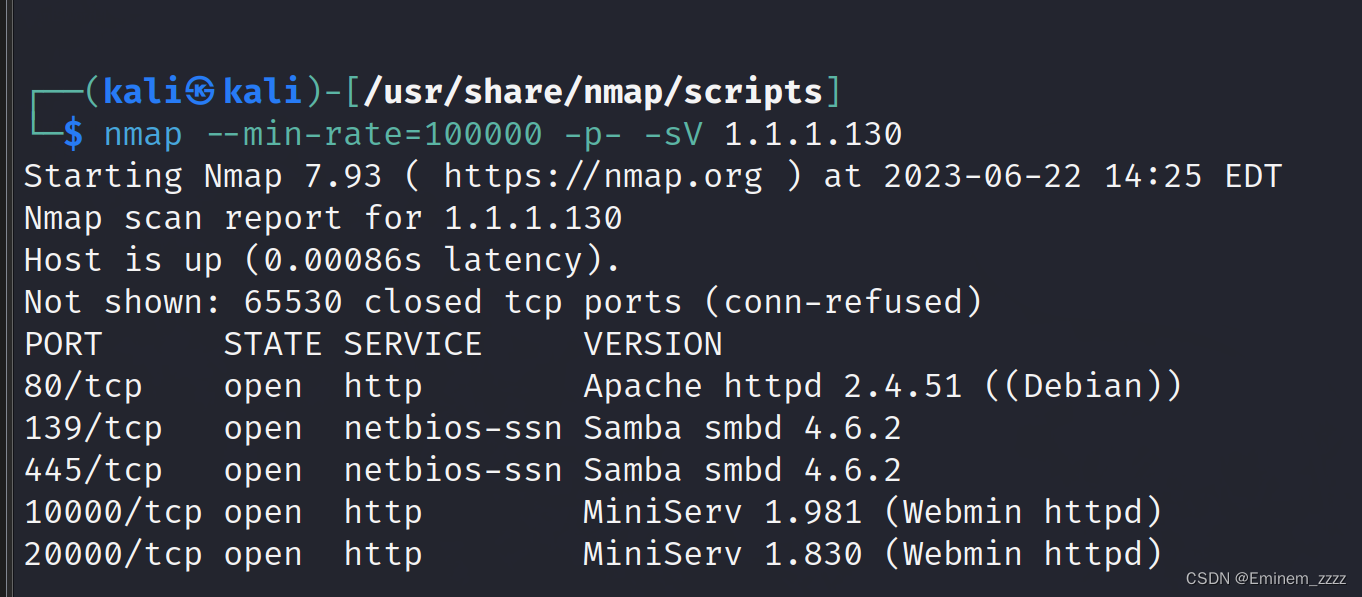

端口扫描

通过扫描结果我猜测可能就是利用某些漏洞得到账户密码然后进入后台webmin,执行反弹shell

信息收集

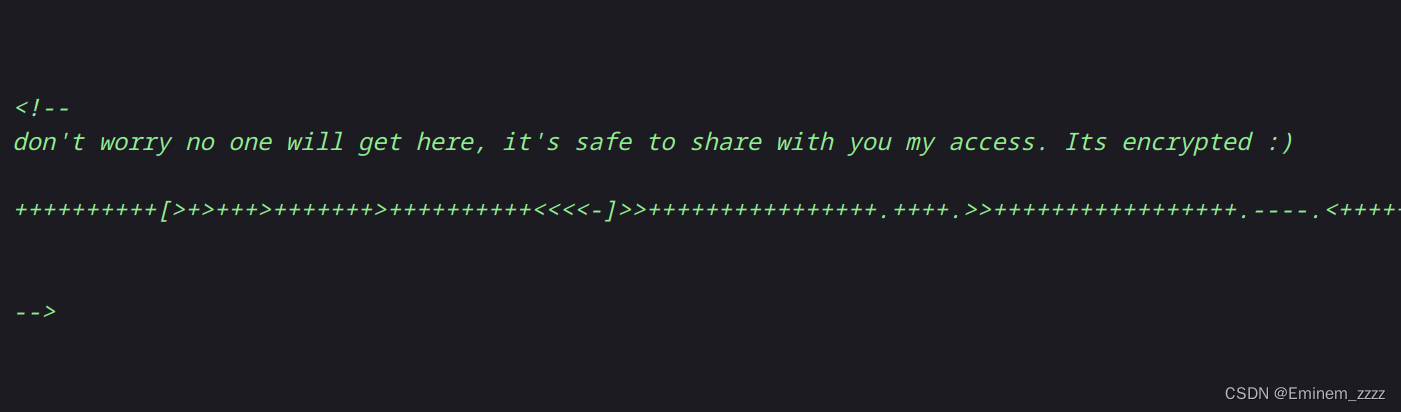

前端页面源码中藏着一组信息

这个是很典型的brainfuck编码,通过解码可以得到一个密文 .2uqPEfj3D<P'a-3 由于太奇怪了,我第一时间甚至没想到他是个密码。。。。

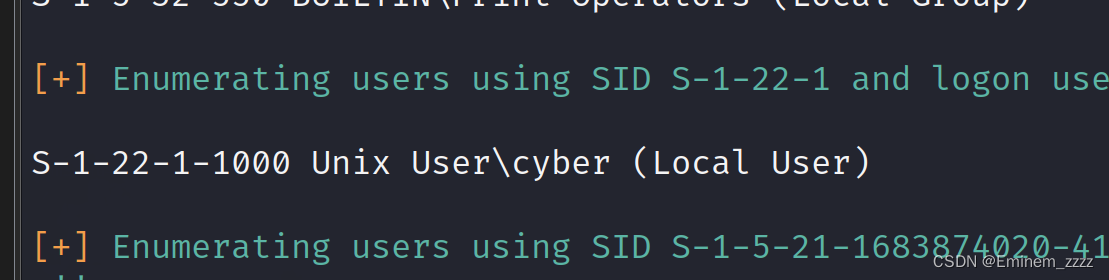

通过enum4linux可以在smb服务上得到一些用户信息。

一个账户cyber,这个用户组是属于unix的,所以具有保存价值,其他的扫描结果有两个不同的工作组,但是看起来像系统用户,故没有多留意。

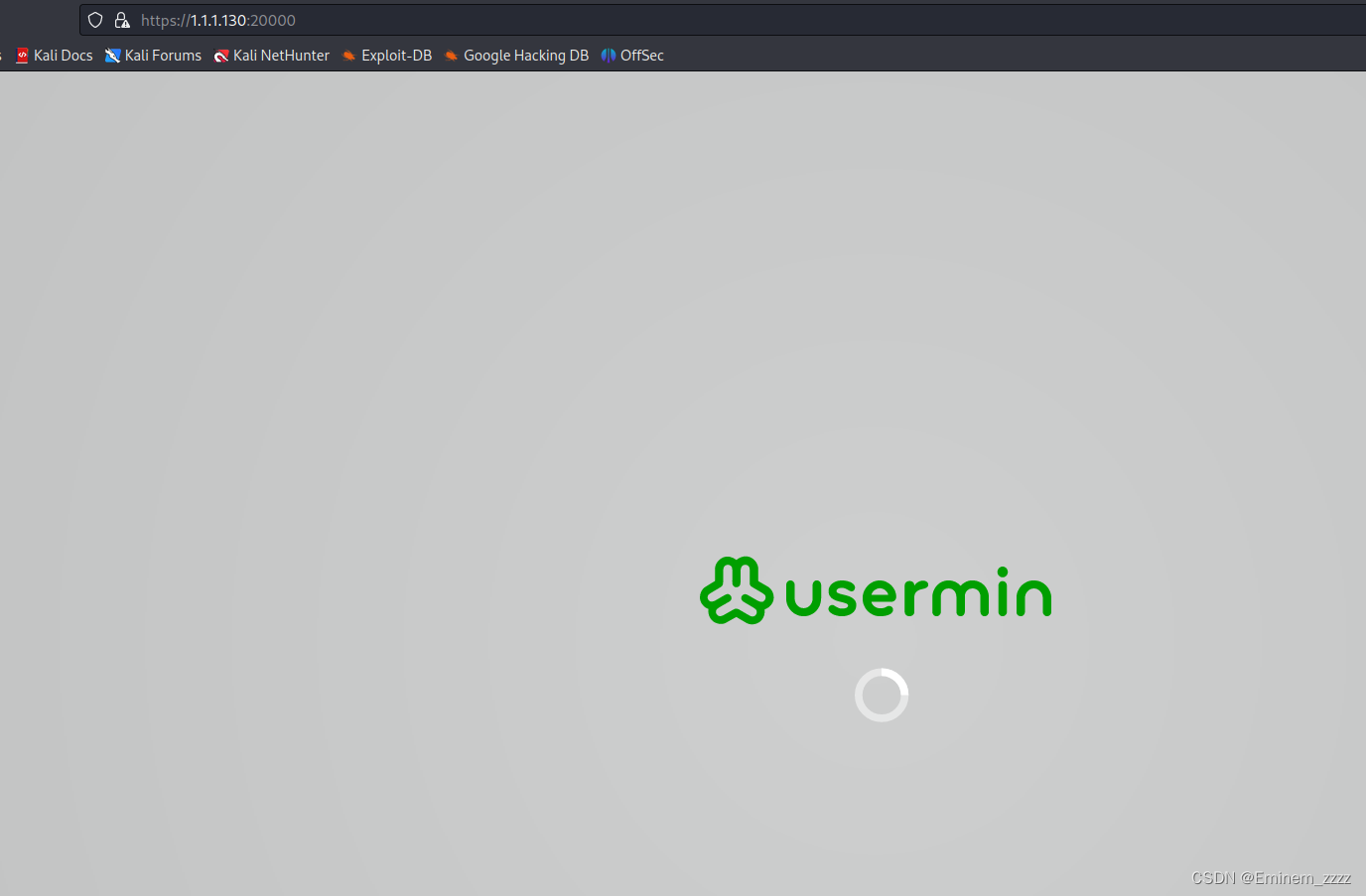

webmin利用

通过刚刚得到的一组账号密码,我们可以很简单的就进入后台,不过这里不知道为什么一万端口不能进入后台

webmin就一是一个通过web页面来管理linux主机的一个服务,那么他的后台是存在执行命令的地方的,直接反弹shell执行就好了。

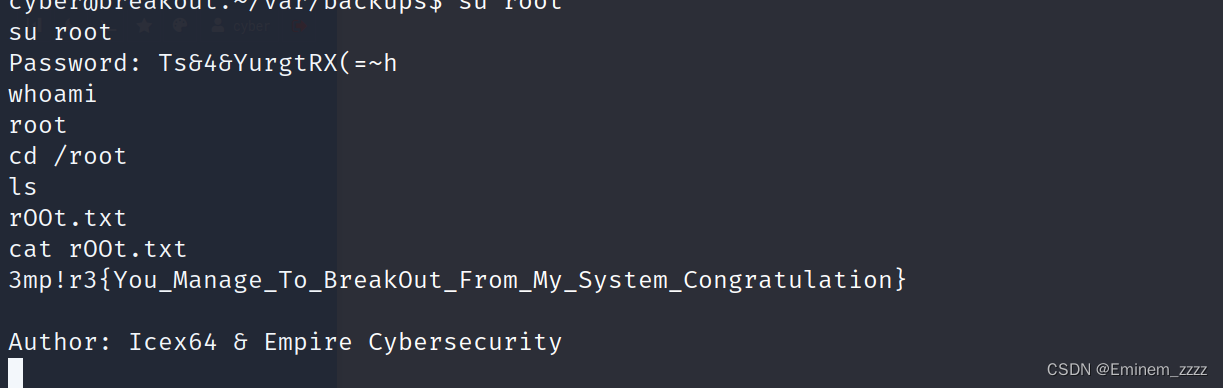

提权

提权这里在浏览家目录下时发现存在一个可执行tar文件

当时第一想法是去gtfobins找利用方法,不过一直没成功,但是无缘无故放一个tar没道理的于是就想到了可以用tar去读一些东西,先打包再解压就好了。

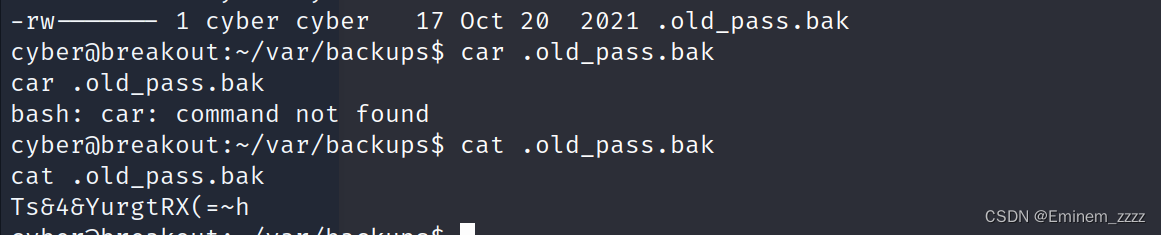

find / -name *pass* 2>/dev/null 直接暴力检索

可以在众多结果中看到有一个备份,那么用tar对他打包解压就可以看到其中的内容了。

tar czf xxx.tar 要打包的文件

tar xzf xxx.tar

已经有了密码

总结

it's easy but it can be medium if you get lost。

这次学到了一些对smb服务的具体利用,同时也进一步理解了tar指令的一些操作。

可能渗透测试就是这样,攻击链清晰了基本上让初学者来都能做,但是一旦你迷失了,那么难度从各个方面都会增加。

1305

1305

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?