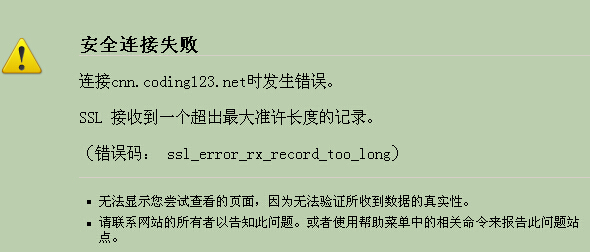

通过https协议访问网站时,firefox出现下面的错误

安全连接失败,连接到xxxx时发生错误。

ssl接收到一个超出最大准许长度的记录。(错误码:ssl-error-rx-record-too-long)

- 无法显示您尝试查看的页面,因为无法验证所收到数据的真实性。

- 请联系网站的所有者以告知此问题。

chrome提示下面的错误

SSL 连接出错

无法与服务器建立安全连接。可能是服务器出现了问题,也可能是您没有服务器要求的客户端身份验证证书。

错误代码:ERR_SSL_PROTOCOL_ERROR

出现ssl接收到一个超出最大准许长度的记录错误的问题,一般是你的服务器没有安装ssl证书导致的,只要申请一个免费的ssl证书安装到你的web服务器后就可以解决这个问题了。

参考:

1045

1045

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?