文章目录

一、 ACL的概念

1.1 ACL

- 访问控制列表(过滤数据包)

- 读取第三层,第四层包头信息

- 根据预先定义好的规则对包头进行过滤

第三层传输层 —— 数据段——源端口、目的端口 - 通信四元组

第四层网络层 —— 数据包——源IP、目的IP

1.2 ACL的解释

- 访问控制列表ACL 是由一系列permit或deny语句组成的、有序规则的列表,它通过匹配报文的相关信息实现对报文的分类

- ACL本身只能够用于报文的匹配和区分,而无法实现对报文的过滤功能,针对ACL所匹配的报文的过滤功能,需要特定的机制来实现(

例如在交换机的接口上使用traffic-filter命令调用ACL来进行报文过滤) , ACL只是一个匹配用的工具。 - ACL除了能够对报文进行匹配,还能够用于匹配路由;

- ACL是一个使用非常广泛的基础性工具,能够被各种应用或命令所调用。

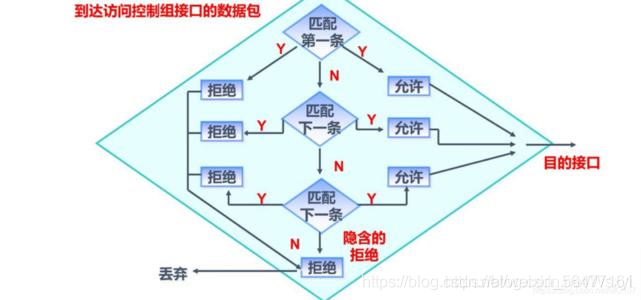

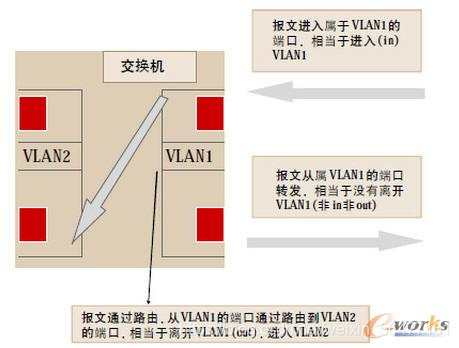

1.3访问控制列表工作原理,处理过程

- 工作原理

访问控制列表在接口应用的方向。

出:已经过路由器处理,正离开路由器接口的数据包。

进:已经到达路由器接口的数据包,将被路由器处理。 - 处理过程:到达访问控制组接口的数据包,隐含拒绝所有,隐含放通所有。

1.4 ACL作用,工作原理,种类

- ACL两种作用

① 用来对数据包做访问控制(丢弃或者放行)

② 结合其他协议,用来匹配范围

③ 规则:匹配数据包,实现数据包的控制(过滤或放行)

ACL(Access Control List)----访问控制列表,在路由器接口上使用的规则列表。

-

ACL工作原理

当数据包从接口经过时,由于接口启用了ACL,此时路由器会对报文进行检查,然后做出相应的处理。 -

ACL种类

① 基本acl (2000-2999) 只能匹配源IP地址。

② 高级acl (3000-3999):可以匹配源IP,目标IP,源端口,目标端口等三层和四层的协议。

③ 二层acl (4000-4999):根据数据包的源mac地址,目的地址,802.19优先级二层协议类型等二层信息制定规则。

1.5 ACL的组成

- ACL编号:在网络设备上配置ACL时,每个ACL都需要分配一个编号,称为ACL编号,用来标识ACL。不同分类的ACL编号范围不同。

- 规则:前面提到了,一个ACL通常由若干条“permit/deny”语句组成,每条语句就是该ACL的一条规则。

- 规则编号:每条规则都有一个相应的编号,称为规则编号,用来标识ACL规则。可以自定义,也可以系统自动分配。ACL规则的编号范围是

0~4294967294,所有规则均按照规则编号从小到大进行排序。 - 动作:每条规则中的permit或deny,就是与这条规则相对应的处理动作。permit指“

允许”,deny指“拒绝”,但是ACL一般是结合其他技术使用,不同的场景,处理动作的含义也有所不同。 - 比如:ACL如果与流量过滤技术结合使用(

即流量过滤中调用ACL),permit就是“允许通行”的意思,deny就是“拒绝通行”的意思。

1.6 ACL(访问控制列表)应用规则

-

ACL(

访问控制列表)的应用原则

① 基本ACL:尽量用在靠近目的点

② 高级ACL:尽量用在靠近源的地方(可以保护带宽和其他资源) -

应用规则

① 一个接口的同一个方向,只能调用一个ACL

② 一个ACL里面可以有多个rule规则,按照规则ID从小到大排序,从上往下依次执行。

③ 数据包一旦被某个rule匹配,就不再继续向下匹配

④ 用来做数据包访问控制时,默认隐含放过所有(华为设备)

1.7 ACL原理

ACL使用包过滤技术,在路由器上读取第三层及第四层包头中的信息如源地址、目的地址、源端口、目的端口等,根据预先定义好的规则对包进行过滤,从而达到访问控制的目的。

一个ACL可以有多个规则(rule),acl匹配时,按照rule的编号从小到大依次检查;只要匹配到,就不再继续向下匹配,在配置 ACL 的过程中,不同的规则条目之间的 rule 号码尽量隔开一个段空间,这样的话,便于后期 ACL 的管理,比如添加 或者 删除一个 rule ,非常方便。

二、 ACL的特点、应用

- ACL对设备本身发起的流量是不起作用的;

- ACL 与 traffic-filter 结合使用时,最后有一个隐含的“允许所有”

| 列表的分类 | 数字标识的范围 |

|---|---|

| Easic ACL | 2000-2999 |

| Advanced ACL | 3000-3999 |

| 二次 ACL | 4000-4999 |

| Column 1 | Column 2 |

| 自定义 | 5000+5999 |

- ACL的应用

三、 NET是什么

3.1 ENT的原理

NAT的主要原理是;通过解析IP报文头部,自动替换报文头中的源地址或目的地址,实现私网用户通过私网IP访问公网的目的。私网IP转换为公网IP的过程对用户来说是透名的。

3.2 ENT得优缺点

| 优点 | 缺点 |

|---|---|

| 环节公网地址紧缺的问题 | 存在转发延迟 |

| 解决IP地址重叠和冲突的问题 | 端到端寻址变得困难 |

| 网络扩展性更高,本地控制也更容易 | 某些应用不支持BAT |

| 内网结构及相关操作对外变得不可见 | MAT产生的表项需占用设备的内存空间 |

| 增加了安全性 | 设备性能得问题 |

3.3 NET的四种类型

| ENT的分类 | 意思 |

|---|---|

| 静态ENT | 实现了私有地址和公有地址的一对一映射;一个公网IP只会分给唯一且固定的内网主机 |

| 动态ENT | 是基于地址池来实现私有地址和公有地址的转换 |

| NAPT | 允许多个内部地址映射到同一个公有地址的不同端口 |

| Easy IP | 允许将多个内部地址映射到网关接口的不同端口 |

3.4 NAT的配置

- 动态NET配置

nat address-group 1 200.10.10.1 200.10.10.200

acl 2000

rule 5 permit source 192.168.1.0 0.0.0.255

int g0/0/1

nat outbound 2000 address-group 1 no-pant

no-pat:不做端口,只转换ip;pat:做端口,转换ip*

允许192.168.1.0这个网段在group1组去一 一对应

global ip/port:公网地址和服务端口号。

inside ip/port 私有地址和服务端口号。

nat outbound 2000 把多个内网ip全部映射到这个接口ip地址,有效节省ip地址。

四、 实验

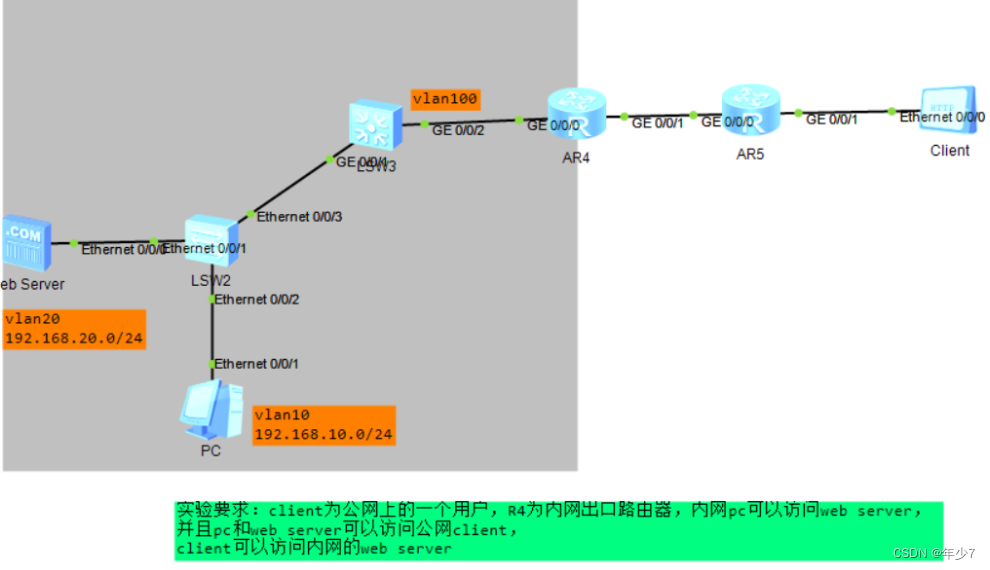

4.1. 实验要求: client为公网上的一个用户,R4为内网出口路由器,内网pc可以访问web

server,并且pc和web. server 可以访问公网client,

client可以访问内网的web server

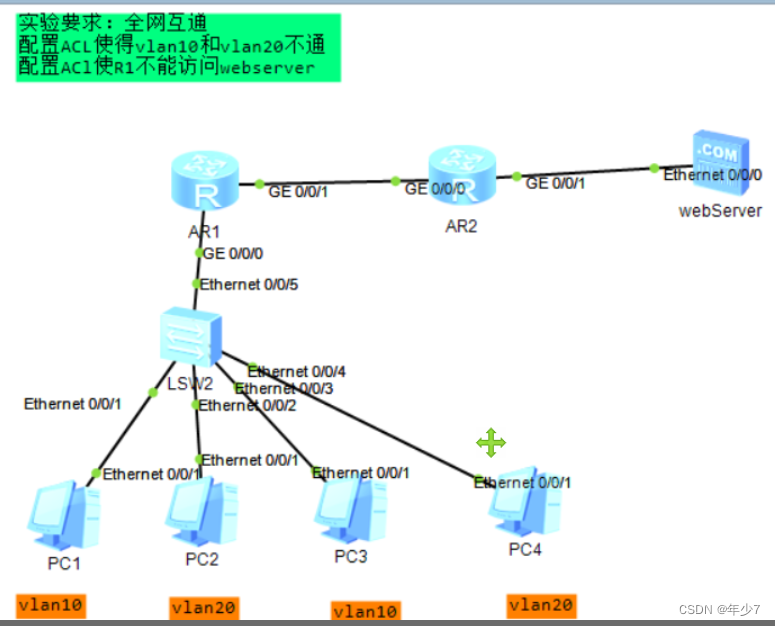

4.2 实验要求:全网互通

配置ACL使得vlan1o和vlan20不通

配置AC1使R1不能访问web server

2191

2191

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?