应用场景

企业租用运营商的3/4G网络,分支机构路由器需要通过3/4G拨号拨入总部内网,总部对分支机构路由器采用本地的用户名、密码方式进行验证,那么此时可以在运营商与企业总部之间建立强制的L2TP隧道模式,且PPP认证采用AAA认证。由于客户业务拓展需求,现新增移动终(PAD)通过XAUTH IPSEC 直接拨入汇聚路由器直接访问到内网,并实现加密功能。

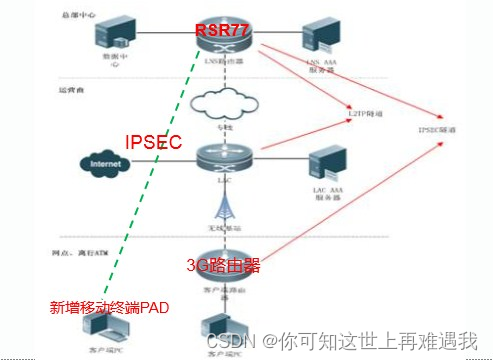

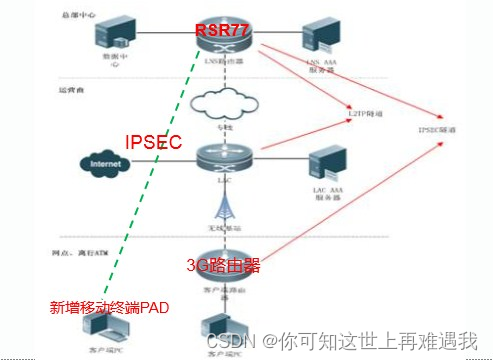

一、组网需求

以3G场景为例,某银行客户,RSR77路由器作为LNS,汇聚下联所有离行ATM的3G路由器的L2TP拨号,所有用户全部在汇聚端通过AAA来进行认证和获取IP地址,同时使用IPSEC进行3G路由器业务进行加密。由于客户业务拓展需求,现新增移动终(PAD)通过XAUTH IPSEC 直接拨入汇聚路由器直接访问到内网,并实现加密功能。

PAD 工作流程:pad使用客户的SIM卡进行L2TP拨号到RSR77获取一个地址;然后通过该地址进行Xauth IPsec拨号到RSR77实现数据加密.

二、组网拓扑

三、配置要点

1、原有基础3G拨号业务配置

2、新增PAD XAUTH业务配置

1、原有基础3G拨号业务配置

①原有3G路由器AAA radius 认证配置

aaa new-model

aaa accounting update periodic 1

aaa accounting update

aaa accounting network default start-stop group radius

aaa authentication ppp default group radius 3g客户端配置

ip radius source-interface Loopback 0

radius dynamic-authorization-extension enable 支持踢用户下线配置

radius-server host 10.2.3.2

radius-server key 0 ruijie

②原有3G路由器vpdn业务配置

interface Loopback 1

ip address 172.10.25.10 255.255.255.255

interface Virtual-Template 1

ppp authentication pap chap

ip unnumbered Loopback 1

crypto map C_MAP

keepalive 1 10

vpdn enable

vpdn-group 1

accept-dialin

protocol l2tp

virtual-template 1

l2tp tunnel authentication

l2tp tunnel password 2013

③原3G路由器IPSEC 业务配置

crypto isakmp policy 1

encryption 3des

authentication pre-share

hash md5

crypto isakmp key 0 ruijie address 0.0.0.0 0.0.0.0

crypto ipsec transform-set 3G esp-3des esp-md5-hmac

crypto dynamic-map ike2 1

set transform-set 3G

reverse-route

crypto map C_MAP 1 ipsec-isakmp dynamic ike2

interface Virtual-Template 1

crypto map C_MAP

①配置IKE策略

crypto isakmp mode-detect//(可选)设备作为中心,如果需接受多种方式的拨入(有些采用主模式,有些采用积极模式)需配置该命令。

crypto isakmp policy 1

//可以和之前原有的ipsec IKE策略共用

encryption sm1

//ipsec客户端只支持SM1国密办加密算法,并配合硬件key使用

authentication pre-share

//预共享密钥模式,默认采用数字证书方式

group 2

②创建客户端策略组

crypto isakmp client configuration group ruijie

//客户端设置的策略组组名要和这里配置的一致

netmask 255.255.255.252

//地址池掩码,当使用aaa分配地址时,需要保留

dns 8.8.8.8

//(选配)分配给客户端的DNS

③配置ipsec 加密策略

crypto ipsec transform-set yidongpad esp-sm1

esp-sha-hmac

//ipsec客户端只支持SM1国密办加密算法,并配合硬件key使用,如果和3g客户端的相同,可以共用

④创建动态图

crypto dynamic-map ike2 2

set transform-set yidongpad

reverse-route

crypto map C_MAP 1 ipsec-isakmp dynamic ike2

⑤配置xuath的aaa认证

radius-server host x.x.x.x key xxx //指定radius服务器IP地址和key,如果和原来3g客户端一致,可以不配置

aaa authentication

xauth xauthlist group radius //配置xauth认证列表指定radius服务器进行认证

aaa authentication

local xauthlist group radius //路由器老版本使用local关键字来配置aaa 的xauth认证列表,新版本使用xauth 关键字

crypto map mymap client authentication list xauthlist //将认证和ipsec关联,指定xauth的认证形式

⑥ispec map 在RSR77上vt接口调用

interface Virtual-Template 1

crypto map C_MAP //之前3g场景已经配置

⑦ 配置与3g客户端共存的兼容命令

crypto isakmp no-force-xauth //如果存在设备和Xauth客户端需要同时拨LNS的情况需要配置该命令:在默认情况下加密映射集启用扩展认证(Xauth认证),那么协商的对端设备必须启用扩展认证才能通过协商。需要同时让未使用扩展认证(非Xauth认证)和使用扩展认证的 IKE 同时协商通过,那么需要配置此命令。RSR30 在3b13p2 才支持,RSR77在3b21 支持

2796

2796

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?