目录

Ⅰ OSPF

应用场景

若网络中路由设备超过16个,建议使用OSPF,它的路由学习更新速度更快,更适合16个路由设备以上的网络。

当网络路由设备较多,且不超过16个,为避免写大量静态路由,且路由可自动学习,可在NGFW上配置RIP路由协议功能,让NGFW也能动态学习到其他网络的路由,且能自动老化更新。

当网络中路由设备较少,建议使用静态路由即可,维护简单,且对路由器要求不高,因为路由器都支持静态路由,而普通小路由一般不支持RIP协议。

一、组网需求

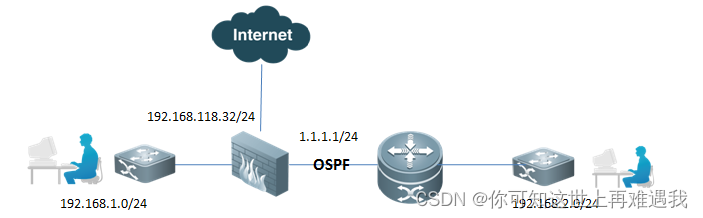

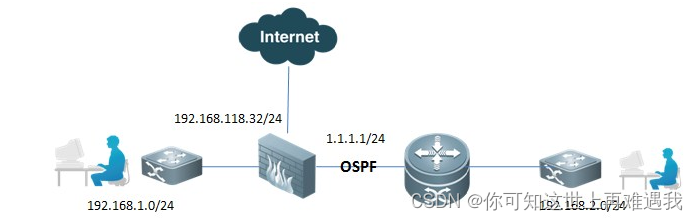

如图所示:内网三层交换机和出口NGFW间通过动态路由OSPF互相通告路由,实现内网用户正常上网。

NGFW手动配置默认路由,并将其重发布引入OSPF,三层交换机与NGFW之间通过OSPF互相学习路由,实现内网用户正常上网。

二、组网拓扑

三、配置要点

1、配置接口地址

2、配置默认路由

3、配置OSPF

配置路由器 ID

发布缺省路由

重发布

建立OSPF区

添加OSPF网络

添加接口

4、配置对端路由器

四、配置步骤

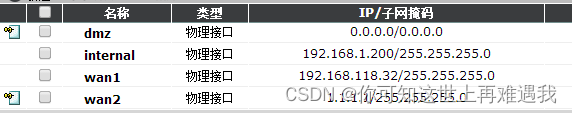

1、配置接口地址

配置详细过程请参照 “路由模式典型功能--单线上网--静态地址线路上网配置“一节:配置结果如下:

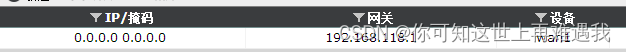

2 、配置默认路由

配置详细过程请参照 “路由模式典型功能--单线上网--静态地址线路上网配置“一节,配置结果如下:

3、配置OSPF

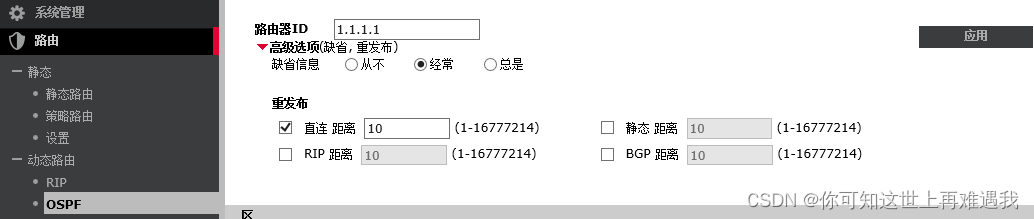

菜单: 路由--动态路由--OSPF

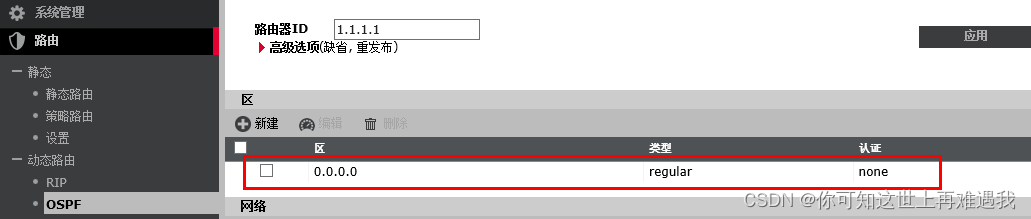

1)配置基本信息

配置路由器 ID,填写ID为1.1.1.1

缺省信息: 选择 “经常”,其三个选项意义如下:

从不: 从不发送缺省路由表。

经常: 如果有则发布,没有则不发布。

总是: 无论是否有缺省路由表,都发布一条缺省路由出去。

重发布:勾选 “直连”,将直连的192.168.1.0/24路由信息发送给OSPF邻居。

配置完如上信息后,选择“应用”,配置生效。

2)建立OSPF区域

点击“新建”

创建根区域 0.0.0.0(area 0)

配置后页面如下:

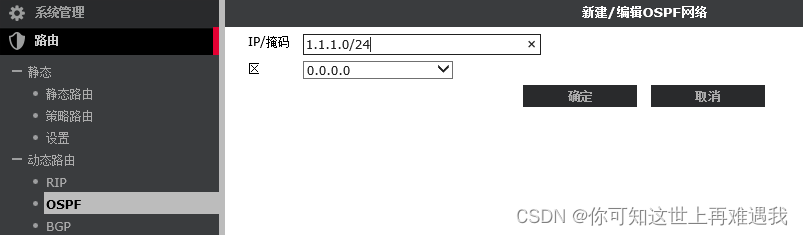

3)添加OSPF网络

点击“新建”

将1.1.1.0/24网络加入OSPF区域0.0.0.0

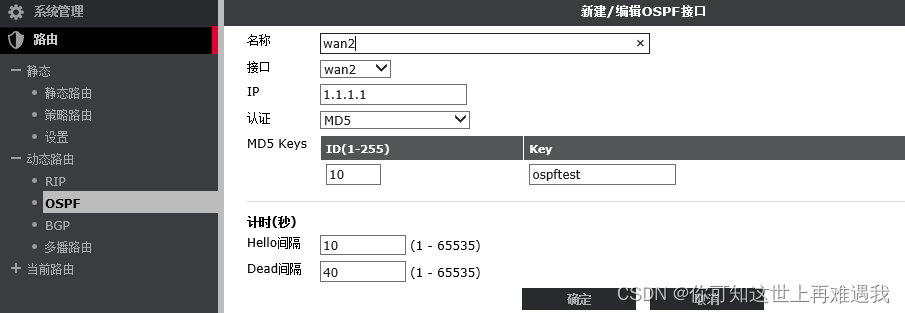

4)添加接口(可选)

点击“新建”

可以通过该菜单对接口的相关参数进行编辑

名称: 标识作用

接口:需要编辑的接口

IP: 接口的IP标识

认证: 是否需要对该接口进行OSPF的认证,支持MD5(MD5摘要), txt(明文) ,none(无),几种方式。

MD5 key: 输入key的ID 和key的秘钥。

计时:

Hello间隔: hello包的发送间隔默认为10秒,根据需要进行修改,对OSPf邻居协商时,该参数需要相同。

Dead间隔: 默认为40秒,根据需要进行修改,对OSPf邻居协商时,该参数需要相同。

注意:如涉及OSPF的COST值调整,请在命令行下设置(以下命令与文中案例无关):

config router ospf

config ospf-interface

edit test

set interface port1 选定接口

set cost 10 设置cost值

6、配置交换机

配置接口IP

interface FastEthernet 0/0

ip address 1.1.1.2 255.255.255.0

interface FastEthernet 0/1

ip address 192.168.2.1 255.255.255.0

配置OSPF

router ospf 10

network 1.1.1.0 0.0.0.255 area 0

network 192.168.2.0 0.0.0.255 area 0 //该条目也可以采用直连分发的方式发布。

五、验证效果

RG-WALL # get router info routing-table all

path=router, objname=info, tablename=(null), size=0

Codes: K - kernel, C - connected, S - static, R - RIP, B - BGP

O - OSPF, IA - OSPF inter area

N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2

E1 - OSPF external type 1, E2 - OSPF external type 2

i - IS-IS, L1 - IS-IS level-1, L2 - IS-IS level-2, ia - IS-IS inter area

* - candidate default

S* 0.0.0.0/0 [10/0] via 192.168.118.1, wan1, [0/50]

C 1.1.1.0/24 is directly connected, wan2

C 192.168.1.0/24 is directly connected, internal

O 192.168.2.0/24 [110/11] via 1.1.1.2, wan2, 00:01:49

C 192.168.118.0/24 is directly connected, wan1

查看路由器的路由:

Codes: K - kernel, C - connected, S - static, R - RIP, B - BGP

O - OSPF, IA - OSPF inter area

N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2

E1 - OSPF external type 1, E2 - OSPF external type 2

i - IS-IS, L1 - IS-IS level-1, L2 - IS-IS level-2, ia - IS-IS inter area

* - candidate default

O*E2 0.0.0.0/0 [110/10] via 1.1.1.1, wan1, 00:09:34

C 1.1.1.0/24 is directly connected, wan1

O E2 192.168.1.0/24 [110/10] via 1.1.1.1, wan1, 00:09:34

C 192.168.2.0/24 is directly connected, internal

O E2 192.168.118.0/24 [110/10] via 1.1.1.1, wan1, 00:09:34

Ⅱ BFD联动

一、应用场景:

BFD所具备的ms级的链路感知与切换的特性,使他特别适用于一些对丢包,延迟比较敏感的环境,比如金融行业的省市县各级间由双出口MSTP线路组网的环境,当某条运营商的链路或者是互联设备故障的时候能马上切换到另外一条备份链路,同时还需要通知上层OSPF协议做重新收敛,这个时间如果是普通的OSPF协议从邻居down到路由重新收敛至少需要40s-50s,而这个时间对于金融的生产业务来说是无法忍受的,但是如果与BFD联动,将缩短到1s。所以BFD功能在一些对网络可靠性,稳定性,容错性要求比较高的行业会容易用到,比如金融,医疗,运营商行业中。当你的网络部署了OSPF路由协议,希望不管链路故障还是中间某节点设备故障都能使OSPF快速收敛,将断流时间控制在1s左右的时候,就可以考虑采用BFD与OSPF路由协调联动。不过他需要对端邻居设备也需要支持并配置BFD功能。

二、组网需求

三层交换机SWA、SWB通过二层交换机switch 互连,在设备上运行 OSPF 协议来建立路由,同时使能允许OSPF 在双方接口上关联 BFD 应用。在SWB和二层交换机swicth 之间的链路发生故障后,BFD能够快速检测并通告OSPF 协议,触发协议快速收敛。

三、组网拓扑

四、配置要点

1、配置IP地址及OSPF路由;

2、配置OSPF与BFD联动,配置包括:接口使能BFD功能,选择BFD模式,OSPF和BFD联动

五、配置步骤

FW配置:

1、配置IP地址及OSPF路由

参见OSPF章节

2、配置OSPF与BFD联动

步骤 1.需要在全局配置模式和接口模式下启用 BFD(BGP 需要在 BGP 邻居启用BFD)

默认 BFD 发送间隔是 50ms,阀值 3 次;

RG-WALL (root) # config system settings

RG-WALL (settings) # set bfd enable

RG-WALL (root) # config system interface

RG-WALL (interface) # edit wan1

RG-WALL (wan1) # set bfd enable

RG-WALL (root) # config router ospf

RG-WALL (ospf) # set bfd enable

RG-WALL (ospf) # config ospf-interface

RG-WALL (ospf-interface) # edit wan1

RG-WALL (wan1) # set bfd enable

重要说明:

1)、BFD功能不支持单向检测,如果要配置BFD功能,两端设备必须同时需要支持BFD功能;

2)、BFD使用单播包、UDP 协议 3784 端口(BFD 包不可路由);

六、配置验证

1、通过配置 确认BFD邻居状态。

RG-WALL (root) # get router info ospf neighbor

RG-WALL (root) # get router info bfd neighbor

Ⅲ 链路监测(Ping Server)

一、Ping Server功能

Ping server功能是为了防止所谓端口‘假死’的问题,链路状态正常,但链路无法工作,防火墙可以通过利用发送ping 包,根据对方的响应来判断该端口链路是否可用。

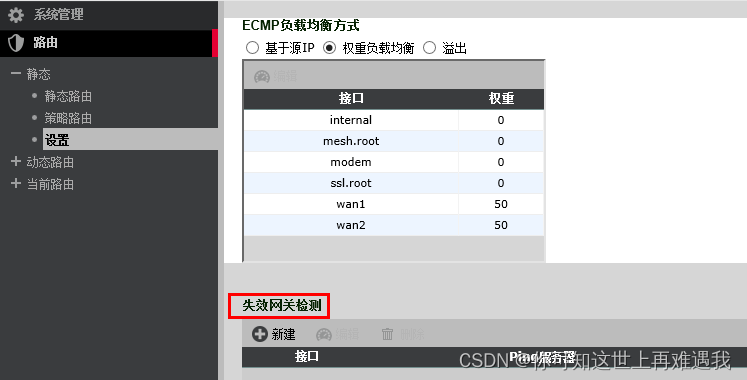

进入菜单: 路由--静态--设置--失效网关检测。

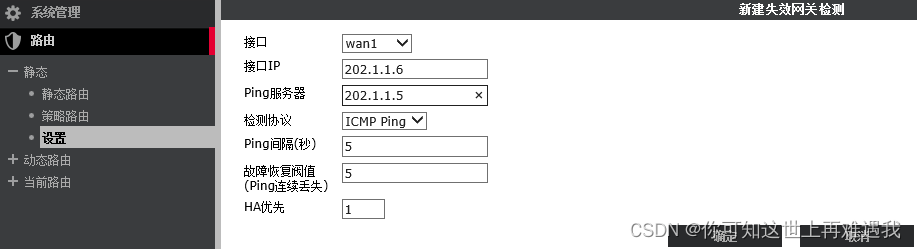

点击"新建"按钮,按如下方式配置ping server检测

接口: 需要被监视的接口,wan1

接口ip: 此处应该填写的是接口下一跳网关地址,而不是接口地址

Ping服务器:被探测的真实目的ip地址

检测协议: ICMP ping, TCP echo, UDP echo.

Ping间隔(秒):5 ,每5秒发送一个探测数据包,

故障恢复阀值: 连续5个探测失败,则认为该接口不再可用

HA优先:1, 接口探测失败后,会对HA协议中,用户与判断是否进行HA切换的一个变量(初始为0)值增加1.

配置命令:

| config router gwdetect edit "wan1" | 指定监控接口。 |

| set failtime 3 | 检测数据包连续丢3个,认为该接口失效 |

| set ha-priority 5 | 该接口ping检测失败后,HA关联参数值增加5 |

| set interval 2 | 每2秒发送一个ping包 |

| set server 202.1.1.5 | 可以配置2个以上被检测的网关,只要有任何一个网关有回应,即认为该接口工作正常 |

| end |

6321

6321

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?