目录

Ⅰ 保护内网服务器

应用场景:

公司内部有一台web服务器192.168.1.2,映射到外网,的地址(202.1.1.11),对外网开放HTTP服务。

一、组网需求

web服务器对互联网开放HTTP服务,从而增加了服务器被攻击的风险,需要使用IPS(入侵防御)功能对服务器进行保护。对所有来自互联网的访问进行IPS防护。

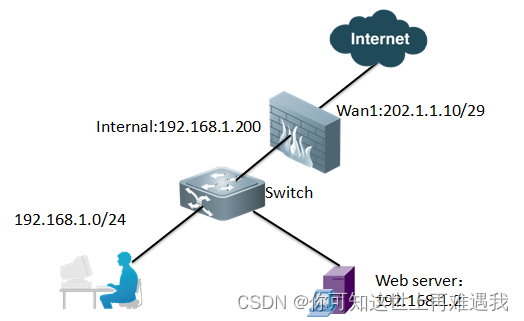

二、组网拓扑

三、配置要点

1、初始化上网配置

2、配置VIP(DNAT)

3、定义IPS传感器

4、配置策略并开启IPS功能

5、开启日志记录

四、配置步骤

1、基础上网配置

配置详细过程请参照 “路由模式典型功能--单线上网--静态地址线路上网配置“一节:

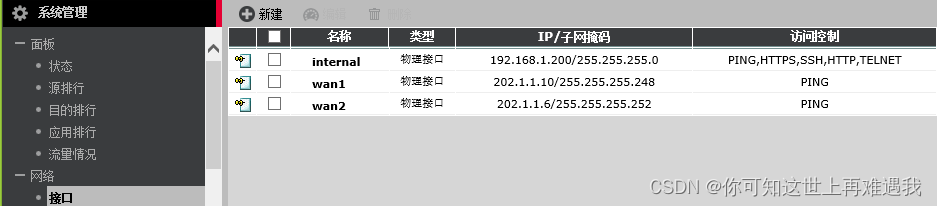

接口IP配置如下:

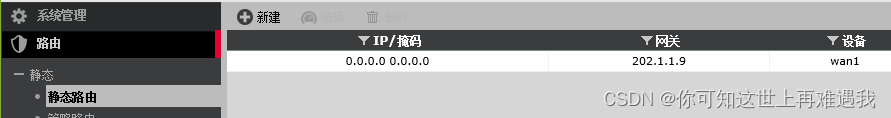

路由配置如下:

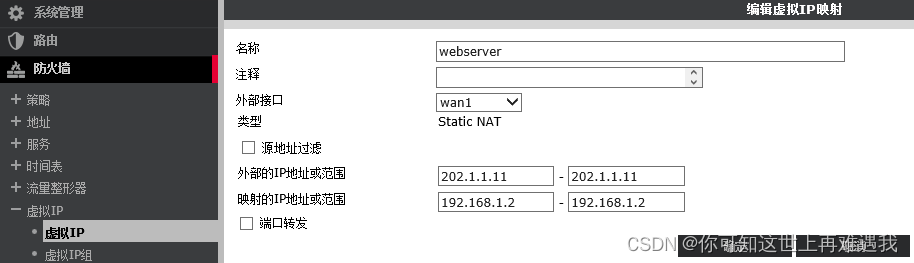

2、配置虚拟IP(DNAT)

进入菜单:防火墙--虚拟IP--虚拟IP,点击“新建”。

配置虚拟IP:名称为webserver,用于wan1口的

3、定义IPS传感器

针对服务器的系统和程序来定制IPS的特征库,假定该系统为windows系统,http 服务。

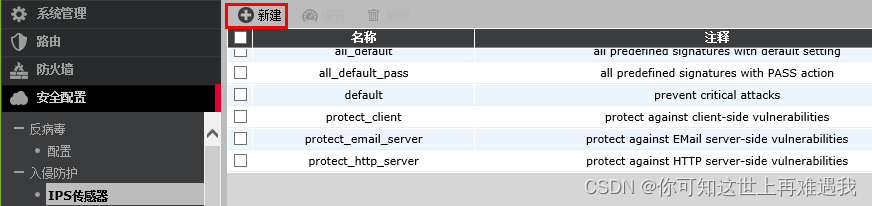

1)菜单: 安全配置--入侵防护--IPS传感器, 内部已经内置了预定义的传感器,点击“新建”按钮。

输入传感器的名称 httpserver,点击“确定”按钮

2)为该传感器添加IPS过滤器(可添加多条)。在随后出现传感器编辑页面,点击”新建“按钮

随后出现IPS特征值配置页面。分为2种方式进行特征值的过滤:

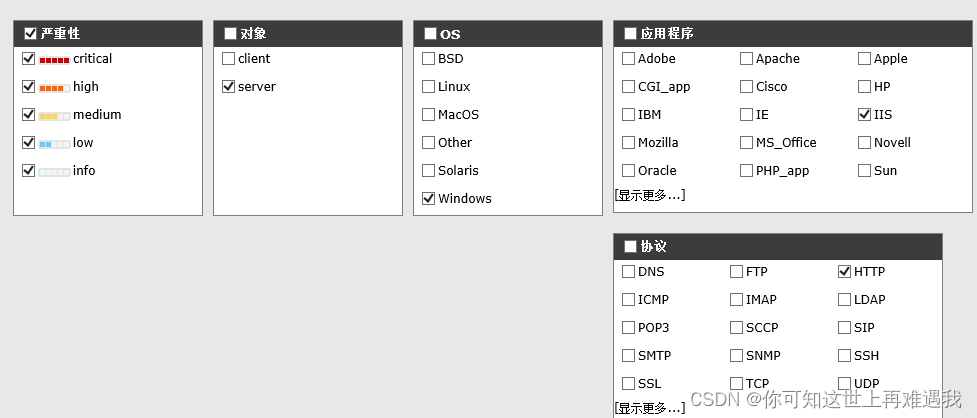

A,基本模式

严重性: 根据公司的严重性分类, 全选。

对象: 本例为web服务器,属于针对服务器的攻击,选择server,

OS: 选择要保护系统的OS类型。

下面列表内就是符合如上过滤IPS攻击类型。

B,高级模式

该模式可以进行更精确的匹配,提高系统的效率,建议使用。根据提示选择基 IIS程序,http、tcp 、udp协议

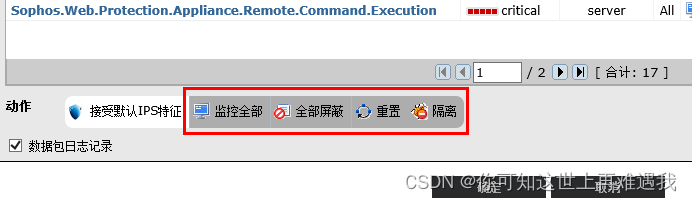

选择IPS特征值后,选择针对这些攻击特征的处理动作:

接受默认的IPs特征: 每个IPS特征的默认定义了防火墙对该攻击的处理动作,防护墙按预配置的动作处理。

监控全部: 只监控产生日志,不阻断。

全部屏蔽: 阻止,丢去数据包。

重置: 对该会话重置,

隔离: 隔离方式分为 ”攻击的ip',"攻击者IP和受攻击者IP","接口进行隔离",隔离一段时间,使其禁止服务通信。谨慎使用。

3)点击“确定”,过滤器定义完成。如果添加多个过滤器,按上述方式重复添加即可。

符合该过滤器的IPS特征值共有17个。

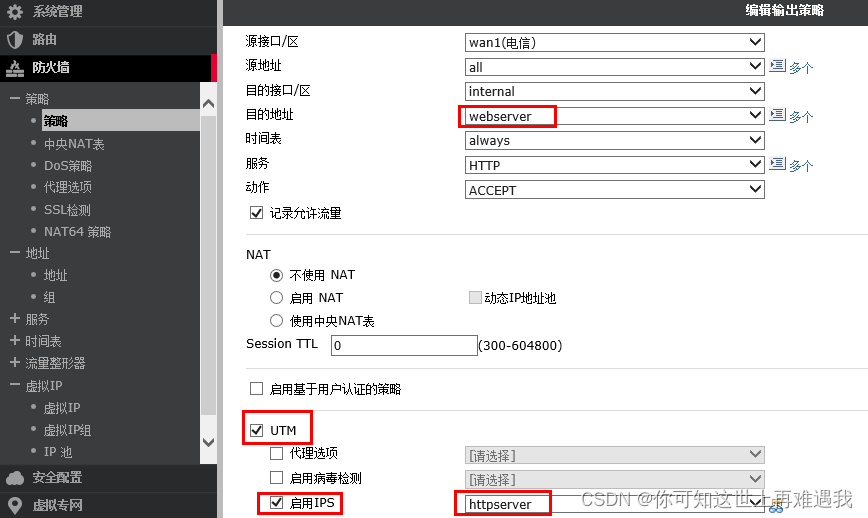

4、配置策略并开启IPS功能

源接口/区:wan1

源地址:all

目的接口/区: internal

目的地址选择: webserver , 定义好的虚拟IP映射对象

服务: HTTP, 只允许进行http服务访问

UTM: 勾选

启用IPS: 选择定义好的IPS传感器“httpserver”

5、开启日志记录

说明(P3及后续版本):P3版本可直接在WEB界面下配置日志记录功能

安全配置--入侵防护--IPS传感器--编辑 具体策略

IPS日志选项打勾,启用入侵防护日志

说明(P3之前版本):执行操作前,建议先升级到P2或者以上版本,如在P1版本下操作,需先输入print cliovrd enabl4e并回车,同时用户登出再登录后才可执行下列命令

RG-WALL # config ips sensor

RG-WALL (sensor) # edit httpserver

new entry 'httpserver' added

RG-WALL (httpserver) # set log enable

RG-WALL (httpserver) # config entries

RG-WALL (entries) # edit 1

new entry '1' added

RG-WALL (1) # set log enable

RG-WALL (1) # set log-packet enable

RW-WALL (1) # end

P3版本更新了

五、验证配置

选择攻击工具对服务器攻击测试,查看日志检查是否对来自换互联网的攻击进行了拦截。

以下是通过工具awus

网站服务器进行sql注入攻击的结果,被防火墙拦截并记录日志(下图ip地址与此例不同,为参考图片,配置过程及攻击测试一样)。

Ⅱ IPS高级选项

说明:默认情况下不需要对如下参数做修改。

请根据实际情况修改IPS各高级选项参数,提升IPS处理性能。以下高级选型参数配置必须在命令行下完成。

一、IPS引擎算法

说明:执行操作前,建议先升级到P2版本,如在P1版本下操作,需先输入print cliovrd enabl4e并回车,同时用户登出再登录后才可执行下列命令

RG-WALL # config ips global

RG-WALL (global) #set algorithm {super | high | low | engine-pick} // 推荐使用默认参数。。

end

high:速度快,占用较多内存, 适用于提高处理速度。

low:速度慢,节约内存, 适用于节约内存资源。

super:大幅提升速度,适用于4G内存以上的型号。

engine-pick: 默认值,系统根据设备情况,自己选择最合适的算法。

二、IPS引擎数量

说明:执行操作前,建议先升级到P2版本,如在P1版本下操作,需先输入print cliovrd enabl4e并回车,同时用户登出再登录后才可执行下列命令

RG-WALL #config ips global

RG-WALL (global) #set engine-count <int> 某认为0, 系统自行选择。

RG-WALL (global) #end

三、针对协议定义扫描缓冲区大小

如果IPS引擎无法继续工作,继续扫描数据,那么这部分数据会继续被防火墙转发。

但对于少数是非重要的业务,用户可能希望如果IPS无法工作,则阻断相关数据流,将该功能disable即可。

说明:执行操作前,建议先升级到P2版本,如在P1版本下操作,需先输入print cliovrd enabl4e并回车,同时用户登出再登录后才可执行下列命令

RG-WALL #config ips global

RG-WALL (global) #set fail-open {enable | disable}

RG-WALL (global) #end

四、IPS缓冲区大小

1 to 64 M字节. 设备型号不同,则默认值也不同。.一般使用默认值。

说明:执行操作前,建议先升级到P2版本,如在P1版本下操作,需先输入print cliovrd enabl4e并回车,同时用户登出再登录后才可执行下列命令

RG-WALL #config ips global

RG-WALL (global) #set socket-size <int> //数值较大,效率高,但消耗资源较多。

RG-WALL (global) #end

Ⅲ IPS针对单条类型放过

一、需求分析

某些特定应用可能存在被IPS误阻断的情况,在保证应用大部分IPS规则的前提下,放过特定IPS特征,保证应用正常访问。

二、配置要点

1、在安全日志中,查找相关应用被阻断的IPS特征条目

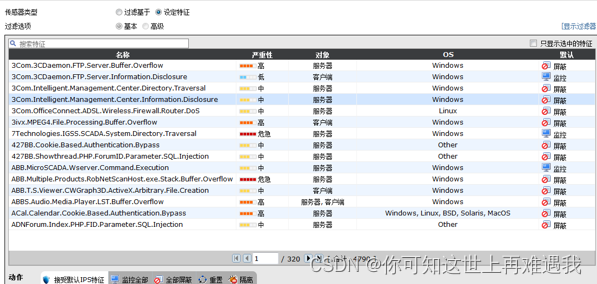

2、在IPS传感器的相应规则中,根据查找到的指定特征执行只记录不阻断的动作(文中以对原为阻断的特征Apache.Tomcat.Jsp.Examples.XSS执行只记录不阻断为例)。

四、配置步骤

IPS防护配置,参考入侵防御章节

1、在安全日志中查找相应特征

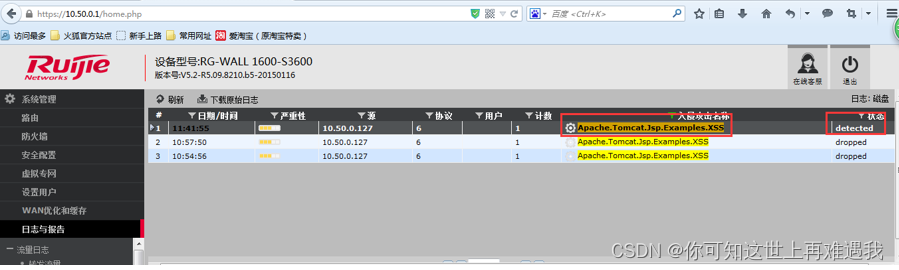

查看:日志与报告-安全日志-入侵检测:

可以看出,攻击规则名为:Apache.Tomcat.Jsp.Examples.XSS的动作为dropped,即丢弃阻断;

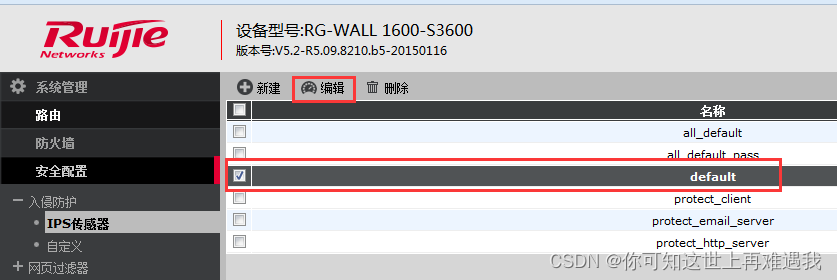

2、配置加载的默认IPS规则default

进入菜单:安全配置--入侵防护--IPS传感器,编辑default策略

对相应特征执行只记录不阻断

策略设置完毕

IPS策略执行从上往下匹配的规则,一旦匹配就不继续往下匹配;

原为阻断的策略,现设置为监控,并放在原规则之前;

通过以上方式实现只记录不阻断

五、验证配置

匹配Apache.Tomcat.Jsp.Examples.XSS特征的动作,被放行,只监控(detected)不阻断

7605

7605

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?