目录

Ⅹ 【选配】MAB无感知认证静默功能【B3P3及之后版本支持】

Ⅰ 【选配】802.1X认证

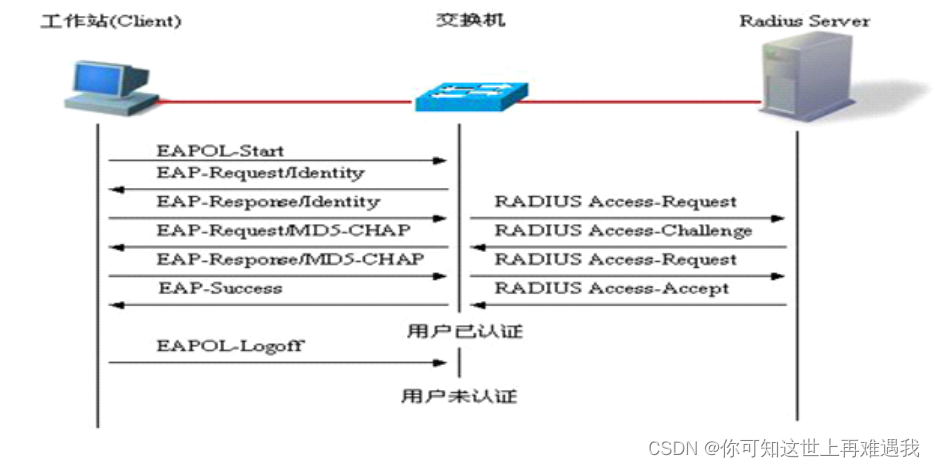

一、原理介绍:

认证角色如下:

l 客户端:使用锐捷Su客户端或开源客户端;

l NAS:根据客户端当前的认证状态控制其与网络的连接状态。在客户端与服务器之间,该设备扮演着中介者的角色:从客户端要求用户名,核实从服务器端的认证信息,并且转发给客户端;

l Radius Server:对应锐捷的SAM认证计费系统,该系统为用户提供认证服务。

认证流程如下:

二、配置命令:

aaa new-model//启用AAA

aaa accounting network (list name) start-stop group (group name) // AAA 参考配置,以实际业务部署为准

aaa authentication dot1x (list name) group (group name)// AAA 的dot1x模板参考配置,以实际业务部署为准

aaa authentication login default local // AAA 的设备登入采用本地username/password

aaa group server radius (group name) //配置aaa server组,多radius场景适用

server (radius ip)//配置aaa server组,多radius场景适用

radius-server host (radius ip) key 7 (radius key) //配置aaa server IP和key,单radius场景适用

aaa accounting update periodic 30 //配置aaa记帐更新周期30分钟

aaa accounting update //配置aaa记帐更新

aaa authorization ip-auth-mode mixed //配置dot1x上传sam的IP方式为混合模式,会通过多种方式轮询获取IP(su客户端/dhcp/radius等)

no aaa log enable //关闭aaa log

offline-detect interval 15 threshold 0 //配置无流量下线,检测时间15分钟【根据实际情况配置】

dot1x valid-ip-acct enable//必配,通过记帐更新报文上传用户IP通告给SAM,如果发现1x认证模块没有终端用户的IP表项,5分钟后就会将用户踢下线。防止SAM出现0.0.0.0地址的用户。注意该命令配置后会导致已有用户掉线,不建议在业务高峰期开启。

dot1x accounting (list name) //选配,当aaa自定义list name时,需要匹配

dot1x authentication (list name) //选配,当aaa自定义list name时,需要匹配

interface range GigabitEthernet 0/2-3 //接口启用802.1X认证

dot1x port-control auto//接口使能

snmp-server host x.x.x.x(服务器IP地址) informs version 2c xx(团体字)

snmp-server community xx(团体字) rw

三、注意事项:

l aaa的方法列表和802.1x的方法类须一致

| 接口下只开启802.1x认证的情况下,必须使用安全通道来放通 dhcp报文否则用户无法获取地址,具体配置请查看安全通道环节配置;

Ⅱ 【必配】WEB认证

一、原理介绍:

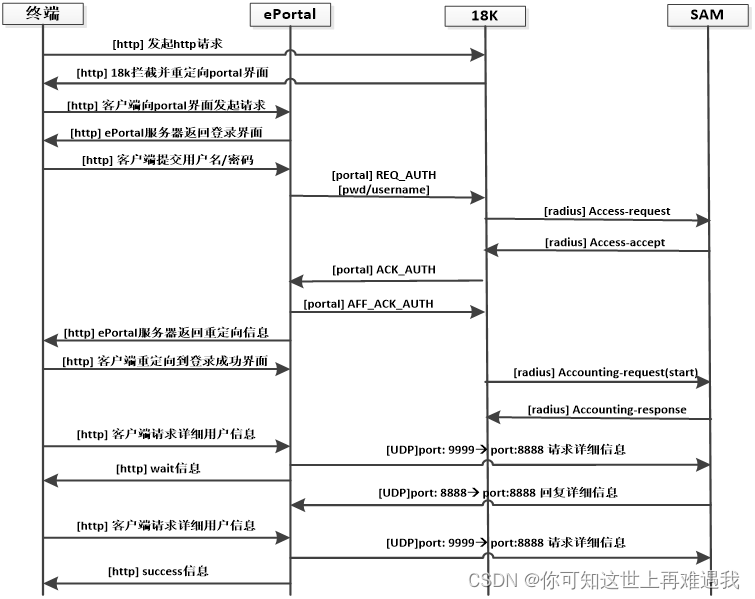

交互流程:

1. 用户通过DHCP协议获取到IP地址。

2. 用户打开浏览器,发起HTTP请求。

3. 核心交换机截获用户HTTP请求,因用户未认证,重定向到Portal服务器。

4. Portal服务器向终端推送WEB认证页面。

5. 用户在认证页面上填入帐号/密码等,提交到Portal服务器。

6. Portal服务器将接收到的用户认证信息发给核心交换机。

7. 核心交换机向SAM 发起RADIUS 认证。

8. 根据用户信息判断用户是否合法,向核心交换机返回认证结果。

9. 核心交换机返回认证结果给Portal服务器。

10. 服务器回应核心交换机收到认证结果报文。如果认证失败,则流程到此结束。

11. Portal服务器根据认证结果,返回重定向信息,用户重定向到认证结果页面。

12. 认证如果成功,18k发起计费请求给SAM。

13. SAM回应计费开始响应报文。

14. SAM与ePortal交互用户详细信息。

二、配置命令:

注意:N18K部署极简,web认证的重定向和认证业务均部署在主控引擎上,N18E部署极简,为了分担主控引擎的压力,web认证的重定向和认证业务迁可迁移到备管理板引擎上;因此18E且搭配双引擎的情况下,需要开启web认证备机重定向,备机认证功能

http redirect-to slave//开启web认证备机重定向,备机认证功能(18E双引擎场景下必配)

aaa new-model //启用AAA

aaa accounting network (list name) start-stop group (group name) // AAA 参考配置,以实际业务部署为准

aaa authentication web-auth (list name) group (group name)// AAA 的web模板参考配置,以实际业务部署为准

aaa authentication login default local // AAA 的设备登入采用本地username/password

aaa group server radius (group name) //配置aaa server组,多radius场景适用

server (radius ip)//配置aaa server组,多radius场景适用

radius-server host (radius ip) key 7 (radius key) //配置aaa server IP和key,单radius场景适用

aaa accounting update periodic 30 //配置aaa记帐更新周期30s

aaa accounting update //配置aaa记帐更新

aaa authorization ip-auth-mode mixed //配置dot1x上传sam的IP方式为混合模式,会通过多种方式轮询获取IP(su客户端/dhcp/radius等)

no aaa log enable //关闭aaa log

offline-detect interval 15 threshold 0 //配置无流量下线,检测时间15分钟,【根据实际情况配置】

web-auth template eportalv2 //创建web认证模板

ip 202.204.193.32//portal服务器的IP

url http://202.204.193.32/eportal/index.jsp //portal服务器的url地址

authentication (list name) //选配,当aaa自定义list name时,需要匹配

accounting (list name) //选配,当aaa自定义list name时,需要匹配

web-auth portal key university //选配,密钥

interface range GigabitEthernet 0/2-3 //接口启用web认证

web-auth enable eportalv2//接口使能

web-auth vlan-control 2000-3000 //接口同时配置802.1X认证和WEB认证时,可基于vlan开启WEB认证受控,其余VLAN用户通过802.1X认证。如未开802.1X认证,其余用户将无法认证即无法上网。

snmp-server host x.x.x.x(服务器IP地址) informs version 2c xx(团体字)

snmp-server community xx(团体字) rw

三、注意事项:

WEB认证前用户需先获取地址并且能够通过DNS解析相应网站的IP地址。

Ⅲ 【选配】无感知认证(MAB认证)

一、原理介绍:

针对校内一些终端用户,学校可能会要求相应终端在首次WEB认证通过以后,在未来的某一段时间内再次接入网络时实现无感知认证后上网,该需求下则可配置MAB无感知认证。

交互流程:

1. 当 18k 检测到有新的 mac 地址加入

2. 使用该 mac 地址作为用户名,该 mac 地址作为密码发起 radius 认证。

3. SAM 检查 mac 快速接入表中是否有相关条目,如果有相关条目,则回复认证通过报文。否则回复拒绝报文,到此结束。

4. 18k 收到认证通过报文后,向 SAM 发送记账开始报文。

5. SAM 对该报文进行回复。

二、配置命令:

注意,无感知认证需要每个用户首次在WEB认证成功后才能生效,同时无感知认证(MAB认证)属于802.1X的认证体系,所以在配置方面WEB认证和802.1X认证都需要配置。

1、配置AAA全局参数

aaa new-model //启用AAA

aaa accounting network (list name) start-stop group (group name)// AAA 参考配置,以实际业务部署为准

aaa authentication dot1x (list name) group (group name)// AAA 的1x模板参考配置,以实际业务部署为准

aaa authentication web-auth (list name) group (group name)// AAA 的web模板参考配置,以实际业务部署为准

aaa authentication login default local // AAA 的设备登入采用本地username/password

aaa group server radius (group name) //配置aaa server组,多radius场景适用

server (radius ip) //配置aaa server组,多radius场景适用

radius-server host (radius ip) key 7 (radius key) //配置aaa server IP和key,单radius场景适用

aaa accounting update periodic 30 //配置aaa记帐更新周期30s

aaa accounting update //配置aaa记帐更新

no aaa log enable //关闭aaa log

offline-detect interval 15 threshold 0 //配置无流量下线,检测时间15分钟,【根据实际情况配置】

2、配置802.1X 相关参数,接口使能

dot1x accounting (list name) //选配,当aaa自定义list name时,需要匹配

dot1x authentication (list name) //选配,当aaa自定义list name时,需要匹配

interface range GigabitEthernet 0/2-3 //接口启用802.1X认证

dot1x port-control auto//接口使能,【风险】该配置操作会对现网业务造成影响,未认证的用户均无法上网,请评估风险影响且征得客户同意后再操作。若您不清楚造成的影响,请不要操作,请联系4008111000进行评估后再决定是否操作。

3、配置WEB认证相关参数,接口使能

web-auth template eportalv2

ip 202.204.193.32//portal服务器的IP

url http://202.204.193.32/eportal/index.jsp //portal服务器的url地址

authentication (list name) //选配,当aaa自定义list name时,需要匹配

accounting (list name) //选配,当aaa自定义list name时,需要匹配

web-auth portal key university//选配,密钥

interface range GigabitEthernet 0/2-3 //接口启用web认证

web-auth enable eportalv2//接口使能,【风险】该配置操作会对现网业务造成影响,未认证的用户均无法上网,请评估风险影响且征得客户同意后再操作。若您不清楚造成的影响,请不要操作,请联系4008111000进行评估后再决定是否操作。

4、配置无感知认证(MAB)相关参数,接口使能

aaa authorization ip-auth-mode mixed //必配,配置dot1x上传sam的IP方式为混合模式

ip dhcp snooping //必配,动态获取IP的用户无感知认证需要通过dhcp snooping模块获取IP地址,否则SAM会出现0.0.0.0地址的用户

dot1x mac-auth-bypass valid-ip-auth //必配,由DHCP模块通告MAB模块开始认证,终端用户进行无感知认证前必须要先获取到IP地址,否则该功能会阻止认证,防止SAM出现0.0.0.0地址用户。注意该命令配置后会导致已有用户掉线,不建议在业务高峰期开启。【风险】该配置操作会对现网业务造成影响,请评估风险影响且征得客户同意后再操作。若您不清楚造成的影响,请不要操作,请联系4008111000进行评估后再决定是否操作。

dot1x valid-ip-acct enable //必配,通过记帐更新报文上传用户IP通告给SAM,如果发现1x认证模块没有终端用户的IP表项,5分钟后就会将用户踢下线。防止SAM出现0.0.0.0地址的用户。注意该命令配置后会导致已有用户掉线,不建议在业务高峰期开启。【风险】该配置操作会对现网业务造成影响,请评估风险影响且征得客户同意后再操作。若您不清楚造成的影响,请不要操作,请联系4008111000进行评估后再决定是否操作。

interface range GigabitEthernet 0/2-3 //接口启用MAB认证

dot1x mac-auth-bypass multi-user //必配,接口下使能无感知认证

dot1x mac-auth-bypass vlan (vlan-list) //选配,接口下配置,可基于用户认证的vlan范围,启用无感知认证

dot1x multi-mab quiet-period 0//选配,mab认证静默时间,即用户认证失败后只要核心交换机对于该用户的mac表项未老化都无法重新无感知认证。好处是解决未在SAM上注册的用户会频繁在SAM上打印用户不存在的log,坏处是第一次mab认证失败后需要等待N18K对于该用户的mac表项老化后才能再触发无感知认证。请根据实际情况慎重选配。

三、注意事项:

l 无感知认证需要在SAM上完成相应配置才可以生效,详细见【SAM配置】章节的无感知认证对应配置

l 无感知认证需要在认证页面上勾选无感知认证按钮才可以生效

l 需要SAM的“MAC快速认证表项”中存在该绑定条目才能实现无感知,该条目可通过WEB认证成功以后绑定或者管理员手动绑定。

l 静态IP无感知需要特殊配置(请参见静态IP无感知认证配置章节)

l 802.1x优先级高于MAB,因此一个终端先MAB认证通过后,如果再使用客户端软件做802.1x认证,MAB的表项将被删除。

Ⅳ 【选配】静态IP地址无感知认证

一、原理介绍:

静态IP地址无感知认证,是通过ARP报文来触发无感知认证。同时需要结合静默功能以及SAM服务器MAC快速绑定表项一起使用。

1)SAM服务器需要添加该用户的MAC快速绑定信息;

2)该功能需要结合静默功能配合使用;

二、配置命令:

dot1x mac-auth-bypass static-ip-segment 1.1.1.0 255.255.255.0 【 unforced】 // 该静态 IP 地址段发起 arp 报文触发无感知认证,当前仅能针对IP段,不能是VLAN或者interface来发起静态无感知认证。加上unforced以后,N18K才会针对该段终端进行重定向行为正常弹出WEB认证页面进行认证。

dot1x multi-mab quiet-period 300 //开启1x静默功能,静默时间300秒,如无感知认证失败了,这段时间内无法再次无感知认证,但是web、1x认证还是可以的。

dot1x pending-user authen-num 24 //选配,用于配置arp触发的mab认证每秒发起的认证数为24。

show dot1x multi-mab quiet user //查看被加入静默状态的用户

三、注意事项:

1)静态IP地址无感知认证需要配合静默功能一起使用,否则认证失败用户,会不断进行认证,对SAM服务器会造成一定压力,导致出现异常情况。静默时间推荐配置5分钟;

2)dot1x mac-auth-bypass static-ip-segment 1.1.1.0 255.255.255.0 【unforced】如果没有配置unforced,则无法弹出认证页面进行WEB认证。

四、配置举例

dot1x mac-auth-bypass static-ip-segment 10.20.50.0 255.255.255.0 unforced //全局配置,该静态IP地址段发起arp报文触发无感知认证,配置unforced使该网段的终端也能弹出页面进行WEB认证。

dot1x multi-mab quiet-period 300 //开启1x静默功能,静默时间300秒

i nterface GigabitEthernet 1/1 //接口下开启MAB认证

switchport protected

switchport mode trunk

switchport trunk allowed vlan only 2-50,3000-3001

dot1x port-control auto //接口开启802.1x认证,【风险】该配置操作会对现网业务造成影响,未认证的用户均无法上网,请评估风险影响且征得客户同意后再操作。若您不清楚造成的影响,请不要操作,请联系专业的锐捷售后工程师进行评估后再决定是否操作。

dot1x mac-auth-bypass multi-user //接口开启无感知认证

dot1x mac-auth-bypass vlan 10 //必配,针对VLAN10(所有要开启无感知认证的VLAN)开启无感知

web-auth enable eportalv2 //接口使能,【风险】该配置操作会对现网业务造成影响,未认证的用户均无法上网,请评估风险影响且征得客户同意后再操作。若您不清楚造成的影响,请不要操作,请联系专业的锐捷售后工程师进行评估后再决定是否操作。

用户WEB认证通过后,通过SAM的配置可以自动绑定用户的MAC地址,下次可以使用静态地址无感知认证。

Ⅴ 【选配】无流量下线

一、原理介绍:

极简核心设备可以设置用户在某个时间长度内,检测到该用户无流量时会主动将用户认证踢下线,从而避免存在非法计费的情况。

同时无流量下线还可以基于vlan开启【当前仅18K支持】,如学生宿舍楼用户。 学校家属区使用小路由代理认证上网,在N18K上全局开启流量保活后,家属区如果有一段时间没有人上网就会掉线,需要重新认证,可以 使用基于VLAN关闭无流量下线的方式来控制。

无流量下线的做法是通过遍历设备的mac地址表,并和当前 已认证用户表项的mac地址做匹配。若发现mac地址表中认证用户的mac地址已老化,再过一个预先设定的无流量下线时间,则将其下线。

二、配置命令:

offline-detect interval 15 threshold 0 //15分钟内未检测到用户流量,就将用户踢下线。判断方式通过核心交换机的MAC地址表是否有流量hit来判断,【风险】该配置操作会对现网业务造成影响,请评估风险影响且征得客户同意后再操作。若您不清楚造成的影响,请不要操作,请联系4008111000进行评估后再决定是否操作。

offline-detect interval infinity threshold 0 vlan 300//设置VLAN300 用户的无流量下线时间为无穷大,当全局的无流量下线开启,某些vlan要关闭就用该命令

基于vlan的无流量下线功能仅适用于小路由场景,长期不断电在线,不能应用与普通PC场景,否则SAM的在线时长会不准确,影响对应的计费结果。

三、注意事项:

l 当前仅支持无流量下线,不支持低流量下线

l 当用户的dhcp租期耗尽时或者核心交换机收到dhcp release报文,核心交换机会将该用户进行认证踢线处理。

l 无流量下线的周期建议配置为小于dhcp-server的租期。

l 由于涉及mac地址表遍历的耗时,会导致在原始配置的参数上,增加3-5min的误差。如配置无流量下线时间为15分钟,实际需要18-20分钟才能无流量下线。

Ⅵ 【必配】IPV6认证模式

一、原理介绍:

在极简网络中不支持IPV6独立做认证。IPV6的认证模式为借助IPV4的认证结果进行判断,有以下三种模式:

兼容模式(compatible): IPv4未认证通过,IPv6无法转发,IPv4认证通过,IPv6也可以转发。

严格模式(strict):无论IPv4认证通过与否,IPv6都无法转发。

宽松模式(loose):无法IPv4认证通过与否,IPv6都可以转发。

注意:极简网络中核心交换机默认为严格模式(strict)会造成IPV6报文无法转发,需要修改为兼容模式(compatible)。

二、配置命令:

address-bind ipv6-mode compatible //兼容模式,【风险】该配置操作会对现网业务造成影响,请评估风险影响且征得客户同意后再操作。若您不清楚造成的影响,请不要操作,请联系4008111000进行评估后再决定是否操作。

address-bind ipv6-mode strict//严格模式,【风险】该配置操作会对现网业务造成影响,请评估风险影响且征得客户同意后再操作。若您不清楚造成的影响,请不要操作,请联系4008111000进行评估后再决定是否操作。

address-bind ipv6-mode loose //宽松模式

三、注意事项:

l 极简网络中核心交换机默认为严格模式(strict)会造成IPV6报文无法转发,需要修改为兼容模式(compatible)。

Ⅶ 【必配】配置同radius、portal通信源端口

一、原理介绍:

配置后设备与Radius服务器通信的源端口为任意指定端口

配置后设备与Portal服务器通信的源端口为任意指定端口

二、配置命令:

ip portal source-interface loopback 0

ip radius source-interface lookback 0

三、注意事项:

需确保该端口的IP地址与SAM和Portal服务器可达。并且如果有配合MSC卡一起使用进行流量统计,MSC卡上配置了 ip auth-flow export source loopback 0,两个端口需要一致,否则认证报文和流量统计报文源IP地址不一致,无法正常统计。

Ⅷ 【必配】用户认证迁移

一、原理介绍:

极简方案中,用户认证成功后,会在核心交换机绑定静态ARP。未开启认证迁移情况下,如果用户非正常下线(直接拔网线)迁移到其他端口或VLAN后,或AC热备用户切换时,用户原先信息无法提前老化,会导致用户在新的地方无法认证成功。

无线WEB认证上收到核心交换机后,当无线AC双机热备切换时,已认证用户在核心交换机的PORT+VID信息发生变化,需要重新认证,失去了无线AC热备的效果。可以在核心交换机开启WEB认证迁移无感知功能解决。开启该功能后,用户在同一个SUPERVLAN下,PORT或VLAN属性发生变化时,核心交换机内部处理认证信息,用户无需重认证。

开启认证迁移过后,在无流量下线功能触发前,到另一个端口接入后,效果如下:

1X认证迁移前后不论IP是否相同,都会会自动删除迁移前的认证表项,使用户可再次正常认证;

WEB认证,迁移前后IP相同时,用户无需再次认证即可正常访问网络,新的接口信息核心交换机会通过记账更新报文通过SAM;如果迁移前后IP不同,判断为一个新用户,原先的用户会被立即下线,然后弹认证页面,重新认证上网

配置认证迁移以后,存在如下几种场景情况:

场景一:在线用户迁移到新的supervlan下,迁移前后subvlan和IP都发生变化。

无论WEB认证还是802.1X认证在线的用户,核心交换机都会主动强制用户下线,发送记账结束报文给SAM,终端须再次认证;

场景二:在线用户迁移到相同supervlan下的不同subvlan,端口不变,且迁移前后IP地址不变。

WEB认证在线的用户,核心交换机自动进行vlan/port认证表项切换,并在记账更新报文中更新给SAM,用户无需重新认证可上网;

802.1X认证在线的用户,因subvlan发生变化,核心交换机强制用户下线,发送记账结束报文给SAM,终端须再次认证;

场景三:在线用户迁移到相同supervlan下的相同subvlan下,端口发生了改变,且迁移前后IP地址不变。

WEB认证在线的用户,核心交换机自动进行vlan/port认证表项切换,并在记账更新报文中更新给SAM,用户无需重新认证可上网;

802.1X认证在线的用户,因 port 发生变化,核心交换机强制用户下线,发送记账结束报文给SAM,终端须再次认证;

场景四:欺骗场景,用户A在VLANA认证,用户B(伪造相同mac地址)在VLANB使用相同的用户名密码/mac地址登入,模拟认证迁移。核心交换机遇到这类欺骗场景,会在VLAN A发送用户A的arp探测,当它收到用户A的arp回复后就判断为欺骗场景,不允许认证迁移。

1X认证迁移前后,vlan/port不变,则N18K更新表项,用户无需重新认证;

WEB认证迁移前后,用户IP不变,则N18K更新表项,用户无需重新认证;如IP地址改变,则需要重新认证;

MAB无感知认证,等同于802.1X认证;

其余情况下,终端需要重新认证。

二、配置命令:

station-move permit //必配,所有认证迁移的总开关,必须开启,才有web认证和1X认证迁移的处理逻辑。当用户触发认证迁移时,会自动删除迁移前的认证表项,自动增加迁移后的认证表项

web-auth station-move auto//必配,开启web-auth认证迁移,当用户触发认证迁移时,web-auth模块会自动删除迁移前的认证表项,自动增加迁移后的认证表项

web-auth station-move info-update //必配,开启web-auth认证迁移时,通过计费更新报文通告radius服务器用户vid/port的最新值。

三、注意事项:

l 用户迁移对应的vlan变化是subvlan变化

l 用户若跨supervlan迁移,即迁移前后的ip地址发生变化,无法进行认证迁移,需要重新认证。

Ⅸ 【必配】AAA IP授权

一、原理介绍:

802.1x认证和无感知认证(MAB)标准是不支持ip信息识别的,锐捷扩展了认证应用,支持mac+ip绑定,称为ip授权。ip授权有四种模式,包括:

Su授权:ip地址由supplicant提供,这个模式需要锐捷supplicant配合才能支持;

Radius授权:ip地址由radius服务器在认证通过后下发给设备;

Dhcp-server授权:用户终端认证通过后发起dhcp请求,获取到ip地址后将该ip和终端mac绑定,适用于动态ip环境;

Mixed授权:认证用户按照Supplicant授权、Radius授权和Dhcp授权的顺序对用户进行mac+ip的绑定。即supplicant提供了ip地址,则优先使用该ip地址,如果没有提供则使用radius服务器提供的ip地址,如果radius服务器没有提供,则最后使用dhcp提供的ip地址;

注:默认推荐使用Mix授权,可以适配所有场景。

二、配置命令:

aaa authorization ip-auth-mode mixed//全局配置

三、注意事项:

配置该命令跟IP地址能否上传给SAM无关,如果用户的IP 没有授权则无法对用户进行计费和无流量下线;

该命令还可以配合valid ip acct将不符合授权配置的用户下线。

Ⅹ 【选配】MAB无感知认证静默功能【B3P3及之后版本支持】

一、原理介绍:

通过配置静默功能,无感知认证失败的用户加入静默队列,不发起认证,等静默时间到后再发起认证,在这个阶段802.1x认证和WEB认证可以正常认证,有效降低SAM的压力。

二、配置命令:

dot1x multi-mab quiet-period 300 //开启1x静默功能,静默时间300秒,出于静默阶段802.1x认证和WEB认证可以正常认证

三、注意事项:

如果没有静态IP地址无感知需求,不需要配置静默功能,否则会影响认证性能,线卡CPU高等问题。

四、查看命令

show dot1x multi-mab quiet user //查看被加入静态状态的用户

11 【选配】IPv4免认证放行IPv6功能

一、原理介绍

用户网络中部分终端是免认证的终端,比如学校领导使用的终端。当前市场上免认证放通的方式包括如下几种:

1、全局安全通道放通

2、免认证VLAN放通

3、直通网段放通:即通过web-auth direct-host 指定需要放通的IPv4网段

其中安全通道放通可以支持根据IPv4、MAC或者IPv6进行放通;免认证VLAN放通不涉及IPv4与IPv6的差异;直通网段是根据IPv4网段来进行放通的。

IPv6业务开通后,使用直通网段放通的终端,当前无法支持IPv6的免认证资源放通,导致领导的IPv6访问业务中断。当前的规避方法非常麻烦,需要一个个去收集领导的MAC地址,然后使用安全通道根据MAC地址进行放通。用户希望可以支持对需要免认证的终端进行IPv6免认证,避免IPv6业务开通后本来IPv4免认证的终端对IPv6资源的访问异常。

通过ARP报文识别终端的IPv4(是否匹配直通网段),记录终端的相关信息(IP、mac、vlan等),并将该终端设置为静态MAC地址,以此来放通该终端的所有报文。

此外,对于这部分终端的下线机制,与认证终端的无流量下线流程一致

二、配置命令

N18010(config)#web-auth ipv4-direct-ipv6 enable //IPv4 免认证放行ipv6功能开启

N18010(config)#web-auth direct-host 155.3.0.0 255.255.0.0 permit-ipv6 // IPv4免认证放行IPv6的网段配置

三、注意事项

1、ipv4免认证放行ipv6网段配置,最多支持200个网段

2、ipv4免认证放行ipv6用户,最多支持1w个

3、ipv4免认证放行ipv6功能,一般是在ipv6兼容模式下使用

四、查看命令

N18K#show web direct-host //查看所配置的ipv4免认证放行ipv6网段

Direct hosts: 1

Address Mask Port ARP Binding Permit-IPv6

--------------- --------------- -------------- ----------- --------------

155.3.0.0 255.255.0.0 Off On

N18K#show web ipv4-direct-ipv6 summary //查看ipv4免认证放行ipv6功能的相关情况

ipv4-direct-ipv6 status: enabled //功能开启

ipv4-direct-ipv6 user number: 10000 //用户总数为1w

N18K#show web ipv4-direct-ipv6 all //查看ipv4免认证放行ipv6功能的全部终端

MACADDRESS Interface IPv4 VLAN INNER-VLAN

--------------- --------------- -------------- ---- ----------

0011.9400.0101 Ag2 155.3.2.0 2004 0

0011.9400.0202 Ag2 155.3.3.1 2004 0

0011.9400.0303 Ag2 155.3.4.2 2004 0

N18K#show web ipv4-direct-ipv6 mac 0011.9400.0202 //可根据用户mac进行对应搜索

MACADDRESS Interface IPv4 VLAN INNER-VLAN

--------------- --------------- -------------- ---- ----------

0011.9400.0202 Ag2 155.3.3.1 2004 0

--------------- --------------- -------------- ---- ----------

1430

1430

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?