目录

01 ARP主动打通功能

一、原理介绍:

二、使用场景说明:

开启准入管控的场景中,设备需要收到终端发起ARP报文终端才能进行准入管控,网络中可能存在某些终端只会被动回应ARP报文而不主动发起ARP报文,该情况下则终端准入就会失败。

在该场景中则需要在N18K上开启ARP主动打通功能,主动去进行ARP扫描,通过终端的ARP回应报文进行准入管控。

三、使用注意:

1、极简X支持配置打通ARP网段。当访问打印机哑终端后发现没有目标的ARP,如果属于ARP打通网段,则网关设备就直接向所属supervlan中的所有subvlan进行ARP广播泛洪请求。打印机收到ARP报文后响应,设备即学习到哑终端ARP信息,正常通信。

2、为了防止有IP或者ARP扫描,最多配置16个网段,并且IP总数不能超过1024(例如24位掩码的就认为占用256个ip),因此arp打通的一个业务子网最多只能配置22位掩码。

3、需要进行arp打通的ip地址存储在队列中,队列长度为1024,多出来的直接丢弃,每秒默认取出10个IP进行打通,每个IP地址最多打通12次(每30秒打通一次),没有回复的话就将该ARP的subvlan信息删除。这样打印机在不同subvlan迁移后,保证第二次访问的时候能够通

4、ARP打通可以基于业务子网(INC),基于IP地址(CLI),基于vlan(CLI),免认证vlan具备免认证以及arp打通功能。如果配置了arp打通vlan,则免认证vlan不再具备打通arp功能,仅能免认证。

5、ARP打通vlan优先级高于arp打通IP,高于免认证vlan,不符合ARP打通vlan与网段的报文转入传统极简的打通逻辑(免认证vlan打通)

四、INC针对哑终端业务子网开启ARP打通功能

五、netconf下发业务子网的ARP打通命令到设备上

N18K#show run | in arp

arp resolve ip 41.10.0.0 41.10.3.255 //arp打通网段定义startip-endip范围

六、N18K上也可以针对单独个别IP地址CLI配置ARP打通功能

arp resolve ip 41.10.1.10 41.10.1.12 //开启arp打通功能

arp resolve scan 41.10.1.10 41.10.1.12 //触发arp扫描,隐藏命令,手动补全

七、N18K上CLI配置指定某些vlan 有ARP打通功能

arp resolve vlan 10,20 //arp打通vlan列表范围

PS:如果配置了arp打通vlan,则免认证vlan不再具备打通arp功能,仅能免认证。

八、测试效果

下联某终端模拟访问一个内网不存在的IP:10.3.1.88,观察N18K是否会主动发ARP进行解析

ip access-list extended 100

permit ip host 10.13.1.78 any

permit ip any host 10.3.1.88

N18K#debug arp 100

*Apr 28 16:25:46: %P1031-7-DEBUG: ARP: No direct vlan exist, send arp 10.3.1.88 fail.

*Apr 28 16:25:46: %P1031-7-DEBUG: ARP: Broadcast arp 10.3.1.88 to all vlan, as arp resolve ip cfg.

*Apr 28 16:25:46: %P1031-7-DEBUG: ARP: Ipv4Arp_SendRequest_Raw_ex, send arp req to vlan 2000, inner_vid 0.

//N18K往supervlan 2000的所有subvlan广播请求10.3.1.88的arp,尝试5次

注意:此处仅为了试验效果的查看,实际项目不建议开启debug调试

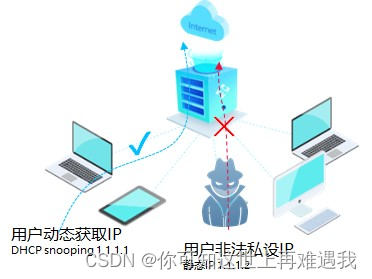

02 防欺骗防仿冒

一、原理介绍

1、极简 X 方案是以 IP 网段来区分不同的业务,不同业务有不同 IP 网段不同访问控制策略。动态 IP 的认证终端可能仿冒其它网段的 IP 地址进行认证,并访问其它网段的策略资源。因此必须要禁止认证终端私设 IP 地址的行为。

2、传统极简的防私设策略是基于全局、基于端口或者基于 vlan 生效的。极简 X 方案需要使用基于 IP 网段的控制防私设。可以控制不同 IP 网段业务的防私设需求。

3、web认证IP防私设原理:终端进行HTTP web认证重定向的时候,检查设备的snooping表项与该终端IP地址进行匹配校验。如果终端是私设IP地址,则设备上不会有该IP地址对应的snooping表项无法校验通过,因此私设IP的终端无法重定向成功无法弹出portal页面。(IP防私设效果:私设静态IP终端无法web重定向成功弹出portal页面)

4、1x认证IP防私设原理:终端进行1x认证成功后,检查设备的snooping表项与该终端IP地址进行匹配校验。如果终端是私设IP地址,则设备上不会有该IP地址对应的snooping表项无法校验通过,终端1x认证通过5分钟后会被设备强制踢下线。(IP防私设效果:私设静态IP终端1x认证通过后5分钟被下线)

5、MAB认证防私设原理: MAB认证由两种方式触发认证,一种是MAC学习通告,一种是HTTP通告。MAC学习通告触发的MAB认证可以配置dot1x mac-auth-bypass valid-ip-auth禁止私设的静态IP终端认证成功。HTTP通告触发的MAB认证可以由web认证防私设控制(IP防私设效果:私设静态IP终端无法MAB认证成功)

二、配置解析

1、设备N18K需要的预先配置

ip dhcp snooping //必配,生成动态IP的snooping表项

aaa authorization ip-auth-mode mixed //必配,开启全局混合授权

web-auth dhcp-check //必配,全局(或端口)开启web认证防欺骗

dot1x valid-ip-acct enable //必配,全局开启1x认证带IP,否则5分钟踢下线

dot1x mac-auth-bypass valid-ip-auth //必配,全局开启mab认证前必须获取IP

2、INC配置IP防欺骗

基于业务子网开启

3、 INC 通过 netconf 下发设备端配置

web-auth guard-ip-segment 41.8.0.0 255.255.0.0

//全局开启web认证IP仿冒防欺骗网段,只有设置成该网段IP的终端才会受web认证IP仿冒防私设控制

dot1x guard-ip-segment 41.80.0 255.255.0.0

//全局开启1x认证IP仿冒防欺骗网段,只有设置成该网段IP的终端才会受1x认证IP仿冒防私设控制

三、注意事项

1、web- auth dhcp -check 可以基于全局也可以基于端口开启,优先级:全局开启 > 端口开启

2、开启 IP 防欺骗网段后,只有开启的网段才会进行防欺骗,未开启的网段不会进行防欺骗处理

3、在 开启了 IP 防欺骗的网段里,极少量特殊终端需要使用静态 IP 地址进行认证上网的,可以配置 snooping 静态绑定表项绕过 IP 防欺骗检查

4、MAB 认证终端由动态 IP 地址修改为静态 IP 地址后,可能设备端还有原来动态 IP 地址的 snooping 表项,因此私设 IP 后 snooping 表项如果未老化仍然能 MAB 认证通过,但是由于 MAB 认证授权通过的 IP 地址为原动态 IP ,认证私设 IP 的终端 MAB 认证成功后是无法转发上网的。等原动态 IP snooping 表项老化后终端无法 MAB 认证成功

5、web 和 1x 的防 IP 欺骗网段最多只能配置 250 个

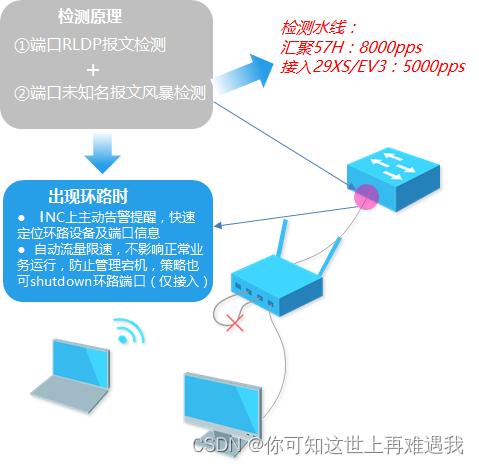

03 环路监控

一、环路监控原理介绍

1、 极简X方案的防环,是在接入汇聚设备上,继续采用RLDP 协议来检测环路。但是可能存在其他厂商交换机无法转发 RLDP 报文,或者广播报文太多导致 hub 死机无法转发 RLDP ,最终导致环路可能无法 被 检测出来。

2、 极简X新增引入一种基于端口未知名广播,未知名单播,未知名组播报文报文速率的检测机制,当超过端口阀值水线,即判断为出现环路,也就是基于环路的流量特征来识别环路,而不依赖与具体的某个协议的交互来检测。

3、 极简X的自动防环检测是在 INC 上面一键开启的,要求接入汇聚是特定型号 S57H,S29XS/EV3 ,INC 通过 netconf 下发配置,自动在每台设备端开启 RLDP 以及风暴控制报文检测环路的功能命令。

注:

4、 设备端开启环路检测后轮询并统计每一个端口的未知名单播、未知名二层组播报文、未知名三层组播报文和广播报 文的表项(轮询周期暂定 4 秒),当某个端口连续三次轮询都触发检测水线时,则判断为是环路端口。目前环路检测默认水线为: 汇聚 S57H 设备为 8000pps ,接入 S29XS/EV 设备为 5000pps 。

5、 出现环路,会将广播域内带宽消耗限制在一定范围内,对其他广播域不会造成带宽上的影响 , 限制了环路的影响面,可以保证交换机在检测到环路后,将信息通告给控制器的可靠性。

二:使用介绍

环路检测作为SDN的附属功能,无需授权即可使用,但一般不单独部署,可与SDN其它方案共用。设备纳管完成后,INC一键整网(需设备支持)开启环路检测功能。20秒内检测出环路端口并下发策略; 解除环路后,shutdown策略下,7分钟内恢复环路端口状态,INC环路告警消除;warning策略下,3分钟内恢复环路端口状态,INC环路告警消除。

开启环路检测前提:开启后,环路检测只在INC上添加的设备类型为业务接入、业务汇聚设备上生效。

主动检测:基于锐捷私有RLDP协议

被动检测:统计端口风暴流量(广播、组播、未知名单播),超过默认阈值后(57H:8000pps, 29XS:5000pps),判断为环路,下发对应策略。实际网络中,可能出现下连接口未环路,但INC检测出环路,此时就要排查下联终端是否存在中毒或者攻击流量(show int g0/1 counter,查看流量统计)。特殊需求场景,即接口风暴流量是实际业务产生,且超过默认阈值,则接口下使用storm-loop-rate ratelimit(单位pps)手动CLI修改(该配置不会被INC同步还原)。

二、配置解析

1、 INC开启环路监控

策略:告警或shutdown端口,业务汇聚设备支持shutdown策略,仅接入业务设备支持(S29XS/E-V3/57H/S5310)

注:

选择策略为shutdown access(即发生环路后,只对业务接入的access类型的接口shutdown),shutdown hybrid(即发生环路后,只对业务接入的hybird类型的接口shutdown),shutdown access-hybrid(即发生环路后,只对业务接入的hybird或者access类型的接口shutdown),shutdown具体接口类型根据客户环境而定,一般选择shutdown access,不推荐选择warning策略。 点击确认后,基于整网开启环路检测。

开启环路检测后,INC下发到设备端配置如下:

shutdown策略:

| 全局配置: loop-detect enable shutdown access-mode //shutdown策略 rldp enable rldp error-recover interval 90 //90秒检测恢复 接口配置: rldp port loop-detect warning //主动检测,基于RLDP storm-loop-detect enable //被动检测,所有支持rldp命令的物理口开启检测端口风暴流量 注:shutdown策略下,接口检测到环路后会出现配置:loop-detect apply shutdown-port,环路解除后,该配置自动删除。 |

warning策略:

| 全局配置: loop-detect enable //warning策略 rldp enable rldp error-recover interval 90 //90秒检测恢复 接口配置: rldp port loop-detect warning //主动检测,基于RLDP storm-loop-detect enable //被动检测,所有支持rldp命令的物理口开启检测端口风暴流量 |

INC下发的配置,禁止手工cli删除或修改,如果下发的配置被删除或修改,INC也会定时30分钟同步还原配置。接口下rldp port loop-detect warning这条命令只是显示作用,无论选择什么策略,都是显示warning这条命令。

3、INC展示环路告警

拓扑直观展示环路设备,端口

4、 环路时设备端同步产生的告警日志

*May 1 00:18:07: %LLDP-4-ERRDETECT: Port GigabitEthernet 0/27 detected loop, please check the network.

*May 1 00:18:10: %RLDP-3-LINK_DETECT_ERROR: Detected loop error on interface GigabitEthernet 0/27.warning.

5、手动shutdown环路接口,INC的提示还会存在?

1)waring策略下,环路解除,设备端3min内检测到环路解除,通告控制器环路已消除,控制器消除告警信息;

2)shutdown策略下,环路解除,设备端7min内检测到环路解除,通告控制器环路已消除,控制器消除告警信息;

6、shutdown/warning环路接口后,关闭onc的环路检测开关,即不进行环路检测了,但这个提示还会在?

1) 控制器端解除环路信息有两种触发方法,一是设备端通告消息给控制器,二是控制器与设备端对账(1H对账一次),所以关闭环路检测,也会关闭环路检测与设备端对账,告警信息不会解除,等到环路检测再开启的时候,对账或者设备端主动通告会更新环路告警信息。

2)告警的消除只依赖设备环路恢复通告,或者控制器定时对账后消除。

三、注意事项:

1. 无论选什么策略,业务汇聚设备只支持warning策略;trunk口只支持warning策略。

2. 业务接入、汇聚设备不能配置风暴控制功能,如有,则必须删掉。

3. 演示场景下,如果觉得环路恢复、INC告警消除时间太长,可全局配置loop-detect shutdown-recover-time修改恢复时间,但仅限演示场景。

4. 如果交换设备上开启了STP协议,发生环路时,可能出现stp先将环路端口shutdown,导致环路检测方案无法检测到环路。

5. 存在友商设备的情况下,与友商设备互联的我司交换机不保证100%能检测到环路。

6. 不支持环路检测的设备环路,环路检测将在支持环路检测的设备与其互联的端口检测到环路。

7. 未环路场景下,用户手动配置shutdown的端口,如果又手动在端口上配置loop-detect apply shutdown-port命令,环路检测定时恢复端口shutdown策略并检查环路,会将用户先前手动配置的shutdown命令恢复;如果没有手动在端口上配置loop-detect apply shutdown-port命令,则无影响。

8、需确保相关交换机型号和版本支持环路检测

04 多业务保护口

一、原理介绍

1、 在批量装机 / 机房上课 / 打印机共享等场景,办公 网二层互通和 隔离需求, 可以分为单播和多播来讨论。

2、 单播互通还是和传统极简一样走南北向流量, N18K 通过 arp 代理 的 方式让终端的单播互通都需要通过 N18K 。 但像实验室教学 PC 那样需要不认证进行内网互访的场景,极简 X 支持配置子网互访免 认证。

3、 多播互访 (广播 / 组播) 通过配置多业务保护口的方式来解决。多业务保护口通过全局应用 acl 进行重定向,将除了上联口外所有端口的隔离流量(主要是 dhcp 、 arp 、单播 ) 引流到上联口。

4、 接入层 需要 隔离的上行流量 重定向 到 上联 口,从 N18K 下行的流量则不 受影响, 同时防止了东西向流量会导致的安全问题( arp 攻击, dhcp 攻击等)。除了需要隔离的流量外,其他多播流量还是可以东西 向 直接 互访 ,保证了教学软件 / 同传系统 / 打印机 等多 播互访需求。

5、 多业务保护口功能要求 接入汇聚是特定型号 S57H,S29XS/EV3(特定版本:B55、B56等解决方案高教场景接入汇聚版本)。该功能仅在有上述场景述求的接入交换机按需启用,手工 在设备端配置 ,同时关闭端口隔离功能 。其他区域交换机还是保留极简的端口隔离功能开启。

二、配置解析

接入设备端,按需配置多业务保护口功能

expert access-list extended redirect//定义专家级ACL

10 permit udp any any any any eq bootpc

20 permit udp any any any any eq bootps //DHCP报文

30 permit arp any any //arp报文

40 permit etype-any any 0000.0000.0000 feff.ffff.ffff //MAC为单播类的报文,反掩码表示,关心第1个字节的第8位为0则为单播

!

global redirect destination interface GigabitEthernet 0/24 acl redirect in //在上联口应用重定向ACL,将arp,dhcp,单播报文都发往上联口gi0/24

880

880

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?