本篇主要记录了WEB漏洞挖掘学习过程中的信息收集部分,web渗透最重要的便是信息收集,希望以下内容能够给予同在漏洞挖掘学习中的小伙伴一些帮助,若有不足之处可以告诉我,大家一起努力进步。大佬路过也请多多指点!

目录

信息收集

子域名

注意是否存在WAF

工具类

边缘资产

ICP备案查询

敏感信息收集

搜索引擎

网盘引擎

中间件、组件等

真实IP

C段

旁站

端口

公众号

公司信息

APP

信息整理

信息收集

信息收集的目的是为了更多的收集目标资产,扩大我们的渗透范围。WEB漏洞更多的存在于一些边缘资产和隐蔽的资产中。

子域名

在其他信息收集的过程中也可以先将收集到的子域名放到文本中,最后进行去重

注意是否存在WAF

若检测存在WAF,扫描时需要降低线程,请求延时,使用代理池不断的更换IP等。

- 1、sqlmap工具进行检测:

python sqlmap.py -u "<UTL地址>" --identify-waf --batch

- 2、wafw00f

Kali Linux自带或者自行在linux上安装

wafw00f <URL地址>

# WAF批量识别

wafw00f -i domains.txt -o output_waf.txt

- 3、手工检测

直接在主页插入SQL注入测试语句,看是否被waf拦截

aaa=1 union select 1,2,3

工具类

- OneForAll(推荐使用,功能性强)

使用前可以先完善api.py配置API信息,可以帮助我们收集到更多的子域名信息

GitHub - shmilylty/OneForAll: OneForAll是一款功能强大的子域收集工具

- 暴力枚举

subdomain

网上有许多类似的工具,可以根据自己的情况选择

GitHub - lijiejie/subDomainsBrute: A fast sub domain brute tool for pentesters

layer

Layer子域名挖掘机5.0.zip_子域名挖掘机,layer子域名挖掘机-网络攻防工具类资源-CSDN下载

边缘资产

通过域名搜索

https://securitytrails.com/list/apex_domain/

ICP备案查询

敏感信息收集

搜索引擎

- Google hack/bing

可以搭梯子访问 或者 谷歌镜像站

# 1、管理后台地址

intext:管理| intext:后台| intext:后台管理| intext:登陆| intext:登录| intext:用户名| intext:密码| intext:系统| intext:账号| intext:login | intext:system

inurl:login |inurl:admin | inurl:manage | inurl:manager | inurl:admin_login | inurl:system |inurl:backend

intitle:管理| intitle:后台| intitle:后台管理| intitle:登陆| intitle:登录

# 2、上传漏洞地址

inurl:file

inurl:upload

# 3、注入页面

inurl:php?id=

# 4、编辑器页面

inurl:ewebeditor

# 5、目录遍历漏洞

intitle:index.of

# 6、SQL错误

intext:"sqlsyntax near" | intext:"syntax error has occurred" |intext:"incorrect syntax near" | intext:"unexpected end of SQLcommand" | intext:"Warning: mysql_connect()" | intext:”Warning:mysql_query()" | intext:”Warning: pg_connect()"

# 7、phpinfo()

ext:phpintitle:phpinfo "published by the PHP Group"

#8、配置文件泄露

ext:xml | ext:conf |ext:cnf | ext:reg | ext:inf | ext:rdp | ext:cfg | ext:txt | ext:ora | ext:ini

# 9、数据库文件泄露

ext:sql | ext:dbf |ext:mdb | ext:db

# 10、日志文件泄露

ext:log

# 11、备份和历史文件泄露

ext:bkf | ext:bkp |ext:old | ext:backup | ext:bak | ext:swp | ext:rar | ext:txt | ext:zip | ext:7z| ext:sql | ext:tar.gz | ext:tgz | ext:tar

#12、公开文件泄露

filetype:doc |filetype:docx | filetype:xls | filetype:xlsx | filetype:ppt | filetype:pptx |filetype:odt | filetype:pdf | filetype:rtf | filetype:sxw | filetype:psw |filetype:csv

# 13、邮箱信息

intext:@target.com

# 邮件

email

# 14、社工信息

intitle:账号| intitle:密码| intitle:工号| intitle:学号| intitle:身份证

- github

in:name test #仓库标题搜索含有关键字 SpringCloud

in:descripton test #仓库描述搜索含有关键字

in:readme test #Readme文件搜素含有关键字

stars:>3000 test #stars数量大于3000的搜索关键字

stars:1000..3000 test #stars数量大于1000小于3000的搜索关键字

forks:>1000 test #forks数量大于1000的搜索关键字

forks:1000..3000 test #forks数量大于1000小于3000的搜索关键字

size:>=5000 test #指定仓库大于5000k(5M)的搜索关键字

pushed:>2019-02-12 test #发布时间大于2019-02-12的搜索关键字

created:>2019-02-12 test #创建时间大于2019-02-12的搜索关键字

user:test #用户名搜素

license:apache-2.0 test #明确仓库的 LICENSE 搜索关键字

language:java test #在java语言的代码中搜索关键字

user:test in:name test #组合搜索,用户名test的标题含有test的

- FOFA

网络空间测绘,网络空间安全搜索引擎,网络空间搜索引擎,安全态势感知 - FOFA网络空间测绘系统

小技巧:

1、可以找相同框架的网站

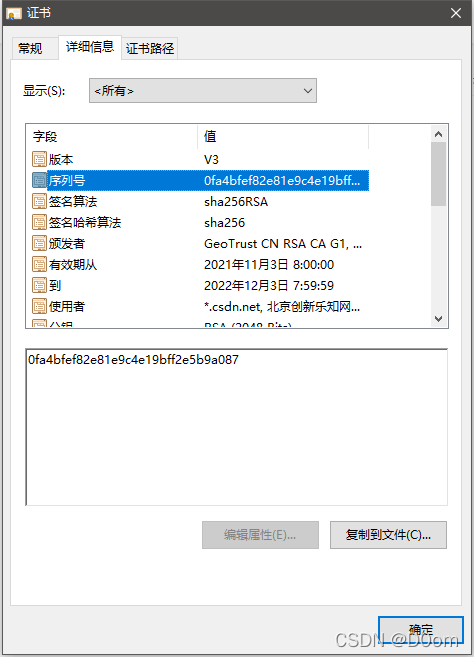

2、cert证书查找

将网站证书的序列号,从十六进制转换为十进制进行查询

3、网站图标搜索(需要FOFA高级会员)

通过icon hash查IP地址_Kevin’s Blog-CSDN博客_icon_hash

header # 响应头中的关键词

body # 正文中的关键词

cert # 证书查询

ip # 旁站/C段

domain # 主域名

status_code # 响应状态码

host # URL中的关键词

title # 标题中的关键词

icon_hash # 查找icon的资产(网站图标的搜索)

&& # -- 表示逻辑与

|| # -- 表示逻辑或

- Shodan

Shodan搜索引擎使用技巧_weixin_42299610的博客-CSDN博客_shodan搜索引擎

网盘引擎

搜索在网盘中发布过的敏感信息

中间件、组件等

- wappalyzer

谷歌插件,翻墙访问下载

- whatweb

kali自带whatweb

- bscan

https://github.com/broken5/bscan

真实IP

# 一、查询历史DNS解析记录

https://dnsdb.io/zh-cn/| https://x.threatbook.cn/

# 二、查询子域名的IP地址

# 三、网络空间引擎搜索法

FOFA、Shodan title && body

# 四、通过外国服务器ping url地址

http://ping.chinaz.com/yungtay.com.cn

# 五、邮件原文

C段

# FOAF

IP="IP/24"

# Nmap

nmap -sS -O -P0 -oG - IP | awk '/open/{print $2}'

旁站

#旁站查询主要是通过各大站长平台,基于对以前的收录信息,通过IP进行分组划分,查找其目标的IP来查询相同IP的解释记录而得出的结果,主要的工具有:

http://dns.aizhan.com

http://s.tool.chinaz.com/same

http://i.links.cn/sameip/

http://www.ip2hosts.com/

端口

- 端口扫描

# 批量扫描端口

nmap -O -Pn -oG result.txt -iL ips.txt

# 精准扫描

nmap -sS -O -P0 IP -p3389,80,22,6379

# shodan

- 端口快速打点

小米范

- 爆破工具

hydra

针对开放端口进行账号密码的爆破破解

GitHub - vanhauser-thc/thc-hydra: hydra

- 各个端口可能存在的漏洞

Mssql [ 默认工作在tcp 1433端口, 弱口令, 敏感账号密码泄露, 提权, 远程执行, 后门植入 ]

SMB [ 默认工作在tcp 445端口, 弱口令, 远程执行, 后门植入 ]

WMI [ 默认工作在tcp 135端口, 弱口令, 远程执行, 后门植入 ]

WinRM [ 默认工作在tcp 5985端口, 此项主要针对某些高版本Windows, 弱口令, 远程执行, 后门植入 ]

RDP [ 默认工作在tcp 3389端口, 弱口令, 远程执行, 别人留的shift类后门 ]

SSH [ 默认工作在tcp 22端口, 弱口令, 远程执行, 后门植入 ]

ORACLE [ 默认工作在tcp 1521端口, 弱口令, 敏感账号密码泄露, 提权, 远程执行, 后门植入 ]

Mysql [ 默认工作在tcp 3306端口, 弱口令, 敏感账号密码泄露, 提权(只适用于部分老系统) ]

REDIS [ 默认工作在tcp 6379端口, 弱口令, 未授权访问, 写文件(webshell,启动项,计划任务), 提权 ]

POSTGRESQL[ 默认工作在tcp 5432端口, 弱口令, 敏感信息泄露 ]

LDAP [ 默认工作在tcp 389端口, 未授权访问, 弱口令, 敏感账号密码泄露 ]

SMTP [ 默认工作在tcp 25端口, 服务错误配置导致的用户名枚举漏洞, 弱口令, 敏感信息泄露 ]

POP3 [ 默认工作在tcp 110端口, 弱口令, 敏感信息泄露 ]

IMAP [ 默认工作在tcp 143端口, 弱口令, 敏感信息泄露 ]

Exchange [ 默认工作在tcp 443端口, 接口弱口令爆破 eg: Owa,ews,oab,AutoDiscover... pth脱邮件, 敏感信息泄露 ... ]

VNC [ 默认工作在tcp 5900端口, 弱口令 ]

FTP [ 默认工作在tcp 21端口, 弱口令, 匿名访问/可写, 敏感信息泄露 ]

Rsync [ 默认工作在tcp 873端口, 未授权, 弱口令, 敏感信息泄露 ]

Mongodb [ 默认工作在tcp 27017端口, 未授权, 弱口令 ]

TELNET [ 默认工作在tcp 23端口, 弱口令, 后门植入 ]

SVN [ 默认工作在tcp 3690端口, 弱口令, 敏感信息泄露 ]

JAVA RMI [ 默认工作在tcp 1099端口, 可能存在反序列化利用 ]

CouchDB [ 默认工作在tcp 5984端口, 未授权访问 ]

公众号

公司信息

天眼查/企信通

若对一个公司进行渗透测试,可以查询该公司的子公司等其他相关资产

APP

信息整理

- 去重子域名

对于收集到的子域名进行去重,可以自己编写脚本去重,下面提供一个简单的python去重脚本

使用方式:python xxx.py --target 文件名

import sys

def run(file):

f = open(file)

b = f.readlines()

f.close

b = set(b)

for x in b:

x = x.strip('\n')

f = open('.\\去重后.txt','a')

f.write(x+'\n')

f.close

a = sys.argv[1]

if(a=='--target'):

file = sys.argv[2]

run(file)

else:

print("提示:")

print("python 去重.py --target 文件")

- 筛选存活子域名

通过Bscan批量子域名探测

https://github.com/broken5/bscan

最终,对于获取到的信息判断选择极大可能存在漏洞网站进行测试。

最后

为了帮助大家更好的学习网络安全,小编给大家准备了一份网络安全入门/进阶学习资料,里面的内容都是适合零基础小白的笔记和资料,不懂编程也能听懂、看懂,所有资料共282G,朋友们如果有需要全套网络安全入门+进阶学习资源包,可以点击免费领取(如遇扫码问题,可以在评论区留言领取哦)~

😝有需要的小伙伴,可以点击下方链接免费领取或者V扫描下方二维码免费领取🆓

CSDN大礼包:《黑客&网络安全入门&进阶学习资源包》免费分享

1️⃣零基础入门

① 学习路线

对于从来没有接触过网络安全的同学,我们帮你准备了详细的学习成长路线图。可以说是最科学最系统的学习路线,大家跟着这个大的方向学习准没问题。

② 路线对应学习视频

同时每个成长路线对应的板块都有配套的视频提供:

因篇幅有限,仅展示部分资料

2️⃣视频配套资料&国内外网安书籍、文档

① 文档和书籍资料

② 黑客技术

因篇幅有限,仅展示部分资料

CSDN大礼包:《黑客&网络安全入门&进阶学习资源包》免费分享

3️⃣网络安全源码合集+工具包

4️⃣网络安全面试题

1416

1416

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?