在BUUCTF中,你需要留意各种关于涉及 flag{ } 的信息。一些是CTF{}等信息也是flag,只需要将CTF改为flag即可。本文记录我刷BUUCTF的Misc类方法和个人感悟。

第1题 签到

题解在题目中,如图所示,签到题后面的flag

这题的题解就是: flag{buu_ctf}

第2题 (题目如图所示)

第二题的题解是插在gif中的三帧画面。

譬如说使用Macromedia Fireworks.

第22帧是:flag{

第51帧是:he11o

这个是1(一),注意区分

第79帧是:hongke}

合起来就是这道题的题解

所以这题的题解就是:flag{he11ohongke}

第3题 你竟然赶我走

第三题的题解在Winhex打开图片信息的末尾,可以发现flag信息

好多Misc都可以用WinHex打开看看。多次尝试寻求不同发放解决。

重点在于多次尝试

通过百度网盘分享的文件:WinHex 21.2 SR-2_x86_x64.exe

链接:https://pan.baidu.com/s/19RAnHl_VcKUcIKADU9z9Gw?pwd=6666

提取码:6666

尝试WinHex打开(Hex表示16进制)

也可以使用StegSolve 打开图片后,点Analyse(分析)的File Format Analusis 划到最后可以看到Ascii: —…fla g IS fla g{stego_ is_s0_bo r1ing}

但是需要删除多余的空格

这题的题解是:flag{stego_is_s0_bor1ing}

第4题 二维码

题解在图片隐藏中的一个压缩包中。

直接二维码扫描打开,给了一个提示,secret is here(密码就在这)。

一个完整的 JPG 文件由 FF D8 开头,FF D9结尾

图片浏览器会忽略 FF D9 以后的内容,因此可以在 JPG 文件中加入其他文件。

其余同理:

png

十进制数137 80 78 71 13 10 26 10

十六进制数 89 50 4e 47 0d 0a 1a 0a

gif

图像开始标志:47 49 46 38 39 61

结束标志:01 01 00 3B

我在网上查到了一些资料,他们说一个叫PK的人发明了压缩包,文中多次提到PK,推断这个可能和zip有关,把后缀改为zip尝试

(勇于尝试)(注意这个4number.txt)

(如果不显示文件拓展名可以在文件夹中打开)

把文件后缀从.png改为.zip,发现需要输入密码,根据文件名称(以及Winhex看到的信息,4位数字的密码)可以通过kail暴力破解。但是windows也有windows的方法。

Ziperello 2.1

暴力破解:点击下载 Ziperello 2.1

通过百度网盘分享的文件:Ziperello 2.1.zip

链接:https://pan.baidu.com/s/1NI4vto0w5bq5L69CLdK-QQ?pwd=6666

提取码:6666

安装好Ziperello后,给他QR_code.zip。

暴力破解前已经知道是4位的数字。(4number.txt)可以直接将密码长度改为4位。

破解成功,密码是7639

解开之后,可以获得flag,但是内容是CTF+花括号。此时需要注意的是将CTF改为flag。

这题的题解是:flag{vjpw_wnoei}

第5题 大白

题解在图片的下半部分。

根据提示和图片显示,是不是感觉还有一大截没有露出来。这可能是一道修改图片高度的题目。

拖入winhex中。

第一行是文件头,第二行的前四个字节是图片的宽度,后面的四个字节是图片的高度

用WinHex打开,可以看出宽是00 00 02 A7 。但是高却是 00 00 01 00

尝试将高度从将01 00改为02 A7(宽高是1:1)。保存更新之后,得到完整图片,下图可以看到falg。

完整图片如下

这题的题解是:flag{He1l0_d4_ba1}

第6题 乌镇峰会种图

拖入WinHex试试。滑到最下面,得到flag

这题的题解是:flag{97314e7864a8f62627b26f3f998c37f1}

第7题:wireshark

题解是管理员的密码,也就是password。

根据提示直接过滤出POST包(管理员登录网址。一般提交数据会用POST方法)

根据开始的提示。管理员登陆密码就是flag,也就是password

http.request.method==POST

打开wireshark

通过百度网盘分享的文件:3.抓包工具wireshark.zip

链接:https://pan.baidu.com/s/1iOUbHFvYHpRzR3pQ5n2YLA?pwd=6666

提取码:6666

这题的题解是:flag{ffb7567a1d4f4abdffdb54e022f8facd}

第8道题 N种方法解决

下载之后是exe文档,双击打不开。用WinHex打开,发现给的提示是:jpg, 说明这是图片格式的文件,

base64可能是进行base64转码操作了。

先将exe后缀修改为jpg,发现不行。

尝试复制WinHex的内容去base64解码。复制base64,后面的内容。

使用在线工具:https://www.toolhelper.cn/Image/Base64?tab=base64#

得到一个二维码

使用QR扫描二维码(手机也可以扫描),得到KEY。

通过百度网盘分享的文件:二维码扫描.rar

链接:https://pan.baidu.com/s/1cAUNSq53yPs-s8pCsTSfhg?pwd=6666

提取码:6666

这题的题解是:flag{dca57f966e4e4e31fd5b15417da63269}

第9道题 基础破解

给了提示,4位数字加密。

下载后是压缩包,

通过百度网盘分享的文件:Advanced Archive Password Recovery …

链接:https://pan.baidu.com/s/1GjAyYpKxxZitY1nkGQ42UQ?pwd=6666

提取码:6666

通过ARCHPR暴力破解

密码范围是0-9数字,密码长度是4位

暴力破解成功,密码是2563

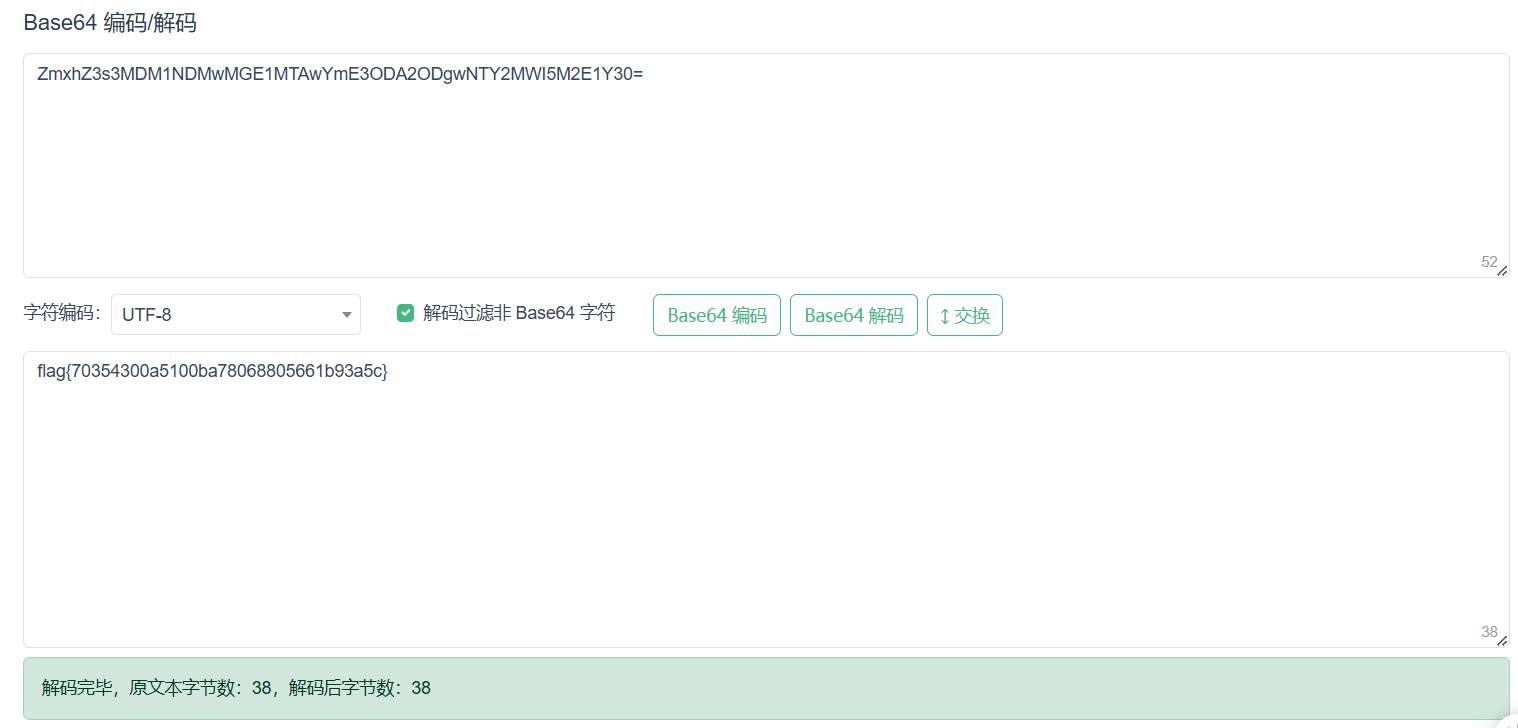

打开文档后获取一串加密数字,

根据之前的经验,一串字符开头+等号结尾

尝试一下base64位解码。

使用在线工具:https://www.toolhelper.cn/EncodeDecode/Base64

这题的题解是:flag{70354300a5100ba78068805661b93a5c}

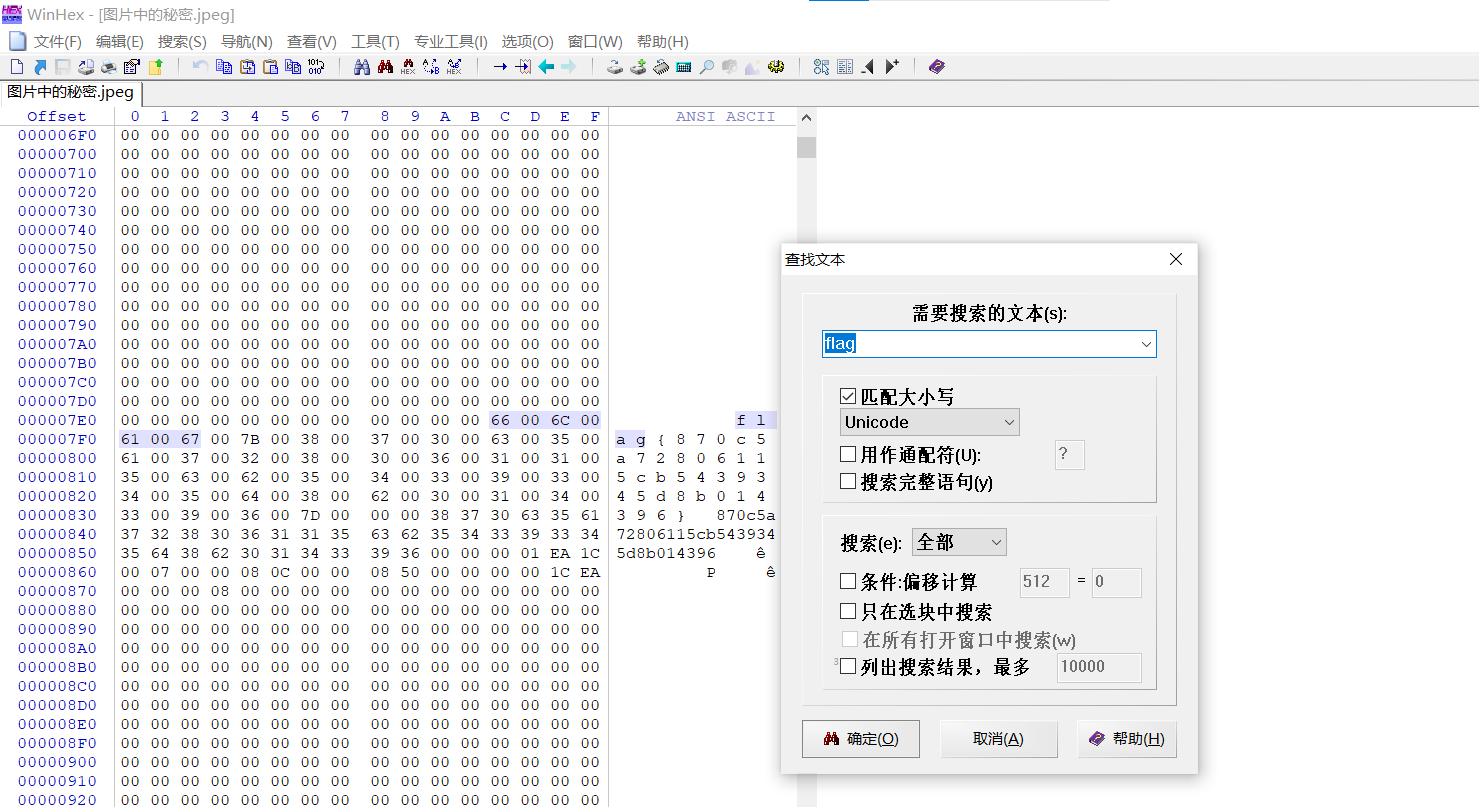

第10道题 文件中的秘密

这题的题解在中间

用WinHex打开,搜索flag

选中flag,右键点编辑,选择复制选块,作为UTF-16

这题的题解是:flag{870c5a72806115cb5439345d8b014396}

第11题 zip伪加密

这题给的是zip,但是实质内容并非zip,需要对zip文件进行更改。

zip文件是一种压缩文件,可进行加密,也可不加密。而伪加密是在未加密的zip文件基础上修改了它的压缩源文件目录区里的全局方式位标记的比特值,使得压缩软件打开它的时候识别为加密文件,提示输入密码, 而在这个时候,不管你用什么软件对其进行密码破解,都无法打开它!这就是它存在的意义!

如下图:

50 4B 03 04(文件头标记,4bytes)

14 00(解压文件所需pkware版本,2bytes)

压缩源文件目录区的全局方式位标记为09 00(软件识别加密)

00 00(全局方式位标记,2bytes)未加密标志

将09 00修改为 00 00即可取消伪加密

修改成00 00,按快捷键CTRL+S

zip文档解除伪加密,双击打开flag.txt

这题的flag是:flag{Adm1N-B2G-kU-SZIP}

第12题 LSB

这题的题解在RGB三通道的0位置。

使用Stegsolve.jar 打开下载好的图片,点下方的右箭头,切换通道

可以发现在RGB三原色的0通道有异常,

使用Stegsolve的Analyse功能中的Data Extract,选中RGB的0通道

如下图所示,Save Bin

得到一个二维码,使用CQR扫描二维码,获得flag

cumtctf{1sb_i4_s0_Ea4y}

这题的题解是:flag{1sb_i4_s0_Ea4y}

第13题 被嗅探的流量

这题的题解在中传输的数据

下载后解压,用Wireshark打开。

先大致浏览了一下流量,发现HTTP协议的流量有上传文件的痕迹。(upload上传)

通过在顶部过滤器输入“http”语句,将HTTP流量过滤出来。(也可以使用“http.request.method==POST”语句实现更精确的过滤)

点TCP流或者HTTP流,

这个文件名称叫flag.jpg

在下方查找flag,果然搜到了flag

这题的题解是:flag{da73d88936010da1eeeb36e945ec4b97}

第14题 rar

题解在rar中的flag包,

给了提示是4位纯数字密码。使用ARCHPR暴力破解。

密码破解出来是8795,打开包获取flag

这题的题解是:flag{1773c5da790bd3caff38e3decd180eb7}

第15题 qr

直接CQR扫码.

这题的题解是:flag{878865ce73370a4ce607d21ca01b5e59}

第16题 镜子里面的世界

下载附件,解压得到一张.png图片。没什么思路,用Stegsolve打开,先利用file format查看了一手,没发现什么,感觉像LSB隐写,结果还真发现了flag,

查看这段英文是什么意思,翻译一下。

这题的题解是:flag{st3g0_saurus_wr3cks}

第17题 爱因斯坦

打开没什么思路,第一眼看WinHex发现txt,改后缀发现不对,看了一下文件属性,没显示。

再仔细看看WinHex,发现有很多PK,PK发明的ZIP,感觉像提示ZIP。

zip打开后是加密的,先尝试暴力破解zip,无果,再尝试多次后,想起来属性中有提示,抱着试一试的心态。试试文件属性给的this_is_not_password竟然解出来了。

这题的题解是:flag{dd22a92bf2cceb6c0cd0d6b83ff51606}

第18题 ningen

这题的题解是提示是密码。直接改后缀

给了提示是4位密码,习惯用WinHex打开,发现末尾有PK,尝试改后缀。

接着打开zip。发现有文档,直接暴力破解

这题的题解是:flag{b025fc9ca797a67d2103bfbc407a6d5f}

第19题 小明的保险箱

这题的题解是提示是密码。直接改后缀

我先尝试了zip,用 Ziperello打开,提示没文件,然后用ARCHPR暴力破解

已经提示了4位出数字密码

这题的题解是:flag{75a3d68bf071ee188c418ea6cf0bb043}

第20题 easycap

这题的题解需要追踪流

用Wireshark打开,发现全是TCP包,追踪流量即可发现flag。

这题的题解是:flag{385b87afc8671dee07550290d16a8071}

第21题 隐藏的钥匙

这题的题搜索文本即可得到flag的base64位编码

打开在线解码:https://www.toolhelper.cn/EncodeDecode/Base64

对提示代码进行解码:Mzc3Y2JhZGRhMWVjYTJmMmY3M2QzNjI3Nzc4MWYwMGE=

这题的题解是:flag{43a6001b-dc2f-47fe-9e5b-c2f67bce4c03}

第22题 另外一个世界

题解在WinHex的末尾二进制编码中

通过WinHex打开,滑到最后,可以看见一些0101010101编码,盲猜是2进制信息。

在文件最后找到一串二进制数字,以8 位为一组,转换为10进制,再对照ASCII码表得出字符。最后以flag格式提交。flag{koekj3s}

01101011011011110110010101101011011010100011001101110011

这题的题解是:flag{koekj3s}

第23题 数据包中的线索

4万+

4万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?