目录

中华人民共和国个人信息保护法 (miit.gov.cn)参考链接

写在前面

网络安全的定义----

通过采取必要措施,防范对网络的攻击、侵入、干扰、破坏和非法使用以及意外事故,使网络处于稳定可靠运行的状态,以及保障网络数据的完整性、保密性、可用性的能力。

等保2.0对于不同安全等级能力要求的划分依据是----

信息系统抵御不同程度的恶意攻击/自然灾害的能力以及在自身遭到损害后,能够在多久恢复功能以及恢复程度为多少

在等保2.0中将之前的数据安全剔除由安全技术环境代替,不是说明数据安全不重要,反而是将数据安全的概念全局化,融入多个控制类的要求中。

同时通过看等保能力要求,我认为等保中还是更侧重于信息系统的可用性,因此对于数据安全的建设不仅要满足等保测评这一基本标准,更应该建设数据安全体系全方位保障数据安全!!!

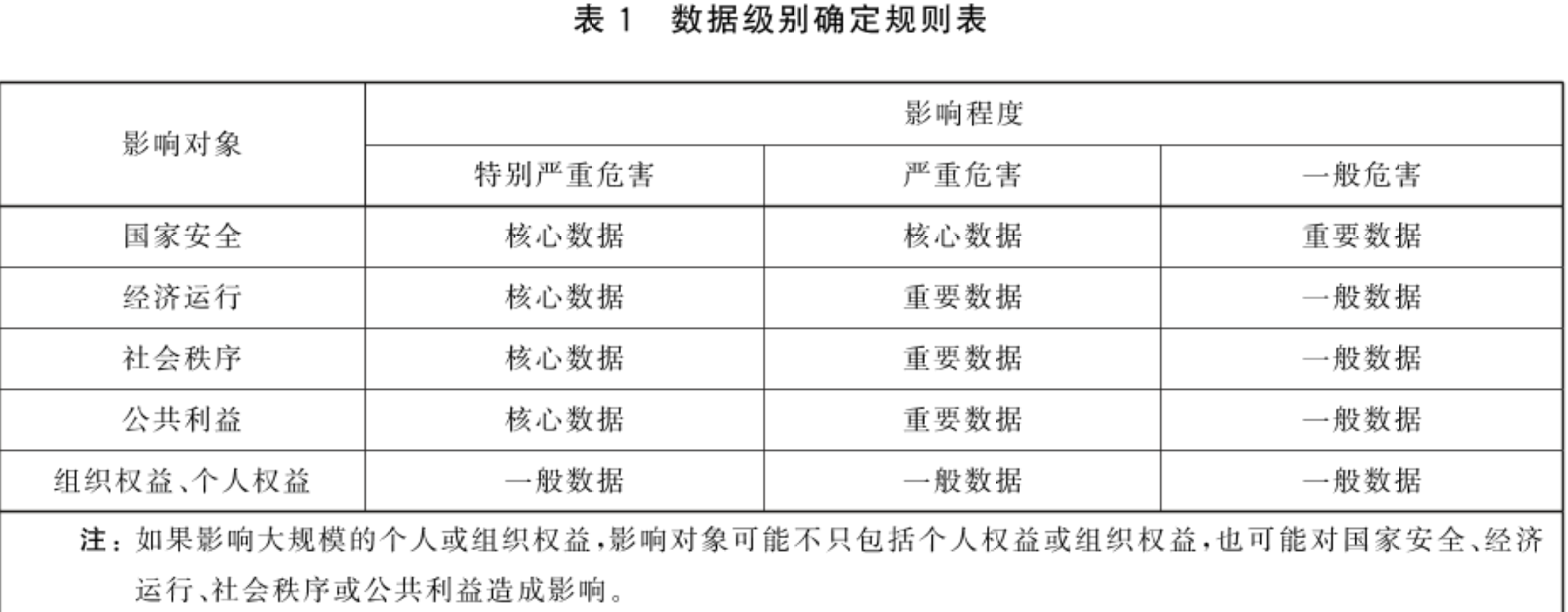

数据分级规则

根据数据再经济社会发展中的主要程度,以及一旦泄露、篡改、损坏、非法获取、非法使用。非法共享,对国家安全,经济运行,社会秩序、公共利益、个人权益造成的危害程度,将数据分为核心数据,重要数据,一般数据三个等级

what

什么是数据安全----数据安全,是指通过采取必要措施,确保数据处于有效保护和合法利用的 状态,以及具备保障持续安全状态的能力

-----数据安全防护体系建设三同步--规划 建设 运行

安全防护体系---数据安全在哪方面做

安全组织机构建设

决策层、管理层、执行层、监督层

管理制度流程建设

依据法规要求与安全能力需求确定数据安全的防护目标、管理策略并以管理制度文件的形式来实施

技术工具建设--基于数据全生命周期

人员能力

人员能力

数据安全全生命周期

数据安全的治理就应该数据数据全生命周期来执行

基于生命周期的数据安全威胁

- 数据采集阶段:存在管理制度不规范、采集策略不合理、缺乏采集监控等, 导致未授权采集、过度采集、数据倒流等风险。

- 数据传输阶段:存在敏感数据未加密传输、缺乏数据流动监测、缺乏溯源手 段等问题,导致数据泄露和非法篡改等风险。

- 数据存储阶段:存在敏感数据明文存储、数据备份与恢复能力欠缺等问题, 导致数据泄露、篡改破坏、丢失、无法复原的风险。

- 数据使用阶段:存在未建立数据访问控制机制和数据风险检测机制等问题, 导致数据使用不当或被恶意盗取、篡改破坏的风险。

- 数据共享阶段:存在数据共享接口安全管控能力不足、数据脱敏能力缺失、 数据溯源能力缺失等问题,导致数据未授权提供、超范围公开、再共享等风险。

- 数据销毁阶段:存在销毁技术手段不完善、缺乏销毁管理措施等问题,导致 残余数据利用和残余介质利用的风险

基于生命周期的审计审计建设

- 数据采集阶段是数据生命周期的起点,数据分类和分级管理从这里开始。在这个阶段,对数据类别和级别进行标注会对后续 数据处理产生重要影响,通常涉及元数据操作。数据采集阶段的审计重点工作之一确保元数据操作的可追溯性。通过对数据分 类、加密、隔离等操作审计,确保对采集数据进行分类分级和防护的整个过程的追溯。

- 数据传输的安全审计需要重点关注传输安全策略的执行情况,对发送方和接收方的设备、接口、通讯协议以及加密方法等信 息进行记录,及时发现传输过程中可能引发的敏感数据泄露事件,通过数据传输双方的日志信息可以发现异常传输的行为

- 数据存储阶段的安全审计主要是对数据存储和读取的动作以及备份的行为进行审计。通过对数据操作主体、时间、操作类型 的分析,发现数据访问者的可能异常行为并确保数据配套的存储安全策略得到正确的执行。

- 数据处理阶段的安全审计是对数据处理各个业务接口的操作记录进行审计,可以帮助发现数据处理当中的风险。另外,数据 处理阶段的安全审计重点之一是关注脱敏处理过程,对敏感数据脱敏相关操作的记录进行审计,可以帮助发现机密信息或者个人 数据隐私可能泄露的情况

- 数据交换过程的安全审计是数据安全审计过程的重点。在数据共享阶段,需要对高价值的数据的导入、导出、共享操作进行 持续监控,并且要审计和追溯交换数据是否已经脱敏,是否已经加密,或者保留有水印等

- 数据销毁阶段的安全审计重点关注对存储介质和数据的访问行为、数据销毁过程进行监控。相关审计信息应该包括数据删除 的操作时间、操作人、销毁的方法、数据类型,操作结果等相关信息

数据安全的三大基本特征

可用性

数据在需要时可用且可访问,为实现可用性,通常采取冗余备份、灾难恢复、容错机制,负载均衡等措施,以确保系统在面对故障或攻击时仍能够正常运行。

机密性

数据只有能被授权的用户访问,通过访问控制,身份验证等来防止数据的泄露

完整性

数据在存储/运输过程中不被篡改,保证数据的真实有效。实现完整性的方法包括使用加密技术、数据校验和完整性验证机制等。

数据安全体现在两方面:

-

数据本身的安全

---密码算法的主动保护,如数据保密、数据完整性、双向强身份认证

-

数据防护的安全

---数据存储的主动保护,磁盘阵列、数据备份、异地容灾

how

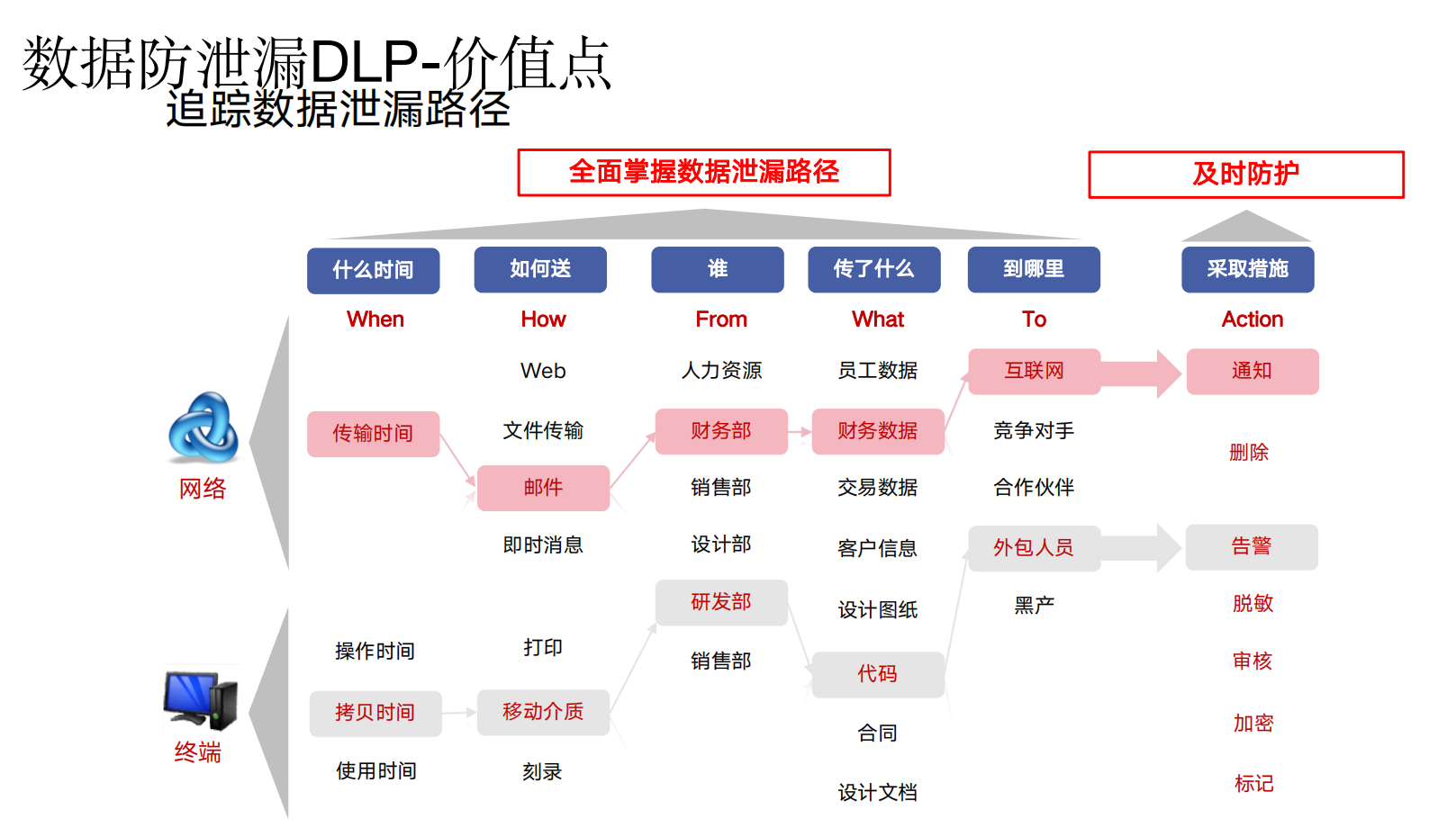

DLP---数据防泄漏解决方案

Data Loss/Leakage Prevention/Protection----数据泄露防护、数据防泄漏

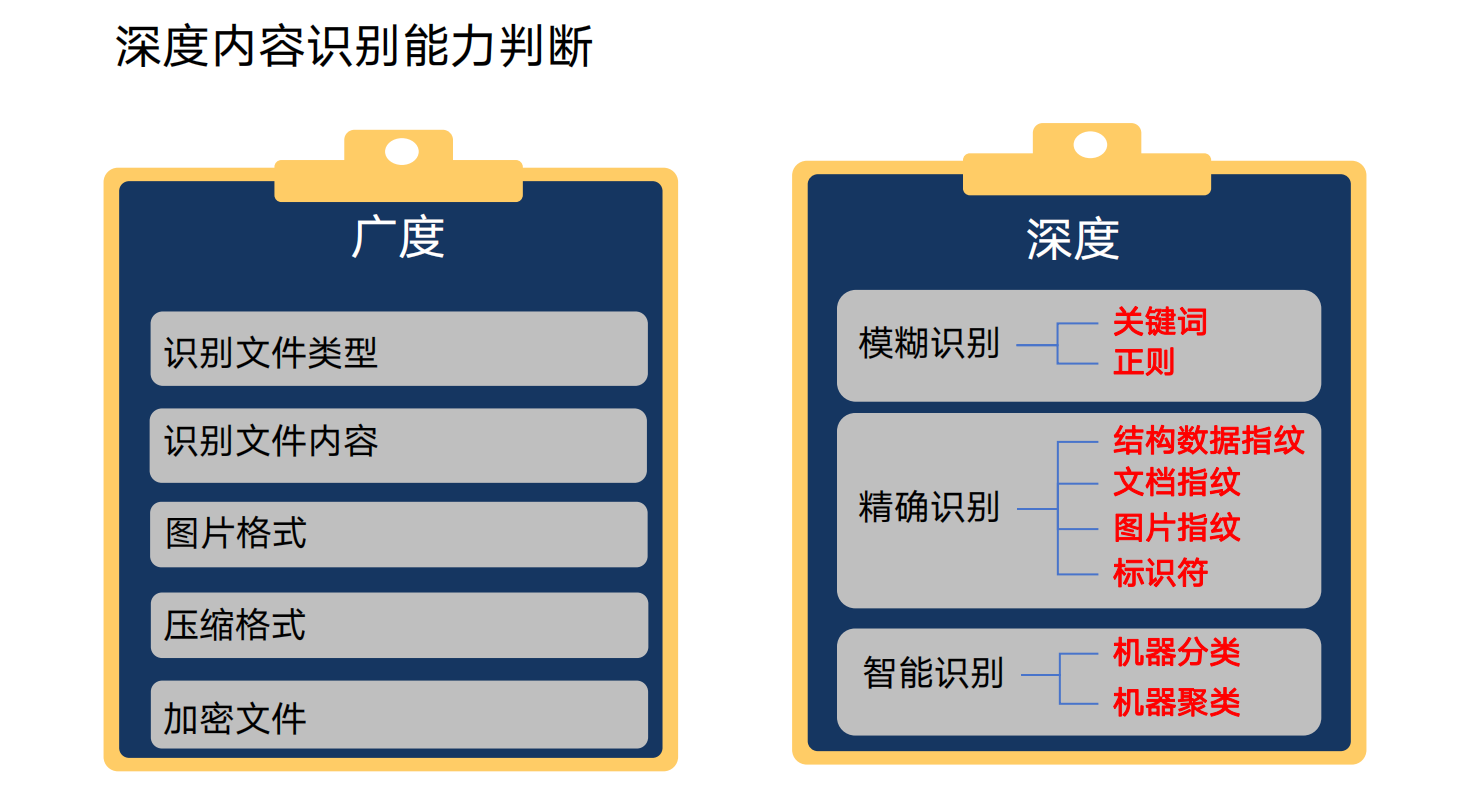

数据泄漏防护是一组技术的集合组成的解决方案,其核心是能识别出数据中的内容并为之分类。

数据防泄漏机制基于深度内容识别技术关注在存储 传输 使用多个阶段

----识别出敏感信息,并根据预定义的规则保护这些数据是DLP的工作(如敏感信息脱敏,非法行为阻断并记录)

数据库安全--设备技术

提到数据安全数据库安全是绕不开的话题,前面介绍的是基于网络传输与终端使用方面的数据安全防护,这些方面针对的是数据防泄露技术,想要真正保护数据安全还是要做足数据库安全(存储)的防护!!!(得不到数据谈何泄露)

数据库安全网关(防火墙)与审计我在网络安全产品中有过记录,这里更多说一下脱敏与加密

在防止数据泄露的同时 又保留的数据的特性便于在开发,测试等方面的参考

脱敏

静态脱敏

通过数据脱敏技术,保证非生产环境使用生产数据时,生产数据中的敏感信息不会造成泄露

动态脱敏

相比较静态脱敏,动态脱敏最大的优点就是能够基于用户访问控制实现更加细粒度的脱敏机制

数据加密

数据加密同样对于数据安全的防护至关重要,通过加密算法对数据进行加密。。

脱敏与加密的区别

既然两者的目的都是为了保护数据安全,那么肯定在应用场景与特点有一些不同

-

处理方式:数据脱敏侧重于对敏感数据进行直接修改或隐藏,而数据加密则是通过加密算法对数据进行转化。

-

应用场景:数据脱敏主要应用于测试、开发、培训环境中的敏感数据处理,而数据加密则广泛应用于数据的存储、传输和访问控制等场景。

-

数据还原:经过脱敏的数据无法还原为原始数据,而加密的数据可以通过解密密钥还原为原始数据。

-

隐私保护与强制访问控制:数据脱敏侧重于隐私保护,降低数据泄露风险;而数据加密则更注重强制访问控制,防止未经授权的访问。

相关法律要求

关键信息基础设施安全保护条例

中华人民共和国个人信息保护法 (miit.gov.cn)

参考链接

1b44236fed303bd2864f30cba909421b.pdf (cics-cert.org.cn)

Microsoft Word - 数据安全能力建设实施指南(整合)20180925.docx (dsmm.org.cn)

本文探讨了数据安全的三大基本特征(可用性、机密性和完整性),以及如何通过DLP技术、数据脱敏和加密来保护数据。重点介绍了数据库安全的重要性,包括数据库防火墙、审计、静态脱敏、动态脱敏以及数据加密的区别和应用场景。

本文探讨了数据安全的三大基本特征(可用性、机密性和完整性),以及如何通过DLP技术、数据脱敏和加密来保护数据。重点介绍了数据库安全的重要性,包括数据库防火墙、审计、静态脱敏、动态脱敏以及数据加密的区别和应用场景。

844

844

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?