一、JWT说明

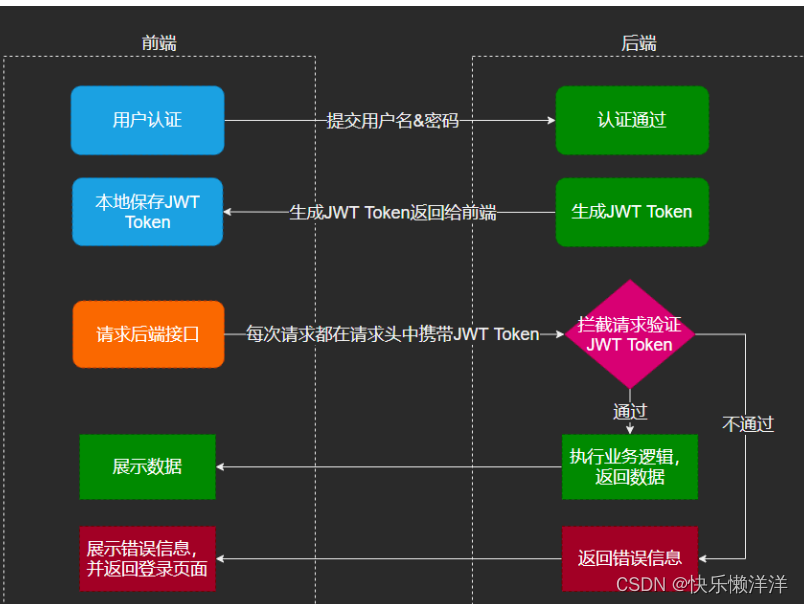

token进行用户身份验证的流程:

1、客户端使用用户名和密码请求登录

2、服务端收到请求,验证用户名和密码

3、验证成功后,服务端会签发一个token,再把这个token返回给客户端

4、客户端收到token后可以把它存储起来,比如放到cookie中

5、客户端每次向服务端请求资源时需要携带服务端签发的token,可以在cookie或者header中携带

6、服务端收到请求,然后去验证客户端请求里面带着的token,如果验证成功,就向客户端返回请求数据

这种基于token的认证方式相比传统的session认证方式更节约服务器资源,并且对移动端和分布式更加友好。其优点如下:

支持跨域访问:cookie是无法跨域的,而token由于没有用到cookie(前提是将token放到请求头中),所以跨域后不会存在信息丢失问题

无状态:token机制在服务端不需要存储session信息,因为token自身包含了所有登录用户的信息,所以可以减轻服务端压力

更适用CDN:可以通过内容分发网络请求服务端的所有资料

更适用于移动端:当客户端是非浏览器平台时,cookie是不被支持的,此时采用token认证方式会简单很多

无需考虑CSRF:由于不再依赖cookie,所以采用token认证方式不会发生CSRF,所以也就无需考虑CSRF的防御

而JWT就是上述流程当中token的一种具体实现方式,其全称是JSON Web Token,官网地址:https://jwt.io/

通俗地说,JWT的本质就是一个字符串,它是将用户信息保存到一个Json字符串中,然后进行编码后得到一个JWT token,并且这个JWT token带有签名信息,接收后可以校验是否被篡改,所以可以用于在各方之间安全地将信息作为Json对象传输。JWT的认证流程如下:

1、首先,前端通过Web表单将自己的用户名和密码发送到后端的接口,这个过程一般是一个POST请求。建议的方式是通过SSL加密的传输(HTTPS),从而避免敏感信息被嗅探

2、后端核对用户名和密码成功后,将包含用户信息的数据作为JWT的Payload,将其与JWT Header分别进行Base64编码拼接后签名,形成一个JWT Token,形成的JWT Token就是一个如同lll.zzz.xxx的字符串

3、后端将JWT Token字符串作为登录成功的结果返回给前端。前端可以将返回的结果保存在浏览器中,退出登录时删除保存的JWT Token即可

4、前端在每次请求时将JWT Token放入HTTP请求头中的Authorization属性中(解决XSS和XSRF问题)

5、后端检查前端传过来的JWT Token,验证其有效性,比如检查签名是否正确、是否过期、token的接收方是否是自己等等

6、验证通过后,后端解析出JWT Token中包含的用户信息,进行其他逻辑操作(一般是根据用户信息得到权限等),返回结果

二、使用步骤

JwtUtil类(生成和解析JWT)

import io.jsonwebtoken.Claims;

import io.jsonwebtoken.JwtBuilder;

import io.jsonwebtoken.Jwts;

import io.jsonwebtoken.SignatureAlgorithm;

import java.nio.charset.StandardCharsets;

import java.util.Date;

import java.util.Map;

public class JwtUtil {

/**

* 生成jwt

* 使用Hs256算法, 私匙使用固定秘钥

*

* @param secretKey jwt秘钥

* @param ttlMillis jwt过期时间(毫秒)

* @param claims 设置的信息

* @return

*/

public static String createJWT(String secretKey, long ttlMillis, Map<String, Object> claims) {

// 指定签名的时候使用的签名算法,也就是header那部分

SignatureAlgorithm signatureAlgorithm = SignatureAlgorithm.HS256;

// 生成JWT的时间

long expMillis = System.currentTimeMillis() + ttlMillis;

Date exp = new Date(expMillis);

// 设置jwt的body

JwtBuilder builder = Jwts.builder()

// 如果有私有声明,一定要先设置这个自己创建的私有的声明,这个是给builder的claim赋值,一旦写在标准的声明赋值之后,就是覆盖了那些标准的声明的

.setClaims(claims)

// 设置签名使用的签名算法和签名使用的秘钥

.signWith(signatureAlgorithm, secretKey.getBytes(StandardCharsets.UTF_8))

// 设置过期时间

.setExpiration(exp);

return builder.compact();

}

/**

* Token解密

*

* @param secretKey jwt秘钥 此秘钥一定要保留好在服务端, 不能暴露出去, 否则sign就可以被伪造, 如果对接多个客户端建议改造成多个

* @param token 加密后的token

* @return

*/

public static Claims parseJWT(String secretKey, String token) {

// 得到DefaultJwtParser

Claims claims = Jwts.parser()

// 设置签名的秘钥

.setSigningKey(secretKey.getBytes(StandardCharsets.UTF_8))

// 设置需要解析的jwt

.parseClaimsJws(token).getBody();

return claims;

}

}JwtProperties类(JWT属性)

@Component //bean的注入

@ConfigurationProperties(prefix = "sky.jwt")//配置属性类,读取配置文件,在application。yml中配置值

@Data

public class JwtProperties {

/**

* 管理端员工生成jwt令牌相关配置

*/

private String adminSecretKey;

private long adminTtl;

private String adminTokenName;

/**

* 用户端微信用户生成jwt令牌相关配置

*/

private String userSecretKey;

private long userTtl;

private String userTokenName;

}定义拦截器(继承 HandlerInterceptor,这里我分为管理员和用户)

//管理员

import com.sky.constant.JwtClaimsConstant;

import com.sky.context.BaseContext;

import com.sky.properties.JwtProperties;

import com.sky.utils.JwtUtil;

import io.jsonwebtoken.Claims;

import lombok.extern.slf4j.Slf4j;

import org.springframework.beans.factory.annotation.Autowired;

import org.springframework.stereotype.Component;

import org.springframework.web.method.HandlerMethod;

import org.springframework.web.servlet.HandlerInterceptor;

import javax.servlet.http.HttpServletRequest;

import javax.servlet.http.HttpServletResponse;

/**

* jwt令牌校验的拦截器

*/

@Component //生成Bean

@Slf4j

public class JwtTokenAdminInterceptor implements HandlerInterceptor {

@Autowired

private JwtProperties jwtProperties;

/**

* 校验jwt

*

* @param request

* @param response

* @param handler

* @return

* @throws Exception

*/

public boolean preHandle(HttpServletRequest request, HttpServletResponse response, Object handler) throws Exception {

//判断当前拦截到的是Controller的方法还是其他资源

if (!(handler instanceof HandlerMethod)) {

//当前拦截到的不是动态方法,直接放行

return true;

}

//1、从请求头中获取令牌

String token = request.getHeader(jwtProperties.getAdminTokenName());

//2、校验令牌

try {

log.info("jwt校验:{}", token);

Claims claims = JwtUtil.parseJWT(jwtProperties.getAdminSecretKey(), token);

Long empId = Long.valueOf(claims.get(JwtClaimsConstant.EMP_ID).toString());

log.info("当前员工id:{}", empId);

//前端发一次请求,是一次线程(拦截器,controller,service,mapper共有同一线程) (threadLocal)

BaseContext.setCurrentId(empId);

//3、通过,放行

return true;

} catch (Exception ex) {

//4、不通过,响应401状态码

response.setStatus(401);

return false;

}

}

}//用户

import com.sky.constant.JwtClaimsConstant;

import com.sky.context.BaseContext;

import com.sky.properties.JwtProperties;

import com.sky.utils.JwtUtil;

import io.jsonwebtoken.Claims;

import lombok.extern.slf4j.Slf4j;

import org.springframework.beans.factory.annotation.Autowired;

import org.springframework.stereotype.Component;

import org.springframework.web.method.HandlerMethod;

import org.springframework.web.servlet.HandlerInterceptor;

import javax.servlet.http.HttpServletRequest;

import javax.servlet.http.HttpServletResponse;

/**

* jwt令牌校验的拦截器 拦截器校验令牌,注册是拦截路径

*/

@Component

@Slf4j

public class JwtTokenUserInterceptor implements HandlerInterceptor {

@Autowired

private JwtProperties jwtProperties;

/**

* 校验jwt

*

* @param request

* @param response

* @param handler

* @return

* @throws Exception

*/

public boolean preHandle(HttpServletRequest request, HttpServletResponse response, Object handler) throws Exception {

//判断当前拦截到的是Controller的方法还是其他资源

if (!(handler instanceof HandlerMethod)) {

//当前拦截到的不是动态方法,直接放行

return true;

}

//1、从请求头中获取令牌

String token = request.getHeader(jwtProperties.getUserTokenName());

//2、校验令牌

try {

log.info("jwt校验:{}", token);

Claims claims = JwtUtil.parseJWT(jwtProperties.getUserSecretKey(), token);

Long userId = Long.valueOf(claims.get(JwtClaimsConstant.USER_ID).toString());

log.info("当前用户id:{}", userId);

//前端发一次请求,是一次线程(拦截器,controller,service,mapper共有同一线程) (threadLocal)

BaseContext.setCurrentId(userId);

//3、通过,放行

return true;

} catch (Exception ex) {

//4、不通过,响应401状态码

response.setStatus(401);

return false;

}

}

}定义拦截器后,要注册才能实现拦截作用(addInterceptors方法中添加拦截器)

import com.sky.interceptor.JwtTokenAdminInterceptor;

import com.sky.interceptor.JwtTokenUserInterceptor;

import com.sky.json.JacksonObjectMapper;

import lombok.extern.slf4j.Slf4j;

import org.springframework.beans.factory.annotation.Autowired;

import org.springframework.context.annotation.Bean;

import org.springframework.context.annotation.Configuration;

import org.springframework.http.converter.HttpMessageConverter;

import org.springframework.http.converter.cbor.MappingJackson2CborHttpMessageConverter;

import org.springframework.http.converter.json.MappingJackson2HttpMessageConverter;

import org.springframework.web.servlet.config.annotation.InterceptorRegistry;

import org.springframework.web.servlet.config.annotation.ResourceHandlerRegistry;

import org.springframework.web.servlet.config.annotation.WebMvcConfigurationSupport;

import springfox.documentation.builders.ApiInfoBuilder;

import springfox.documentation.builders.PathSelectors;

import springfox.documentation.builders.RequestHandlerSelectors;

import springfox.documentation.service.ApiInfo;

import springfox.documentation.spi.DocumentationType;

import springfox.documentation.spring.web.plugins.Docket;

import java.util.List;

/**

* 配置类,注册web层相关组件

*/

@Configuration

@Slf4j

public class WebMvcConfiguration extends WebMvcConfigurationSupport {

@Autowired

private JwtTokenAdminInterceptor jwtTokenAdminInterceptor;

@Autowired

private JwtTokenUserInterceptor jwtTokenUserInterceptor;

/**

* 注册自定义拦截器 配置路径

*

* @param registry

*/

protected void addInterceptors(InterceptorRegistry registry) {

log.info("开始注册自定义拦截器...");

registry.addInterceptor(jwtTokenAdminInterceptor)

.addPathPatterns("/admin/**")

.excludePathPatterns("/admin/employee/login");

registry.addInterceptor(jwtTokenUserInterceptor)

.addPathPatterns("/user/**")//拦截路径

.excludePathPatterns("/user/user/login")//排除拦截路径

.excludePathPatterns("/user/shop/status");

}

/**

* 通过knife4j生成接口文档

* @return

*/

@Bean

public Docket docket1() {

log.info("准备生成接口文档...");

ApiInfo apiInfo = new ApiInfoBuilder()

.title("苍穹外卖项目接口文档")

.version("2.0")

.description("苍穹外卖项目接口文档")

.build();

Docket docket = new Docket(DocumentationType.SWAGGER_2)

.groupName("管理端接口")

.apiInfo(apiInfo)

.select()

.apis(RequestHandlerSelectors.basePackage("com.sky.controller.admin"))

.paths(PathSelectors.any())

.build();

return docket;

}

@Bean

public Docket docket2() {

log.info("准备生成接口文档...");

ApiInfo apiInfo = new ApiInfoBuilder()

.title("苍穹外卖项目接口文档")

.version("2.0")

.description("苍穹外卖项目接口文档")

.build();

Docket docket = new Docket(DocumentationType.SWAGGER_2)

.groupName("用户端接口")

.apiInfo(apiInfo)

.select()

.apis(RequestHandlerSelectors.basePackage("com.sky.controller.user"))

.paths(PathSelectors.any())

.build();

return docket;

}

/**

* 设置静态资源映射

* @param registry

*/

protected void addResourceHandlers(ResourceHandlerRegistry registry) {

log.info("开始设置静态资源映射...");

registry.addResourceHandler("/doc.html").addResourceLocations("classpath:/META-INF/resources/");

registry.addResourceHandler("/webjars/**").addResourceLocations("classpath:/META-INF/resources/webjars/");

}

//扩展springmvc框架的消息转化器

@Override

protected void extendMessageConverters(List<HttpMessageConverter<?>> converters) {

log.info("扩展消息转化器...");

//创建一个消息转化器对象

MappingJackson2HttpMessageConverter converter = new MappingJackson2HttpMessageConverter();

//需要为消息转化器设置一个对象转换器,对象转换器可以将Java对象序列化为json数据

converter.setObjectMapper(new JacksonObjectMapper());

//将自己的消息转化器加入容器中

converters.add(0,converter);

}

}

1279

1279

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?