文章目录

- 1.实验内容

- 2.实验过程

- 2.1从besti.edu.cn中选择一个DNS域名进行查询

- 2.2 尝试获取BBS、论坛、QQ、MSN中某一好友的IP地址,并查询获取该好友所在的具体地理位置。

- 2.3 使用nmap开源软件对靶机环境进行扫描,回答以下问题并给出操作命令。

- 2.3.1 靶机IP地址是否活跃

- 2.3.2 靶机开放了哪些TCP和UDP端口

- 2.3.3 靶机安装了什么操作系统,版本是多少

- 2.3.4 靶机上安装了哪些服务

- 2.4 使用Nessus开源软件对靶机环境进行扫描,回答以下问题并给出操作命令

- 2.4.1下载并注册Nessus

- 2.4.2在Kali上使用Nessus进行扫描

- 2.5 通过搜索引擎搜索自己在网上的足迹,并确认自己是否有隐私和信息泄漏问题

- 2.6 练习使用Google hack搜集技能完成搜索

- 3.问题及解决方案

- 4.学习感悟、思考等

- 参考资料

1.实验内容

1.DNS域名查询:通过DNS(Domain Name System)系统来查询特定域名的IP地址或其他相关信息。DNS是互联网中用于将域名转换为IP地址的分布式数据库系统,它使得用户可以通过易于记忆的域名来访问互联网资源,而无需记住复杂的IP地址。

2.使用nmap开源软件对靶机环境进行扫描:利用nmap这一网络扫描工具来探测目标网络中的主机、开放端口、运行的服务以及相关的操作系统信息。nmap是一款功能强大的网络扫描工具,可以帮助网络管理员或安全专家发现潜在的网络安全风险,以及评估网络的安全性。

3.使用Nessus开源软件对靶机环境进行扫描:利用Nessus这一漏洞扫描工具来检测目标系统中存在的漏洞和安全威胁。Nessus是一款广泛使用的漏洞扫描工具,它能够自动化地发现系统中的漏洞,并提供详细的漏洞报告和建议的修复措施,帮助管理员及时修复潜在的安全问题。

4.使用Google hack搜集技能完成搜索:利用Google搜索引擎的高级搜索技巧来发现网站和信息。这些技巧可以包括使用特定的搜索语法、关键词组合以及其他高级搜索参数,以更准确地检索出目标信息,例如搜索特定文件类型、特定网站、特定时间范围等。Google hacking可以用于信息搜集、安全评估以及网络侦查等方面。

2.实验过程

2.1从besti.edu.cn中选择一个DNS域名进行查询

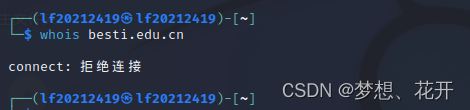

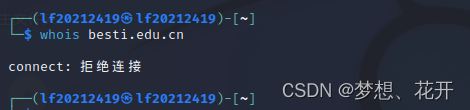

1.查询besti.edu.cn的域名信息。出现结果如下图所示:

分析可知,此问题可能是由kali的网络连接问题导致的,或者是目标网站防火墙或访问限制引起的。

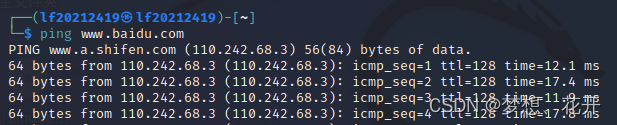

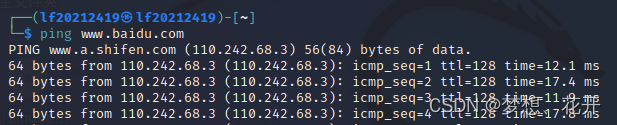

这里通过ping命令来判断kali虚拟机的网络连接是否正确。由下图可知kali虚拟机的网络连接并没有问题,可见此问题是由于目标网站防火墙或访问限制引起。

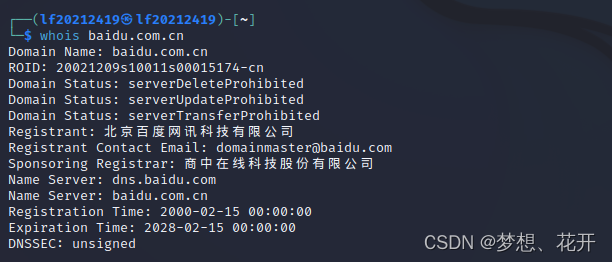

2.查询baidu.com.cn的域名信息:

对上述截图分析可知:baidu.com.cn的注册人为 北京百度网讯科技有限公司

,联系邮箱为 domainmaster@baidu.com。

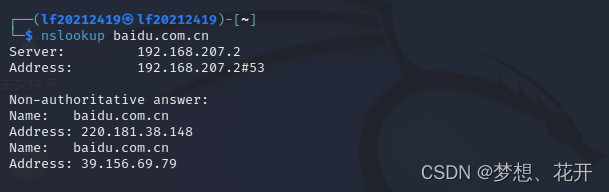

3.使用nslookup命令查询该域名对应的IP地址:

nslookup baidu.com.cn

分析上述截图可以发现:此域名对应了两个ip地址分别为220.181.38.148和

39.156.69.79。

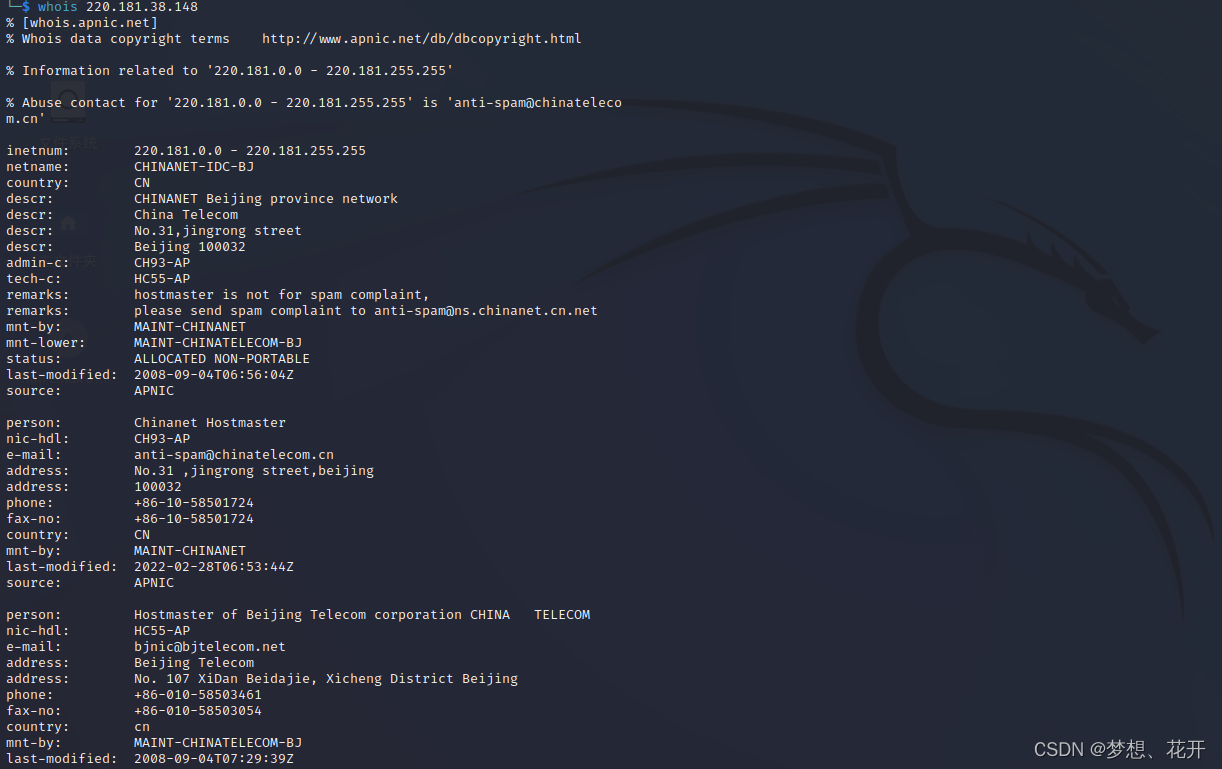

4.查询220.181.38.148的注册人和联系信息。

whois 220.181.38.148

分析上述截图可知:

网络名称:CHINANET-IDC-BJ

国家:CN (中国)

描述:中国电信北京省网络

描述:中国电信

地址:北京市经融大街31号

管理员联系人:CH93-AP (中国电信主机管理员)

技术联系人:HC55-AP (北京电信主机管理员)

联系方式:

中国电信主机管理员:

邮箱:anti-spam@chinatelecom.cn

地址:北京市经融大街31号

电话:+86-10-58501724

传真:+86-10-58501724

北京电信主机管理员:

邮箱:bjnic@bjtelecom.net

地址:北京市西城区西单北大街107号

电话:+86-010-58503461

传真:+86-010-58503054

2.2 尝试获取BBS、论坛、QQ、MSN中某一好友的IP地址,并查询获取该好友所在的具体地理位置。

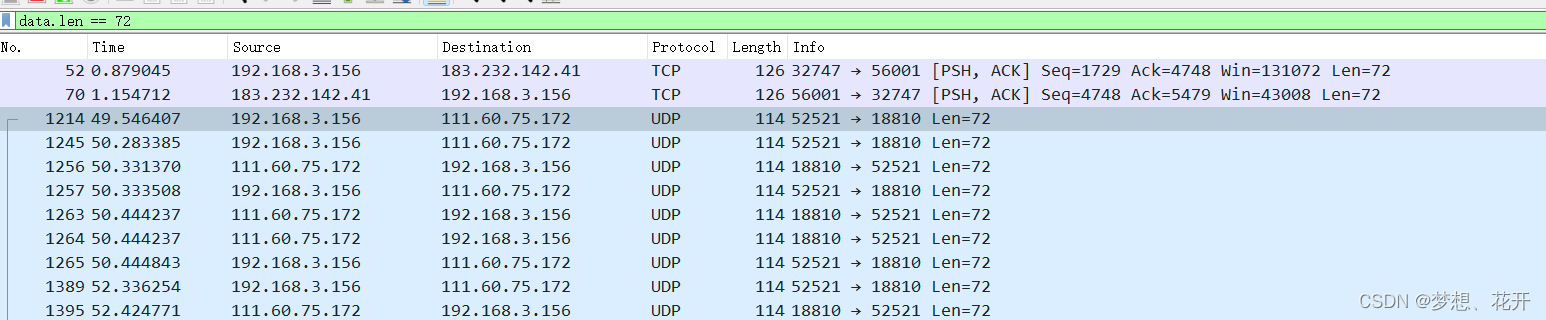

1.打开wireshark捕包,拨打好友QQ电话,这里我们选择的是位于湖北武汉的好友。

使用命令data.len = 72筛选出好友的IP地址。

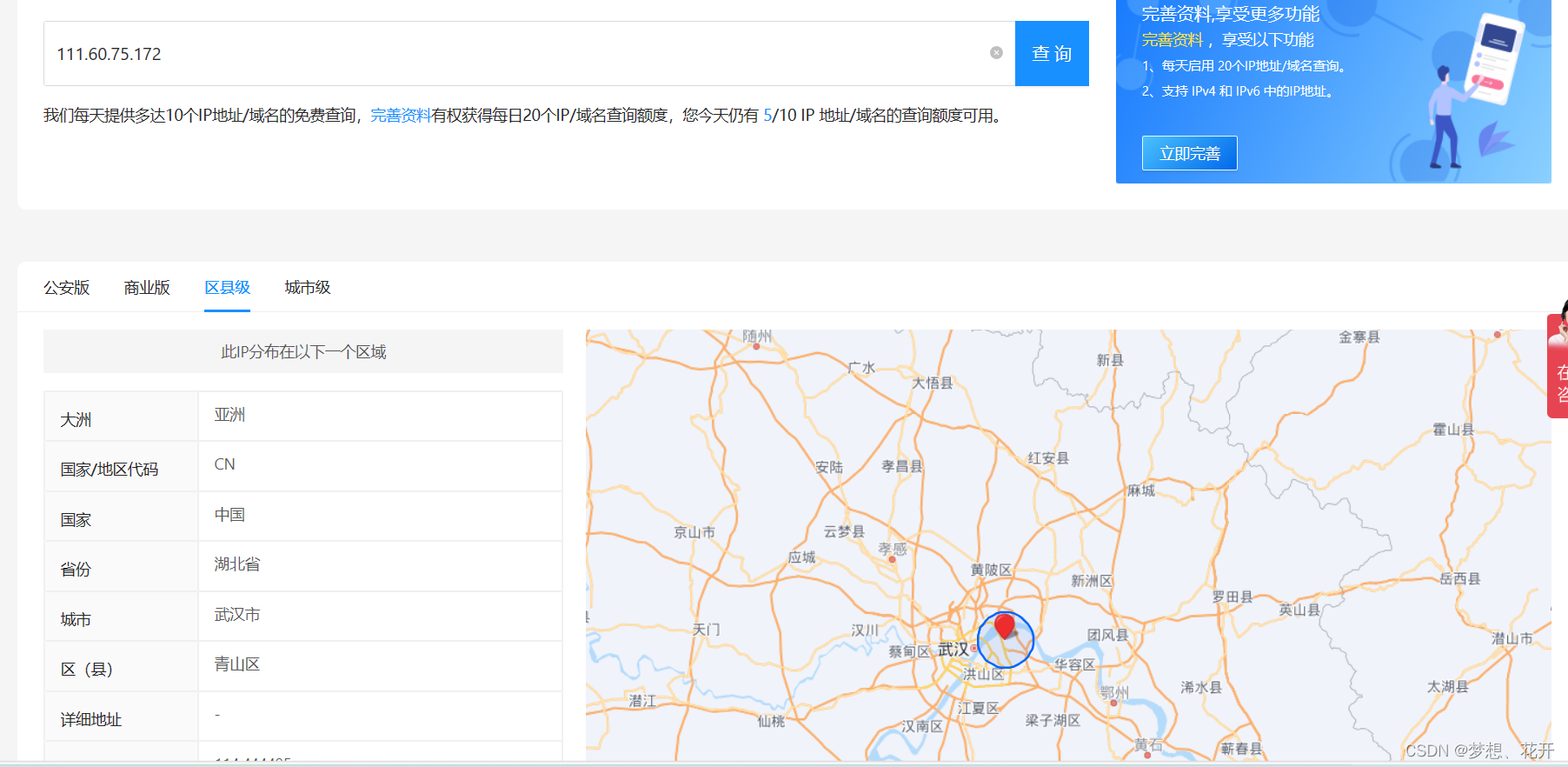

由上图可知IP地址为111.60.75.172。

2.使用埃文科技查询该IP地址对应的地理位置,如下图所示,该ip地址位于湖北省武汉市。经朋友确认,ip地址的精度稍有问题,正确的区应该是位于武昌区。

2.3 使用nmap开源软件对靶机环境进行扫描,回答以下问题并给出操作命令。

2.3.1 靶机IP地址是否活跃

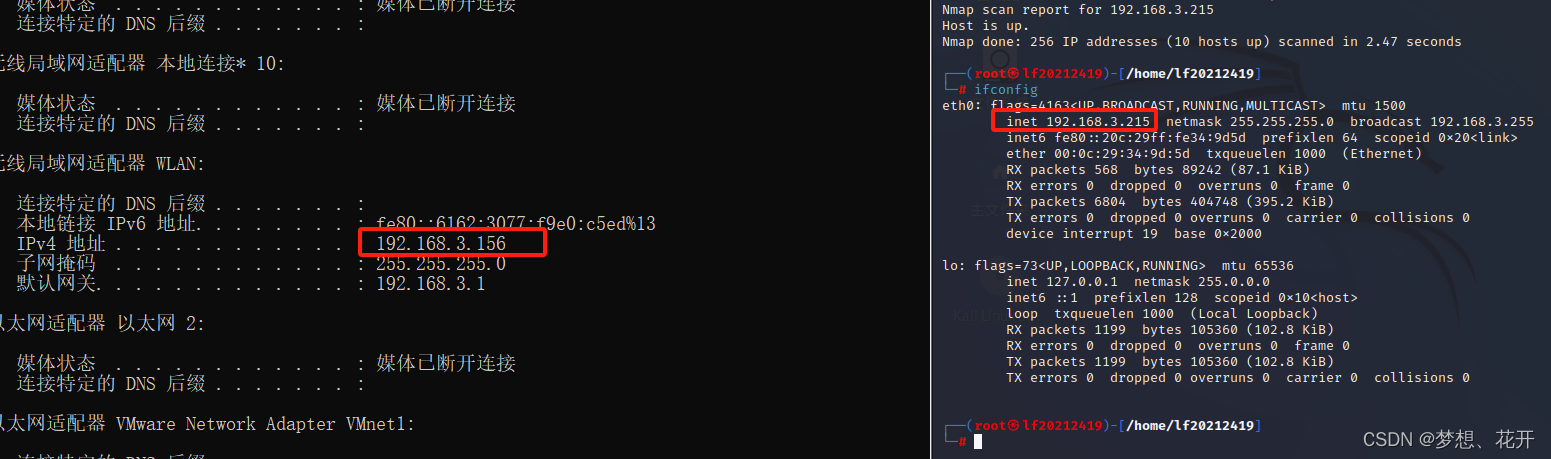

这里我们使用主机作为靶机,将kali设置成桥接模式以方便kali的ip地址和和主机的WLAN的IP地址处于同一网段下。

如上图所示,主机的ip地址为:192.168.3.156,kali虚拟机的ip地址为192.168.3.215。

2.在Kali虚拟机上使用nmap对192.168.3.0/24网段进行扫描。

sudo su

nmap -sP 192.168.3.0/24

可以发现靶机的IP为192.168.3.156,并且处于活跃状态。

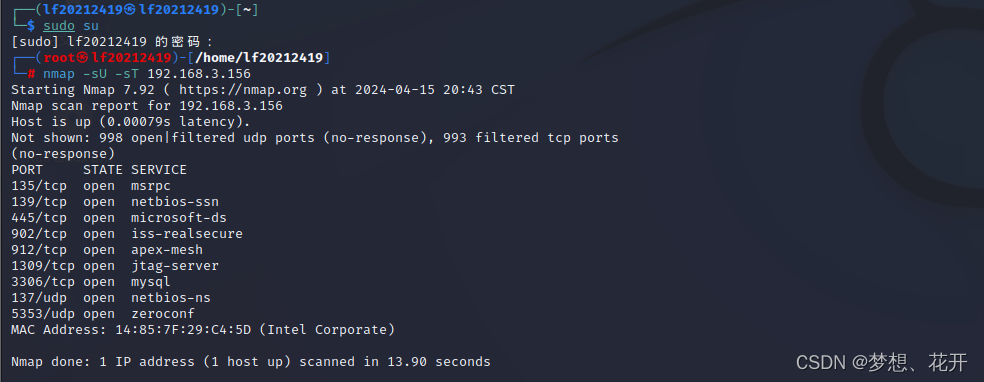

2.3.2 靶机开放了哪些TCP和UDP端口

使用nmap对靶机(192.168.3.156)进行端口扫描。

nmap -sU -sT 192.168.3.156

//-sU: 这个参数告诉Nmap使用UDP扫描模式,对目标主机的UDP端口进行扫描。

//-sT: 这个参数告诉Nmap使用TCP连接扫描模式,对目标主机的TCP端口进行扫描。

分析可知:

对于TCP端口,以下端口是开放的:

135/tcp:微软远程过程调用服务(Microsoft Remote Procedure

Call,RPC)。

139/tcp:NetBIOS会话服务(NetBIOS Session Service)。

445/tcp:微软文件共享服务(Microsoft-DS,常用于SMB文件共享。

902/tcp:VMware ESXi虚拟机监控(VMware ESXi Virtual Machine Monitor)。

912/tcp:Apex网格(Apex mesh)。

1309/tcp:JTAG调试服务器(JTAG debug server)。

3306/tcp:MySQL数据库服务。

对于UDP端口,以下端口是开放的:

137/udp:NetBIOS名称服务(NetBIOS Name Service)。

5353/udp:Zeroconf服务(Zero Configuration Networking),也称为Bonjour服务,用于局域网中的零配置网络设备发现。

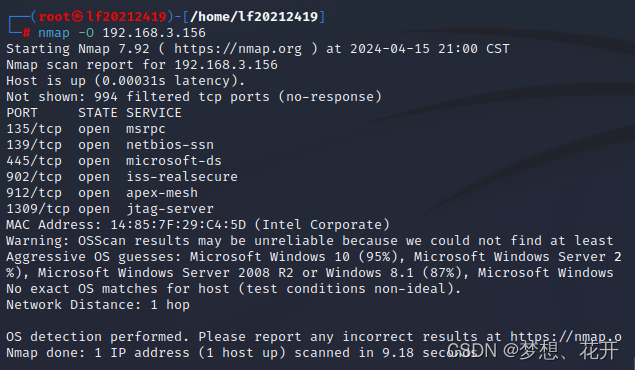

2.3.3 靶机安装了什么操作系统,版本是多少

使用nmap对靶机(192.168.3.156)进行系统探测。

nmap -O 192.168.3.156

根据Nmap的扫描结果,192.168.3.156主机开放了一些TCP端口,但没有提供足够的信息来确定确切的操作系统。然而,Nmap的"Aggressive OS guesses"提供了一些猜测,这些猜测包括:

Microsoft Windows 10 (95%)

Microsoft Windows Server 2008 R2 或 Windows 8.1 (87%)

这些猜测表明,根据扫描结果,该主机可能正在运行Microsoft Windows 10操作系统,或者可能是运行Microsoft Windows Server 2008 R2或Windows 8.1的服务器操作系统。

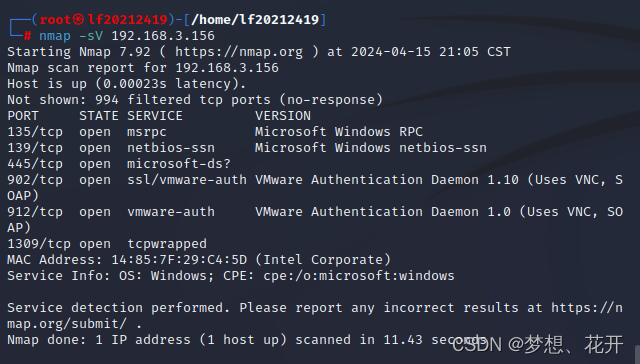

2.3.4 靶机上安装了哪些服务

使用nmap对靶机(192.168.3.156)进行服务探测

nmap -sV 192.168.3.156

// -sV 探测开启的端口来获取服务、版本信息

根据Nmap的扫描结果,192.168.3.156主机开放了一些TCP端口,并且提供了相应的服务版本信息。以下是开放的端口及其提供的服务:

135/tcp: msrpc (Microsoft Windows RPC) - 这是微软Windows远程过程调用服务。

139/tcp:netbios-ssn (Microsoft Windows netbios-ssn) - 这是微软Windows的NetBIOS会话服务。

445/tcp: microsoft-ds? - 这是微软Windows的文件共享服务。问号表示Nmap无法确定具体的服务版本。

902/tcp: ssl/vmware-auth (VMware Authentication Daemon 1.10) -

这是VMware ESXi虚拟机的认证服务。

912/tcp: vmware-auth (VMware Authentication Daemon 1.0) - 这也是VMware ESXi虚拟机的认证服务。

1309/tcp: tcpwrapped - 这是一个未知的服务,可能是由于端口被防火墙或其他安全设备包裹导致的。

2.4 使用Nessus开源软件对靶机环境进行扫描,回答以下问题并给出操作命令

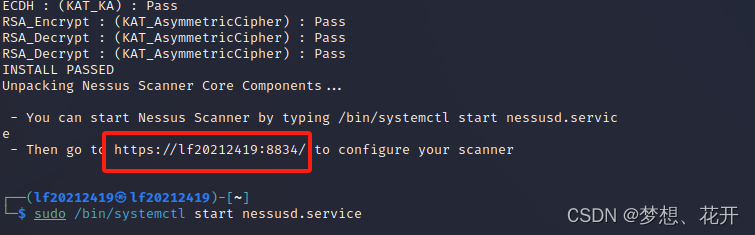

2.4.1下载并注册Nessus

1.登录官网,下载对应版本的nessus框架安装包。Download and Install Nessus

2.进入安装目录并解压安装软件包

sudo dpkg -i ./Nessus-10.7.2-ubuntu1404_amd64.deb\

sudo /bin/systemctl start nessusd.service

3.访问https://localhost:8834/初步登录nessus,初步设定用户名和密码。

选项位置选择managed scanner和tenable.sc

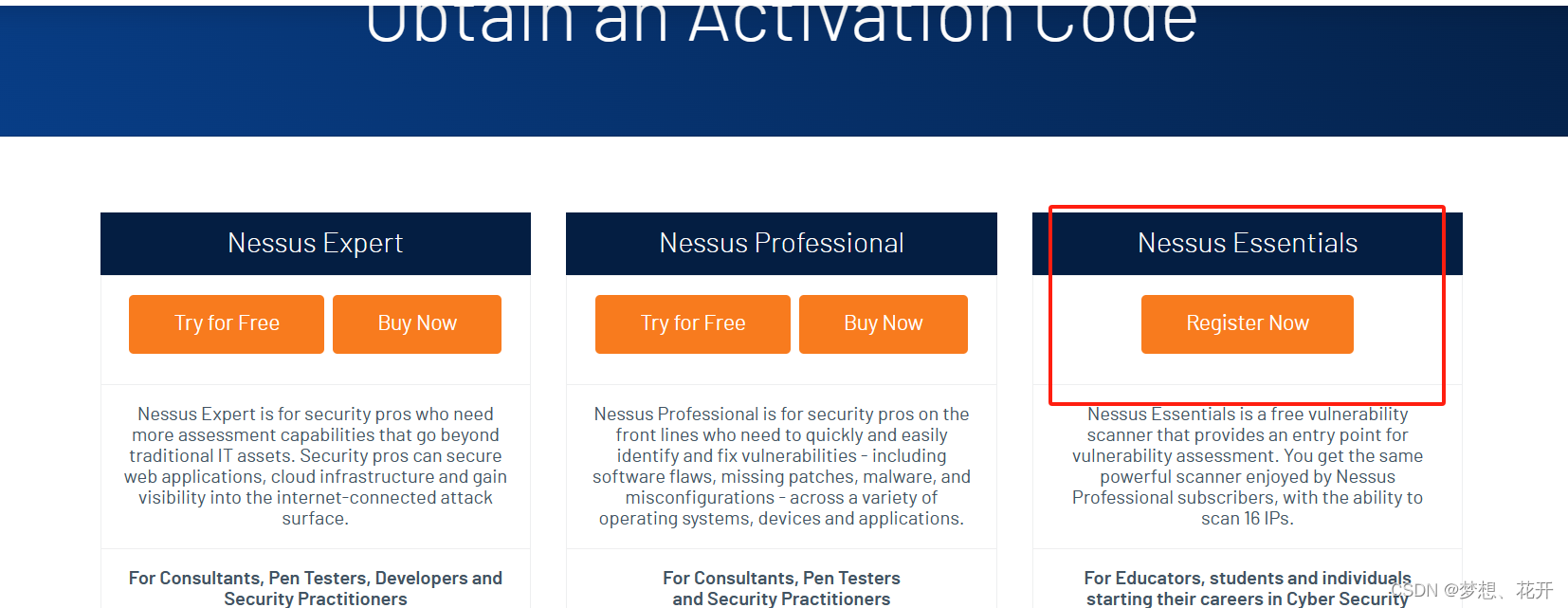

4、获取激活码

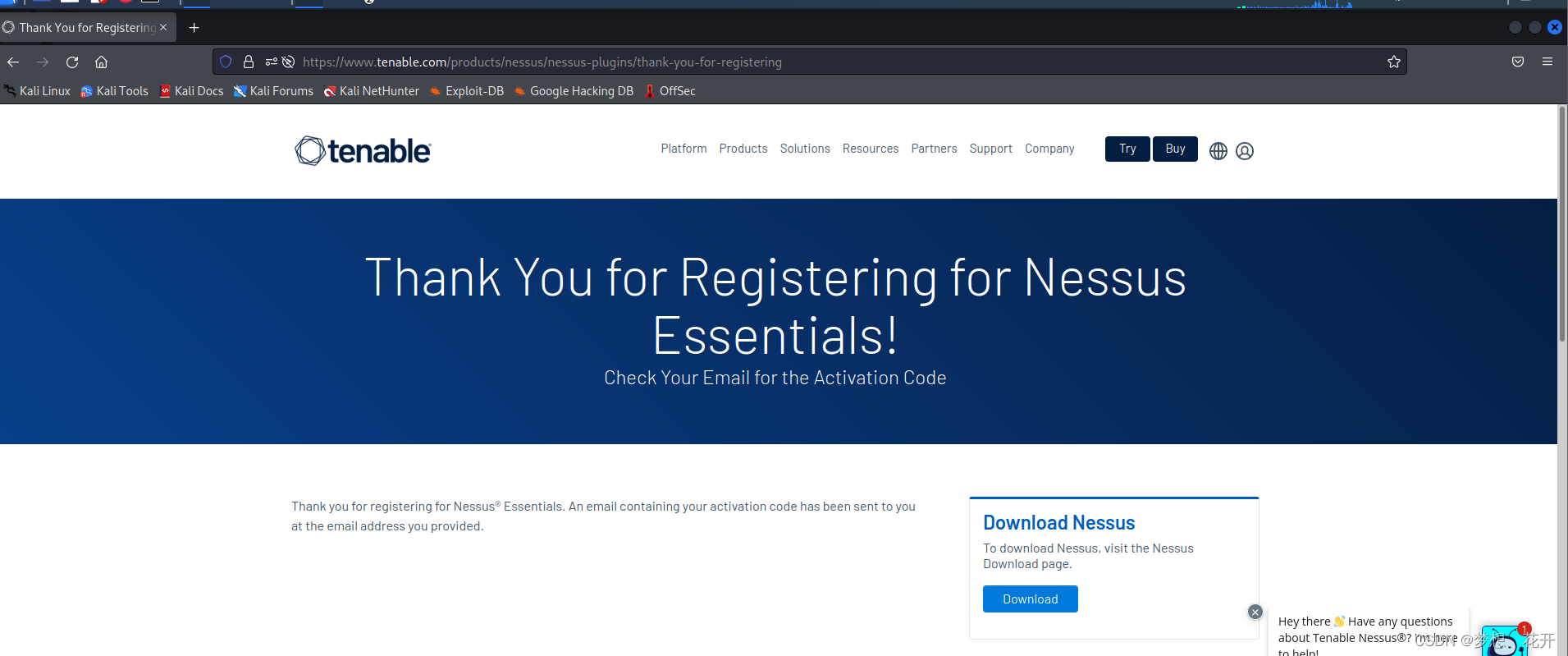

访问网址:http://www.tenable.com/products/nessus/nessus-plugins/obtain-an-activation-code,填写用户名和邮箱立即注册,然后通过邮箱获得自己的注册码。

注册成功后,从邮箱中获取自己的注册码。

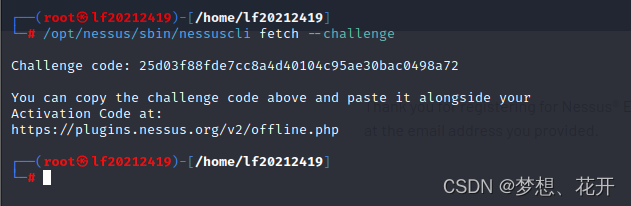

5.获取识别码

/opt/nessus/sbin/nessuscli fetch --challenge

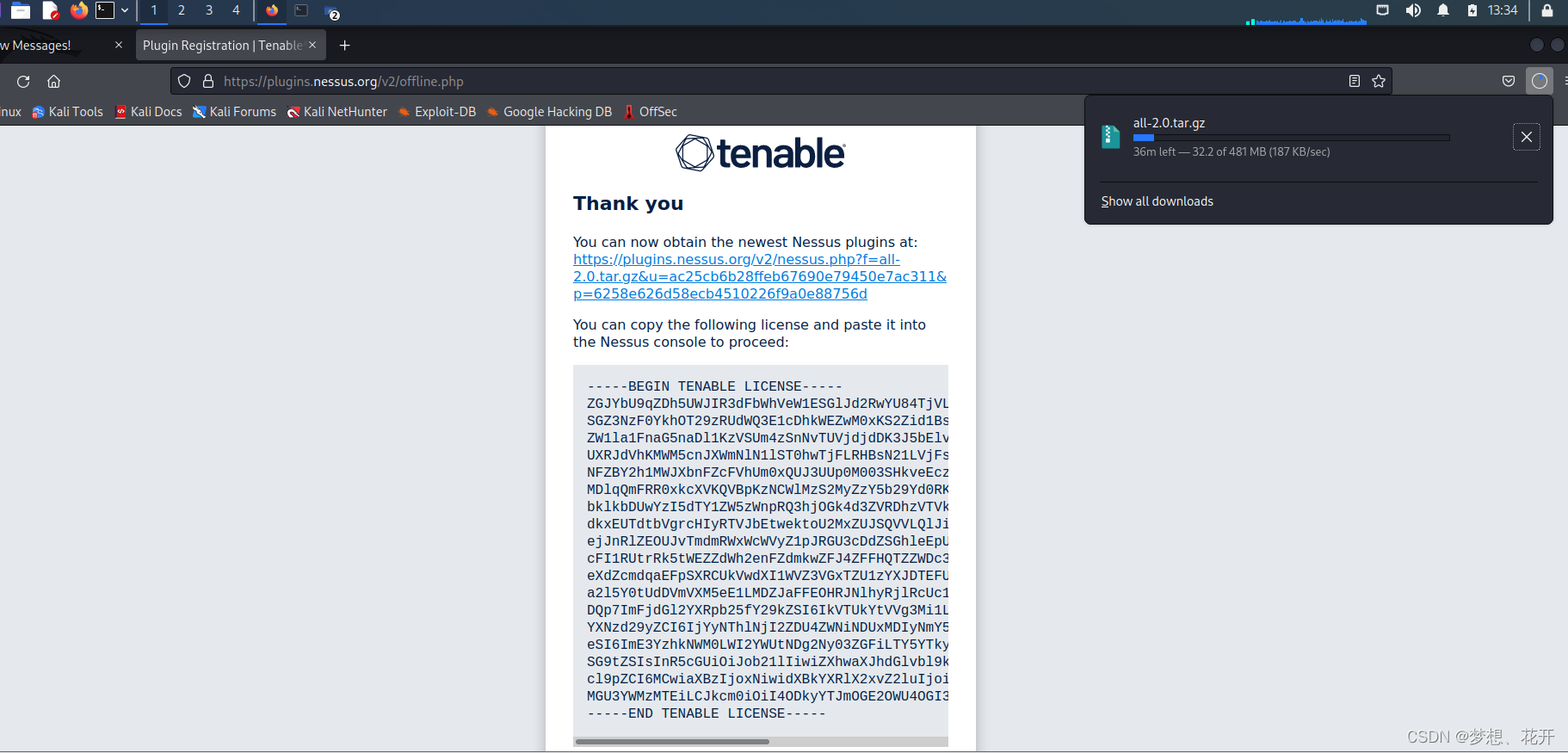

6.下载离线Nessus核心框架和证书

登录https://plugins.nessus.org/v2/offline.php,提交自己的识别码和激活码,获取Nessus核心框架和证书下载链接,并将离线的安装包下载至指定的位置。

7.将下载下来的两个安装包移动到/opt/nessus目录下

cp all-2.0.tar.gz /opt/nessus

cp nessus.license /opt/nessus

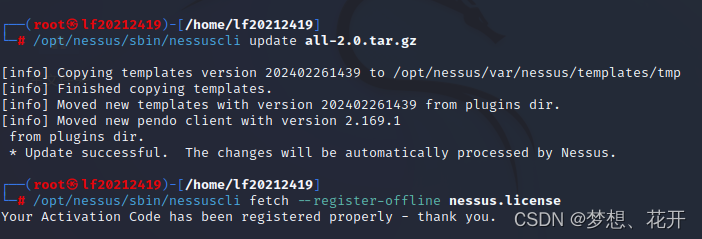

8.安装框架、证书

更新和自动适用Nessus框架、证书

/opt/nessus/sbin/nessuscli update all-2.0.tar.gz

/opt/nessus/sbin/nessuscli fetch --register-offline nessus.license

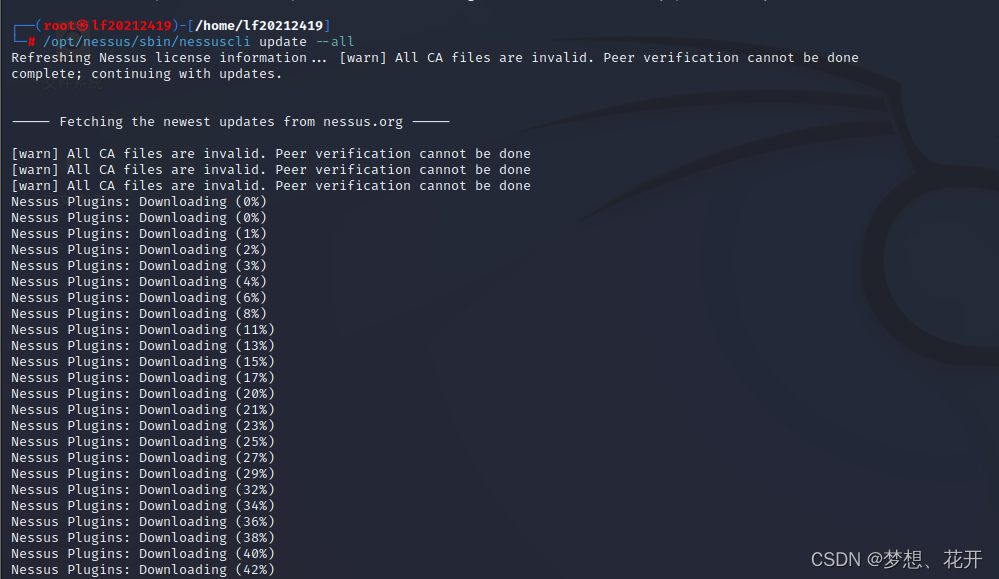

9.启动服务,更新软件和插件

/bin/systemctl start nessusd.service

/opt/nessus/sbin/nessuscli update --all

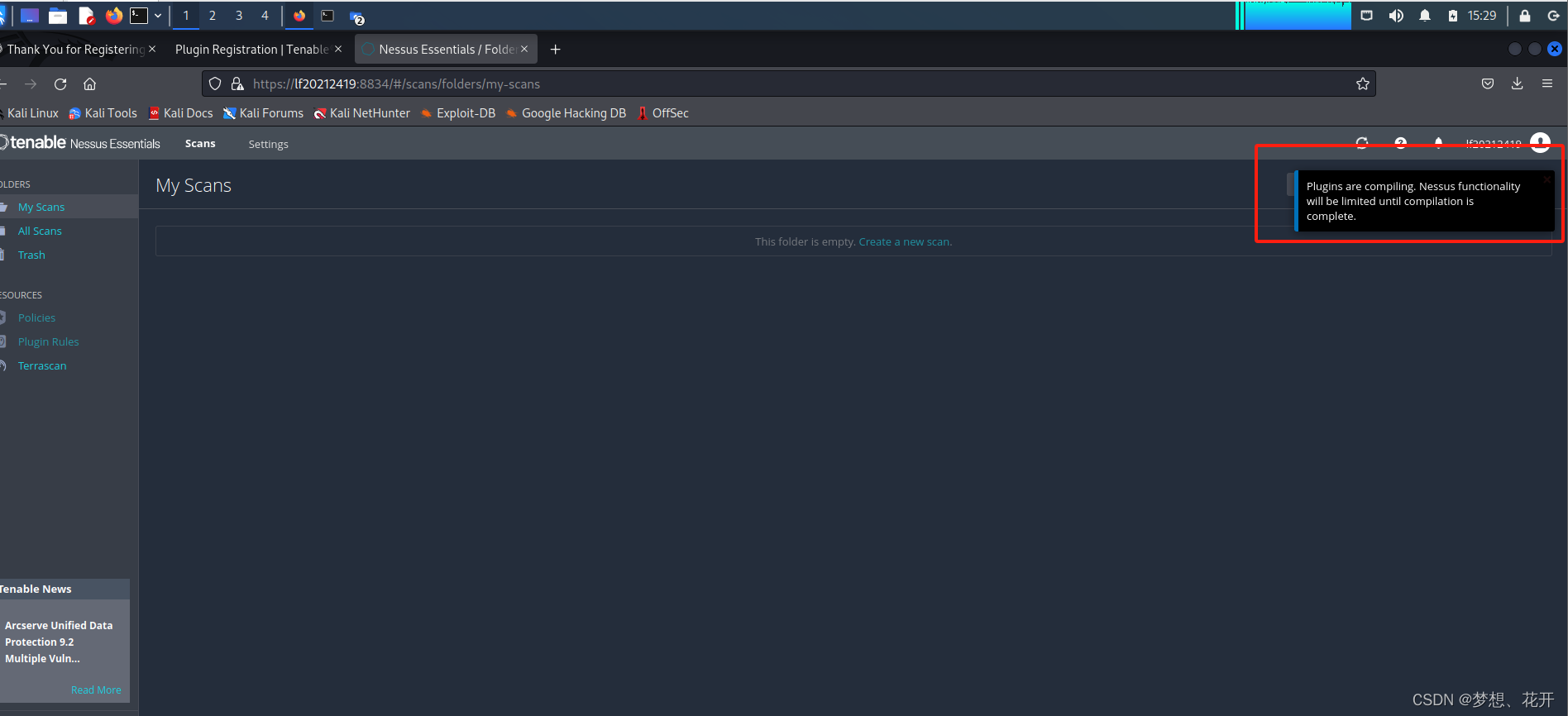

10.重启服务并登录

/bin/systemctl restart nessusd.service

提示正在编译,稍等片刻即可。

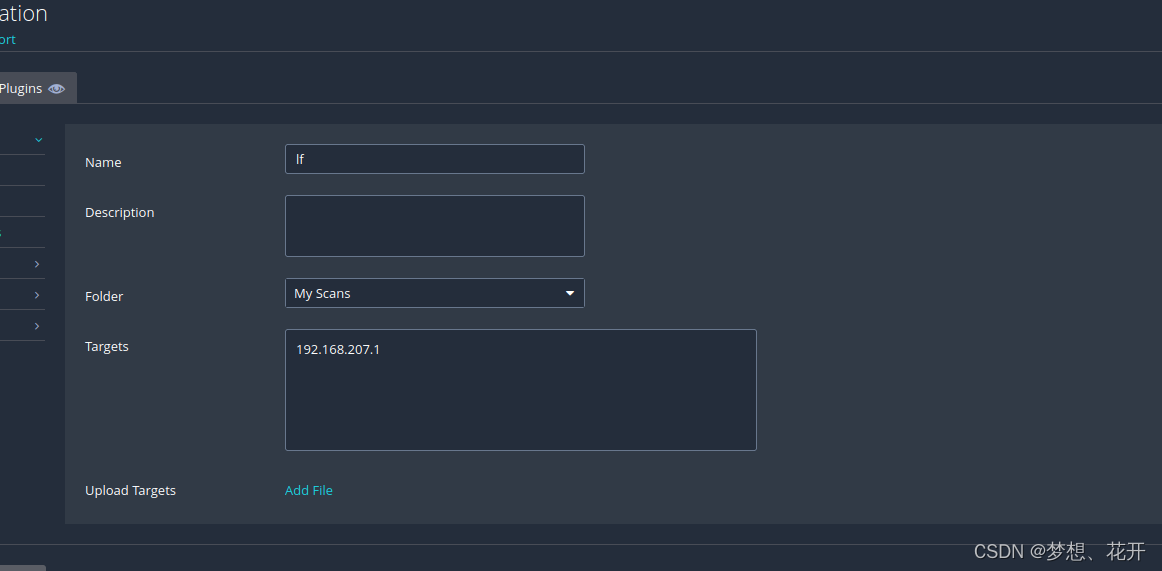

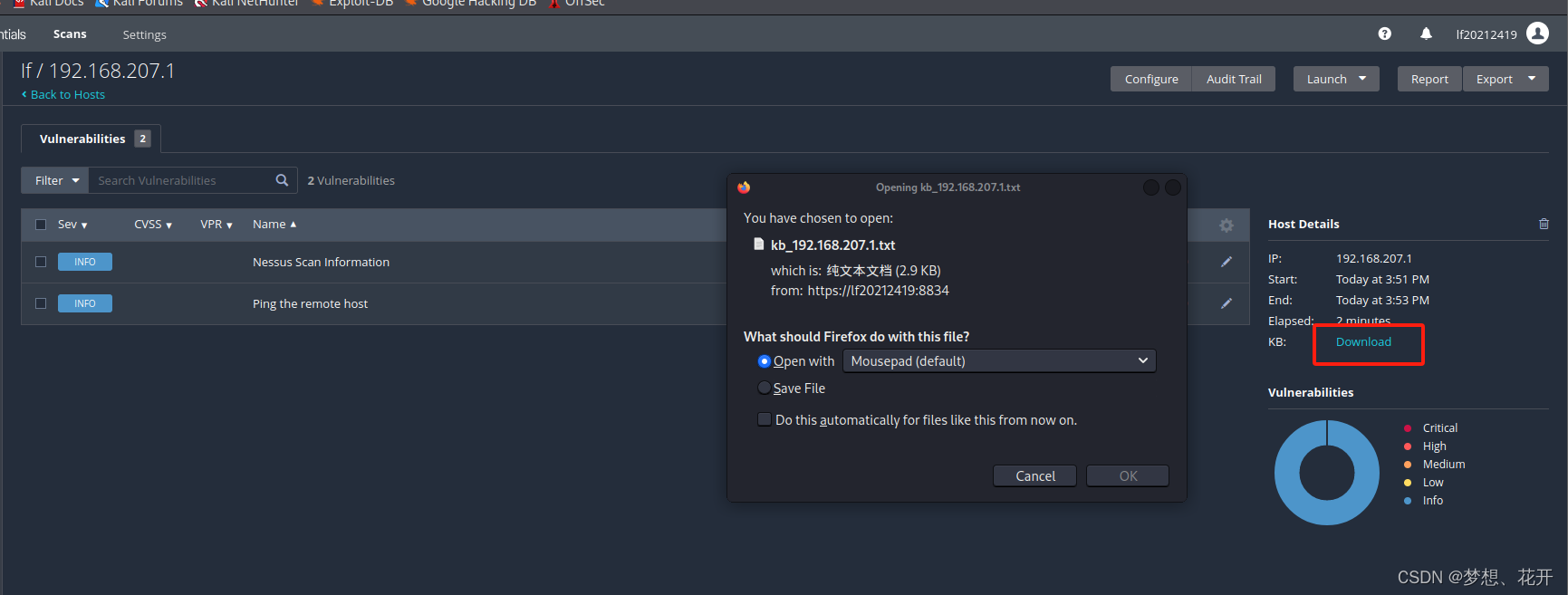

2.4.2在Kali上使用Nessus进行扫描

1.配置相关信息如下,输入靶机的ip地址开启扫描:

2.下载扫描结果,并分析日志。

根据分析扫描结果,可以看出靶机开放了一些TCP和UDP端口,比如139、135、445等,这些端口通常用于服务如SMB(139、445)、DCE-RPC(135、49664、49665等)

靶机存在以下漏洞:

HTTP远程文件包含漏洞:在设置中发现了一个关于HTTP远程文件包含漏洞的URL(remote_file_inclusion_URL=http://rfi.nessus.org/rfi.txt)。远程文件包含漏洞是一种常见的Web应用程序漏洞,允许攻击者通过操纵输入来包含远程服务器上的文件,从而执行恶意代码或获取敏感信息。

SMB协议明文传输漏洞:发现了一个设置(SMB/dont_send_in_cleartext=1),表明SMB协议可能会发送明文数据。SMB协议是用于文件和打印机共享的常见协议,在不加密的情况下传输敏感信息可能会被攻击者窃取。

2.5 通过搜索引擎搜索自己在网上的足迹,并确认自己是否有隐私和信息泄漏问题

1.直接搜索自己的姓名。没有相关信息泄露。

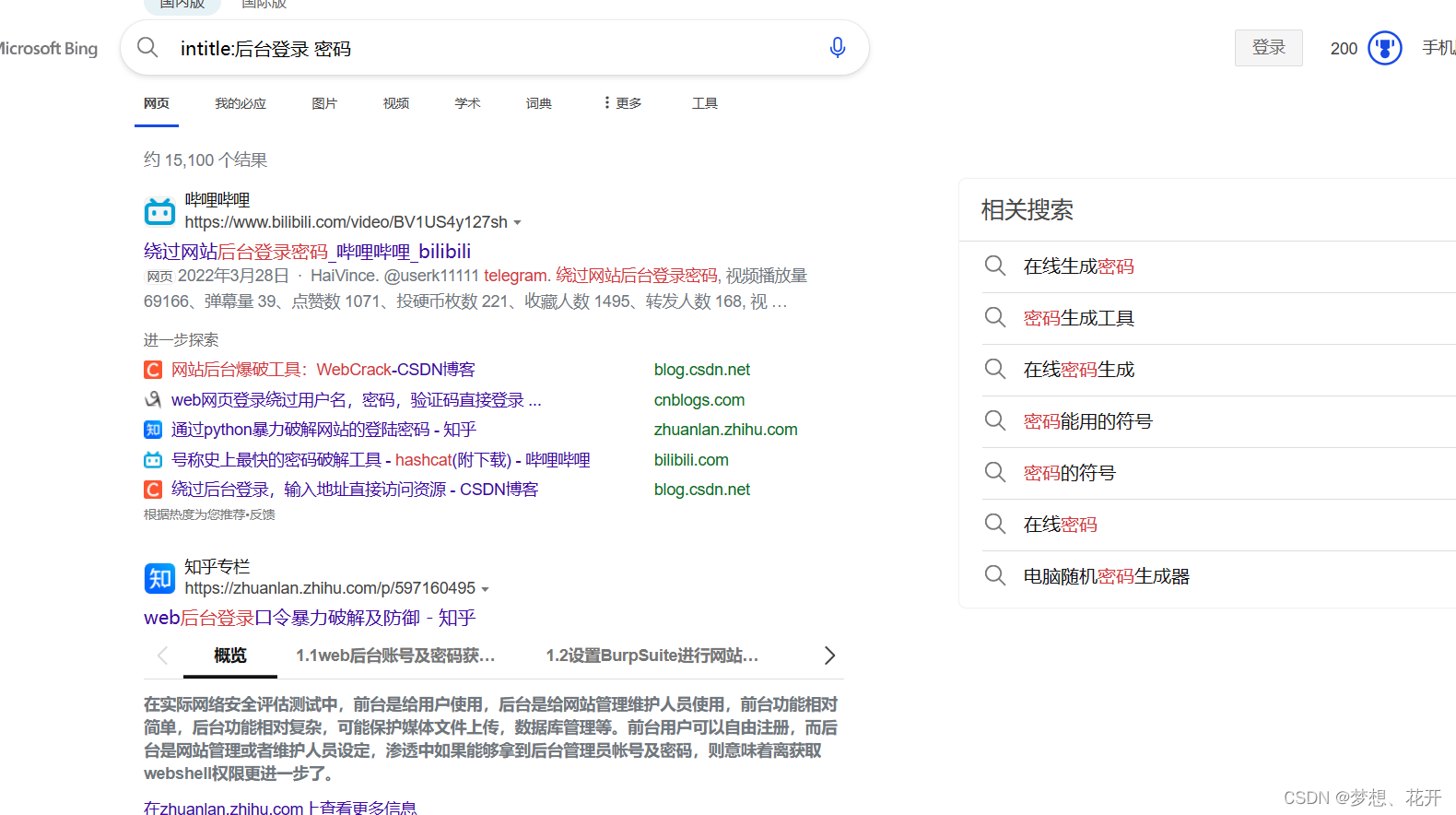

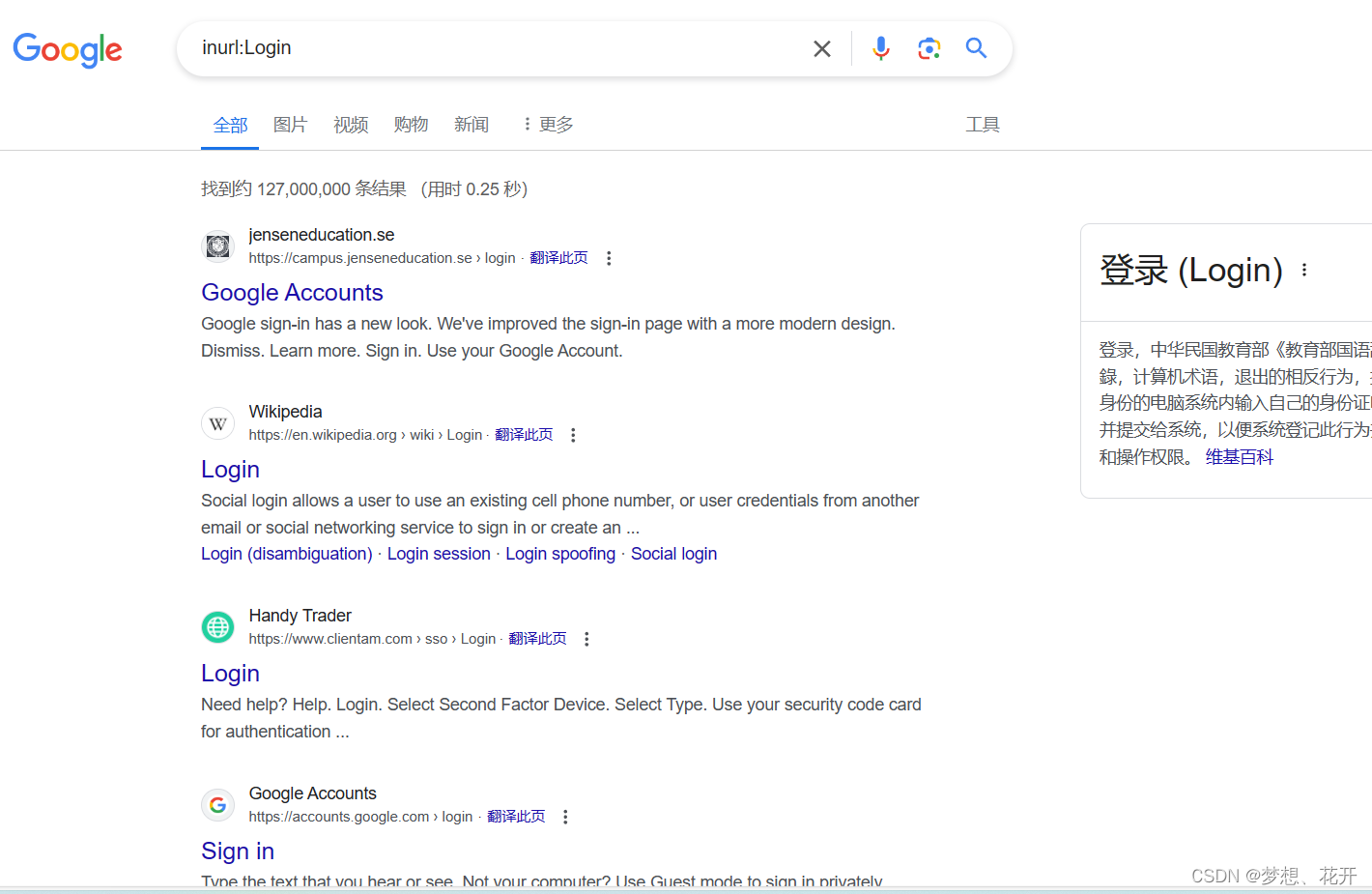

2.6 练习使用Google hack搜集技能完成搜索

1.intext:寻找正文中含有关键字的网页,例如: intext:cs 将只返回正文中包含 cs的网页

2.intitle:寻找标题中含有关键字的网页,例如: intitle:后台登录 将只返回标题中包含 后台登录 的网页,intitle:后台登录 密码 将返回标题中包含后台登录而正文中包含密码的网页。

3.allintitle:用法和intitle类似,只不过可以指定多个词,例如: alltitle:后台登录 管理员 将返回标题中包含后台登录和管理员的网页.

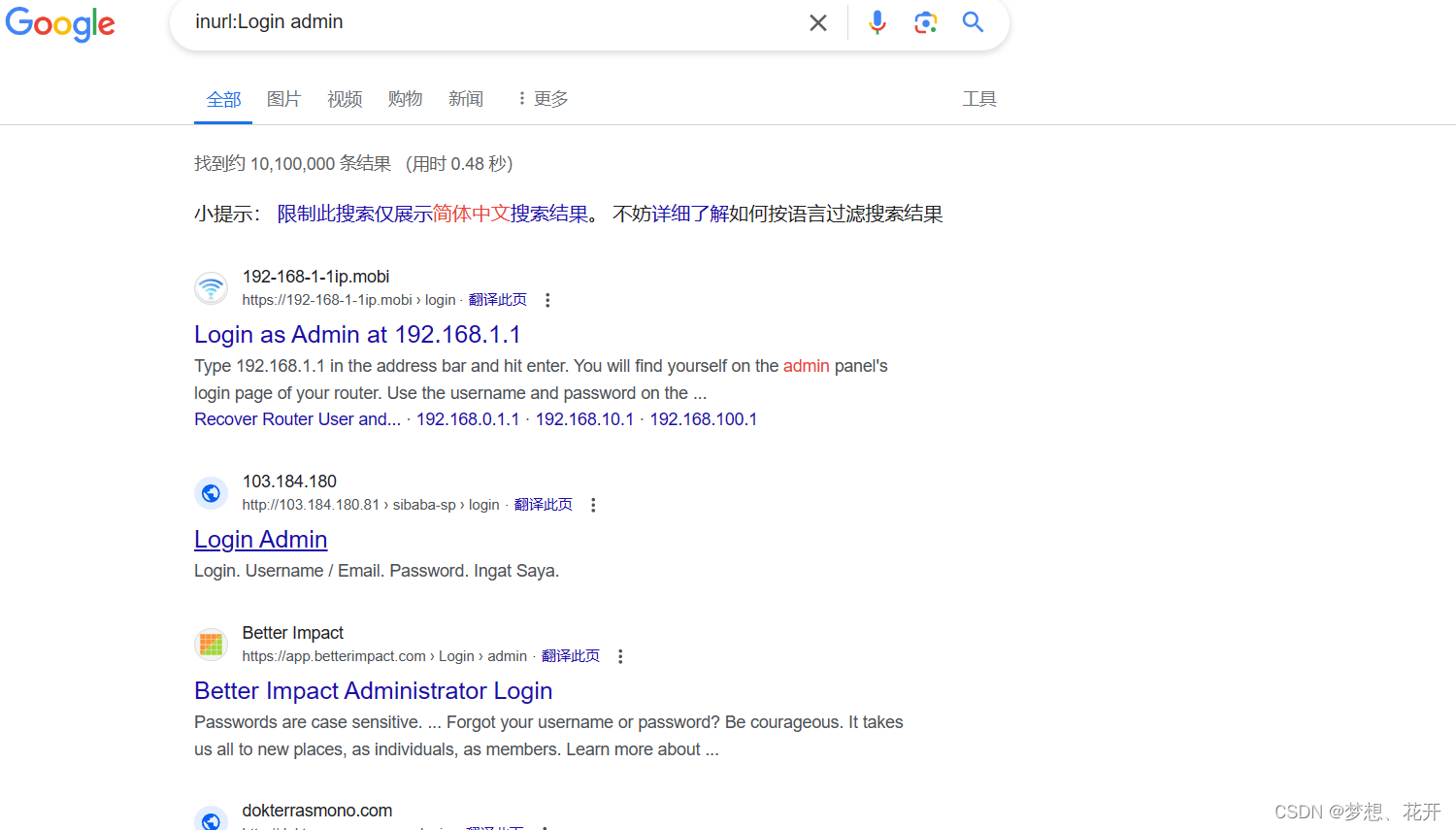

4.inurl:将返回url中含有关键词的网页:例如:inurl:Login 将返回url中含有 Login 的网页。

5.allinurl:用法和inurl类似,只不过可以指定多个词,例如:inurl:Login admin 将返回url中含有 Login 和 admin 的网页。

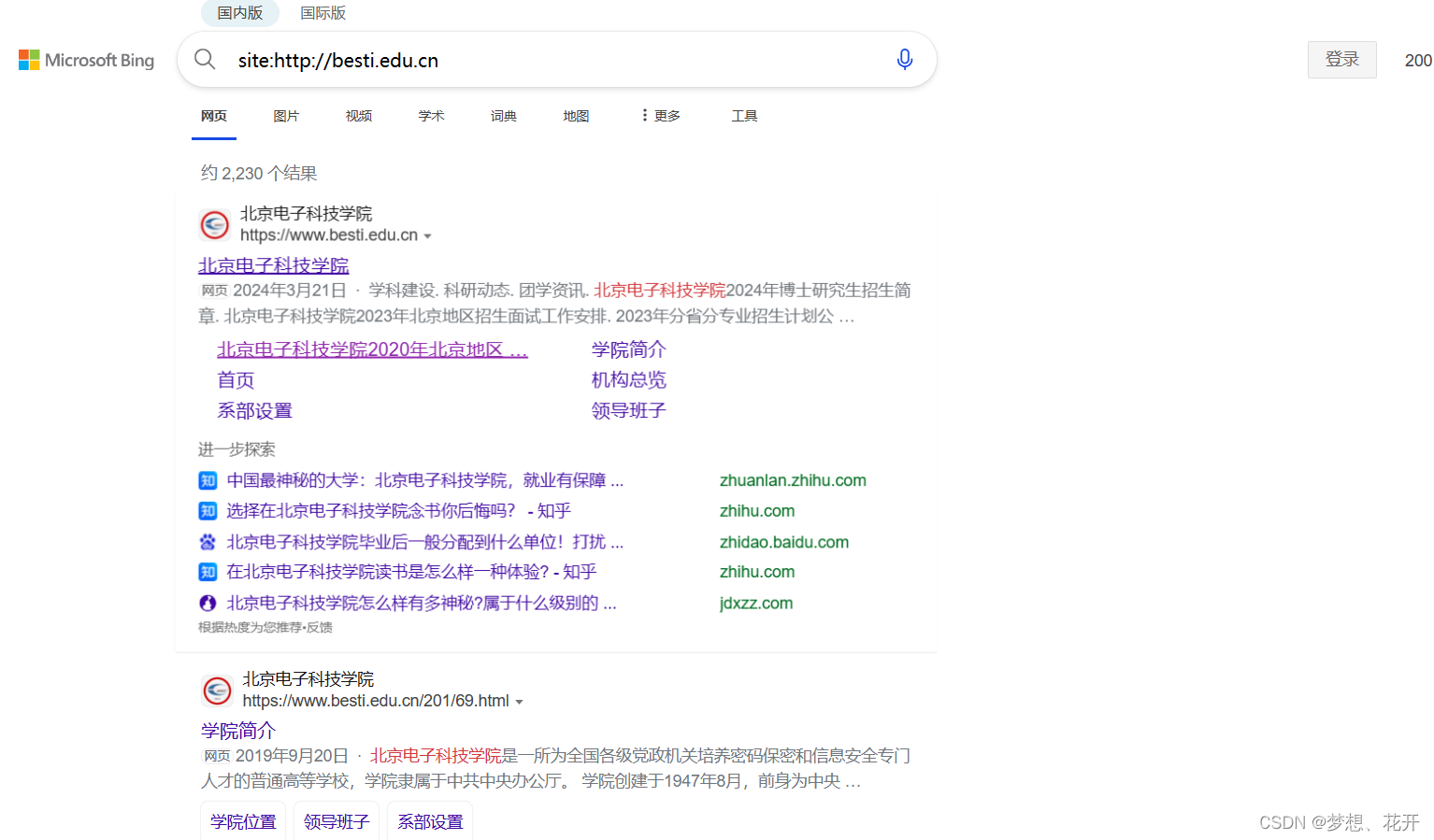

6.site:指定访问的站点,例如: site:http://besti.edu.cn 将只在http://besti.edu.cn.com 中查找。

3.问题及解决方案

- 问题1:无法查询besti.edu.cn的域名信息。出现结果如下图所示:

- 问题分析:此问题可能是由kali的网络连接问题导致的,或者是目标网站防火墙或访问限制引起的。

这里通过ping命令来判断kali虚拟机的网络连接是否正确。由下图可知kali虚拟机的网络连接并没有问题,可见此问题是由于目标网站防火墙或访问限制引起。

- 问题2:下载Nessus时,无法正确注册信息。将license填进去注册提示证书错误。

- 分析:可能是由于事先没有注册,而我又执行了更新和自动适用证书

/opt/nessus/sbin/nessuscli fetch --register-offline nessus.license这个命令。导致证书显示已经被使用。 - 解决方法:事先注册账号信息即可。

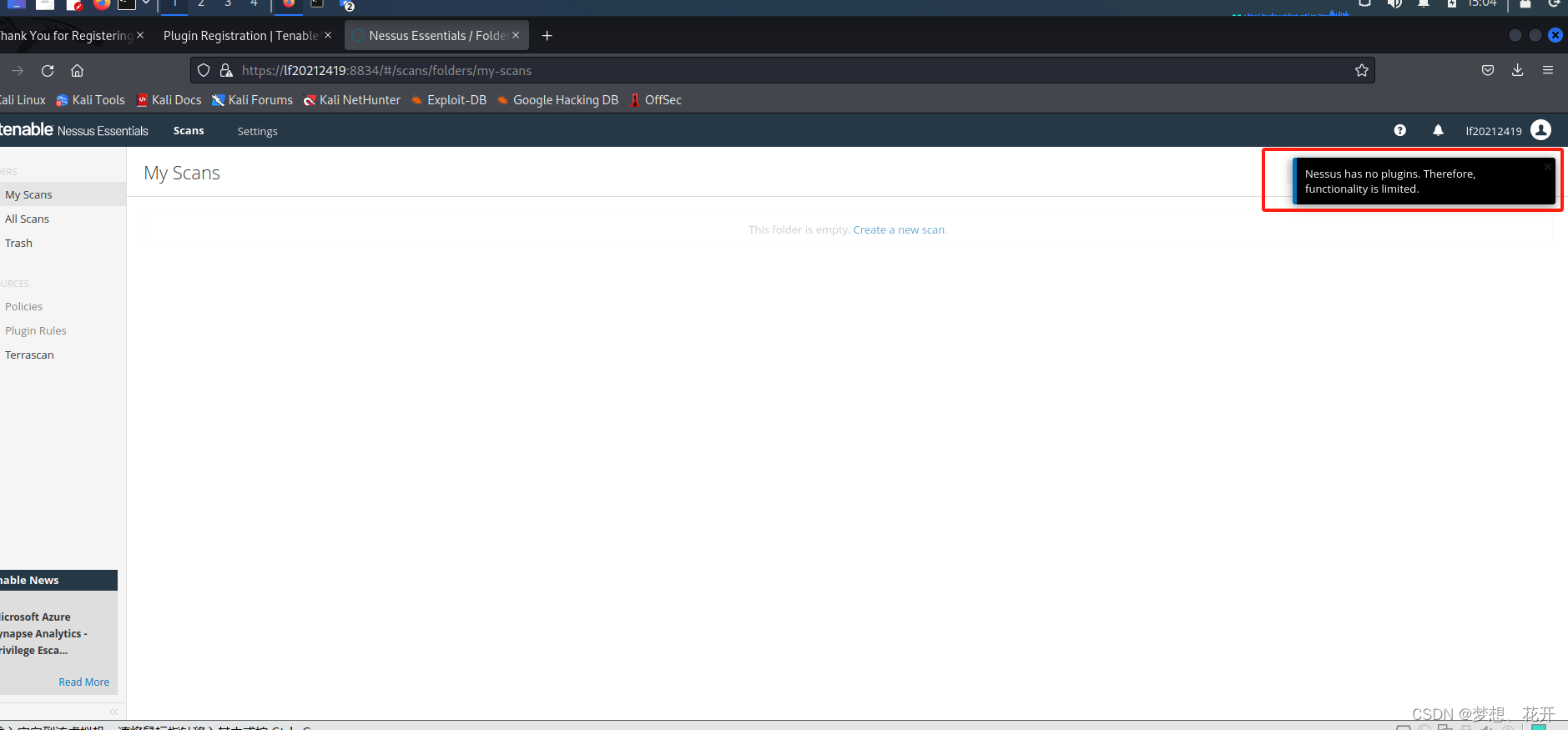

- 问题3:登录后显示:Nessus has no plugins. Therefore, functionality is limited.

- 问题分析:这个问题意味着 Nessus 没有插件,导致其功能受到限制。Nessus 的主要功能是通过执行插件来进行漏洞扫描和安全审计。如果 Nessus 没有插件,它将无法执行这些任务,因此功能将受到严重限制。解决这个问题的方法是确保 Nessus 已正确安装,并且已经加载了正确的插件库。

- 解决方法:依次执行下列命令。

#更新软件和插件

/opt/nessus/sbin/nessuscli update --all

# 重启服务并登录

/bin/systemctl restart nessusd.service

4.学习感悟、思考等

经过本次实验,我对信息安全的重要性有了更深的认识。通过使用开源软件如nmap和Nessus对靶机环境进行扫描,我了解到了一些关键的概念和技术。首先,通过nmap扫描,我可以轻松地确定靶机IP地址是否活跃,以及开放了哪些TCP和UDP端口。这是评估目标系统安全性的关键步骤,因为开放的端口可能是攻击者入侵的潜在入口。此外,nmap还能够识别目标系统的操作系统类型和版本,这有助于了解潜在的漏洞和攻击面。

本次实验让我意识到个人信息隐私和信息泄漏问题的严重性。我发现,即使是看似无害的信息,也可能成为黑客入侵的一部分。尤其是可以通过向好友发送消息等手段即可获取对方的ip地址,进而查找到相应的信息,如大致的地址等信息。

2009

2009

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?