1.实验内容

1.1学习内容

信息搜集技术是指通过各种手段和方法,收集和获取所需的信息的过程。这些技术可以包括使用网络搜索引擎、数据采集工具、社交媒体监控工具、调查问卷等方式,来获取各种形式的信息,如文字、图片、视频等。信息搜集技术在信息获取和分析方面起着关键作用,帮助人们更快速、更准确地找到所需的信息,为决策提供支持。

网络踩点是指在进行网络攻击或渗透测试之前,通过对目标网络进行全面的侦查和信息收集,以了解目标网络的架构、漏洞、弱点等情况。踩点过程中可能包括扫描端口、识别系统信息、搜集目标主机IP地址、探测网络拓扑结构等操作,旨在为后续的攻击或测试工作提供准确的目标信息和更有针对性的攻击方式。网络踩点对于提高攻击成功率和减少风险非常重要。

网络扫描是指通过使用特定的软件工具,对目标网络中的主机、服务和安全漏洞进行主动探测和扫描的过程。网络扫描可以帮助管理员发现网络中存在的漏洞、未授权的服务和系统配置错误等安全隐患,进而采取必要措施来加强网络安全防护。网络扫描通常包括端口扫描、服务扫描、漏洞扫描等操作,可以有效提高网络安全性。

1.2实验要求

(1)从besti.edu.cn中选择一个DNS域名进行查询,获取如下信息:

1. DNS注册人及联系方式

2. 该域名对应IP地

3. IP地址注册人及联系方式 IP地址所在国家、城市和具体地理位置

4. PS:使用whois、dig、nslookup、traceroute、以及各类在线和离线工具进行搜集信息

(2)尝试获取BBS、论坛、QQ、MSN中某一好友的IP地址,并查询获取该好友所在的具体地理位置。

(3)使用nmap开源软件对靶机环境进行扫描,回答以下问题并给出操作命令。

1. 靶机IP地址是否活跃

2. 靶机开放了哪些TCP和UDP端口

3. 靶机安装了什么操作系统,版本是多少

4. 靶机上安装了哪些服务

(4)使用Nessus开源软件对靶机环境进行扫描,回答以下问题并给出操作命令。

1. 靶机上开放了哪些端口

2. 靶机各个端口上网络服务存在哪些安全漏洞

3. 你认为如何攻陷靶机环境,以获得系统访问权

(5)①通过搜索引擎搜索自己在网上的足迹,并确认自己是否有隐私和信息泄漏问题。②并练习使用Google hack搜集技能完成搜索

2.实验过程

2.1从besti.edu.cn中选择一个DNS域名进行查询,获取如下信息:**

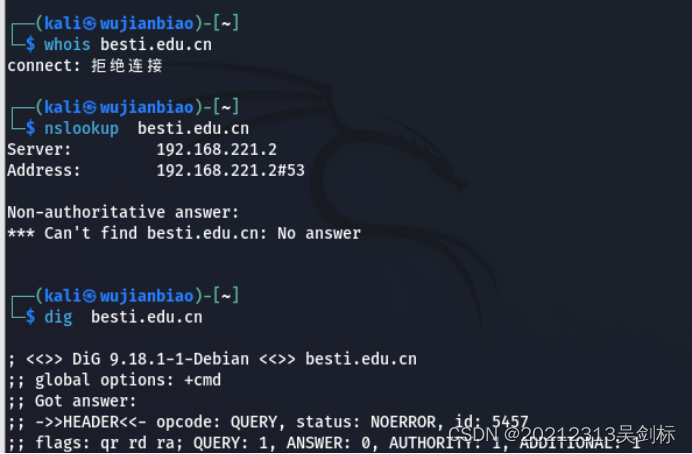

(1)使用whois命令查询besti.edu.cn的信息,包括注册人以及联系方式:

但是发现besti.edu.cn拒绝连接,说明不对外

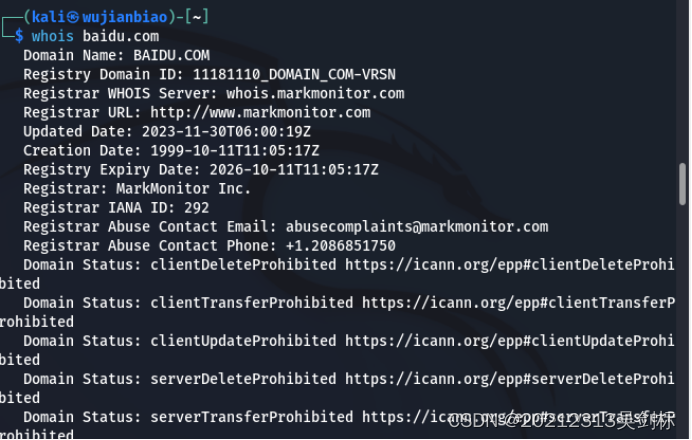

于是后续改成对百度进行各种命令

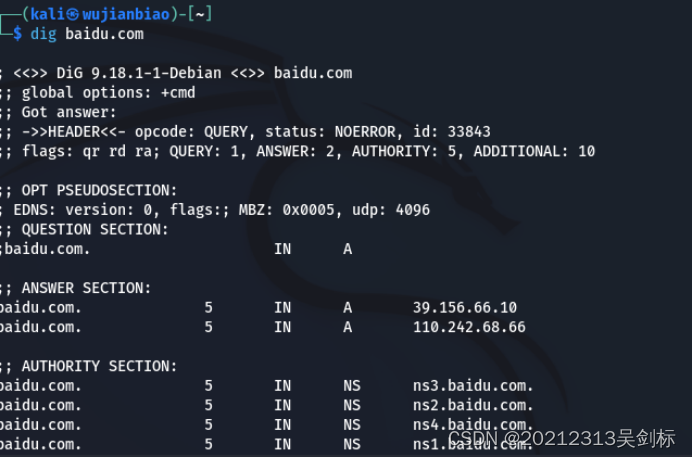

(2)使用dig挖掘baidu.com会发现有两个ip地址分别是:

- 39.1156.66.10

- 110.242.68.66

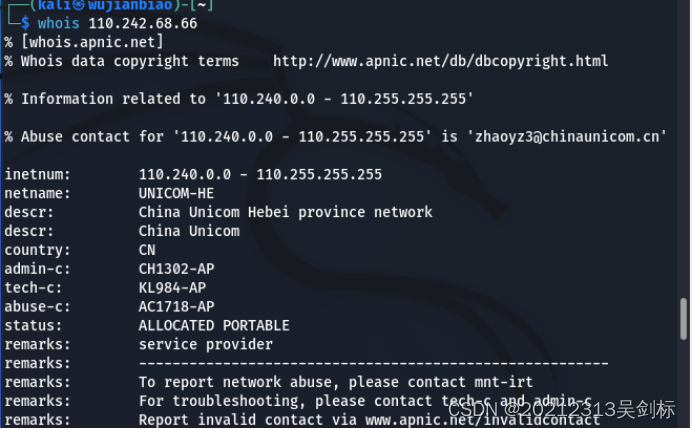

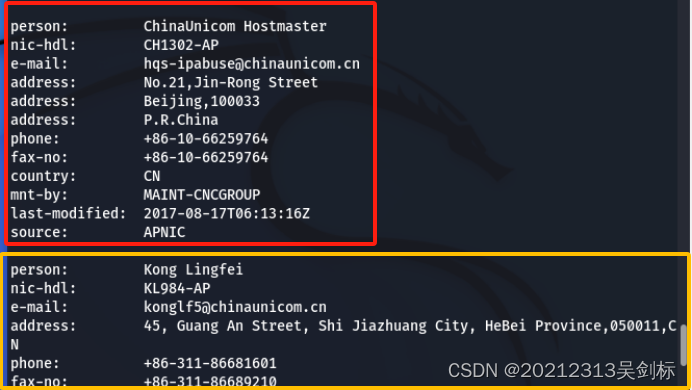

(3)对 110.242.68.66ip地址进行whois查询

可以看到以下两个注册人的名字、手机号、传真号、email、地址等等

(4)对 39.1156.66.10ip地址进行whois查询

可以看到注册人的名字、手机号、传真号、email、ip所在地等等

(5)各类在线工具进行搜集信息,发现ip所在地是北京

查看我们学校的网站,发现可以详细的看到我们学校的名字

2.2尝试获取BBS、论坛、QQ、MSN中某一好友的IP地址,并查询获取该好友所在的具体地理位置。

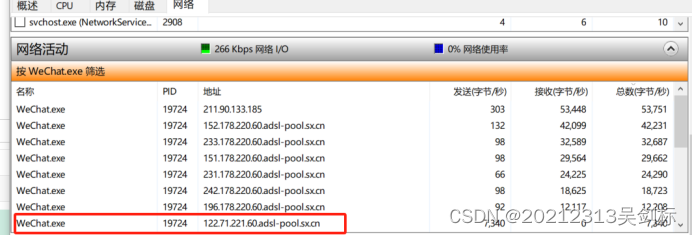

(1)打开资源监视器,勾选“WeChat.exe”,然后给好友发消息,会发现多出了一些ip地址。

(2)对该ip地址进行查询,发现确实在北京,但就是具体位置不够详细,个人感觉这样子体现了微信的安全性,不然随便给人发消息就查得到具体地址有点太危险了。

2.3使用nmap开源软件对靶机环境进行扫描,回答以下问题并给出操作命令。

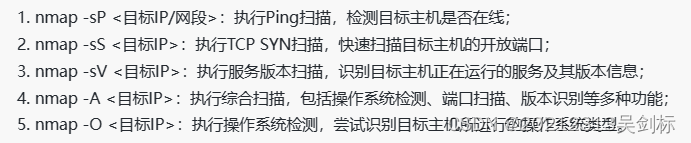

(1)常用的nmap命令

(2)靶机为windows xp,ip地址是192.168.3.15

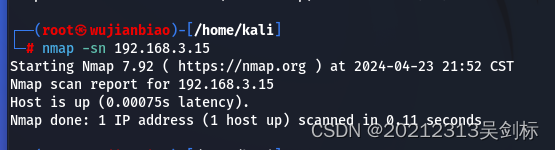

(3)使用 nmap- sn查看该主机是否活跃

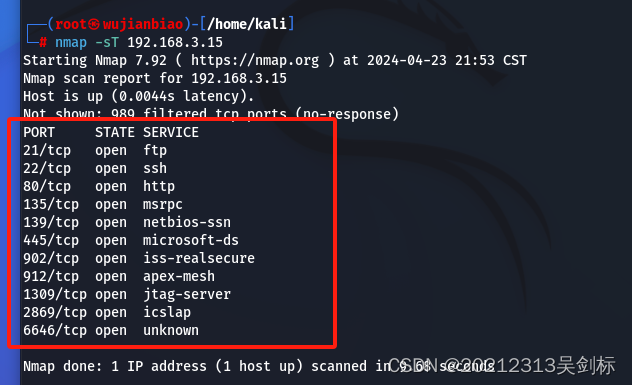

(4)使用nmap- sT查看哪些tcp端口开放

说明一共有11个端口开放,后门还有端口对应的service

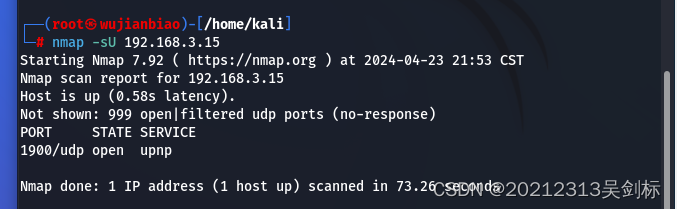

(5)使用 nmap- sU查看哪些udp端口开放

说明只有1900端口用于upnp服务

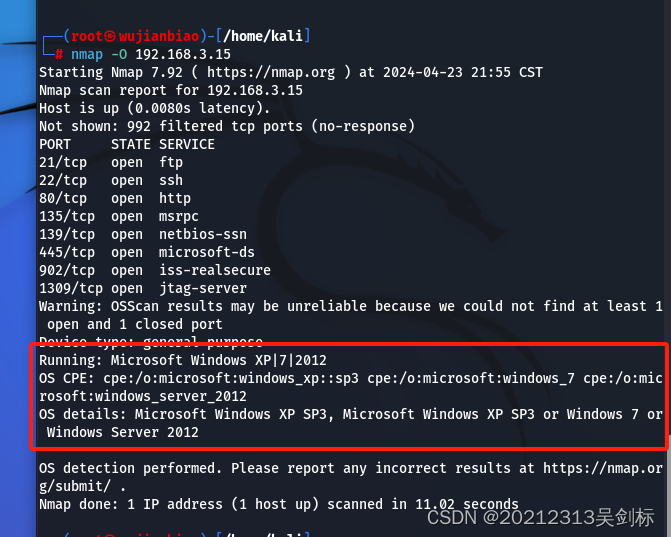

(6)使用 nmap - O命令查看靶机的操作系统

说明是windows xp

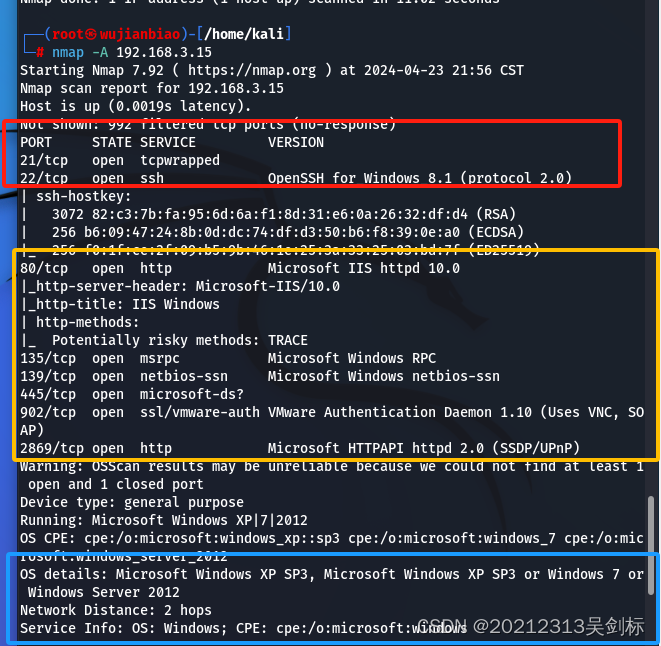

(7)使用 nmap -A查看靶机开放了哪些服务

不知道为什么我使用nmap -A命令时总是扫描不出来,所以我使用nmap -A命令。我发现-A命令非常好用,可以直接看到开放了哪些端口,开放了哪些服务,还可以直接获取靶机的操作系统

2.4使用Nessus开源软件对靶机环境进行扫描,回答以下问题并给出操作命令。

2.4.1安装nessus

(1)下载nessus压缩包

在kali中利用firefox浏览器下载压缩包

下载链接

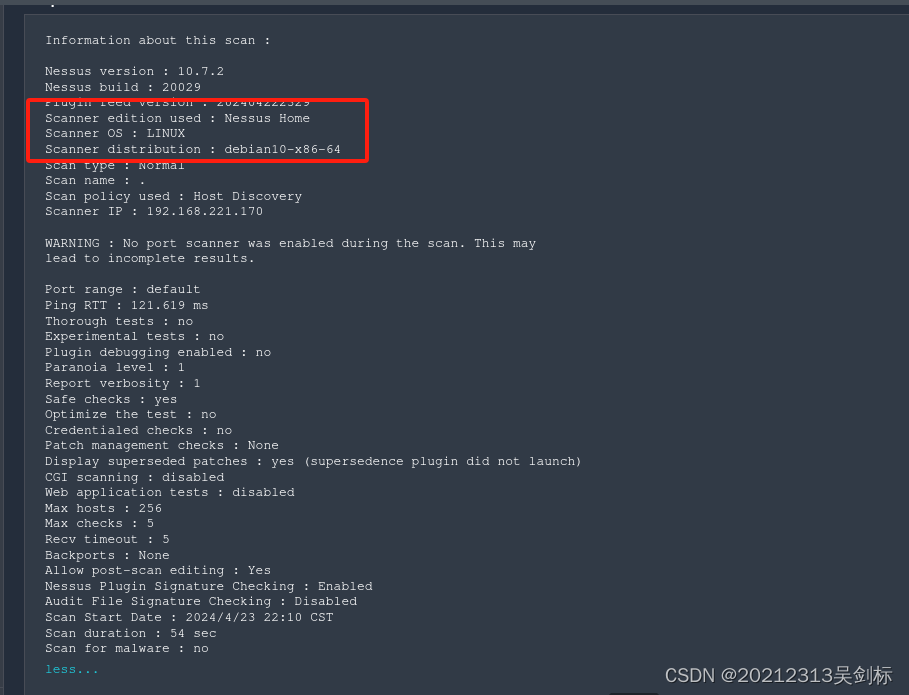

(2)进行解压 dpkg -i Nessus-10.7.2-debian10_amd64.deb

(3)kali虚拟机的浏览器上进入 https://wujianbiao:8834/ 登录nessus,选择无视风险(advenced),进入网站,选项位置依次选择managed scanner和tenable.sc(sc是缩写),输入要注册的用户名和密码,进入nessus。

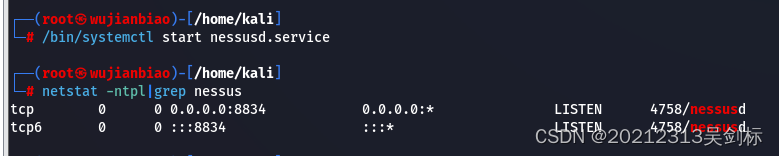

(4)启动nessus服务

- /bin/systemctl start nessusd.service

- netstat -ntpl|grep nessus

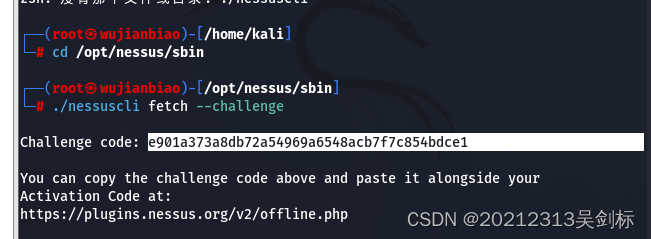

(5)获取激活码和识别码

到对应的目录下,输入命令获取识别码:

/opt/nessus/sbin/nessuscli fetch --challenge

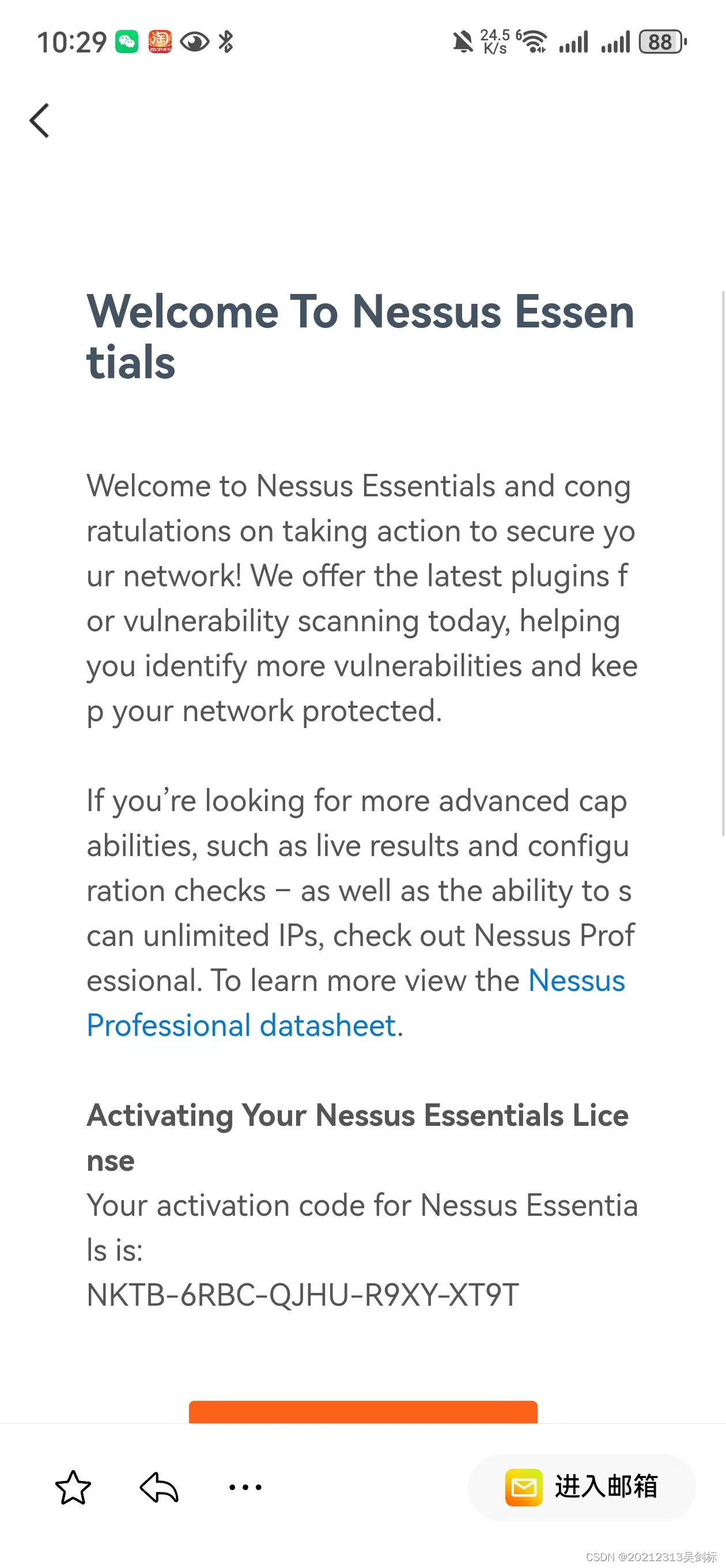

访问网址然后注册获取激活码:

网站链接

打开邮箱查看激活码:

登录网址,提交自己的识别码和激活码,获取Nessus核心框架和证书下载链接

网站链接

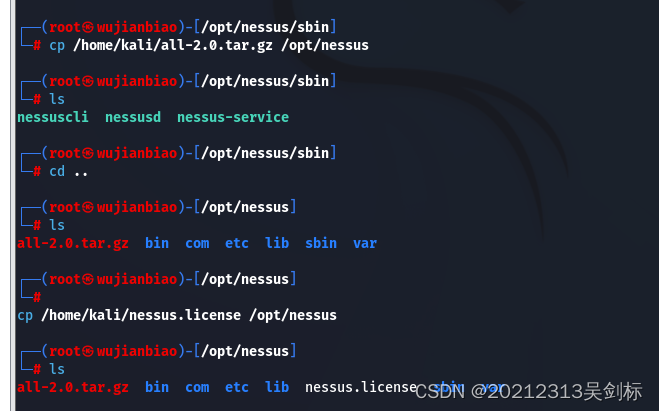

(6)将两个安装包移动到/opt/nessus目录下

cp /home/hzj/all-2.0.tar.gz /opt/nessus

cp /home/hzj/nessus.license /opt/nessus

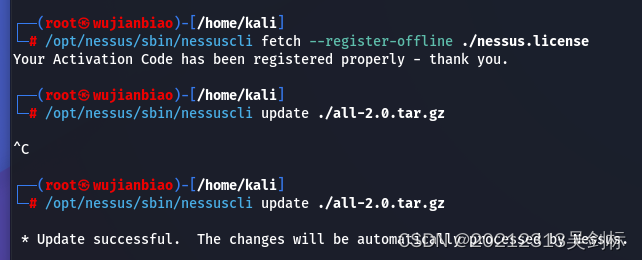

(7)更新nessus证书和框架

/opt/nessus/sbin/nessuscli update all-2.0.tar.gz

/opt/nessus/sbin/nessuscli fetch --register-offline nessus.license

(8)进入https://wujianbiao:8834/ ,发现Nessus has no plugins

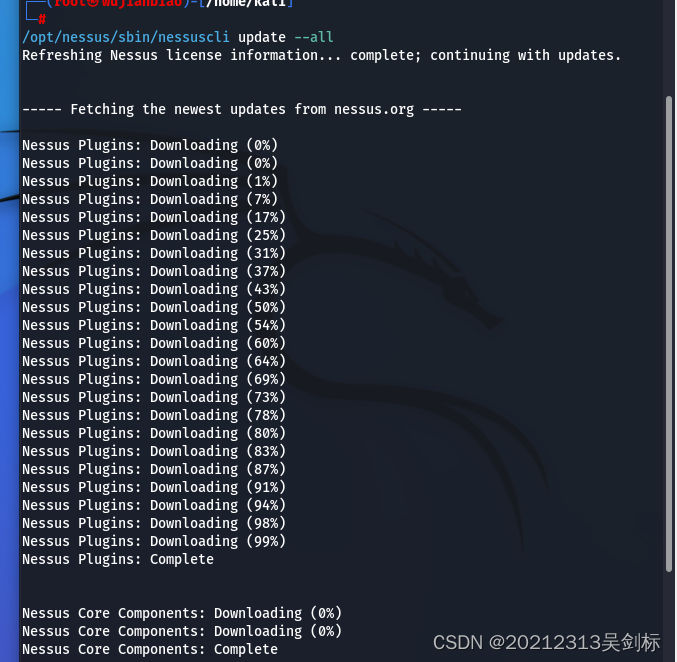

于是要更新全部插件

完成后打开https://wujianbiao:8834/ ,发现还要等很久,让他初始化,最后才可以使用nessus

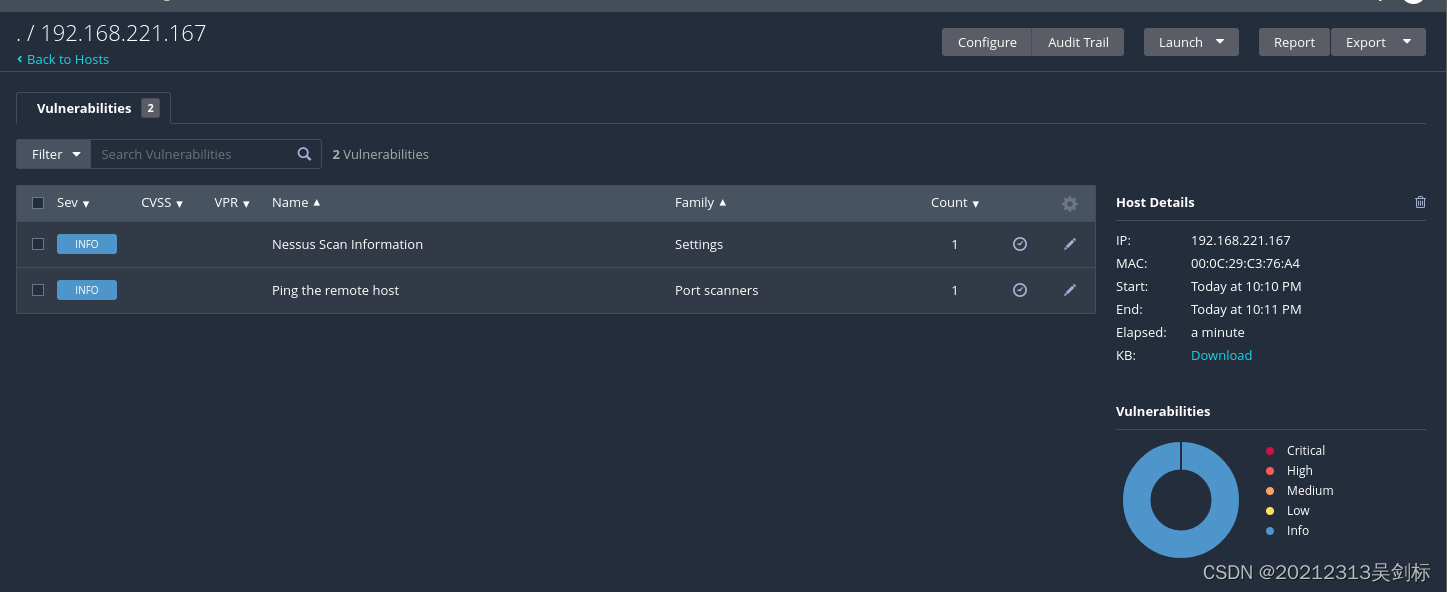

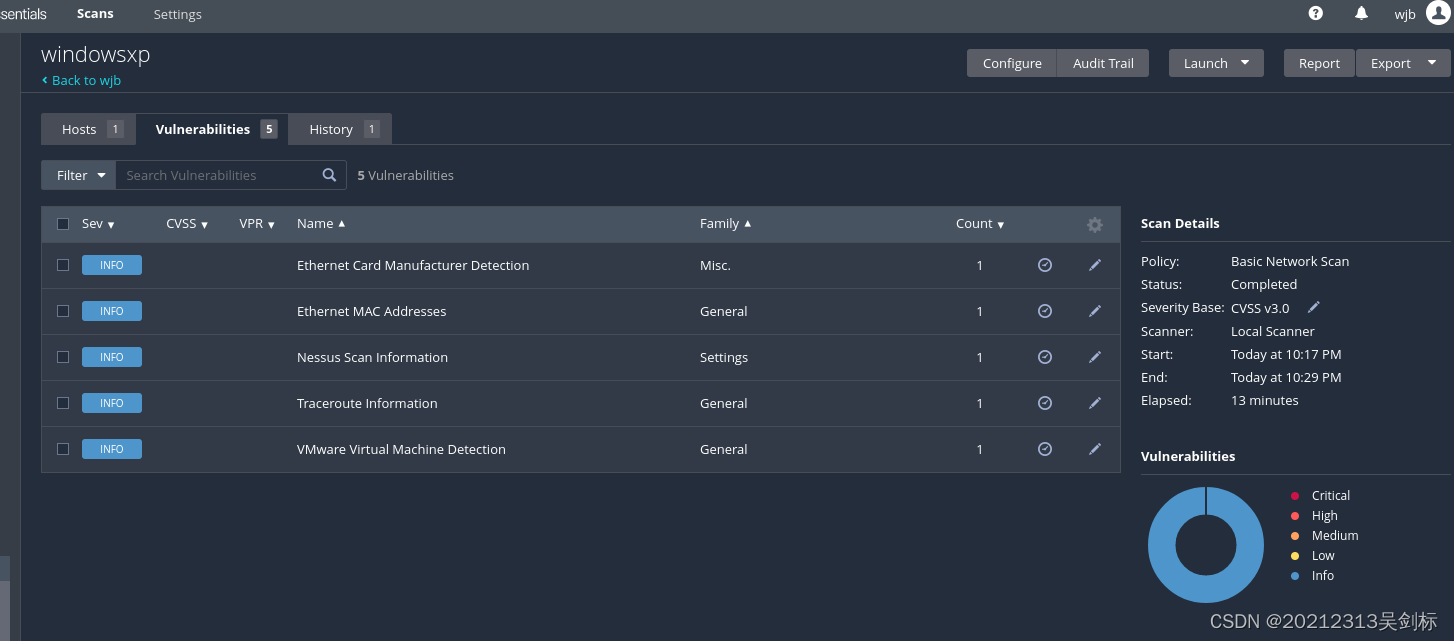

2.4.2 使用nessus对靶机进行扫描

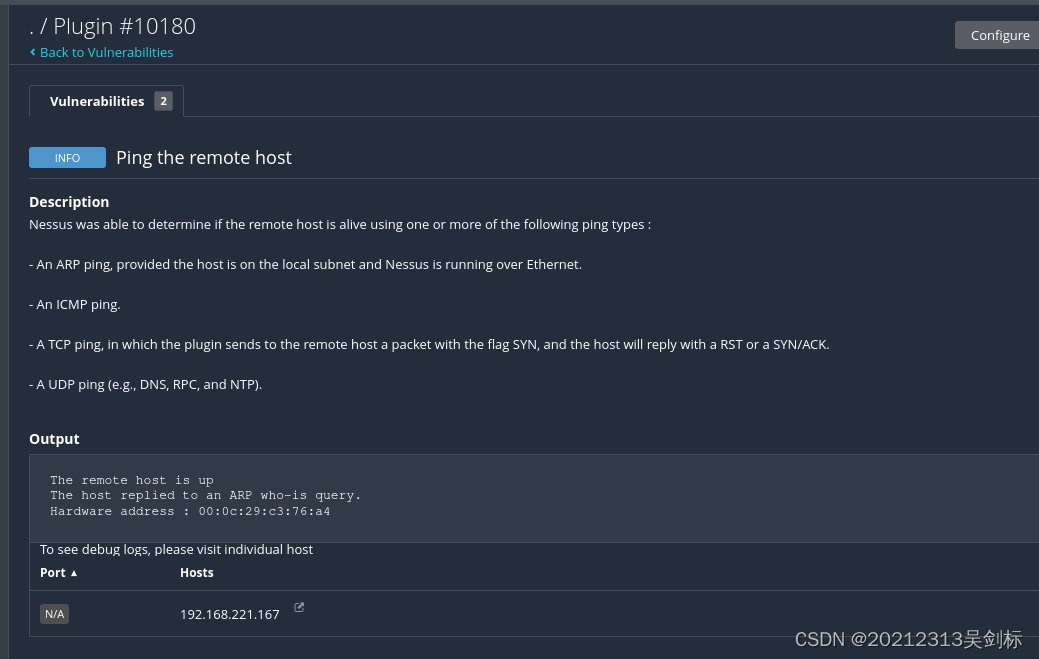

192.168.221.167是另外一台kali虚拟机,扫描出了其开放的端口,但是扫描不出危险漏洞,所以我觉得是安全性太高了

可以看到os等其他信息

对192.168.3.15是windows xp,进行扫描,发现扫描的内容更多了

2.4.3如何攻陷靶机环境,以获得系统访问权

中间人攻击(Man-in-the-Middle Attack)是一种网络安全攻击方式,通过在通信过程中窃取、篡改或伪装通信内容,使得两个通信实体认为他们正在直接通信,但实际上所有的信息都被攻击者监视或控制。中间人攻击通常发生在没有加密保护的公共网络或不安全网络环境中。

在中间人攻击中,攻击者通过多种手段,如网络欺骗、DNS欺骗、ARP欺骗等技术,使得通信双方都认为与对方直接通信,而实际上所有的数据包都经过攻击者的监控和篡改。这种攻击方式可能导致敏感信息泄露、数据篡改、账户劫持等安全问题,对通信安全构成威胁。

欺骗认证(Spoofing)是一种网络安全攻击方式,攻击者通过伪装或篡改自己的身份信息,使得系统或用户误认为攻击者是合法用户或设备,从而获取未经授权的访问权限或获取敏感信息。欺骗认证可以在各种网络环境中发生,包括电子邮件、网站、操作系统、应用程序等。

欺骗认证的常见形式包括以下几种:

IP地址欺骗:攻击者通过伪造IP地址,使得网络上的其他设备误认为攻击者的来源是合法的。

MAC地址欺骗:攻击者通过伪造MAC地址,使得网络设备误认为攻击者是网络内部的合法设备。

网站欺骗:攻击者伪造网站页面或域名,诱使用户输入个人信息或密码,从而获取用户的敏感信息。

电子邮件欺骗:攻击者发送伪装成合法来源的电子邮件,诱使用户点击恶意链接或附件,造成系统被感染或用户信息泄露。

2.5通过搜索引擎搜索自己在网上的足迹,并确认自己是否有隐私和信息泄漏问题。

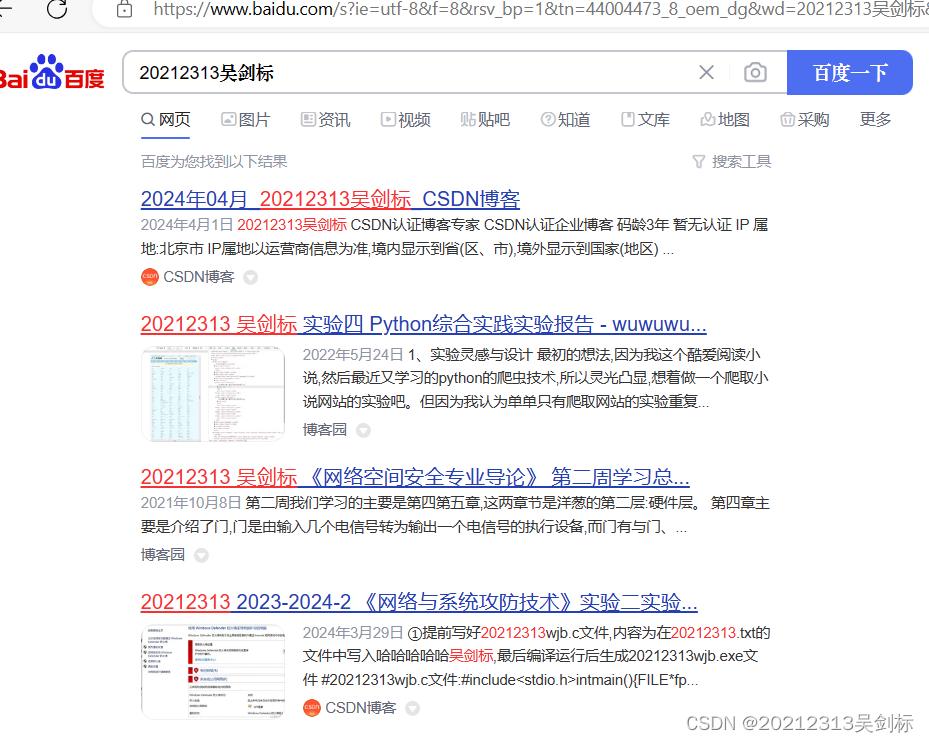

2.5.1 直接搜索自己的信息

只搜索我的名字查询不到,加上我的学号就可以查询到我之前在csdn上发布的博客

2.5.2练习使用Google hack搜集技能完成搜索

(1)intitle:寻找标题中的关键字

(2)allintitle:标题中关键字搜索,但是可以多关键字搜索

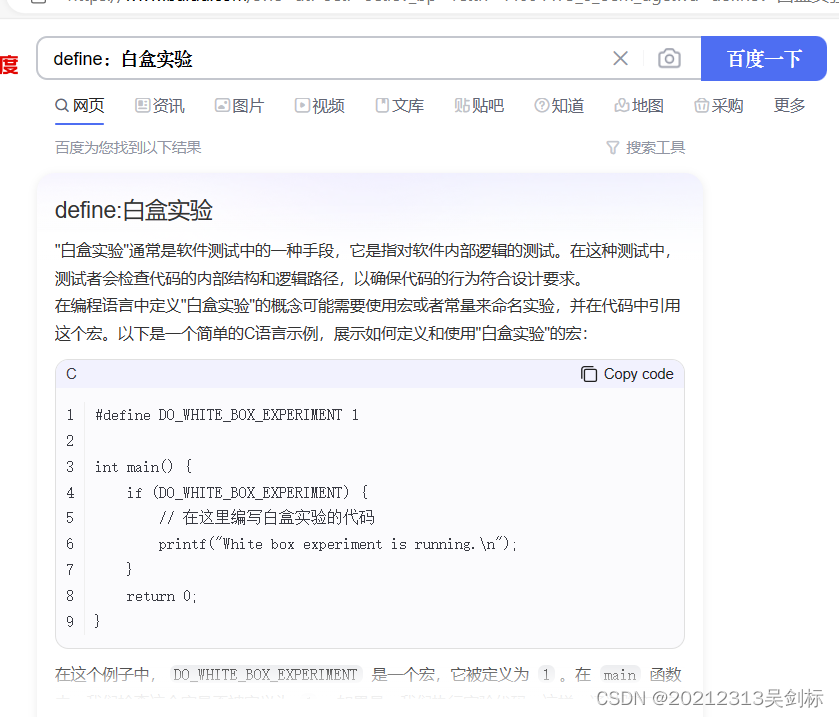

(3)define:会搜索对应信息的定义

3.问题及解决方案

- 问题1:nmap扫描主机无法扫描获取对应信息

- 问题1解决方案:我认为是我主机打开了火绒、防火墙等等防护工具,导致nmap这种基础性工具无法攻破,于是我跟换了对windows xp进行扫描

- 问题2:nessus显示没有插件

- 问题2解决方案:输入/opt/nessus/sbin/nessuscli update --all,但是更新过程需要很长很长的时间,而且如果网络出现波动就会导致更新失败,于是要找一个稳定的网络耐心的更新

4.学习感悟、思考等

本次实验主要是使用各种命令或者攻击对靶机进行扫描,内容相对简单,学会命令怎么使用就可以。我也深刻理解到了whois命令的便捷性。dig命令可以挖掘域名的ip地址,然后再使用whois对ip地址查询,就可以找到注册人的各种信息。至于nmap我觉得也是很简单的。花了大量时间安装下载的nessus可以扫描出靶机的一些漏洞,我觉得功能是很强大的。

222

222

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?