流量分析

攻防世界

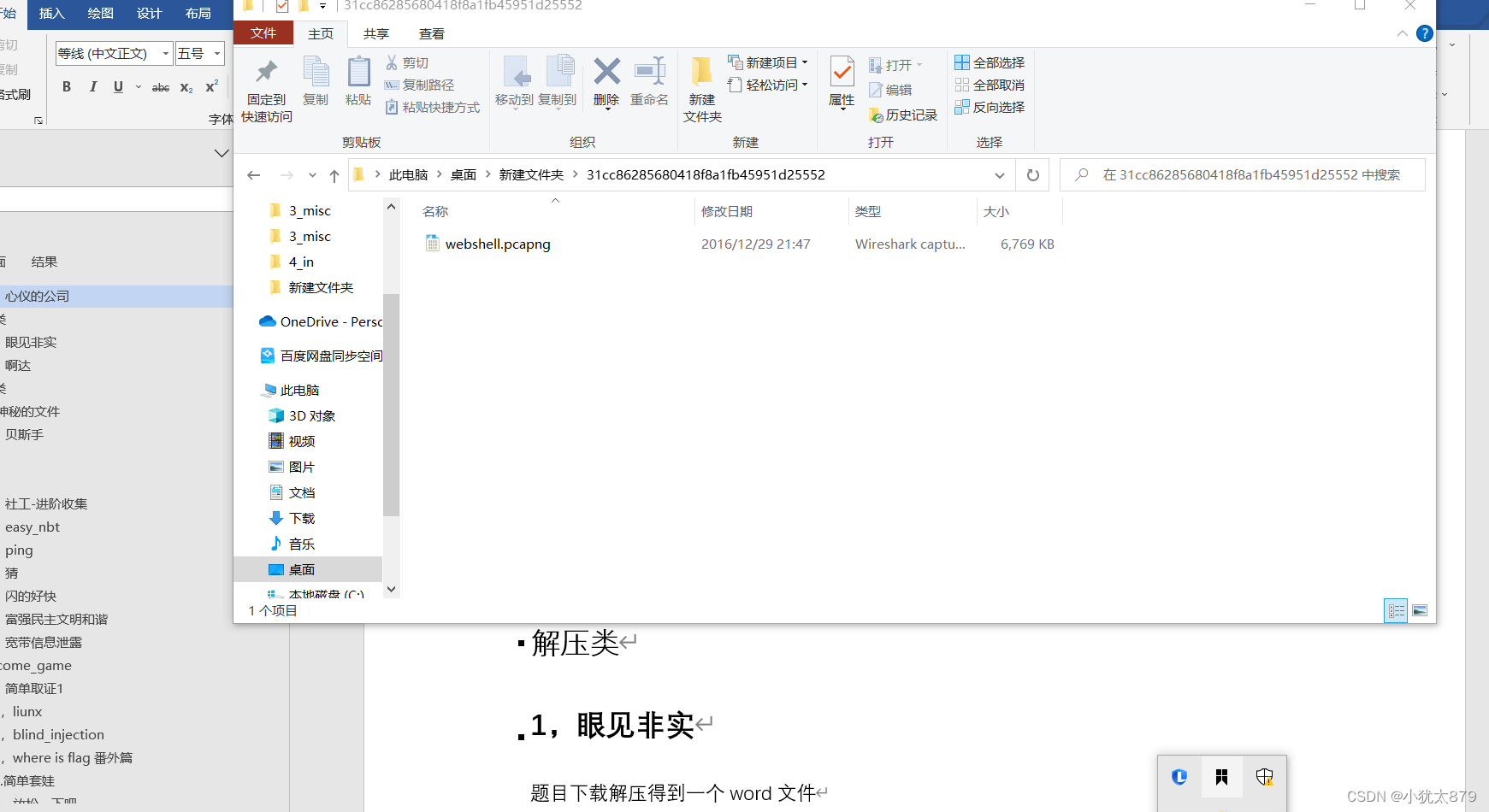

1,心仪的公司

一个不认识的文件后缀pca

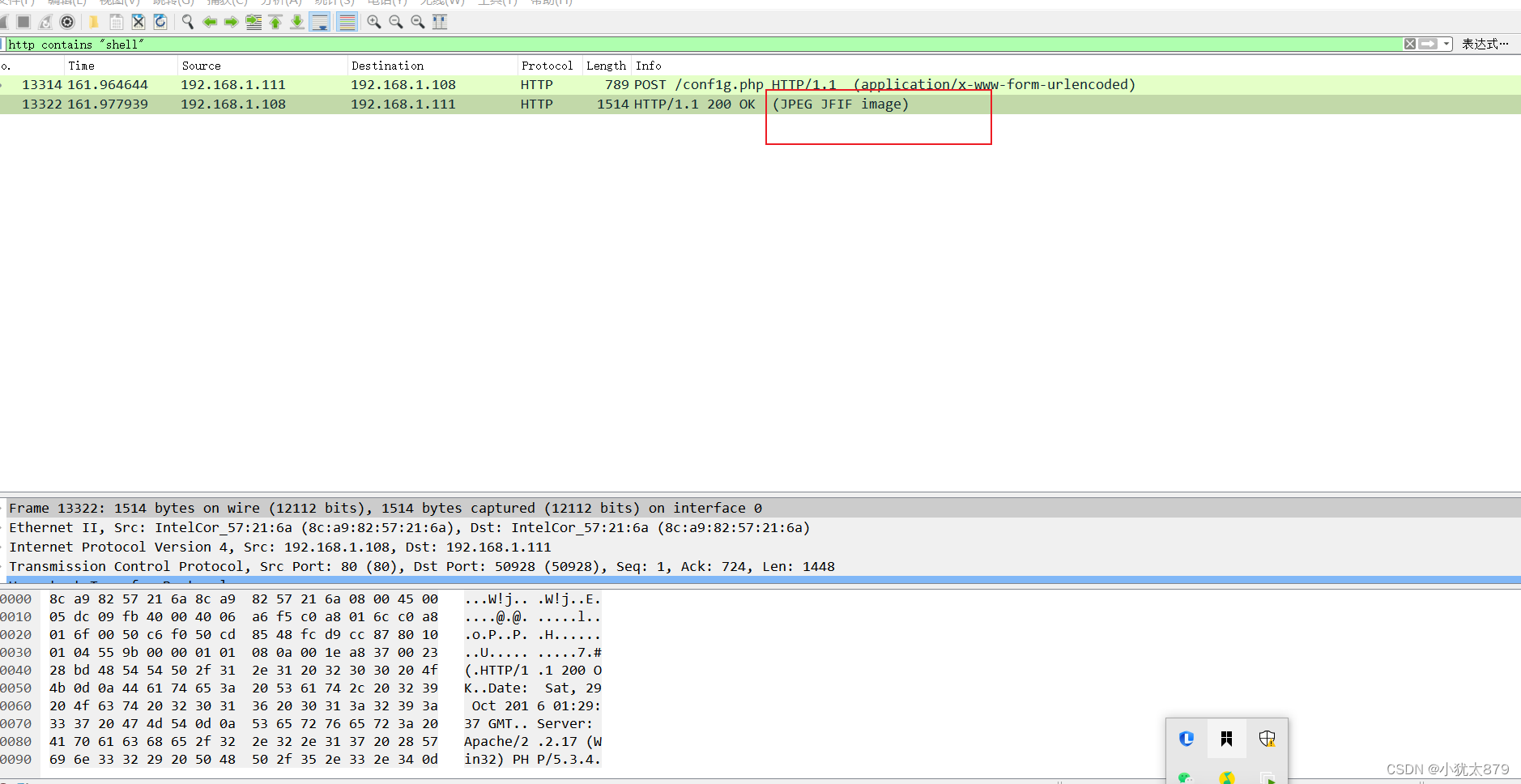

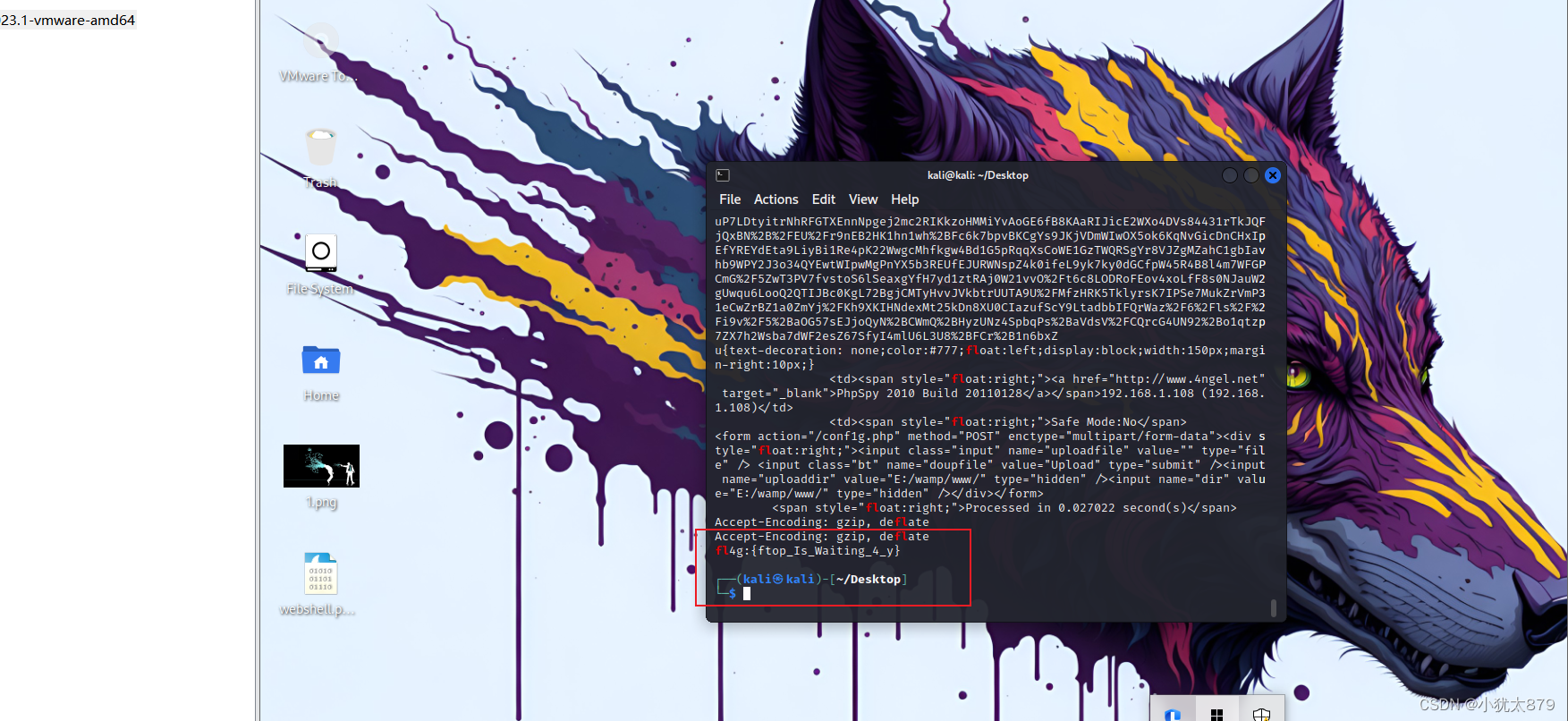

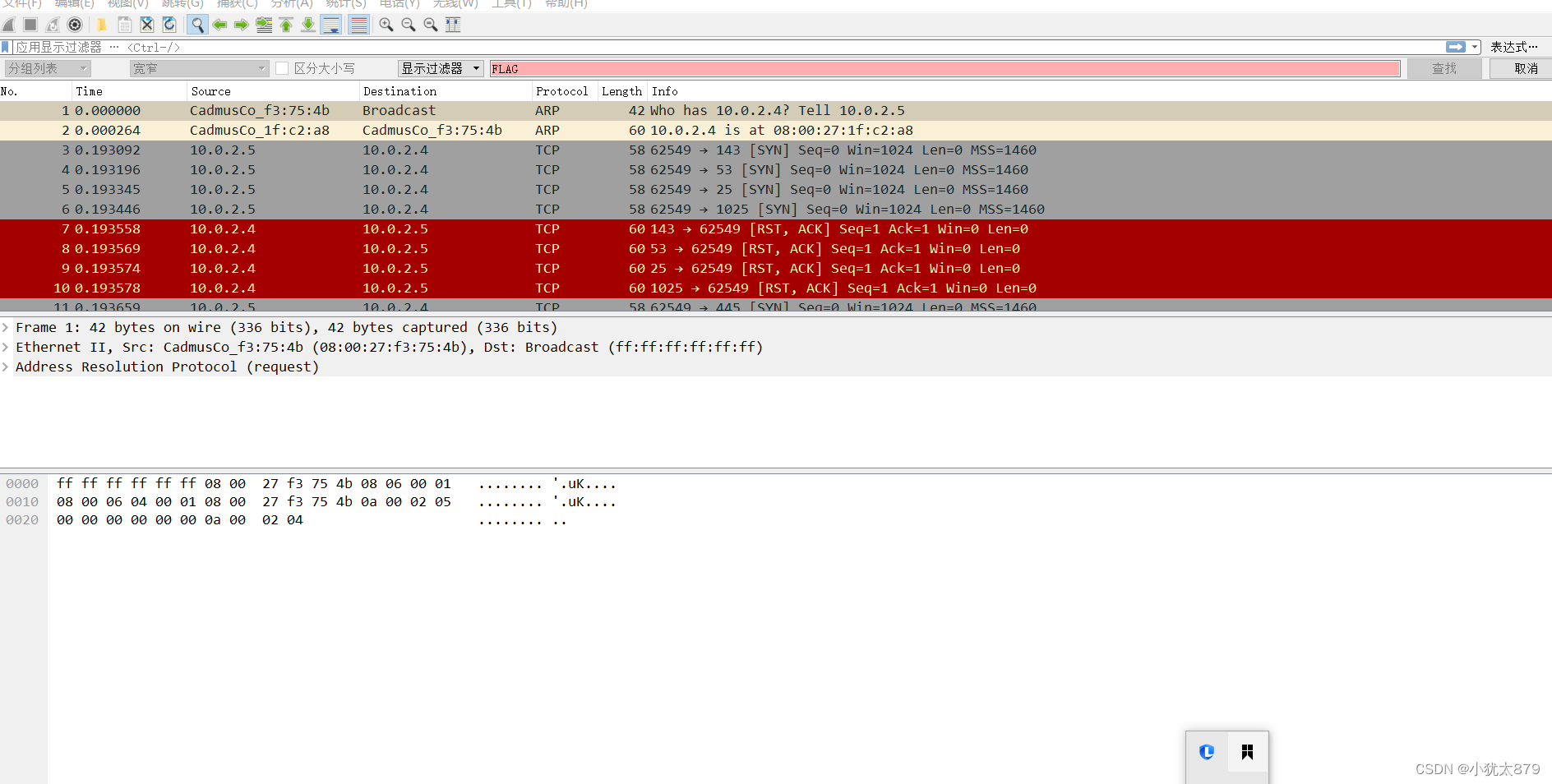

用Wireshark查看根据题目提示shell搜索

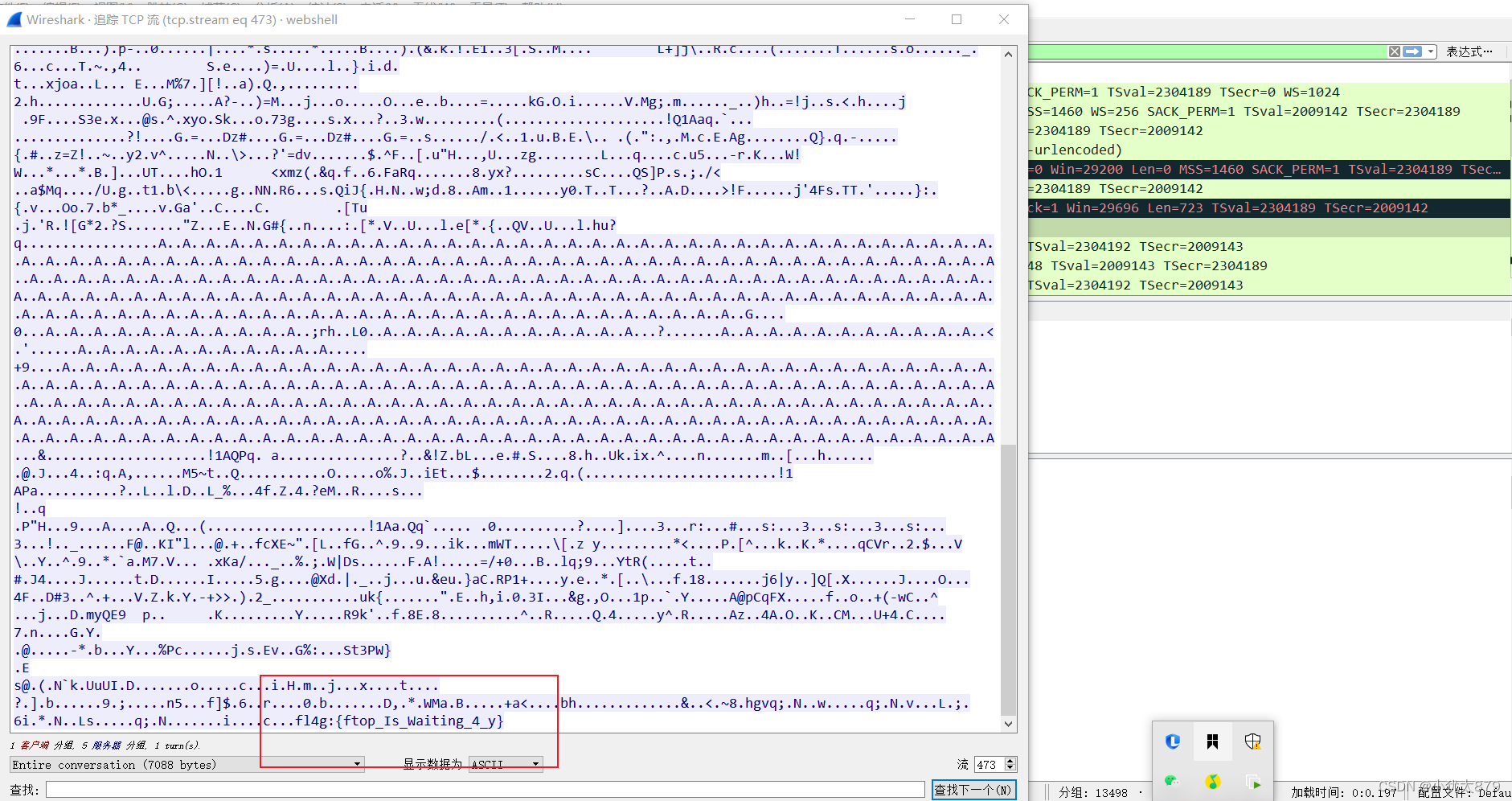

跟踪数据流得到flag

Kali‘

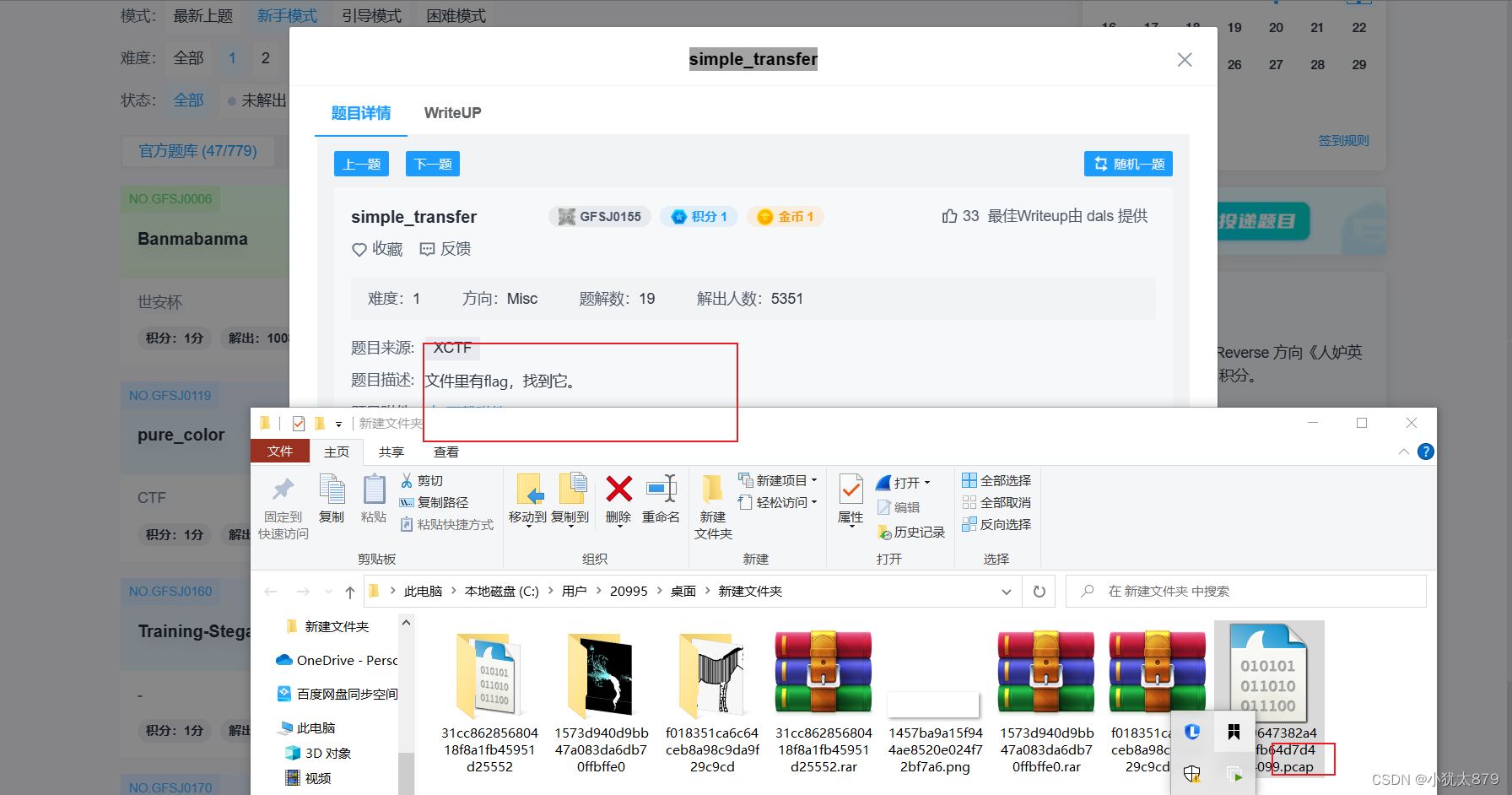

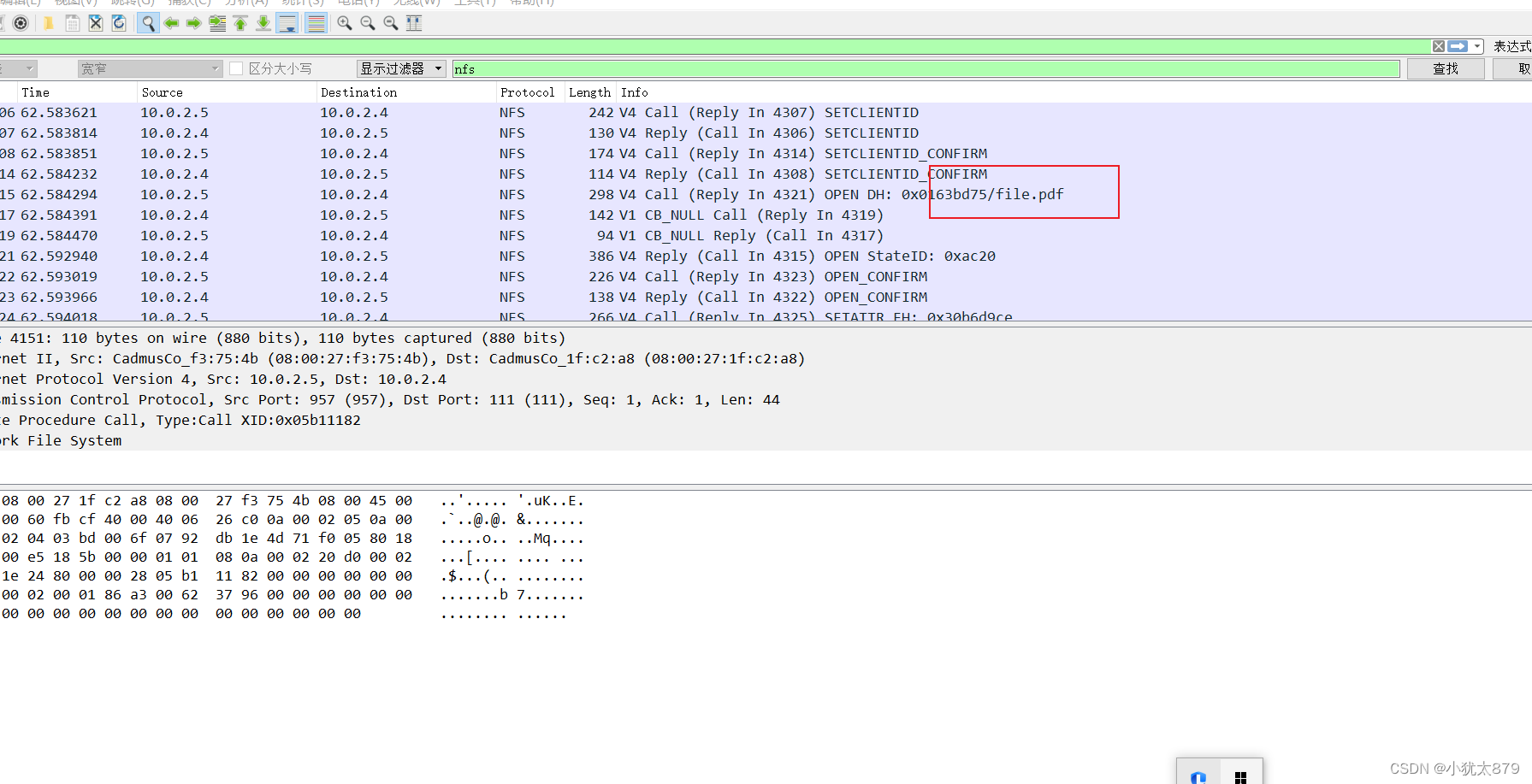

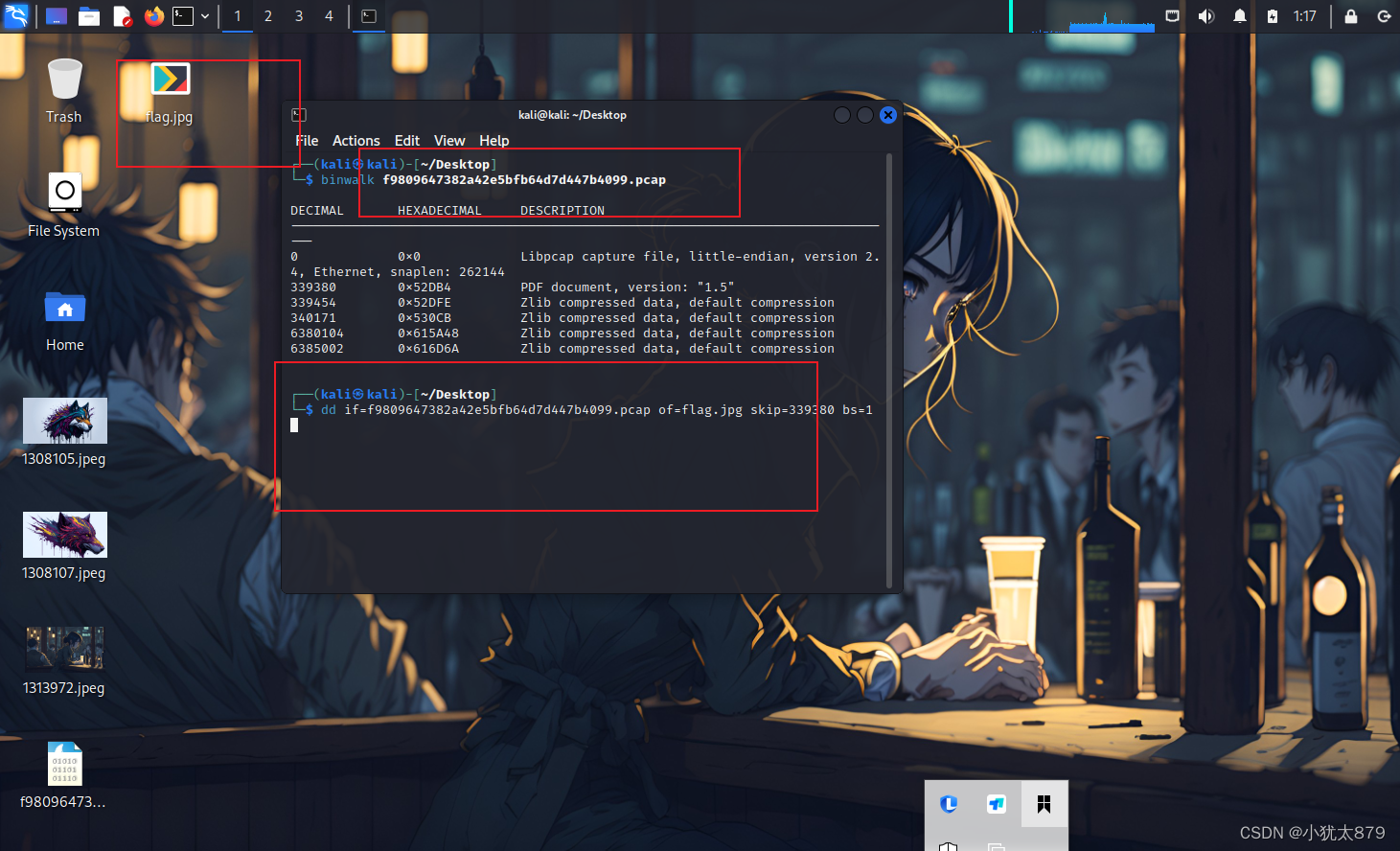

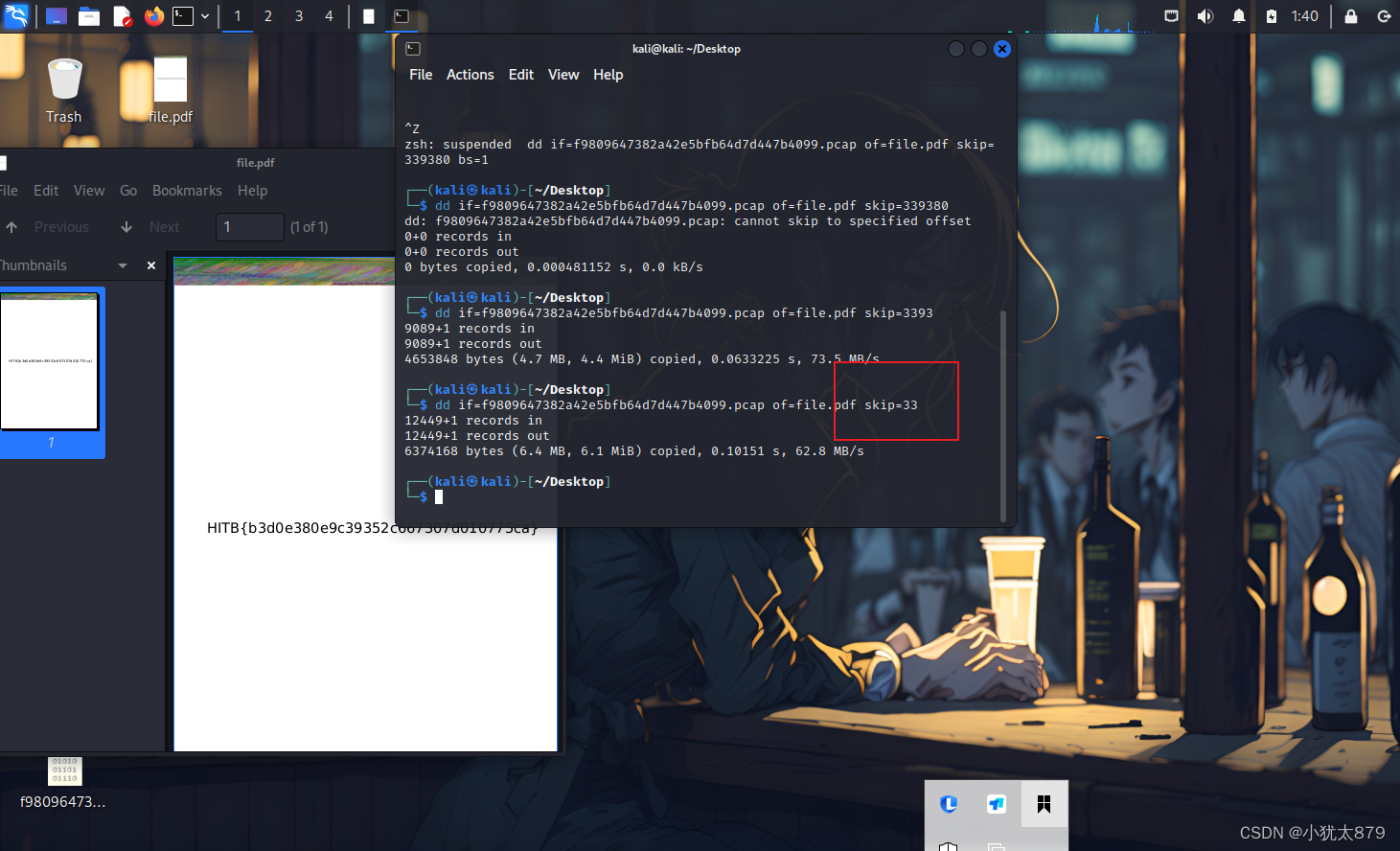

2,simple_transfer

题目给出文件为pac;提示flag在文件中感觉是流量分析

简单搜索没找到

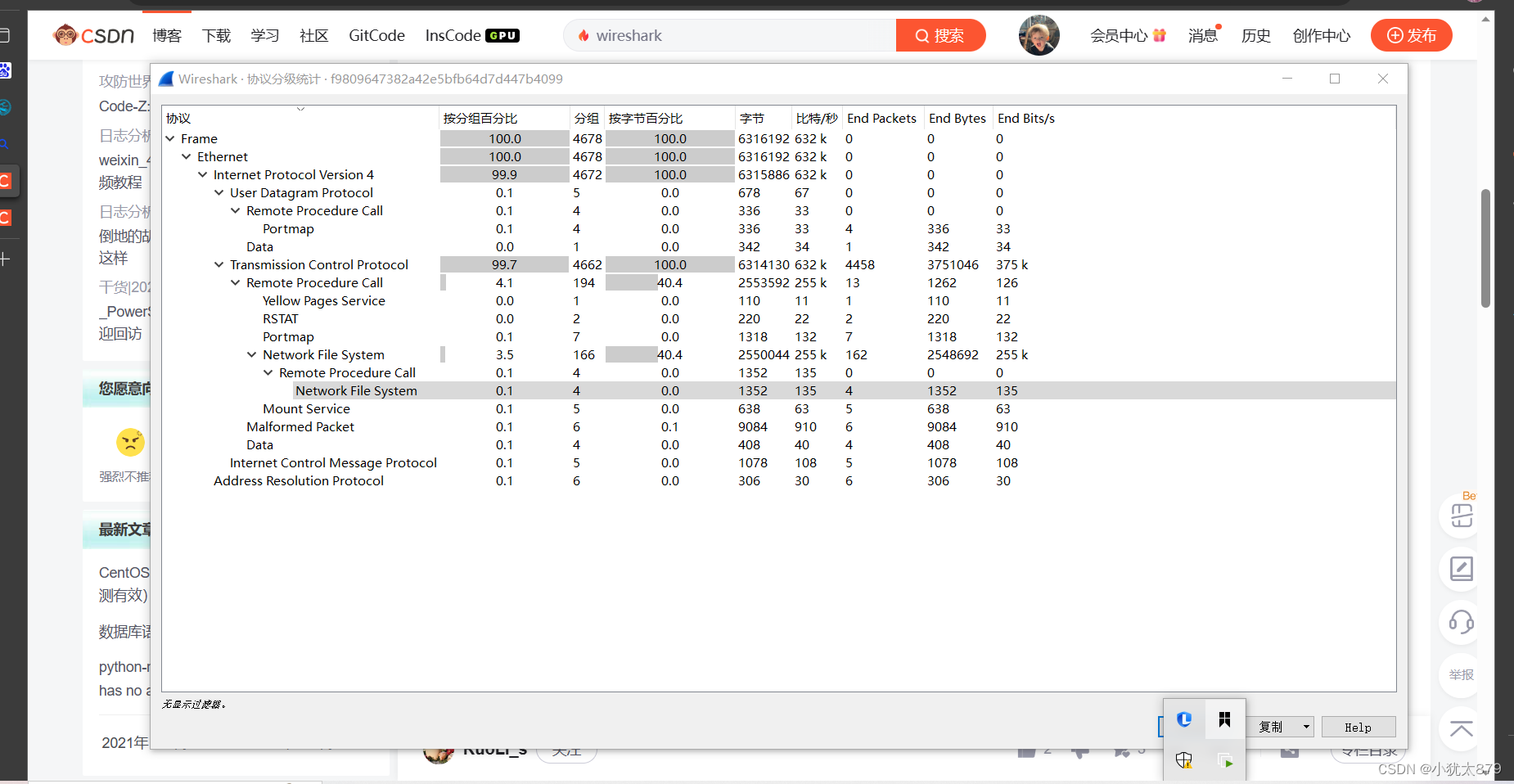

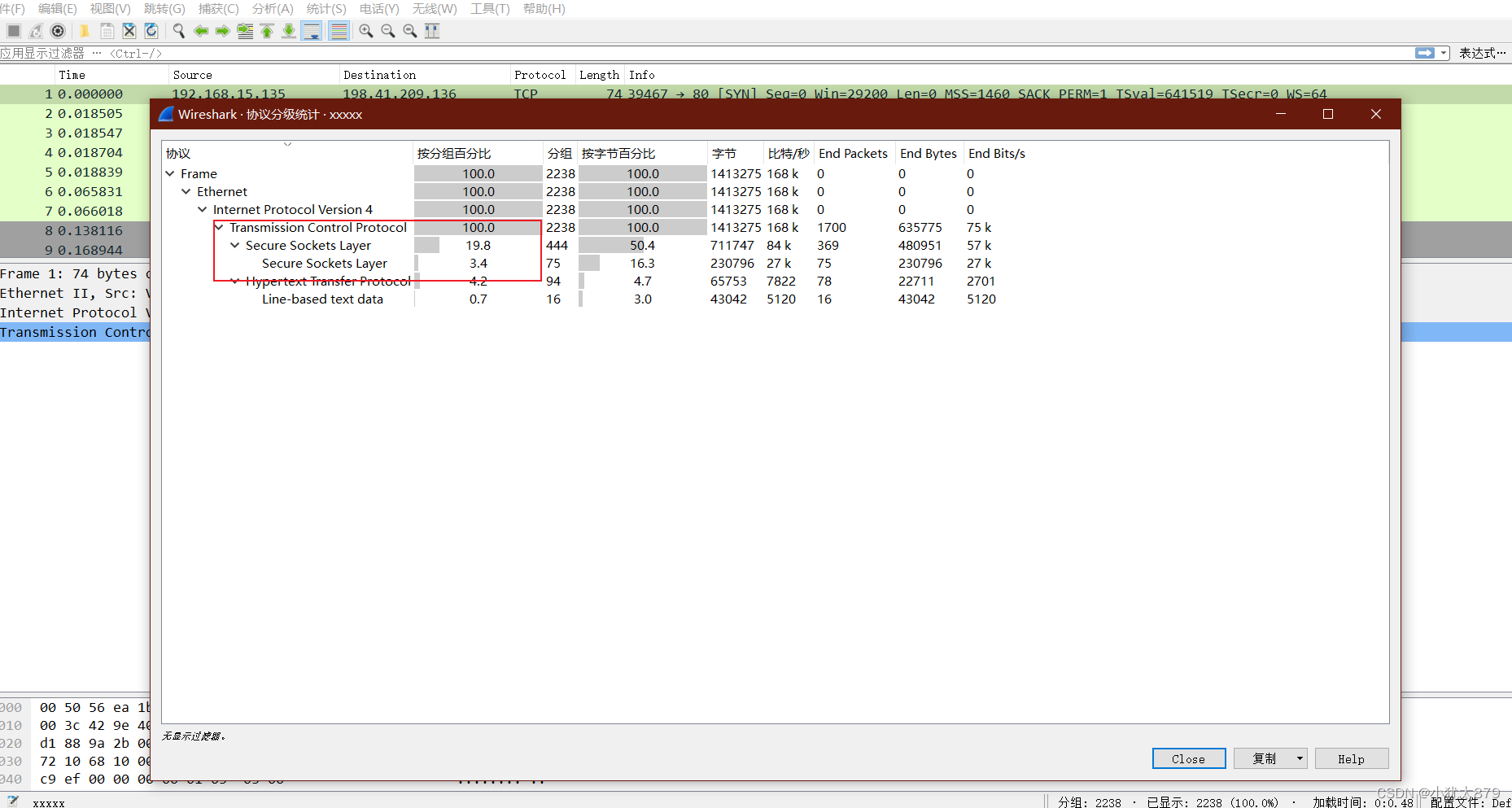

尝试看看协议

把占比最多的过滤出来发现一个fdp文件

分离出来(安装不了foremost)

分离出来查看得到flag

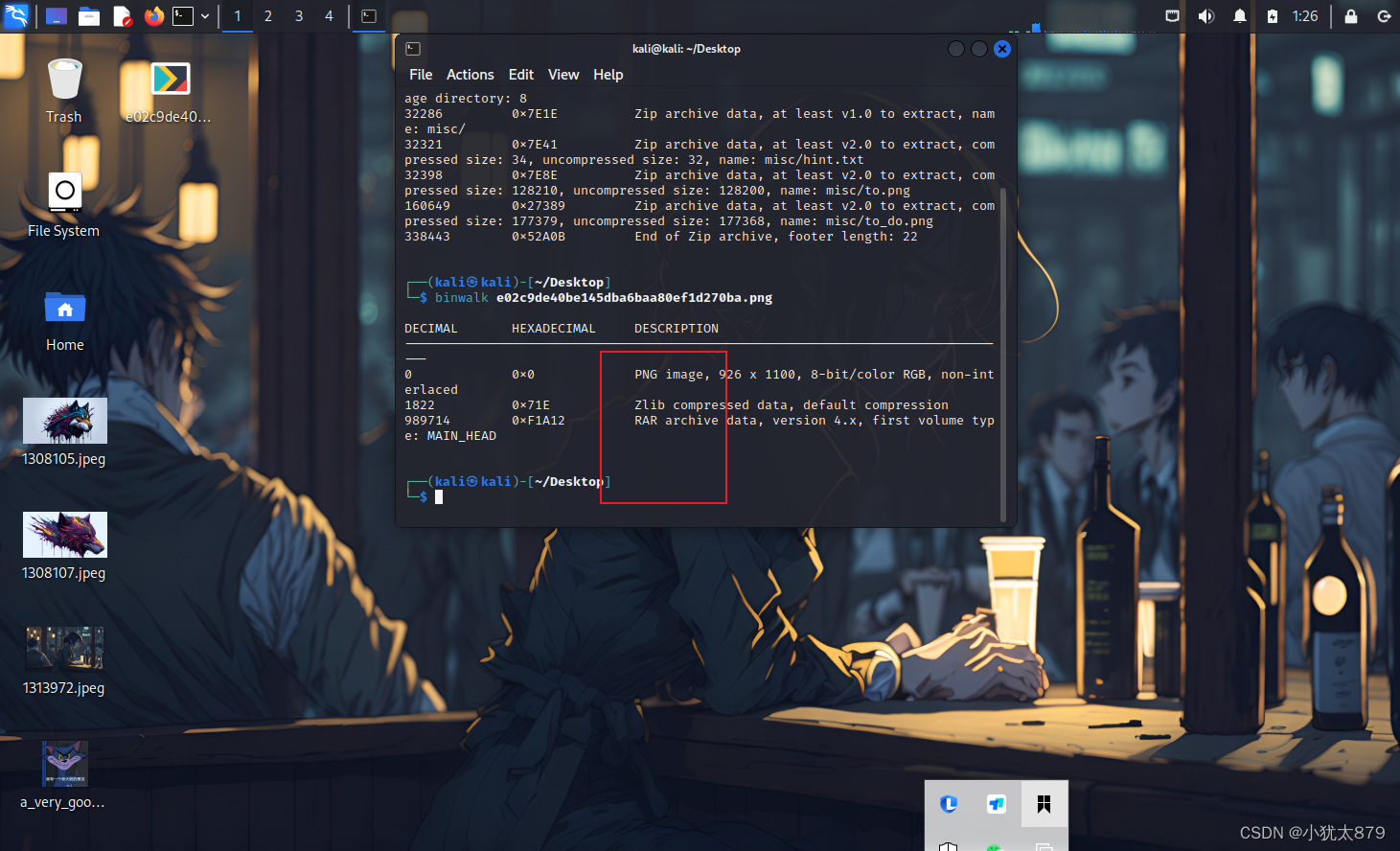

3,Ditf

用setgslove没有发现

用winhex也没有发现调高度得到一个东西尝试不是flag

再binwalk发现图片中有其他文件

分离出来解压需要密码

将刚刚得到输入解开得到一个pac

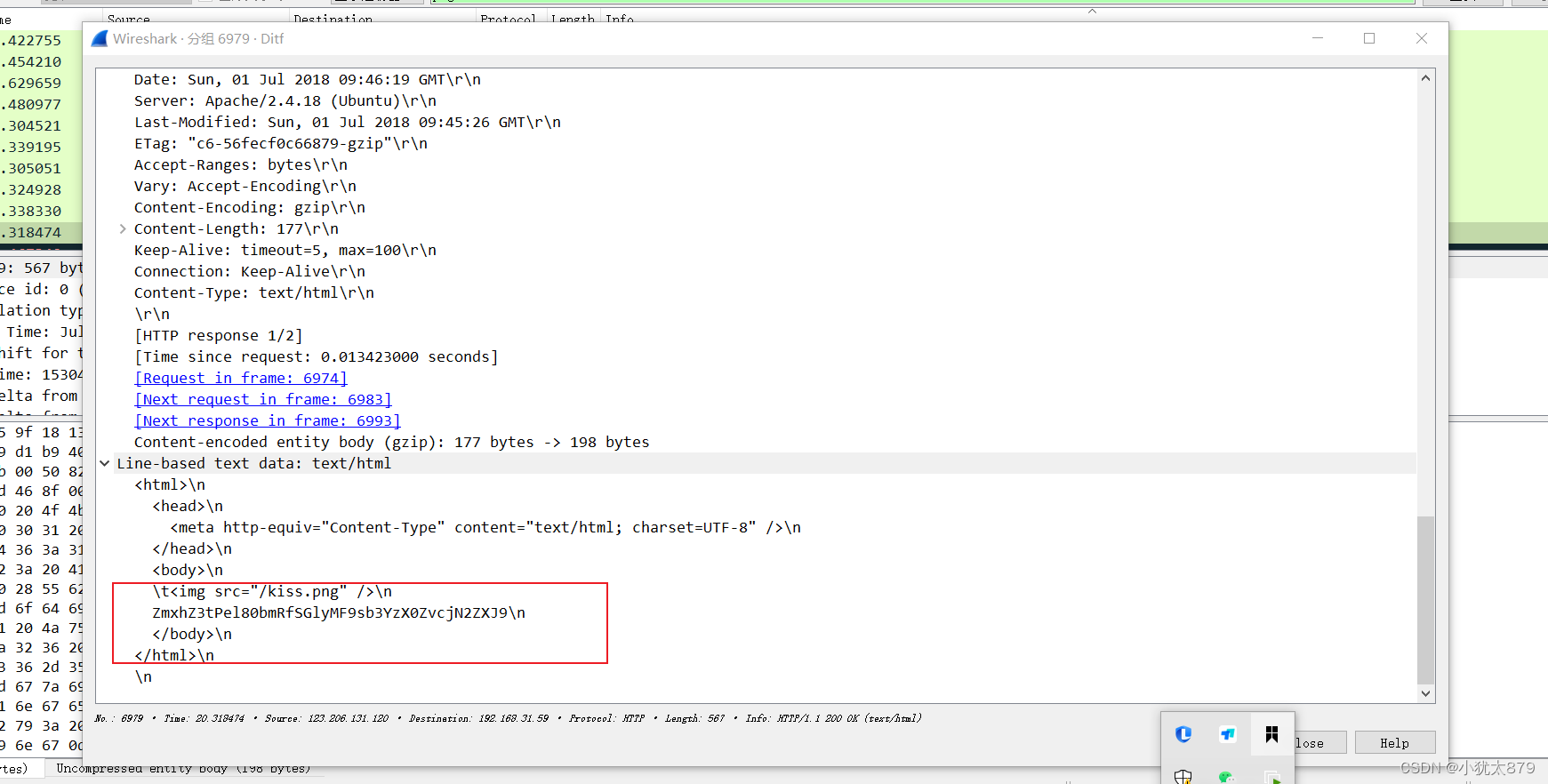

用wik分析搜索png流量追踪得到flag

用wik分析搜索png流量追踪得到flag

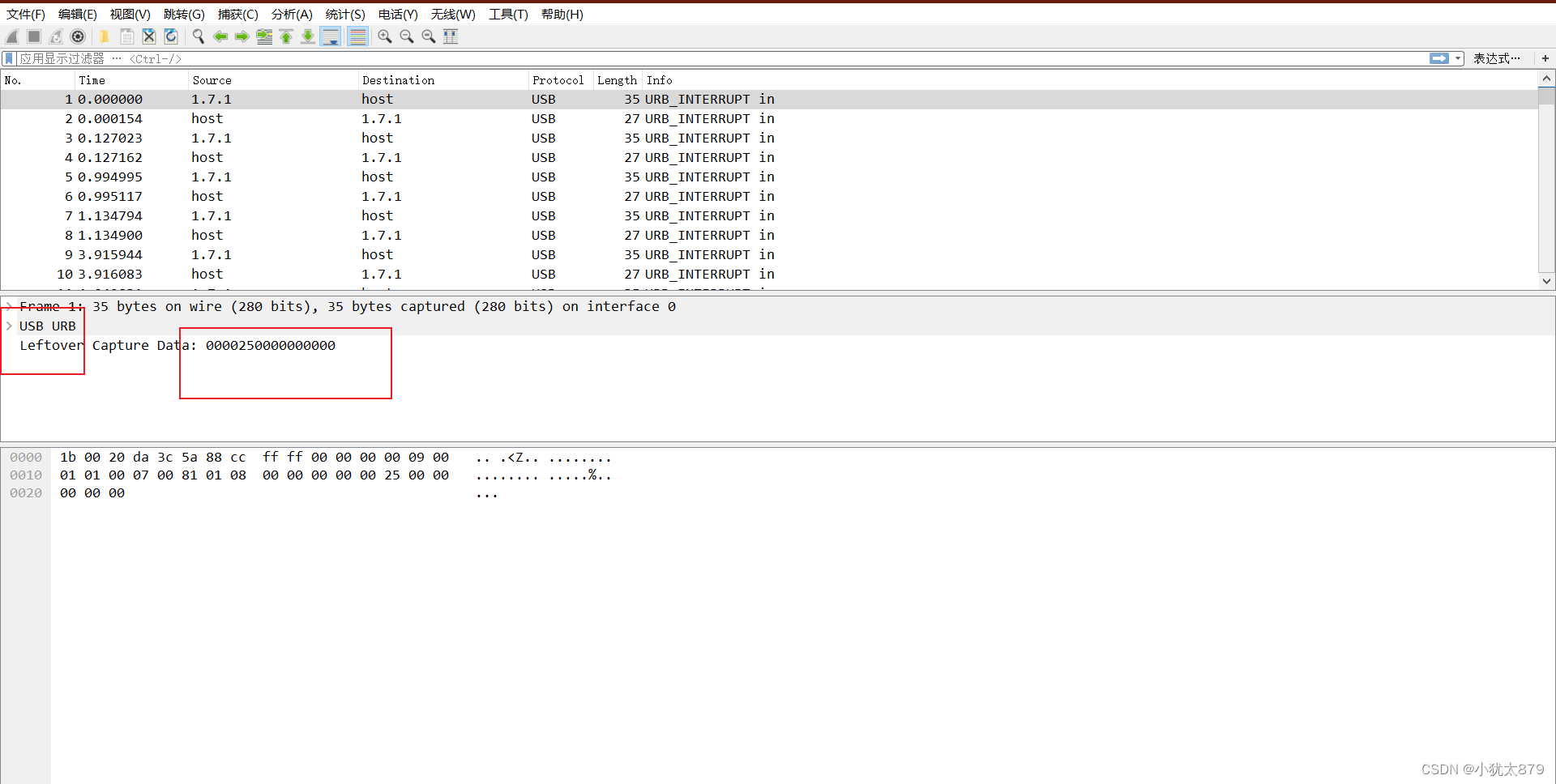

4,m0_01

发现是usb输入二进制

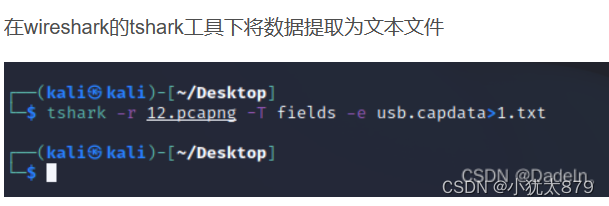

用kali的工具提取出来

跑脚本键盘得到一串字符串由0148构成

01248云影解密脚本跑

5,流量分析1

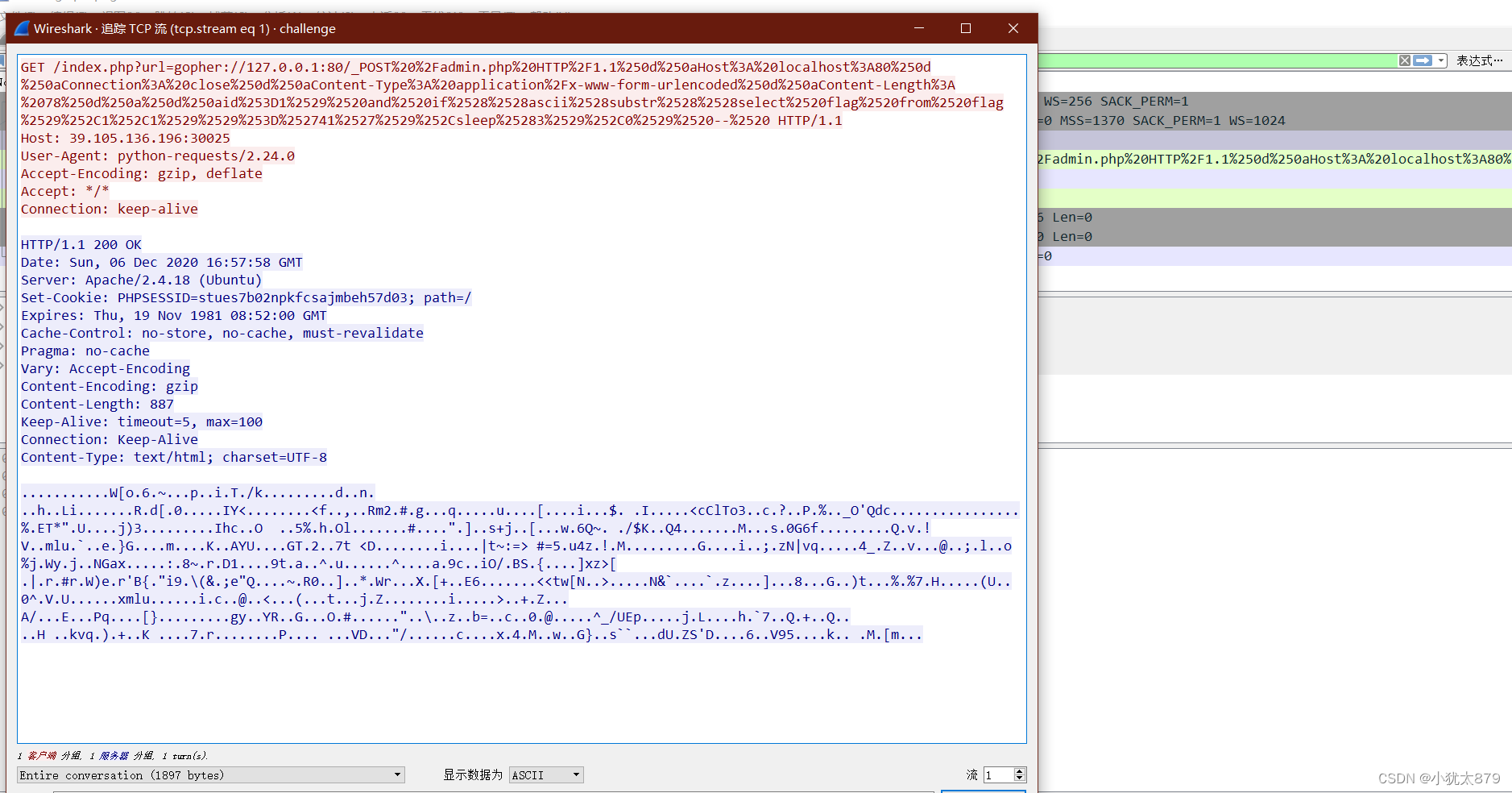

随便追踪一下tcp

解析url发现还可以解析得到

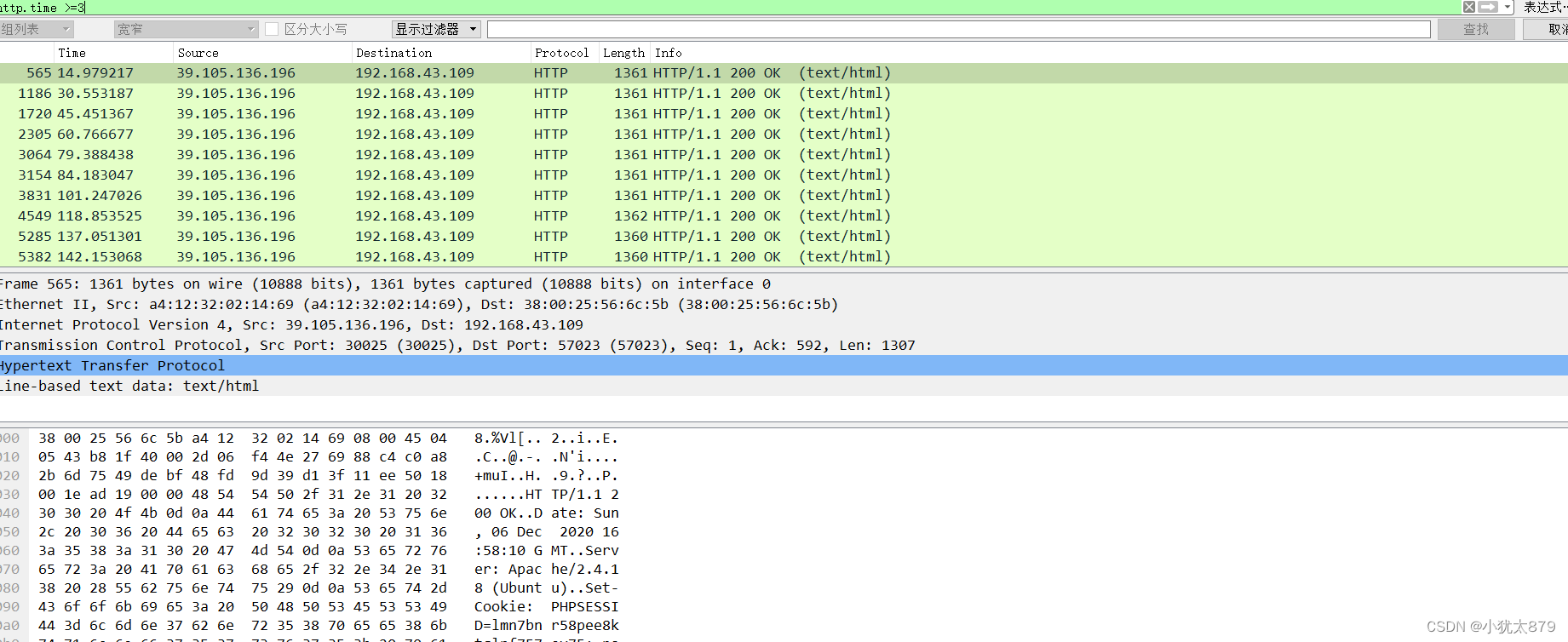

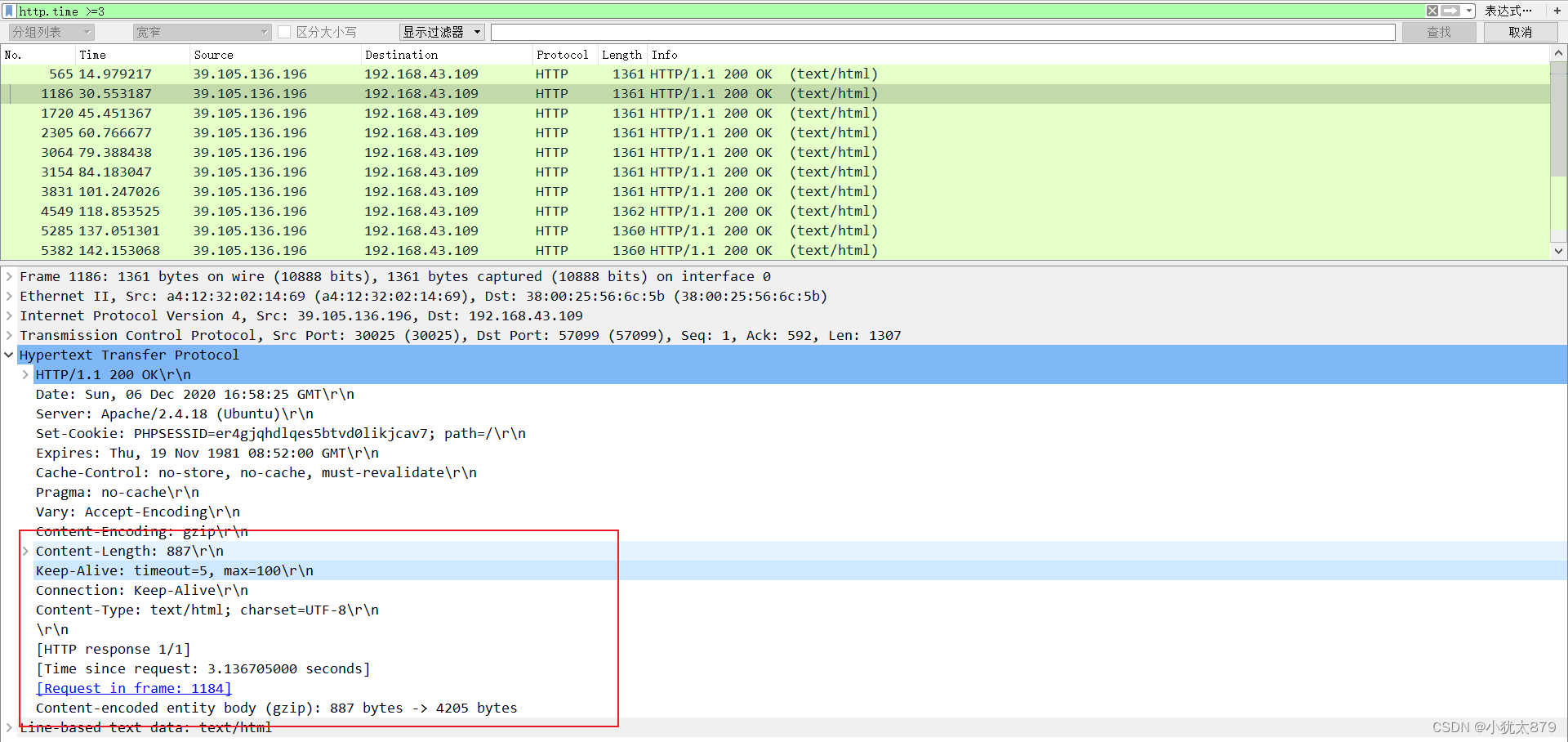

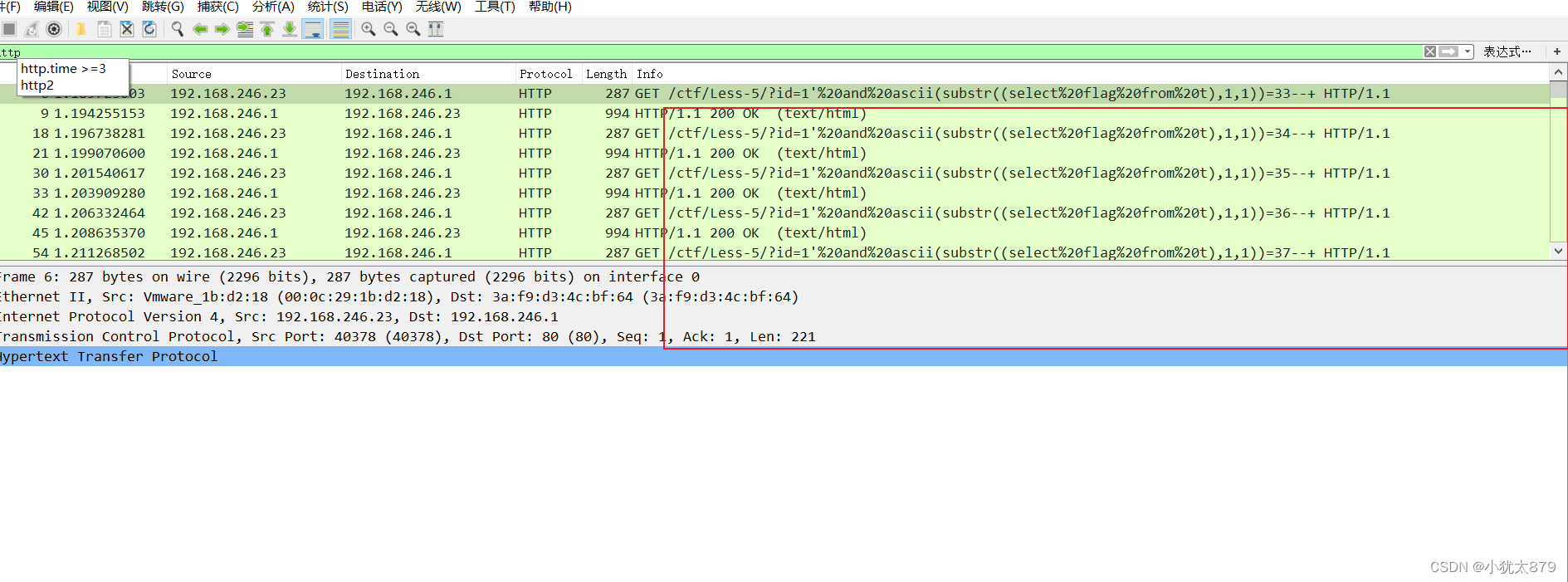

知道如果和40相等,就延时三秒过滤数据包的条件,也就是猜解成功的条件就是延时三秒就在wireshark输入命令,http.time >=3

每条解析url头解密得到acsii码翻译对应得到flag

每条解析url头解密得到acsii码翻译对应得到flag

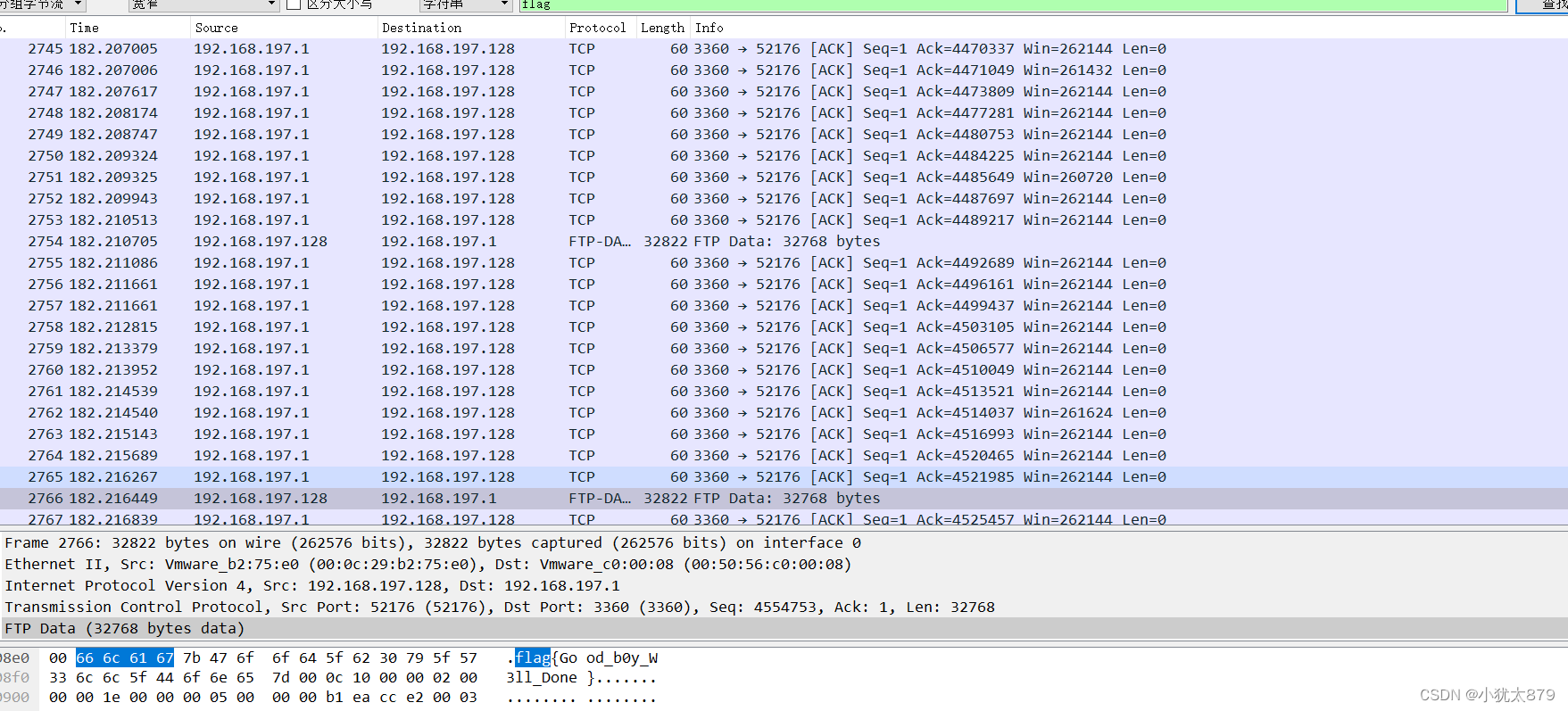

5,pcap1

发现tfp居多用过滤过滤规则:tcp contains "flag" 追踪流量

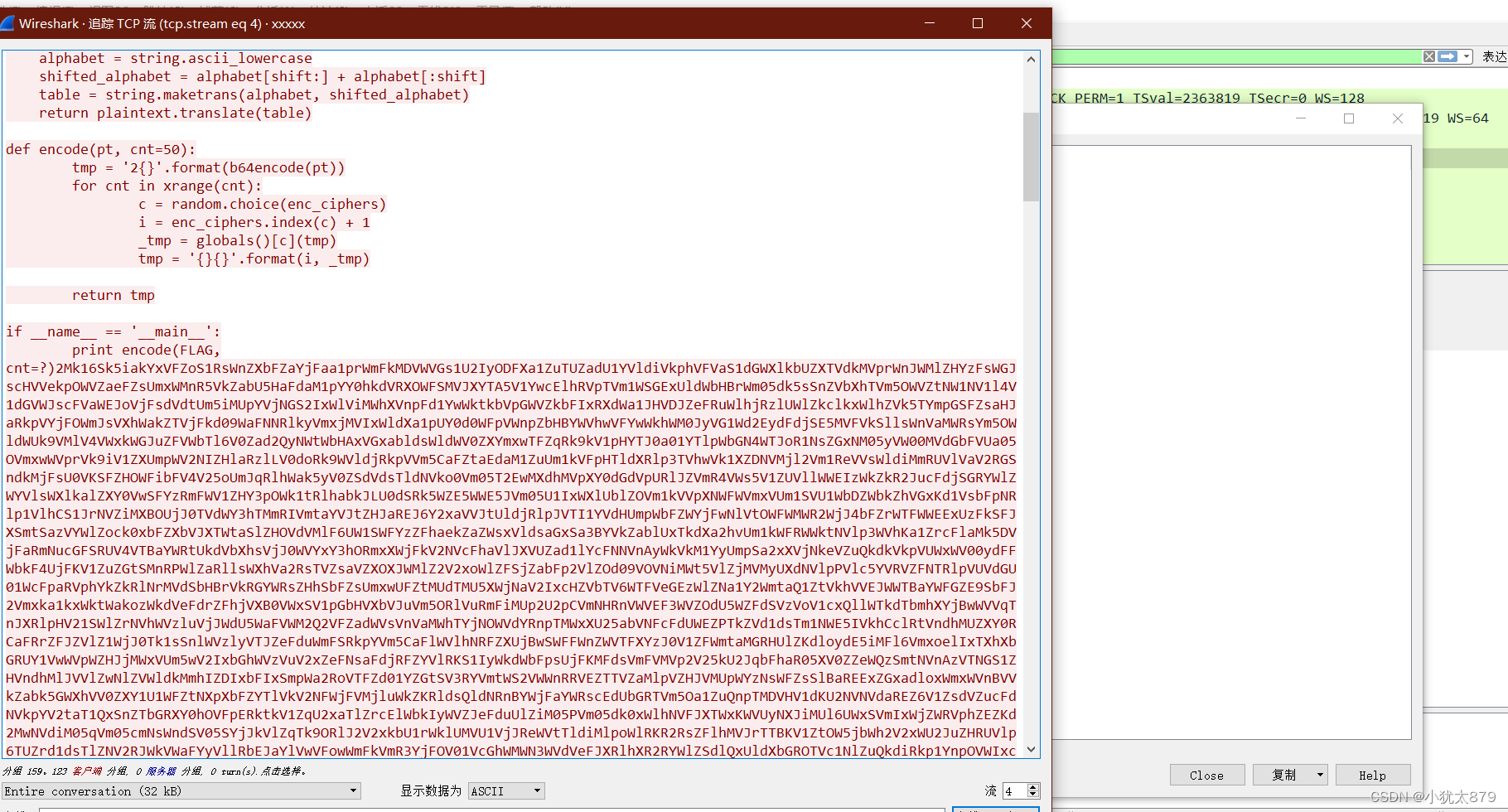

发现是py另存为再解析得到flag

6,Wire1

发现盲注全部保存出来拼起来得到flag

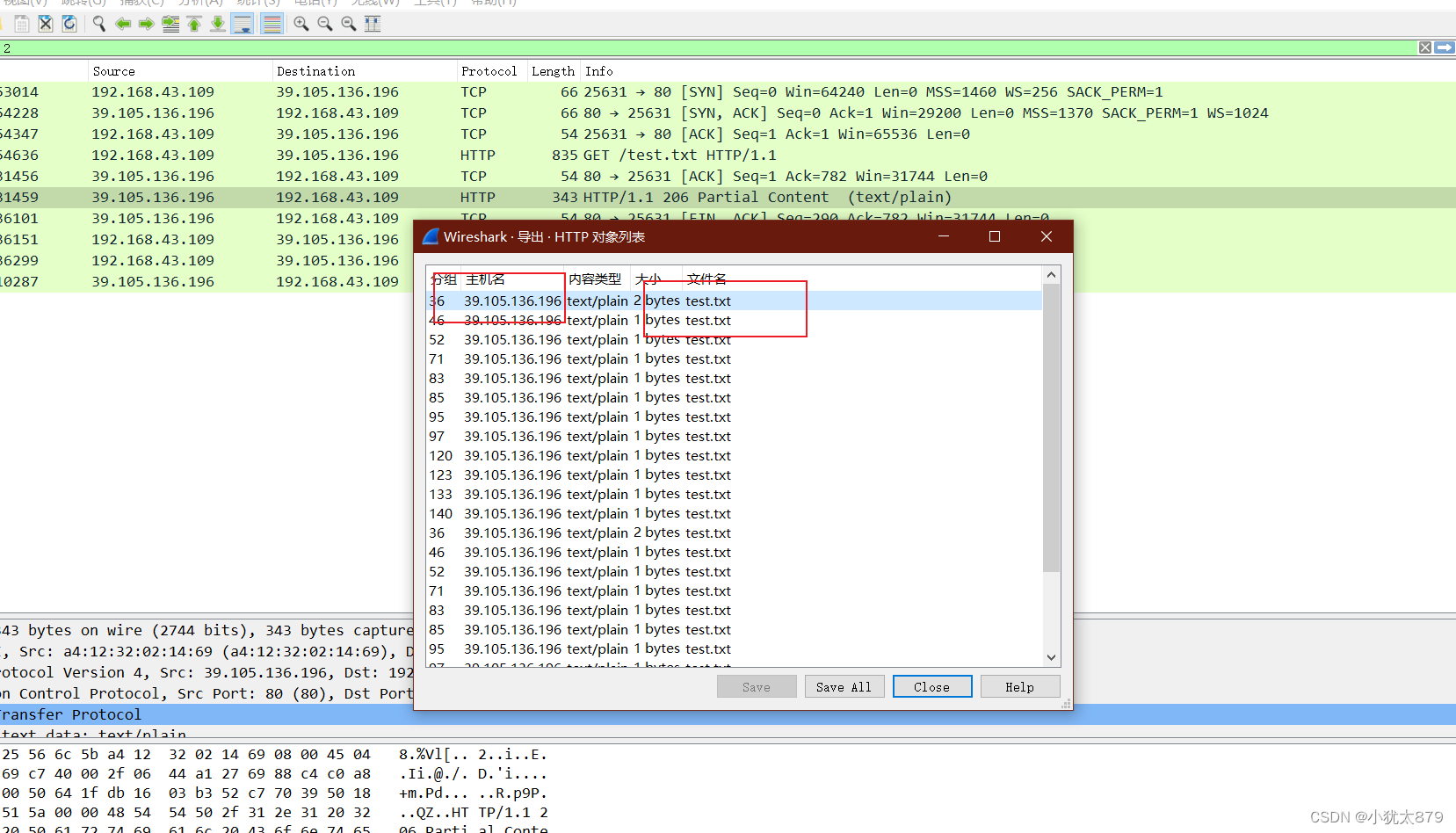

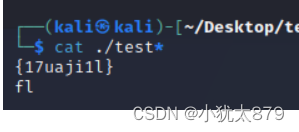

7,流量分析2

发现都是这个网址发文件直接应有过滤出来http.response_for.uri == “http://网站/文件

”直接保存出来查看文档得到flag

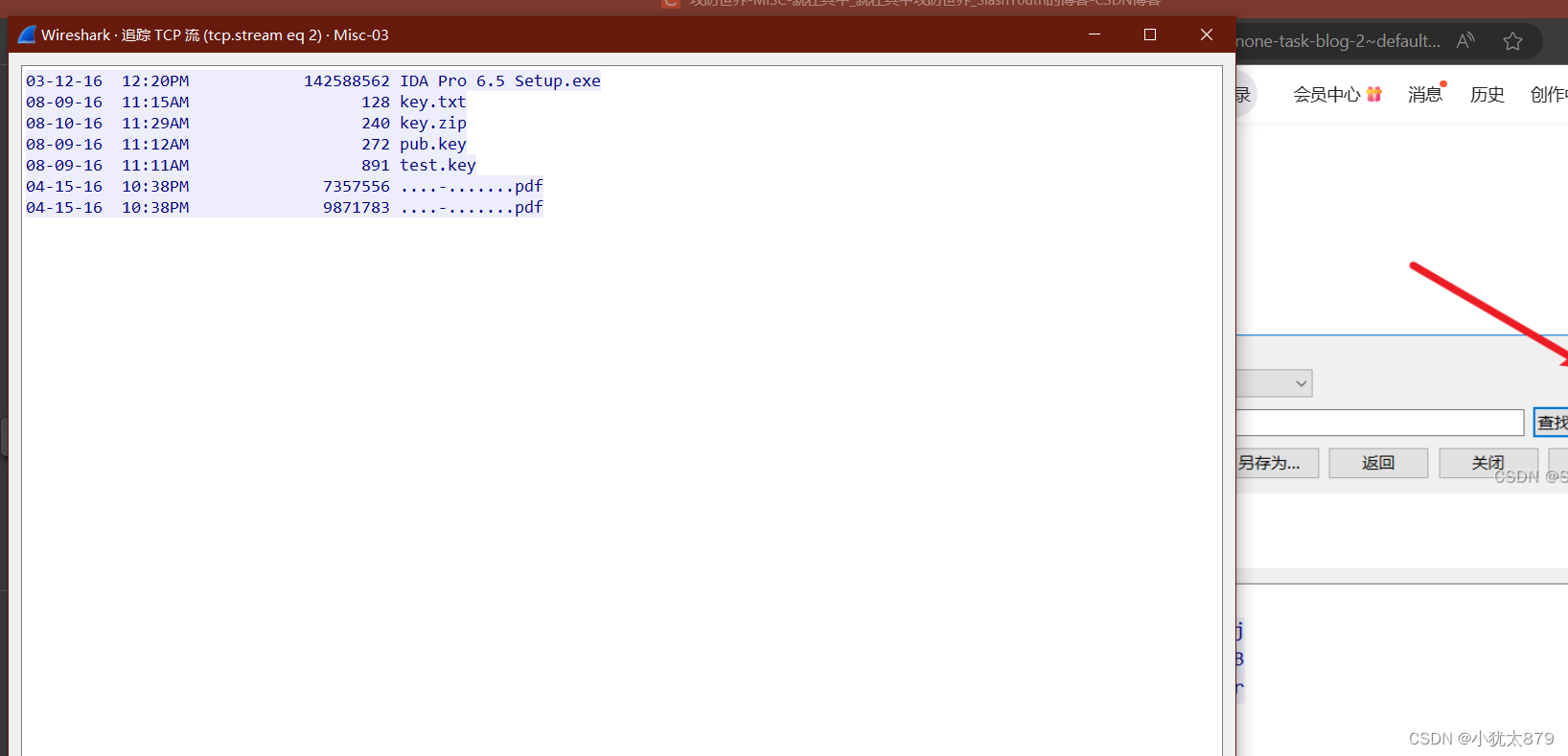

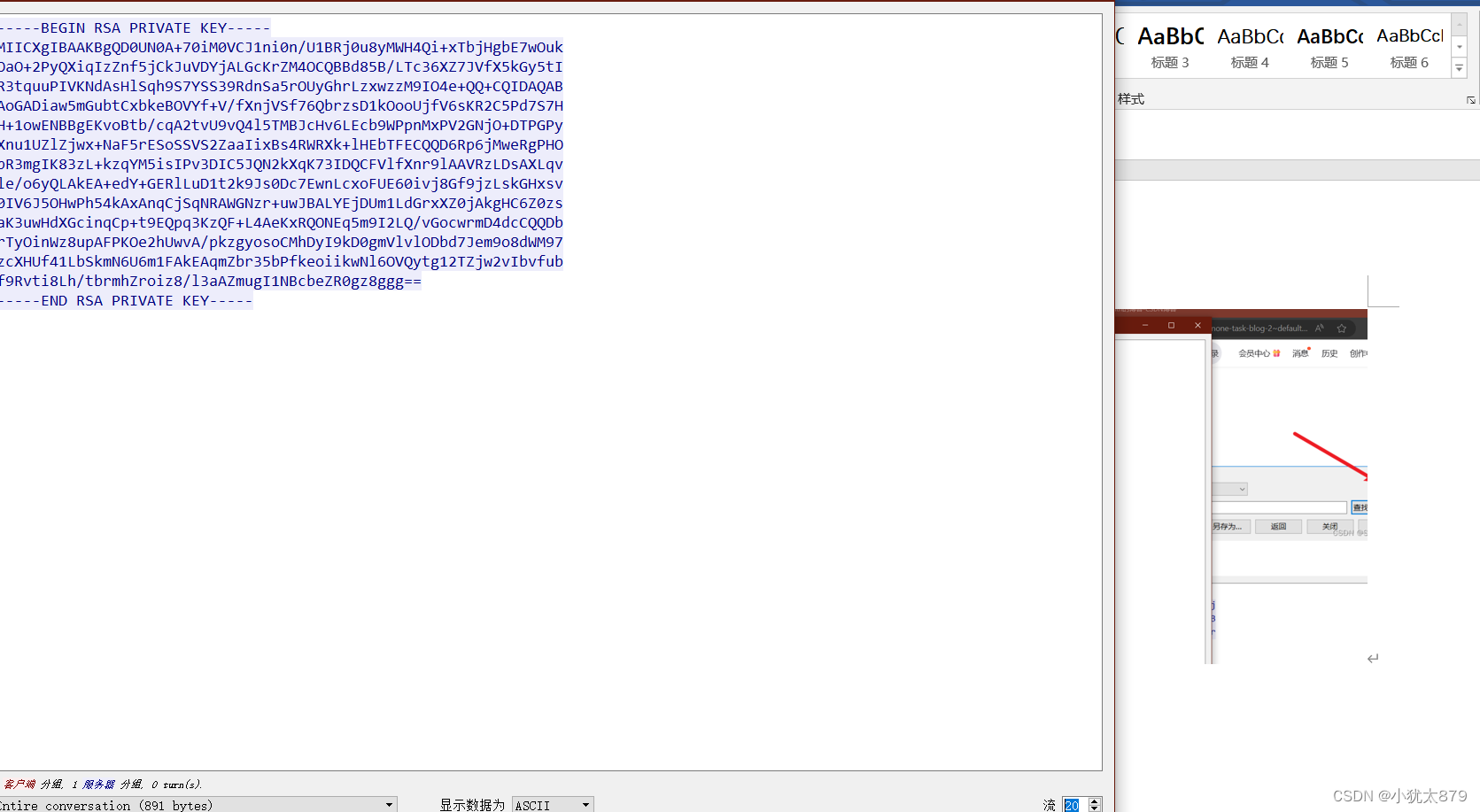

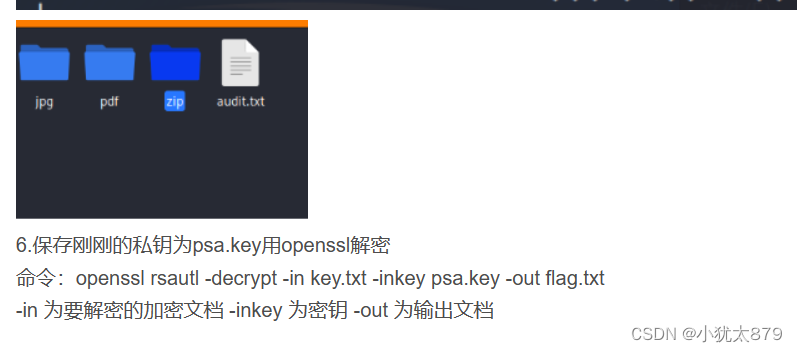

8,就在其中

可以用binwalk直接发现得到

或者追踪tcp流发现一些文件

继续找到密钥

分离出文件

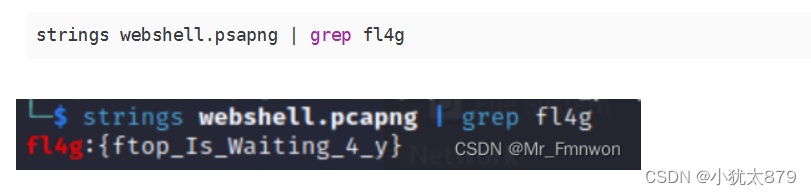

9,embarrass

直接搜索flag

或者用winhex搜索

或者用kail的strings命令

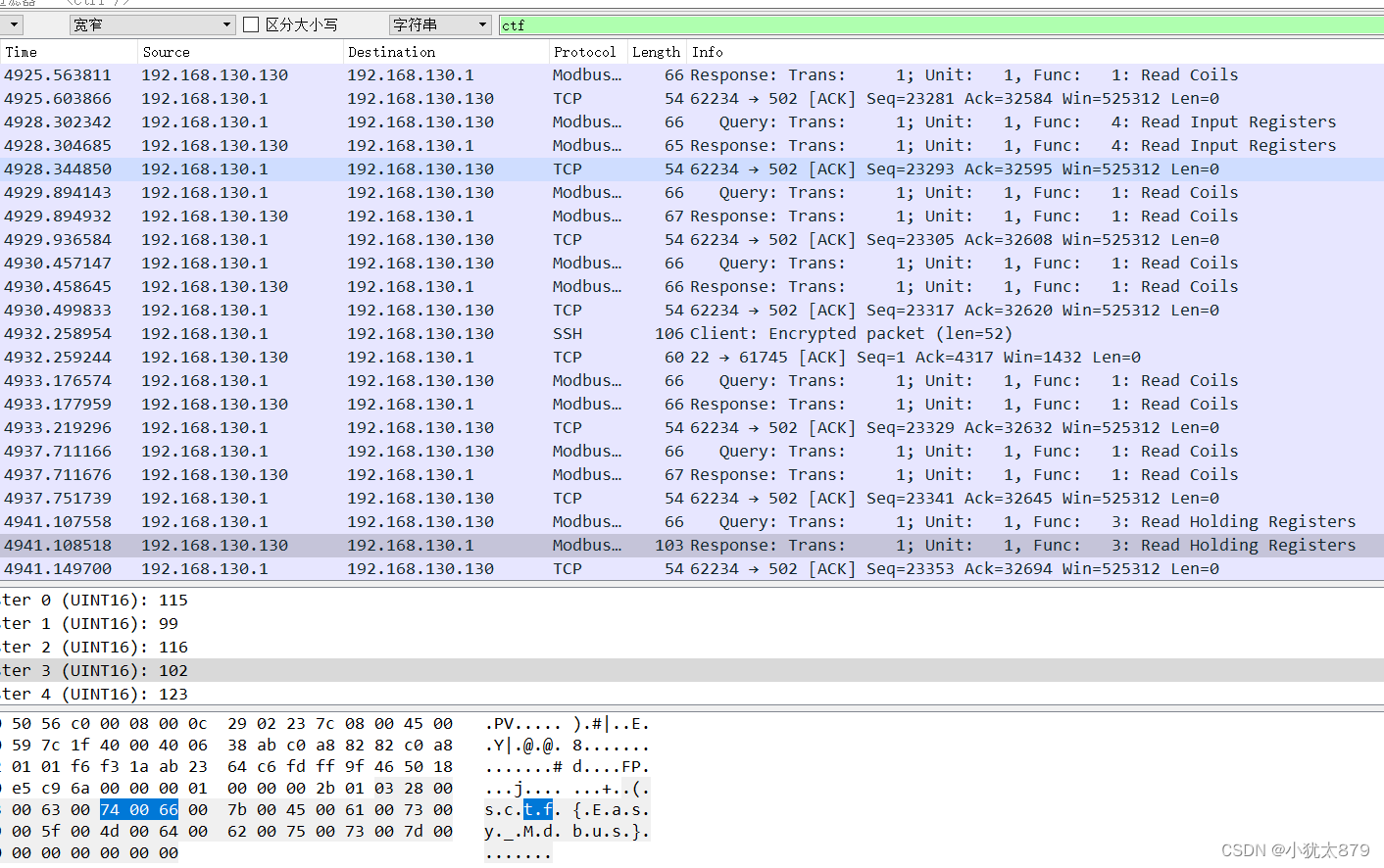

10,神奇的Modbus

直接搜索

Bugku

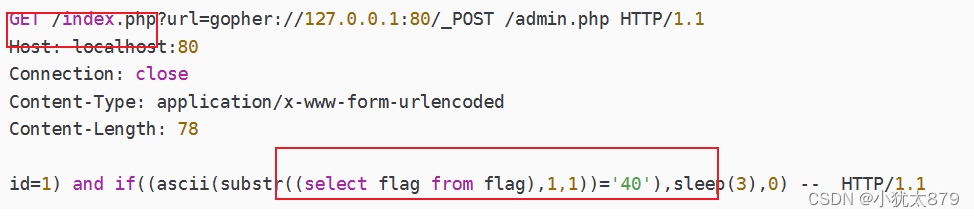

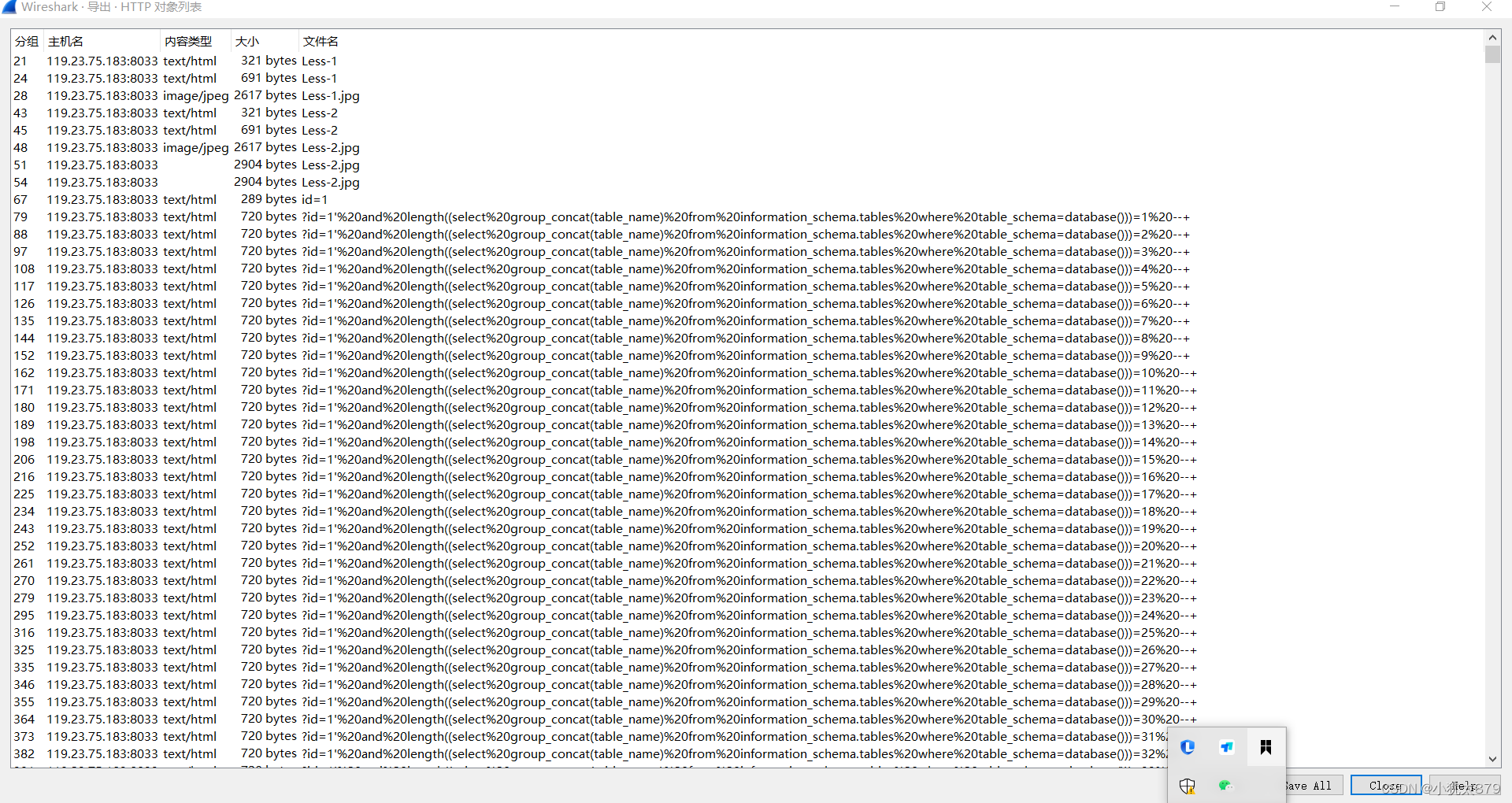

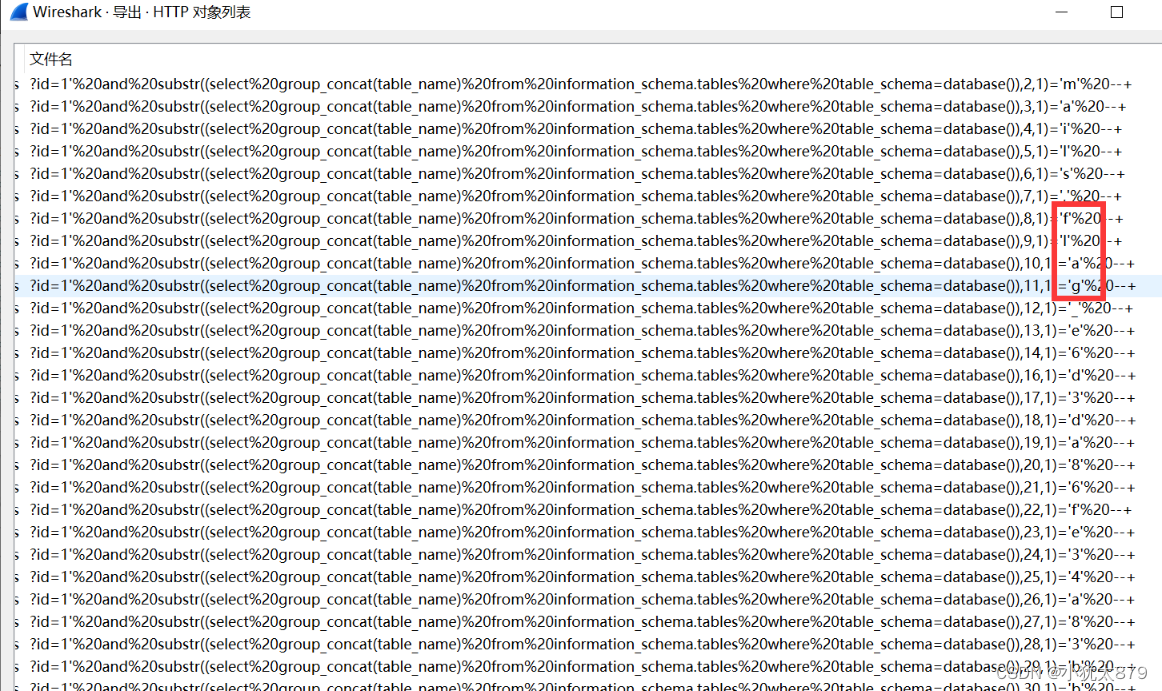

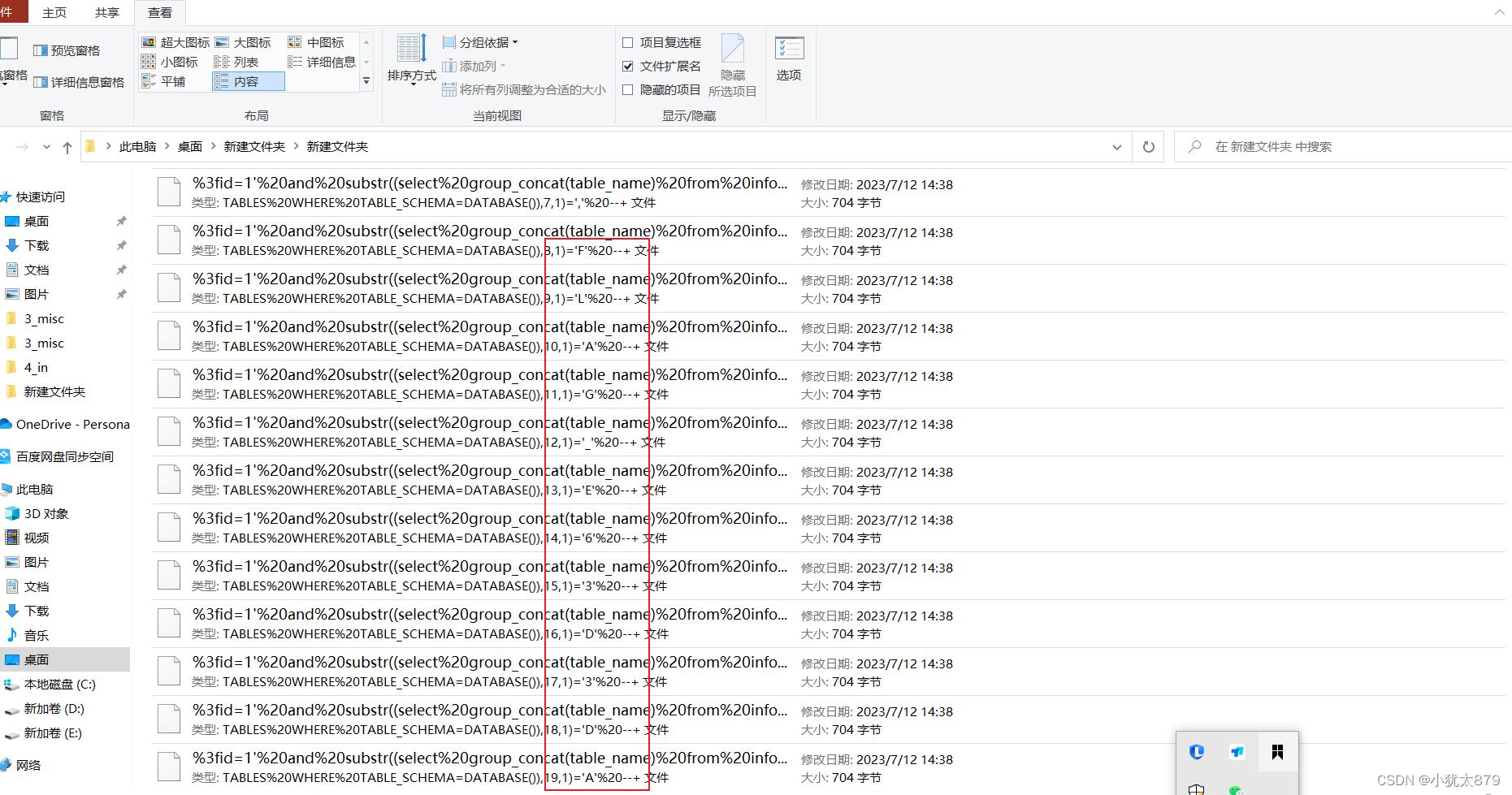

1,blind_injection

题目给出一个不认识文件后缀

按题目提示盲注(文件的注入第一次遇到)工具将http包过滤出来(sql是通过其)

盲注是成片的所以通过排序查找得到flag

亦可以导出为output然后选择得到flag

601

601

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?