进入靶场,看到提示,你可以证实这个网站吗,而且没有任何可以点击的地方,所以我们可以试试目录扫描,这里用御剑工具进行扫描

进入index.php目录下面,发现还是和之前的页面一样,这题涉及了phps的知识

phps文件就是php的源代码文件,通常用于提供给用户(访问者)查看php代码,因为用户无法直接通过Web浏览器看到php文件的内容,所以需要用phps文件代替。

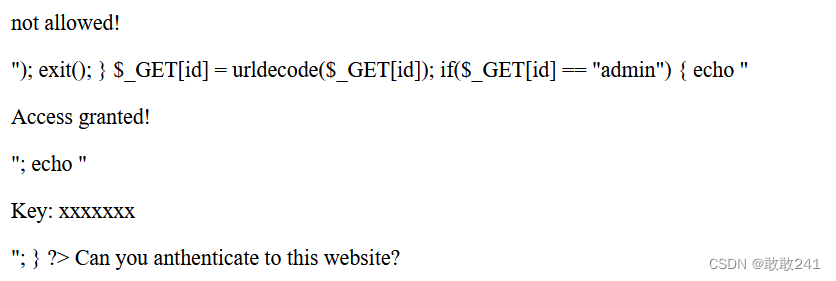

所以我们要访问index.phps,可以看到是php代码(代码审计),大概代码意思就是将通过get方式传进来的id的参数进行十六进制解码,如果解码后等于admin,就会输出key,也就是flag

urlencode()函数原理就是首先把中文字符转换为十六进制

urldecode()函数原理是把十六进制转换成中文字符

我们可以查url编码表来进行编码,这里举例a的编码:先对%25进行url解码得到%本身,而61是数字不用解码,就得到%61,以此类推,admin编码为%2561%2564%256D%2569%256E

| ASCII Value | URL-encode | ASCII Value | URL-encode | ASCII Value | URL-encode |

|---|---|---|---|---|---|

| æ | %00 | 0 | %30 | ` | %60 |

| %01 | 1 | %31 | a | %61 | |

| %02 | 2 | %32 | b | %62 | |

| %03 | 3 | %33 | c | %63 | |

| %04 | 4 | %34 | d | %64 | |

| %05 | 5 | %35 | e | %65 | |

| %06 | 6 | %36 | f | %66 | |

| %07 | 7 | %37 | g | %67 | |

| backspace | %08 | 8 | %38 | h | %68 |

| tab | %09 | 9 | %39 | i | %69 |

| linefeed | %0a | : | %3a | j | %6a |

| %0b | ; | %3b | k | %6b | |

| %0c | < | %3c | l | %6c | |

| c return | %0d | = | %3d | m | %6d |

| %0e | > | %3e | n | %6e | |

| %0f | ? | %3f | o | %6f | |

| %10 | @ | %40 | p | %70 | |

| %11 | A | %41 | q | %71 | |

| %12 | B | %42 | r | %72 | |

| %13 | C | %43 | s | %73 | |

| %14 | D | %44 | t | %74 | |

| %15 | E | %45 | u | %75 | |

| %16 | F | %46 | v | %76 | |

| %17 | G | %47 | w | %77 | |

| %18 | H | %48 | x | %78 | |

| %19 | I | %49 | y | %79 | |

| %1a | J | %4a | z | %7a | |

| %1b | K | %4b | { | %7b | |

| %1c | L | %4c | | | %7c | |

| %1d | M | %4d | } | %7d | |

| %1e | N | %4e | ~ | %7e | |

| %1f | O | %4f | %7f | ||

| space(空格) | %20 | P | %50 | € | %80 |

| ! | %21 | Q | %51 | %81 | |

| " | %22 | R | %52 | ‚ | %82 |

| # | %23 | S | %53 | ƒ | %83 |

| $ | %24 | T | %54 | „ | %84 |

| % | %25 | U | %55 | … | %85 |

| & | %26 | V | %56 | † | %86 |

| ' | %27 | W | %57 | ‡ | %87 |

| ( | %28 | X | %58 | ˆ | %88 |

| ) | %29 | Y | %59 | ‰ | %89 |

| * | %2a | Z | %5a | Š | %8a |

| + | %2b | [ | %5b | ‹ | %8b |

| , | %2c | \ | %5c | Π| %8c |

| - | %2d | ] | %5d | %8d | |

| . | %2e | ^ | %5e | Ž | %8e |

| / | %2f | _ | %5f | %8 |

接下来用id参数进行提交,得到flag

1301

1301

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?