建议在电脑端注册登陆观看,手机端排版和电脑端有出入!!!

【网络模拟软件】

思科模拟器Cisco Packet Tracer是由Cisco公司发布的一个辅助学习工具,为学习思科网络课程的初学者去设计、配置、排除网络故障提供了网络模拟环境。用户可以在软件的图形用户界面上直接使用拖曳方法建立网络拓扑,并可提供数据包在网络中行进的详细处理过程,观察网络实时运行情况。可以学习IOS的配置、锻炼故障排查能力。

因为我们进行网络模拟是在思科模拟器里面,它的MAC地址的表示方式为FFFF.FFFF.FFFF.

一、【ICMP协议】

ICMP(Internet control message protocol)消息控制协议 !

ICMP工作在TCP/IP协议栈的网络层,功能为配合网络,测试网络连通性

主要作用:不是为了获取某些数据的,为了测试网络连通性的。

根据OSI参考模型,在在网络传输过程中,如果遇到不能正常传送或接受数据,需要根据第一层到第七层逐层进行排查。【自下而上排查】

ICMP三个功能:

①测试网络三层连通性(回声请求和回声应答(双向连通,有去有回))【背】

②差错提示(丢包返回原因提示)

③路径优化(路由器来自动判断来进行使用) ----->ICMP重定向

ICMP是在IP上额外封装的一个报文!

为了方便网络连通性测试和网络路径优化,ICMP配合网络联合运作:ping。

ICMP协议使用的工具命令---->ping命令 (一般情况都可以使用,除了ICMP功能禁用)

| ping不仅可以差错提示,可以检测网络传输质量 |

| 【Ping命令的使用】 |

| ping [option] IP ADDRESS(域名) |

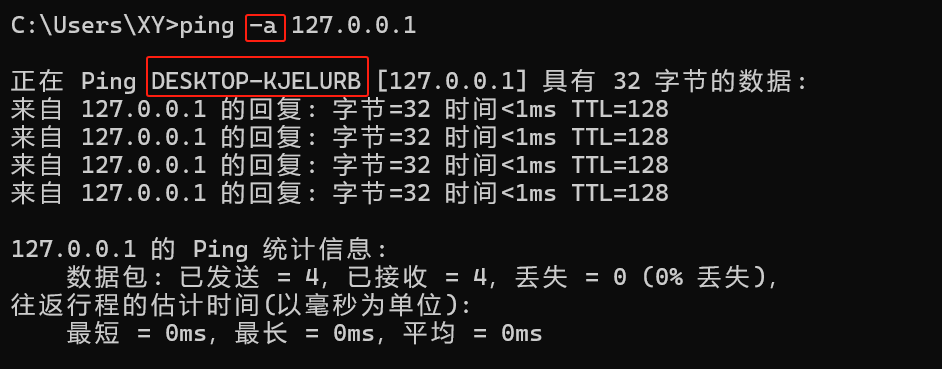

| -a:解析目的IP的主机名 |

| Ping 自己:Ping -a 127.0.0.1 解析自己的主机名 |

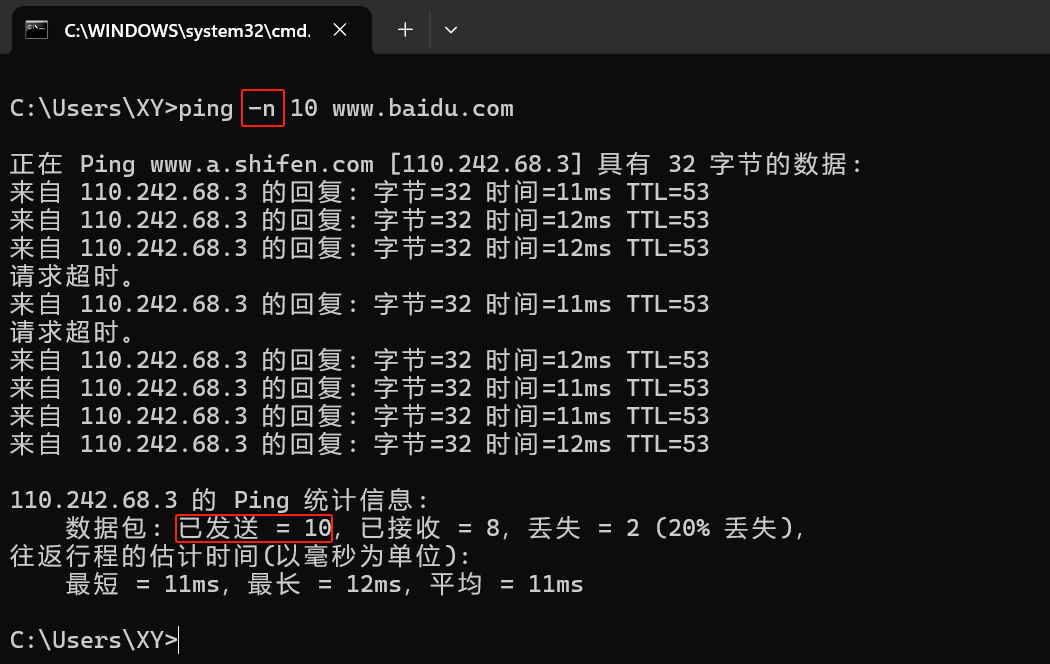

| -n(c是Linux):执行的规定次数 (windows默认规定4次,Linux规定只要不终止进程,一直进行) |

| Ping -n 2 www.baidu.com |

Ping 自己:Ping -a 127.0.0.1 解析自己的主机名!!!

Ping -n 2 www.baidu.com

Ping -n 2 www.baidu.com

ICMP报文结果统计【背】

0 0 echo reply 正确返回 3 0 网络不可达 目的地所在网络找不到(路由没设对,或者网络确实是不可识别的网络) 3 1 主机不可达 目的网络可以找到,网络中的节点找不到。 3 2 协议不可达 找到网络中的主机,但是三层协议中的报头无法识别 3 3 端口不可达 无法识别TCP/UDP端口 5 0 重定向 8 0 echo request 正确请求

二、【ARP协议】

地址解析协议(只支持IPV4的地址解析,不支持IPV6)

地址协议指IP映射MAC地址的对应的关系。

在OSI模型中ARP协议属于链路层。

在以太网通信体系中,只知道网络节点的IP地址,不知道以太网中的MAC地址,无法形成数据帧的封装,所以必须知道网络节点的MAC地址才可以正常封装报文完成网络传输。

将一个已知的的IP地址解析成MAC地址,以便在交换机上通过MAC地址进行通信。

【例】

- PC1要发数据给PC2,需要先知道PC2的IP地址所对应的MAC地址是什么,需要通过ARP请求广播来实现。

- 主机1想发数据给主机2,先检查自己的ARP缓存表,ARP缓存表是主机存储在内存中的IP和MAC的一 一应的表。

ARP报

Ethernet2|ARP|FCS ARP广播 SMAC:SIP-------> FFFF.FFFF.FFFF:DIP 全网广播地址

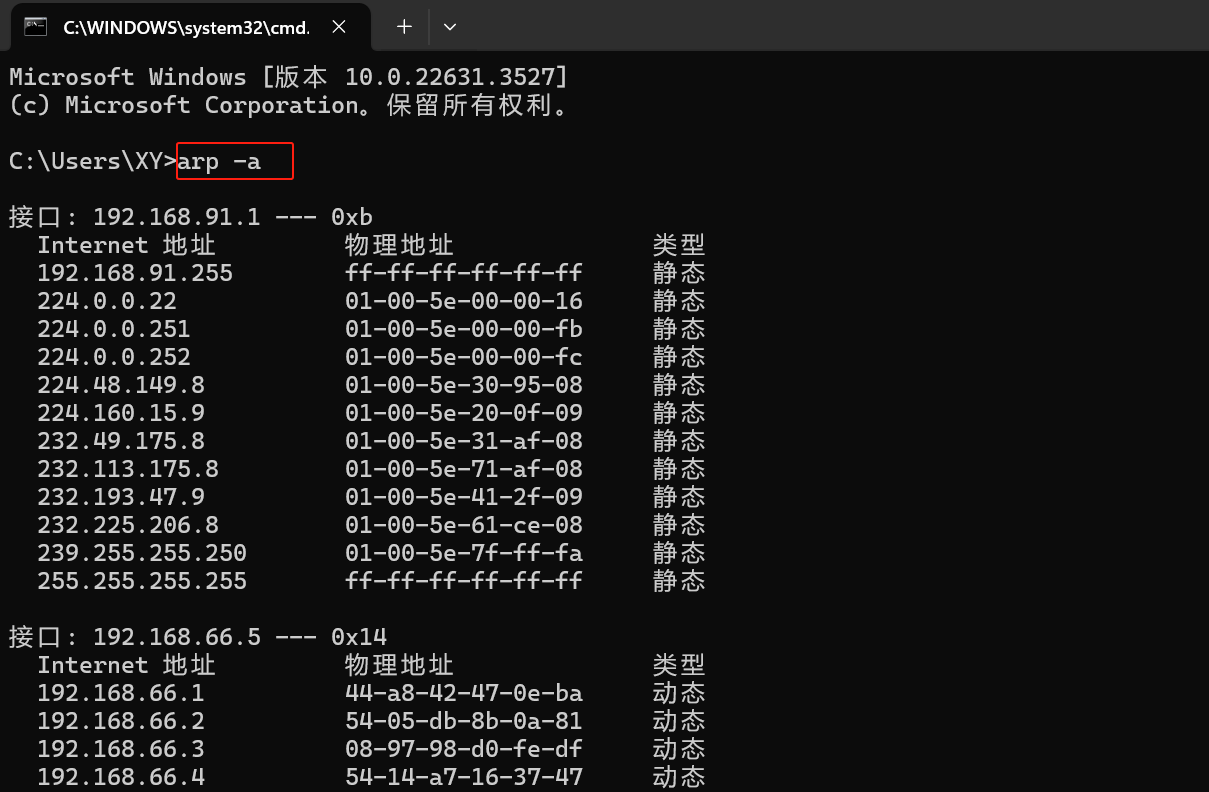

ARP缓存表(命令arp -a)

在以太网设备中,任何设备都有这一张表。

ARP表项的生成方式:

①静态配置(不灵活,24小时时效)

②通过ARP协议自动学习,动态获取 4小时之内

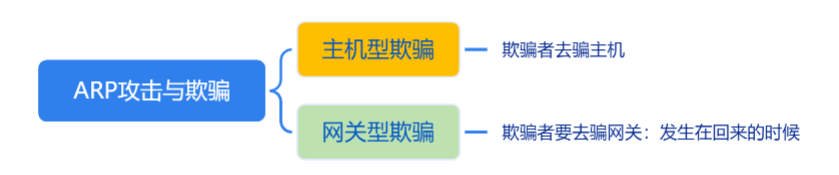

三、【ARP攻击与欺骗】

- 主动攻击:能让受害者察觉到的,暴力的.

- 被动攻击:一般以窃听为主,对方不察觉的,潜伏的.

[主机型据欺骗]:冒充网关欺骗主机的行为!发生在出去的时候!

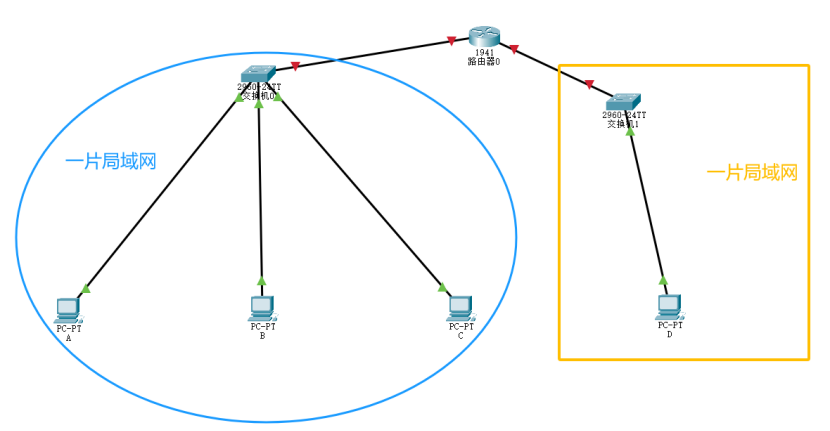

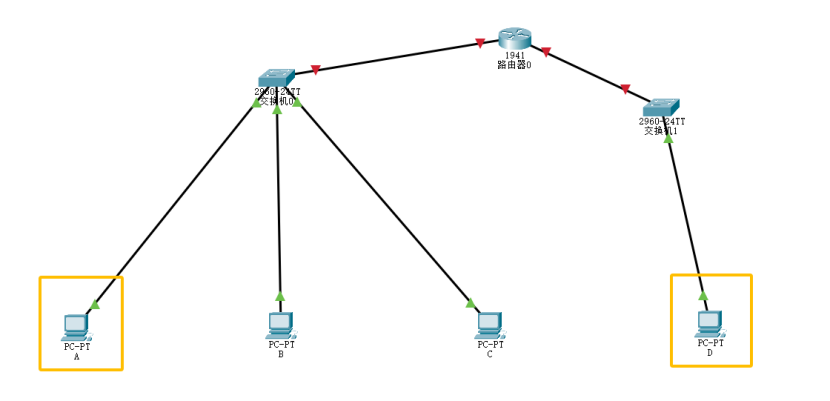

【例: A想要和D进行通信】

【一】

目前来说A还不知道往哪个路由方向走,所以这个报文就被暂时搁浅起来,不进行封装!

【二】

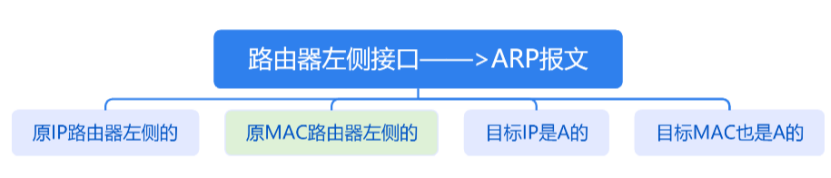

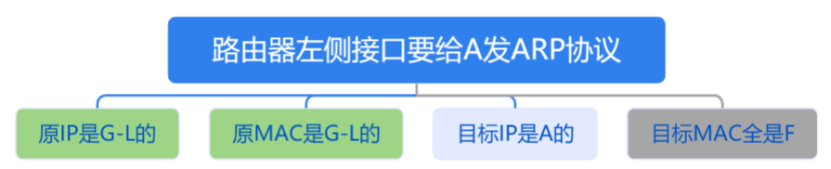

A会发ARP广播报文,通过交换机把ARP报文发给主机B、主机C和路由器左侧接口,本来路由器要来回应A的,但是B想要去骗A。

【三:1】

路由器左侧要回应ARP报文,这个报文会先回给A。

【三:2】

同时B想要去攻击网关,同时也要去欺骗A。【B冒充网关的报文比网关自己发的要靠后】

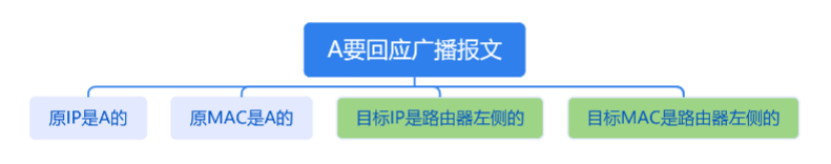

A先接收到的是路由器回应的报文,后接受的是B冒充的报文。

但是ARP协议有个【后来居上】原则,所以实际上,A收到的ARP报文回应是B发出的。

B在冒充网关欺骗A这叫主机行欺骗。

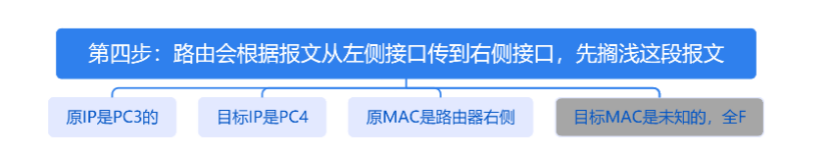

【网关型欺骗】冒充主机骗网关!报文要回来的时候!

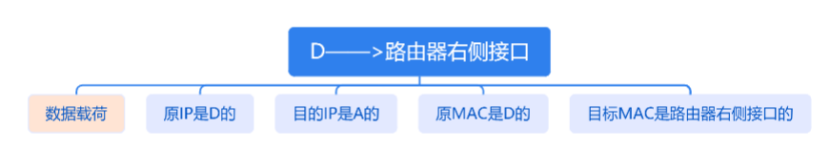

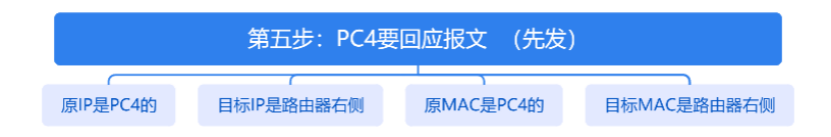

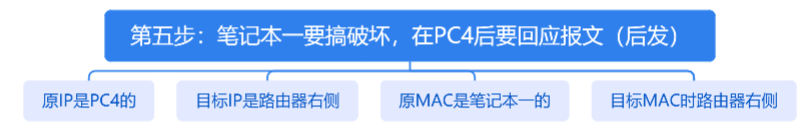

【例:D在回应ARP广播给A的时候!】

【一】

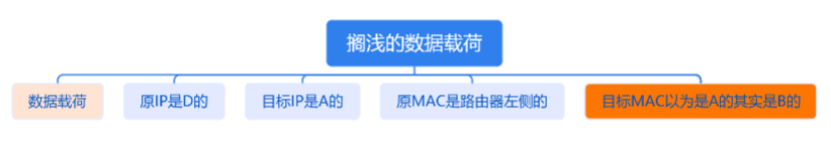

D在回应ARP广播给A时,路由器右侧会把MAC地址拆掉,将剩下的报文搁浅起来。数据会流到路由器的左侧接口。

【二】

路由器右侧会把MAC地址拆掉,将剩下的报文搁浅起来。数据会流到路由器的左侧接口。

【三】

这个ARP广播会给B和C也发送,C没坏心思就把包扔掉了,B想要搞破坏。

【四】

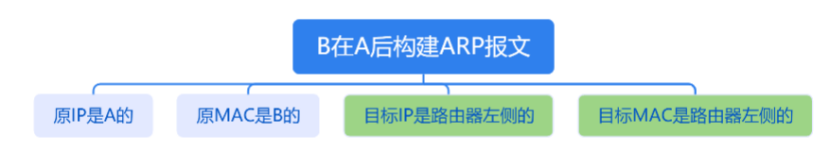

B在A回应之后,构建一个ARP报文

【五】

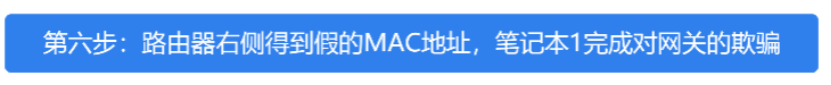

B的报文传过去就会把A的顶掉。路由器会把搁浅的数据载荷拿起来。

B就一致欺骗网关自己是A,A被B给攻击了,网关型欺骗。

1.攻击主机制造假的ARP应答,并发送给局域网中除被攻击之外的所有主机。ARP应答中包含被攻击主机的IP地址和虚假的MAC地址。

2.攻击主机制造假的ARP应答,并发送给被攻击的主机,ARP应答中包含除被攻击攻击主机之外的所有主机的IP地址和虚假的MAC地址。

3.只要执行上诉ARP攻击行为中的一种就可以实现被攻击主机和其他主机无法通信。

以太网工作在数据链路层

1983年IEEE标准委员会通过了第一个802.3标准。

1990年9月通过使用双绞线介质的以太网标准。传输速率为10M/S。

1991-1992年开发高速以太网,速率达到100M/S 快速以太网 FAST ETHERNET

现在以太网速度已经达到千兆、万兆 吉比特以太网 Gigabit ETHERNET

作业:

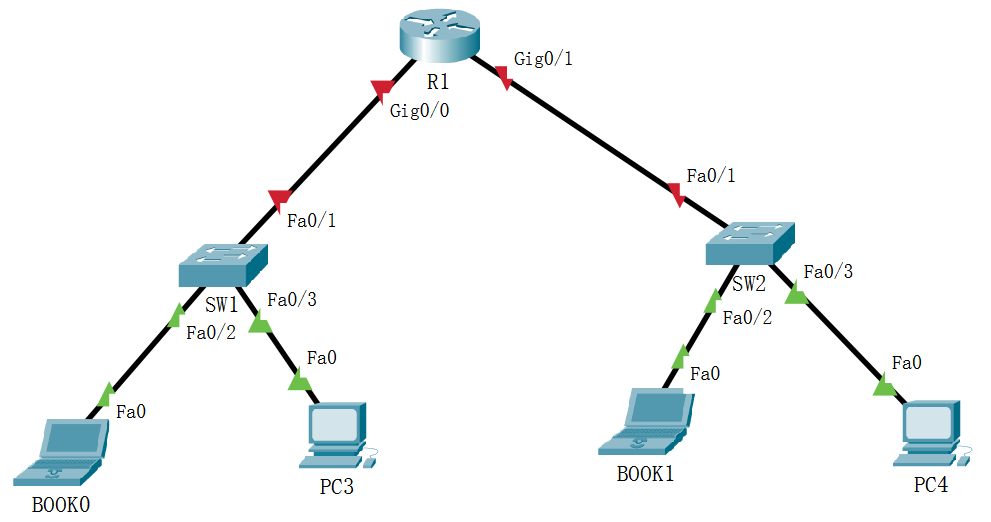

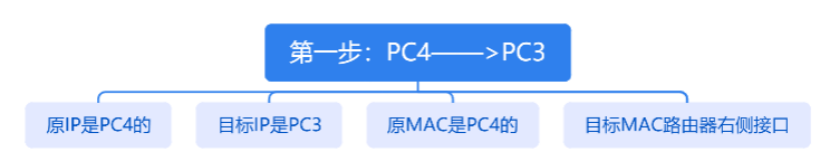

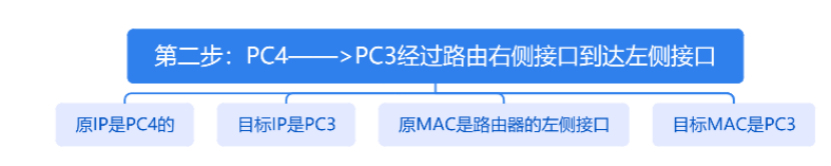

5:结合此图,写出PC4给PC3发数据过程中,自己对网关型ARP攻击与欺骗的理解。

终于把笔记补完了哈哈哈!!!

还要认真背哦!!!

希望对大家有所帮助!!!

762

762

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?