Lazysysadmin靶机测试过程

一\netdiscover主机发现

可见,192.168.8.141为目标主机

二\主机扫描(masscan及nmap)

首先,masscna进行快速扫描

再用nmap进行扫描

可以看到,开放六个端口,包括ssh以及web常用的80端口

三\先对web端进行dirb目录扫描

逐个访问:

http://192.168.8.141/info.php

http://192.168.8.141/phpmyadmin/

http://192.168.8.141/wordpress/

http://192.168.8.141/wordpress/wp-includes/

对后台用户名密码进行爆破

对后台用户名密码进行爆破

\http://192.168.8.141/wordpress/wp-login.php

四\对samba共享服务进行测试

enum4linux 192.168.8.141

可以看到samba允许空用户名空密码连接

远程挂载目标主机共享目录

得到wordpress用户名密码

登录wordpress,成功登录后台

考虑在后台上传木马

在404页面注入一句话脚本

然后随便输入错误打开404页面,用菜刀连接

接下来,在msf中搜索ssh_login的漏洞

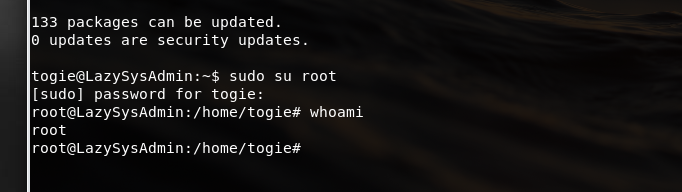

Ssh 连接到目标主机

然后提权

上传一句话木马

然后菜刀连接

315

315

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?