目录

前言

最近回顾看一下上心师傅在上课时分享的渗透思路,结合我个人的实战案例与利用方式加以总结和记录.

免责声明

博文中涉及的方法可能带有危害性,博文中的图片中的域名展示仅供参考,并不具有威胁性,仅供安全研究与教学之用,读者将其方法用作做其他用途,由读者承担全部法律及连带责任,文章作者不负任何责任.

下面是上心师傅上课讲的一些思路与我个人当时想到的思路与方式:

信息搜集: ICP备案号 cms指纹 端口号 目录扫描 尝试使用goby-nmap-->端口扫描 找到cms框架时-->尝试搜索默认密码或用户进行登录---> 或是github查找框架的源代码

fofa或是鹰图进行搜集 七麦搜索 爱企查搜小程序,APP或公众号 微信搜集小程序

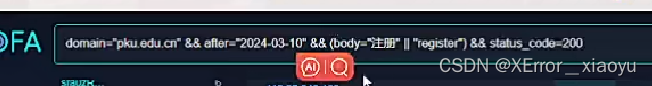

fofa的语法,其中包含筛选200和注册页面以及最近上新的资产

通过搜索出来的页面会包含上面搜索的内容,如果在页面没有找到的话,可能是在页面中被注释掉了,可以尝试查看是否可以使用

先找主域名--查看框架指纹信息--查看页面敏感接口路径(js)---看端口--通过鹰图和fofa搜索ICP备案号进行搜索(配合搜索登录和注册)(body也可以改为title)

鹰图如何借助备案号搜索

1.登录框

登录框(爆破或逻辑绕过) --->使用urlfinder尝试扫一波-->查看js中的接口-->查看html中有没有敏感信息

2.通过特征进行寻找

例如:

java站点 ---> 登录url中存在 login.action/login.do --->是Struts特征 -->可以打一波相关漏洞

url中 存在.jsp的站 --- 打一波log4j2漏洞

url中存在明显特征 index.php?s= 为thinkphp框架,打一波历史漏洞

Python开发的 可以查看是否有没有SSTI模板注入漏洞进行打一波

1.域名信息收集

域名信息收集,先从主域名收集开始,通过搜索官网,通过fofa,鹰图,通过在官网的ICP备案号,以及通过证书,工具等尽可能收集多的主域名与子域名(可以通过其他方式进行扩充)

工具借助 灯塔+oneforall+Subfinder

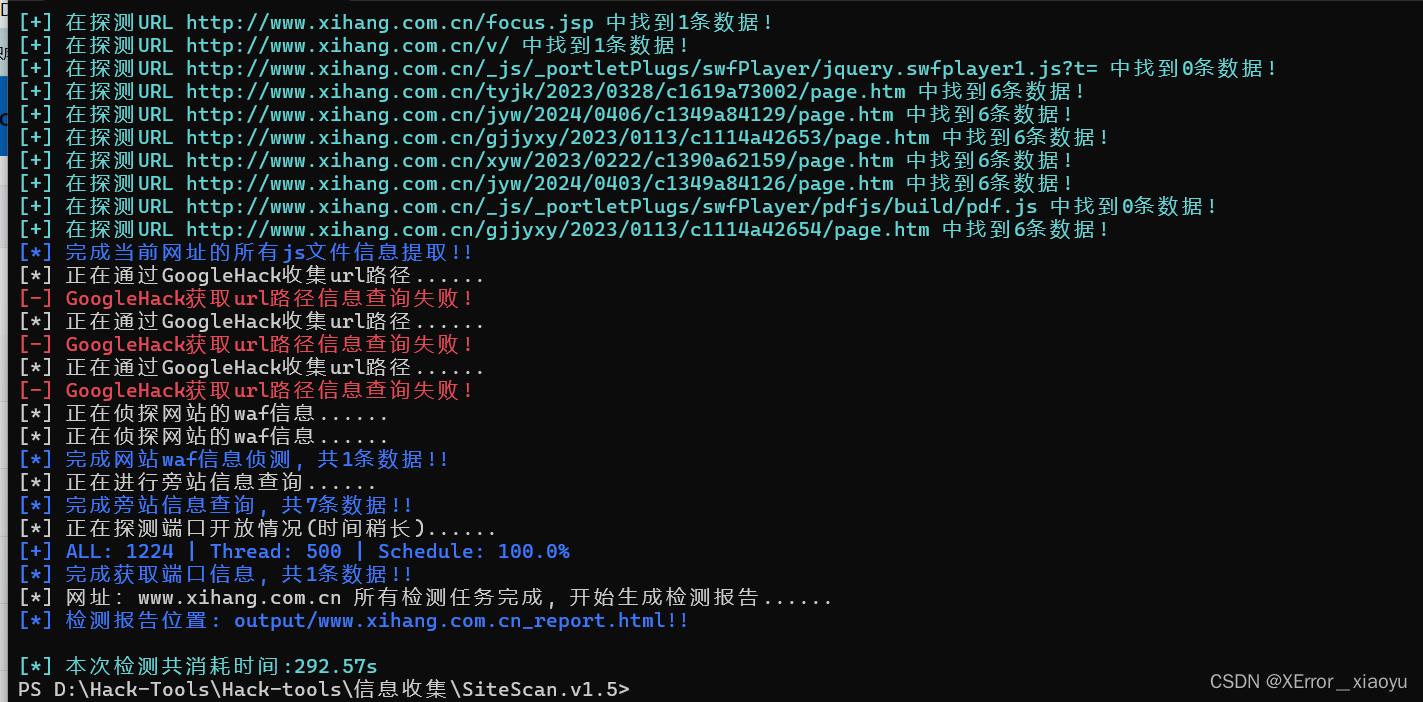

我个人的话会先对主站进行一个全面的信息搜集,通过这个工具,可以对网站的信息做一个基本的了解.

SiteScan

python ./main.py -u https://www.xihang.com.cn/oneforall

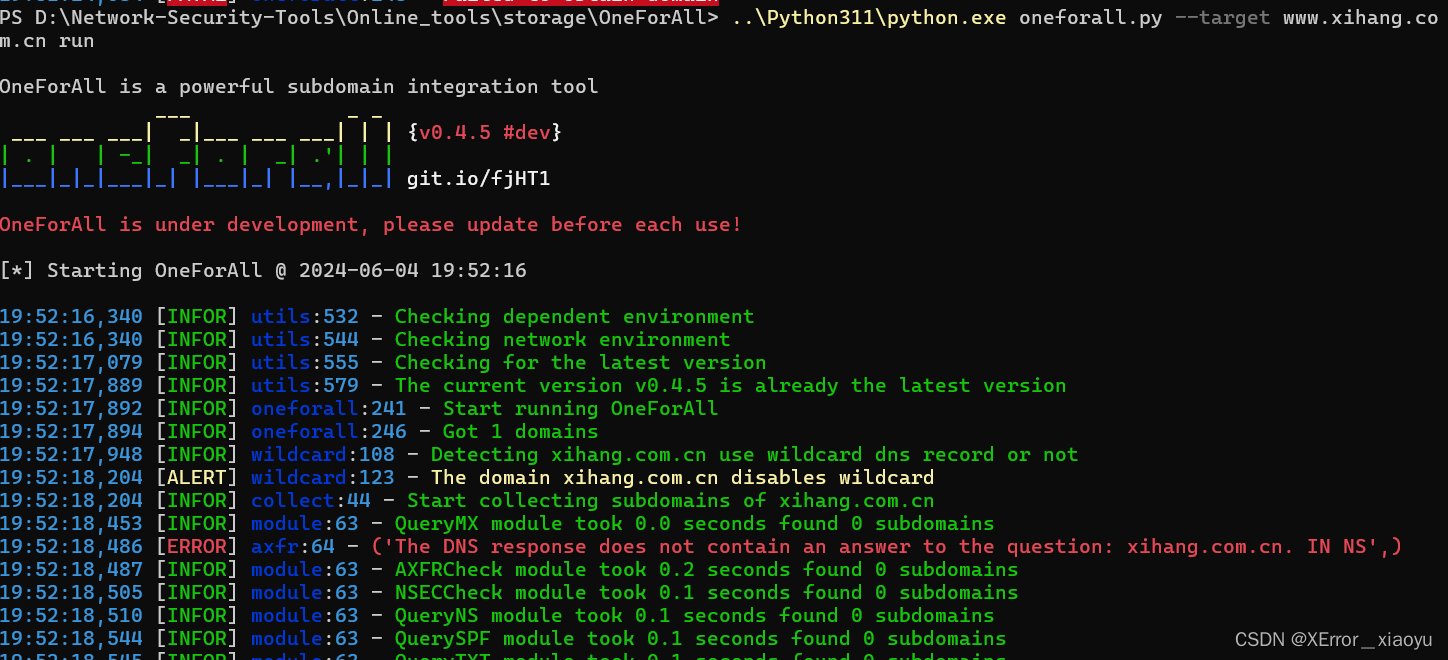

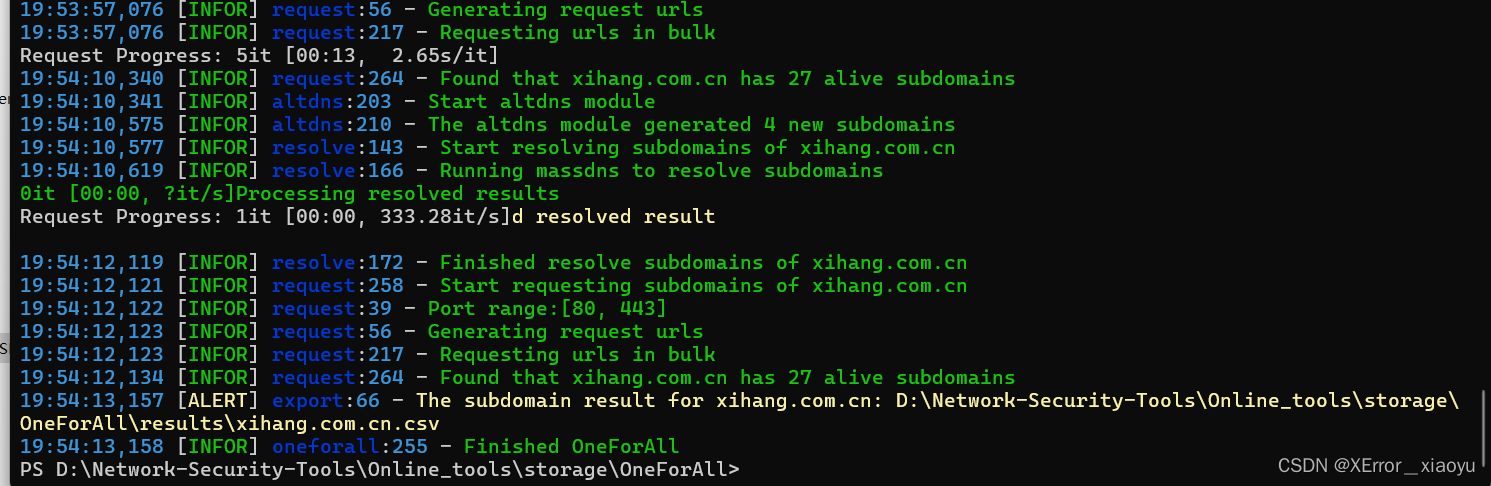

不得不说oneforall确实是yyds,一个工具比我通过其他方式搜集的子域名还要多

..\Python311\python.exe oneforall.py --target www.xihang.com.cn run (记得target后面不要加s)

..\Python311\python.exe oneforall.py --targets ./example.txt run

接下来就是通过google搜索语法,以及jsfindert,urlfinder或是ARL,灯塔,鹰图,fofa等做信息收集

2.信息筛选和处理

将搜集到的子域名信息,进行筛选掉重复的

1.子域名去重

这里可以把搜集到的域名复制进excel表格中,进行去重,或是通过脚本,或是网站都可以,我就直接用网站了

域名提取工具 - 在线一键从网址提取顶级主域名Url根域名host提取,网址去重,域名后缀TLD分类标注,域名整理工具桔子SEO工具 (juziseo.com)

2.进行存活探测和常见端口扫描

这里可以通过很多工具来完成,我最中意的工具是httpx

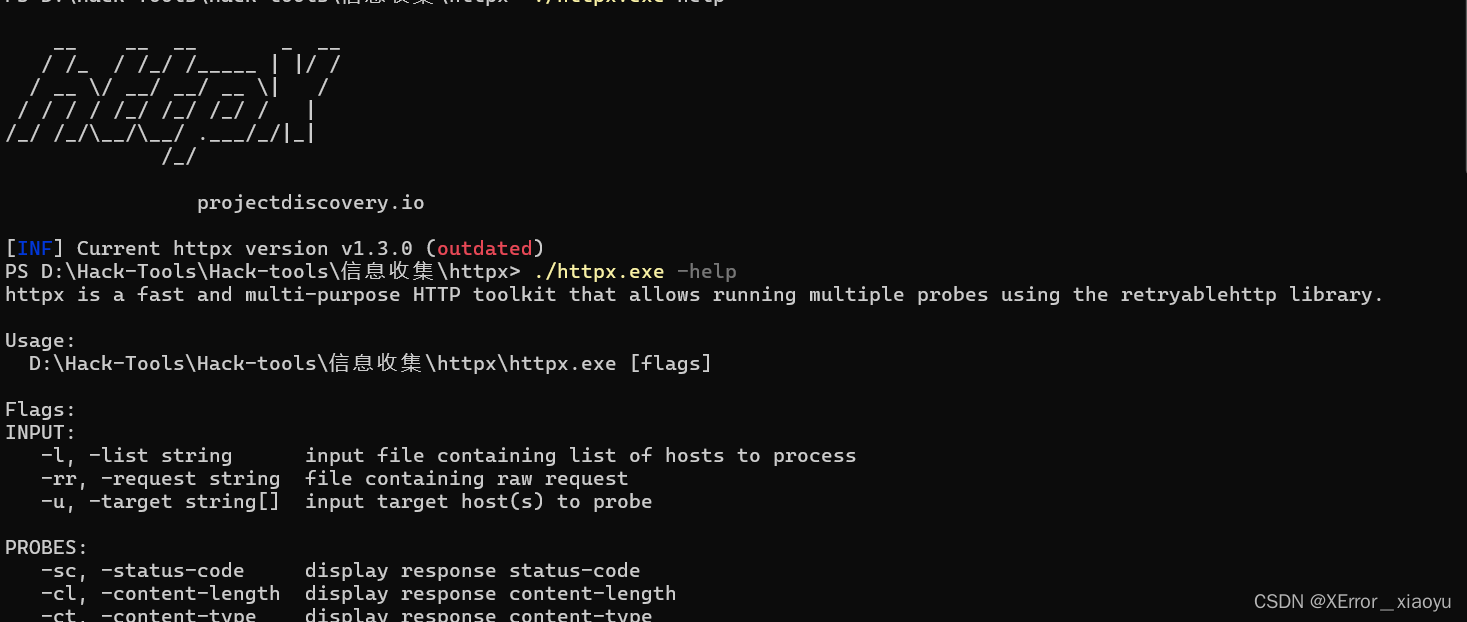

httpx

可以通过httpx对一些常见的存在漏洞的端口进行探测,然后进行测试,当然这个工具不仅可以进行存活探测,还可以进行C段的存活扫描,其中input.txt可以输入需要监测的所有子域名,output.txt是监测出的一些结果,下面是一些可能存在漏洞的端口,然后使用httpx进行存活探测以及返回title信息

.\httpx.exe -l input.txt -content-length -status-code -title -ports 20,21,22,23,25,43,53,67,68,69,80,110,135,137,138,139,143,161,162,389,443,445,512,513,514,873,1080,1099,1352,1433,1434,1521,2049,2181,2375,2601,3128,3306,3389,3690,4440,4560,4750,4848,5000,5432,5632,5900,5901,5984,6379,7001,7002,7180,8069,8080,8089,8161,9000,9001,9043,9090,9200,9300,10000,10001,10002,11211,27017,27018,50000,50070,61616,60020,60030,81,82,83,8443,8090,8091,8088,8888,9999,9090,9088,9080,8086,1080,1088,1089 -o output.txt -random-agent -timeout 10 Ehole

可以临时使用来检查网站的指纹,重点筛选一些特殊的资产

Ehole.exe -u "url"3.整理筛选的资产

通过httpx以及Ehole工具 --->寻找注册 登录界面以及一些重要的资产,通过搜索默认口令,历史漏洞,进行尝试(未授权拼接较多 -- 弱口令 --登录框逻辑漏洞) sql注入 XSS(pdf-xss svg-xss html-xss xml-xss) 水平/垂直越权 信息泄露 文件上传,在发现存在漏洞的网站后,可以尝试有没有相同服务下的其他资产和网站,看能否进行互相关联之间的利用,用来扩大危害.

总结

最近刚好期末月了,对日常课程的复习外,也对之前听过的一些课程,通过自己的进一步思考和回顾,看能否发现别的新奇的手法和方式,不断扩充自己渗透的思路和方法,今天对上心师傅的信息收集思路进行回顾,顺便加入自己的思考和当时的一些思考.

1035

1035

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?