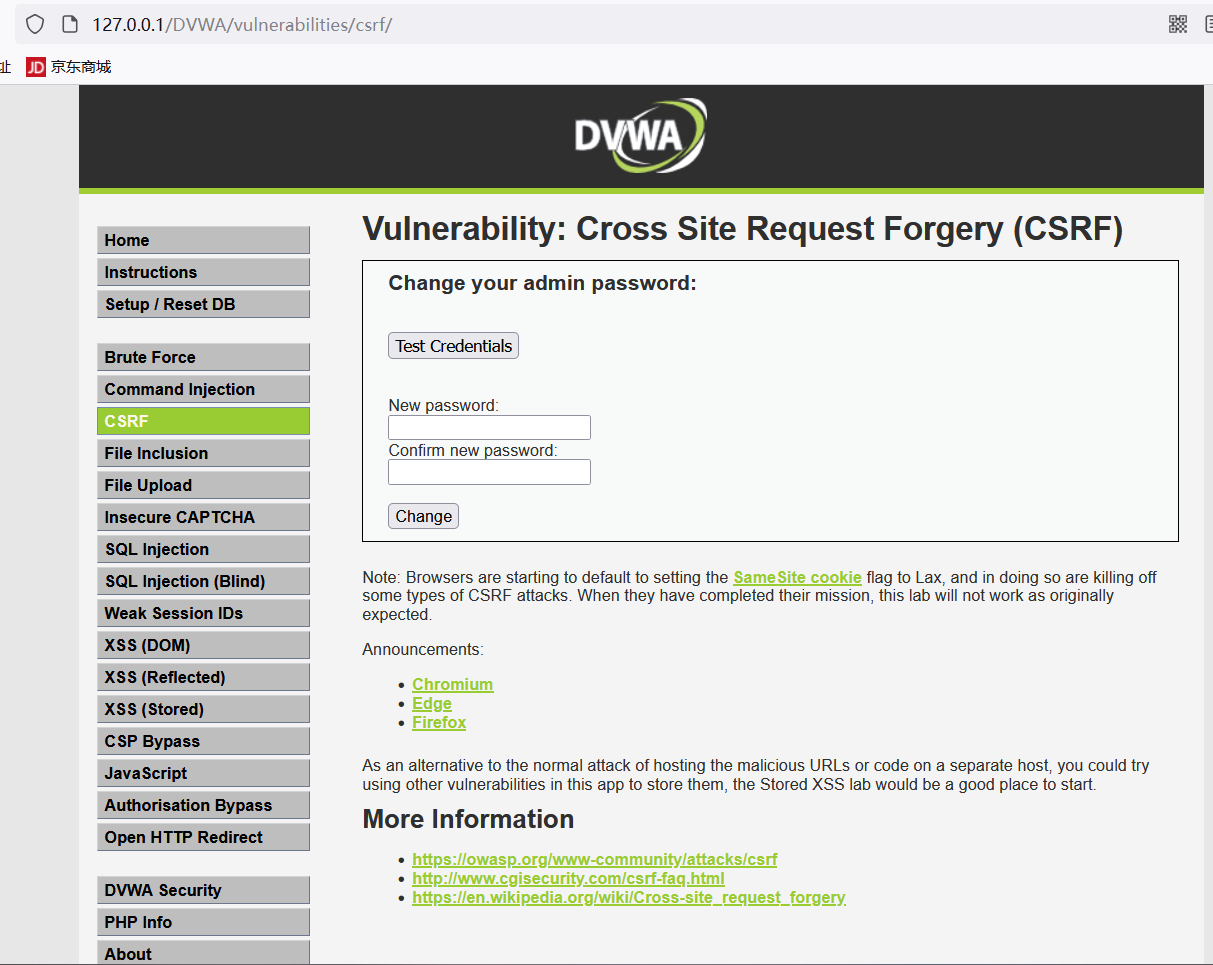

初见页面:

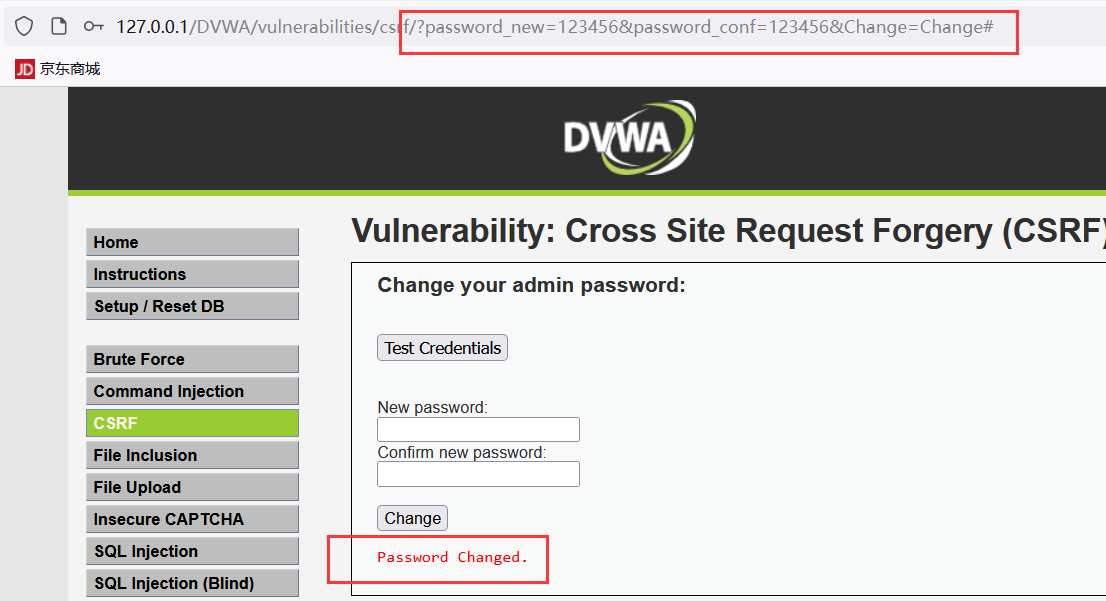

将密码更改为123456 后提交会发现浏览器url上有其对应的参数:

在另一个网页打开并登录DVWA靶场,发现需要123456的密码才能登陆(修改前的密码为:password)

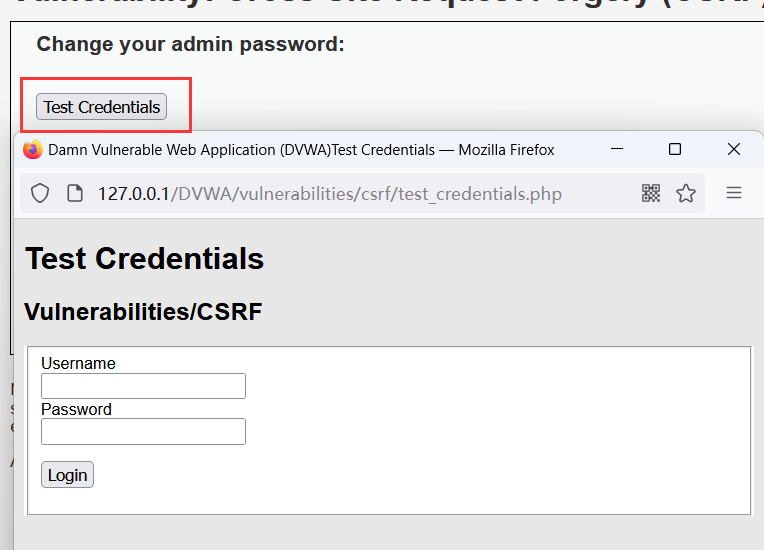

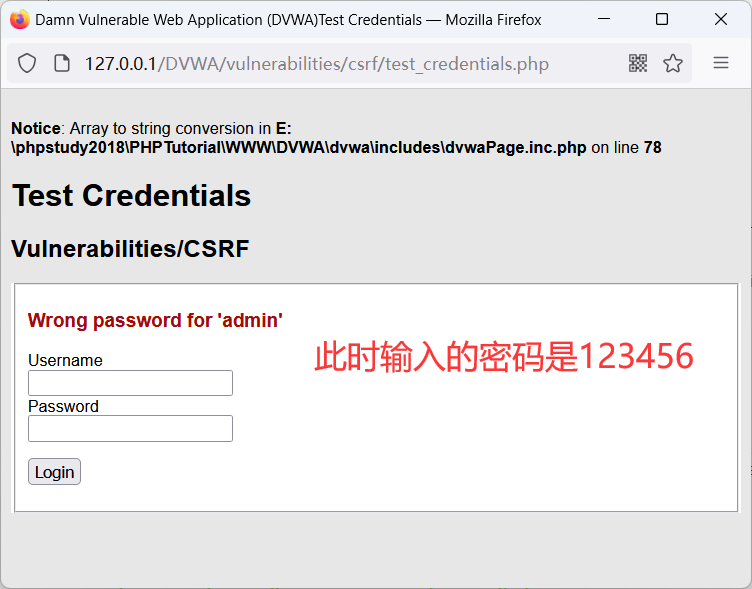

后来发现在页面中有个测试的功能按钮,一样可以在那测试密码是否修改成功:

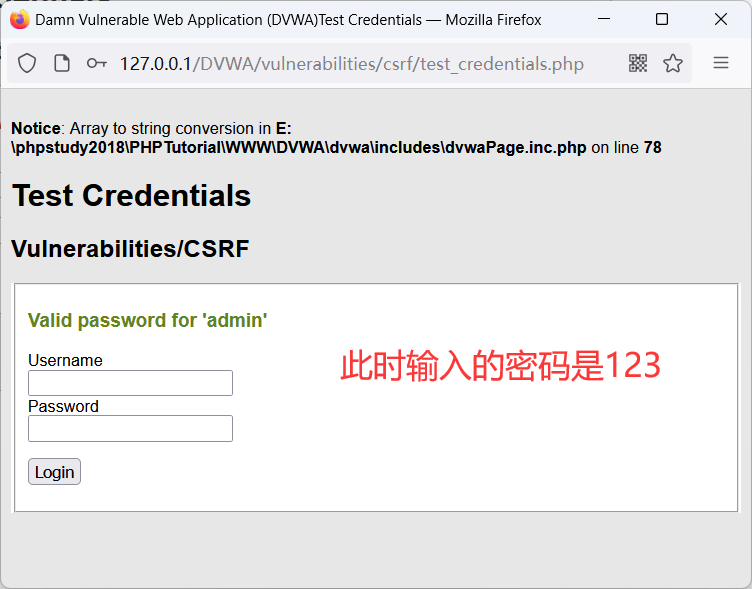

我们如果想要用户一点击这个短链接就自动修改密码,就将(http://127.0.0.1/DVWA/vulnerabilities/csrf/?password_new=123456&password_conf=123456&Change=Change#)改成(http://127.0.0.1/DVWA/vulnerabilities/csrf/?password_new=123&password_conf=123&Change=Change#)

再在站长之家中生成短链接

发送链接给受害者诱导其点击即可:

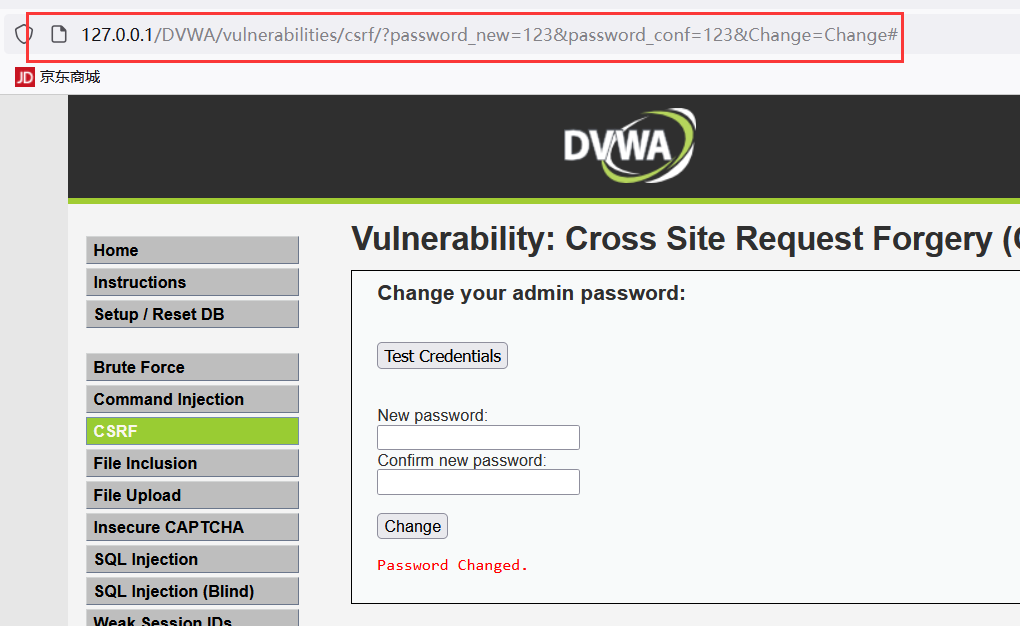

测试一下密码是否修改成功:

207

207

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?