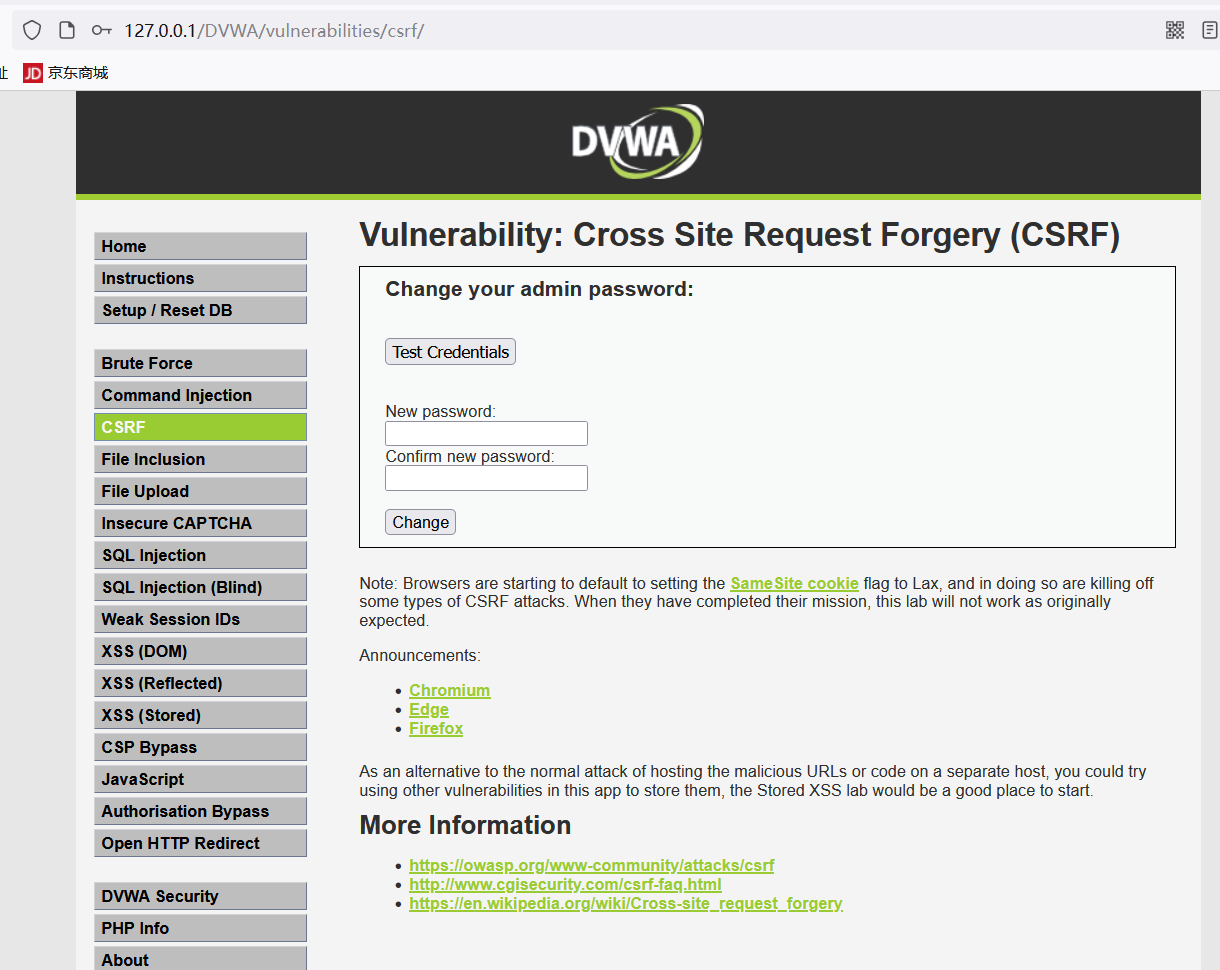

初见页面:

查看后端源代码:

关键在于stripos()函数,stripos(a,b)返回 b 存在于 a,字符串开始的位置,字符串起始位置为0,如果未发现 b 则返回false

stripos($_SERVER[ 'HTTP_REFERER' ] ,$_SERVER[ 'SERVER_NAME' ])

检查了保留变量HTTP_REFERER (http包头部的Referer字段的值,表示来源地址)是否包含SERVER_NAME(http包头部的 Host 字段表示要访问的主机名)

接下来使用burp来进行操作:

用burp抓取正常修改密码的报文:(注意:其实这一部分抓个刷新页面的包就行了,但还是推荐抓修改密码的包)

修改密码为123

而直接通过url修改密码的报文:(http://127.0.0.1/DVWA/vulnerabilities/csrf/?password_new=123456&password_conf=123456&Change=Change#)

修改密码为123456

对比发现,通过url方式来修改的缺少了Referer头

在重放器(Repeater)中试验一下,修改密码为NanYuan,发现成功了

(Referer:http://127.0.0.1/DVWA/vulnerabilities/csrf/?password_new=NanYuan&password_conf=NanYuan&Change=Change)

再在页面中验证一下:

可以看到修改密码成功,但是需要发送给受害者点击又不是很清楚

315

315

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?