翻阅了网上的各种各样的文章,试了各种各样的报错修改,在docker上卡了三天,最终终于算是能顺利完成这个实验了,也在此为各位迷茫不知所措的新手小白们再次提供保姆级教学

首先介绍一下实验的前期准备:

1.一台物理机

2.两台虚拟机

虚拟机:

虚拟机这边选择的是一台ubuntu和一台kali

首先是ubuntu虚拟机:

打开命令行,查看自己的虚拟机的ip地址以及命令行:

(在这个之前记得在虚拟机里面下载telnetd:)(下载命令:sudo apt-get install telnetd)

然后记录,进行物理机连接:

物理机这边telnet的下载不用命令行:(选择这个启用或关闭Windows功能,打开)

选中这个Tlenet客户端,然后点确定自动下载:

然后就是命令行操作,打开物理机命令行以管理员身份:

对前面我们查看的虚拟机IP地址进行连接

这里需要输入虚拟机的用户名以及密码,就是我们前面在虚拟机里面查看到的:

维持连接现状,然后就是进行第二台虚拟机的操作了

第二台虚拟机用作攻击,这里需要下载攻击软件netwox:

下载命令:sudo apt install netwox

下载安装后进行攻击:(使用netwox攻击命令)

{

这是收到攻击前的受害机页面:

这是收到攻击后的受害机页面:

停止攻击(CTRL + C),页面恢复:

实验完成,其他攻击手段可以以此类推,道生一,一生二,三生万物。。。。。

总结:

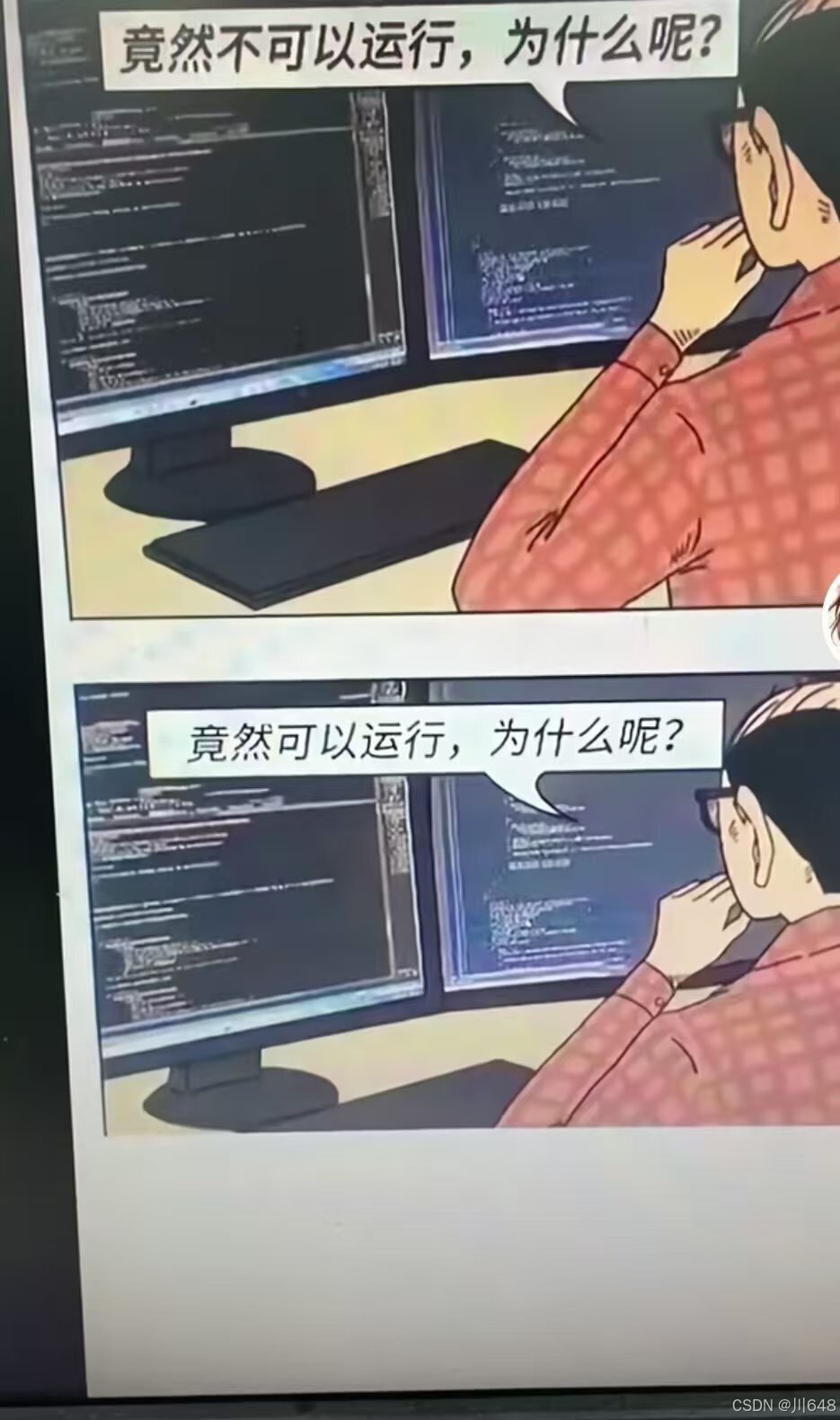

在垃圾堆里找东西真的好烦!!!!

报错真的好烦!!!!

报错还找不到解决方法更烦!!!

2773

2773

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?