今天的知识点:

1.PHP-全局变量$_SERVER

2.MYSQL-插入语法INSERT

3.输入输出-XSS&反射&存储

4.安全问题-XSS跨站&CSRF等

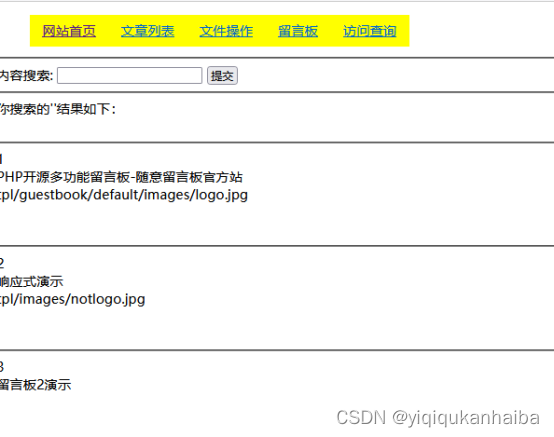

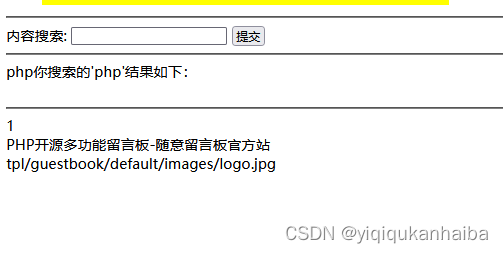

首先需个人进行搭建一个个人输入输出的网页,这里我们使用一个搜索连接数据库的网页

进行搜索,检验功能

、

、

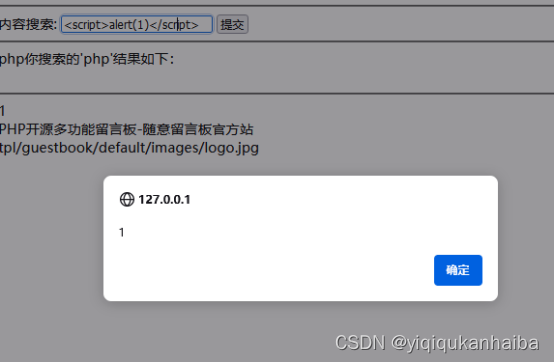

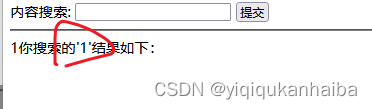

使用js代码,发现进行执行了,因为当我们在搜索框中输入任意的字符,它都会在网页里显示

而当输入js时,显示在网页上,会被自动进行执行js代码,从而拿到敏感信息:即可控制页面的显示——反射型XSS

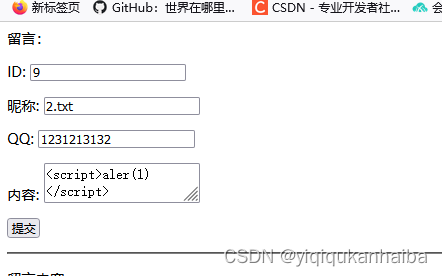

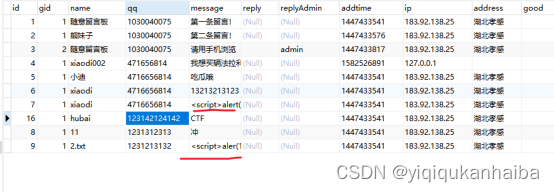

留言板:

1加载前面的留言内容——即留言在数据库中

2提交留言

3提交留言会进行加载

同理创建一个留言板的界面

这时发现我们每刷新一下,都会进行一次弹窗,原因很简单,就是每次刷新页面,都会对之前的页面进行访问,然后我们之前的写入的数据已经都被数据库所写入,所以每次刷新页面之前的数据都会重新显示,那么有js的信息将被执行——存储型XSS

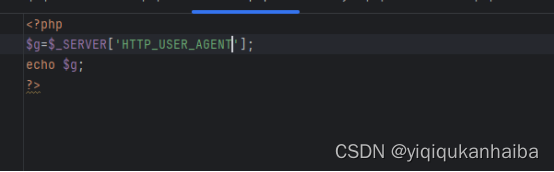

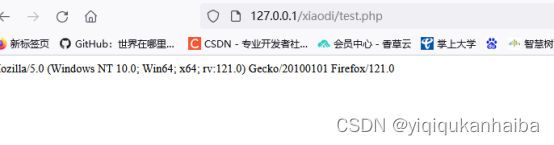

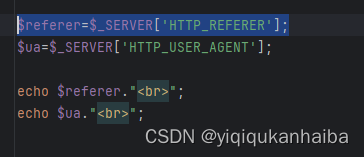

$_SERVER:

返回浏览器信息

![]()

可以根据浏览器信息,来提升用户的服务

来源-reference——防CSRF:

直接访问无来源

CSRF——跨站点请求伪造:

已知攻击者知道的某个管理员的习惯,喜欢看涩涩;

攻击者在色色上面植入了一个js代码能捕获管理员的管理网站信息;

当管理员访问一个sese时,会触发代码

由于管理员浏览器可以直接登录网站 管理权限

管理网站:检测来源,过滤了攻击——从而可以伪造管理员的相关数据,进行伪造访问

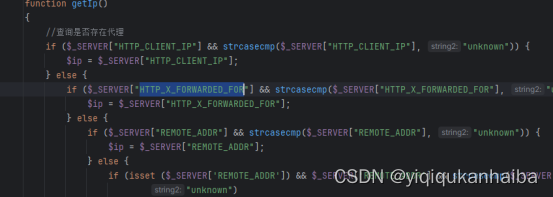

IP伪造:

对于网站应用

但对于服务器等使用协议的(走底层),就不能进行伪造(大概率)

本文介绍了PHP中的$_SERVER全局变量、MySQL插入语法,以及输入输出时遇到的安全问题,如XSS(反射型和存储型)和CSRF攻击。作者通过实例展示了如何通过网页搜索功能演示XSS,同时讲解了服务器端防止CSRF的方法,强调了IP伪造在不同应用场景下的区别。

本文介绍了PHP中的$_SERVER全局变量、MySQL插入语法,以及输入输出时遇到的安全问题,如XSS(反射型和存储型)和CSRF攻击。作者通过实例展示了如何通过网页搜索功能演示XSS,同时讲解了服务器端防止CSRF的方法,强调了IP伪造在不同应用场景下的区别。

910

910

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?