目录

9.1 CTF内存取证及安洵杯真题分析(含volatility命令用法)

userassist键值包含系统或桌面执行文件的信息,如名称、路径、执行次数、最后一次执行时间等

获取内存中的系统密码,可以使用 hashdump 将它提取出来

9.2 流量分析溯源Hacker以及还原Hacker攻击场景的详细过程

(8)黑客破解了账号ijnu@test.com得到的密码是什么

(9)被黑客攻击的web服务器,网卡配置是什么,提交网卡内网ip

(11)黑客获得的vpn的ip是多少(后期会继续出HCIA和HICP的知识点)

9.1 CTF内存取证及安洵杯真题分析(含volatility命令用法)

D:\volatility_2.6_win64_standalone>volatility -f mem.dump imageinfo Volatility Foundation Volatility Framework 2.6 INFO : volatility.debug : Determining profile based on KDBG search... Suggested Profile(s) : Win7SP1x64, Win7SP0x64, Win2008R2SP0x64, Win2008R2SP1x64_23418, Win2008R2SP1x64, Win7SP1x64_23418 AS Layer1 : WindowsAMD64PagedMemory (Kernel AS) AS Layer2 : FileAddressSpace (D:\volatility_2.6_win64_standalone\mem.dump) PAE type : No PAE DTB : 0x187000L KDBG : 0xf80003e02110L Number of Processors : 1 Image Type (Service Pack) : 1 KPCR for CPU 0 : 0xfffff80003e03d00L KUSER_SHARED_DATA : 0xfffff78000000000L Image date and time : 2019-11-13 08:39:44 UTC+0000 Image local date and time : 2019-11-13 16:39:44 +0800volatility -f 文件名 --profile 相应的系统版本 命令D:\volatility_2.6_win64_standalone>volatility -f mem.dump --profile Win7SP1x64 pslist Volatility Foundation Volatility Framework 2.6 Offset(V) Name PID PPID Thds Hnds Sess Wow64 Start Exit ------------------ -------------------- ------ ------ ------ -------- ------ ------ ------------------------------ ------------------------------ 0xfffffa800ccc1b10 System 4 0 88 534 ------ 0 2019-11-13 08:31:48 UTC+0000 0xfffffa800d2fbb10 smss.exe 252 4 2 29 ------ 0 2019-11-13 08:31:48 UTC+0000 0xfffffa800e2227e0 csrss.exe 344 328 9 400 0 0 2019-11-13 08:31:49 UTC+0000 0xfffffa800e3f3340 wininit.exe 396 328 3 79 0 0 2019-11-13 08:31:49 UTC+0000 0xfffffa800e3f77d0 csrss.exe 404 388 10 225 1 0 2019-11-13 08:31:49 UTC+0000 0xfffffa800e41fb10 winlogon.exe 444 388 3 111 1 0 2019-11-13 08:31:49 UTC+0000 0xfffffa800e457060 services.exe 500 396 8 210 0 0 2019-11-13 08:31:49 UTC+0000 0xfffffa800e426b10 lsass.exe 508 396 6 554 0 0 2019-11-13 08:31:49 UTC+0000 0xfffffa800e464060 lsm.exe 516 396 9 145 0 0 2019-11-13 08:31:49 UTC+0000 0xfffffa800e4f8b10 svchost.exe 608 500 10 351 0 0 2019-11-13 08:31:50 UTC+0000 0xfffffa800e52bb10 svchost.exe 684 500 8 273 0 0 2019-11-13 08:31:50 UTC+0000 0xfffffa800e570b10 svchost.exe 768 500 21 443 0 0 2019-11-13 08:31:50 UTC+0000 0xfffffa800e5b5b10 svchost.exe 816 500 16 381 0 0 2019-11-13 08:31:50 UTC+0000 0xfffffa800e5d7870 svchost.exe 860 500 18 666 0 0 2019-11-13 08:31:50 UTC+0000 0xfffffa800e5f8b10 svchost.exe 888 500 37 919 0 0 2019-11-13 08:31:50 UTC+0000 0xfffffa800e66c870 svchost.exe 1016 500 5 114 0 0 2019-11-13 08:31:50 UTC+0000 0xfffffa800e74fb10 svchost.exe 1032 500 15 364 0 0 2019-11-13 08:31:51 UTC+0000 0xfffffa800e510320 spoolsv.exe 1156 500 13 273 0 0 2019-11-13 08:31:51 UTC+0000 0xfffffa800e5b0060 svchost.exe 1184 500 11 194 0 0 2019-11-13 08:31:51 UTC+0000 0xfffffa800e56e060 svchost.exe 1276 500 10 155 0 0 2019-11-13 08:31:52 UTC+0000 0xfffffa800e685060 svchost.exe 1308 500 12 228 0 0 2019-11-13 08:31:52 UTC+0000 0xfffffa800e632060 svchost.exe 1380 500 4 167 0 0 2019-11-13 08:31:52 UTC+0000 0xfffffa800e692060 VGAuthService. 1480 500 4 94 0 0 2019-11-13 08:31:52 UTC+0000 0xfffffa800e7dab10 vmtoolsd.exe 1592 500 11 287 0 0 2019-11-13 08:31:52 UTC+0000 0xfffffa800e8a7720 svchost.exe 1824 500 6 92 0 0 2019-11-13 08:31:53 UTC+0000 0xfffffa800e898300 WmiPrvSE.exe 1980 608 10 203 0 0 2019-11-13 08:31:53 UTC+0000 0xfffffa800e8e9b10 dllhost.exe 2044 500 15 197 0 0 2019-11-13 08:31:53 UTC+0000 0xfffffa800e90d840 msdtc.exe 1320 500 14 152 0 0 2019-11-13 08:31:54 UTC+0000 0xfffffa800e991b10 taskhost.exe 2208 500 10 264 1 0 2019-11-13 08:31:56 UTC+0000 0xfffffa800e44a7a0 dwm.exe 2268 816 7 144 1 0 2019-11-13 08:31:57 UTC+0000 0xfffffa800e9b8b10 explorer.exe 2316 2260 25 699 1 0 2019-11-13 08:31:57 UTC+0000 0xfffffa800ea4f060 vm3dservice.ex 2472 2316 2 40 1 0 2019-11-13 08:31:57 UTC+0000 0xfffffa800ea54b10 vmtoolsd.exe 2480 2316 9 188 1 0 2019-11-13 08:31:57 UTC+0000 0xfffffa800ea9ab10 rundll32.exe 2968 2620 6 611 1 1 2019-11-13 08:32:02 UTC+0000 0xfffffa800e8b59c0 WmiPrvSE.exe 2764 608 11 316 0 0 2019-11-13 08:32:13 UTC+0000 0xfffffa800ea75b10 cmd.exe 2260 2316 1 20 1 0 2019-11-13 08:33:45 UTC+0000 0xfffffa800e687330 conhost.exe 2632 404 2 63 1 0 2019-11-13 08:33:45 UTC+0000 0xfffffa800e41db10 WmiApSrv.exe 2792 500 4 113 0 0 2019-11-13 08:34:27 UTC+0000 0xfffffa800ed68840 CnCrypt.exe 1608 2316 4 115 1 1 2019-11-13 08:34:40 UTC+0000 0xfffffa800e4a5b10 audiodg.exe 2100 768 6 130 0 0 2019-11-13 08:39:29 UTC+0000 0xfffffa800ea57b10 DumpIt.exe 1072 2316 1 26 1 1 2019-11-13 08:39:43 UTC+0000 0xfffffa800ea1c060 conhost.exe 2748 404 2 62 1 0 2019-11-13 08:39:43 UTC+0000- 可以看到里面有个cmd的进程,我们可以先看一下,因为别的基本是系统进程。

D:\volatility_2.6_win64_standalone>volatility -f mem.dump --profile Win7SP1x64 cmdscan Volatility Foundation Volatility Framework 2.6 ************************************************** CommandProcess: conhost.exe Pid: 2632 CommandHistory: 0x242350 Application: cmd.exe Flags: Allocated, Reset CommandCount: 1 LastAdded: 0 LastDisplayed: 0 FirstCommand: 0 CommandCountMax: 50 ProcessHandle: 0x60 Cmd #0 @ 0x2229d0: flag.ccx_password_is_same_with_Administrator ************************************************** CommandProcess: conhost.exe Pid: 2748 CommandHistory: 0x2926d0 Application: DumpIt.exe Flags: Allocated CommandCount: 0 LastAdded: -1 LastDisplayed: -1 FirstCommand: 0 CommandCountMax: 50 ProcessHandle: 0x60- cmdscan获取曾经在cmd上输入过的内容得到信息:存在文件 flag.ccx

- 该文件的密码和administrator的密码相同,接下来我们寻找flag.ccx文件

D:\volatility_2.6_win64_standalone>volatility -f mem.dump --profile Win7SP1x64 filescan | grep flag.ccx Volatility Foundation Volatility Framework 2.6 0x000000003e435890 15 0 R--rw- \Device\HarddiskVolume2\Users\Administrator\Desktop\flag.ccx- 接下来我们将该文件dump出来,可以看到上面说它的密码和administrator相同

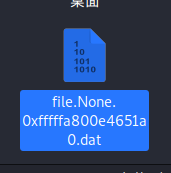

D:\volatility_2.6_win64_standalone>volatility -f mem.dump --profile Win7SP1x64 dumpfiles -Q 0x3e435890 --dump-dir=./ Volatility Foundation Volatility Framework 2.6 DataSectionObject 0x3e435890 None \Device\HarddiskVolume2\Users\Administrator\Desktop\flag.ccx- dump文件

- dump下来的文件

- 接下来寻找administrator的密码

- 列出SAM表的用户

D:\volatility_2.6_win64_standalone>volatility -f mem.dump --profile Win7SP1x64 printkey -K "SAM\Domains\Account\Users\Names" Volatility Foundation Volatility Framework 2.6 Legend: (S) = Stable (V) = Volatile ---------------------------- Registry: \SystemRoot\System32\Config\SAM Key name: Names (S) Last updated: 2019-10-15 02:56:47 UTC+0000 Subkeys: (S) Administrator (S) Guest Values: REG_NONE : (S)- 获取SYSTEM SAM的虚拟地址 分别为0xfffff8a000024010 0xfffff8a001590010,可以理解成在内存中的地址

D:\volatility_2.6_win64_standalone>volatility -f mem.dump --profile Win7SP1x64 hivelist Volatility Foundation Volatility Framework 2.6 Virtual Physical Name ------------------ ------------------ ---- 0xfffff8a001cfd010 0x0000000039828010 \??\C:\Users\Administrator\AppData\Local\Microsoft\Windows\UsrClass.dat 0xfffff8a002fa2010 0x0000000013a3f010 \??\C:\System Volume Information\Syscache.hve 0xfffff8a00000f010 0x0000000023385010 [no name] 0xfffff8a000024010 0x0000000023510010 \REGISTRY\MACHINE\SYSTEM 0xfffff8a000064010 0x0000000023552010 \REGISTRY\MACHINE\HARDWARE 0xfffff8a0000e7410 0x0000000011bcc410 \??\C:\Windows\ServiceProfiles\NetworkService\NTUSER.DAT 0xfffff8a000100360 0x0000000015346360 \SystemRoot\System32\Config\SECURITY 0xfffff8a0003f4410 0x000000001527d410 \SystemRoot\System32\Config\DEFAULT 0xfffff8a0007ae010 0x000000001d867010 \Device\HarddiskVolume1\Boot\BCD 0xfffff8a0012d4010 0x000000001c938010 \SystemRoot\System32\Config\SOFTWARE 0xfffff8a001590010 0x000000001151a010 \SystemRoot\System32\Config\SAM 0xfffff8a0015ca010 0x00000000111a3010 \??\C:\Windows\ServiceProfiles\LocalService\NTUSER.DAT 0xfffff8a001c34010 0x0000000039803010 \??\C:\Users\Administrator\ntuser.dat- hashdump获取用户密码的hash值

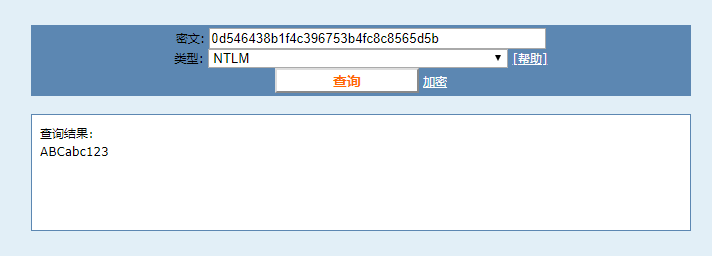

D:\volatility_2.6_win64_standalone>volatility -f mem.dump --profile Win7SP1x64 hashdump -y 0xfffff8a000024010 -s 0xfffff8a001590010 Volatility Foundation Volatility Framework 2.6 Administrator:500:6377a2fdb0151e35b75e0c8d76954a50:0d546438b1f4c396753b4fc8c8565d5b::: Guest:501:aad3b435b51404eeaad3b435b51404ee:31d6cfe0d16ae931b73c59d7e0c089c0:::

- CMD5查询hash值得到Administrator账户的密码。至此完成加密文件提取和用户密码提取

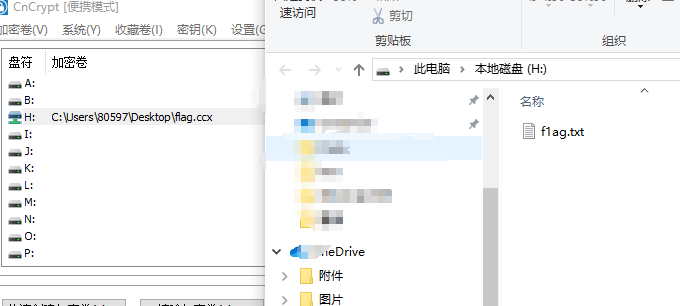

- 之前查看进程时发现cncrypt,猜测文件使用cncrypt加密的

- CnCrypt加载得到flag

其他volatility命令用法

hivedump打印出注册表中的数据 :

volatility -f name --profile=WinXPSP2x86 hivedump -o 注册表的 virtual 地址显示每个进程的加载dll列表

Volatility -f name -profile = Win7SP0x86 dlllist> dlllist.txt- 获取SAM表中的用户:

volatility -f name --profile=WinXPSP2x86 printkey -K "SAM\Domains\Account\Users\Names"登陆账户系统

volatility -f name --profile=WinXPSP2x86 printkey -K "SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon"userassist键值包含系统或桌面执行文件的信息,如名称、路径、执行次数、最后一次执行时间等

volatility -f name --profile=WinXPSP2x86 userassist将内存中的某个进程数据以 dmp 的格式保存出来

volatility -f name --profile=WinXPSP2x86 -p [PID] -D [dump 出的文件保存的目录]提取内存中保留的 cmd 命令使用情况

volatility -f name --profile=WinXPSP2x86 cmdscan获取到当时的网络连接情况

volatility -f name --profile=WinXPSP2x86 netscan获取 IE 浏览器的使用情况 :

volatility -f name --profile=WinXPSP2x86 iehistory获取内存中的系统密码,可以使用 hashdump 将它提取出来

volatility -f name --profile=WinXPSP2x86 hashdump -y (注册表 system 的 virtual 地址 )-s (SAM 的 virtual 地址) volatility -f name --profile=WinXPSP2x86 hashdump -y 0xe1035b60 -s 0xe16aab60对文件查找及dumo提取某个进程:

volatility -f name --profile=Win7SP1x64 memdump -D . -p 2872 strings -e l ./2872.dmp | grep flag volatility -f name --profile=Win7SP1x64 dumpfiles -Q 0x000000007e410890 -n --dump-dir=./HASH匹配用户账户名密码

Hash, 然后使用john filename --format=NT破解- 安全进程扫描

volatility -f name --profile=Win7SP1x64 psscanFlag字符串扫描:

strings -e l 2616.dmp | grep flag查找图片:

volatility -f name--profile=Win7SP1x64 filescan | grep -E 'jpg|png|jpeg|bmp|gif volatility -f name --profile=Win7SP1x64 netscan注册表解析

volatility -f name --profile=Win7SP1x64 hivelist volatility -f name --profile=Win7SP1x64 -o 0xfffff8a000024010 printkey -K "ControlSet001\Control;"复制、剪切版:

volatility -f name --profile=Win7SP1x64 clipboard volatility -f name --profile=Win7SP1x64 dlllist -p 3820Dump所有进程:

volatility -f name --profile=Win7SP1x64 memdump -n chrome -D . 利用字符串查找download python vol.py -f name --profile=Win7SP1x86 shimcachesvcscan查看服务

python vol.py -f name --profile=Win7SP1x86 svcscan

9.2 流量分析溯源Hacker以及还原Hacker攻击场景的详细过程

9.2.1 题目背景

- 某公司内网网络被黑客渗透,简单了解,黑客首先攻击了一台web服务器,破解了后台的账户密码,随之利用破解的账号密码登陆了mail系统,然后获取了vpn的申请方式,然后登陆了vpn,在内网pwn掉了一台打印机,请根据提供的流量包回答下面有关问题

9.2.2 关卡列表

- 1 某公司内网网络被黑客渗透,请分析流量,给出黑客使用的扫描器

- 2 某公司内网网络被黑客渗透,请分析流量,得到黑客扫描到的登陆后台是(相对路径即可)

- 3 某公司内网网络被黑客渗透,请分析流量,得到黑客使用了什么账号密码登陆了web后台(形式:username/password)

- <?php @eval($_POST['pass']); ?>

- 4 某公司内网网络被黑客渗透,请分析流量,得到黑客上传的webshell文件名是,内容是什么,提交webshell内容的base编码

- 5 某公司内网网络被黑客渗透,请分析流量,黑客在robots.txt中找到的flag是什么

- 6 某公司内网网络被黑客渗透,请分析流量,黑客找到的数据库密码是多少 7 某公司内网网络被黑客渗透,请分析流量,黑客在数据库中找到的hash_code是什么

- 8 某公司内网网络被黑客渗透,请分析流量,黑客破解了账号ijnu@test.com得到的密码是什么

- 9 某公司内网网络被黑客渗透,请分析流量,被黑客攻击的web服务器,网卡配置是是什么,提交网卡内网ip

- 10 某公司内网网络被黑客渗透,请分析流量,黑客使用了什么账号登陆了mail系统(形式: username/password)

- 11某公司内网网络被黑客渗透,请分析流量,黑客获得的vpn的ip是多少

9.2.3 解题过程

(1)黑客使用的扫描器

- 打开webone.pcap数据包,按照协议类型排序一下,看到http协议的时候,发现了明显的awvs的特征 打开webone.pcap数据包 ,使用

http contains acunetix发现了很多awvs的特征,说明是用awvs进行扫描的(2)黑客扫描到的登陆后台

- 登陆后台99%使用的是POST方法,直接使用过滤器过滤一下,然后追踪TCP流,看到302重定向,基本就是登陆成功了

http.request.method=="POST"(3) 黑客登录使用的账号密码

- 但是查看过后我发现有很多302重定向登陆成功的结果,发现了很多账号密码,为了确定黑客所使用的,我找了一下黑客的ip地址,就是刚刚看到使用awvs进行扫描的源地址一定就是黑客的ip。然后使用过滤器再次过滤一下。

http.request.method=="POST" and ip.src==192.168.94.59 and http contains "rec=login" admin admin!@#pass123(4)webshell文件名和内容

- 通过下面的语句过滤一下数据,翻阅数据包后发现了一个a.php可能有点蹊跷,但是没有发现他是如何上传的,不过追踪一下TCP流,发现1234为传递值,并有base64加密过的内容,解密一下发现是php代码,以z1为传递值,z1也是使用了base64加密过的内容,再次解密一下得到了一个目录。总结上面的东西发现好像并没有什么作用。。。

http.request.method=="POST" and ip.src==192.168.94.59 and http- 从上面的发现基本可以断定webshell是php写的,盲猜一下是php一句话木马,使用下面的语句过滤一下,没有发现数据,考虑到可能是tcp重传的原因,导致http中没追踪到,把http换成tcp再次过滤一下查看,最终找到了webshell的内容

http contains "<?php @eval" tcp contains "<?php @eval"(5)robots.txt中的flag

- 直接导出http对象,在文本过滤器中选择robots.txt,将文件保存下来,即可获得flag

(6)数据库密码

- 直接过滤http数据包,查看数据包的末尾,如果数据库登陆成功,那么http响应码应该为200,并且一般会包含database,逐一查看响应码为200的数据包,即可找到数据库密码

http.response.code==200 and http contains "database"(7)hash_code

- 打开webtwo流量包, 可以先利用这个关键字查找一下,但是没有发现什么,既然还是关于数据库的,在上面我们已经知道数据库的主机是10.3.3.101,可以先查这个ip有什么数据。

ip.src==10.3.3.101 and tcp contains "hash_code"- 追踪tcp流,

(8)黑客破解了账号ijnu@test.com得到的密码是什么

- 在webtwo.pcap这个流量包中,使用分组详情查询,即可查到密码

- 也可以直接用下面的语法进行过滤:

tcp contains "ijnu@test.com"- md5解密:

(9)被黑客攻击的web服务器,网卡配置是什么,提交网卡内网ip

- 回到webone.pcap这个流量包中,这个问题问的是网卡的配置,一般网卡的名称都为eth0,所以可以利用这个关键词进行查询

tcp contains "eth0"- 追踪一下tcp流,即可发现网卡的相关配置

内网IP为10.3.3.100

(10) 黑客使用了什么账号登陆了mail系统

- 这题需要综合来看mailtwo.pcap和mailtwo1.pcap两个数据包。 先查询下mailtwo.pcap这个数据包,一开始利用POST和mail过滤了下

http.request.method==POST && http contains "mail" 3oUuaEG4ux6xKD3RZ1iSew== 加密方式是AES 1234567812345678 iv偏移量 1234567812345678 必须经过md5加密后才可以使用的key d959caadac9b13dcb3e609440135cf54 登陆用户名是wenwenni 获取到密码的加密方式,可能会理解base64,但不可能,AES加密。你需要找到我们key,和iv偏移量 找到它的加密算法:1234567812345678 找到登陆的用户名和密码 +ZgE14UGcFcyRGLI0/ZXPQ== admin!@#123 (http contains "{\"\success":true}" or http.request.method=="POST") && ip.addr=192.168.94.59- 发现黑客进行大量的登陆尝试,随便找了一个密码,先看看是什么加密

- 不是base64,应该是AES加密,但需要找到加密的密钥,所以还是得重新过滤在服务器返回的信息中去查找,就先只过滤一下http,随便找一个状态码为200的追踪下TCP流,在服务器返回的信息中发现

- 这是AES的CBC加密,填充格式为ZeroPadding,密钥为字符串1234567812345678的hash值,偏移量为1234567812345678

- 既然加密方式知道了,下面只需要找到正确的账号密码即可 在过滤了http后,发现第一条数据有logout,查看了一下Cookie信息,发现了登陆的用户名

- 在42号数据请求中,发现登录用户为wenwenni,再查看一下返回数据44号中出现{“success”:true},代表登陆成功。

(http contains "{\"success\":true}" or http.request.method=="POST") and ip.addr==192.168.94.59- 发现都是在爆破,而且最后也没有出现成功的,利用这个过滤方法查询第二个包mailtwo1.pcap 从后往前看,18152是登陆成功的返回结果,对应的17126则应该就是正确的加密后的密码

- aes解密工具:在线AES加密解密、AES在线加密解密、AES encryption and decryption--查错网

- 最终账号密码:

admin/admin!@#PASS123(11)黑客获得的vpn的ip是多少(后期会继续出HCIA和HICP的知识点)

- 需要对pptp知识点有一定了解,iaip已经涵盖vpn知识点

- 例如IPSEC VPN GRE等 l2tp pptp

9.3 内存取证

取证文件后缀 .raw、.vmem、.img

常用命令(imageinfo,pslist,dumpfiles,memdump)

可疑的进程(notepad,cmd)和磁盘取证结合起来

常见文件后缀dmg,img

9.3.1 volatility基础命令

- 可以使用 -h 参数获取使用方法和插件介绍,列举几个常用到的命令

- imageinfo:显示目标镜像的摘要信息,这常常是第一步,获取内存的操作系统类型及版本,之后可以在 –profile 中带上对应的操作系统,后续操作都要带上这一参数

- pslist:该插件列举出系统进程,但它不能检测到隐藏或者解链的进程,psscan可以

- pstree:以树的形式查看进程列表,和pslist一样,也无法检测隐藏或解链的进程

- psscan:可以找到先前已终止(不活动)的进程以及被rootkit隐藏或解链的进程

- cmdscan:可用于查看终端记录

- notepad:查看当前展示的 notepad 文本(–profile=winxp啥的低版本可以,win7的不行,可以尝试使用editbox)

- filescan:扫描所有的文件列表

- linux配合 grep 命令进行相关字符定向扫描,如:grep flag、grep -E ‘png|jpg|gif|zip|rar|7z|pdf|txt|doc’

- dumpfiles:导出某一文件(指定虚拟地址)

- 需要指定偏移量 -Q 和输出目录 -D

- memdump:提取出指定进程,常用foremost 来分离里面的文件

- 需要指定进程-p [pid] 和输出目录 -D

- editbox:显示有关编辑控件(曾经编辑过的内容)的信息

- screenshot:保存基于GDI窗口的伪截屏

- clipboard:查看剪贴板信息

- iehistory:检索IE浏览器历史记录

- systeminfo:显示关于计算机及其操作系统的详细配置信息(插件)

- hashdump:查看当前操作系统中的 password hash,例如 Windows 的 SAM 文件内容(mimikatz插件可以获取系统明文密码)

- mftparser:恢复被删除的文件

- svcscan:扫描 Windows 的服务

- connscan:查看网络连接

- envars:查看环境变量

- dlllist: 列出某一进程加载的所有dll文件

- hivelist: 列出所有的注册表项及其虚拟地址和物理地址

- timeliner: 将所有操作系统事件以时间线的方式展开

9.3.2 easy_dump.img

python vol.py -f easy_dump.img imageinfoINFO : volatility.debug : Determining profile based on KDBG search... Suggested Profile(s) : Win7SP1x64, Win7SP0x64, Win2008R2SP0x64, Win2008R2SP1x64_24000, Win2008R2SP1x64_23418, Win2008R2SP1x64, Win7SP1x64_24000, Win7SP1x64_23418 AS Layer1 : WindowsAMD64PagedMemory (Kernel AS) AS Layer2 : FileAddressSpace (/home/ring04h/volatility/easy_dump.img) PAE type : No PAE DTB : 0x187000L KDBG : 0xf8000403f070L Number of Processors : 1 Image Type (Service Pack) : 0 KPCR for CPU 0 : 0xfffff80004040d00L KUSER_SHARED_DATA : 0xfffff78000000000L Image date and time : 2018-09-28 09:02:19 UTC+0000 Image local date and time : 2018-09-28 17:02:19 +0800python vol.py -f easy_dump.img --profile=Win7SP1x64 pslist|psscan|pstree- 有一个notepad进程,明显是写文件了,提取出来。

python vol.py -f easy_dump.img --profile=Win7SP1x64 memdump -p 2616 -D ./- 但是提取出来的直接用strings是无法查看的需要通过一下命令

strings -e l 2626.dmp | grep flag- 继续寻找图片文件(这边显示服务器超时,图片上传不了

)

python vol.py -f easy_dump.img --profile=Win7SP1x64 filescan |grep -E 'jpg|gif|png'- 提取图片文件

python vol.py -f easy_dump.img --profile=Win7SP1x64 dumpfiles -Q 0x000000002408c460 -D ./- 图片提取出来后,利用binwalk测试图片中是否携带zip文件等内容

binwalk file.None.0xfffffa8008355410.vacb- 明显有一个zip文件和一个img文件,img后缀有可能是一个镜像文件,可以先用file命令查看下,也可以unzip解压下压缩包

- 经过解压,我们发现,zip文件夹里面就是message.img文件,我们用file查看是linux文件,直接利用mount挂载

- 可以看到里面有两个文件夹和一个txt,我们先查看下txt文件(救命电脑运存只有2G不到了)

269 206 269 207 269 208 269 209 269 210 269 211 269 212 269 213 269 214 269 215 269 216 269 217 269 218 269 219 经过查看,有非常多的数字成对出现,与坐标还是比较类似 尝试将数字转为坐标,使用 gnuplot 画图,发现二维码- 直接处理后,生成一个二维码,扫描。

- 提示一串英文

Here is the vigenere key: aeolus, but i deleted the encrypted message。- 这是一个维吉尼亚密码,秘钥是aeolus,有了加密方式,有了秘钥,需要密文。继续查看刚才两个文件夹,寻找密文

- 寻找到一个.swp文件,如果熟悉它,知道是中断文件,直接恢复

vim -r .message.swp- 最后解密出现的密文(破电脑,真是服了,跑的比我

还要慢)

| HACKER |

4万+

4万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?