步骤1:Echo请求与回应

对于ICMP协议来说,我们接触最多的莫过于ping这款工具了,相信很多计算机网络安全爱好者对它很熟悉。但是很多人对ping有个误解,以为它是一个命令,但事实上,ping是一款用于检测一个设备可连接性的工具,ping这款工具用于发送ICMP echo请求数据包。正因为如此,学习ICMP协议对于网络安全具有极其重要的意义。因为ICMP协议本身的特点就决定了它非常容易被用于攻击网络上的路由器和主机。比如,用户可以利用操作系统规定的ICMP数据包的最大尺寸不超过64K这个规定,向网络上的主机发起Ping of Death攻击,它属于一种拒绝服务(DDoS)攻击。因为当ICMP数据包的大小超过64K的时候,目标主机就有可能出现内存分配的错误的情况,导致TCP/IP堆栈崩溃,使得主机死机。另外,向目标主机长时间、连续、大量地发送ICMP数据包,也会最终使系统瘫痪。大量的ICMP数据包会形成“ICMP风暴”,使得目标主机耗费大量的CPU资源来处理。

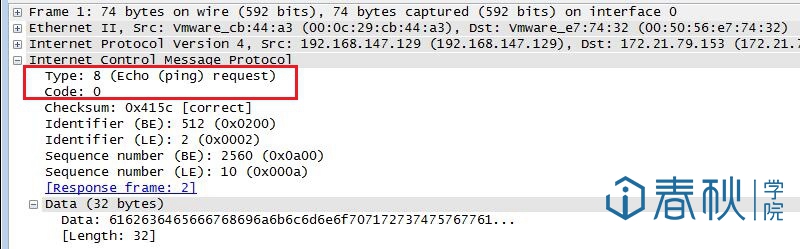

下面我们来实际分析一个捕获文件。这个文件是我们在讲解第6课,也就是IP协议的时候,利用ping功能捕获的数据包(Lab11-1.pcapng):

首先需要强调的是,在分析ICMP数据包的时候,我们需要重点关注的是ICMP头部的Type以及Code的内容。Type表示ICMP消息基于RFC规范的类型或分类。Code表示ICMP消息基于RFC规范的子类型。看一下第一个数据包,它显示了主机192.168.147.129在给172.21.79.153发送数据包。ICMP头部中的Type的值是8,Code值是0,说明这是一个echo请求数据包,Wireshark已经帮我们解析出来了。其实这是一个简单的ICMP数据包,使用IP发送,所包含的数据很少。除了指定的类型、代码以及校验和,这里还有序列号用于匹配请求和响应,并且在可变域中包含有一串随机字符串。

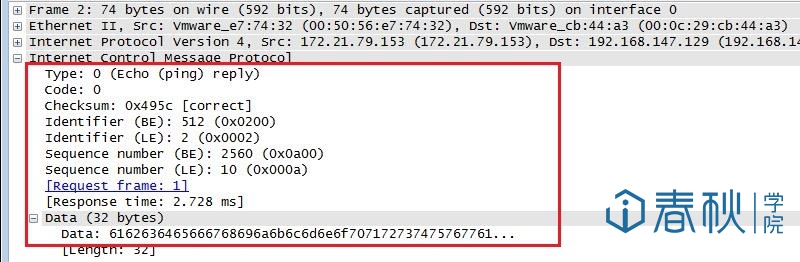

接下来我们再分析一下第二个数据包:

这个数据包是对我们请求的响应。在它的ICMP头部中,类型和代码的值都是0,表示这是一个echo响应。由于第二个数据包的序列号和第一个数据包可以相匹配,于是就可以确定它和第一个数据包是对应的。并且还可以发现,在Data的部分,这个数据包有着和第一个数据包相同的字符内容。当这个数据包被成功接收后,ping就成功了。

ICMP的echo请求使用的字符串可能会引起攻击者的兴趣,攻击者可能会使用这段内容来推测设备所使用的操作系统。并且攻击者可能在这个地方放置一些数据位作为反向连接的手段。

步骤2:路由跟踪

路由跟踪功能用来识别一个设备到另一个设备的网络路径。在一个简单的网络上,这个网络路径可能只经过一个路由器,甚至一个路由器也不经过。但是在复杂的网络中,数据包可能会经过数十个路由器才会到达最终的目的地。对于网络通信检修来说,确定数据包从一个地方到另一个地方所走的路径是非常重要的。

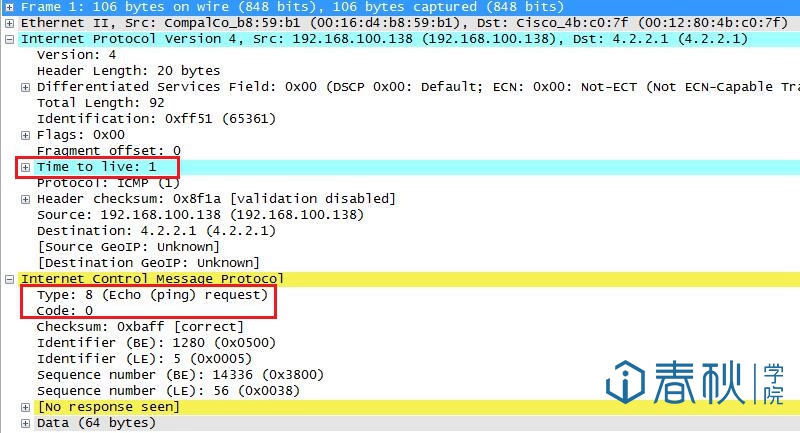

想要进行路由跟踪,我们可以在命令提示符中使用tracert功能,它就是利用了ICMP协议的,通过其跟踪结果,我们就可以画出数据包所走的路径。这里我们可以分析一下Lab11-2.pcap实验文件:

首先看一下第一个数据包,可以发现它与我们刚才分析的echo请求很相像。这个数据包是从IP地址为192.168.100.138到4.2.2.1的简单的echo的请求,并且ICMP数据包头部的每一部分都与echo请求数据包相同。但是需要我们注意的是,这个数据包的IP头中的TTL的值为1,这也就意味着这个数据包会在它所遇到的第一个路由器的地方被丢弃。由于目标地址4.2.2.1其实是一个互联网的地址,我们就会知道源设备和目标设备之间肯定至少存在一个路由器,因此这个数据包不会到达目的地。

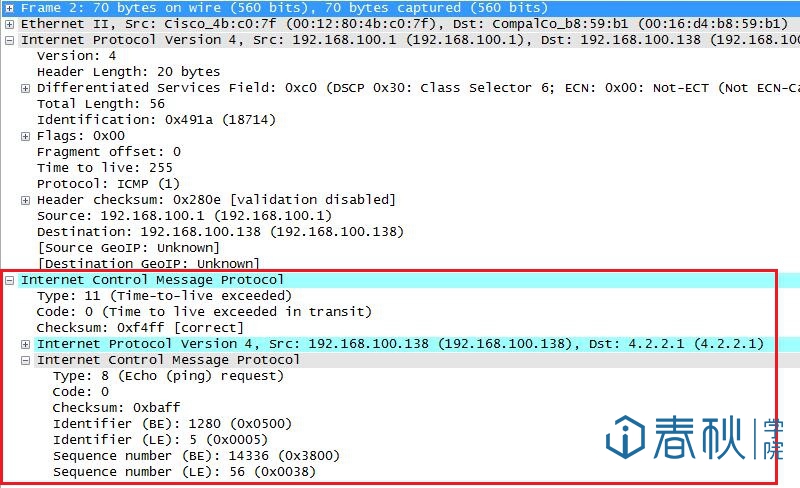

下面再看一下第二个数据包:

这个数据包其实就是在前往目的地的路径上,由第一个路由器发回的响应。由于第一个数据包到达192.168.100.1后,TTL的值变成了0,因此就不能够继续传输,此时路由器就回复了一个ICMP响应。这个数据包的类型是11,代码是0,告诉我们这个数据包的TTL在传输中超时,所以目标地址不可达。

这里请大家注意的是,在ICMP的结尾部分包含了原echo请求的IP头和ICMP数据的拷贝。因此这个数据包也被叫做ICMP双头包,表示包含有两个ICMP的包头信息。双包头信息在网络故障检修的时候会非常有用。

继续往下分析可以发现,在第七个数据包之前,又发送了两次TTL的值为1的数据包。而第七个数据包的TTL的值变成了2。这就保证了这个数据包会到达第二跳的路由。但是即便TTL的值变成了2,从下面的数据包来看,它也是无法到达目的地,直至TTL的值增长到9,这个数据包才到达了目的地。

当然我们在未来的课程中还会遇到ICMP协议,还会研究它的不同的功能,因此说ICMP是一个用途广泛的协议。

步骤3:ICMP数据包的抓取

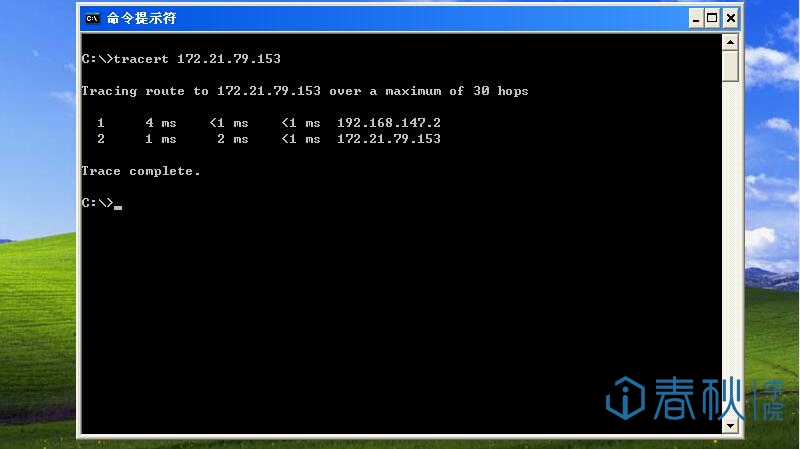

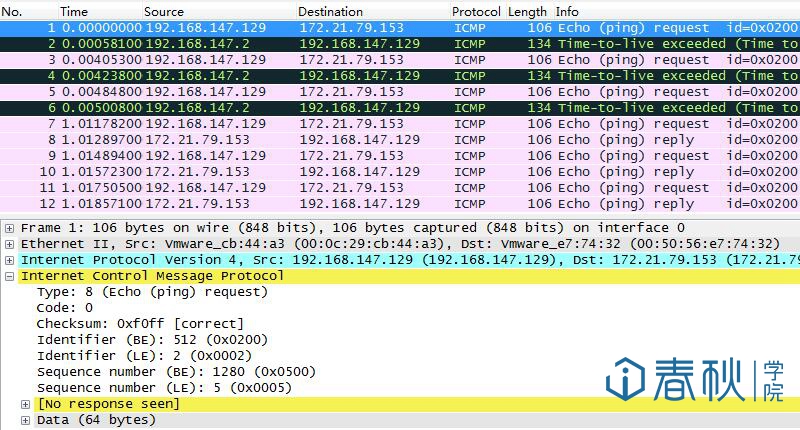

最后我们再来研究一下ICMP数据包的抓取。最常用的,是使用ping工具进行捕获,关于这个我们已经在第六课中演示过了。所以这里我们可以尝试使用tracert来尝试抓取。在虚拟机中,打开命令提示符,输入tracert加上目标IP地址(主机IP):

然后看一下Wireshark的抓取结果(Lab11-3.pcapng):

可以看到,这里也出现了由于TTL的值不够,而出现的数据包不可达的情况。

至此,本系列课程的所有通用的底层网络协议的分析就到这里,我们在未来的实际问题的分析中,会经常遇到诸如IP、TCP、UDP、以及ICMP这样的底层协议,因为它们是一切网络通信的基础,对我们未来的分析至关重要。那么从下次课程开始,我们会开始研究一些高级的、基于应用层的网络协议。

1使用tracert时,如果遇到第一个路由器,数据包就被丢弃,则()

- 数据包不再发送

- 重新发送相同的数据包

- 将TTL值增1之后再发送

- 以上无正确答案

B

第2题:进行路由跟踪时,TTL值初始为?

0

1

2

3

B

3、哪个命令用于识别一个设备到另一个设备的网络路径()

- ping

- tracert

- nslookup

- net send

B

4、ICMP数据包的最大尺寸为()

- 16K

- 32K

- 64K

- 128K

C

5、ICMP数据包里控制消息里面包含哪些信息()

- Type

- Code

- Checksum

- Hops

ABC

第6题:ICMP的()请求使用的字符串可能会引起攻击者的兴趣,攻击者可能会使用这段内容来推测设备所使用的操作系统。

echo

2324

2324

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?