web1

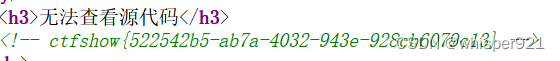

查看源代码

得到flag

web2

分享查看页面源代码的四种方法

1.鼠标右击看到”查看源代码

2.使用快捷Ctrl+U来查看源码

3.网页地址栏前面加上入view-source:

4.在浏览器的设置菜单框中,找到“更多工具”,然后再找开发者工具,也可以查看网页源代码。

注:但是不同的浏览器好像有点区别。

火狐:找到设置菜单框,找到web开发者,然后再找到页面源代码

查看源代码 通过在url头部添加 view-source:

得到flag

web3

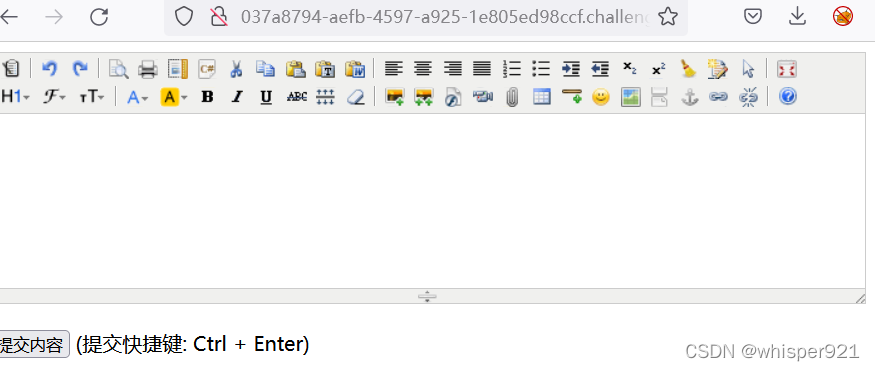

通过bp抓包即可获得flag

web4

robots.txt文件在网站根目录中就能找到,其主要用处就是当搜索引擎访问网站的时候,告诉它网站中哪些页面可以被抓取,哪些禁止抓取,也可以通过它来屏蔽页面来达到集中权重的作用。

1、网站设置robots.txt文件的原因

禁止搜索引擎蜘蛛抓取无效页面,集中权值到主要页面和设置访问权限保护网站安全。可用域名加robots.txt查询网站是否有robots.txt 文件

2、robots.txt文件怎么写?

首先要认识User-agent、Disallow、Allow是什么意思:

User-agent表示定义哪个搜索引擎,如User-agent:Baiduspider,定义百度蜘蛛;

Disallow表示禁止访问;

Allow表示运行访问;

通过以上三个命令,可以组合多种写法,允许哪个搜索引擎访问或禁止哪个页面,且对字母大小有限制,文件名必须为小写字母,所有的命令第一个字母需大写,其余的小写。且命令之后要有一个英文字符空格。

3、robots.txt文件放在哪里?

robots.txt文件需要用FTP打开网站后台上传到网站根目录。

4、什么时候需要使用robots.txt文件

首先是无用页面,如联系我们、用户协议等页面对搜索引擎优化来说作用不大,此时可用Disallow命令禁止这些页面被搜索引擎蜘蛛抓取;其次就是动态页面,好处就是集中权值,提高网站安全性;最后就是后台页面。

进入链接后访问 robots.txt

得到 flag详细目录,继续访问即可获得flag

web5

phps

phps其实就是php的源代码文件,通常用于提供给用户查看php代码,因为用户无法直接通过Web浏览器看到php文件的内容,所以需要用phps文件代替。其实,只要不用php等已经在服务器中注册过的MIME类型为文件即可,但为了国际通用,所以才用了phps文件类型。

访问index.phps,得到源码拿到flag

web6

访问www.zip,得到压缩包

打开fl000g.txt,发现flag并不是,根据flag提示,直接访问fl000g.txt

得到flag

web7

.git文件

.git文件是开发人员在开发过程中使用 Git(分布式版本控制系统)做开发时产生的隐藏目录,该文件包含一些版本信息和网站源码,数据库信息等敏感信息。

原理利用

1、通常开发人员在开发时,通常将源码提交到远程的托管网站(如Github)方便管理与交互,等到开发最后阶段,再将源码从远程服务器上下载到 web 目录下, 如果开发人员忘记将其中的 .git文件删除,则可以通过 .git文件恢复网站源码,来获取一些敏感信息;

2、开发人员对站点使用 Git 对版本进行控制,实现自动部署,如果配置不当,直接将 .git文件加载到线上环境,这样便引起了.git文件泄露。

git代码泄露,所以直接访问.git

web8

.svn

SVN产生的.svn目录下还包含了以.svn-base结尾的源代码文件副本(低版本SVN具体路径为text-base目录,高版本SVN为pristine目录),如果服务器没有对此类后缀做解析,黑客则可以直接获得文件源代码。

svn泄露,直接访问.svn

web9

Vim缓存

Vim缓存:临时文件是在vim编辑文本时就会创建的文件,如果程序正常退出,临时文件自动删除,如果意外退出就会保留,当vim异常退出后,因为未处理缓存文件,导致可以通过缓存文件恢复原始文件内容。

vim缓存信息泄露,直接访问index.php.swp

![]()

下载后用记事本打开,即可得到flag

web10

按F12

将这个ctfshow%7Be02403cb-a7c9-4c88-9e13-906481bb016e%7D复制

打开hackbar

web11

根据提示“域名其实也可以隐藏信息,比如ctfshow.com 就隐藏了一条信息”

通过dns检查查询flag 阿里云网站运维检测平台 TXT 记录,一般指为某个主机名或域名设置的说明。

输入ctfshow.com查询

web12

打开题目链接之后是这个样子

访问管理员地址输入/admin

需要账号密码

账号我们试一下admin

密码根据这个提示,打开网站浏览一下

发现这个电话号码

试一下密码

web13

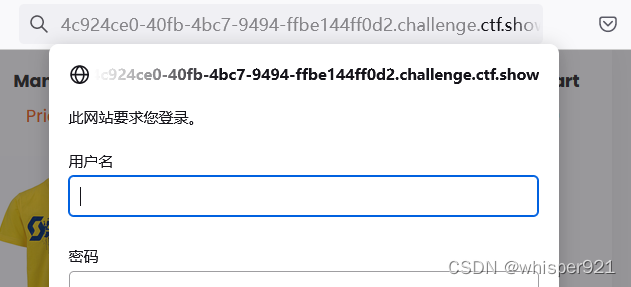

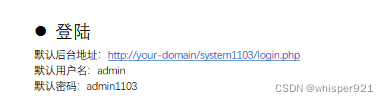

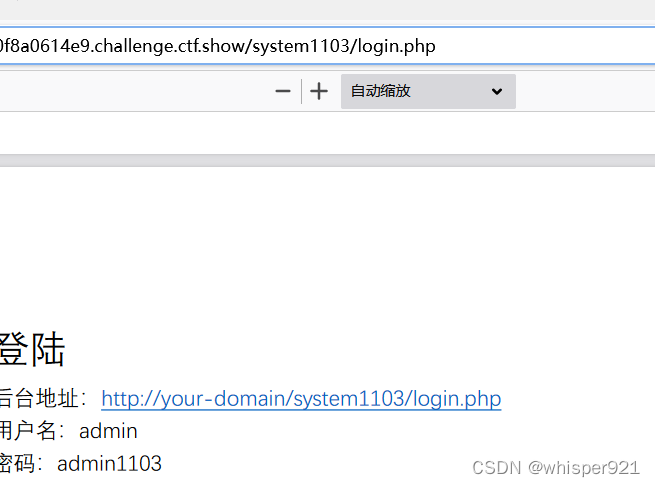

打开题目链接之后是这个样子

根据题目的提示

技术文档里面不要出现敏感信息,部署到生产环境后及时修改默认密码所以看看这个页面有什么特别之处

只有那个document的首字母不是大写,且有链接

所以打开看看,发现是一个pdf文件

发现这个

点击链接,出现这种情况

原因是靶场位置问题

所以直接在靶场里面输入地址

输入账号,密码

得到flag

web14

打开题目链接之后

因为题目中说源码,所以查看一下源码

有时候源码里面就能不经意间泄露重要(editor)的信息,默认配置害死人搜一下源码里面的editor

在url后面添加/editor

点击插入文件(第二排倒数第十个)选择文件空间。

在tmp/html/nothinghere文件夹中找到fl000g,txt。

得到一个地址.

访问这个地址,发现错误

原因是这个地址是绝对路径

从此处开始访问即访问url/nothinghere/fl000g.txt得到flag。

![]()

得到flag

web15

打开题目链接

根据题目提示,打开链接后我们直接访问/admin

一开始以为用户名是admin,密码是qq邮箱。后来发现有忘记密码选项。

然后修改密码

用QQ查一下那个号码资料

密保问题为 西安

登录用户名为admin,密码为admin7789,得到答案

web16

打开题目链接

对于测试用的探针,使用完毕后要及时删除,可能会造成信息泄露根据题目信息,可得知关于PHP探针

PHP探针

1.php探针是用来探测空间、服务器运行状况和PHP信息用的,探针可以实时查看服务器硬盘资源、内存占用、网卡 流量、系统负载、服务器时间等信息。

2.主要功能

1、服务器环境探测:CPU、在线时间、内存使用状况、系统平均负载探测(支持LINUX、FreeBSD系统,需系统支持),操作系统、服务器域名、IP地址、解释引擎等

2、PHP基本特征探测:版本、运行方式、安全模式及常规参数

3、PHP组件支持探测:MYSQL、GD、XML、SESSION、SOCKET等组件支持情况

4、服务器性能检测:整数运算能力、浮点数运算能力、数据IO能力

5、自定义探测:MYSQL连接测试、MAIL发信测试、函数支持情况及PHP配置参数

phpinfo函数能够输出服务器PHP当前状态的大量信息,其来中包含了PHP的编译选项、启用拓展、php版本信息、服务器信自息、环境变量配置、HTTP头和PHP授权信息。

url后缀名添加/tz.php 版本是雅黑PHP探针

点击phpinfo

仔细搜索,得到flag

![]()

web17

*.sql文件是mysql数据库导出的备份文件;

打开链接

备份的sql文件会泄露敏感信息直接访问url/backup.sql

web18

js是javascript文件的扩展名,例如xx.js,javascript是一种程序语言,主要用于网页的特效、功能的脚本编程,是一种很强大的脚本语言,在网站的前台处理几乎是无所不能。js是javascript是缩写,js是网页前台脚本,几乎所见的网页效果都是JS的功劳,如果没有JS网页将变得呆板。JScript 是一种解释型的、基于对象的脚本语言。

js文件是JavaScript(通常缩写为js)语言的源代码文件。JavaScript是互联网上最流行的脚本语言,已经被广泛用于Web应用开发,常用来为网页添加各式各样的动态功能,为用户提供更流畅美观的浏览效果。通常JS文件是通过嵌入在.HTML中来实现自身的功能的。

查看其源码,找到101分判断条件

![]()

点击js,在js文件发现了unicode编码

找到大于100分的判断条件

直接按F12

在控制台中输入alert(\u4f60\u8d62\u4e86\uff0c\u53bb\u5e7a\u5e7a\u96f6\u70b9\u76ae\u7231\u5403\u76ae\u770b\u770b)回车

访问110.php

web19

题目提示为前端的泄露

查看源代码

提示只要密码是这个哈希值,就得到flag

第一种方法直接F12,hackbar

得到flag

第二个方法在线aes加密解密工具

模式CBC模式![]()

填充![]()

密码![]()

偏移量![]()

输出hex

字符集

密文:

a599ac85a73384ee3219fa684296eaa62667238d608efa81837030bd1ce1bf04

得到密码

得到flag

web20

mdb文件是早期asp+access构架的数据库文件

mdb(Microsoft Database)格式是Microsoft Access软件使用的一种存储格式,因其对数据操作的方便性,常用在一些中小型程序中。

mdb文件一般用ACCESS就能直接打开,当然也可以用办公软件excel来对打开。

mdb是数据库文件,一些数据库软件也能打开mdb格式文件的。一般都做是程序用的,先在电脑上安装SQLSERVER数据库软件,然后再附加一下就可以打开。

mdb文件是早期asp+access构架的数据库文件,文件泄露相当于数据库被脱裤了。

输入/db/db.mdb

通过txt打开

下载以后找到flag

1728

1728

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?